SB C&SがおすすめするVMwareソリューション

VMware NSX+Active Directory(セキュリティ管理強化)

ネットワークとActive Directoryを使ったセキュリティ管理の「良いとこ取り」をご提案します。

- ハイブリッドワーク

- マルチクラウド

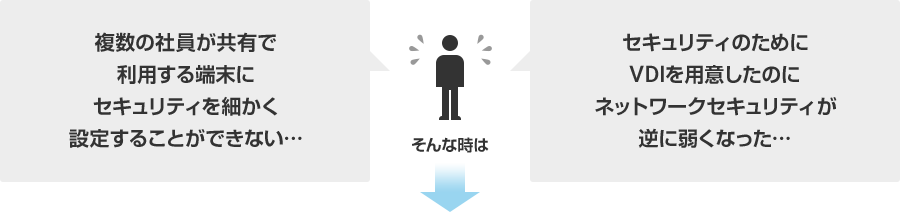

セキュリティに関することで

こんなお悩みはありませんか?

NSX と Active Directory を組み合わせれば

複雑な設定不要でユーザーごとのセキュリティ環境を簡単に変更できます

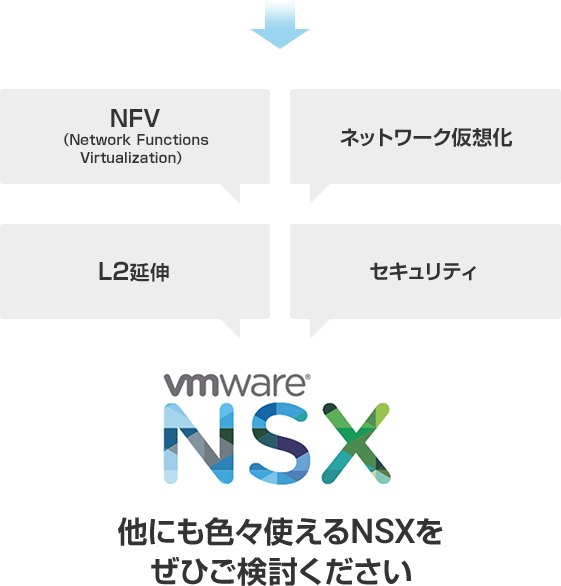

NSXとは

VMware NSX とは、SDDC(Software Defined Data Center)を構成する要素の1つです。物理的なネットワークから分離された状態で、ネットワークの仮想化、抽象化を実現し、自由なネットワークの構成ときめ細やかなセキュリティを提供します。また NSX は、仮想化の一元的ネットワーク管理・運用を可能とするネットワーク仮想化プラットフォームです。

NSX を導入するとネットワークとActive Direcory、

それぞれのセキュリティ管理の強みの

「良いとこ取り」が可能です

-

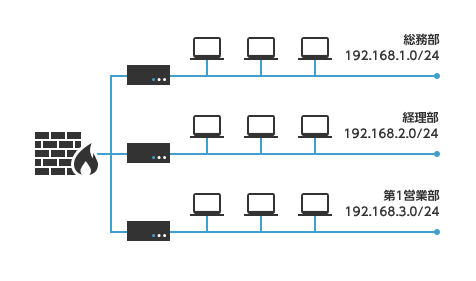

ネットワークによる管理の特長

部門ごとにセグメントを分け、セグメント間をファイアウォールや L3スイッチを利用して、ファイアウォールルールをセットすることでセキュリティを保ちます。

ピンチアウトしてご確認ください

課題

- 端末IPを固定化しないと、細かいセキュリティ設定ができないため管理が大変。

- 部門別に VLAN を作成しセキュリティを保っていたが、部門増加による VLAN 数が増えて、ACL の管理が大変(部門兼務者などが出ると実質対応不可)

- 全社共通のサーバーは、ネットワークだけでは、柔軟なセキュリティ設定ができない。

-

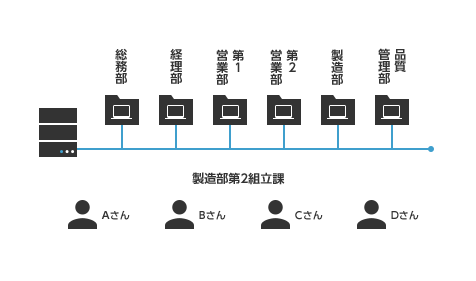

Active Directory による管理の特長

Active Directory の設計は、OU(組織単位)とユーザー、ユーザーグループによって構成され、各種グループポリシーやファイルサーバーへの ACL を設定することでセキュリティを保ちます。

ピンチアウトしてご確認ください

課題

- Active Directory に対応していないシステムは、セキュリティ設定が不可能。

- 部門別のファイルサーバー等で、人事異動が発生するたびに、権限の再付与が必要。

- ACL でアクセス不可設定は可能だが、権限がないユーザーにもサーバーの存在やアクセス不可フォルダーの存在が見えてしまうため、攻撃やなりすましによるリスクを抱える。

お互いの課題を双方のセキュリティ設定でカバーつつも

二重の作業と設定矛盾の突き合わせなど、無駄な作業と設定ミスによる

セキュリティの抜け穴(人為的ミス)の脅威がありました

認証 VLAN のような複雑な設定は一切なく

双方の「良いとこ取り」なセキュリティが手に入ります!

NSX + Active Directory を導入すると

このような違いがあります

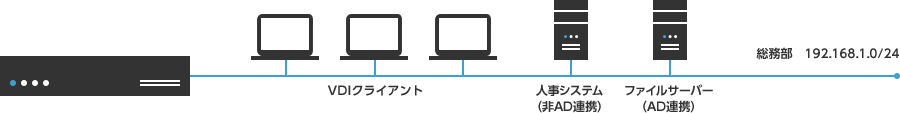

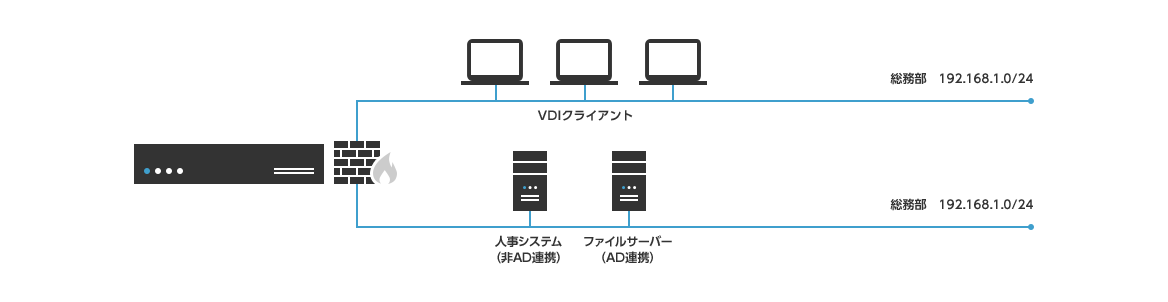

ある企業の環境例

ピンチアウトしてご確認ください

- 1. VDI クライアントは、Horizon View 流動デスクトップで構成する。

- 2. 社員はファイルサーバーへはアクセス可能だが、人事システムへのアクセスはできない。

- 3. 役員はファイルサーバーと人事システム、両方にアクセスすることが可能。

- 4. アルバイトは、人事システム、ファイルサーバーともにアクセスはできない。

- 5. 人事システムは、非 AD 連携でかつ旧式 C/S システムで、パスワード設定がない(※)。

※ ネットワークで繋がっていると誰でもアクセス可能。

今までの場合

ピンチアウトしてご確認ください

-

ファイアウォールの限界

ファイアウォールは L3 で構成しないと、ルールが書けないため、人事システムとファイルサーバーを、別セグメントに配置する必要がある。

-

AD とネットワークが非連携であるための課題

VDI を共有プールにすると、役員・一般社員・アルバイトかの判断がネットワーク的にできないため、VDI プールを分けプールごとに付与する IP アドレスを範囲を固定化する。もしくはユーザー専用割当てにするしかない。

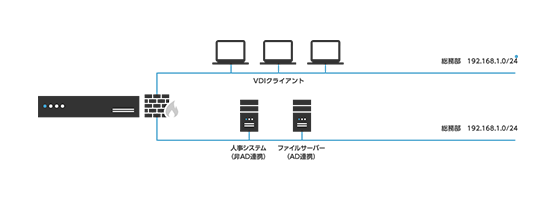

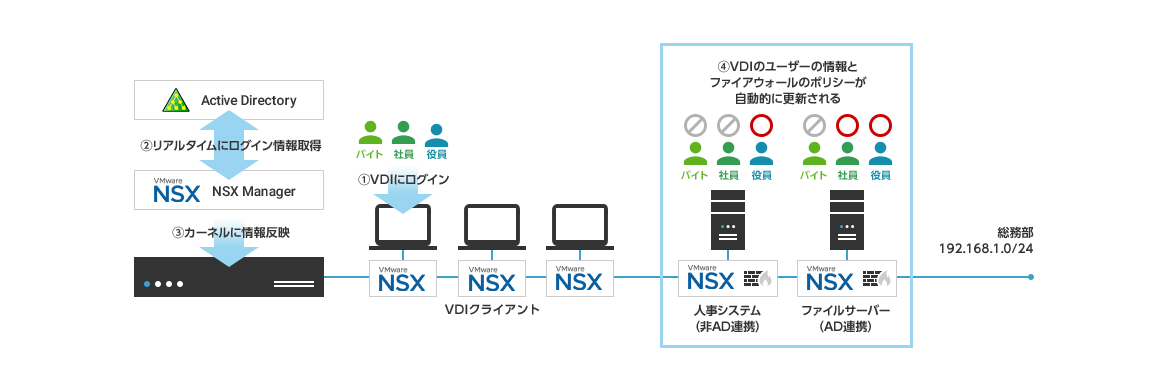

NSX+Active Directory を利用した場合

ピンチアウトしてご確認ください

-

Active Directory +分散ファイアウォールのポイント

同じマシン(IP アドレス)でもログインユーザで識別可能

ファイアウォールポリシーは、ログインしているユーザーで識別するので従来のような IP アドレスに基づくポリシーではありません。そのため、同じ仮想マシンであってもログインした瞬間に、そのユーザーがアクセスできるポリシーが分散ファイアウォールに適用されます。

L2 ネットワーク環境下でも、柔軟なポリシーが設定可能

同じセグメント内であっても、柔軟にネットワークアクセスの許可/不許可が可能となるので、細かなセキュリティを設定するために VLAN が増大化するといった問題がなくなります。

-

Active Directory 連係時のポイント

仮想マシンは Windows だけでなく Linux も対応

AD による連携は、Windows OS は勿論、SSSD を利用した Linux(Unix系)OS であっても対応可能です。※1 ※2

Linux VDI においても、AD+NSX-v によるマイクロセグメンテーションが可能です。- ※1 Linux の場合、XWindow(GUI)のみをサポートします。Shell 画面やリモートアクセス(SSH/VNC)等はマルチユーザーアクセスはサポートされません。また Windows の場合は、RDS は未対応です。

- ※2 すべての Windows/Linux(Unix系)OS のサポートをしているわけではありません。個別検証が必要なケースも存在します。

-

公共・医療現場での共有端末時のセキュリティに

共有端末を利用する公共や自治体の場合、端末IPによる制限では、セキュリティ設定に限界があります。NSX と Active Directory の連携を行うことで、ログインしたユーザーごとにネットワークセキュリティを動的に変更可能です。

-

VDI 展開用マスターや固定プールを確実に減らせる

セキュリティ設定は VDI にログインした瞬間にセキュリティポリシーが適用されるため、プールやマスターの数を減らせます。またIPベースのセキュリティ設定のため、固定デスクトップを利用していた場合も、流動デスクトップでの運用に変更することが可能となり、運用コスト削減を見込むことができます。