フィッシングに負けない、次世代の認証 〜いま見直すべき認証のあり方〜「MFAを導入しているのに、なぜ突破されるのか?」を整理し、

継続的なIDセキュリティの考え方を解説

MFA(多要素認証)の導入が進む一方で、インシデント調査では「MFAは入っていた」というケースが少なくありません。本セミナーでは、なぜMFA導入済みでも突破が起きるのかを起点に、フィッシング耐性という新たな前提と、認証後も振る舞いから違和感を捉える「継続的なIDセキュリティ」の重要性を解説しました。本ページでは、オンデマンドで配信しているセミナーの見どころをダイジェストでご紹介します。

現在オンデマンドで配信している本セミナーの見どころやポイントをご紹介します。

目次

なぜ「MFA導入済み」でも突破されるのか

インシデント調査で繰り返し見えるのは、「MFAは導入されていた」という事実です。

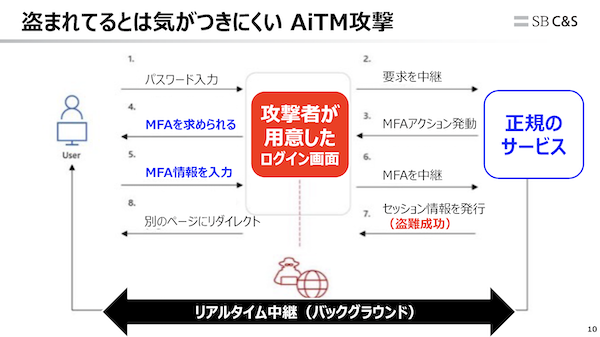

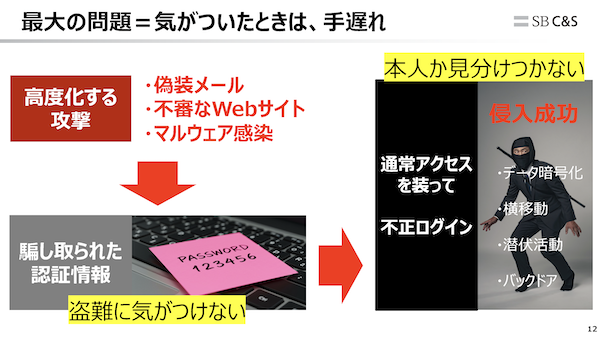

攻撃者は、ID・パスワードだけでなく、ユーザーが入力した認証手続きそのものを悪用し、正規認証の通過を狙います。

その結果、「MFAを入れている=安全」という前提が揺らぎ始めています。

フィッシング攻撃の変化と認証の課題

近年のフィッシングは、心理戦だけではなく「仕組みの隙」を突く攻撃へと変化しています。

ユーザーが正規だと思って操作してしまえば、認証が成立してしまう――。

だからこそ、教育だけに依存しない設計が重要になります。

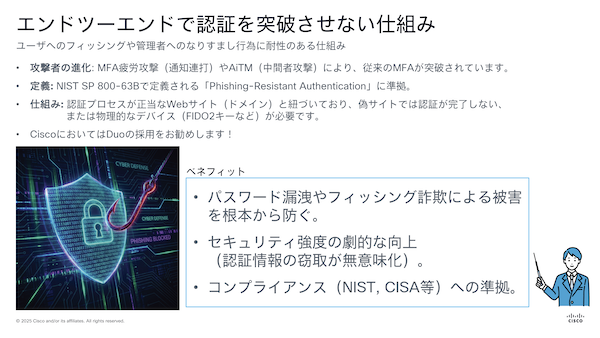

フィッシング耐性のあるMFAという考え方

フィッシング耐性のあるMFAとは、単に要素を増やすことではありません。

・フィッシングサイト上では成立しない

・攻撃者に再利用されない

・ユーザー判断に依存しない

こうした設計思想を満たしているか、という評価軸が鍵になります。

認証は「ログインの瞬間」だけではない

認証を「ログイン時の一回きりのイベント」として扱うだけでは、攻撃の変化に追いつけません。

認証後の利用状況や振る舞いにも着目し、違和感を早期に捉える視点が必要です。

継続的なIDセキュリティで何を見るのか

継続的なIDセキュリティでは、例えば以下のような兆候に着目します。

・通常と異なる認証パターン

・管理者アカウントの不自然な利用

・横移動や権限昇格につながるサイン

“突破された後に気づく”のではなく、“兆候で気づく”ための考え方です。

目指す姿:利用者には便利に、攻撃者には苛立ちを

目指すべき姿は、正しい利用者にとっては利便性を上げ、攻撃者にとっては使いにくく、苛立たせることです。

本セミナーでは、その思想を体現する仕組みとして Cisco Duo を紹介しました。

ライブQ&Aで交わされた現場の疑問

Live Q&A では、参加者から実務に直結する質問が多く寄せられました。

・すでにMFA導入済みの環境では、何から見直すべきか

・ユーザー数が多い場合の現実的な運用は?

・教育と仕組み、どこまで割り切るべきか

こうした現場目線の疑問と判断軸が語られた点も、本セミナーの特徴です。

「MFAを導入している=安全」という前提が揺らぐいま、認証の見直しは“入口対策”ではなく、セキュリティ基盤の再設計に近いテーマになっています。

オンデマンド配信では、攻撃の変化と評価軸をダイジェストで整理し、継続的なIDセキュリティの考え方までを解説します。

また、ライブセミナーでは、その場で疑問を解消できるQ&Aの機会をご活用いただけます。

まずはオンデマンド視聴、または次回のライブセミナーへの参加をご検討ください。

詳細は動画で

ご確認ください

フィッシングに負けない、次世代の認証セミナー:

オンデマンド配信

従来のMFAでは防ぎきれない脅威に対し、「いま見直すべき“認証のあり方”」を解説します。(43分)