ネットワーク目線で考える、ランサムウェア対策SASE検討中こそ「既存VPNの入口と認証」を放置しない。

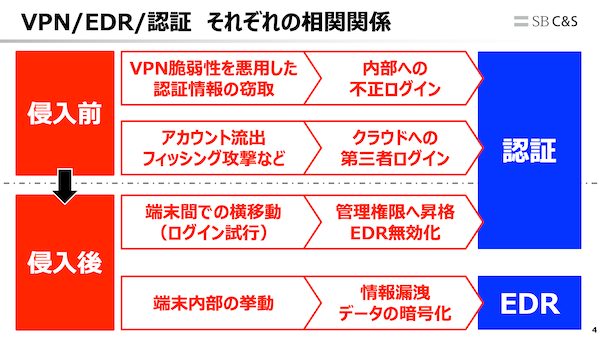

入らせない認証 × 入った後のEDRで、現場の判断軸を整理

ランサムウェア被害や不正アクセスの相談が増える中、現場ではすでに VPN や MFA、EDR などの対策を導入しているケースが一般的です。それでもなお「この構成で本当に大丈夫なのか」「SASEに移行すれば解決するのではないか」といった迷いが残る場面は少なくありません。

本セミナーでは、そうした現場の違和感を出発点に、ランサムウェア被害の実態と VPN が置かれている立場を整理しながら、いま見直すべきポイントを解説しました。

※本レポートは、Live で開催されたセミナー内容のダイジェスト版です。

現在オンデマンドで配信している本セミナーの見どころやポイントをご紹介します。

目次

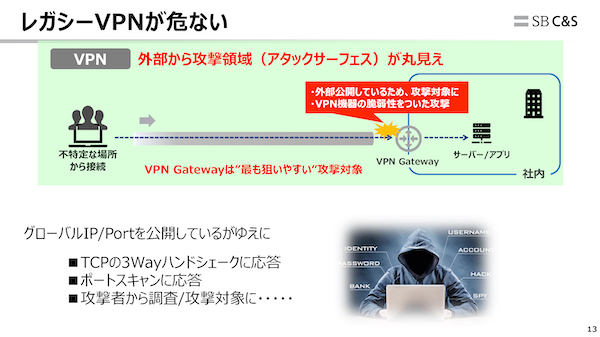

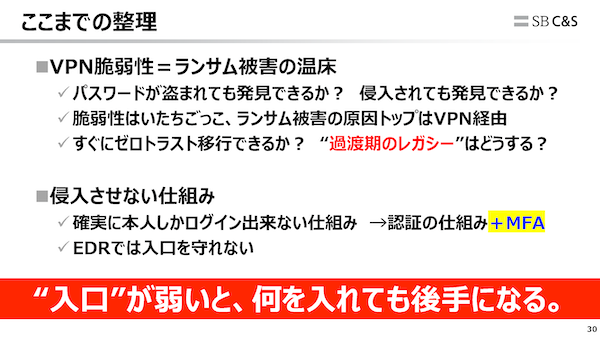

なぜ今、VPNが狙われるのか(ランサムウェアの入口)

VPNを入口にした侵入をどう捉えるか、認証とEDRをどう役割分担するか。SASE検討中の“今”だからこそ必要な判断軸を整理します。近年のランサムウェア被害では、マルウェア感染そのものよりも、「正規アカウントの悪用」や「リモートアクセス経路の突破」が起点となるケースが増えています。

なかでも VPN 機器は、外部公開されやすく、運用上の制約も多いため、攻撃者にとって“入口”として狙いやすいポイントになりがちです。

まずは「どこから入られているのか」を現実ベースで捉え直すことが、対策の出発点になります。

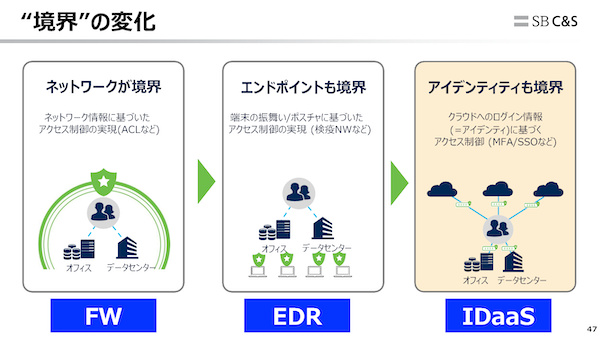

境界はどこにあるのか──認証が“境界”になった

従来は、ファイアウォール(FW)によるネットワーク境界、EDRによるエンドポイント境界という考え方が中心でした。しかしクラウド利用やリモートワークの普及により、いまや「アイデンティティ(認証)」そのものが境界になっています。

この変化により、入口対策の焦点は「端末」だけでなく「認証」「アクセス条件」に移っています。境界が変わった以上、見直すべきポイントも変わる――ここが本セミナーの前提です。

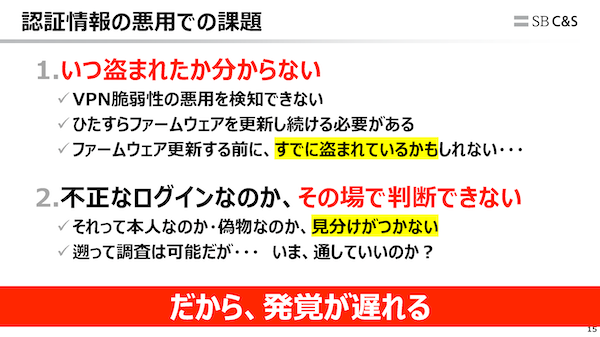

VPNになぜMFAが必要なのか(入口の見直しポイント)

認証情報は、盗まれた瞬間には気づけません。ログイン時にも、それが本人かどうかは判断できない。だから、侵入の発見は遅れます。

つまり、入口の認証で「通してよいか」を判断する仕組みとして、MFAが必要になります。

入らせない認証 × 入った後のEDR(対策は喧嘩しない)

本セミナーで強調したのは、「MFAかEDRか」という二者択一ではありません。

入らせないための認証(入口対策)と、入った後に検知・対応するEDR(侵入後対策)は役割が異なり、補完関係にあります。

どちらか一方で完結させようとせず、入口と侵入後を分けて考えることで、現実的で無理のない対策の組み立てが可能になります。

まとめ:SASE検討中こそ既存VPNを放置しない

「SASEを検討しているから」「将来的に移行する予定だから」といって、既存VPNのリスクが小さくなるわけではありません。

認証はSASEを担ったとしても避けて通れず、一度侵入を許してしまえば、被害が拡大するリスク構造は変わりません。

だからこそ、SASE移行を検討している今このタイミングで、既存VPNの入口と認証を一度立ち止まって見直すことが重要です。

本レポートはダイジェストとしての整理にとどめています。具体的な背景や判断ポイントや実際の運用目線については、オンデマンド動画でご確認ください。

なお、本セミナーは Live 形式で開催されましたが、オンデマンド動画ではライブQ&A部分は編集上カットされています。

SASE移行を検討している今だからこそ、既存VPNの入口と認証を見直す—その判断材料として、まずは動画をご覧ください。

詳細は動画で

ご確認ください

セミナーレポート:

ネットワーク目線で考える、ランサムウェア対策

ネットワーク管理の延⻑で取り組める“ランサム対策の基本”をわかりやすく整理(27分)

最新のセミナー・イベント情報はこちら