- Windowsマイグレーション相談センター:HOME

- ブログ

- <第4回> 簡単にデバイスをセットアップ!Windows Autopilotを始めよう -デバイス設定編--

ブログ

<第4回> 簡単にデバイスをセットアップ!Windows Autopilotを始めよう -デバイス設定編-

皆さん、こんにちは。Windows Autopilotの設定手順をシリーズ連載としてお届けします。

第4回は、「デバイス設定編」です。今回は、Windows Autopilotを使用してセットアップしたデバイスに対する構成設定やアプリケーションのアクセス制御の設定方法について紹介していきます。

Windows Autopilotの基本的な概要および第1回、第2回の内容については以下のブログをご参照ください。

過去の内容については以下のブログをご参照ください。

第1回 Autopilot設定編 前編

第2回 Autopilot設定編 後編

第3回 アプリケーション追加編

構成プロファイルの作成

Microsoft Intuneでデバイスに割り当てる設定をプロファイルとして作成します。今回は、BitLockerの設定をIntuneで構成します。

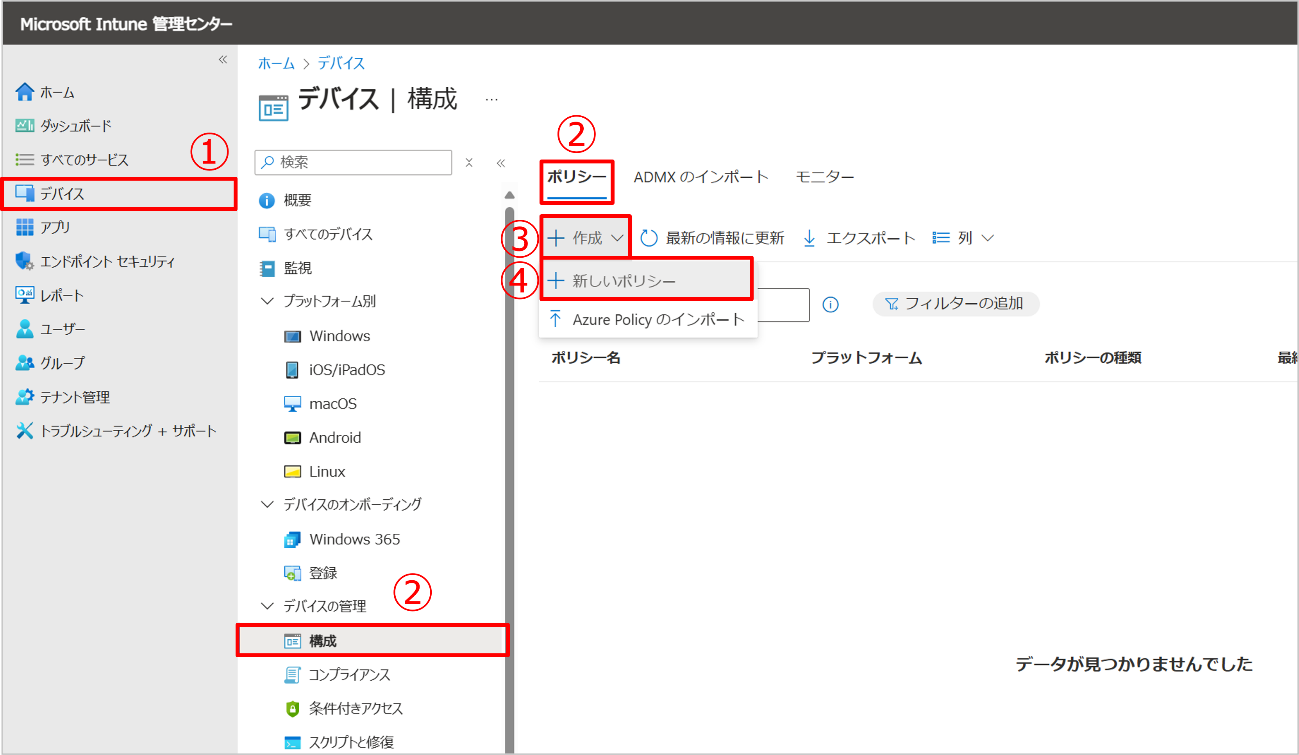

1. Microsoft Intune管理センターにアクセスします。

2. 左ペインから[デバイス]-[構成]の順に移動します。[ポリシー]タブに移動し、[作成]-[新しいポリシー]の順にクリックします。

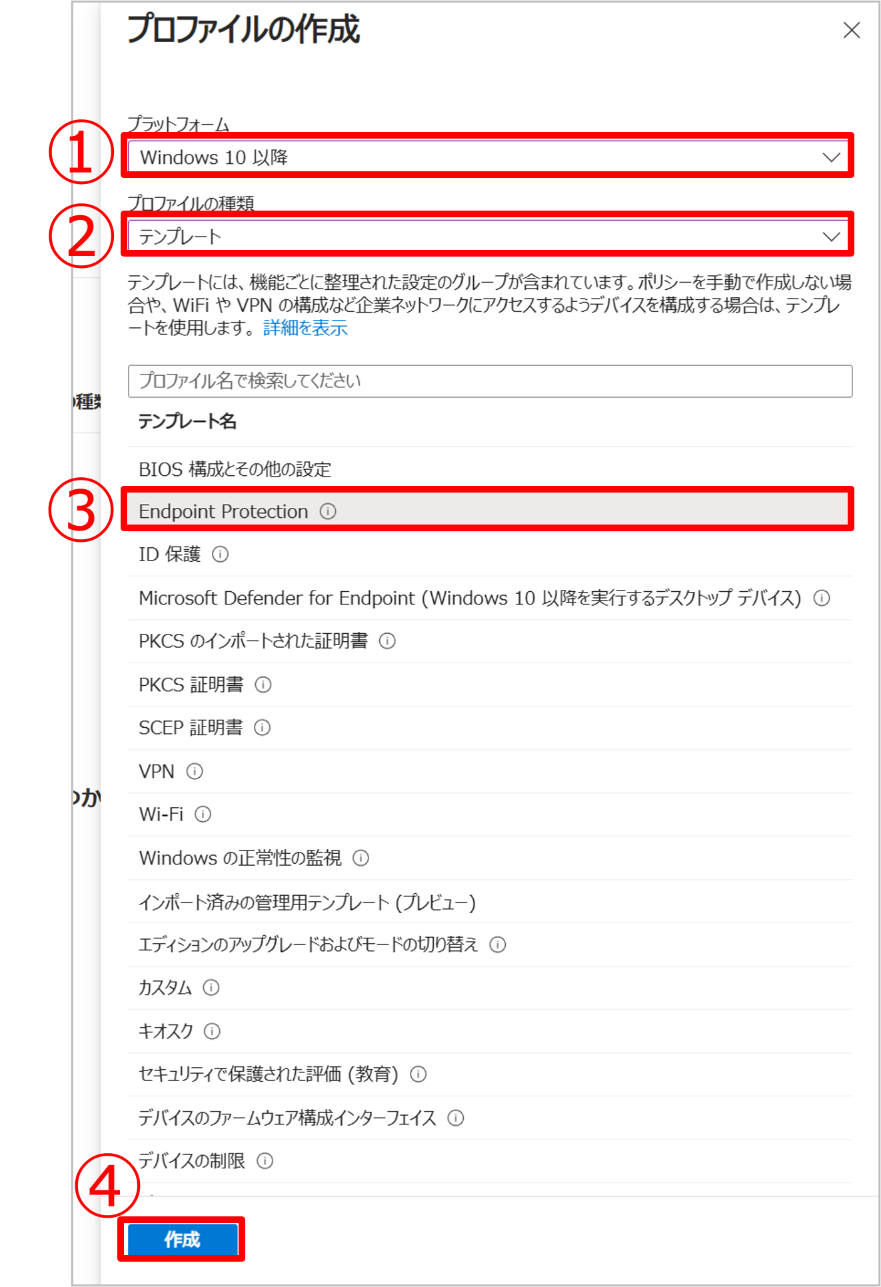

3. プロファイルの生成をします。以下の設定をし、[作成]をクリックします。

- プラットフォーム:Windows 10 以降

- プロファイルの種類:テンプレート

- テンプレート名:Endpoint Protection

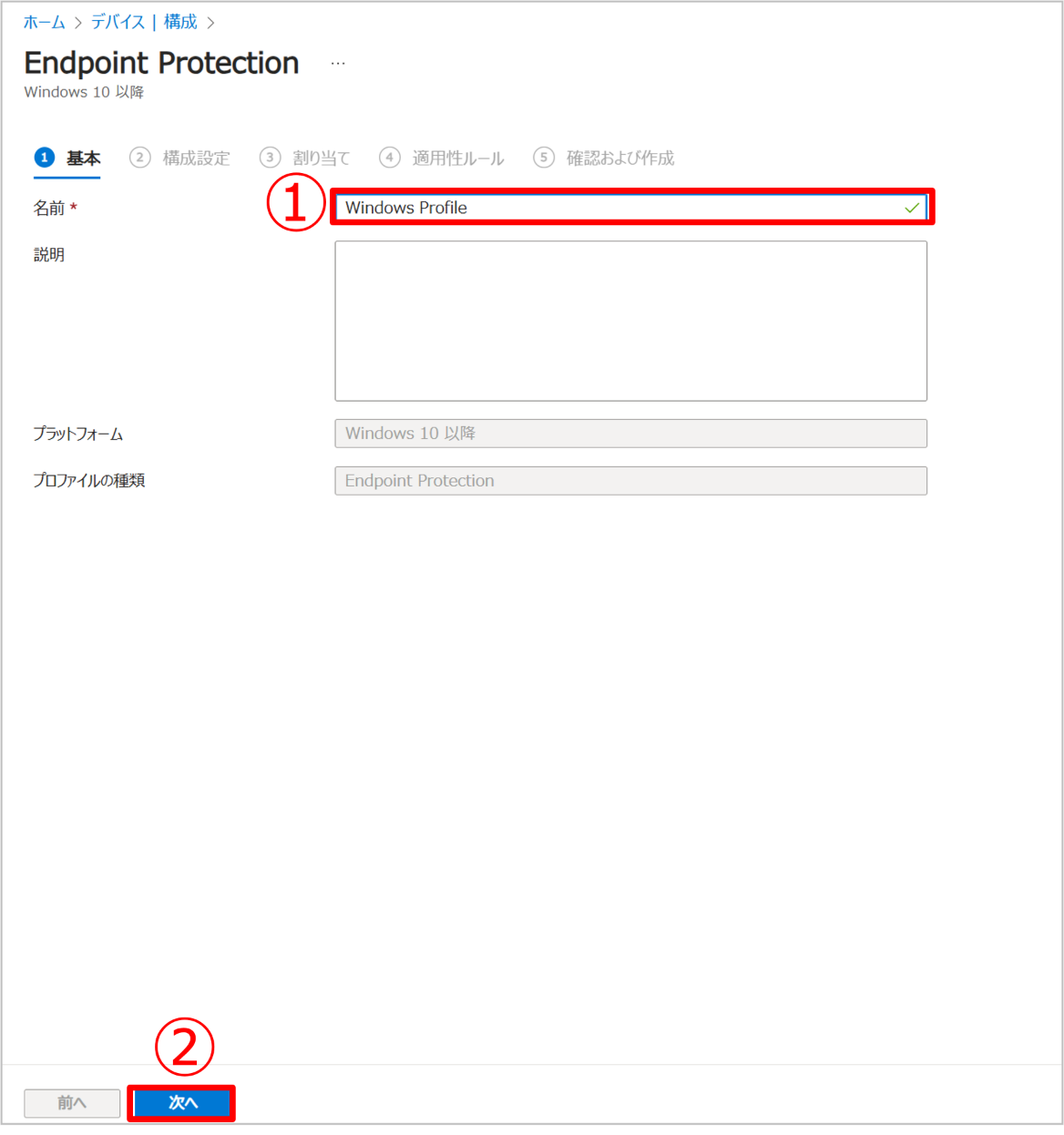

4. プロファイルにつける任意の名前を入力し、[次へ]をクリックします。

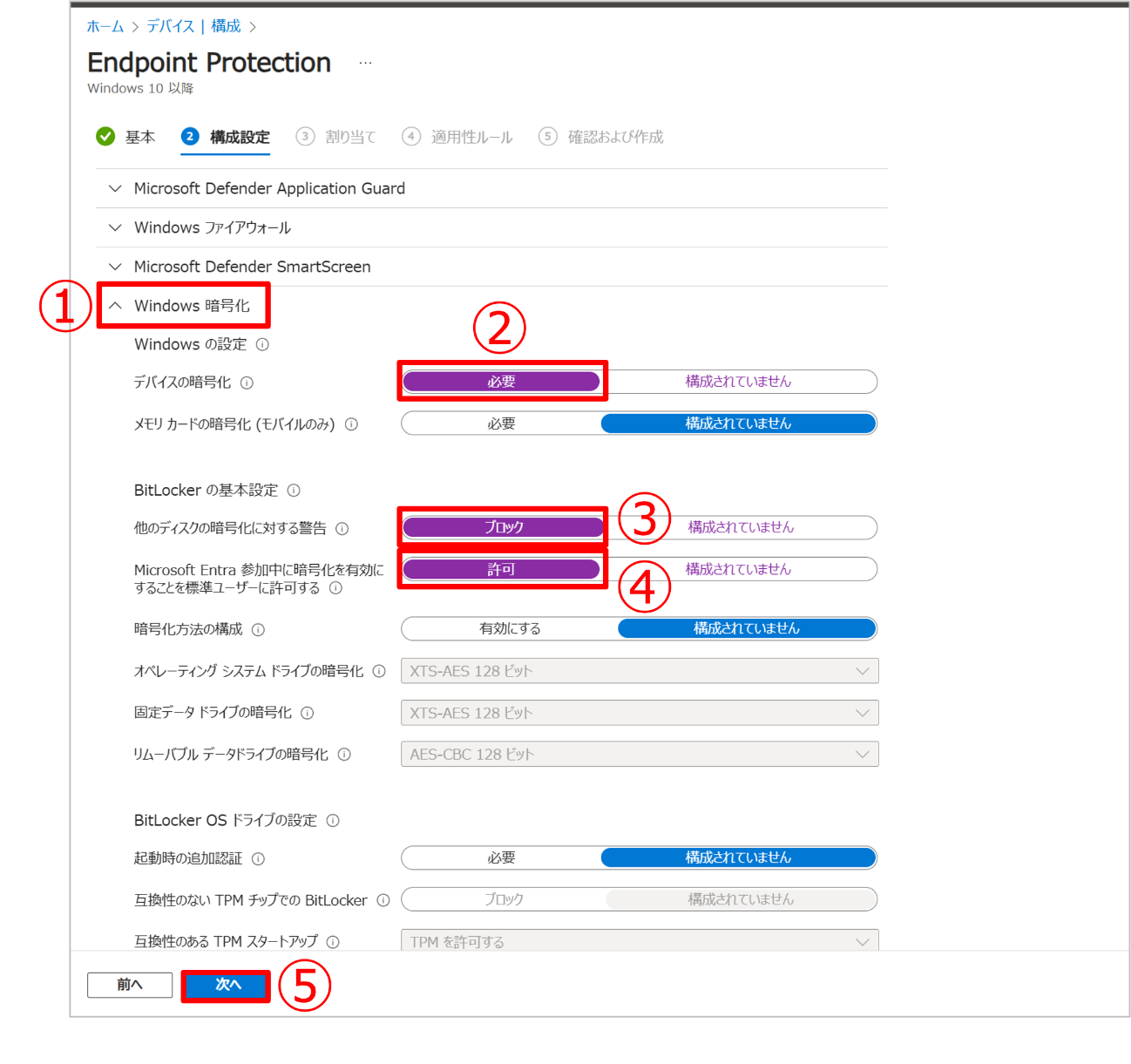

5. プロファイルの構成をします。[Windows 暗号化]をクリックします。以下の設定をし、[次へ]をクリックします。

- デバイスの暗号化:必須

- 他のディスクの暗号化に対する警告:ブロック

- Microsoft Entra 参加中に暗号化を有効にすることを標準ユーザーに許可する:許可

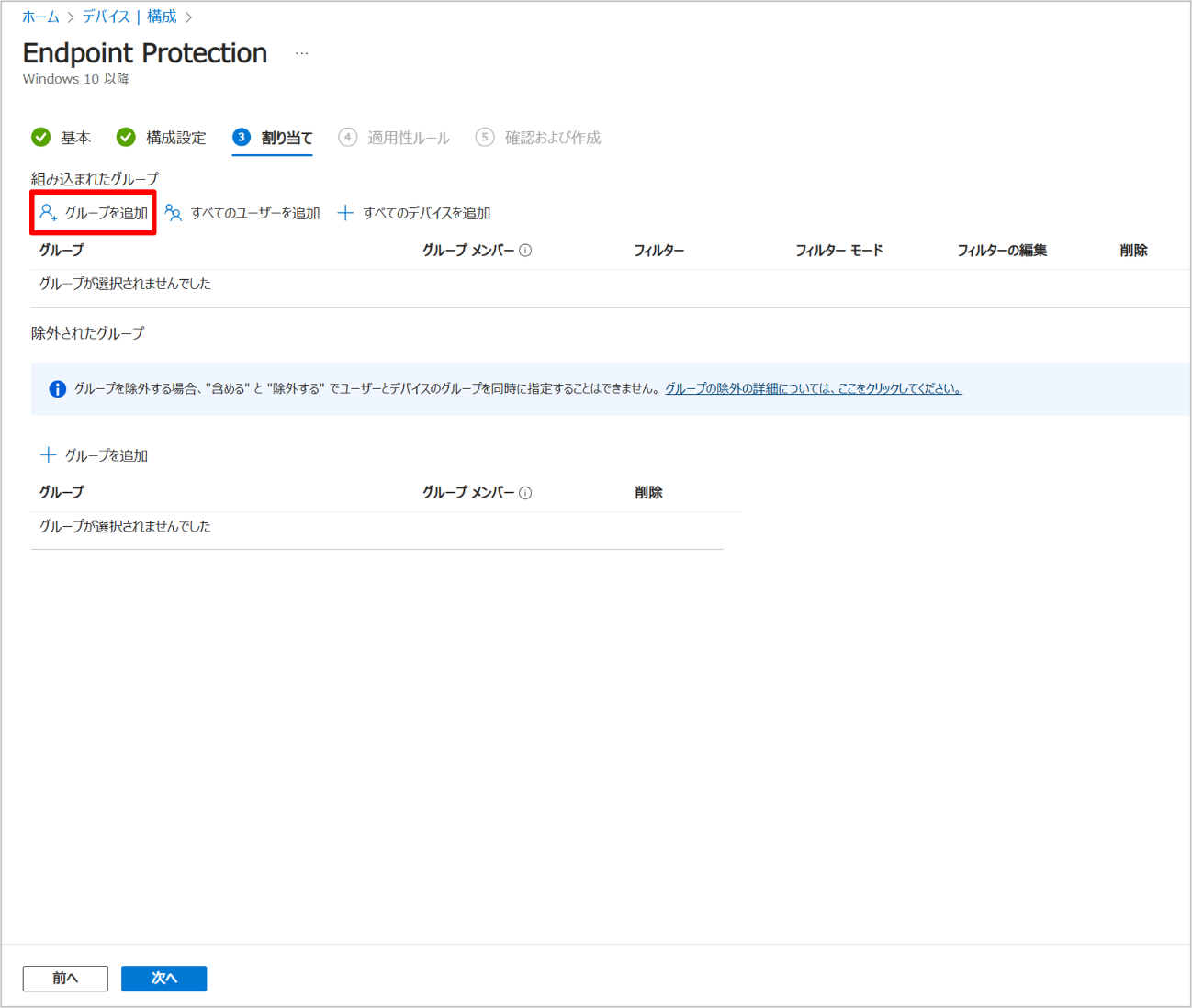

6. プロファイルに割り当てるグループを追加します。[グループを追加]をクリックします。

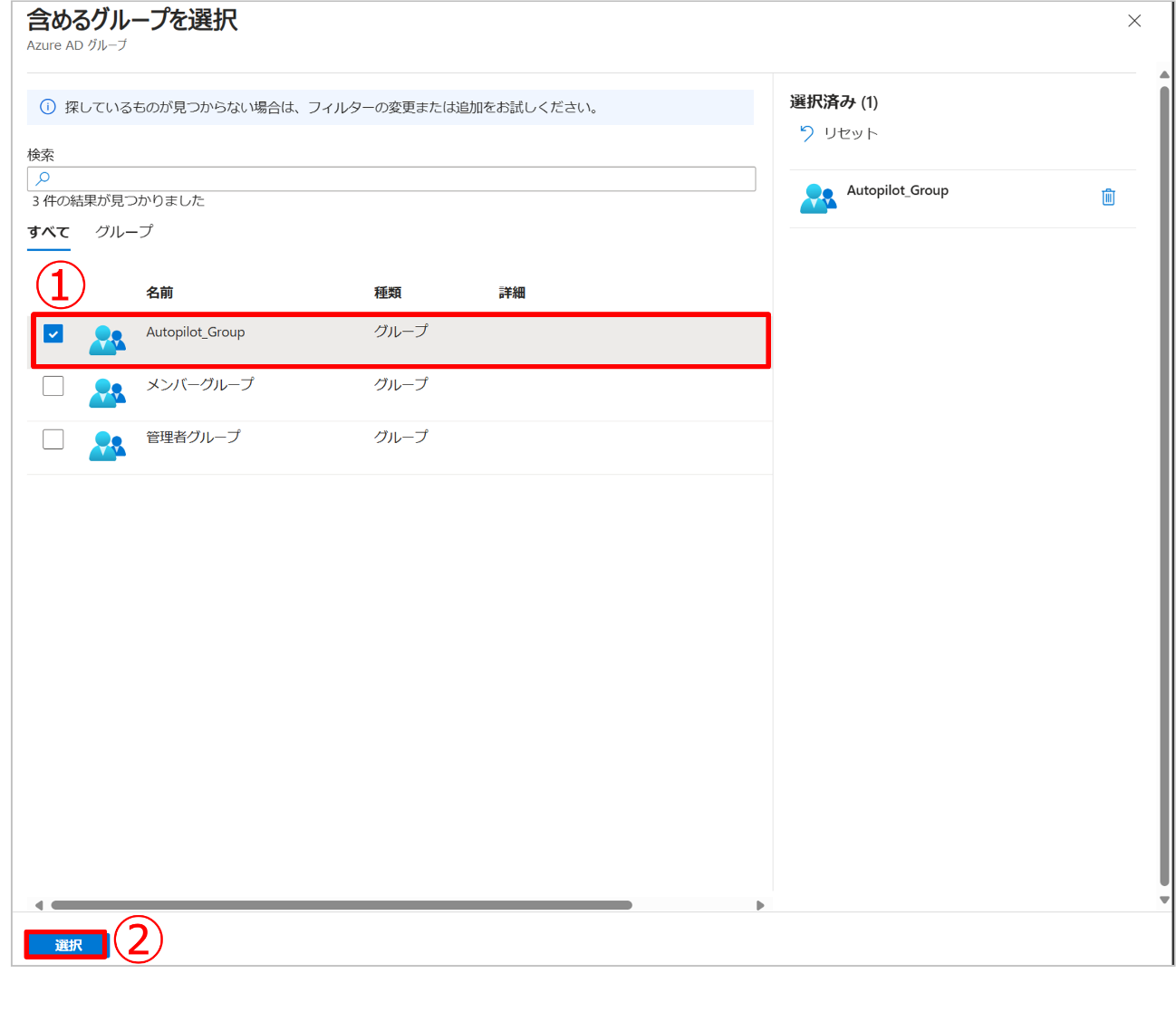

7. Autopilot設定編で作成したグループにチェックを入れ、[選択]をクリックします。

8. グループが追加されたことを確認し、[次へ]をクリックします。

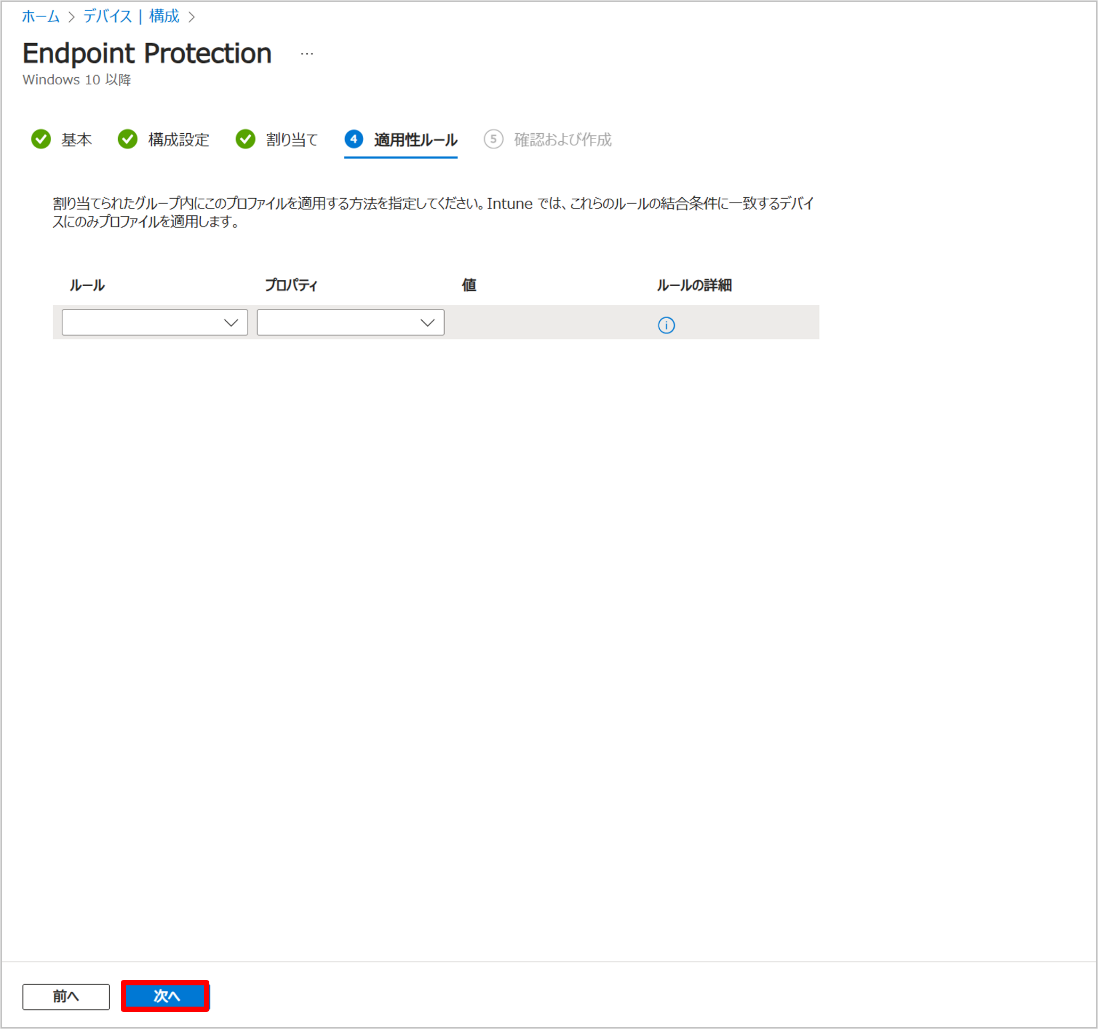

9. 適用性ルールは設定せずに、[次へ]をクリックします。この設定をすることで割り当てたグループの中でさらにルールに適用するデバイスだけプロファイルを割り当てることができます。

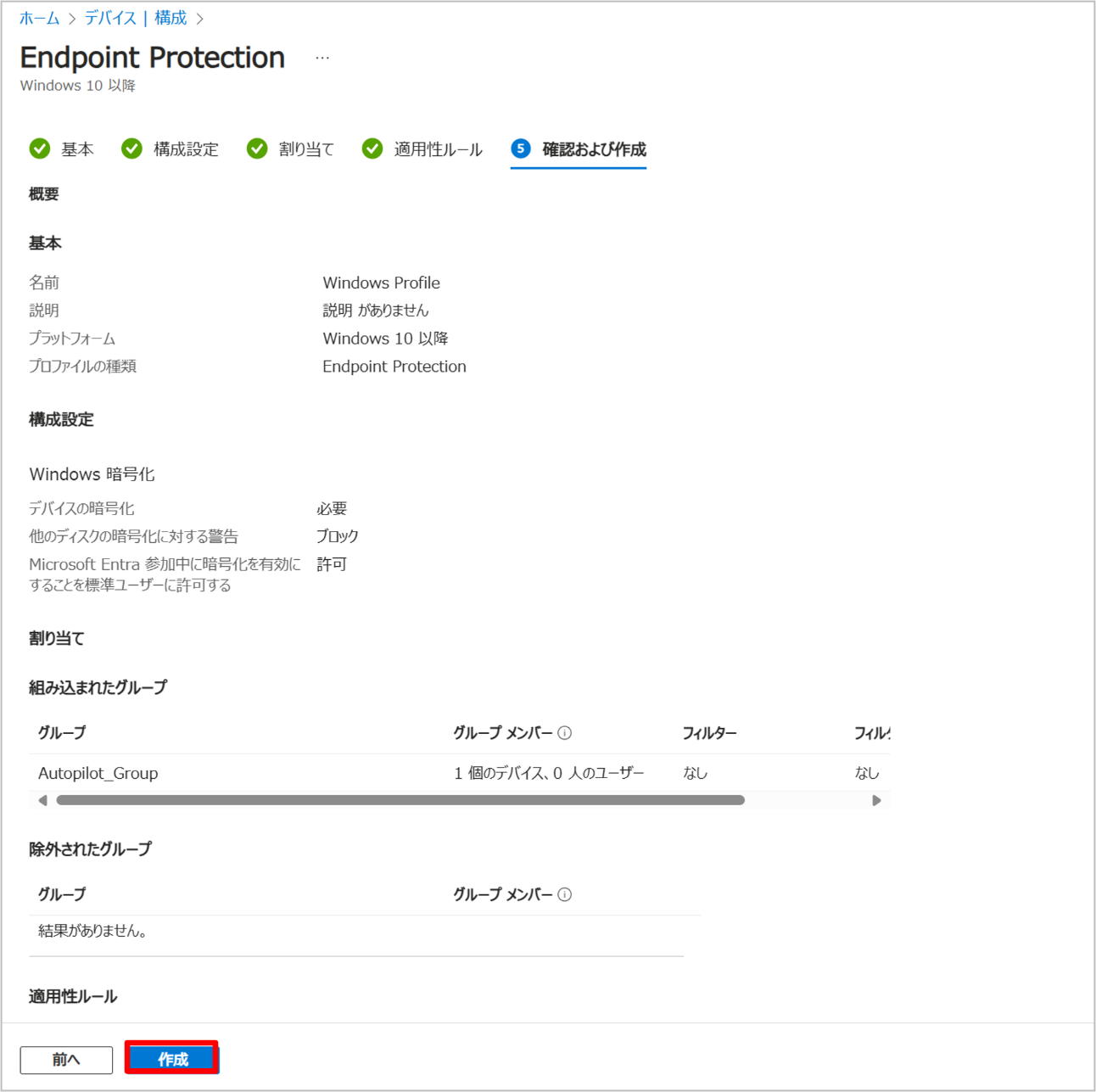

10. 設定した内容を確認し、[作成]をクリックします。

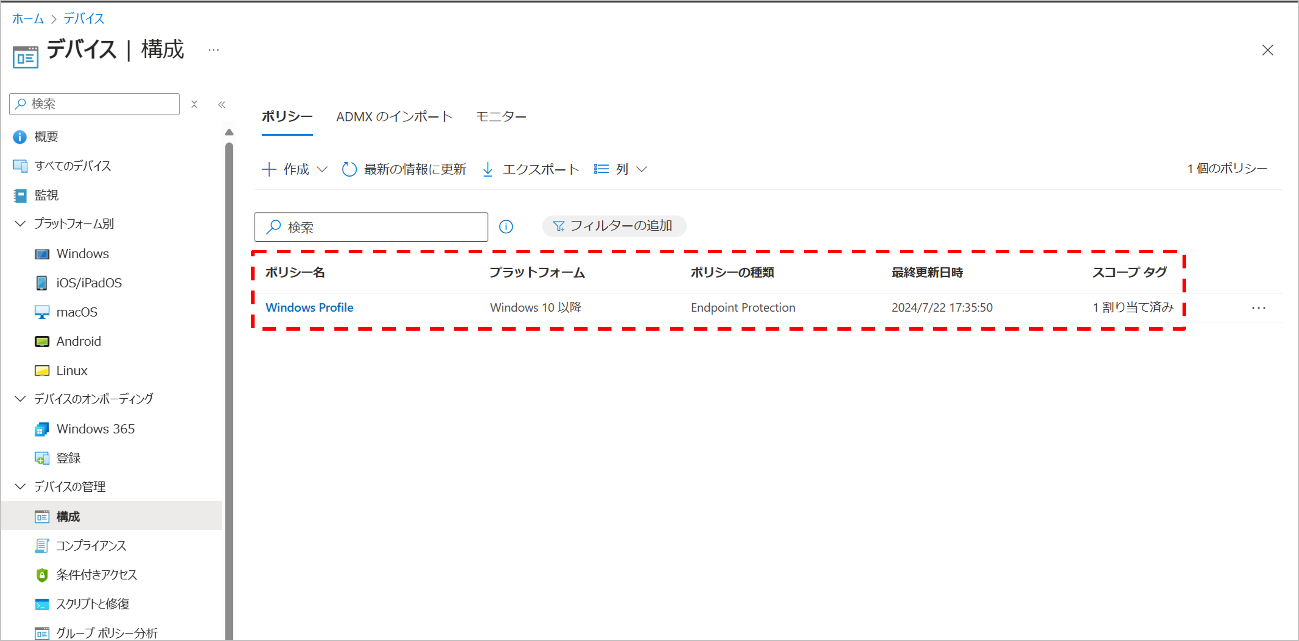

11. プロファイルが作成されたことを確認します。

コンプライアンスポリシーの作成

続いてコンプライアンスポリシーの作成を行います。コンプライアンスポリシーは、管理対象のデバイスが企業の求める状態にあるかどうかをチェックすることで、企業デバイスのセキュリティ保護に役立ちます。

今回は、ファイアウォールが設定されていない場合に非準拠マークをつける設定を行います。

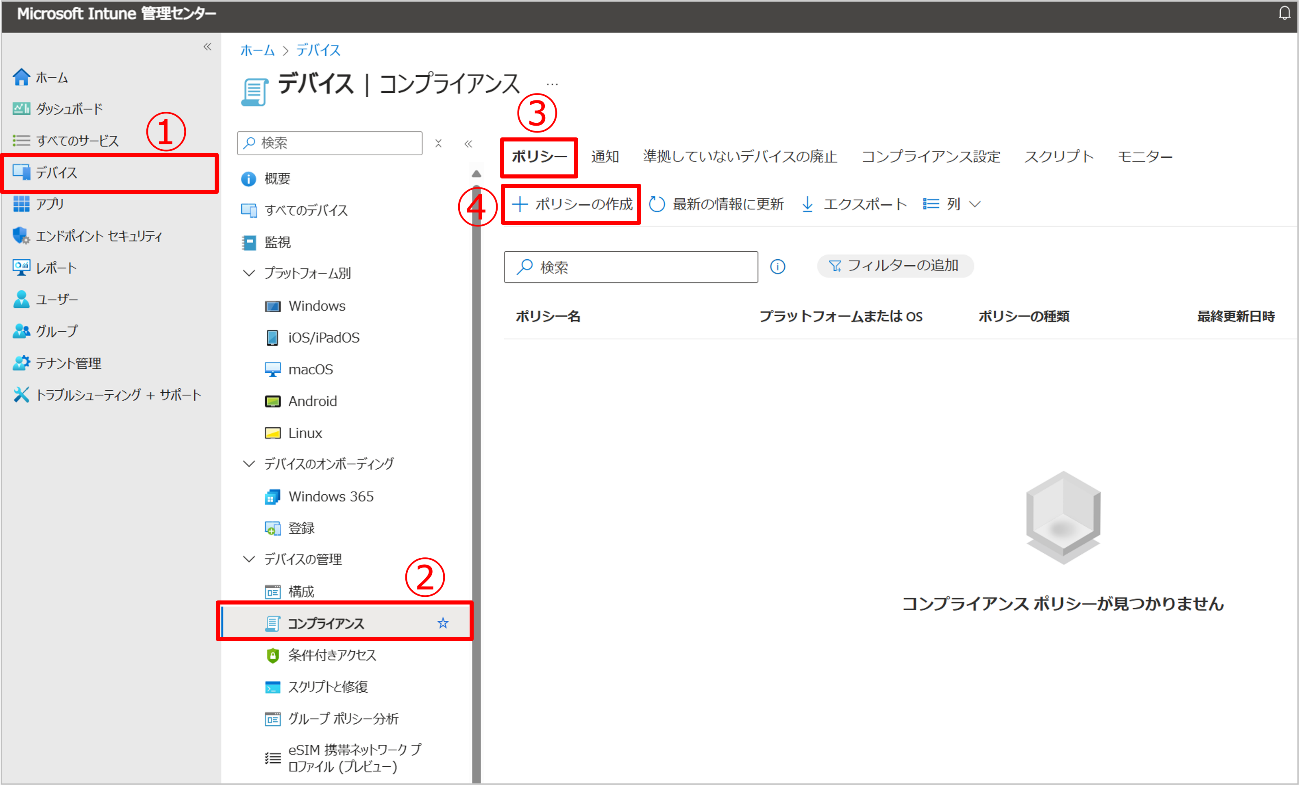

1. 左ペインから[デバイス]-[コンプライアンス]の順に移動します。[ポリシー]タブに移動し、[ポリシーの作成]をクリックします。

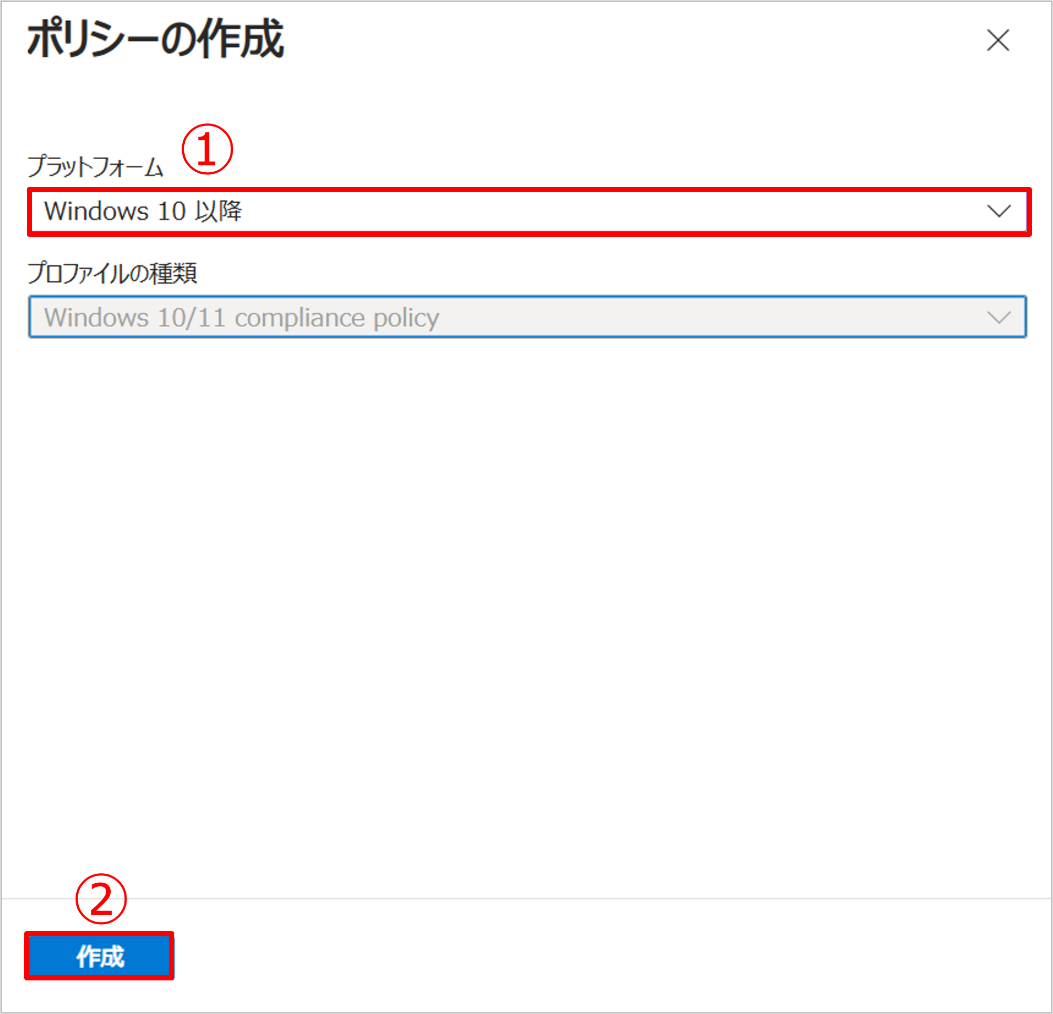

2. プラットフォームにて[Windows 10 以降]を選択し、[作成]をクリックします。

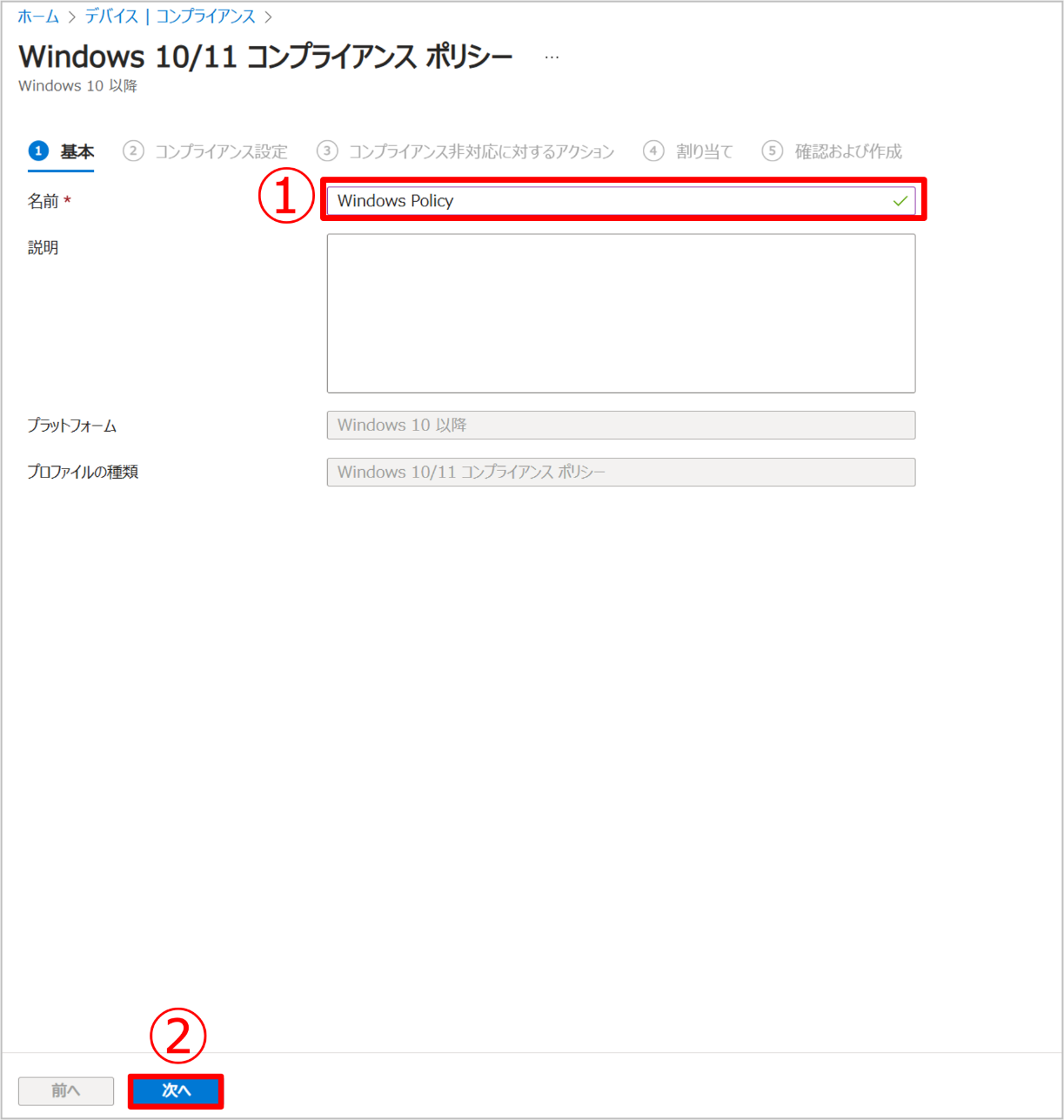

3. コンプライアンスポリシーにつける任意の名前を入力し、[次へ]をクリックします。

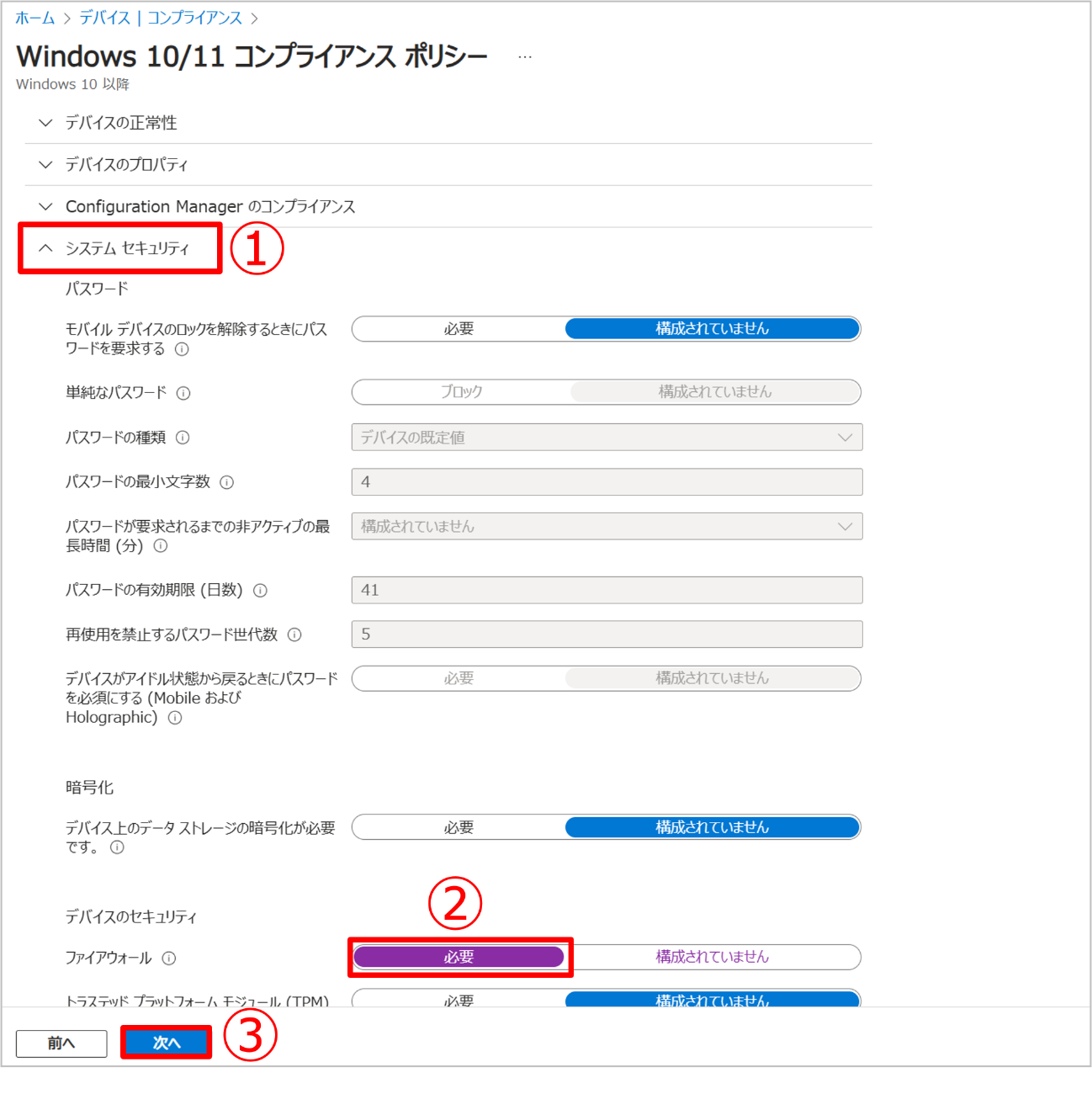

4. コンプライアンスポリシーの構成をします。[システム セキュリティ]をクリックします。以下の設定をし、[次へ]をクリックします。

- ファイアウォール:必要

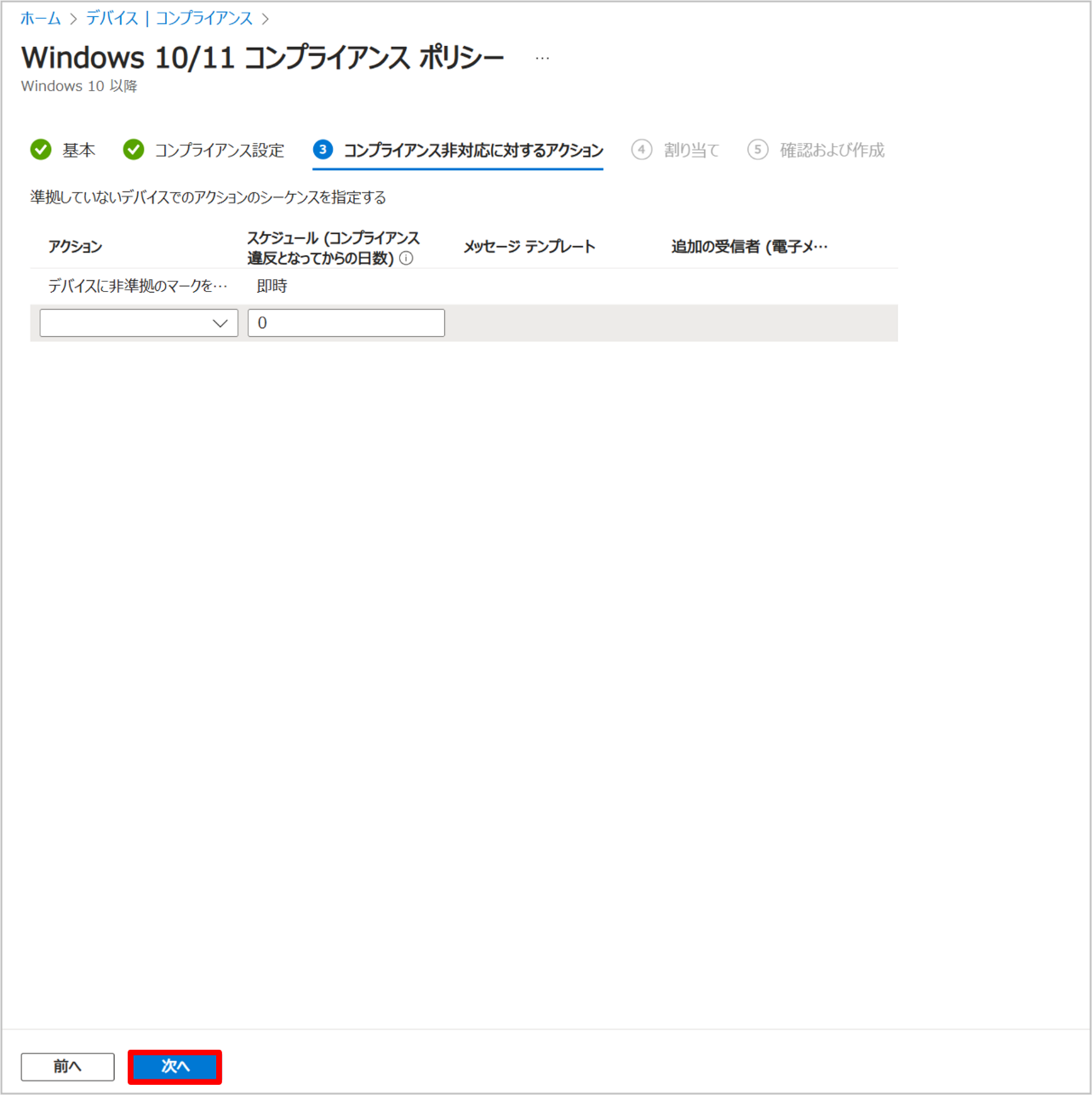

5. コンプライアンス違反時のアクションを設定します。今回は、デフォルトでコンプライアンス違反の場合に非準拠マークをつける設定がされているため、そのまま[次へ]をクリックします。

6. コンプライアンス違反時のアクションを設定します。今回は、デフォルトでコンプライアンス違反の場合に非準拠マークをつける設定がされているため、そのまま[次へ]をクリックします。

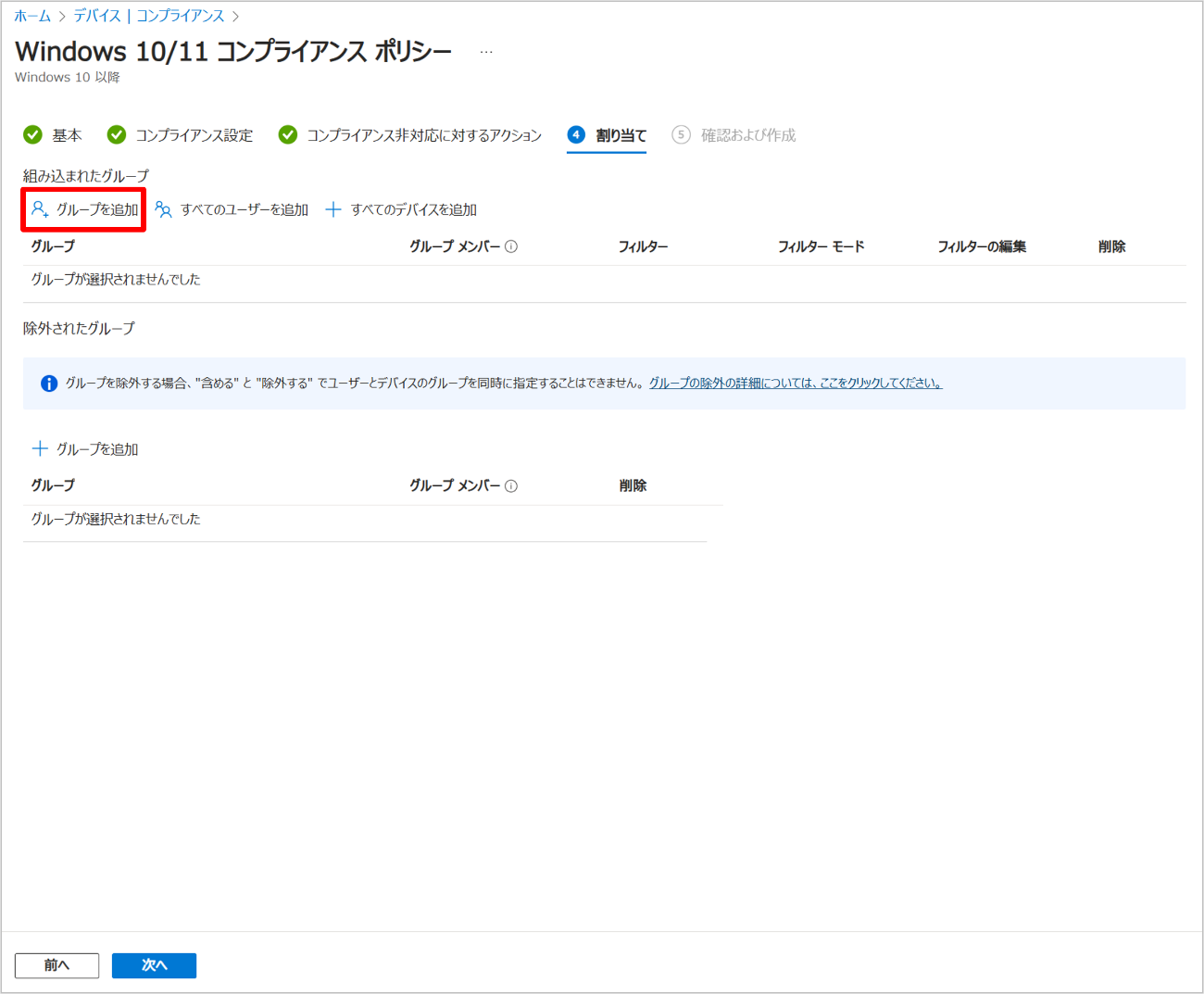

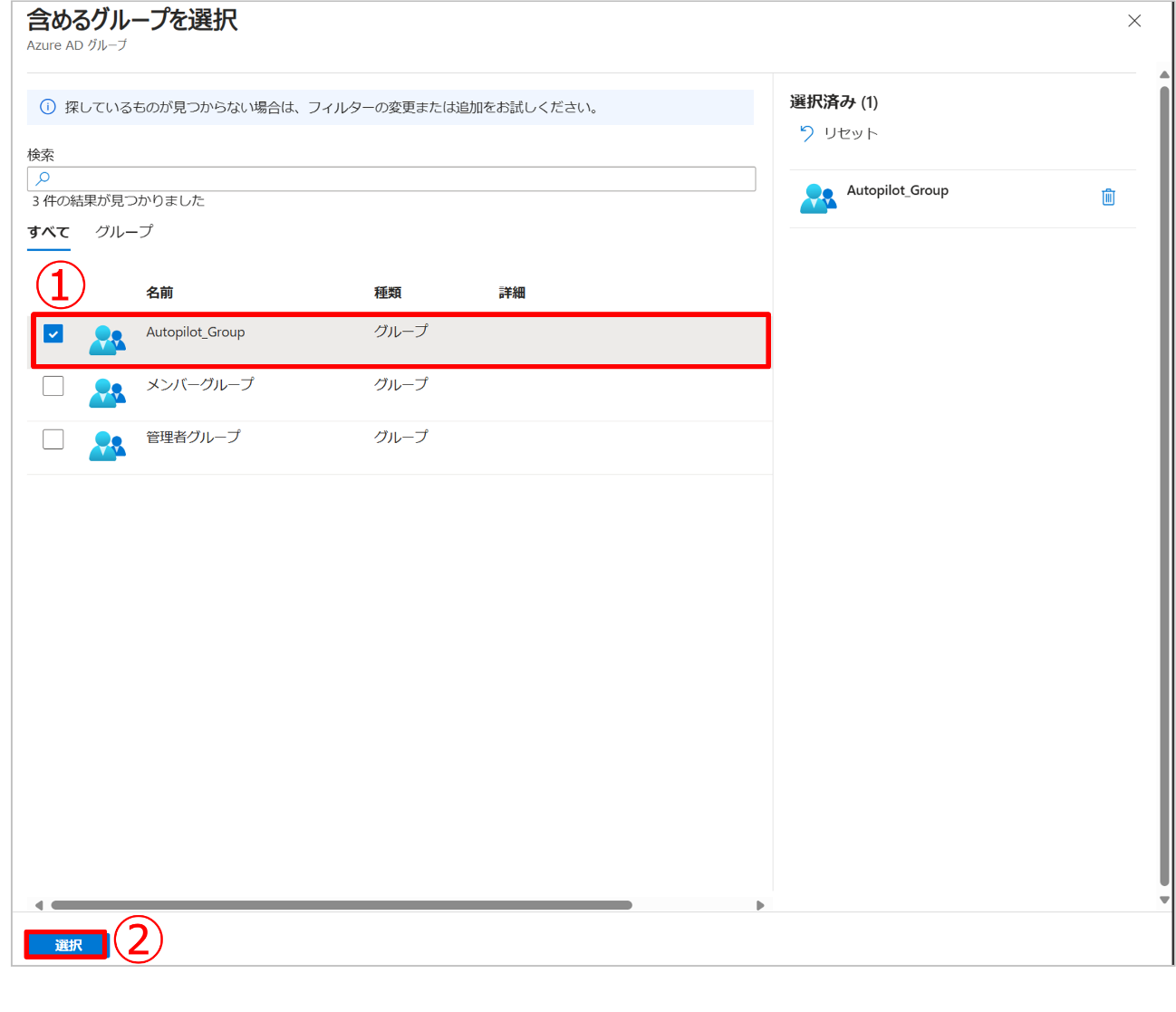

7. Autopilot設定編で作成したグループにチェックを入れ、[選択]をクリックします。

8. グループが追加されたことを確認し、[次へ]をクリックします。

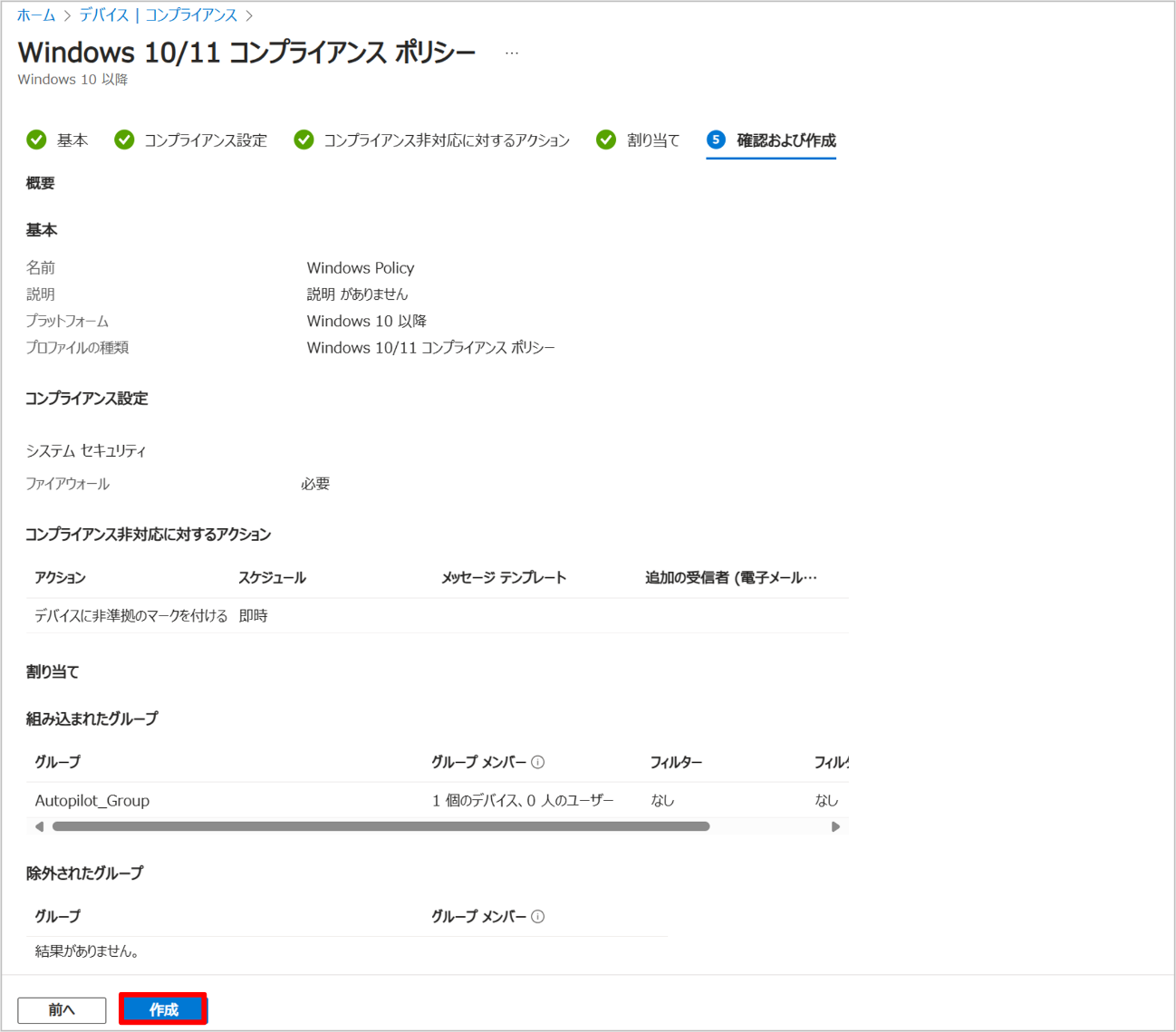

9. 設定した内容を確認し、[作成]をクリックします。

10. コンプライアンスポリシーが作成されたことを確認します。

条件付きアクセスの設定

最後に、条件付きアクセスの設定を行います。条件付きアクセスは、「デバイスの状態」や「デバイスの場所」、「ユーザーのリスク」など様々な条件に基づいてアプリケーションへのアクセス制御を行うことができます。今回は、デバイスが準拠状態の場合のみMicrosoft 365アプリにアクセスできるように設定を行います。

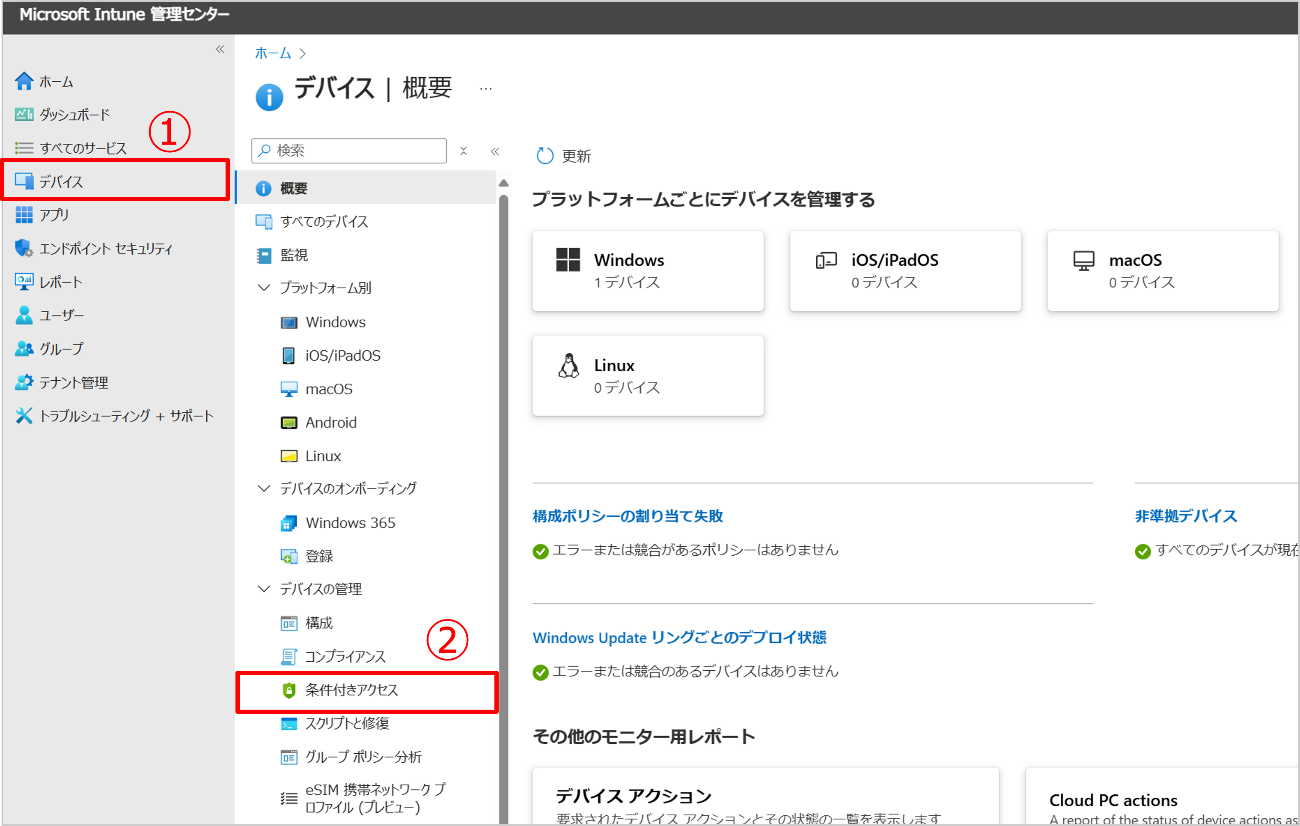

1. 左ペインから[デバイス]-[条件付きアクセス]の順に移動します。

2. [新しいポリシーを作成する]をクリックします。

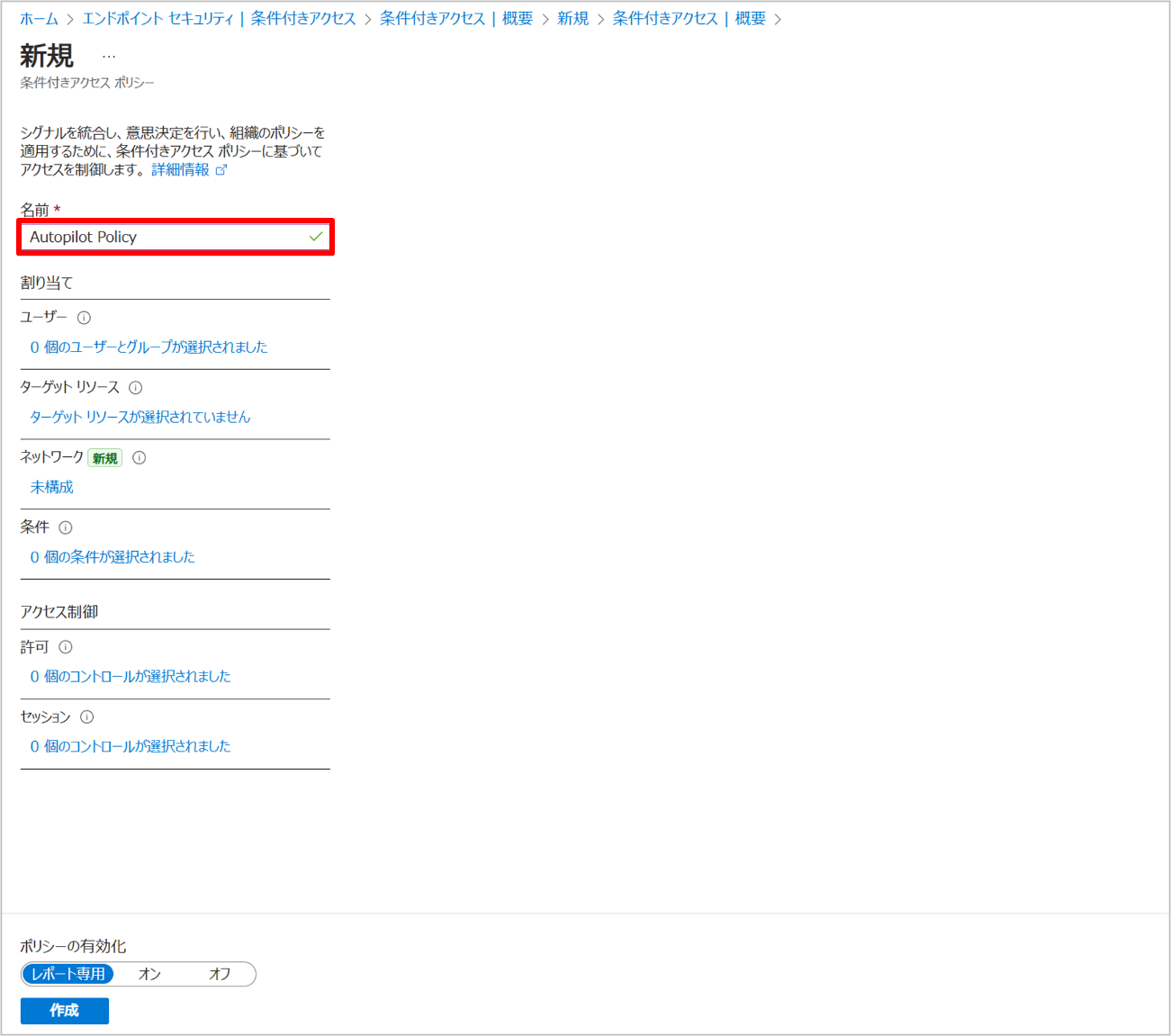

3. 条件付きアクセス ポリシー作成画面が表示されます。任意の条件付きアクセスポリシー名を入力します。

4. ユーザーの設定を行います。割り当てから[ユーザー]をクリックし、以下の設定をします。

- 対象:すべてのユーザー

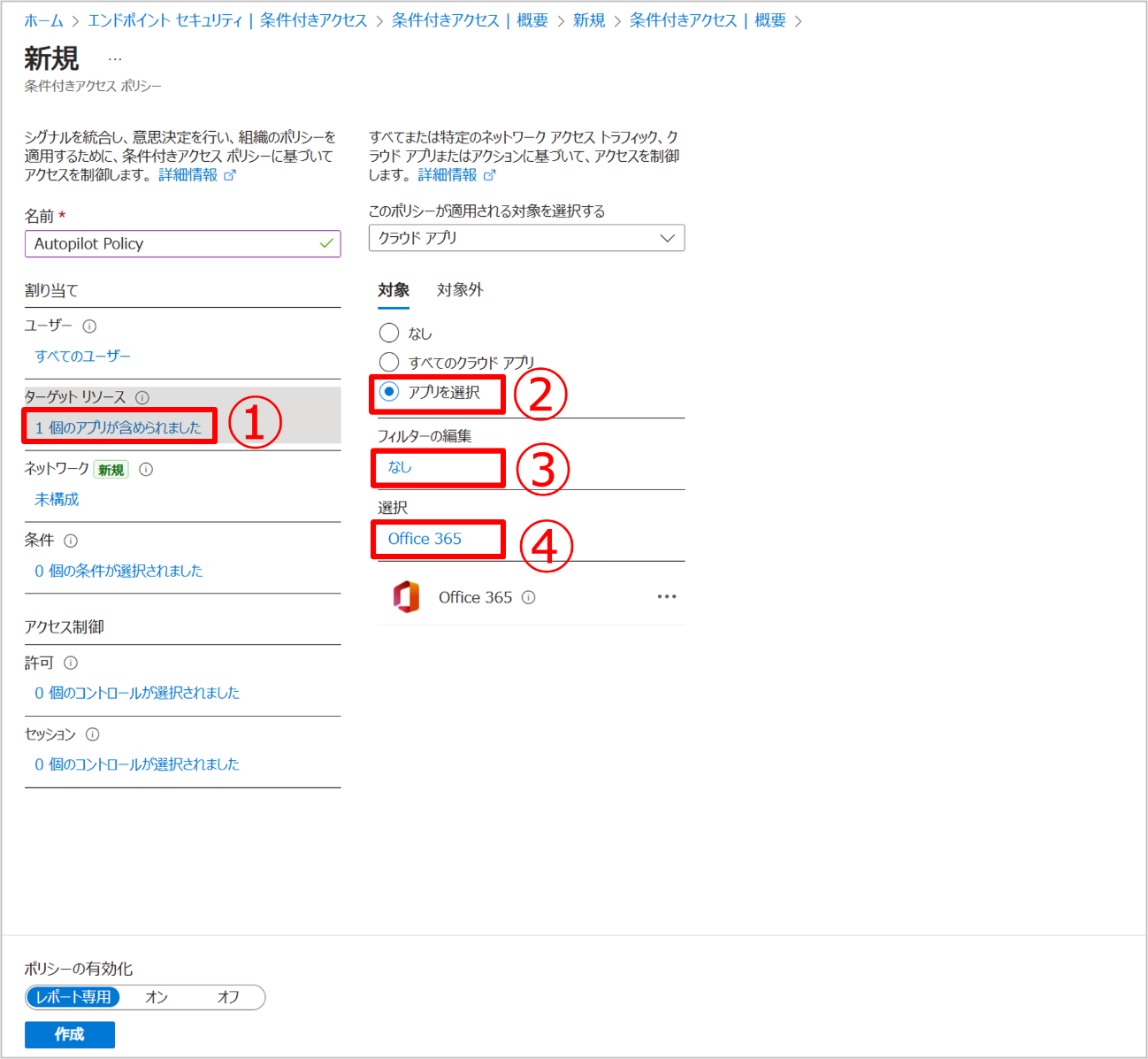

5. アプリの設定を行います。割り当てから[ターゲット リソース]をクリックし、以下の設定を行います。

- 対象:アプリを選択

- フィルターの編集:なし

- 選択:Office 365

- 構成:はい

- 対象:デバイス プラットフォームの選択 Windows

- 構成:はい

- 先進認証クライアント:ブラウザー、モバイルアプリとデスクトップクライアント

6. デバイスの設定を行います。割り当てから[条件]をクリックします。[デバイス プラットフォーム]をクリックし、以下の設定を行います。

7. クライアントアプリの設定を行います。[クライアント アプリ]をクリックし、以下の設定を行います。

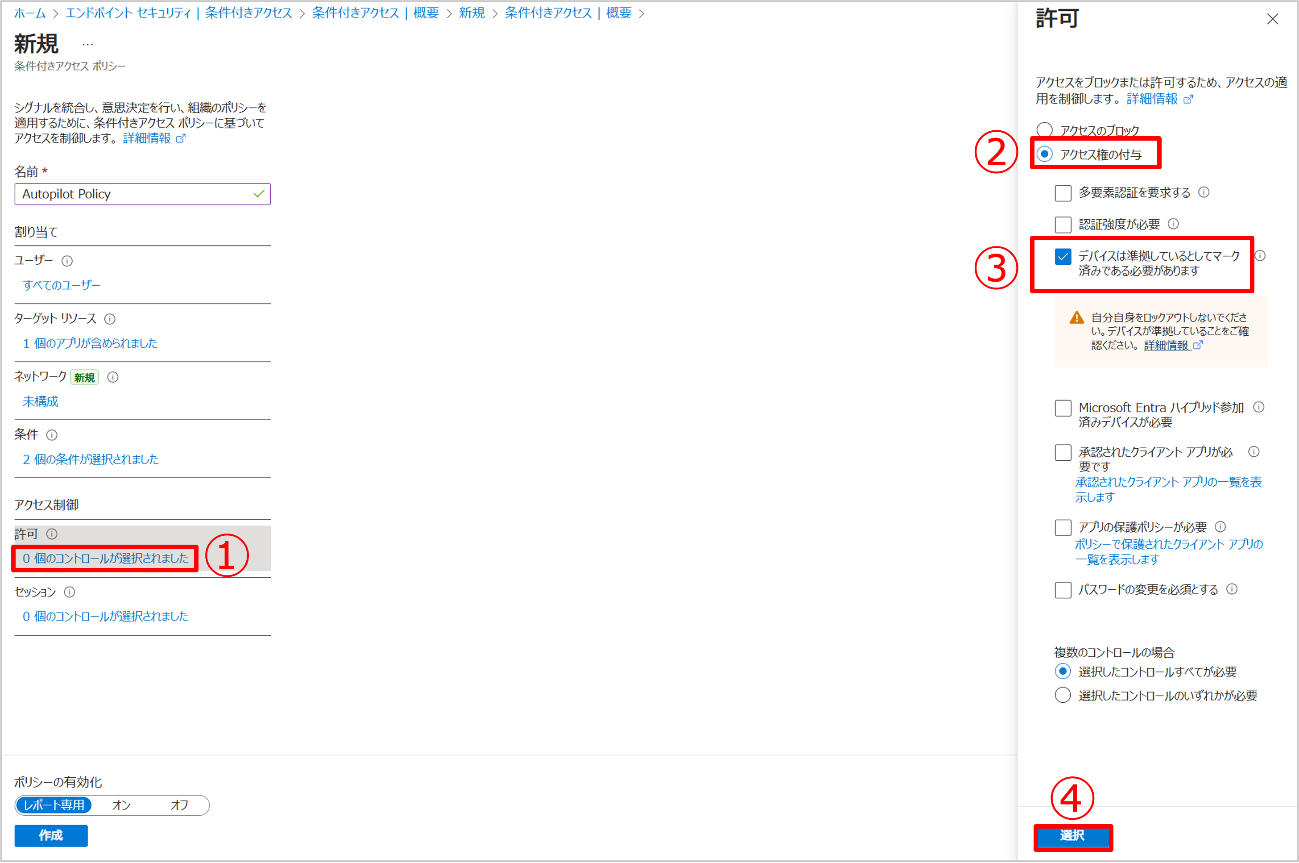

8. アクセス制御設定をします。[許可]をクリックします。[アクセス権の付与]を選択し、[デバイスは準拠しているとマーク済みである必要があります]にチェックを入れます。

[選択]をクリックします。

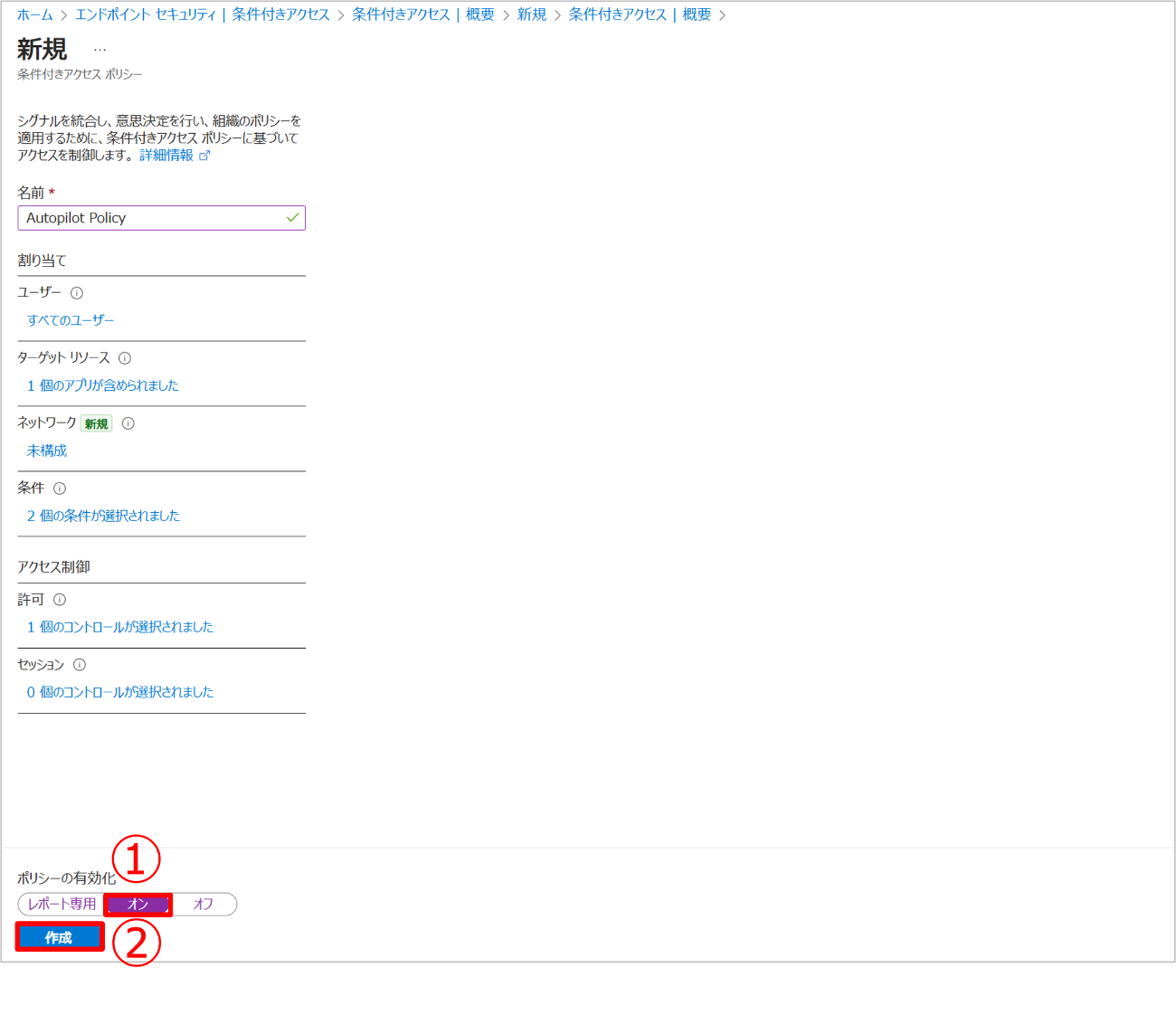

9. ポリシーの有効化を[オン]にし、[作成]をクリックします。

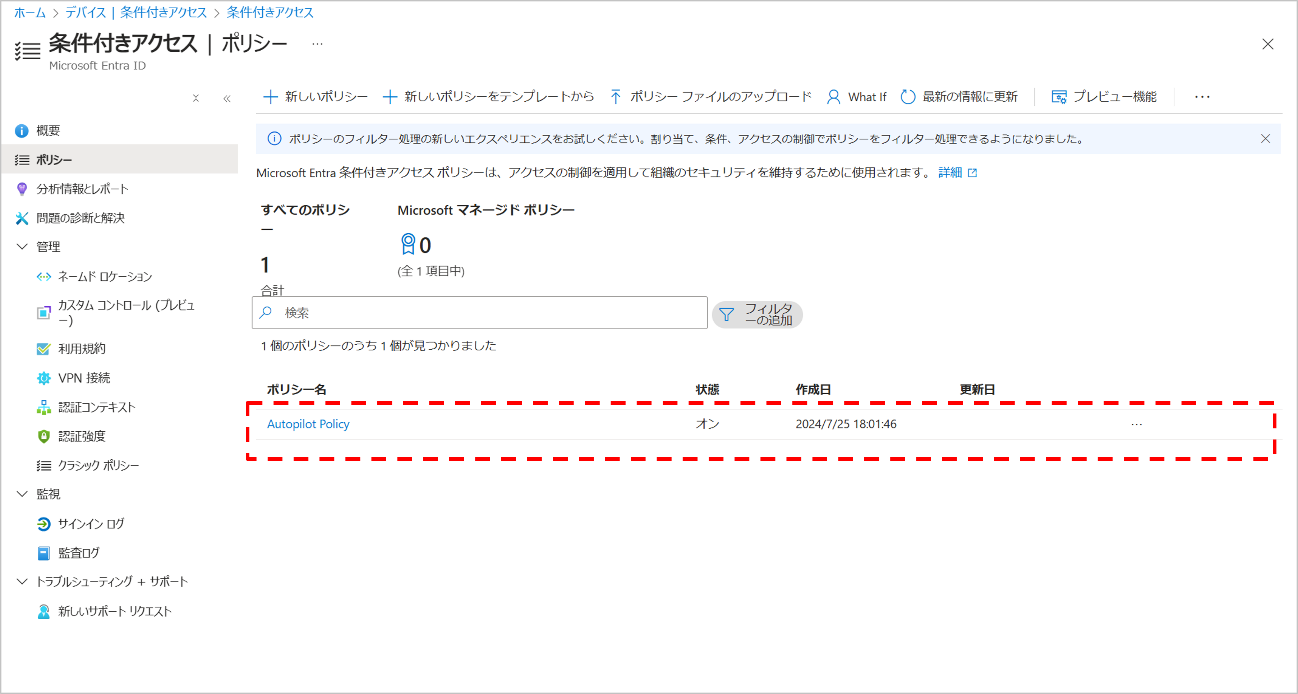

10. 条件付きアクセスポリシーが作成されたことを確認します。

まとめ

今回は「デバイス設定編」と題して、設定手順を紹介しました。構成プロファイルを作成し、割り当てることでユーザーは、設定が整ったデバイスをすぐに利用できます。

また、コンプライアンスポリシーや条件付きアクセスポリシーを構成することで、動的にユーザーやデバイスの状態を確認し、企業デバイスとして問題がある場合にはアプリケーション等へのアクセス制御ができます。これにより、管理者の負担を軽減しながらセキュリティを強化することが可能です。

4回にわたって紹介した内容ですが、設定手順や設定後の動作をデモンストレーション動画でも公開していますので、合わせてご確認いただくとイメージがつくかと思います。

また、AutopilotやIntuneのデバイス展開をご検討されている方はぜひお問い合わせフォームよりご連絡ください。

SB C&Sについて

SB C&S株式会社は、ソフトバンクグループの原点であるIT流通ビジネスを受け継ぐとともに、市場環境の変化を迅速にとらえ、新たなビジネスモデルを生み出しています。

法人向けには、国内最大規模の販売ネットワークを通じ、クラウドやAIを含めた先進のテクノロジーを活用したプロダクト・ソリューションを提供しています。

コンシューマ向けには、独自の企画・開発力を生かし、ソフトウエアやモバイルアクセサリーから、IoTプロダクト・サービスへと商品ラインアップを拡充しています。