![]() コラム

コラム

不正アクセスとは?

企業を狙う手口とその対策を徹底解説

![]() 最終更新日:

最終更新日:

不正アクセスとは、悪意のある第三者が正当な権限なく企業や組織の情報システムに侵入する行為を指します。アカウントの乗っ取り、機密情報の流出、金銭被害など深刻な影響をもたらし、企業の信用を失墜させる恐れがあります。

近年、企業や団体が不正アクセスの標的になる事例が増えています。不正アクセス対策を適切に講じない場合、アカウントの乗っ取りや機密情報の流出、不正送金などのさまざまな被害が起こり得ます。結果的に企業の信頼が失墜し、責任を問われることにもなりかねません。

本記事では、不正アクセスの手口や実例、適切なセキュリティ対策を詳しく解説します。

不正アクセスとは?

不正アクセスという言葉はよく知られていますが、具体的な意味や危険性を正確に理解している方は少ないかもしれません。まずは、不正アクセスがどのような行為で、どのような危険性があるのかを詳しく解説します。

不正アクセスとはどんな行為?

不正アクセスとは、正当な権限を持たない第三者が、ネットワークに接続されたコンピューターや情報システムに許可なく侵入する行為を指します。具体的には、他人のIDやパスワードを不正に利用する手口だけでなく、システムの脆弱性を悪用する、あるいはセキュリティ上の不備を突くなど、その手口は多岐にわたります。

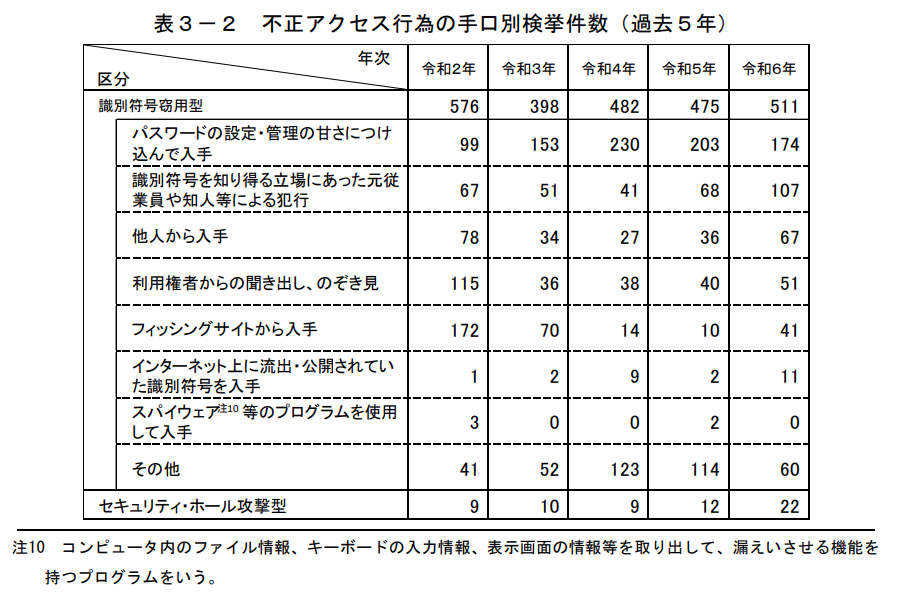

不正アクセスは「不正アクセス行為の禁止等に関する法律」により禁止されており、3年以下の懲役または100万円以下の罰金が科せられます。警察庁が発表した「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」によると、過去5年間の不正アクセスの手口は以下のとおりです。*¹

不正アクセスの危険性

不正アクセスは個人だけでなく、企業や団体に対しても行われ、不正アクセスによる情報漏えいから信用問題に発展したり侵害賠償を請求されたりする事例もあります。

不正アクセスの手口

不正アクセス対策のためには、どのような不正アクセスの方法があるのかを知っておく必要があります。この項では、代表的な不正アクセスの手口を解説します。

フィッシング詐欺やパスワードリスト攻撃

不正アクセスのよくある手口として「フィッシング詐欺」が挙げられます。フィッシング詐欺とは、偽装したメールやSMSを通じての偽のホームページに誘導し、クレジットカード番号やアカウント情報など重要な情報を盗む詐欺です。

また、不正に入手したID(メールアドレス)とパスワードのリストを用いて、他のサイトへの不正ログインを試みる「パスワードリスト攻撃」もあります。パスワードを改ざんされたり、アカウントを乗っ取られたりして、多方面に被害が拡大する場合もあるため早期の対応が大切です。

システムの脆弱性を利用

ソフトウェアやサーバーなどの脆弱性を突いて、システムに不正にアクセスする手口もあります。侵入後は情報漏えいやデータの改ざん、攻撃の踏み台として悪用されるため、対策が必要です。

古いソフトウェアには既知の脆弱性が含まれていることが多く、狙われやすくなります。ベンダーからのサポートが継続されていないソフトウェアの使用は、可能な限り最新のバージョンへの更新や代替ツールへの移行を検討しましょう。また、定期的なパッチ適用や脆弱性診断の実施が必須です。

ウイルスやマルウェアに感染させる

ウイルスやマルウェアを利用した不正アクセスもよく見受けられます。ユーザーを騙して不正なURLやファイルなどをダウンロードさせ、危険なサイトに誘導して有害なソフトウェアを仕込む方法です。

ウイルスを悪用した不正アクセスの中には、ファイルを暗号化し、復号と引き換えに金銭を要求するランサムウェア攻撃のような悪質な手口もあります。

また、受信メールに添付されたファイルをクリックしただけで感染するエモテット(マルウェアの一種)は非常に悪質な不正アクセスです。一度感染するとほかのマルウェアに感染させたり、感染したデータに入っているユーザーにも感染させたりと、被害が拡大する恐れがあります。

不正アクセスによる被害の実例

不正アクセスにあった際の被害にはどのようなものがあるのか、実例を見てみましょう。

機密情報の流出

企業の社外秘とされている情報が盗み出され、競合他社へ売り渡される、またはダークウェブ上で違法な売買をされるといった被害もあります。実際、違法なハッカーが新型コロナウイルス研究の機密情報や軍事機密などの情報を窃取するサイバー攻撃を行い、複数のハッカーが逮捕される事件が起こっています。これは、システムの脆弱性を悪用してマルウェアを仕込んだ不正アクセスによる被害のひとつです。

アカウント乗っ取りによるなりすまし

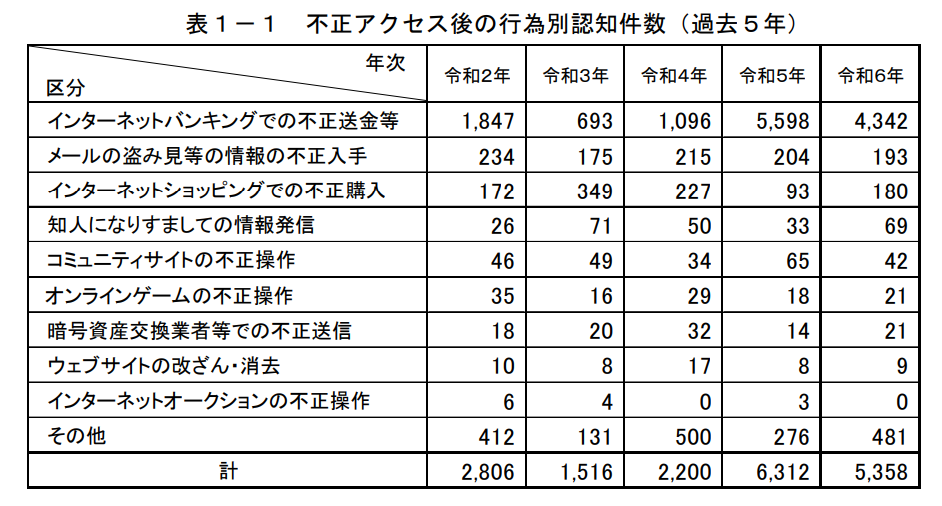

SNSやメールアドレスのアカウントが第三者に乗っ取られる、なりすまし被害も増加しています。実際に、警察庁が発表した「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」によると、不正アクセスによるアカウント乗っ取り被害は令和6年度で5,358件でした。*²なりすましたアカウントから嫌がらせ行為を行ったり、なりすましから個人へのストーカー行為に発展したりすることもあります。

サイバー攻撃の踏み台に使われる

不正アクセスを受けたシステムが、さらなるサイバー攻撃の「踏み台」として悪用されるケースもあります。例えば、大量のデータやリクエストを送りつけて標的のシステムを機能停止に追い込むDDoS攻撃の一部として、感染した企業のシステムが悪用されることがあります。これにより、自社が意図せず加害者となり、他社への損害賠償責任を負う可能性も生じます。

不正アクセスを防ぐセキュリティ対策

ここでは不正アクセスを防ぐセキュリティ対策を紹介します。

パスワード強化と二段階認証・多要素認証(MFA)の導入

不正アクセスを防止するためのセキュリティ対策の基本は、パスワードの強化と管理です。複雑なパスワードは破られにくく、二段階認証や多要素認証のワンタイムパスワードを併用することでセキュリティレベルを強化できます。

使用するIDやパスワードを使いまわしている場合や、誕生日や名前といった推測しやすいパスワードは、すぐに変更するのが最善です。パスワードは、ほかの人に見られない場所で適切に管理し、定期的に変更すると良いでしょう。

外部からのアクセスを制限

不正アクセスの多くは、インターネットを介した外部からの侵入を試みます。そのため、企業のネットワーク境界に強固な「塀」を築き、不正な通信を遮断する対策は極めて重要です。

その中心となるのがファイアウォールです。従来のファイアウォールはポート番号やIPアドレスといった情報で通信を制御していましたが、現代の脅威はより巧妙化しています。そこで重要になるのが、次世代ファイアウォール(NGFW)です。次世代ファイアウォールは、単に通信の出入りを監視するだけでなく、アプリケーションの種類やユーザー、コンテンツの中身まで識別し、より高度なレベルで脅威を防御できます。

また、IDS(不正侵入検知システム)やIPS(不正侵入防止システム)も、外部からの脅威に対する重要な防御壁となります。IDSはネットワーク内の異常な動きや既知の攻撃パターンを検知し、管理者に警告を発します。IPSはさらに一歩進んで、異常を検知した際にその通信を自動的に遮断・ブロックする機能を持ち、リアルタイムでの防御を実現します。これらのシステムを適切に組み合わせることで、外部からの不正な侵入を未然に防ぎ、企業の重要な資産を守ることが可能になります。

ソフトウェアを最新状態にアップデート

ソフトウェアを最新状態にアップデートすることも重要です。セキュリティ上の脆弱性を解消すれば、脆弱性を突いた不正アクセスを防げます。OS、Webブラウザ、アプリケーションなど、使用しているすべてのソフトウェアを常に最新の状態に保つようにしましょう。

ソフトウェアのインストール制限

フリーソフトやアプリの中には、マルウェアのような悪意のあるソフトウェアが仕込まれているものがあります。企業においては、従業員が自由にソフトをインストールできないようにインストール制限を設けることが有効です。業務端末におけるソフトウェアのインストール制限は、マルウェア感染リスクを低減させるとともに、IT資産の管理性やコンプライアンス遵守にも貢献します。社内で認可されたソフトウェア以外は導入できないよう、アプリケーション制御やホワイトリスト型管理を導入することが推奨されます。

社内システムの設定によるセキュリティ強化

社内システムの設定を強化することも大切です。WPA3などの強力な暗号化方式の活用に加え、ネットワークセグメンテーションを行い、部門ごとにアクセスを制限します。さらに、ユーザーや端末の信頼を前提としないゼロトラストの考え方を取り入れ、最小権限でのアクセス制御を徹底しましょう。

ユーザーの意識教育

高度なセキュリティ対策を講じても、使用者の危機管理が甘いと効果が出ません。セキュリティ対策に関する教育を定期的に行い、不正アクセスの手口や対策について利用者の理解を深めましょう。セキュリティ教育では、実際の攻撃を真似たメールを送信し従業員が適切に対処できるか、セキュリティインシデント発生時に迅速な報告・対応ができるかをチェックする「実践編」も必要です。

また、不正アクセスはアナログな手段や初歩的なミスで起こるケースが意外と多いため、人為的ミスを軽視してはいけません。情報資産の取り扱い規則を周知し、日常業務では以下の項目を徹底しましょう。

- 不審なメールやWebサイトに注意する

- 添付ファイルやURLを容易にクリックしない

- パスワードを適正に管理する

- PC周辺にパスワードや機密情報を書いた付箋を貼らない

- 社外秘情報が入ったPCを持ち出す際は厳重に管理する

高度なセキュリティサービスを導入する

一歩進んだセキュリティ対策を講じる場合は、高度なセキュリティサービスを導入するのもひとつの選択です。例えば、EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)、ゼロトラストアーキテクチャの導入が挙げられます。これらは境界型防御だけでは防ぎきれない「内部脅威」や「動的な攻撃手法」に対しても有効です。

さらに、定期的な脆弱性診断を含む総合セキュリティサービスを導入することで、より強固な対策が可能です。

不正アクセス防止には

パロアルトネットワークス

不正アクセスの高度化に対抗するには、ネットワークの可視化、アクセス制御、脅威の自動検知・対応といった包括的な対策が求められます。巧妙化する不正アクセスに対応するためには、専門的な知識が必要不可欠です。どのセキュリティシステムが合うのかわからない方は、ぜひ「パロアルトネットワークス」にご相談ください。

パロアルトネットワークスでは、次世代ファイアウォール(NGFW)をはじめとした多層的なセキュリティ製品群を提供しています。ネットワーク境界防御だけでなく、EDRやSASE、XDRといった最新のセキュリティアーキテクチャにも対応しており、企業のセキュリティ基盤を包括的に支援します。不正アクセス対策のシステム導入を検討中のご担当者様は、パロアルトネットワークスへお問い合わせください。

まとめ

本記事では、不正アクセスの手口や実例、適切なセキュリティ対策を詳しく解説しました。不正アクセスは、適切に対応しなければ甚大な被害をもたらす恐れのあるサイバー攻撃の一つです。必要なセキュリティシステムや対策を導入し、企業の安全を守りましょう。