SDP(Software Defined Perimeter)製品の選び方

多くの企業でもテレワークによる業務の継続が進められた結果、各メーカーのテレワークやニューノーマルといったキーワードでのソリューションのお問合せも増えてきています。

そんなソリューションの中でも、プライベート空間へのアクセスを安全にするために、SDP(Software Defined Perimeter)という製品への注目が高まっています。

最近行われている、各メーカーのWebセミナーを見ていると、次世代型VPNソリューションやゼロトラストネットワークといったソリューションが増えていますが、若干具体性に欠ける内容や比較するポイントがわからないことがいくつか出てくると思います。そこで、今回はSDP製品を選ぶうえで、最低限抑えておきたいポイントをまとめてみましたので、ぜひ参考にしてみてください。

多くのSDPソリューションの同じような方向感ですが、製品の成り立ちからくるアーキテクチャーの違いによって、実現方法、実装方法などが大きく変わってきます。

そのため、ニーズに合わない製品を選んでしまうと、期待した機能が実装できなかったりと、せっかくのシステム性能を十分に発揮できないことも起こりえます。そんな悲劇を起こさないためには、SDPの違いを知ることが重要です。

SDPは今後ネットワークセキュリティの中核を担えるほど、多彩な側面があり、これからのニューノーマルな業務環境をより安全かつ快適にするためには必要だと考えています。

またSDPのお話をメーカーや販売店から聞くと、長く要点がつかみにくい製品説明になってしまい、退屈なWeb会議になってしまうと時間の無駄ですからね。

SDPについて抑えるポイントはたった7つだけ

ポイント1。SaaSモデルまたはオンプレモデルの選択

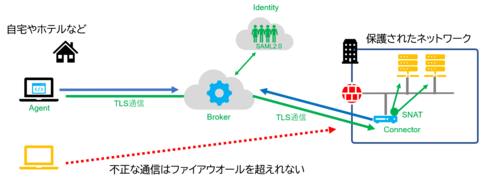

SaaS型は、VPN接続の管理を担うブローカーやコントローラーといった部分がSaaSで構成されているところがポイントです。

プライベート空間には、コネクターと呼ばれるサーバーを設置し、コネクターからブローカーに対してアウトバウンド方向に接続する通信を使ってリモートデバイスからの接続を行います。

オンプレモデルは、コントローラーからゲートウェイといったコンポーネントをすべて自社で運用する必要があります。また、各コンポーネント(コントローラーとゲートウェイ)はリモートデバイスからアクセスできるようにファイアウオールのポートの開放などが必要です。

ポイント2。DoS攻撃に強い仕組み

SaaSモデルとオンプレモデルによる外部からの攻撃を防ぐ仕組みを確認します。

SaaSモデル/ブローカー方式SDP

クラウドにブローカーサーバーが用意されていて、プライベート空間に設置された、コネクターサーバーがアウトバウンド方向に接続しているTCP通信を行います。 リモートデバイスは、コネクターがブローカーと接続している通信を経由してプライベート空間にアクセスします。

そのため、企業の出口に設置されたファイアウオールでは、コネクター並びにVPNに必要なポートの開放は必要ありません。

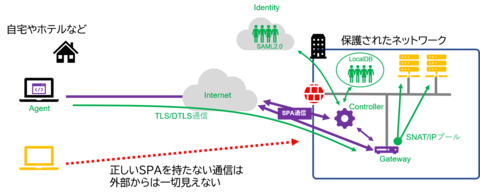

オンプレモデル/ SPA方式SDP

SaaSモデルに比べると、コンポーネントを運用が必要です。また各コンポーネント(コントローラーとゲートウェイ)はファイアウオールの裏に設置し、ポートの開放(TCP443)が必要です。 しかし、このSDPの重要なポイントとして"ポートノッキング"の仕組みを応用したSingle Packet Authorization(SPA)をつかうことで、ファイアウォールで公開された各コンポーネントの存在を完全に隠すことができます。

SPAについては、CSA Japanのサイトで詳しく説明されています。

https://cloudsecurityalliance.jp/newblog/2019/08/27/448/

いずれの方式であっても、SDPは重要なコンポーネントを外部にさらすことなく、安全な入り口を用意することができます。

ポイント3。通信の経路の違い

SaaSモデル/ブローカー方式SDP

ブローカーがVPNプロキシの役割を果たします。そのため、プライベート空間へアクセスする際は、必ずクラウドのブローカーを経由してアクセスします。

オンプレモデル/SPA方式SDP

SPA方式SDPは、コントローラーは認証やアクセス権限の不要、ゲートウェイアクセスへのトークンの作成を行います。トークンを受け取ったクライアントはゲートウェイに対してTLSトンネルを接続するため、クライアントとゲートウェイ間はダイレクト通信を行います。WAN越しで通信する場合は、インターネット経由でゲートウェイにアクセスし、LAN内であれば、インターネットを経由せずにゲートウェイへアクセスすることもできます。

コネクター、ゲートウェイまでの経路によって、VPNを張る場所やタイミングが変わってきますね。

ポイント4。払い出されるIPアドレスと通信先で利用するIPアドレスに注目

SaaSモデル/ブローカー方式SDP

リモートデバイスがVPN接続状態になった際割り当てられる仮想IPアドレスに注目します。ネットワークの管理がSaaSで提供されるのでカスタマイズ性などを確認します。 基本的にリモートデバイス側はプライベート空間にアクセスすることが目的なので、特にこだわりがなければチェックは不要です。 もう一つ、コネクターを経由してサーバーにアクセスする際の送信元IPアドレスにも注意してください。多くのコネクターはサーバーにアクセスする際のソースNATのみ提供している場合があります。 サーバーからアクセスログを見ると、VPN経由のアクセスがすべてコネクターのIPからのみということになります。

オンプレモデル/SPA方式SDP

アドレスの管理が柔軟に行えることが多いです。VPN接続時にデバイスに割り当てる仮想IPアドレスや、サーバーへアクセスする際のソースNATの適用や、ソースNATを使わずに端末に割り当てた仮想IPアドレスからの通信やゲートウェイ内部のIPPoolを使ったソースNATといった形で多彩なネットワーク環境に答えられる機能が搭載していることも多くあります。

例えばサーバー側のアクセスポリシーでアクセス制御やロギングを行っている場合に必要となることもあります。

リモートデバイス側からの視点だけでなく、受信する側のアクセス制御やロギングの運用を考えてみましょう。

ポイント5。連携できる認証サーバー

ユーザー認証は必須です。

SaaS型の場合、プライベートな環境に設置されたローカルDB(Radius, Active DirectoryやLDAP)と直接連携できないことがあります。ケースによってはSAMLしかサポートしないということも考えられます。

オンプレ型は、コントローラー自体がユーザーのプライベート空間に設置するので、ローカルDBをそのまま活用でき、SAMLとの連携も可能なケースが多いです。

ユーザーDBの管理と運用を含めて、合わせて考えておくことをおすすめします。

ポイント6。アクセスポリシーと通信可能なプロトコル

アクセスポリシーとは、ユーザーとアクセス範囲を関連づけるための設定条件です。

- アクセス先の指定: ネットワークアドレス、ホスト名、リソース名で指定。

- 送信元のコンテキスト(ユーザー名、デバイス情報、アクセスの時間、ロケーション)を識別できるか、また制御できるか。

- ポリシーの作り方また条件文に柔軟性があるか。(AND条件、OR条件、IF条件など)

- リモートデバイスから通信するプロトコル/ポートに制限があるか。(TCP/UDP, ICMP, GRE, ESPなど)

- アクセス中の通信やデバイスの状態を監視できるか。アクセスポリシーをどのタイミングで変更できるか。

ポイント6はじっくり検討してください。SDPでもっとも重要な部分です。マイクロセグメンテーションやダイナミックポリシーといった高度な要件を実現する場合、ポリシーの作り方やその制御方法が重要になります。メーカーの製品説明では調査は難しいので、ここはぜひ実機による検証をお勧めします。

メーカーがどの機能を指して、"ゼロトラスト"と言っているのか。重要なポイントです。

ポイント7。ロギングと可視化

いくら制御や機能が優れていても、実装した効果や運用に必要な情報が確認できないと意味がありません。

- アクセスログ、リアルタイムログの機能

- レポーティングツール

- グラフィカルな可視化機能(ダッシュボードなど)

- 保持できるログ容量(クラウドの場合は注意)

- サードパーティのログサーバーへの出力

- わかりやすいマニュアル

などは評価ポイントでしょう。ダッシュボードやレポーティングなど単独で見れたほうが便利な場合もあれば、SIEMなどの監視する仕組みがあれば、外部出力やログフォーマットもチェックしておきましょう。

従来のVPNに比べると、ログは必ず多くなります。これはユーザーのコンテキストの情報やアクセスポリシーの条件が細かくなるため。そのためロギングはゼロトラストにおいて重要な部分です。

まとめ

IPSecやSSL-VPNでもトンネル自体の暗号化強度が十分であれば、通信の安全性は担保できます。

しかし、VPNゲートウェイを公開することによるリスク(ハードウェアの脆弱性、外部からのDoS攻撃、ポリシーの粒度の粗さ)に踏まえて、突発するリモートアクセスユーザーの増加などスケールアウトが難しいという状況に直面しています。

また、ユーザー認証だけを強化しても、ユーザーの意思までを制御することは難しく、デバイス認証まで実現しようとすると、システム全般が複雑になってしまいます。

SDPはLANもWANも関係なく、どんな状況でもユーザーとデバイスを検証し、適切にアクセス権限を与え、かつ外部からの攻撃リスクを減らすこと狙えるソリューションです。

これら7つのSDPのポイントを押さえて、ユーザーの環境に最も適したSDPソリューション、そしてより良いネットワークセキュリティ環境づくりを目指しましょう。

ゼロトラストの大本命 SDPについて

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。