リモートアクセスの問題点として、脆弱性だけではなく、ユーザーのなりすましについての対策を考えないといけません。 本来ユーザーアカウントは他人が勝手に利用できることはないはずが、標的型攻撃や内部犯行によって、アカウント情報が外部に漏洩してしまうこともあります。 そのような事故が発生した場合、いち早くアカウントを利用停止するべきですが、多くの場合気づかないこともあり、なりすましによって不正利用されるリスクを想定しなければなりません。

ユーザーの認証と多要素認証

昨今の多くのクラウドサービスでは、2段階認証や2要素認証といったシステムが導入され、実際に利用している経験はあると思います。ユーザー名やパスワードを入力後、メールやSMSにパスコードが送られて、その入力を行うことで認証が完了するようなシステムです。

これは、万一ユーザーがなりすましによって不正利用されたとしても、もう一つの要素として、正しい利用者であることを検証する方法として、持っているデバイス、利用中のメールアドレスなどを使って確認することで、本人確認のプロセスを厳しくしていることだと考えています。

当然、リモートアクセスVPNでも同じシステムを採用するべきで、企業のアイデンティティ情報だけでなく、その利用者本人と結びつけるなにかを関連づけて認証することが重要です。 SSOのシステムやOTPのソリューションなどで多くの場合解決できるので、多要素認証のシステムは簡単でいいので、積極的に採用すべきです。

認証のタイミング

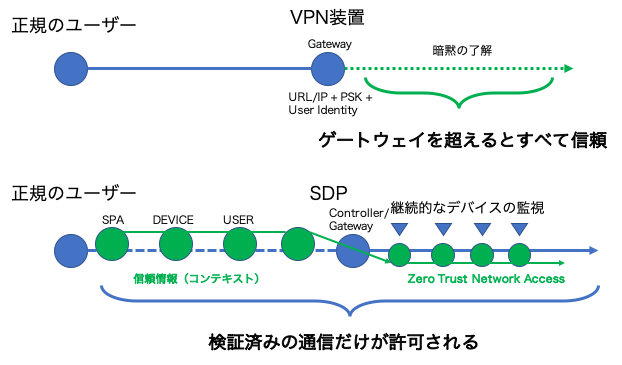

リモートアクセスVPNとSDPの根本的な違いとしてあげるのであれば、認証のタイミングが異なるということを覚えておくと良いかもしれません。

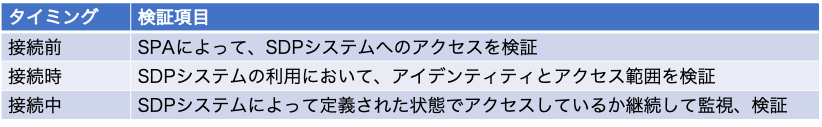

SDPでは、接続前、接続時、接続中の3つの段階で認証及び検証が行われます。

サイバーセキュリティにおいて、ゼロリスクというのは存在しないため、最も有効な手段としては、リスクを可能な限り最小化する方法です。セキュリティをレイヤリングすることで、攻撃の構造を破壊できるようにサイバーキルチェーンという方法で多様されています。

そしてリモートアクセスでも複数のタイミングで何度も認証を重ねることによって、外部攻撃、なりすまし対策に対して強い耐性をもたせることができます。

接続前の認証については、シリーズ2で説明したとおり、SPA(Single Packet Authorization)による機能がとても効率よく働きます。そして接続時の認証についても、SDPのコンポーネントをつかって、誰にどの権限を割り当てるかをしっかり検証することができます。

そして、リモートアクセスVPNでは実現が難しい、接続中の認証ということも、ゲートウェイによる状態の監視をつかうことで、万一定義されたデバイスやシステムの状態から変更を検出した場合にアクセス権限を変更するという機能が備わっています。

SDPがリモートアクセスVPNに比べて安全であるということ

上記の図をみていただくと、リモートアクセスVPNとSDPの認証をざっくりと書いてみました。 リモートアクセスVPNはVPN装置によってすべて管理されていて、1回のVPN接続時の認証で、アクセス制御、トンネルの終端までが完了してしまいます。もちろん確実にユーザーの検証ができるならこの方法でもよいですが、VPN装置自体は誰でもアクセスできる状態で、認証を受けたあとの通信はすべて暗黙の了解によって、成り立っています。

SDPの方は、SDPのシステムにアクセスするためには、複数の段階的な認証を経由します。SPAをはじめ、ユーザー、デバイスやシステム状態といったコンテキストという情報を使って検証が行われます。また、アクセス権が提供されたあとも、ゲートウェイとコントローラーによって、継続して状態のチェック(アクセス権限を維持するための状態)を監視されるので、暗黙の了解という状況が存在しないのがSDPがもっともZTNA(ゼロトラストネットワークアクセス)であるという理由です。

電子証明書の安全性

よくリモートアクセスVPNに合わせて電子証明書を使った方法を利用することで、ユーザー認証を強化するパターンは存在します。電子証明書の信頼というのは、証明書を入手するための厳格なプロセスに存在していて、そのプロセス全体をVPN装置が信頼することによって成り立っています。電子証明書自体はとても高度な方法で、ユーザーやデバイスの正当性を検証することができますが、証明書を持っている事自体が、アクセスしている状態を保証するものではないのかもしれません。

特にプライベートCAなどの外部のCAサービスを使わないケースだと、結構簡単方法でPKIシステムが作れる反面、場合によっては証明書自体のコピーが横行する場合や有効期限が正しく運用されていないケースもあるかもしれません。さらに、VPNの管理と電子証明書システムの連携のため、結局は複雑な管理やシステム、または予算の問題で、導入したくても難しい場合があります。

リモートアクセスの本質としては、リモートアクセスVPNと電子証明書の組み合わせが安全というわけではなく、正しいユーザーが正しい状態でアクセスすることだけに限定できれば安全だと思います。

まとめ

今回はユーザー認証と認証のタイミングについてまとめてみました。 VPNにおいて、認証はもっとも重要な機能の一つですが、認証をすれば安全という思い込みが危険を招いているかもしれません。

ポイントは、プライベートデータへいかに正しいユーザーだけを誘導し、アクセスさせるかという点につきます。正しいユーザーであっても、ユーザーの状態は常に検証、認証を繰り返すことが必要です。一回の認証だけでは突破されてしまうと、その後を止めるためにはシステムを物理的にダウンさせるしか方法がありません。

暗黙の了解の状況を決して作らず、ゼロトラストネットワークアクセスが重要だということを、少しでもご理解できていただけると幸いです。

次回は接続中のデバイスの状態チェックを怠らない仕組みです。

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。