ZTNA実践シリーズ

過去、ZTNAやSDPなどの各論や機能紹介をしてきましたが、実際のところ構築に至る部分はほとんどが説明できていませんでした。 ZTNA/SDPといった製品はゼロトラストアーキテクチャに沿って構成されていることがベストですが、それがどのように搭載されているかは実際に作ってみるのが一番理解しやすいです。

本シリーズでは、ZTNA機能をリードする、Appgate SDPをベースにZTNAの構築やポリシーの実装を細かく見ていくことで、よりZTNA/SDPの機能を理解いただけるようなものを目指します。

Appgate SDPとは

過去何度もSB C&Sのエンジニアボイスで題材にしている製品です。

製品名からわかるように、SDP(Software Defined Perimeter)の製品であり、ZTNA(ZeroTrust Networks Access)機能を提供する次世代アクセスプラットフォームです。

特徴は100%ソフトウエアで提供される製品となり、ZTNA/SDPを限りなくゼロトラストアーキテクチャに沿った形で構成することができ、SASEやSaaSのような製品ではないという無骨さが売りの製品です。

題材に取り上げた理由も、ZTNA/SDPの機能をシンプルに提供できるため、これらの機能を理解するためにもとても良い題材だと思います。 また、トライアルライセンスを提供していますので、誰でもすぐに、無料で始められるのもとても良いところです。

本ブログシリーズでは、数回に渡ってこのAppgate SDPの構築手順を見ていくことで、ZTNA/SDPの機能についての紹介を行っていきます。

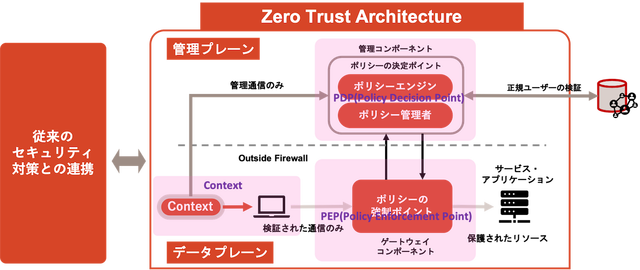

なお、ゼロトラストアーキテクチャにおける重要なポイントとしては

- PDP (Policy Decision Point)

- PEP (Policy Enforcement Point)

- 接続デバイス(コンテキスト)

これら3つの要素が必要となりますが、Appgate SDPでは明確にこのPDP/PEP/接続デバイスが論理的に提供されるところも重要です。

事前の準備と注意

Appgate SDPはソフトウエア製品であるため、ソフトウエアの実行場所を用意する必要があります。

今回は最も手軽にスタートできる例として、AWS(Amazon Web Service)のIaaS上にAppgate SDPを展開し、インターネット経由でZTNA/SDPの機能を確認できるようにしていきます。

そのため以下のものは事前に必要です。

- AWSのアカウント

- 操作用のPC

- SDP接続用のデバイス(PC/モバイルデバイス)

また、基本的には無料(トライアルライセンス)を利用しますが、Elastic IPや仮想マシンのリソースを利用するため、最低限の利用料がかかることを前提としています。

AWS環境にAppgate SDPを作る

本ブログシリーズ1の目標は、Appgate SDPをAWS上に展開し、WebGUIでアクセスできるところまでとします。

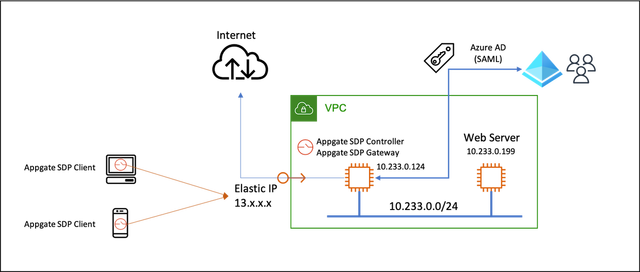

システム構成は以下のような構成を考えています。

構成としては

- AWS上にAppgate SDPのコントローラーとゲートウェイコンポーネントを作成

- インターネット経由でAppgate SDPへのZTNA接続

- ZTNA経由でVPC内へのネットワーク接続

までを想定しています。 では構築スタートしましょう!

Appgate SDPをインストールする

Appgate SDPのイメージ

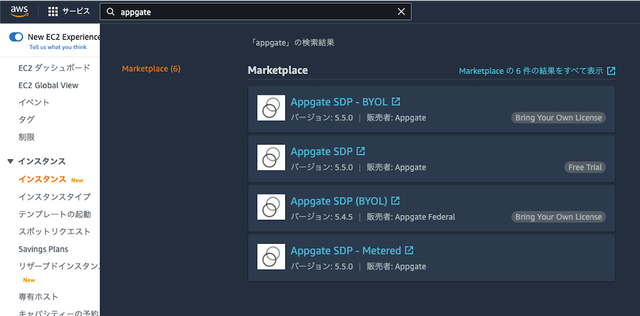

AWSのマーケットプレースからAppgateと検索すると、いくつか候補が出てきます。

画面では4つの候補が表示されていますが

- Appgate SDP - BYOL

- Appgate SDP (Free Trial)

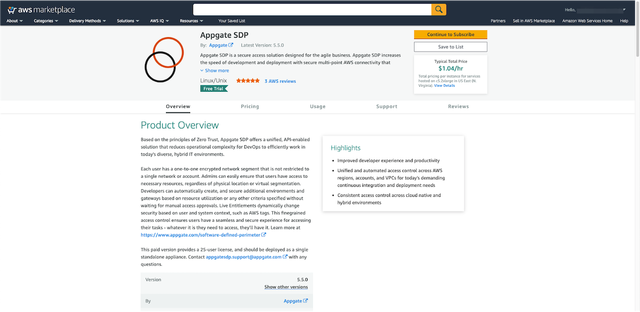

Free Trial版を使います。 BYOL版はいわゆる本番環境で利用する際、ライセンスを購入し継続して利用する場合にご利用ください。 Free Trial版はライセンス購入ができない分、25ユーザーまでのライセンスが無償で付与されています。

ステップ1: AMIの作成

マーケットプレースからそのままインスタンスを作成していきます。

注意事項とかをしっかり確認し、サブスクライブを続けてください。

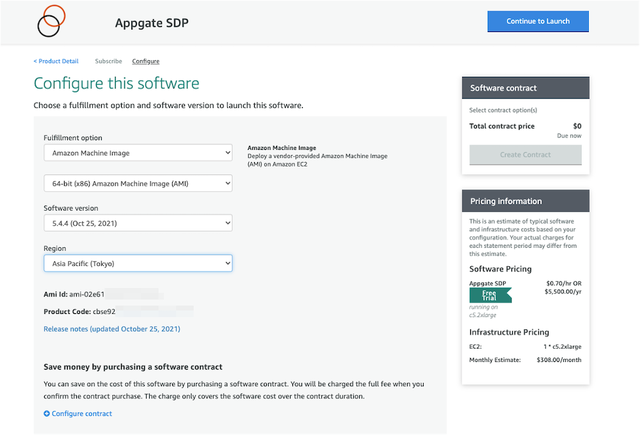

Appgate SDPのバージョンやリージョンの選択をします。

今回ソフトウェアバージョンを5.4.4で東京リージョンでセットしています。

ステップ2: インスタントタイプの選択

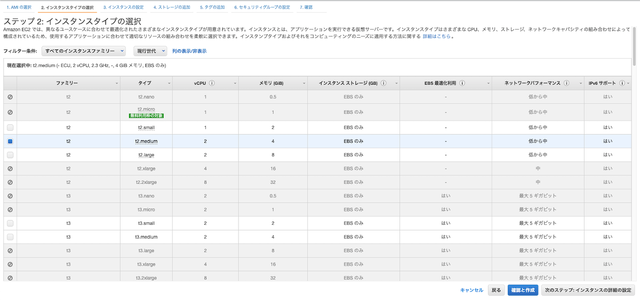

仮想マシンのサイジングは、Appgate Instance Sizingから確認できます。今回はt2.mediumのサイズで作成しています。(無償の範囲では起動できなかったと思います)

ステップ3: インスタンスの設定

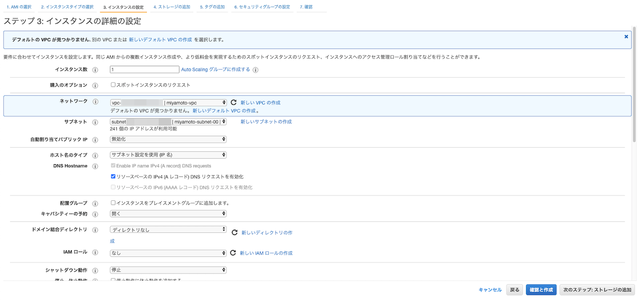

作成済みのVPC、サブネットを適切に設定してください。

ネットワークインターフェイスは特に要件がなければeth0で自動設定で構いません。

ステップ4: ストレージの追加

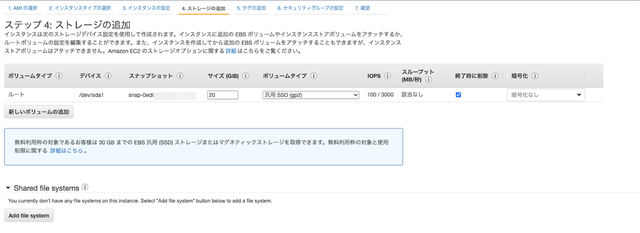

ストレージは特に使うこともないので、20GBで設定してみます。今回はロギング機能は利用しませんが、ロギング機能が必要な場合はストレージを追加してください。

ステップ5: タグの追加

タグはNameタグにインスタンス名を設定するぐらいで大丈夫です。

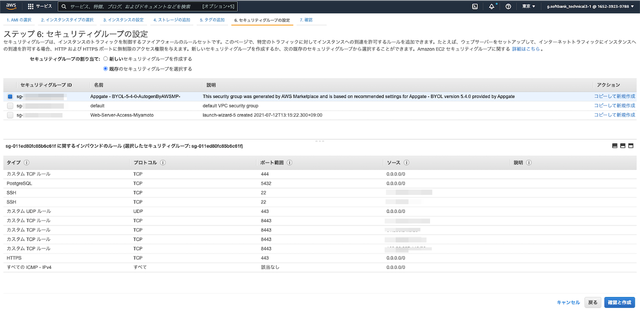

ステップ6:セキュリティグループの設定

この設定はとても重要です。Appgate SDPが利用するサービスへのアクセスポートや管理者アクセスの送信元IPの設定を正しく行ってください。

特に重要なのは以下のポート/サービスです。

- TCP443/UDP443 --- Appgateのトンネルを張るためのサービスポート(TLS/DTLS)です。

- TCP8443 --- Appgateの管理用(GUI)へのサービスポートです。IPアドレスを制限して設定します。

- SSH(TCP22) --- Appgateの管理用(CLI)へのサービスポートです。IPアドレスを制限して設定します。

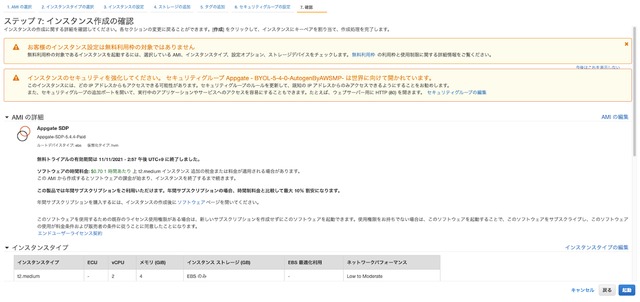

ステップ7: 起動

念のため1-6までのステップの設定を確認します。以降インスタンスを起動することで、インターネットにAppgate SDPのサービスが公開されます。

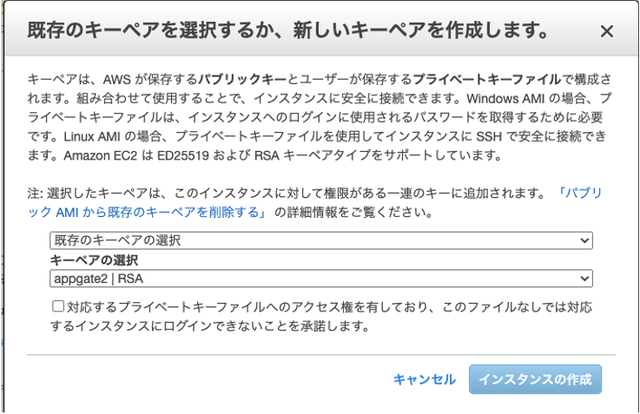

SSHアクセスのためのキーペア(秘密鍵)を設定

Appgate SDPへCLIを行うためのSSH用の秘密鍵を設定します。忘れない、無くさないようにしましょう。

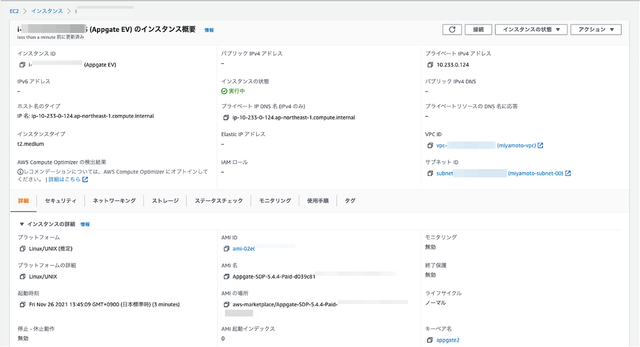

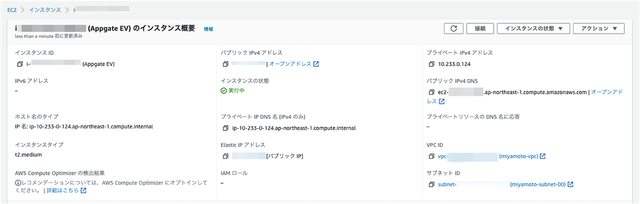

インスタンス作成の完了

インスタンスの設定が完了しました。この時点では、プライベートIPしか割り当てられていないため、外部(インターネット)からアクセスするためのElastic IPの設定が必要です。

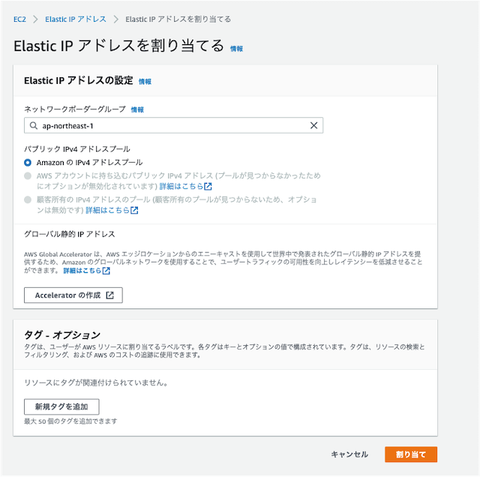

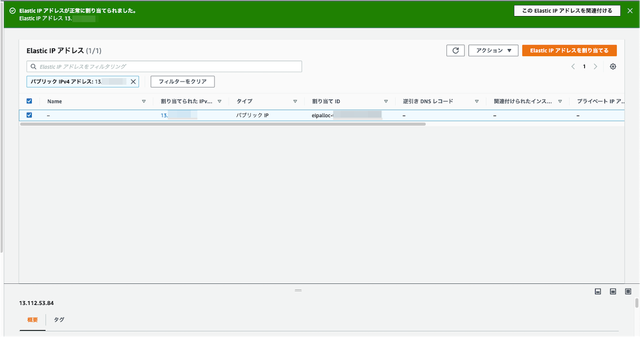

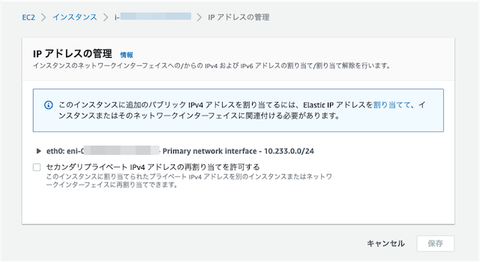

Elastic IPを設定する

IPアドレスの管理からElastic IPの割り当てと関連付けを行います。

Elastic IPの割り当て

Elastic IPの関連付け

確認

パブリックIP、パブリックDNS名が設定されていればOKです。

ここまでがAWSでAppgate SDPを作るための固有の設定です。他AzureやGCPでも同様に展開可能です。オンプレミスの環境であれば、VMwareやHyper-V、KVM、AHVなどほとんどの仮想基盤にも対応しているのが特徴です。

Appgate SDPの初期設定

まずはファーストコントローラーとして、先程作成したAppgate SDPのコンフィグレーションを行います。そのためにはSSHを使って、先の項目で設定したElastic IPへアクセスします。

基本的に以降の設定はどの環境でも同じなので、仮想マシンのセットアップ完了後は以下の手順を確認してみてください。

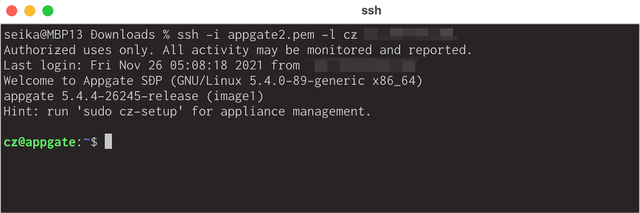

Appgate SDPへSSHアクセス

SSHのキーペアXXX.pemを使ってAppgate SDPへログインします。

ssh -i xxx.pem -l cz <appgateのElastic IP>

ログインユーザー名は"cz"と決まっているので間違えないように注意してください。

この後、SSHからsudo cz-setupコマンドを入力することで、Appgateのセットアップ画面が表示されます。

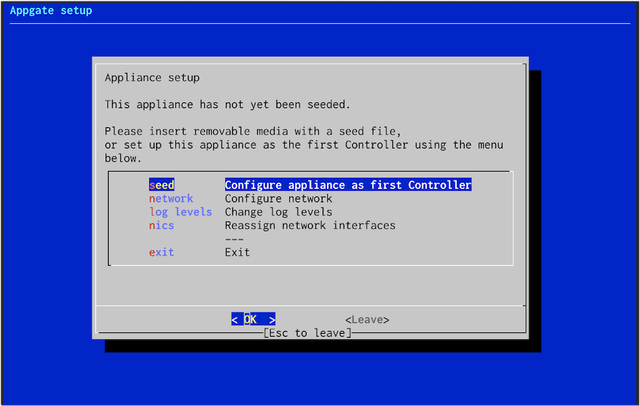

Appgate setup

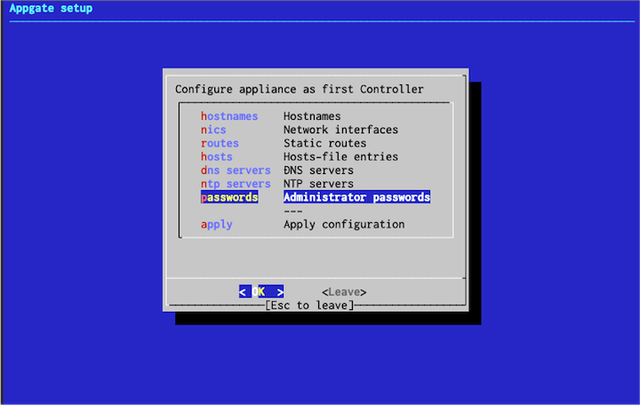

seedを実行し、Appgateの基本設定を完了させます。

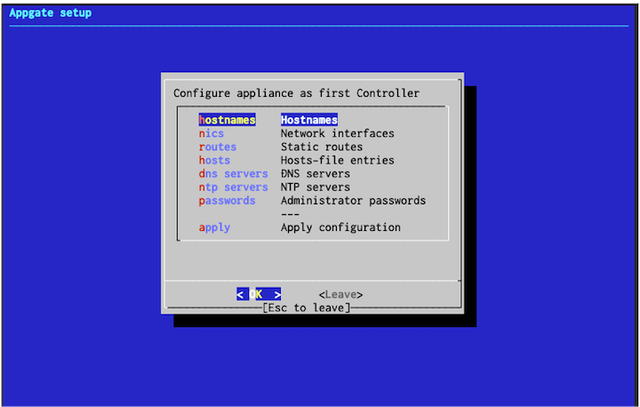

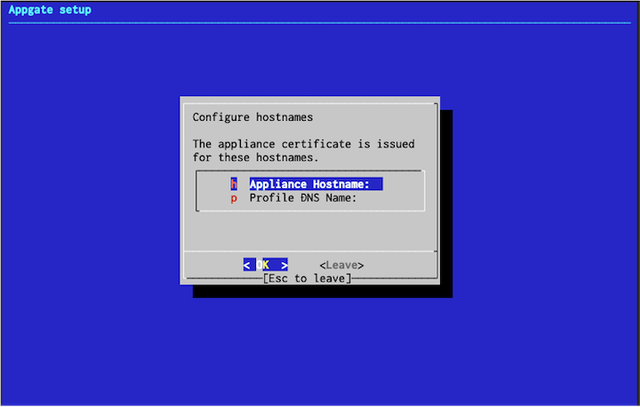

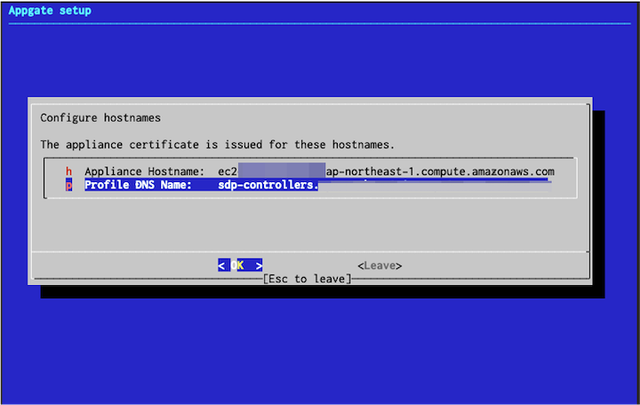

ホスト名の設定へ進みましょう

Appliance Hostnameの設定へ進みましょう

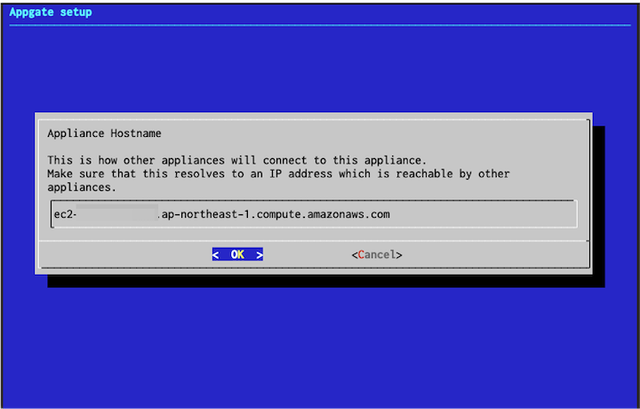

Appliance HostnameはFQDNを設定します。今回はパブリックDNS名をそのまま設定しました。

Profile DNS名は自動的にセットされているのでそのまま進みます。

nic、route、hosts、dns、ntpの設定は今回は設定していませんので割愛します。

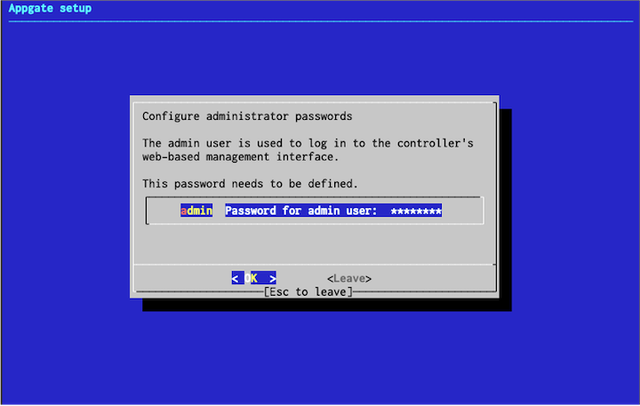

passwordの設定へ進みます

ここで設定するパスワードは"admin"ユーザーに対するパスワードです。 WebGUIでアクセスする際のパスワード設定です。

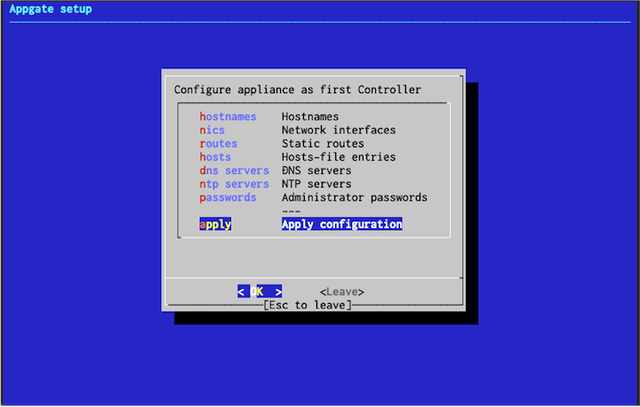

設定を適用します。

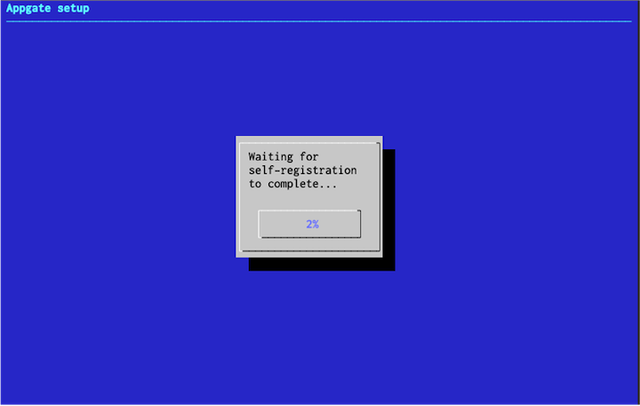

設定の適用中(数分で完了します)

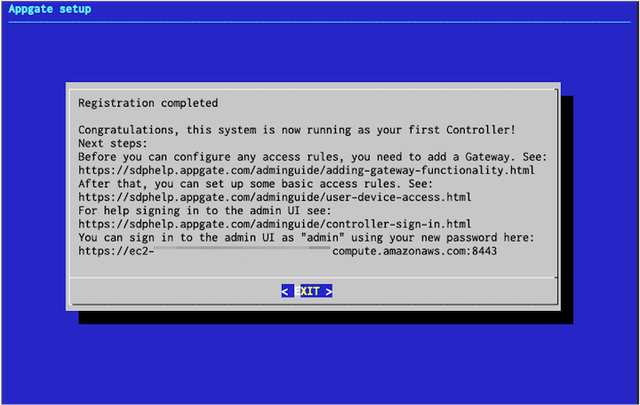

設定完了すると以下のようにWebGUIへのアクセスのお知らせが出ます。

Webアクセスはhttps://<Elastic IP>:8443です。

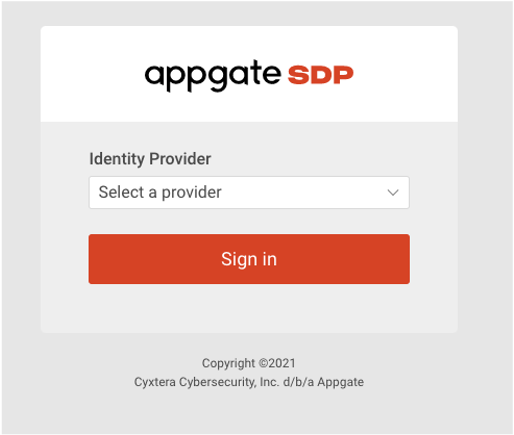

Appgate SDPへのWeb管理アクセス

https://<AppgateのグローバルIP>:8443でアクセスしてください。

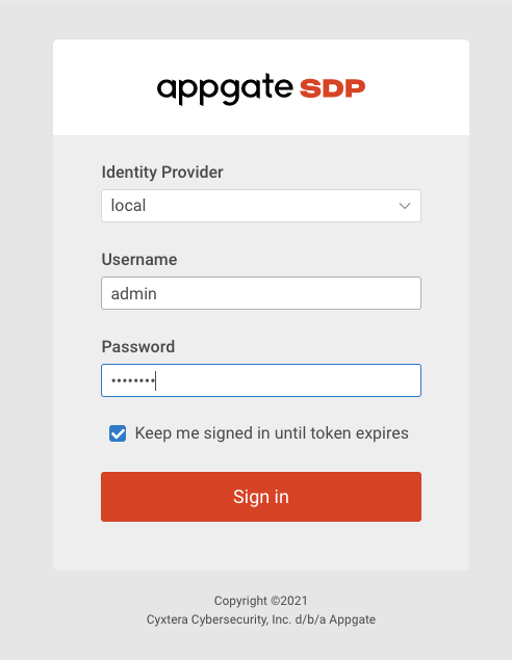

Identity Providorの選択がでたら、"local"を選びます

ユーザー名"admin"、パスワードはセットアップ時にセットしたパスワードを入力します。

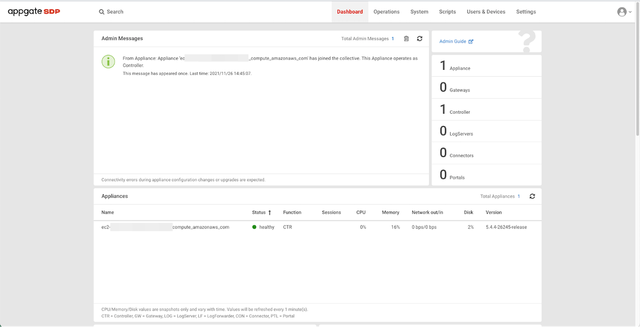

ダッシュボードが表示されれば完了です。

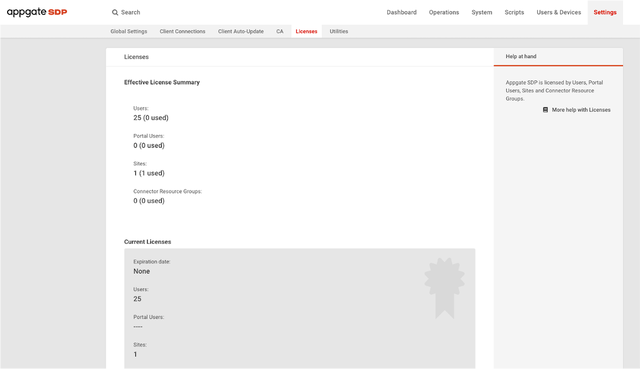

ライセンスは"Settings"> "Licences"を開くと、適用されているライセンスが確認できます。

以上でファーストコントローラーの設定が完了です。

今回はFree Trial版を利用しているため、25ユーザーまでのユーザーライセンスが無償で利用できますが、ユーザー数を拡張することができません。

もしBYOL版で進めた場合は、ライセンスを購入しない場合は2ユーザーまで利用することができます。ライセンスを購入することでユーザー数を拡張できるようになっていますので必要に応じて、Free TrialかBYOLを選択してインストールしてください。

シリーズ1まとめ

今回はAppgate SDPのファーストコントローラーをAWS上に展開してみました。写真が多く長くなってしまいましたが、特に違和感もなくスムーズに設定できると思います。

ZTNA/SDPの設定となると、複雑/難しいと思ってしまいがちですが、実はとても簡単に作成することができることもZTNA/SDPの特徴です。

次回はコントローラの設定からゲートウェイの構築までの手順を確認していきます。

Appgate SDPでZTNAを構築するシリーズ2

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。