こんにちは。SB C&Sの遠藤です。

この記事では「ゼロ・トラスト」と似た概念の「リーン・トラスト」についてご紹介します。

リーン・トラストとは?

リーン(Lean)とは『最適化された』や『無駄のない』と訳される言葉で、筋トレやダイエット方法などでこの言葉を聞いたことがある方もいるかもしれません。

リーン・トラストは、ゼロ・トラストの対抗として2019年にGartner社が提唱した概念です。全ての信頼を"0"に無理やりするのではなく、信頼して良いもの・ダメなものをリスクに応じて分けて考えることで最適化しましょうというアプローチになります。これは、在庫管理の例で考えるとわかりやすいと思います。どちらが現実的なアプローチでしょうか?

|

|

ゼロ・トラスト |

リーン・トラスト |

|

不良品に対する考え方 |

不良品を出さない |

不良品はどうしても出てしまう |

|

不良品の数 |

0 |

一定の割合 |

|

準備する在庫の数 |

0 |

適切な数 |

|

不良品が出てしまった場合 |

迅速に対応できない |

迅速に対応できる |

"不良品" を、 "本来は信頼してはいけないが誤って信頼しまった認証" と読み替えるとどうでしょうか?インシデント・レスポンスやサイバー・レジリエンスが叫ばれる現在では、これを0にすることは非常に困難です。

リスクをどう担保するか?

リーン・トラストは、一定のリスクを許容する考え方です。では、そのリスクをどのように担保すれば良いでしょうか?

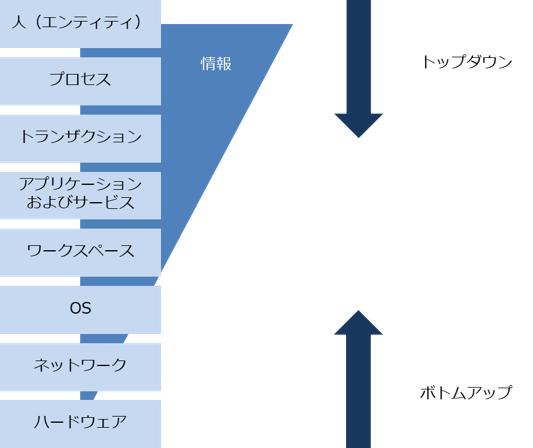

ゼロ・トラストでも『すべてのデータソースとコンピューティングサービスをリソースとみなす』とNIST SP800-207の中の『ゼロトラスト 7原則』で定義されていますが、リーン・トラストではエンドポイントの保護を最重要視することでリスクを担保します。サイバー攻撃が巧妙化する中、攻撃の侵入経路は多様化しているため全ての脅威の遮断が不可能な状態では、信頼が構築されていない相手とやりとりをするためにはエンドポイントの保護が不可欠だからです。

リーン・トラストに対応したフレームワークは?

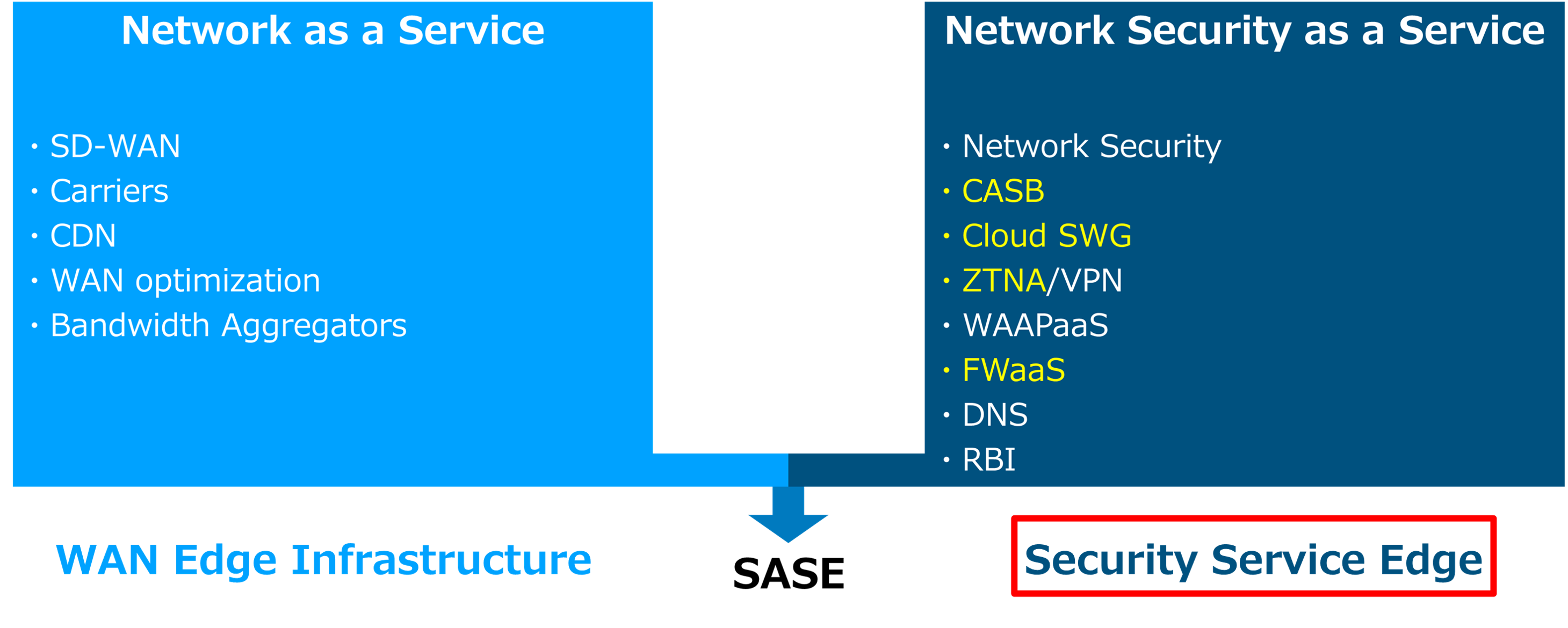

ゼロ・トラストでは、前述のNIST SP800-207やForrester Researchが、ゼロ・トラストの考え方を基にしたフレームワークとしてZTA(Zero Trust Architecture)を公開しているため、それを参照することで構築方法が理解できます。Gartner社はゼロ・トラストでのセキュリティ対策に加え、ネットワークの最適化・快適化も含むフレームワークとして、2019年にSASE(Secure Access Service Edge)のフレームワークも公開しました。

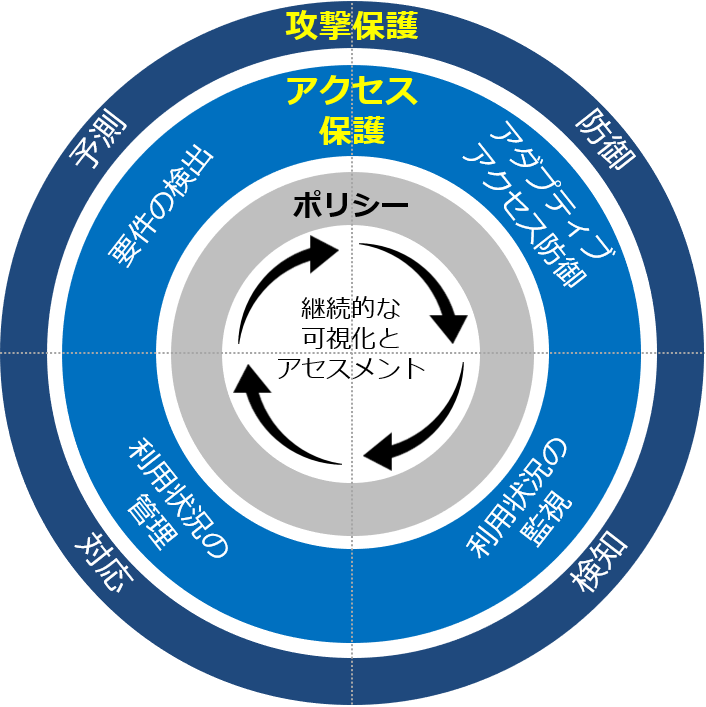

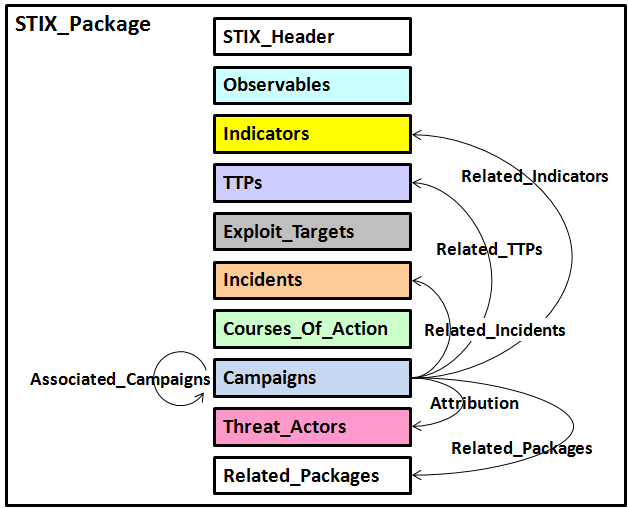

リーン・トラストの考え方を基にしたフレームワークとしては、CARTA(Continuous Adaptive Risk and Trust Assessment)があります。こちらもGartner社が"Adaptive Security Architecture"の進化形として2010年に提唱し、2017年頃から再度注目を集めている、リスクと信頼の適応評価に基づく継続的なサイバーセキュリティ評価のフレームワークです。こちらを参照することでリーン・トラストの構築方法が理解できます。

リーン・トラストは、ゼロ・トラストの玄関になり得るか?

後述しますがCARTAにはCASBやUEBAなど、SASEの要件と被るものが含まれます。前述の通りSASEにはZTAが含まれます。従って、ZTA・SASE・CARTAは完全に独立はしておらず、ゼロ・トラストとリーン・トラストも独立した関係ではありません。そのため人によっては、ZTA→SASE→CARTAのようにステップアップしていきましょうといった説明をされる方もいます。

しかしながらZTAですら範囲が広く、対応するには相応の時間がかかります。2021年9月にGartner社はHype Cycle for Cloud Security, 2021の中で、SASEから一部の要件だけを抽出したSSE(Security Service Edge)という概念を発表しました。この理由は、完全なSASEに移行するには数年単位での時間を要することがわかってきたためです。

※黄色文字の4機能については、2024年までに30%の企業が導入予測とされている優先度の高い機能を指します。

このような状況下で、3ステップを踏襲して最終的にリーン・トラストのCARTAを実現することが現実的なのかどうか、私は懐疑的です。それよりは、ゼロ・トラストよりも現実的な考え方であるリーン・トラストのCARTAを入口として構築し、ZTA・SASEをロードマップに置く方が良いと私は考えています。

リーン・トラストの構築方法は?

最後に、リーン・トラストを構築するためのフレームワークであるCARTAの要件(7原則)について説明します。

1. ワンタイム セキュリティ ゲートを置き換える

|

|||

2. リスクを継続的に発見・監視・評価・優先順位付けする外部攻撃・IAM・データ・BCMにおいてProactive/Reactive(事前/事後)のリスク調査を継続的に評価・分析することを前提に、どの程度のセキュリティリスクであれば受け入れられるか、優先順位をつける。

|

|||

3. リスクと信頼の評価を早期に実行する

|

|||

4. 包括的にあらゆる種類のリスクを測定する

|

|||

5. 迅速な検知と対応のために自動化、AIを分析に利用する

|

|||

6. サイロ(孤立)化しないように統合されたセキュリティを構築する

|

|||

7. データに基づいたリスク判断と決定を継続的に行う

|

CARTAを実現するための要件は以上の通りです。まだ発展途上のため、より詳細な要件や対応製品について引き続きウォッチしていきます。

ゼロトラスト関連のご相談・ご質問はこちらから

著者紹介

SB C&S株式会社

テクニカルマーケティングセンター

遠藤 宗正

宇宙に関するものが好きです。