Cato NetworksのCASB機能がスタート

Cato Netwoksから嬉しいお知らせです。

クラウド・ネイティブアーキテクチャでお馴染みの、Cato Networks(以下Cato)に新たにCASB機能が追加されました。

この機能によって、FWaaSの機能が更に拡張されていく予感をすごく感じています。ということで今回はCASBについてほんの少しご紹介とCato NetworksのCASB機能の紹介記事です。

CASBとは

CASBとは"Cloud Access Security Broker"の略称です。検索するとたくさん情報がありますので、本ブログでは詳細までは記載しませんが、基本的にこのCASBは今後最注目のセキュリティになってくると思われます。

CASBの役割とは?

アクセス制御となると、たくさん手法があり、ユーザーのアクセス環境に応じて対策を取る必要があります。その中でもCASBはCASBでしかできない制御があるため、これが今後とても重要な役割を担っていきます。

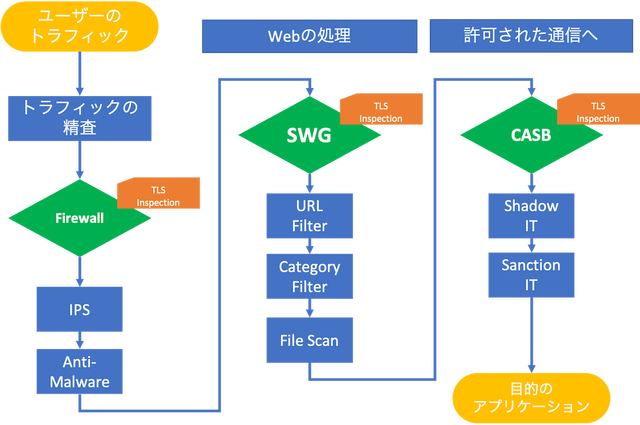

CASBは許可された通信(主にWebアクセス)に対して、提供される機能となるため、各種フィルタの順番としては

- ファイアウオールによるトラフィックのフィルタリング

- セキュアWebゲートウェイ(SWG)によるWebフィルタリング

- CASBによるクラウドサービスのフィルタリング

下のイメージは、単なるイメージです。(Cato Networksのテクノロジーアーキテクチャではありません)

Cato Netowrksの技術を使えばもっとCASBがスマートなアーキテクチャーで提供されています。

という順番で、それぞれのセキュリティ装置でトラフィックを制御していく必要があります。いきなりCASBを利用することはありません。ファイアウオールやSWGによって、アプリケーションを精査したあとにCASBが登場します。

一般的なCASBが提供する機能は大きく分けて2つの機能があると思われます。

- シャドーITの検出

- サンクションITの制御

基本的には上記の2つの制御を行うため、段階的なCASBの導入が普及してくると考えています。

シャドーIT

スマホ、PCに関わらず、インターネット利用をしているユーザーは漏れなく何らかのクラウドサービスを利用しています。Gmail、iCloud、Outlookなど端末のアカウントを作るだけでも必ずクラウドサービスと連携しています。

シャドーITは、会社が提供しているデバイスにおいて、個人のアカウントに紐づくクラウドサービスの利用を検出するものであり、ユーザーが個人利用の範囲でクラウドのストレージやリモートアクセス機能などを利用することを監視することで、不必要なアプリケーションの利用、不適切なファイルの流出などを未然に防ぐためのプランニングを行うために必要です。

導入ケースとしては、"In-line CASB"と呼ばれる方法で、クラウドサービスに対して、インラインでCASB装置を導入することで、その中を通るトラフィックの分析を行い、トラフィックの可視化を行うことが目的です。

比較的近い機能としては、ファイアウオール機能のアプリケーションコントロール機能にとても近しい機能だと思います。

サンクションIT

サンクションITはシャドーITとは真逆で、組織が契約したクラウドサービスを指しています。つまり組織が契約したクラウドサービスへ正しくアクセスし、想定どおりの利用をしているかを監視、制御する必要があります。

組織が契約しているクラウドサービスには、センシティブなデーターなどが保存されているため、厳密にアクセスを制御する必要があり、不正なファイルの持ち出し、許可されていないデバイスからの接続などを管理する必要があります。

導入ケースとしては、"API CASB"と呼ばれる方法で、クラウドサービスへのAPI情報を使って、クラウドサービス側から情報を引き出したり、逆にCASB装置からコマンドを送信することで、クラウドアプリケーションの利用を更に細かく制御します。

このように、CASBと一言でいっても、どちらの機能を指しているかによって、選ぶべき製品が変わってきます。

CatoのCASB

現時点で私が確認しているCatoのCASB機能ですが、前者の"In-Line CASB"の機能となっています。

CASB機能

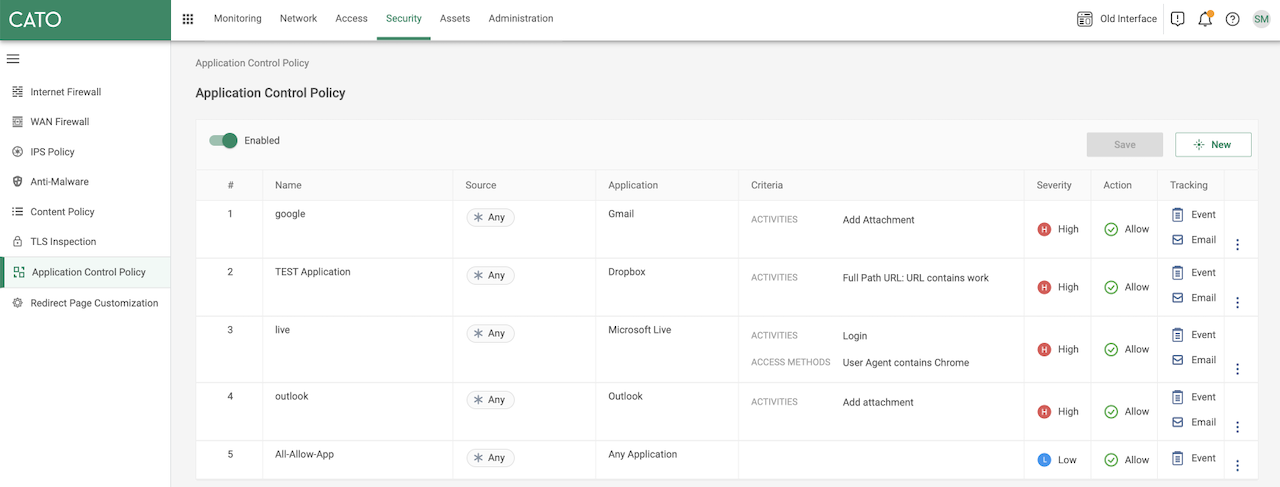

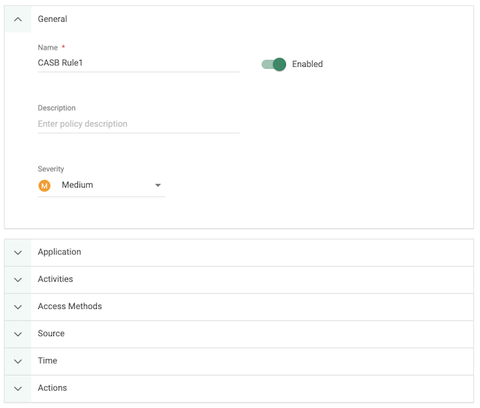

New UIからのみ設定可能となる、"Application Control Policy"機能です。

Cato SASE Cloudで制御できるアプリケーションコントロールポリシーを使うことで、どのアプリケーションに対して、どの挙動を、どのユーザーに対して許可するかなどの決めの細かい制御が可能です。

設定項目は以下の通り

- ルール名

- 制御対象のアプリケーション/アプリケーションカテゴリ

- 制御するアクティビティ(ログイン, エクスポート、ファイルパスなど)

- アクセスメソッド(アクセス時のブラウザユーザーエージェント)

- アクセス元(IP、ユーザー名、サイトやグループなど)

- 時間

- アクション(許可、禁止、モニター、通知)

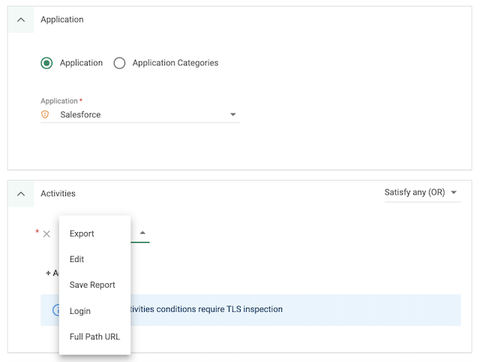

アプリケーションごとに、制御するアクティビティが変わります

アプリケーションによって、アクティビティが変わるため、対象とするアプリケーションによって、制御できる項目も変わります。

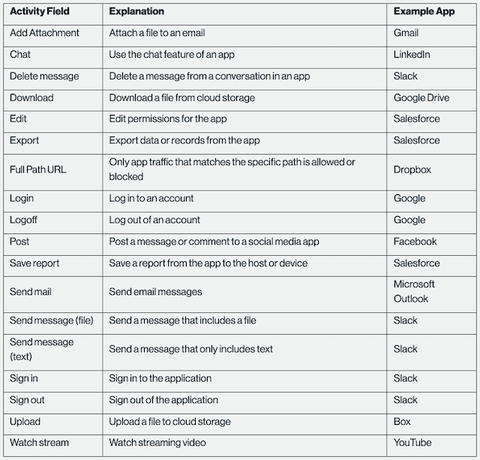

アプリケーションアクティビティの抜粋

アクティビティの設定はアプリケーションによって、制御できる項目が異なりますが、例えば"Salesforce"の場合は上記の様に、サービスの中でも限定したアクティビティを指定することができます。

マニュアル抜粋

以下のように、例として選択するアプリケーションによって制御可能な項目がことなるのも、CASBの特徴の1つです。

対象のアプリケーションは2500以上となっています。

CASBのルールの設定方法

いきなり、ブロックルールを作るのはよくありません。CASBにおいては、必ず最初はモニタリングから初めて段階的に制御することが必要です。

- モニターアクションでルールを作成する

- ログを分析して、誤検知が無いことを確認する

- ブラウザベースアプリとネイティブアプリの場合の挙動が変わることがある

- GoogleのQuickプロトコルをファイアウオールで禁止して、標準的なWeb通信に限定する などといった方法を検討することが必要です。

CatoのCASBはベストチョイスの1つだと思う

過去のブログでもいくつか書いていますが、Catoの仕組みはインターネットのエッジではインターネットブレークアウトをしていません。つまりすべてのインターネット向けの通信が例外なくCato SASE CloudのPOPへ転送されます。

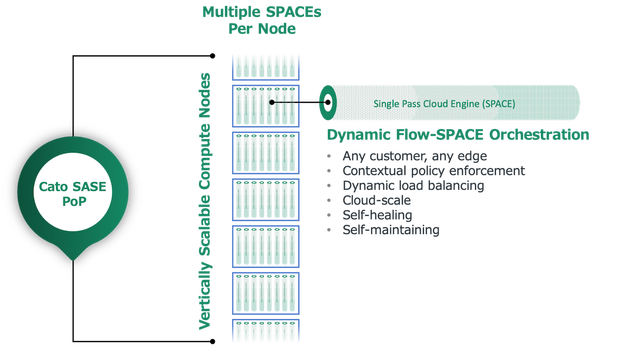

このPOP上で、ファイアウオール、SWGによって業務上不必要な通信を取り除きながら、許可されたアプリケーションに対して、CASBによるコントロールが1つのプロセスによって制御されます。つまり、CatoのPOPには、ユーザー、拠点のあらゆるトラフィックデータが集約しているため、ここで一括制御ができることが他の製品にはない最大の強みになります。

CASBでは、当然ですが、HTTPSの通信をチェックする形となるため、TLSインスペクションが必須です。これは、ファイアウオールでも、SWGでも必須であり、各装置単位で都度TLSインスペクションをしているととても効率がよくありませんね。(配布する証明書もたくさん必要です)

メーカーを分けて制御すると、フィルターごとにTLSインスペクション用の証明書が必要です。

Catoには、"SPACE"と呼ばれる技術によって、一連の処理をシングルパスで一貫した処理が可能です。

たった1枚のインスペクション用の証明書を使うだけで、ファイアウオールからCASBまでできるのが、Catoが提供するCASBのベストチョイスの理由です。

ブログの執筆時点では、In-Line CASBのみの対応ですが、今後API CASB機能強化、DLPなどが追加されることで、さらに理想的なSASE製品に近づくことでしょう。楽しみです。

Cato Networksの新しいUIについて

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。