こんにちはSB C&S 渡邊です。

今回は国内で急増しているマルウェアEmotetに対するソリューションとして、Carbon Black Cloudで実施できる検知・防御のアプローチについて紹介していきます。

-

Emotet概要

Emotetとは2014年頃から海外で活動が確認されているマルウェアです。

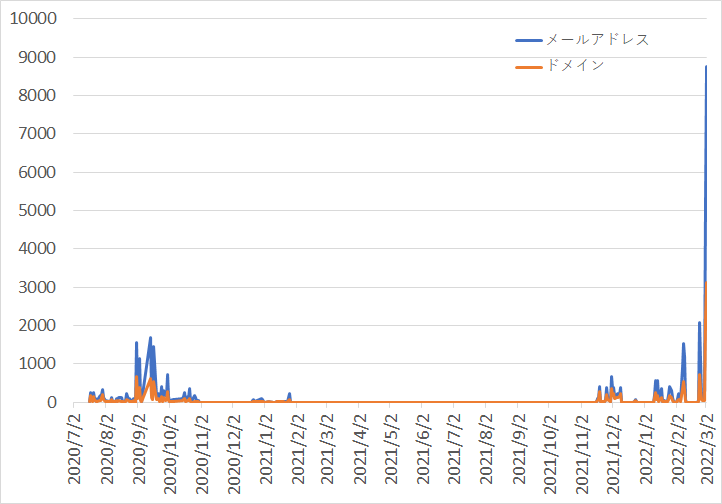

国内では2019年・2020年頃に活発な活動が見られ、2022年2月から過去の感染ピークを上回る拡大を見せています。

Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数の新規観測の推移(外部からの提供観測情報)(2022年3月3日更新)資料:JPCERT/CC

主な攻撃の流れとして、悪意のある攻撃者が何らかの方法でEmotetを標的のデバイスに感染させます。

攻撃者はデバイスへの感染を足がかりに企業の情報の窃取したり、C&Cサーバーと通信し悪意あるツールをデバイスにダウンロードします。

Emotetをデバイスに感染させる代表的な手段として、標的へのメールの送信が最も利用されています。

メール内にEmotetを仕込んだファイルを添付したりURLリンクを貼り、リンクを開いたユーザーを有害なサイトに案内させる等して、感染の拡大を狙ってきます。

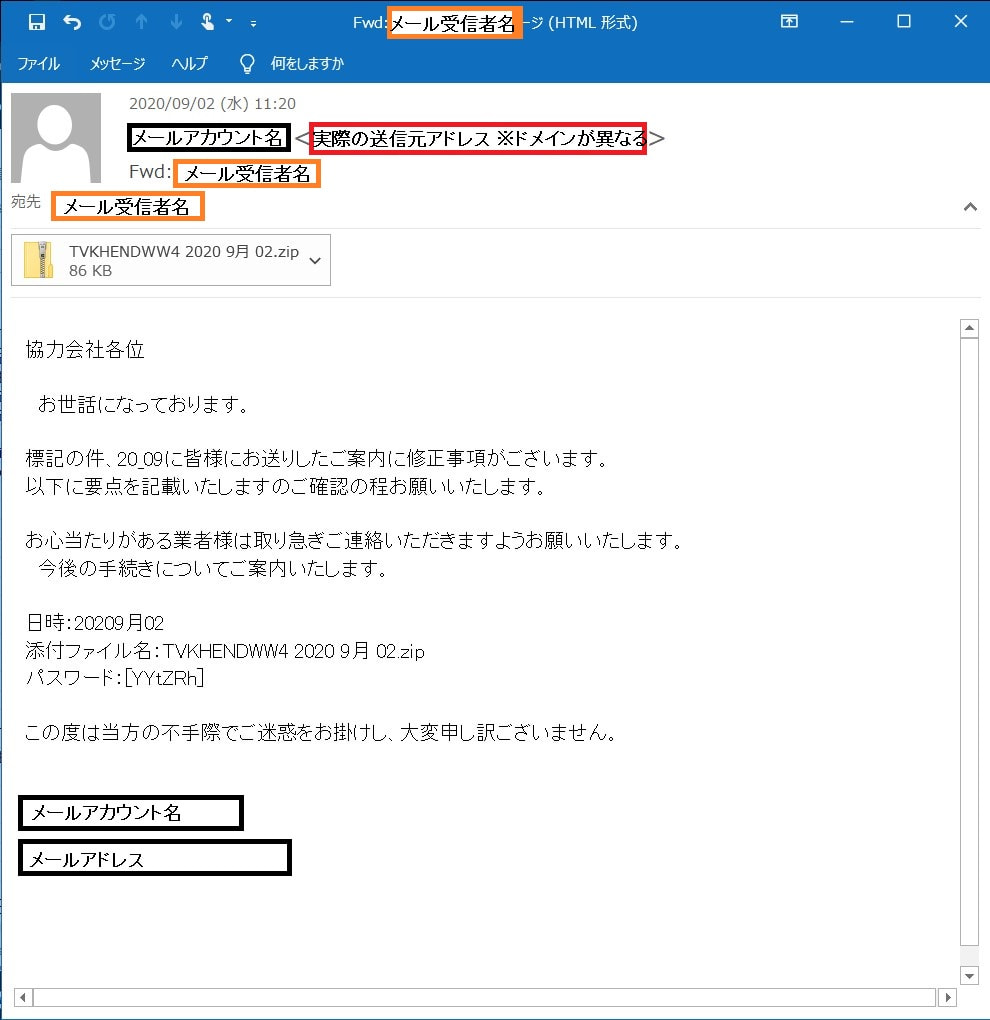

近年ではEmotetの感染を試みるメールの文面は巧妙になっており、実在の会社や団体の名称を利用したり、社内のビジネスメールを装い受信者の警戒心を無くす内容にするなど悪質な手口が増えています。

パスワード付きzipファイルが添付されたEmotetのメール例 資料:JPCERT/CC

Emotetが厄介な理由として一連の攻撃に対し、既存のセキュリティ製品で検知が難しい点にあります。

攻撃者はメールにマクロ付きのファイルであるdocm、xlsmや、これらを格納したパスワードzipファイルを添付し、ユーザーにファイルを開かせます。

マクロが起動するとPowershellやWMIなど、セキュリティ製品に検知されないOS標準搭載のツールを利用しPC上で悪意ある動作を実行します。

このような"ファイルレス攻撃"や"Living Off The Land攻撃(LOTL)"と呼ばれる攻撃手法は従来型のアンチウイルスや境界型防御で完全に防ぐことは困難です。

-

Emotetに対する防御策

Emotetのようなメールを利用した攻撃に対するセキュリティの大前提として、ユーザーは危険と思しきメールに添付されたファイルは開かない、疑わしいURLリンクはクリックしないことが必要です。

しかしどれだけ気をつけても巧妙な標的型メールやビジネスメール詐欺(BEC)を防ぐことは難しいです。

またすり抜けてしまったEmotetのようなマルウェアや攻撃は、従来のシグネチャ型のセキュリティ製品では完璧には防げない可能性が高いです。

このような脅威への対策としてCarbon Black CloudのようなNGAV+EDRの機能を持つ次世代型エンドポイントセキュリティ製品が有効です。

Carbon Black CloudのNGAVは従来のシグネチャ型ウイルス対策に加え、クラウドレピュテーションや機械学習等、様々なアプローチで検知・防御を強化することで既知および未知の脅威に対応します。

Carbon Black Cloudの特徴として、日々世界中のエンドポイントからセキュリティイベントを収集し機械学習により膨大なデータを分析しているため、Emotetの亜種やicedIDのような増え続ける新しい脅威への対策ができます。

他にもEmotetへの対策となる機能として、ストリーミング分析機能があります。

これは端末からカーネルレベルで全てのプロセス情報を収集し、それらを個々のイベントではなく一連の流れとして検査することで、シグネチャ型では防げないファイルレス攻撃やLOTL攻撃を検知・防御するのに役立ちます。

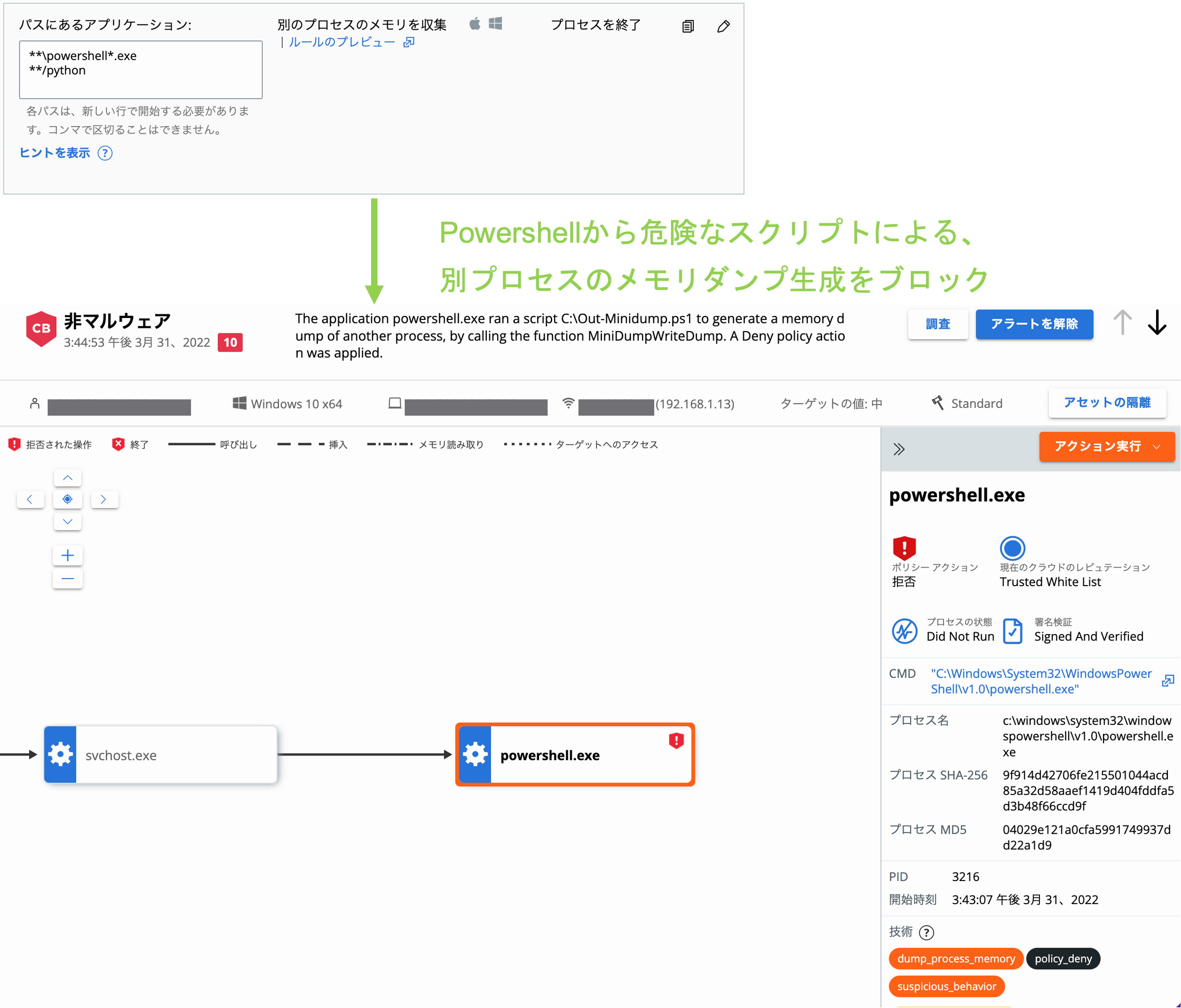

さらにCarbon Black Cloudのポリシーで明示的に振る舞い検知を設定することで、非マルウェアを利用した悪意ある動作を防ぎます。

例としてOfficeアプリケーションによるCLIの起動や、Powershellによる正規ツールを利用したメモリ収集を禁止することが可能です。

アプリケーション自体でなく、アプリケーションを利用した振る舞いに制限をかけることで危険な動作を検知したタイミングで、動作を中断したりプロセス自体を終了させることができます。

このようにCarbon Black Cloudで攻撃者による脅威の侵入の防止、さらに侵入後に攻撃を続行させない機能を備えているため、問題となっているEmotetに対して有効な防御手段となるのではないでしょうか。

まとめ

近年は巧妙化していく脅威に対してセキュリティの考え方も変化しています。

脅威の侵入を防ぎ切ることはできない事を前提に、侵入後の検出、端末の隔離及び調査、そして迅速な運用の復旧を求められています。

Emotetのような情報を窃取する攻撃は侵入後の検知が遅れるほどに、業務に出る影響が大きくなります。

また攻撃者は窃取した情報を使い、次は関係者や取引先などに対して第2波の攻撃を仕掛けてきます。

このように一つのデバイスが侵入された後に被害を横展開させないよう、ファイアウォールやEメールセキュリティ製品だけでなく、攻撃後の被害の調査や復旧までの素早い対処を可能とするEDR製品を導入を検討してみてはいかがでしょうか。

一方でEDR製品では脅威に侵入された後の、調査や対処方法の決定を運用管理者が行う必要があります。

上記のような調査のためにログの解析や、検知した攻撃に対してどのようなアプローチを取るべきか判断するには、セキュリティに対する一定以上の知見が求めれらます。

これらの運用を自社で行うことが困難であると考えられる場合は、外部委託のSOCサービスをご利用することも可能です。

弊社が提供するSOCサービスでは専門的な知見を持ったチームによる、お客様の運用ポリシーの策定やインシデントの調査・対応を行う体制を整えております。

EDR製品の導入、並びにSOCサービスをご検討中の方は是非お問合せいただければと存じます。

製品情報はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部 2課

渡邊 理史