クラウドにおけるセキュリティ

現在のサイバー攻撃は高度化しており、従来のセキュリティ対策だけでは対処が困難になってきています。特にデータセンターでのサーバ保護が不足していることが多く、内部ネットワークの横移動や権限昇格をされてしまうことが多く発生しています。そのため、Carbon Black Cloud Workload(以下CBCW)を利用したサーバへのNGAV、EDRの必要性はこちらの記事をはじめとしてこれまで数多く発信させていただきました。

最近ではパブリッククラウドの活用もスタンダードになりつつあります。ユーザー側が必要な時に、必要な分だけリソースを柔軟に確保できるパブリッククラウドは便利である一方、セキュリティについてもオンプレミスと同じように対策をする必要があることを忘れてはなりません。

代表的なクラウドサービスであるAWSを例に挙げると、AWSには「AWS責任共有モデル」が存在します。

(AWS - 責任共有モデル)

AWS側の責任はデータセンターや物理ハードウェア、各サービスを提供するためのインフラの保護などが挙げられ、データセンターへの侵入防止やハードウェア故障への対応などを行っています。

対してユーザー側の責任は、自身が利用するOSやアプリケーションの管理が挙げられます。仮想ネットワークの制御やログ、イベント管理などを行う必要があり、当然ここにセキュリティへの対策も含まれます。

VMwareが提供するクラウドサービスであるVMware Cloud on AWSでも、サービスに関与する 3 者(ユーザー・VMware・Amazon Web Services)による責任共有モデルが定義されています。ユーザー側の役割・責任として、自身が利用するSDDC、仮想マシンのOSやアプリケーションの管理、セキュリティ対策が求めれています。

(VMware Cloud on AWS Operating Principles - Shared Responsibility)

この記事では、このVMware Cloud on AWSのSDDCへ、CBCWを導入する際の構築手順や注意点をご紹介していきます。ユーザー側での責任としてセキュリティ対策が求められるVMware Cloud on AWS上の仮想マシンに対して、CBCWを活用したセキュリティ対策の実現方法をご案内致します。

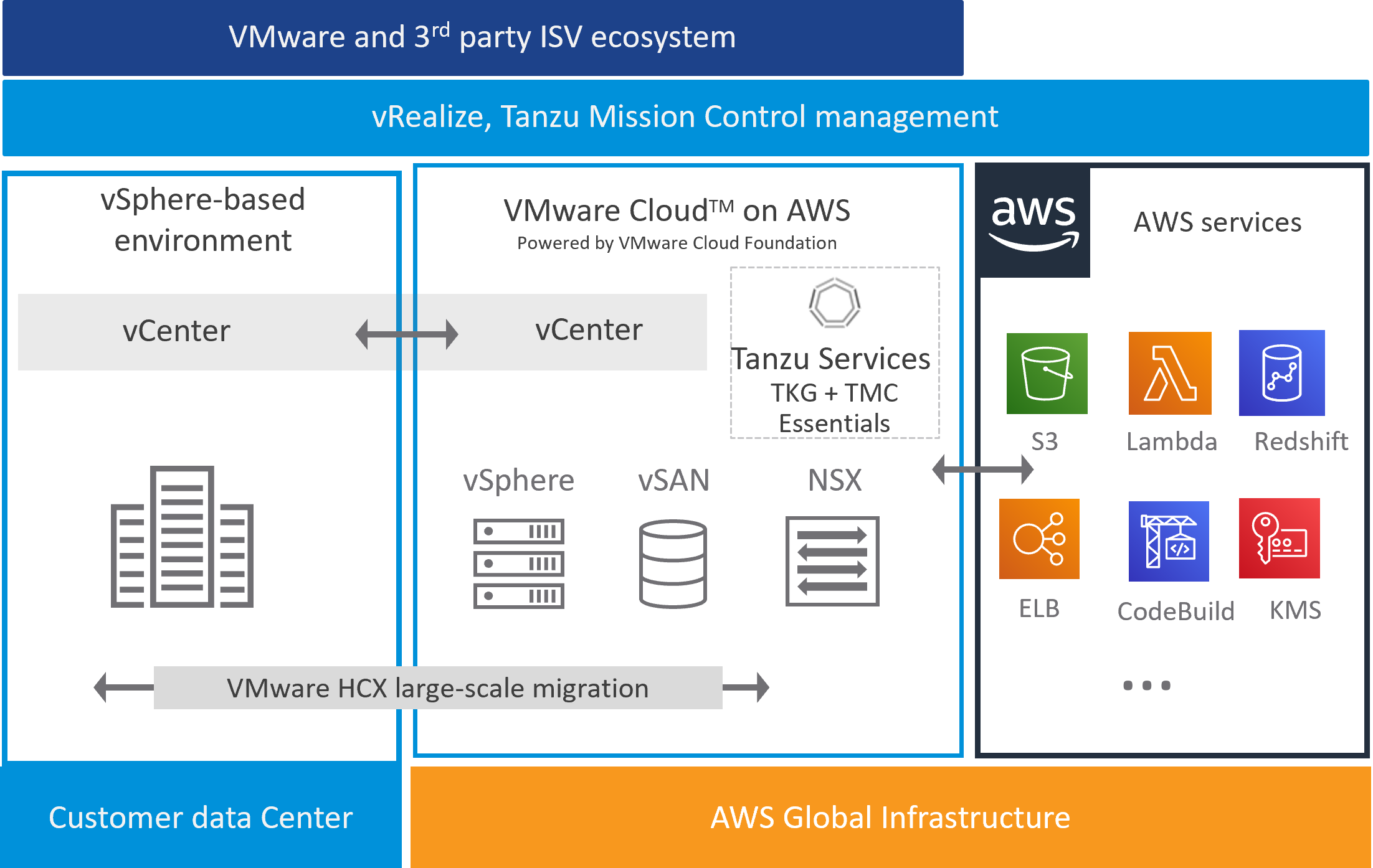

VMware Cloud on AWSの概要

VMware Cloud on AWSはVMwareが提供するSDDCをAWS上に構築できるサービスです。VMwareとAWSが連携することにより、NSXによるSDDCネットワーク、vSphereによる仮想インフラの構築を安全、そして迅速に構築することができます。

VMware Cloud on AWSでのSDDCの構築については、こちらの記事から構築手順書をダウンロードできます。ぜひご活用ください。

検証内容

検証環境

今回の検証はCBCWの環境をVMware Cloud on AWS上に構築することを目的としております。必要な手順としては下記のようになります。

- CBCW Virtual Applianceのデプロイ

- NSX Manegerでのファイアウォールポリシーの作成

- CBCW Virtual ApplianceとvCenter Serverの連携

- CBCW Virtual ApplianceとCarbon Black Cloudとの連携

今回の検証ではより実際の運用に近い検証を目指すため、SDDCでのvCenter Serverの名前解決をプライベートIPアドレスで行っています。SDDCでのvCenter Serverの名前解決の設定についての詳細は以下リンクからご確認ください。

・vCenter Server の FQDN 解決アドレスの設定

https://docs.vmware.com/jp/VMware-Cloud-on-AWS/services/com.vmware.vmc-aws-networking-security/GUID-9257B4C4-CF35-4129-9445-15D45CC187F3.html

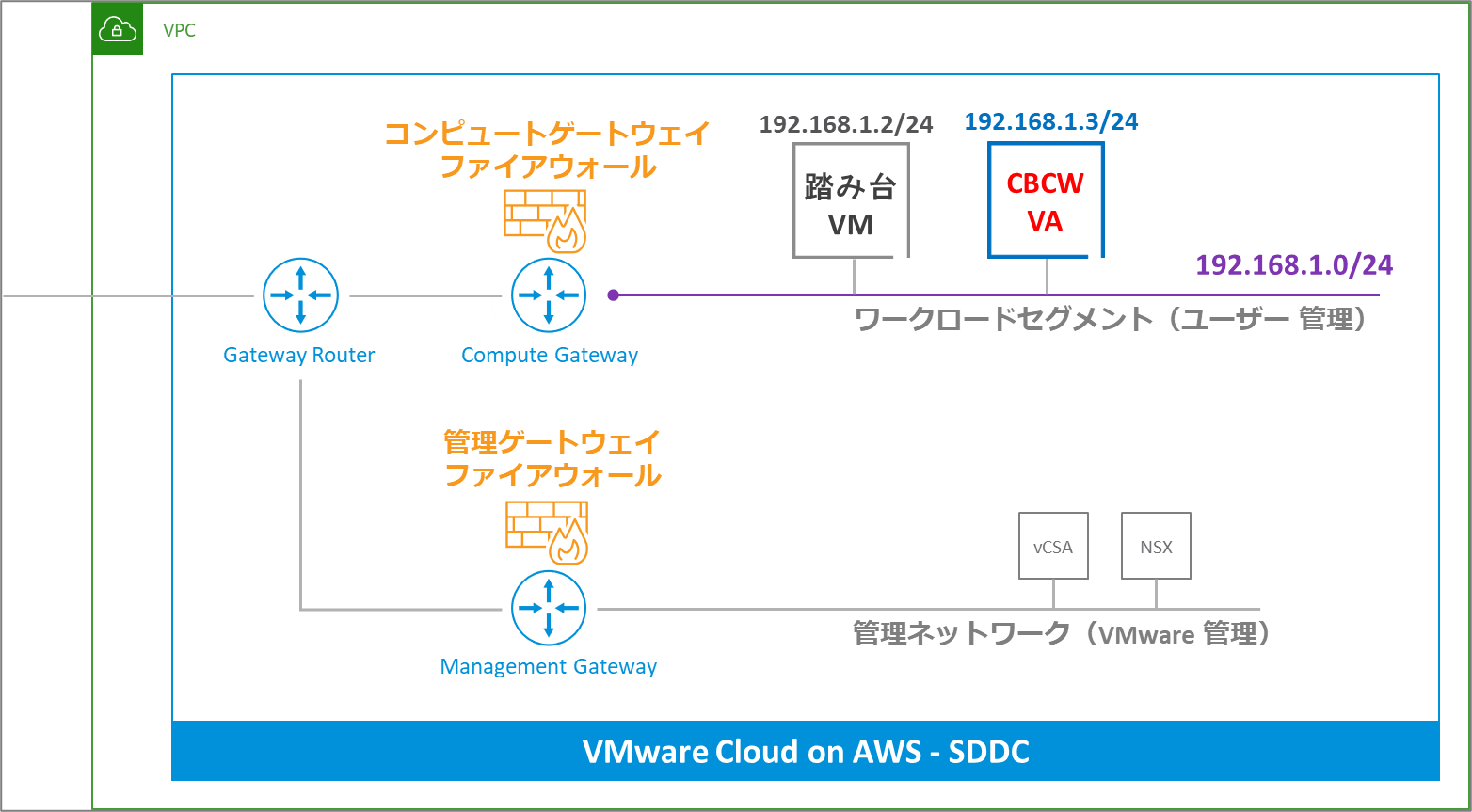

本検証ではvCenter Serverへのログインを行うための踏み台となる仮想マシンを用意しています。vCenter Serverと踏み台の仮想マシン間の通信を行うにあたっては、NSX Manegerにてゲートウェイファイアウォール内の通信許可ポリシーを作成する必要があります。本検証を実際に行う際には注意してください。

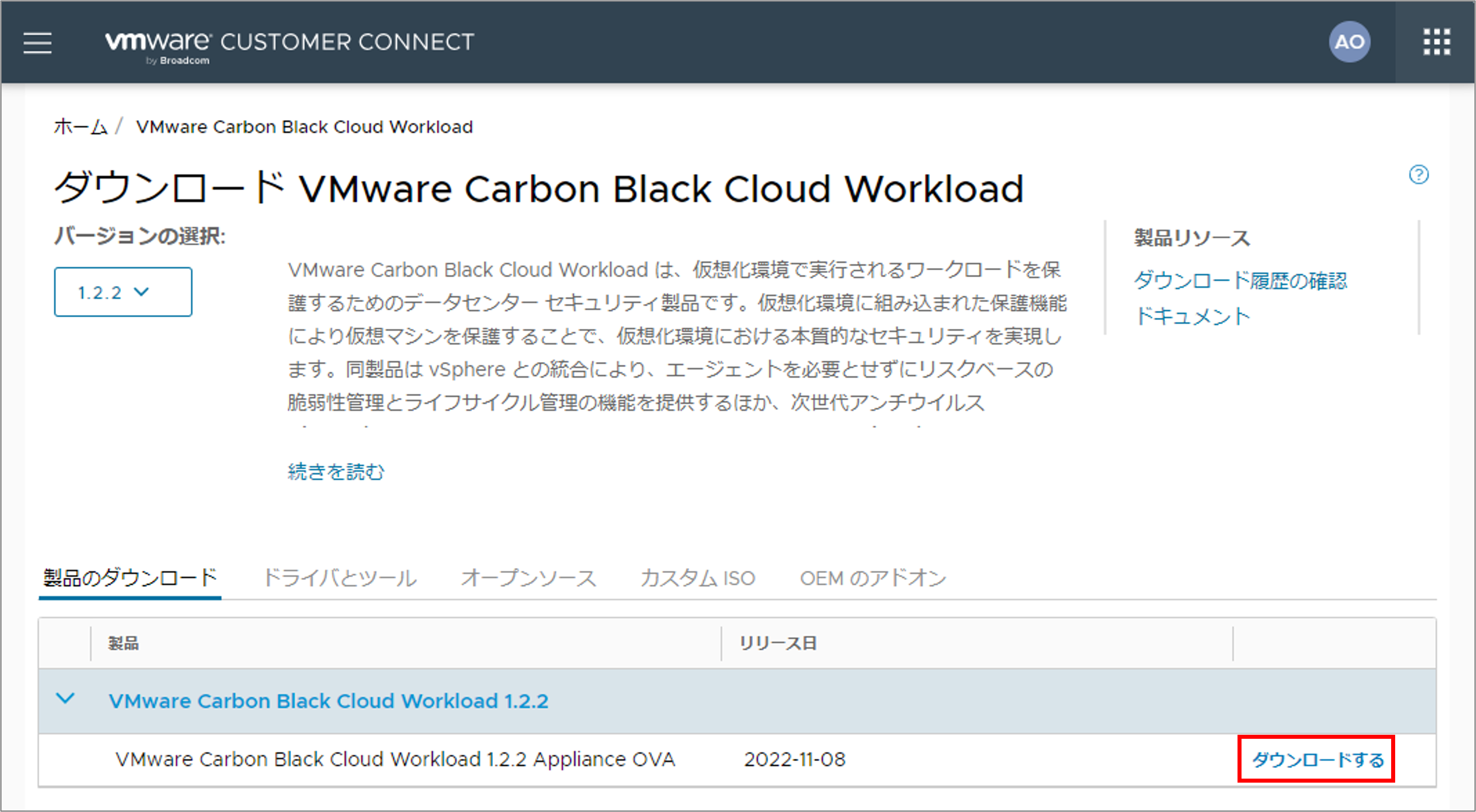

① CBCW Virtual Applianceのデプロイ

まずはvSphere ClientにCBCW Virtual Applianceをデプロイします。デプロイに使用するOVAファイルは、オンプレミスにCBCWを構築する際に使用する時と同じものを使用します。OVAファイルはVMware Customer Connectから入手できます。

OVFテンプレートとしてvSphere Client上にデプロイさせます。この時のデプロイ手順もオンプレミスと同じ手順で行うことができます。IPアドレスなど各オプションの詳細情報は以下リンクからご確認ください。

・Carbon Black Cloud Workload アプライアンス を vCenter Server に展開する

https://docs.vmware.com/jp/VMware-Carbon-Black-Cloud-Workload/1.2/carbonblack_workload/GUID-DDE511BD-1D8D-41DB-B100-DA408863D2B5.html

② NSX Manegerでのファイアウォールポリシーの作成

CBCW Virtual Applianceの通信を確立するために、NSX Manegerにてファイアウォールポリシーを設定する必要があります。今回の検証にて設定したファイアウォールポリシーは下記のとおりです。

| No | ルール内容 | 設定先 | 送信元 | 宛先 | サービス |

|---|---|---|---|---|---|

| 1 | CBCW Virtual ApplianceからvCenter Serverへの通信 | 管理ゲートウェイ | CBCW Virtual ApplianceのIPアドレス | vCenter Server | HTTPS |

| 2 | vCenter Serverから CBCW Virtual Applianceへの通信 |

管理ゲートウェイ | vCenter Server | CBCW Virtual ApplianceのIPアドレス | 任意 |

| 3 | CBCW Virtual Applianceと 仮想マシンのCBCへの通信 |

コンピュート ゲートウェイ |

任意 | 任意 | 任意 |

今回のファイアウォールルールポリシーはVMwareのドキュメントを参考に設定しています。3つ目のルールにて、インターネット上のCBCへの通信許可として"すべて(任意)"の宛先の通信を許可していますが、本番環境においてはインターネット接続が必要となる通信の宛先を、ご利用のCBCのテナント環境に応じて絞り込むことが可能です。テナント環境に応じたCBCの通信先要件はこちらからご確認ください。

③ Virtual ApplianceとvCenter Serverの連携

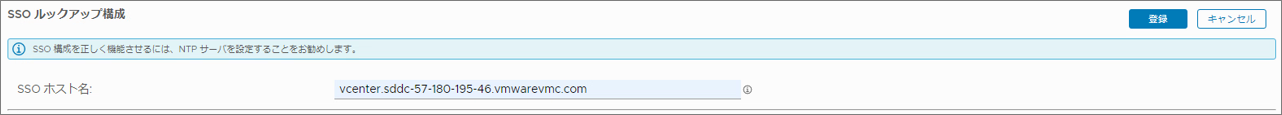

vSphere Clientへデプロイ後、CBCW Virtual ApplianceへGUIでログインしvSphereと連携をさせる設定を行っていきます。デプロイ時に設定したIPアドレスをwebブラウザへ入力し、adminでログインします。

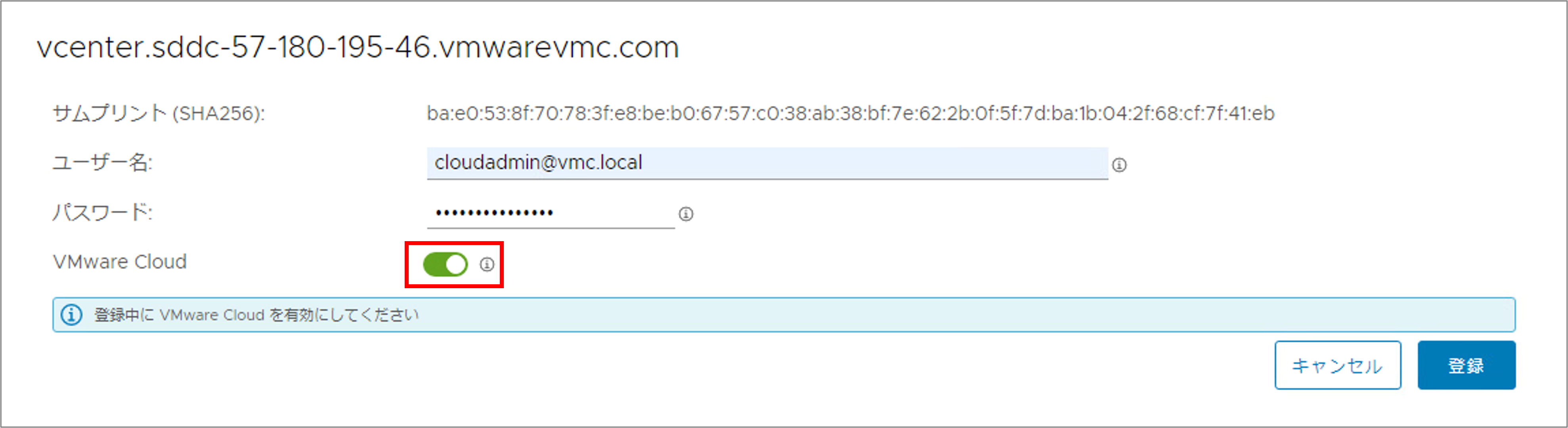

ログイン後は[アプライアンス]>[登録]へ進み、まずはvSphere Clientとの連携を行います。[SSOルックアップ構成]にてvCenter ServerのFQDNを入力します。ここで入力するFQDNはVMware Cloud on AWSの[SDDCs]>[設定]の「vmc.vmware.com」に記載されています(例:vcenter.sddc-X-X-X-X.vmwarevmc.com)。

vCenter ServerのFQDNを入力後、VMware Cloud on AWSの管理用のユーザー名とパスワードを入力します。ここで、通常のオンプレミスvSphere環境に構築する際と異なる対応として「VMware Cloud」のスイッチをクリックして有効化することが必要となります。

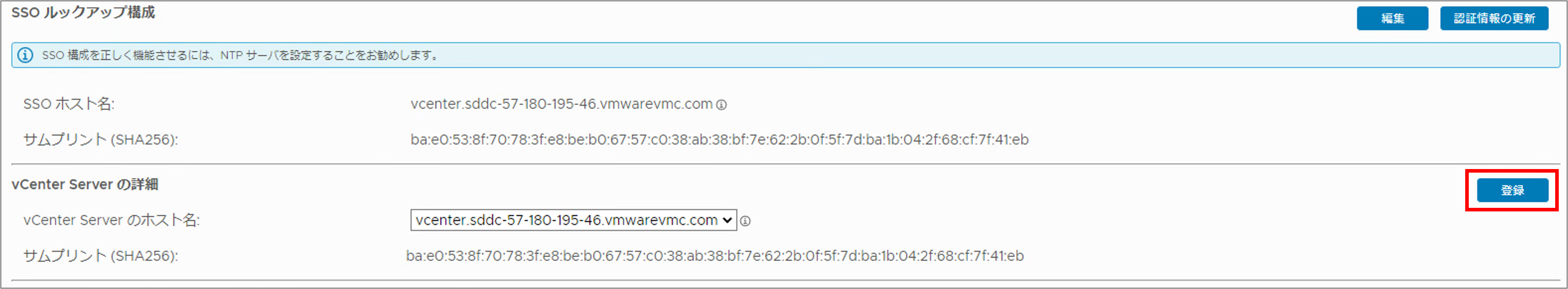

無事に登録できると「vCenter Serverの詳細」にvCenter Serverの情報が自動入力されます。連携させるvCenter Serverを選択し、「登録」をクリックすると連携を完了できます。

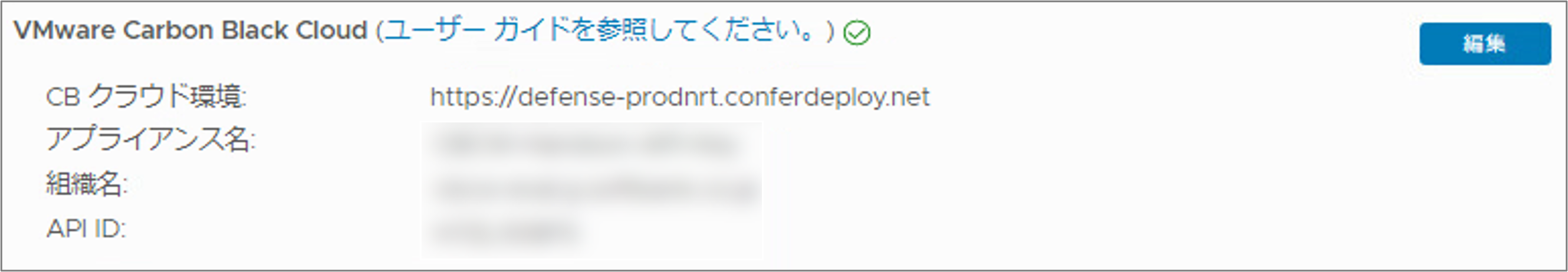

④ Virtual ApplianceとCarbon Black Cloudとの連携

Carbon Black Cloudのコンソールにて作成したAPIキーの「API ID」と「APIシークレットキー」、Carbon Black Cloudの「組織キー」をコピーし、CBCW Virtual Applianceの登録画面内にある「VMware Carbon Black Cloud」に必要な情報を入力します。この手順はオンプレミスで構築する手順と全く同じになります。こちらの記事にてAPIキーの作成方法など詳細を紹介しておりますのでご確認ください。

ここまで完了するとvSphere ClientにCarbon Black Cloud Plug-inが有効化され、管理画面へアクセス可能となります。オンプレミスの時と同様に、vSphere Client上から仮想マシンに対してセンサーの有効化や脆弱性管理などが使えるようになります。同様にCarbon Black Cloudのコンソールからもセンサーが有効な仮想マシン、未有効の仮想マシンが確認できるようになります。

こちらの記事ではCarbon Black Cloudの運用デモ動画を公開しております。今回のCarbon Black Cloud Workloadの運用方法も紹介しておりますので、ぜひご覧ください。

まとめ

VMware Cloud on AWSの提供するSDDCにおいてもNGAVやEDRなどのセキュリティ対策を施す必要があります。今回の検証を通じてオンプレミスと同じように導入できることが確認できました。クラウドへのセキュリティ対策もオンプレミスと変わらず必要であるということをこの記事を通じてお伝えできれば幸いです。

Carbon Black 関連の記事はこちらから

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

大塚 亜人夢 - Atomu Otsuka -

VMware vExpert