SASEとSSEの関係性

SASEといえばSecure Access Service Edgeのことです。

SSEといえば、Secure Service Edgeのことです。

両者とも、Gartner社が唱えた新しい時代のネットワーク、ネットワーク・セキュリティのあり方的なものとなりますが、今回Cato Networksから"SSE"に特化したライセンス販売ができるようになったので、その意味とその可能性についてレポートしてみたいと思います。

SASE

SASEとして重要なのは、Network as a ServiceとNetworks Security as a Serviceの両方を1つのメーカー、クラウドシステムで提供することです。

特にSASEの"A"の部分に、Network as a Serviceの意味合いが強く表現されていて、SD-WANやWAN最適化など、拠点間接続においてとても重要な機能要素となります。

SSE

SSEには上記の"Access"の部分がありません。つまりネットワーク的な要素はすでにお持ちのネットワーク専用製品と組み合わせることを想定した考え方と捉えるのがわかりやすいでしょう。つまり、SSEではユーザーアクセス(ユーザーデバイスからデータへアクセス)することに特化するために、ネットワーク・セキュリティ(SWG、CASB、DLPやFWaaS)といった機能要素に重きが置かれているのではないでしょうか。

そして、多くのクラウド・セキュリティメーカーがリリースしている製品も、"SSE"に近い製品が多い印象です。

なぜCato Networksから"SSE 360"ライセンスがリリースされたのか?

個人的な推測ですが、現状SASE/SSEのカテゴリーにおいては、純粋なSASE製品というのはやや少数派で、どちらかというと市場の多くはSSE製品が占めています。

つまり、拠点間接続までを包括するSASE製品はその範囲がSSEに対してより包括的な立場にあるのですが、リモートアクセスだけの用途、テレワークユーザーのためのアクセスセキュリティと言う観点で考えると、SASEはToo Matchな状況かもしれません。

SASE/SSEを採用するユーザーに取って、包括的な機能自体は歓迎できるものの、例の"Access"の部分が不要とされるユーザーにとっては少しでもコスト削減する要件があるため、Cato Networksとしても"SSE"という利用方法に特化した、購入プランを明確にすることで、SASE/SSE間のニーズのギャップを埋め、後にSASE要件が必要な場合はスムーズに移行できるプランを提示するための方法だとも考えています。

とはいえ、多くのSSE製品にはWAN機能の最適化が含まれていないことが多くあります。

そこでCato Networksから今回リリースされたのが一般的なSSEを更に上回る"SSE 360"というコンセプトではないでしょうか。

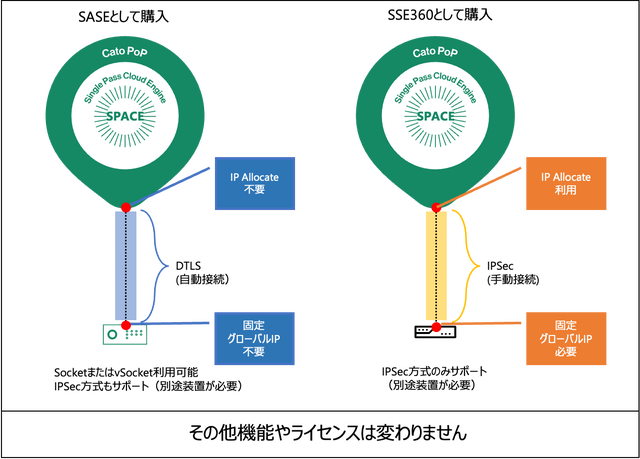

SASEライセンスとSSE 360ライセンスの違いについて

正直ライセンスと言っていますが、実態は購入プランといったほうが正しいかもしれません。

SASEライセンスよりも、SSE 360ライセンスで購入したほうが、若干リーズナブルな拠点ライセンスが適用されます。

なぜ若干リーズナブルな金額かというと、拠点からSSE 360として利用する場合はCato SASE Cloudへ接続するため方法が"IPSec"に限定されるためです。

上記の図のように、SASEで購入した場合、Cato SASE Cloud及び接続に至るまでのすべての機能を包括したライセンスが提供されます。

一方SSE 360では、Cato SASE Cloudの機能を提供するための、接続のみがIPSecに限定されるという機能です。

Cato Networksの完全な機能を享受いただく場合は、SASEとして"Socket"か"vSocket"をご利用いただくことを最もおすすめしております。

|

Cato Socket X1500 |

ソケットは2モデルのみ展開中 ・Cato SASE Cloudへの自動接続 |

SSE 360の使い所としては、ユーザーの環境によっては、1サイトしか必要がない多拠点展開が不要なケースや、テレワーカーのネットワーク保護、またすでにSD-WANが導入済みという状況もあり、これからSASEに向けた移行を段階的に行っていくことも予想されます。

Socket vs IPSecの問題

Cato SASE Cloud(PoP)へ接続する方法としては、"Socket"がいいのか、"IPSec"がいいのかという問題です。

私個人としては、すでに述べたように、可能な限り"Socket"をおすすめしています。

しかし、多くのSASE/SSE製品では、そもそもPoPへ接続するための専用装置というのが存在しないため、SASE/SSEの文化としては、IPSecやGREを使うことが前提として語られることが多く、この"Socket"の重要性を気にされない方もいます。

Cato Networksの特徴としては、PoPへ接続するために、完全なサポートを受けることができる純正の専用装置を持っているということは、他社にないメリットの1つです。

例えば

- PoPの自動接続、自動切り替え

- ゼロタッチプロビジョニングが可能(事前コンフィグレーション不要、交換も簡単)

- 固定グローバルIP不要(回線種別を問わない)

- PoP障害時の自動接続切り替え

- Cato SASE Cloudからの完全な管理

- シンプルなハードウェアのため障害発生の可能性が低い

- サイジング不要、安価な機器のランニングコスト

- アタックサーフェスなし、ファームウェアの自動更新

など、ここに上げた以上にSocketを使うことで、受けれる恩恵はたくさんあり、特に多数の拠点を展開される場合はそのメリットがさらに倍増します。

一方IPSecを利用する捨てがたいメリットも存在します。

- 好きなルータやファイアウオール製品と組み合わせが可能

- より高度なLAN側の要件に対応できる

- 従来から慣れ親しんだコンソール操作が可能

- すでに出来上がった運用フローで管理が可能

- 既存の機器の活用するため、新たな機材調達が不要

など、IPSec方式もメリットもあり、Cato SASE Cloudと接続することですべてのエッジ(ユーザー、拠点、アプリケーションやクラウド)が可視化、最適化や制御機能が拡張されることになります。

Cato Networksの完全な機能(SASE)の恩恵を享受するなら、"Socket"ですが、とはいえIPSecでも十分なほどにCato Networksの最先端のセキュリティ機能を取り入れることが可能です。

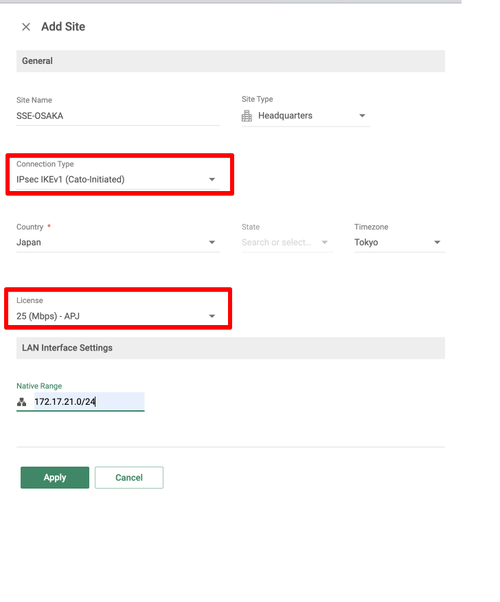

Cato SASE CloudへIPSecで接続する

Socketを使えば、CatoのPoPへ接続するのは、とにかく簡単です。インターネット環境にSocketを設置すればあっという間に完了します。

一方、IPSecはさすがに、置くだけとは行きませんので、事前に装置側へのVPN設定、Cato SASE Cloudへの事前設定という作業があるので、今回はその一部を紹介してみたいと思います。

SSE 360を使う場合は、IPSec接続が必要となるので、利用者にて事前に接続検証が必要となります。

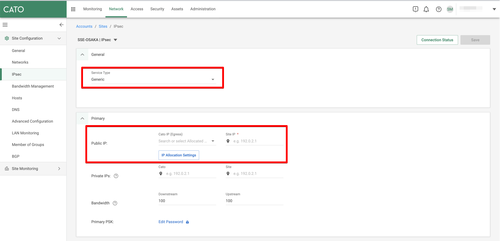

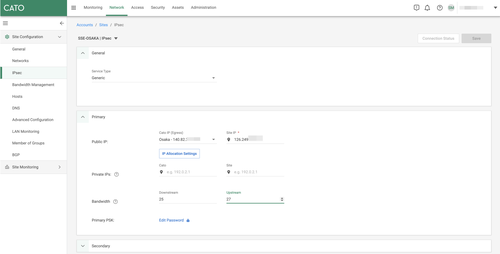

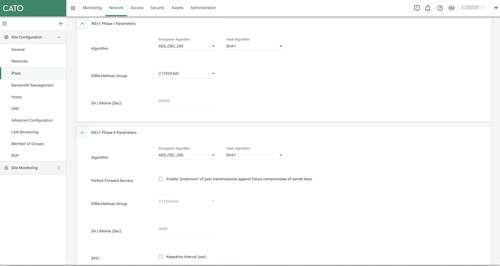

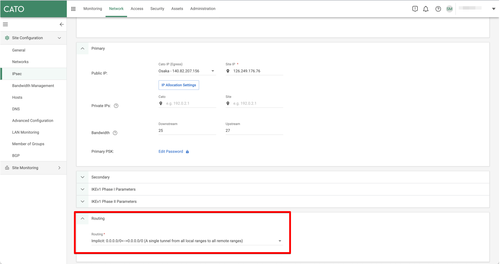

Cato SASE Cloud側のIPSec設定イメージ

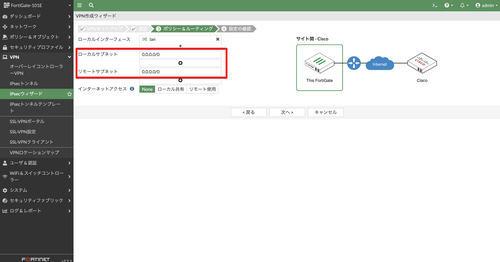

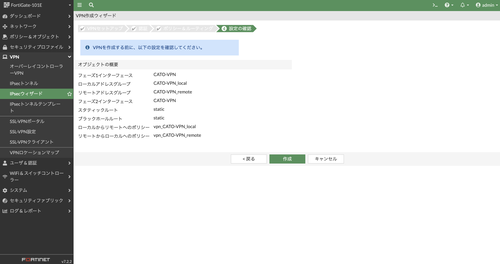

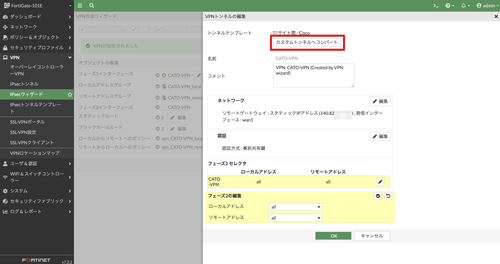

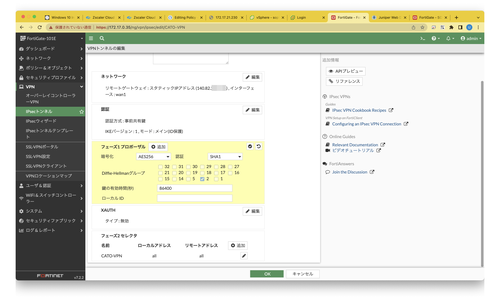

VPN装置側の設定(FortiOS7.2.2)の場合

|

VPNの設定ウィザードからで問題ありません。 【リモートアドレス】 |

|

|

|

|

|

IPSecウィザードで設定してしまうと |

|

|

カスタムトンネルへコンバートして、 |

|

|

正しく各種VPNのパラメータを設定してください。 |

|

|

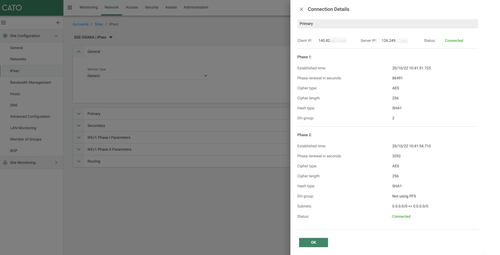

Cato SASE Cloud側からみて |

|

|

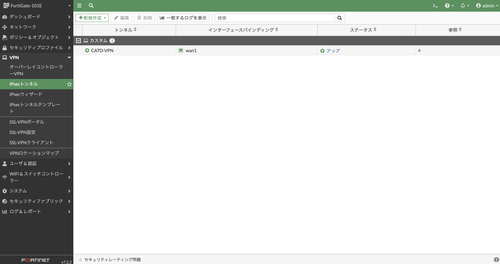

もちろんFortiGate側も接続完了です。 |

上記の通りですが、IPSecとはいえ難しい設定は不要です。ただしいくつかの注意点がありますので、事前に検証を行った上で、ネットワーク設計が必要そうです。

IPSecでも各種モニタリングが利用可能

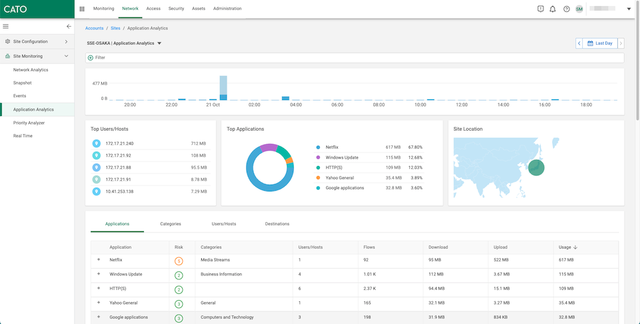

Cato SASE Cloudへ接続されたものはCato Single Pass Cloud Engineで完全に可視化されます。完全な可視化、最適化、制御というものです。

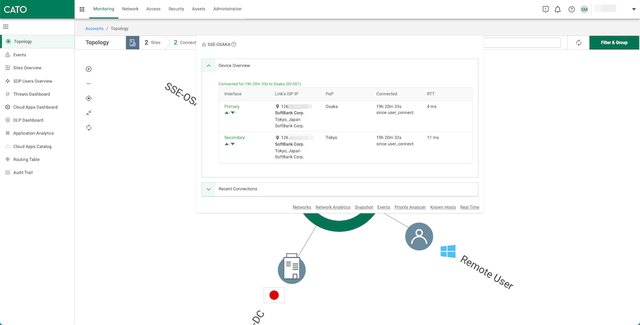

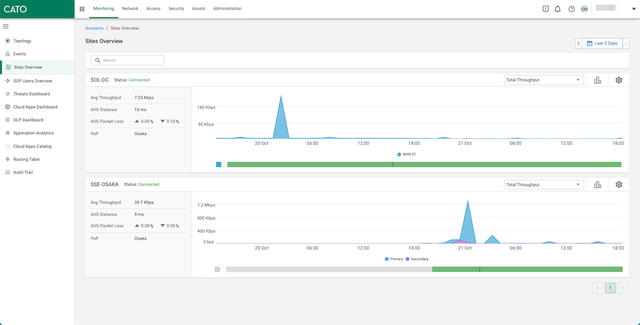

IPSec接続だとしてもトポロジー上から回線の接続状況がわかります。

SOL−DCがvSocketの情報、SSE-OSAKAがIPSecの情報(あまり表示には変わりはない)

イベントログも同じです。IPSec配下の端末のログもNATを無効化しておくことで、きっちりIPを追いかけることができます。

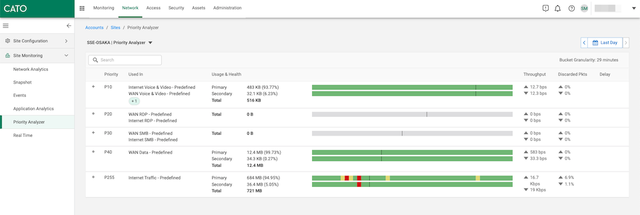

QoSの状況もしっかり可視化できます。VPN装置側でQoSをかけているわけではなく、Cato PoPに入るところで実施しているようです。

QoSの状況もしっかり可視化できます。VPN装置側でQoSをかけているわけではなく、Cato PoPに入るところで実施しているようです。

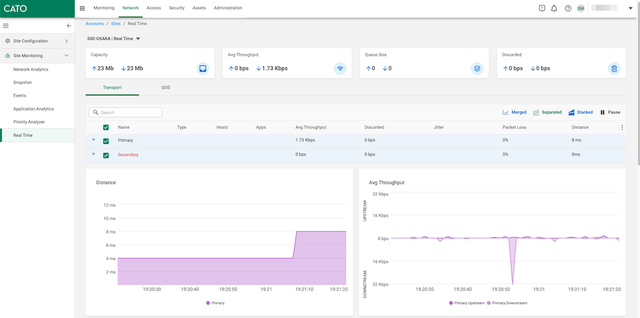

リアルタイムデータも取れます。

一般的な"SSE"の盲点

Cato Networksのコンセプトとしては、SSE360というメッセージをリリースしています。

これは、完全な可視化と制限を実現するための世界で、SSEには盲点があると言います。

SSEの盲点を克服するためには、SSE360 はWAN接続含む完全なライセンスで導入することこそが、最も効果を発揮できる構成であり、今回ご紹介するSSE型番は他社SSEからの移行中からの暫定的な対応、または多拠点接続要件を必要としない場合に利用しやすい構成になるかと思います。

(SB C&Sとしておすすめは拠点接続にはSocket/vSocketを利用することです。)

Cato PoPへの冗長接続性や最適化、更にプロビジョニング、長期の運用などSASEで実現することは、テクニカルな側面だけでなく、あらゆる方向に対しての最適化も考えなければなりません。

ライセンス体系や細かい仕様等は是非SB C&SのCato Networksのプリセールスチームにお問い合わせください。

まとめ

今回Cato Networksからリリースされた拡張された"SSE"としての新しい購入方法について取り上げてみました。

結論的にはSSE 360でもSASEでもCato Networksにおいては、Cato SASE Cloud上でできることには変わりはありません。

"SSE 360"でご利用頂く場合は、IPSec方式に限定されますが、ご要件によっては少しお得に導入できるオプションが増えたという見方もでき、これからクラウド化へ進む環境や、一般的なSSEから完全なSASEへ統合することもスムーズな移行ができる方法が用意されたことになり得ると思います。

このようなオプションが増えることでで1つでも多くの組織、そしてユーザーがSASEを利用して、新たなユーザー体験の世界へ進むことができる可能性があることは良いアプローチになると思います。

IPSec方式をご利用する場合は、利用者にて多くの設計などを考慮する必要があるため、その点については十分考慮頂く必要があります。

Cato NetworksではSocketが一番おすすめです。

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。