■はじめに

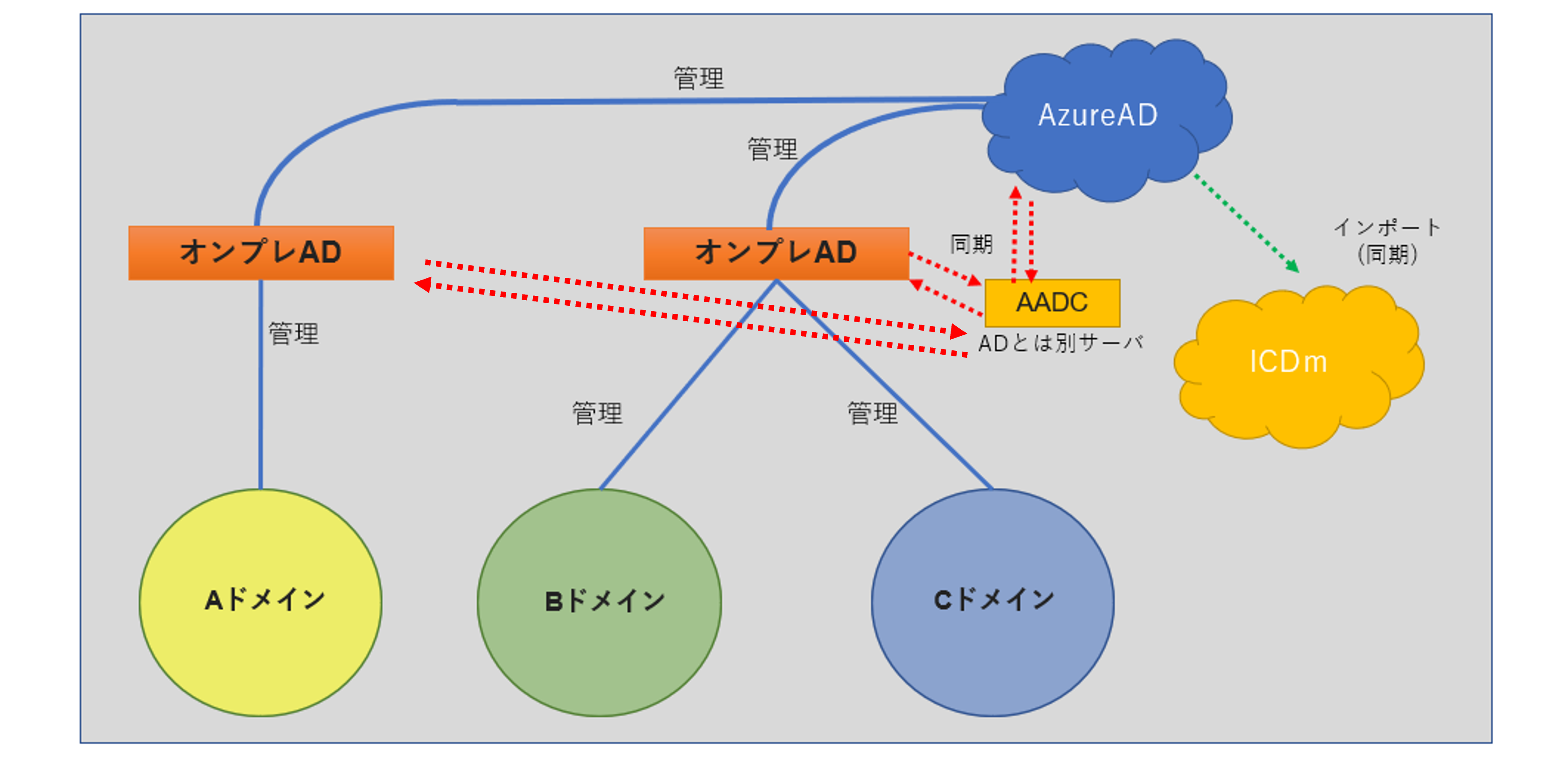

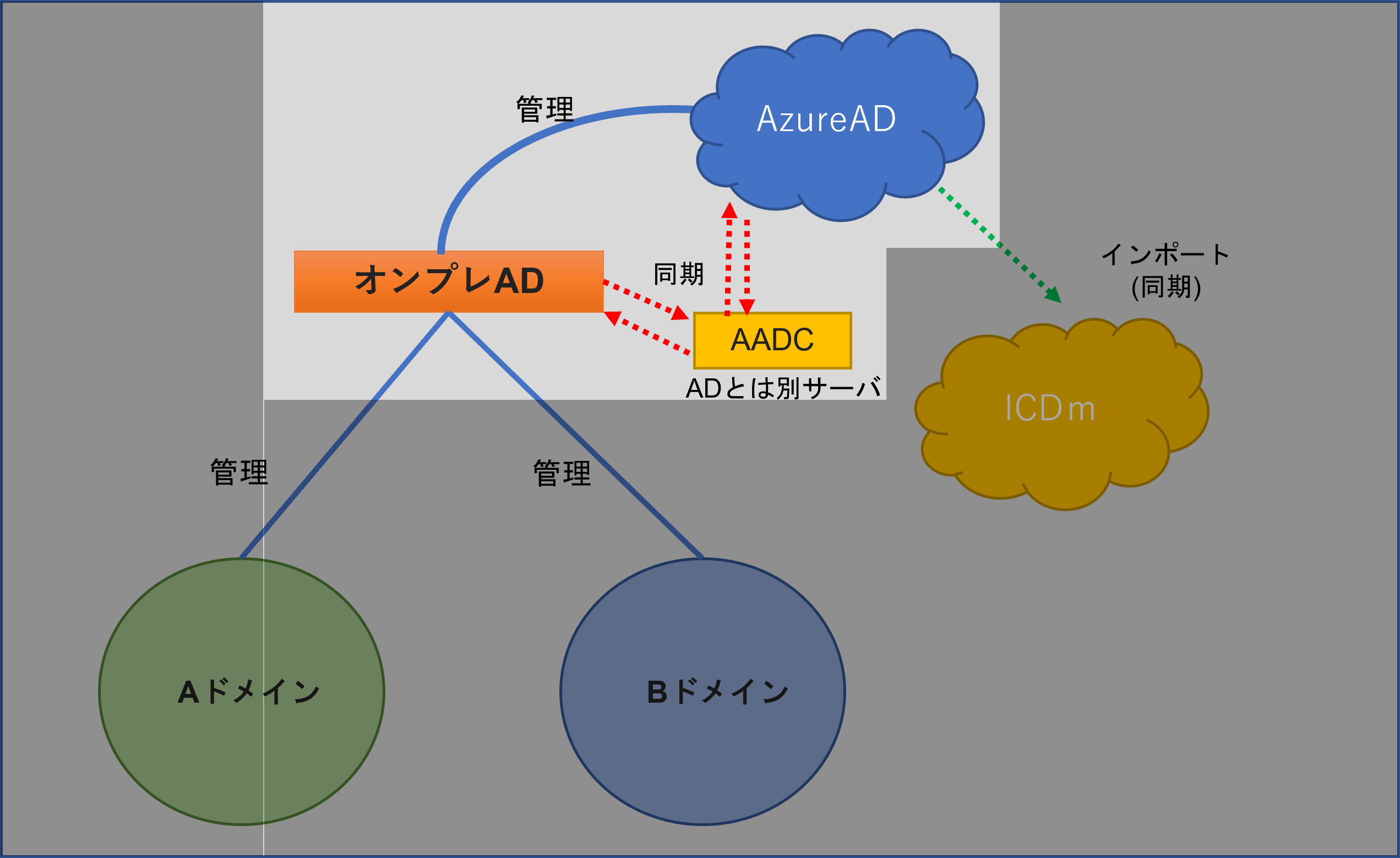

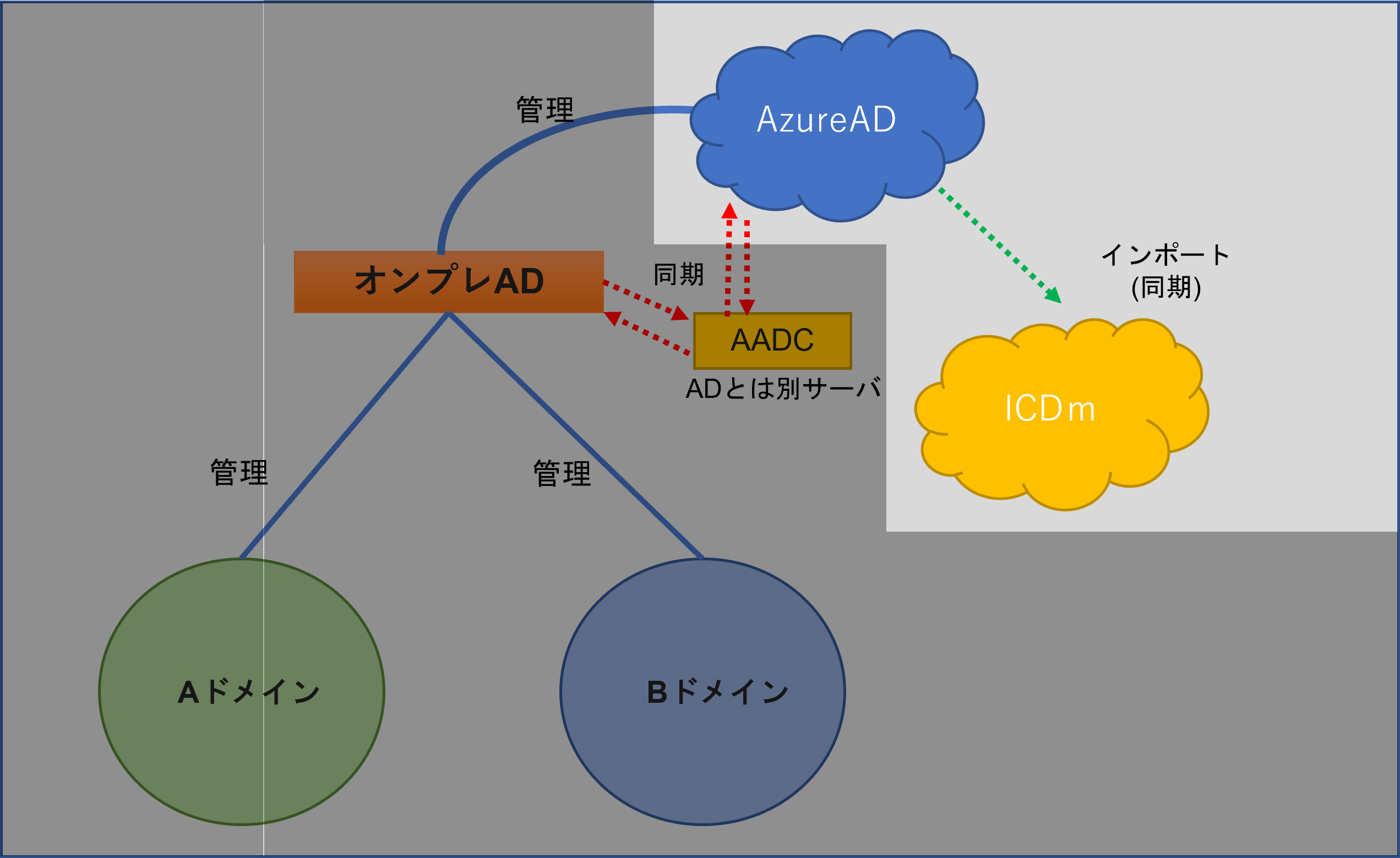

本記事ではAzure AD Connect(以下AADC)を利用したオンプレAD-Entra ID-SESのデバイスグループ連携についてご紹介しております。

AADCを使用することで、ActiveDirectoryやAzure ADで実施した構成変更が最終的にSymantec ICDmまで連携され、各要素の個別の設定変更などが不要となり運用負荷を軽減することが可能です。

■AADCの構築

以下にAADCの構築例を示します。

ActiveDirectoryおよびAzure ADについては構築済みを想定しています。

AADC構築に際しての個別のオプション設定などについては、Microsoft公式のマニュアルなどをご確認の上実施してください。

AADCの構築要件などについては下記をご参照ください。

https://learn.microsoft.com/ja-jp/entra/identity/hybrid/connect/how-to-connect-install-prerequisites

手順

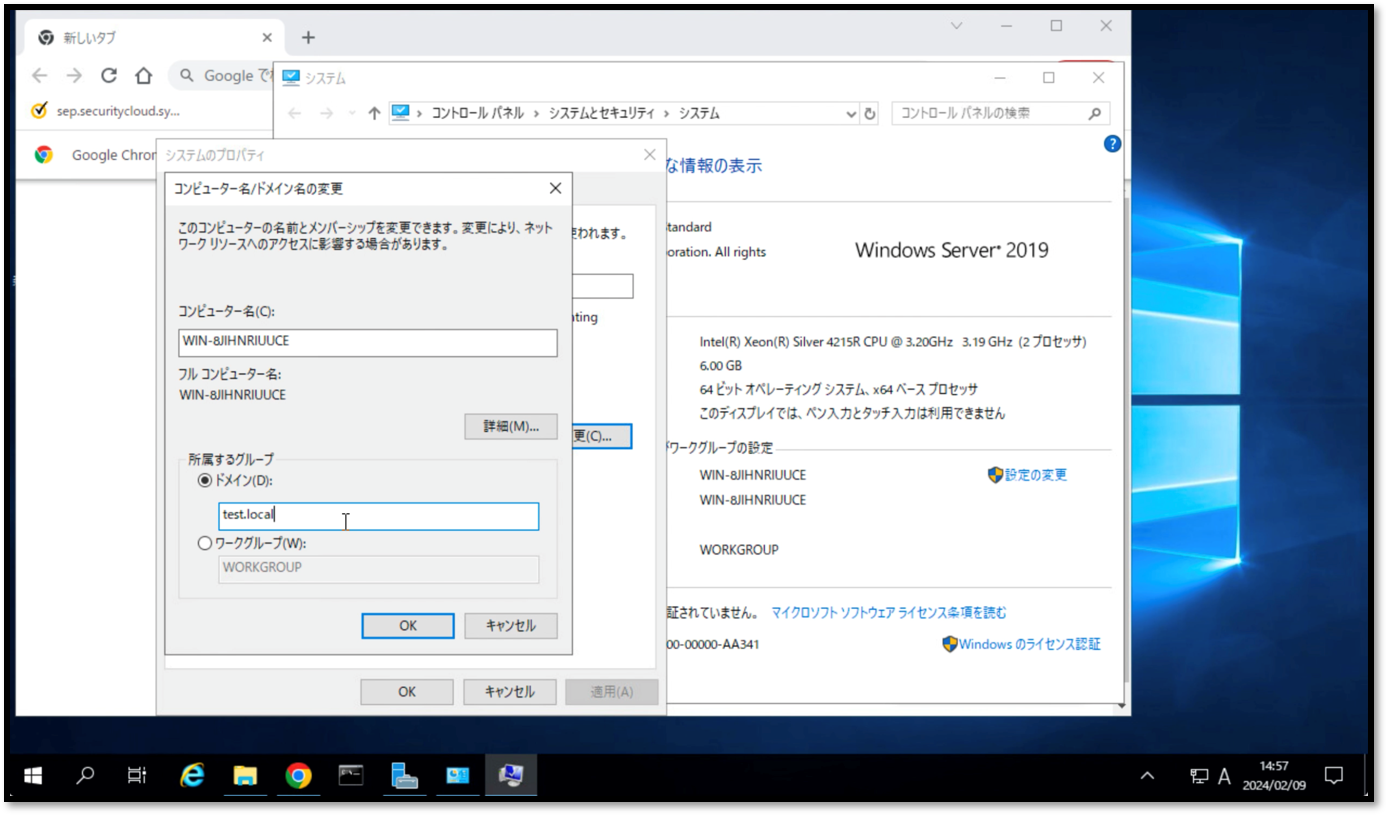

①AADCインストール端末をActiveDirectoryのドメインへ参加させます。

※AADCはADサーバとは別端末で構築しております。

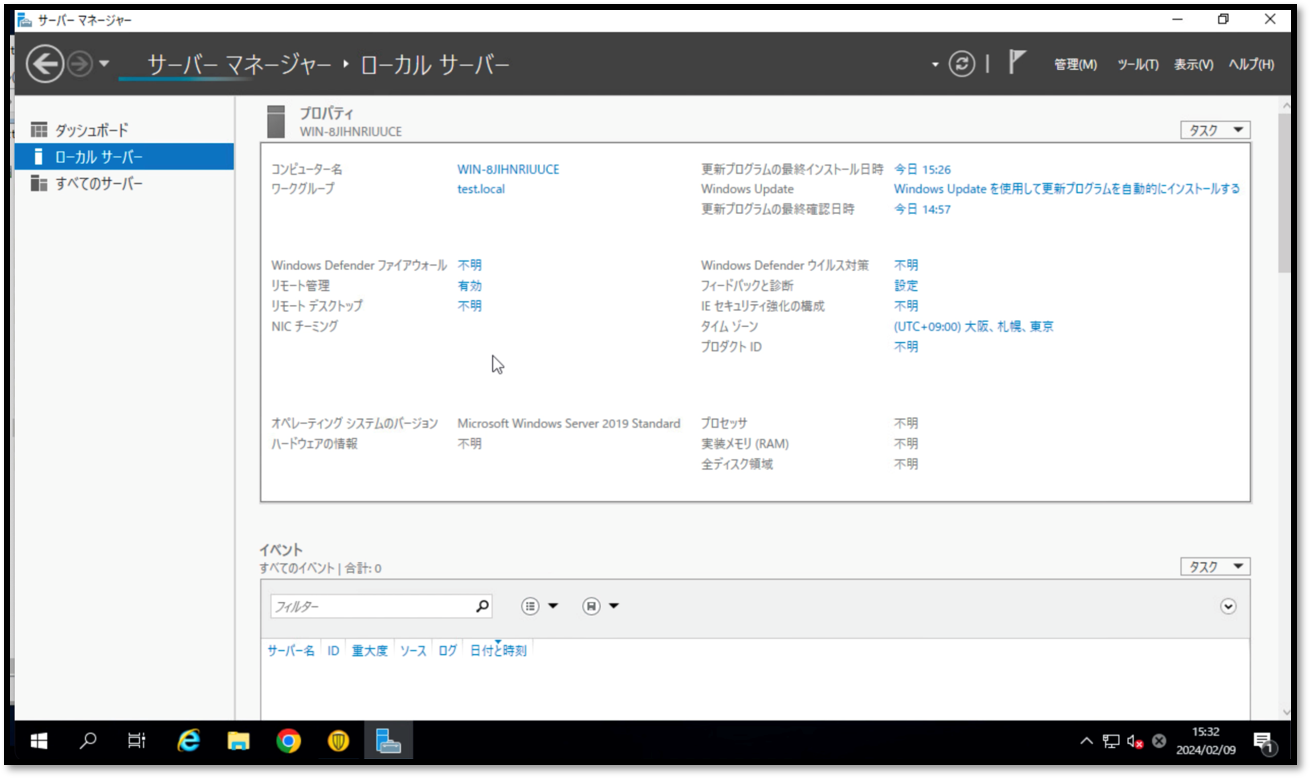

②サーバーマネージャーから「IEセキュリティ強化の構成」を確認します。

有効の場合は無効に変更します。

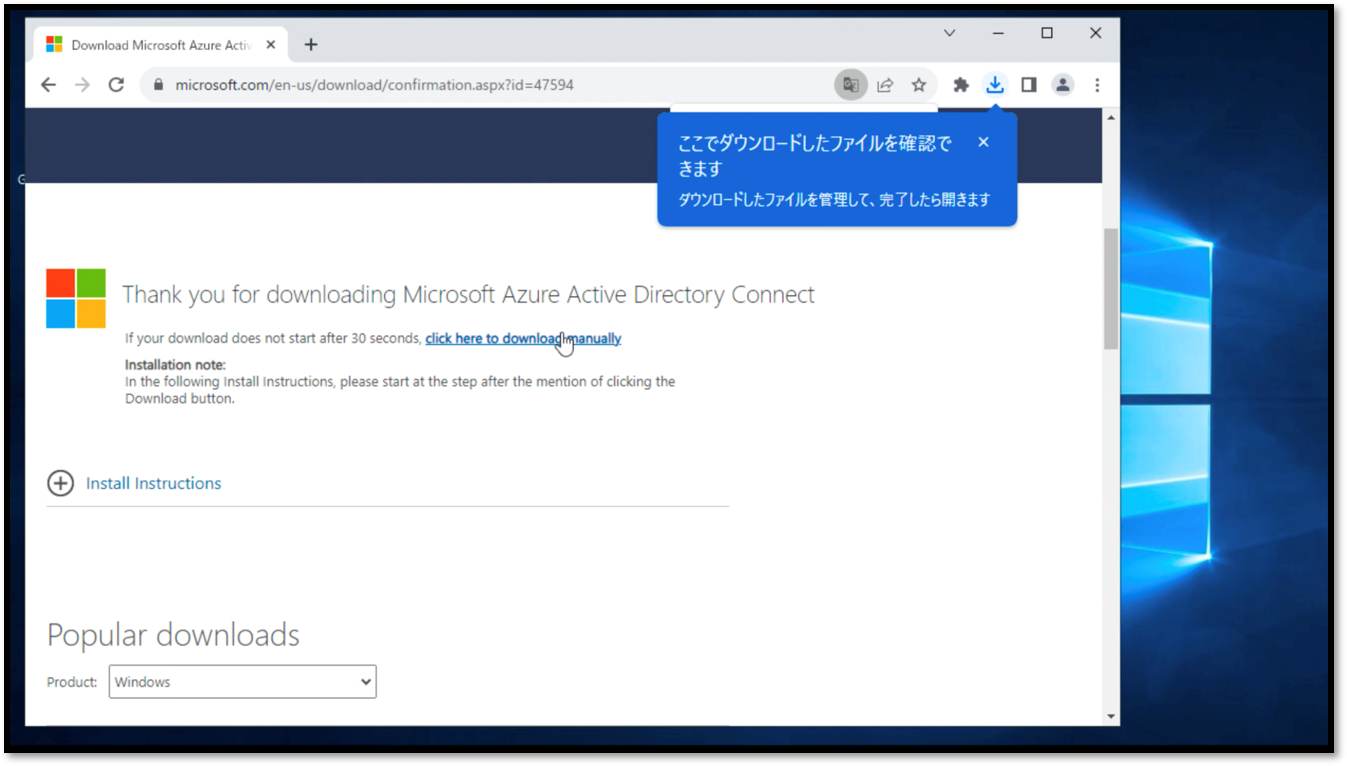

③MS公式よりAADCのインストーラ(AzureADConnect.msi)をダウンロードします。

https://www.microsoft.com/en-us/download/confirmation.aspx?id=47594

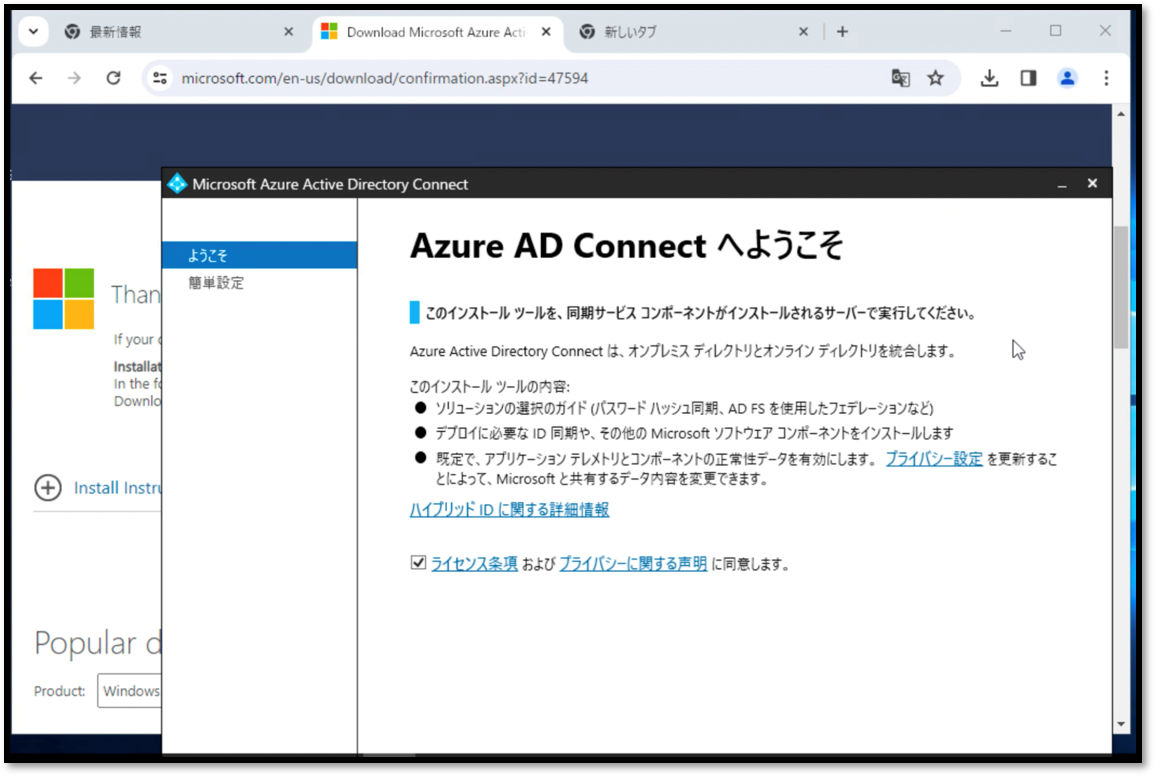

④インストーラを実行します。

⑤インストールの完了後同意にチェックし画面下部(隠れている)の「続行」をクリックします。

※ボタンが隠れている場合は、ウィンドウを拡げると表示されます。

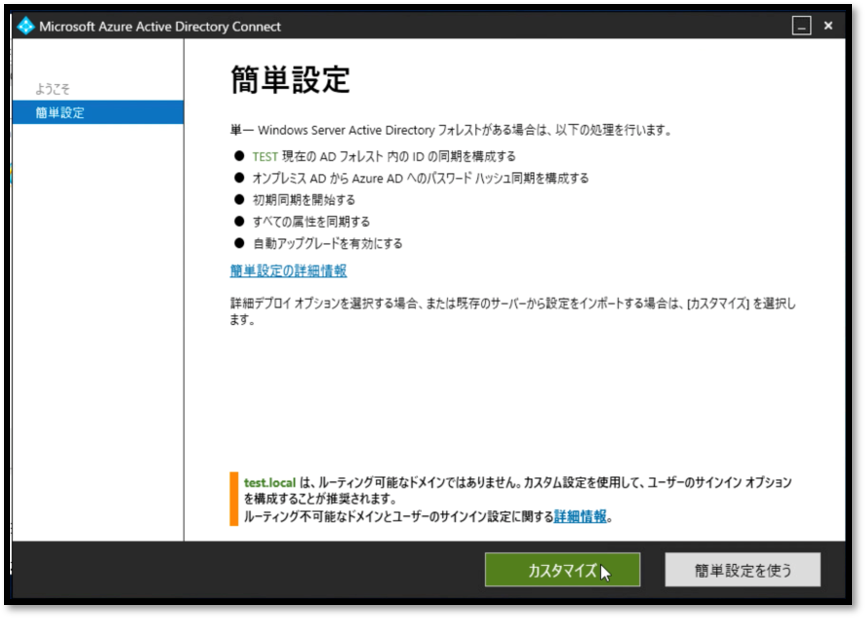

⑥任意のボタンをクリックします。(今回はカスタマイズで内容を確認しながら実施)

簡単設定の場合は以下をご参照ください。

https://learn.microsoft.com/ja-jp/entra/identity/hybrid/connect/how-to-connect-install-express?WT.mc_id=AZ-MVP-5004154

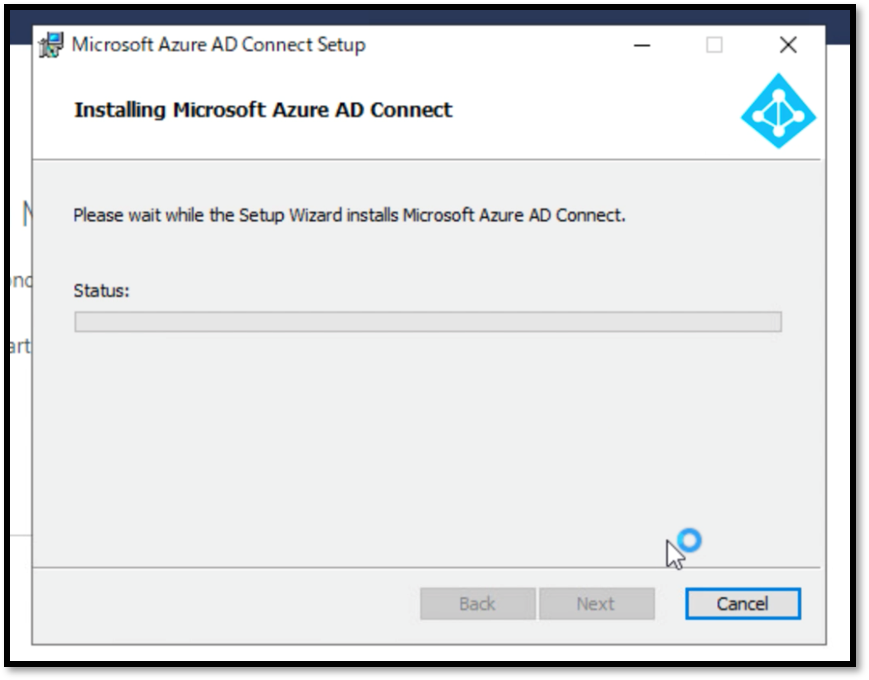

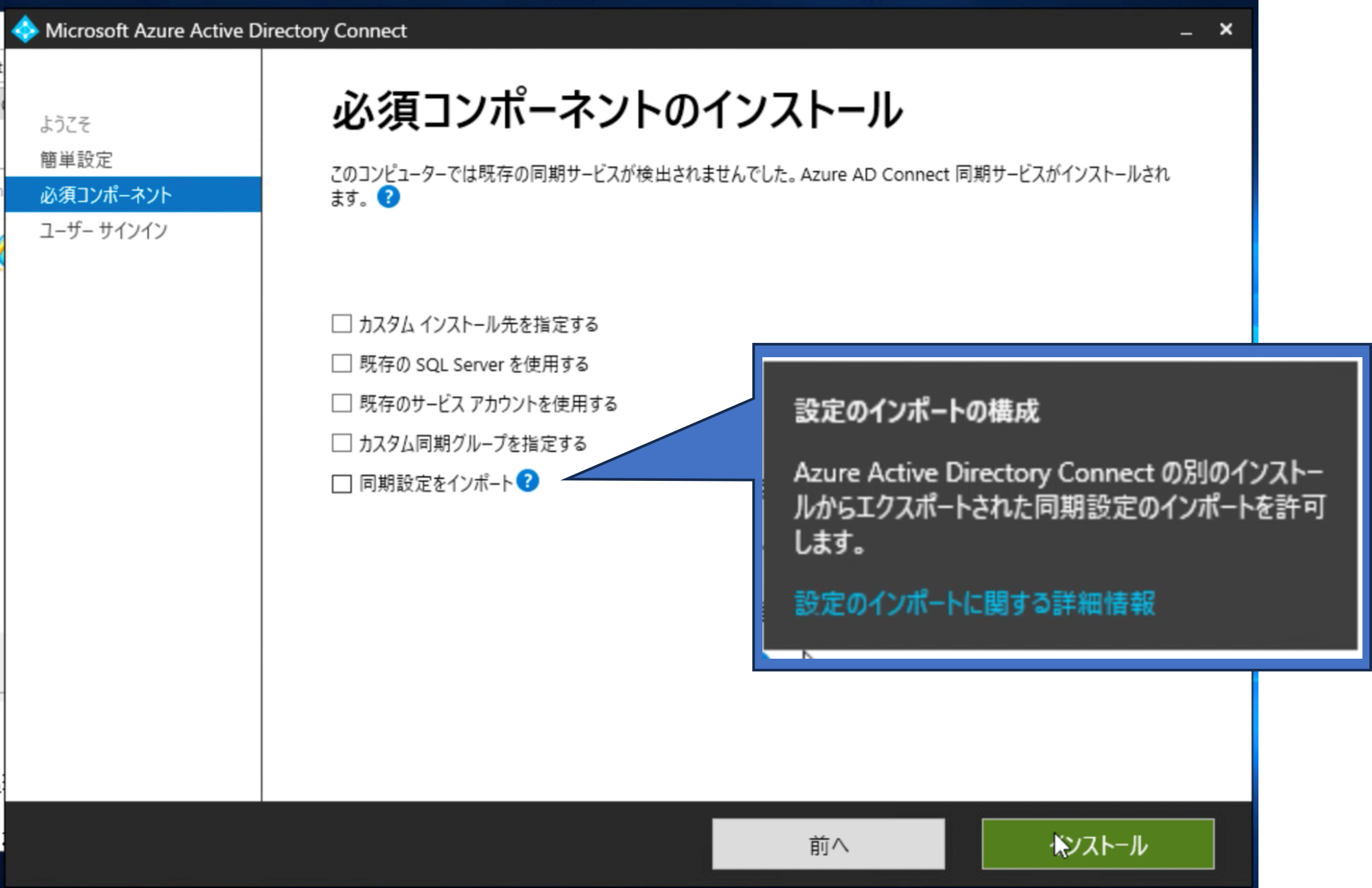

⑦任意でオプションを選択し「インストール」をクリックします。

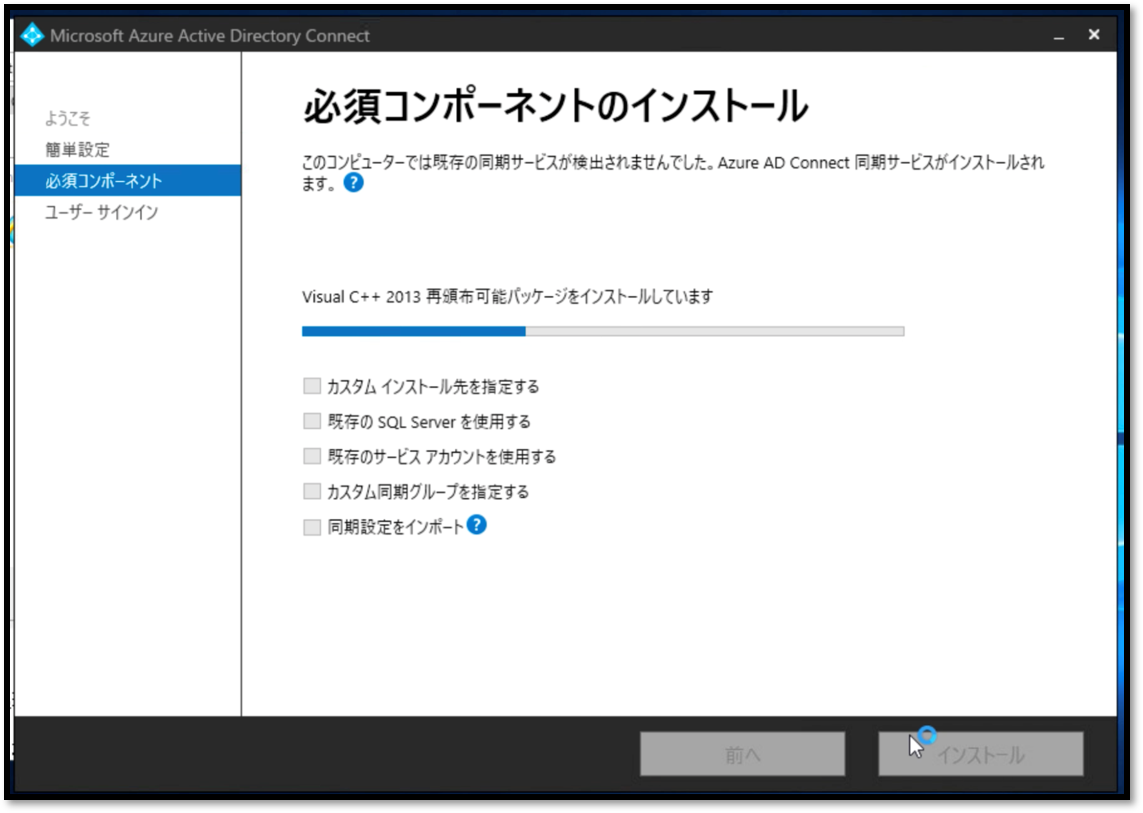

⑧必要なコンポーネントは自動でインストールされます。

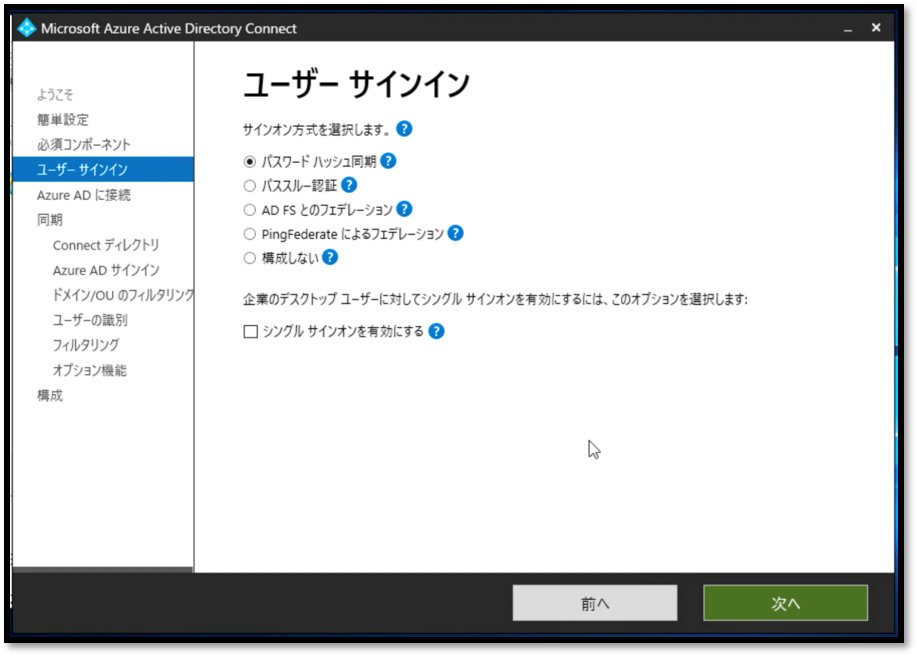

⑨任意のサインイン方式を選択します。

サインイン方式の詳細↓

https://learn.microsoft.com/ja-jp/entra/identity/hybrid/connect/plan-connect-user-signin

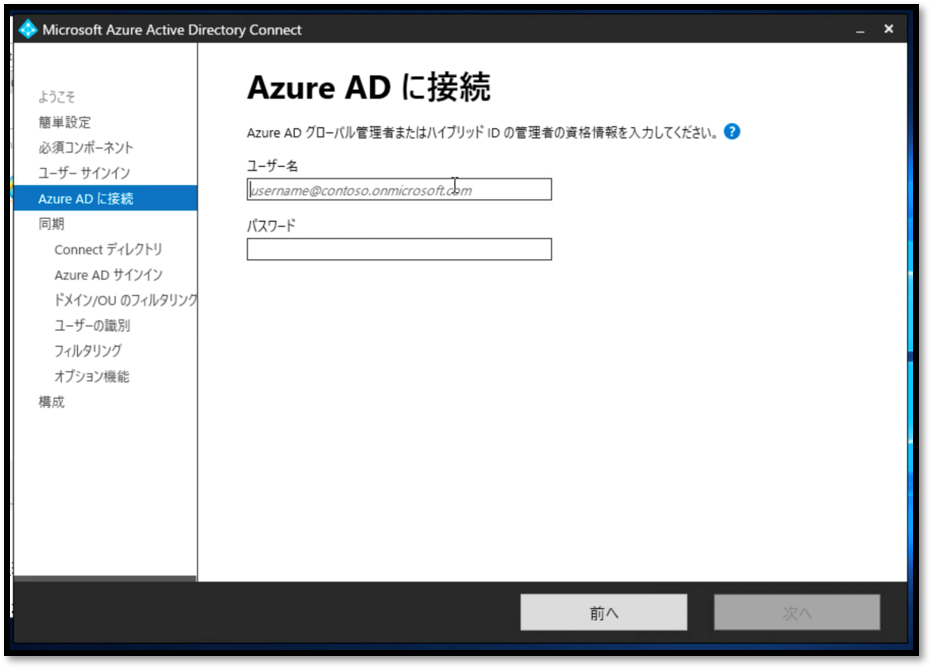

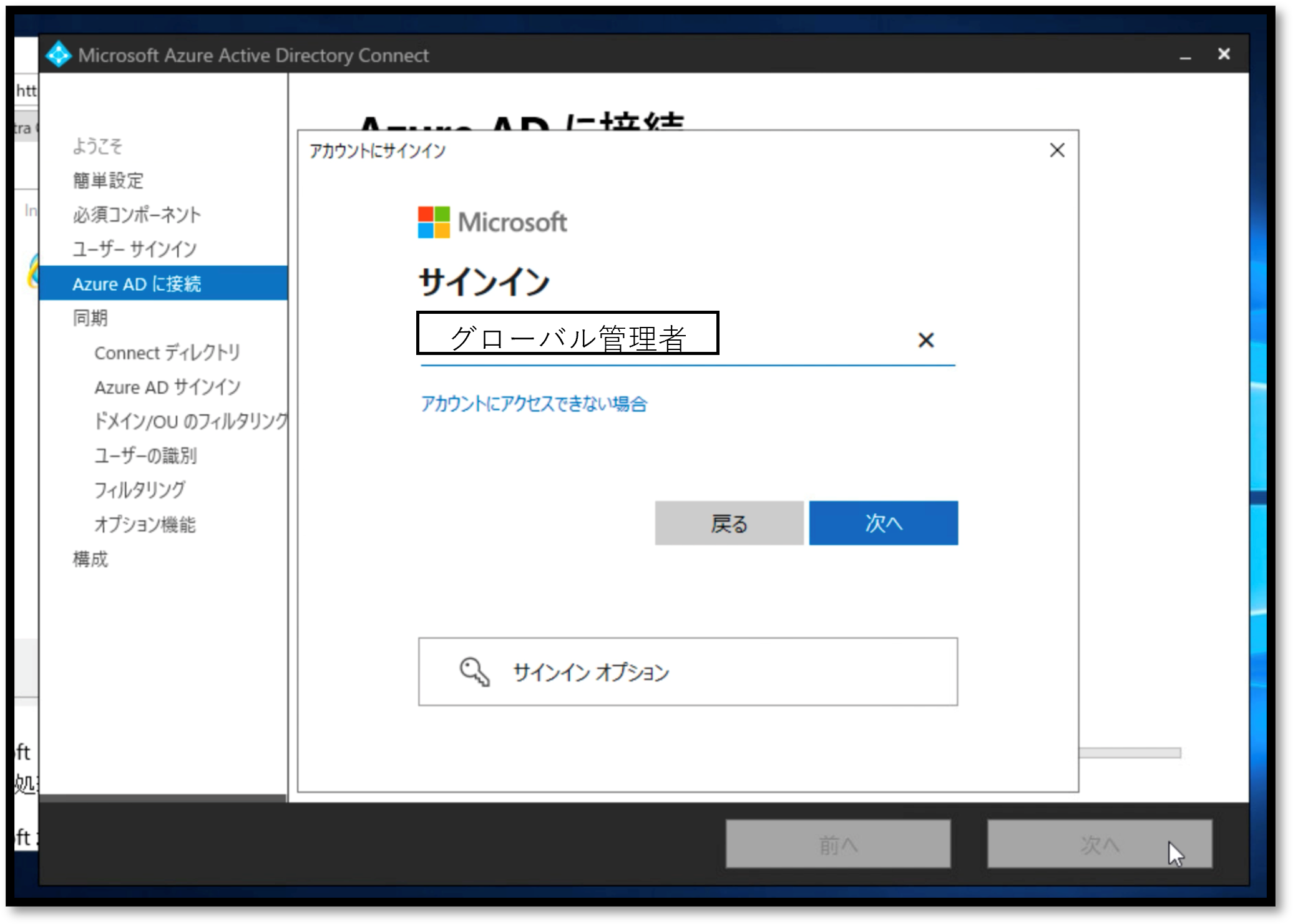

⑩AzureADのグローバル管理者のアカウントを入力して「次へ」をクリックします。

⑪サインインを要求されるため、グローバル管理者のアカウントでサインインします。(サインインでインストール再開)

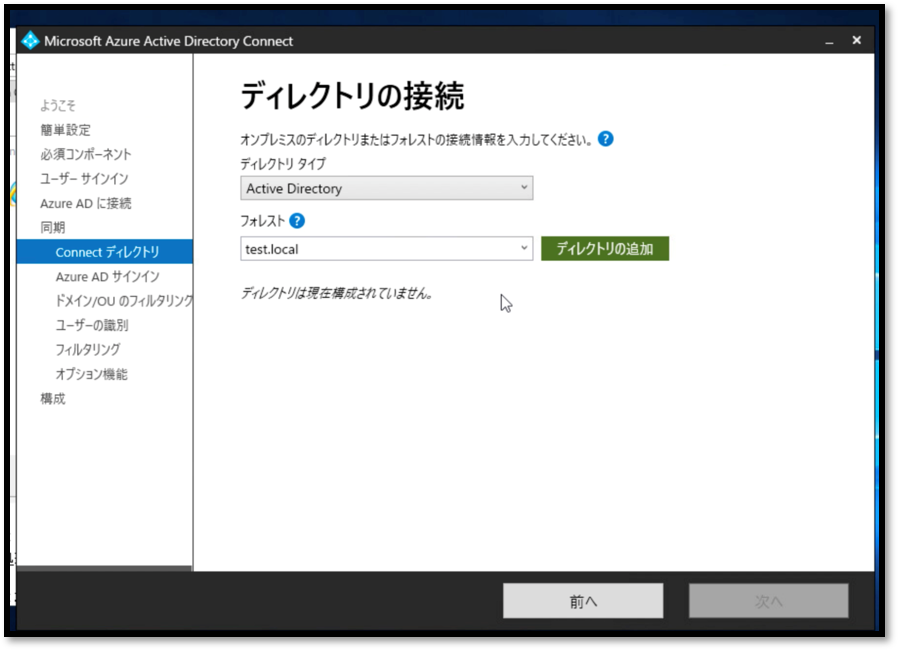

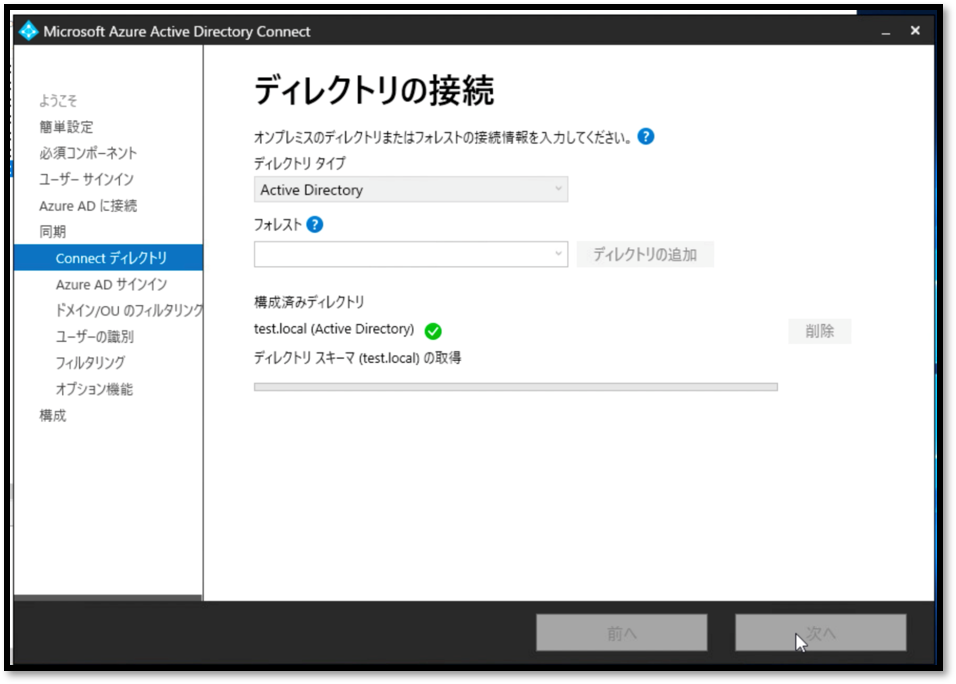

⑫追加するオンプレADのフォレストを入力し「ディレクトリの追加」をクリックします。

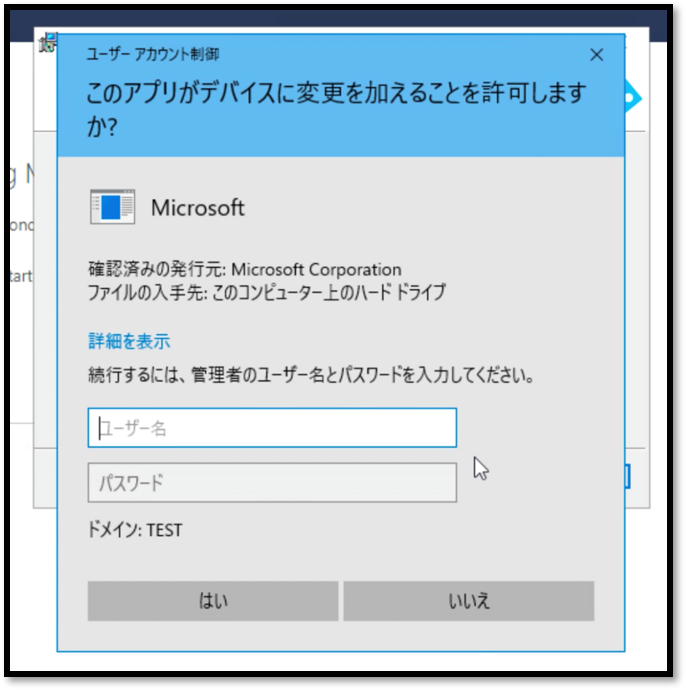

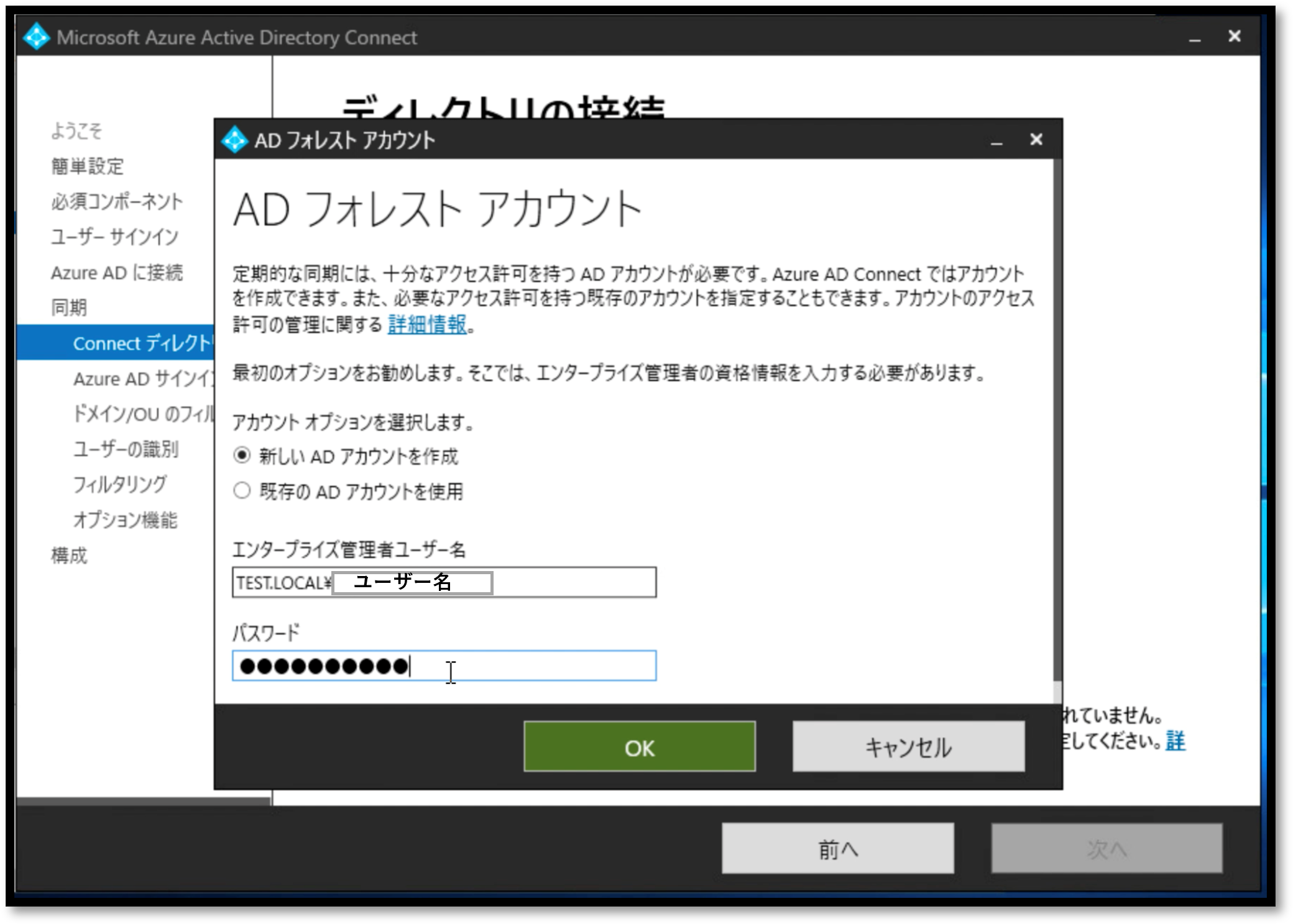

"新しいADアカウントを作成"を選択した状態でオンプレADのエンタープライズ管理者のアカウントを入力し「OK」をクリックします。

※ 事前にAzure Directory Domain Servicesコネクタ用のアカウントを作成している場合は「既存のADアカウントを使用」を選択します。

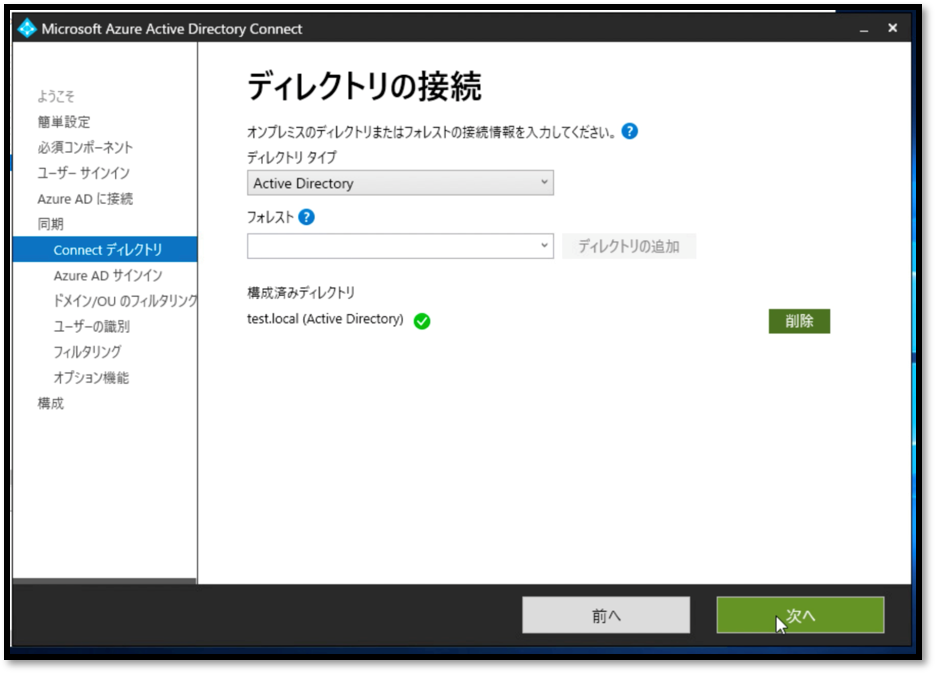

⑬構成が成功し、構成済みディレクトリにドメインが追加されたら「次へ」をクリックします。

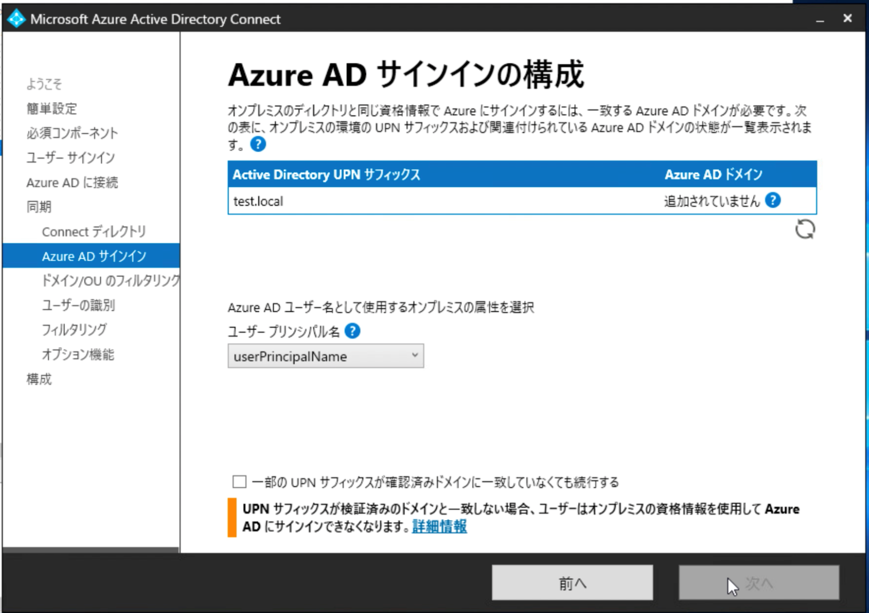

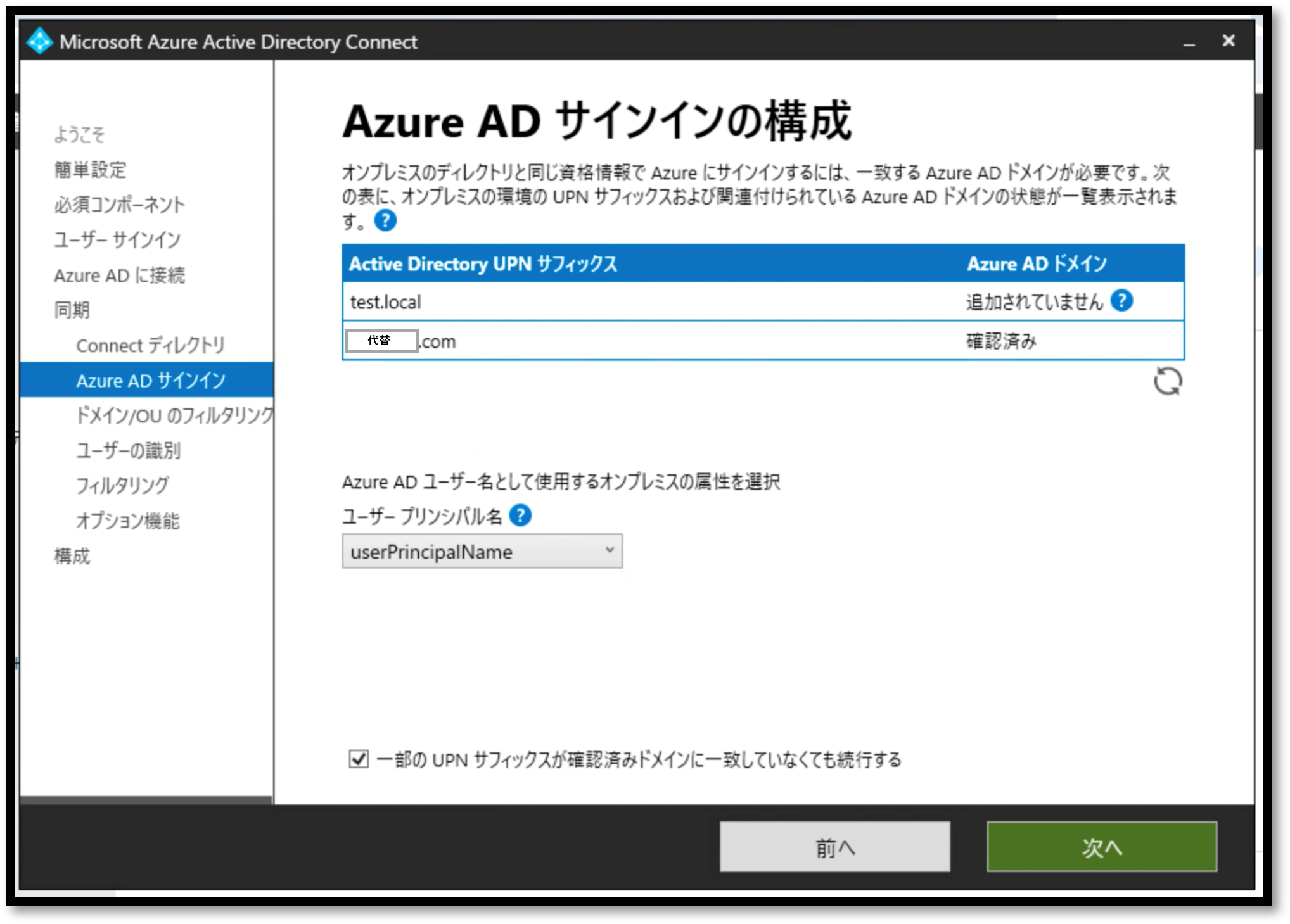

⑭Azure AD側のカスタムドメイン名に「.local」を指定することはできません。

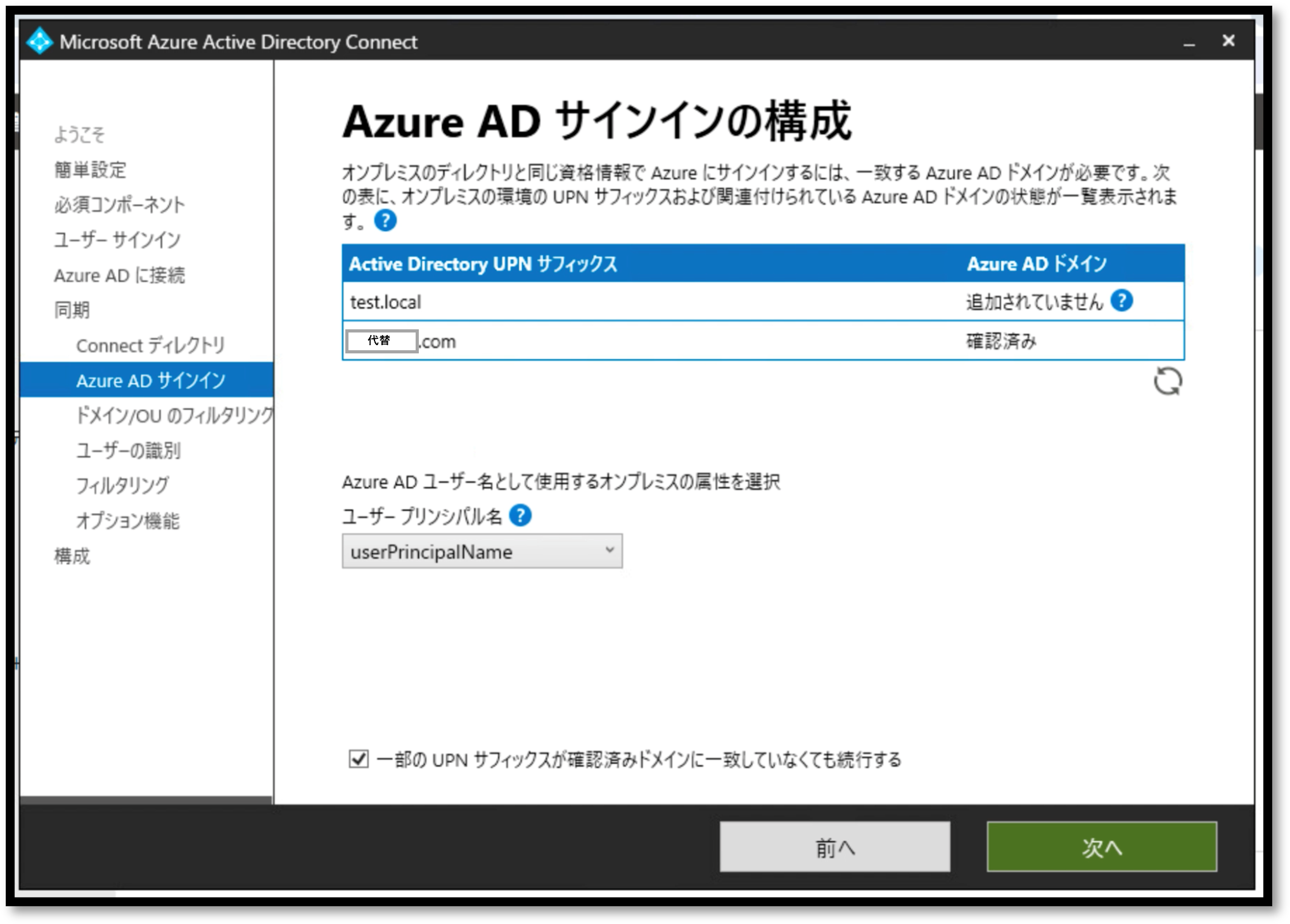

ドメインが「.local」の場合は代替サフィックスを設定してそちらを認証させます。

代替サフィックスが設定されていれば、再読み込みボタンをクリックで追加されます。

【補足】代替サフィックス追加手順

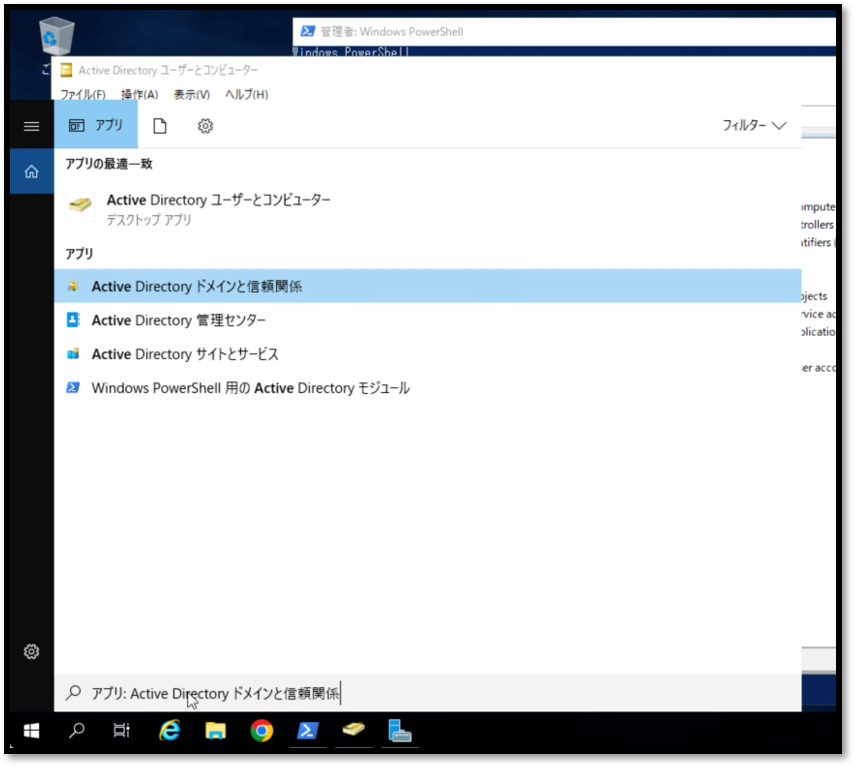

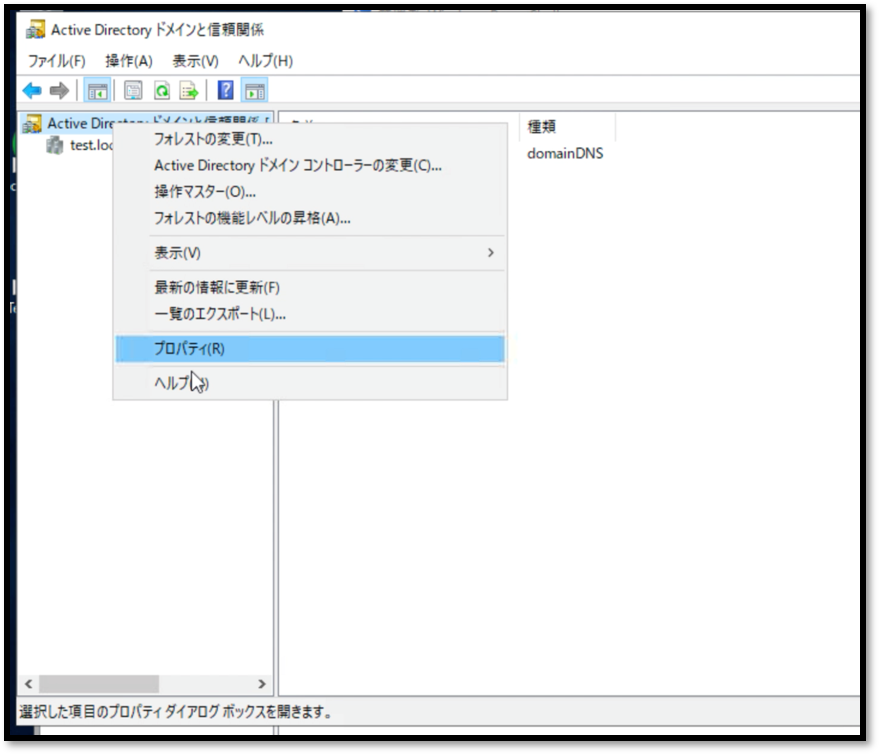

ADサーバで"ActiveDirectoryドメインと信頼関係"を起動します。

ツリーの"ActiveDirectoryドメインと信頼関係"で右クリックしプロパティを選択します。

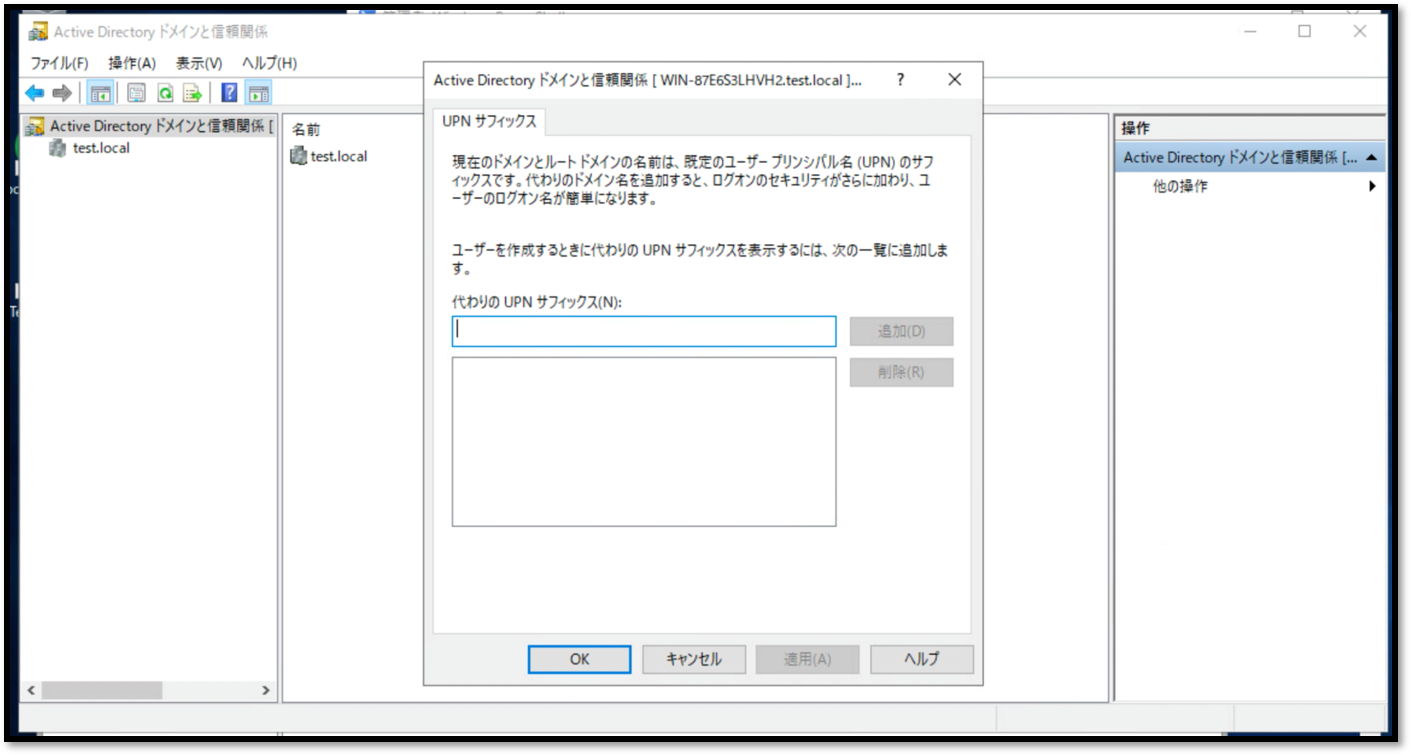

代わりのサフィックスを入力して「追加」をクリックします。

リストに追加されたら「OK」をクリックして代替サフィックスの追加完了します。

⑮サフィックスが確認されたら画面下部の「一部のUPN〜」にチェックし「次へ」をクリックします。

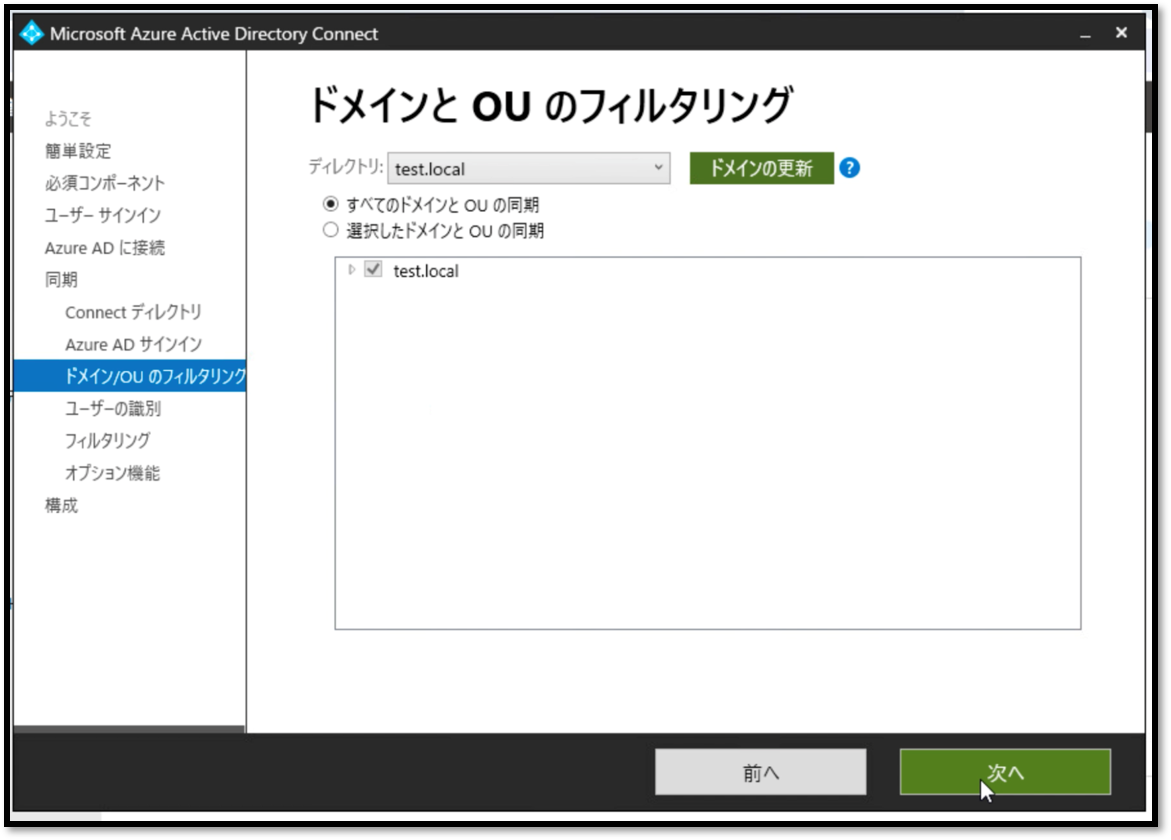

⑯同期させるドメインと内容を指定し「次へ」をクリックします。

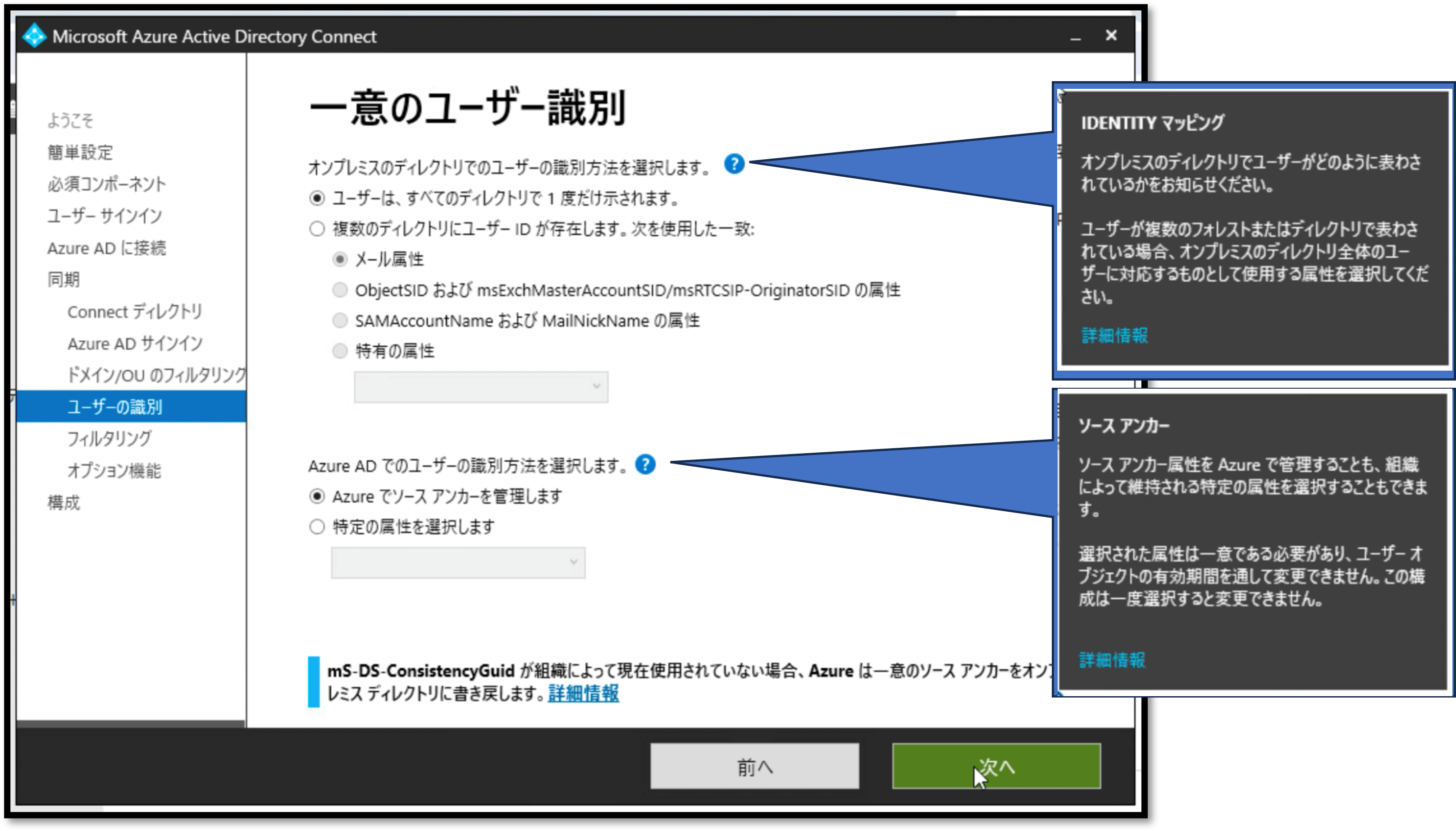

⑰ユーザーの識別方法を選択し「次へ」をクリックします。(今回はデフォルト設定です)

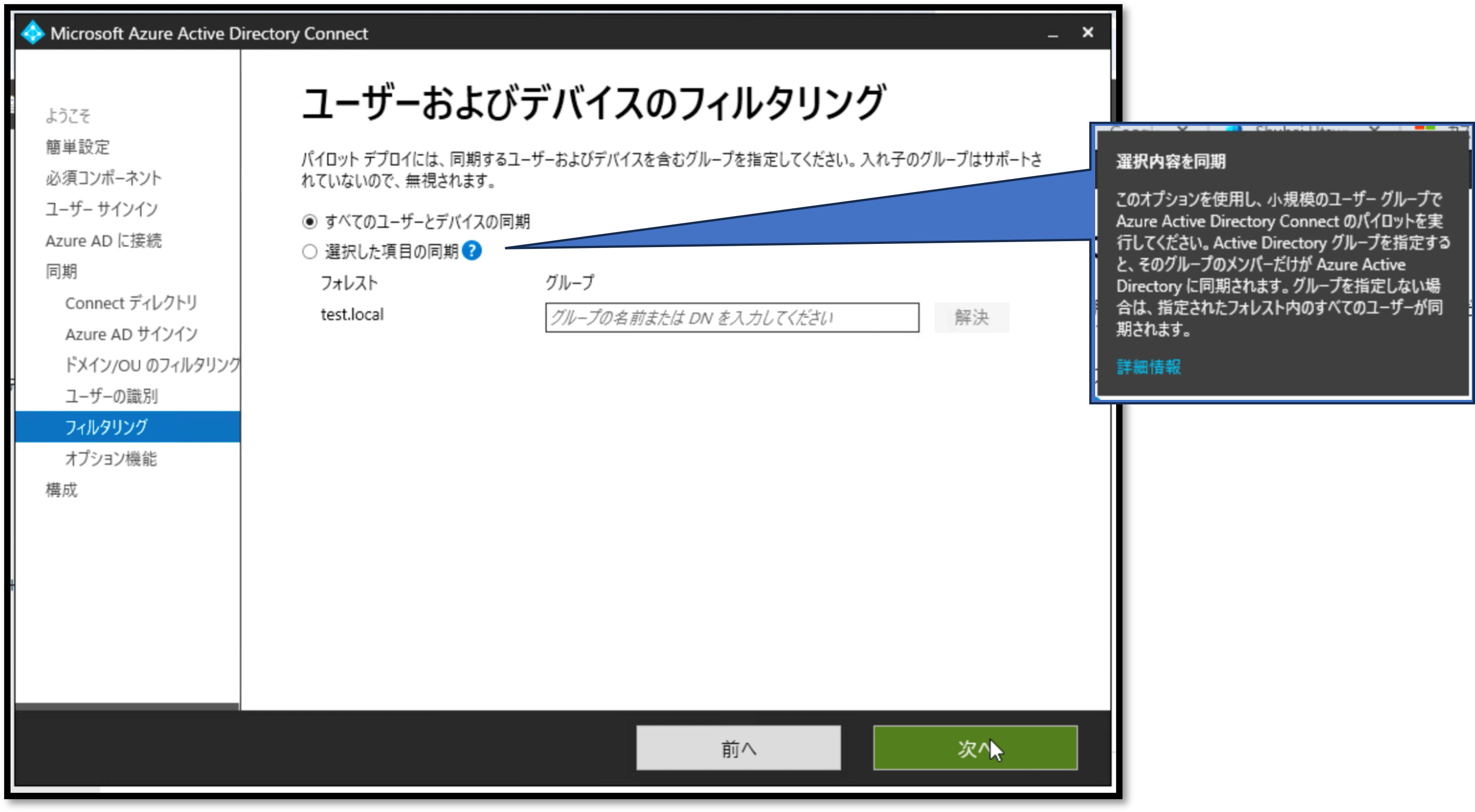

⑱ユーザーやグループのフィルタリング設定を入力し、「次へ」をクリックします。(今回はすべてのユーザとグループを同期します)

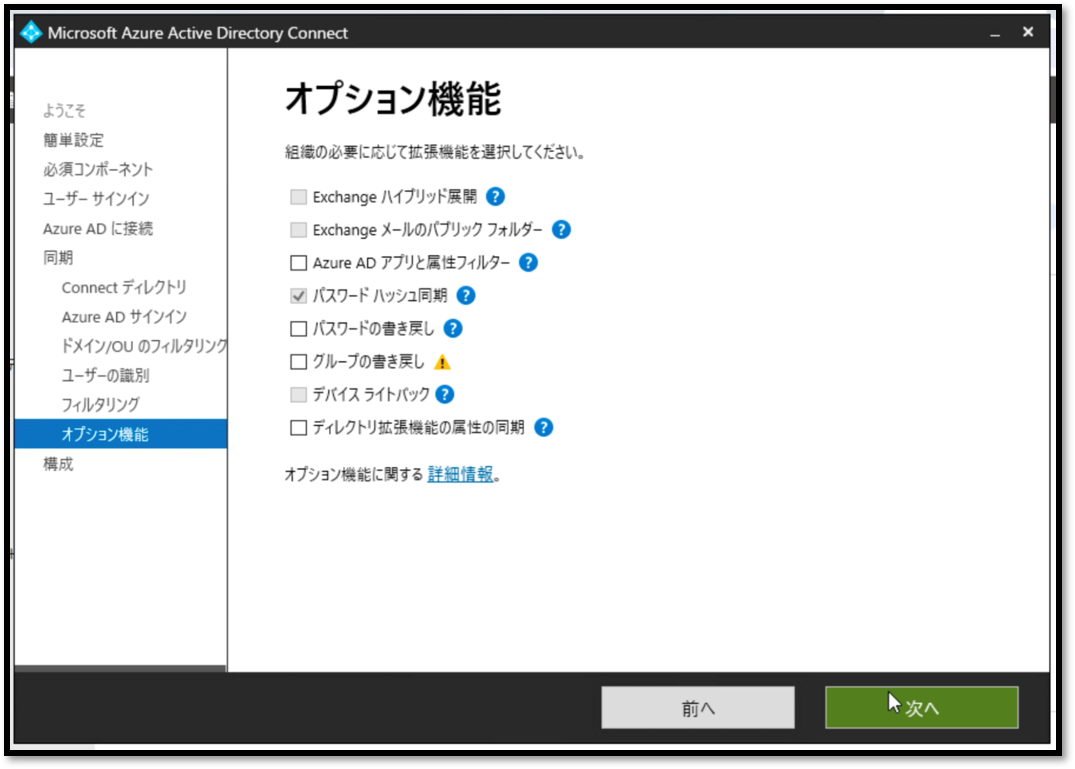

⑲任意のオプション機能を選択し「次へ」をクリックします。

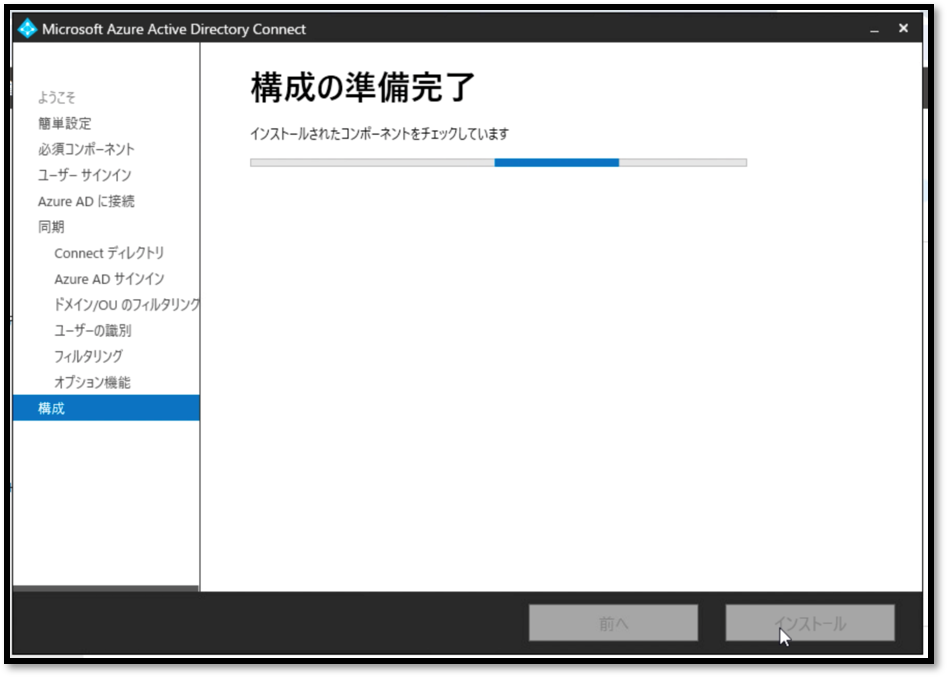

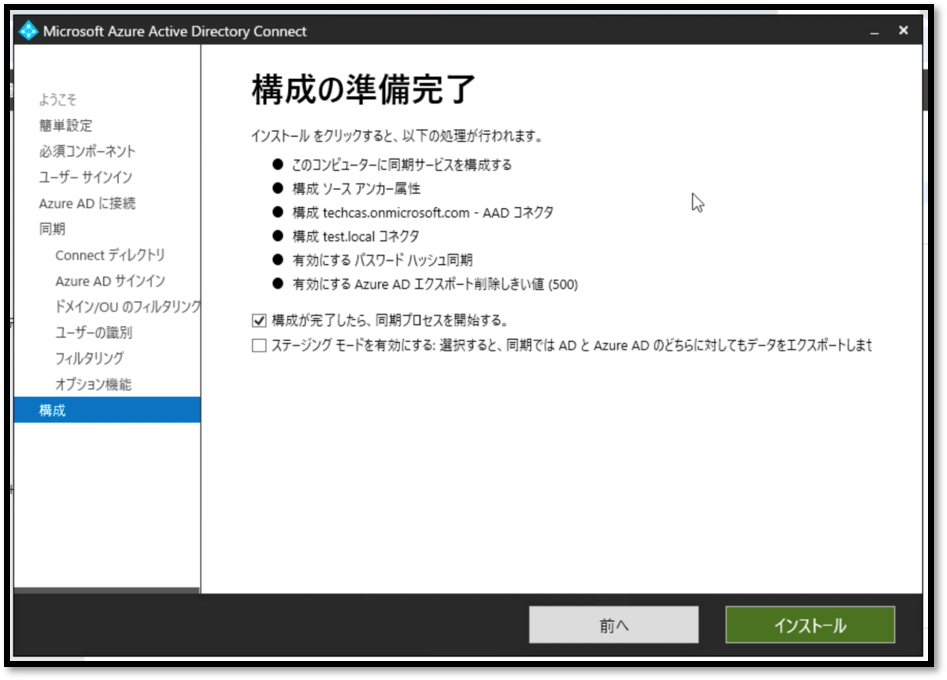

⑳インストールの確認画面が表示され、内容に問題なければ「インストール」をクリックします。

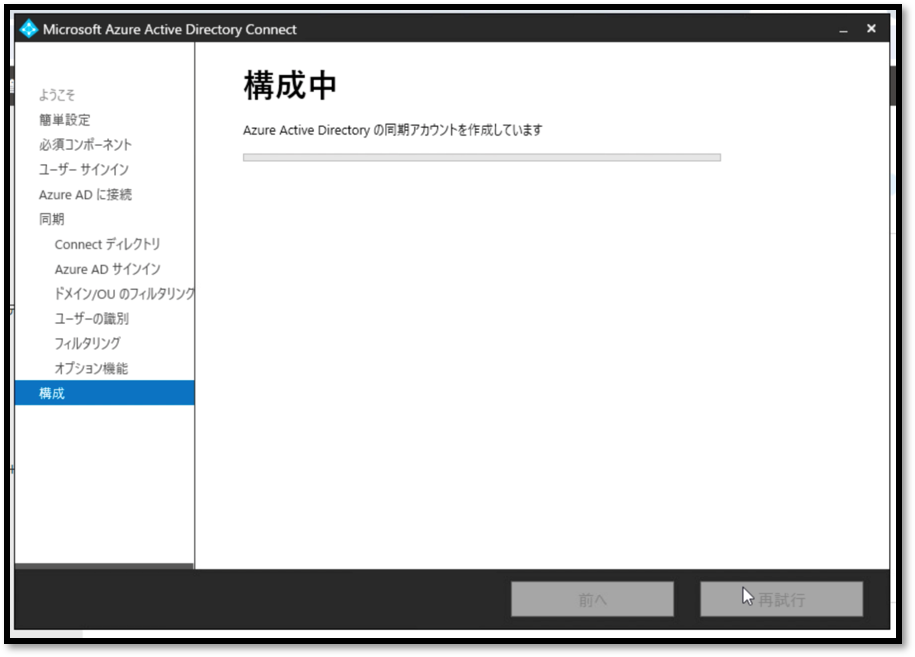

㉑同期のためのアカウントが作成などが進行します。

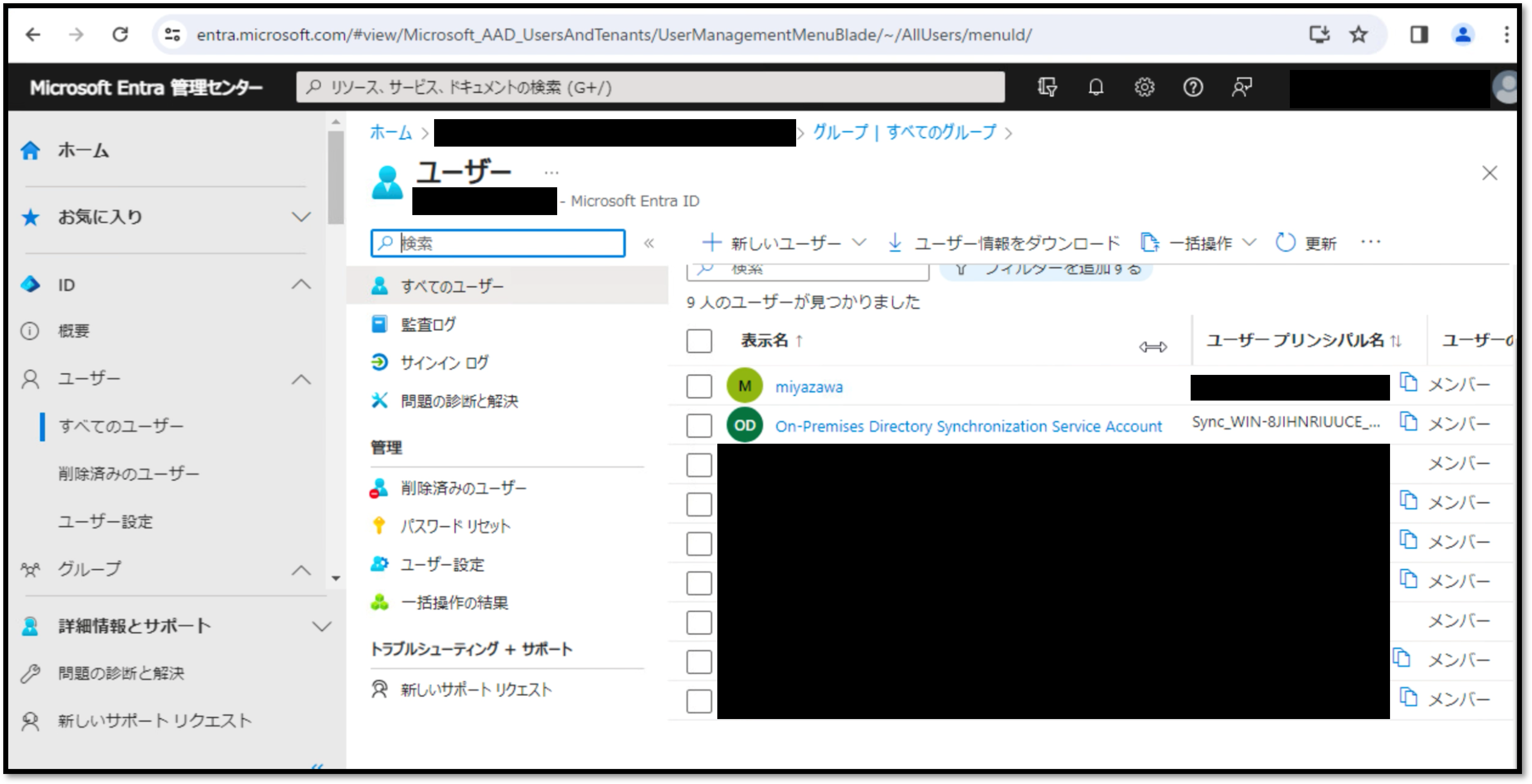

Azure ADで確認すると同期用のアカウントが追加されている事が確認できます。

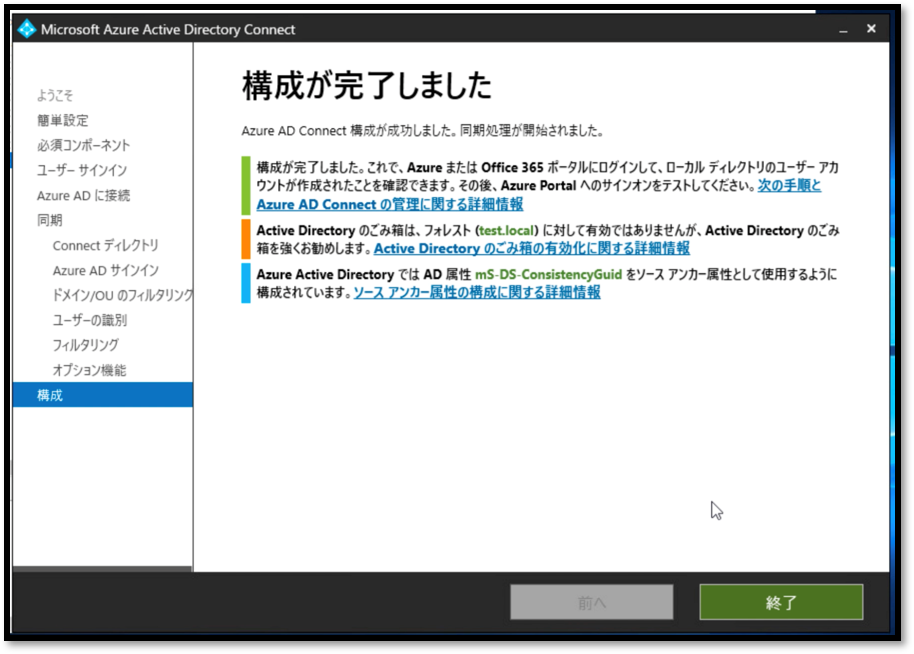

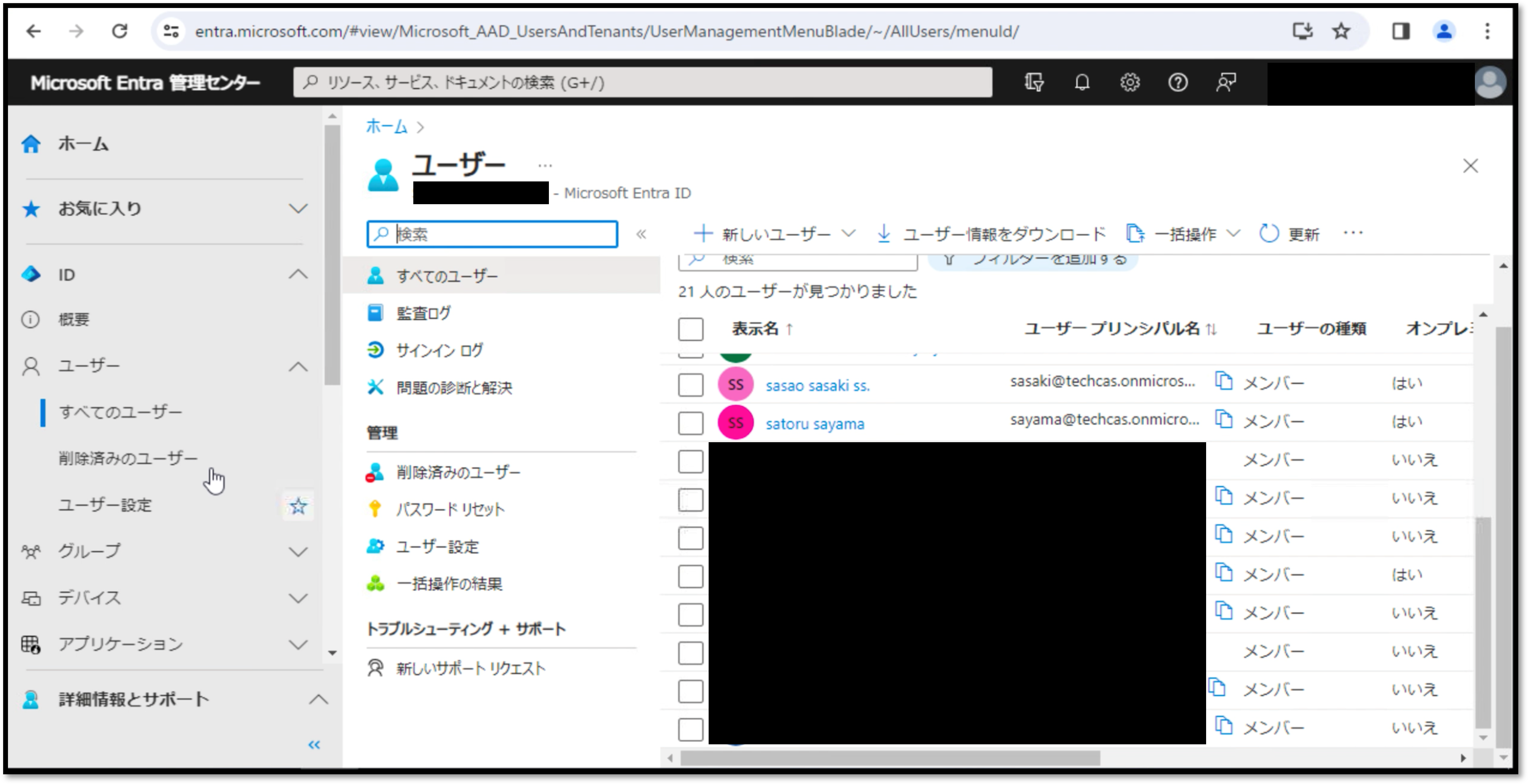

㉒構成が完了したら、Azure ADでユーザーやグループのインポート状況を確認します。

ここまでの手順でオンプレActiveDirectoryとAzure AD間での同期が行われています。

次にICDmとAzure ADとの同期手順についてご説明いたします。

■Azure AD - ICDmの同期接続手順

次に、Azure ADのグループ情報とデバイス情報をICDmに同期するための接続手順をご紹介します。

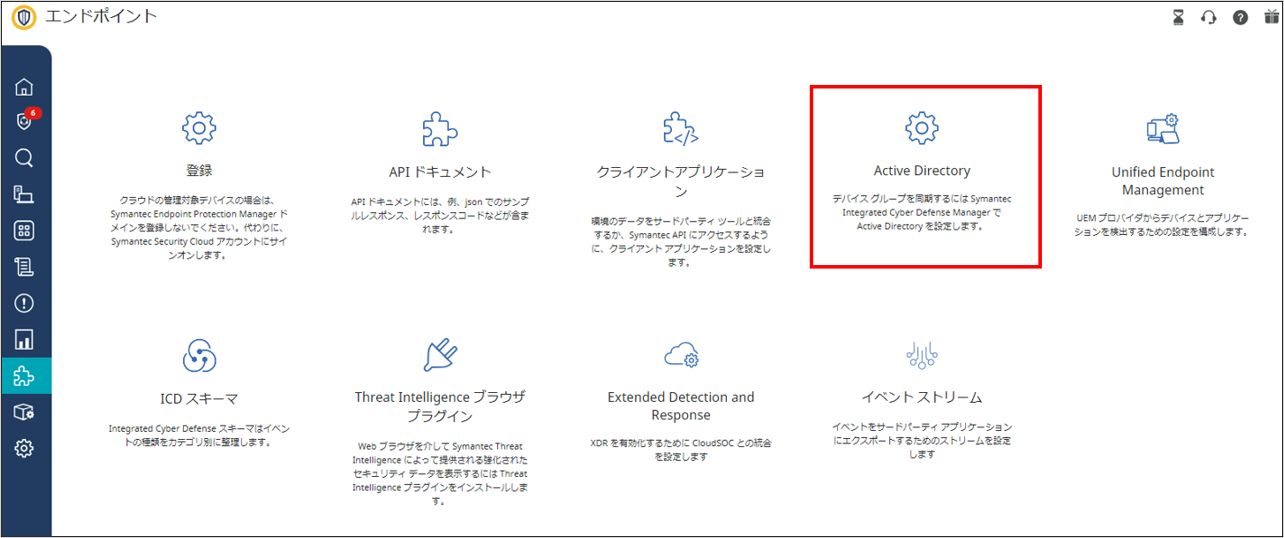

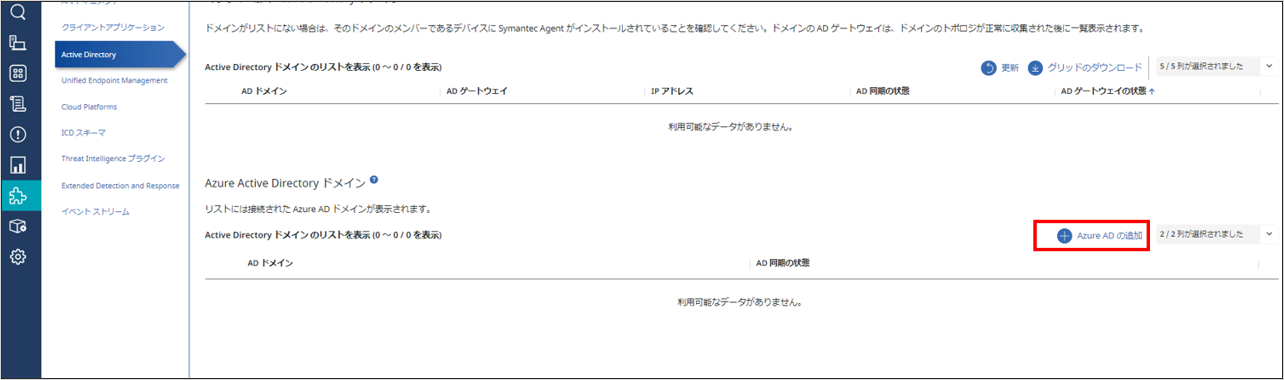

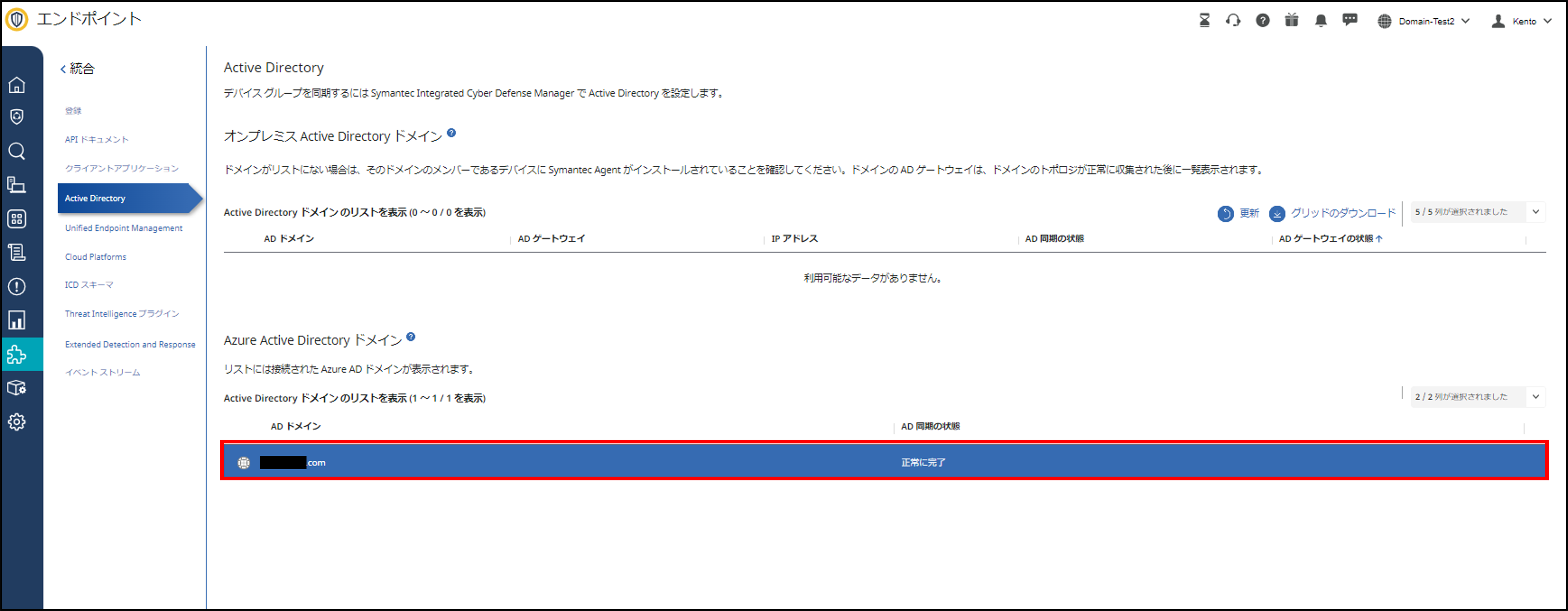

①ICDmへログインし、画面左のツリーより「統合」をクリックします。

②表示されたメニューから「Active Directory」をクリックします。

③画面右側の「Azure ADの追加」をクリックします。

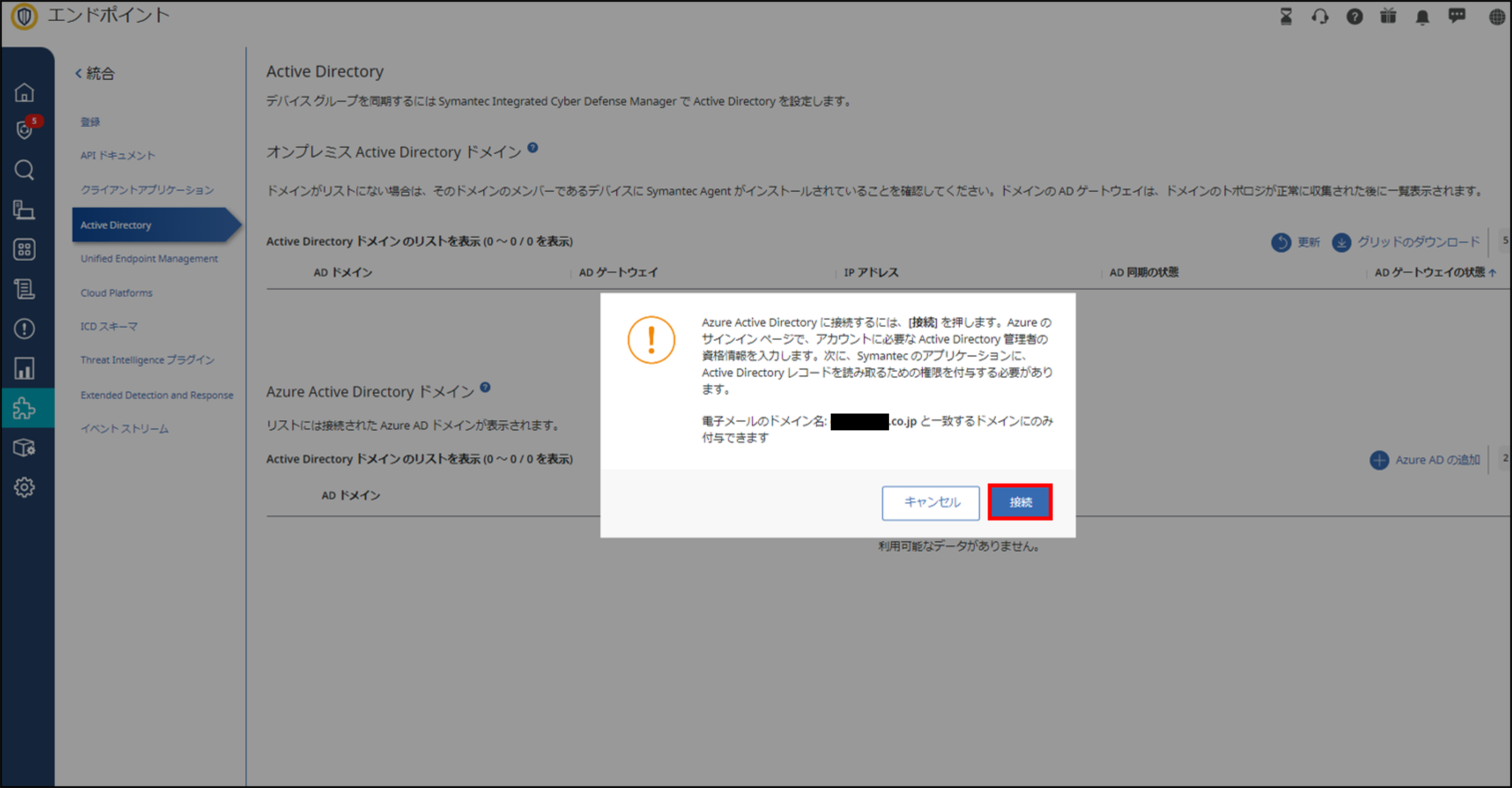

④確認画面が表示されるため、内容に問題が無ければ「OK」をクリックします。

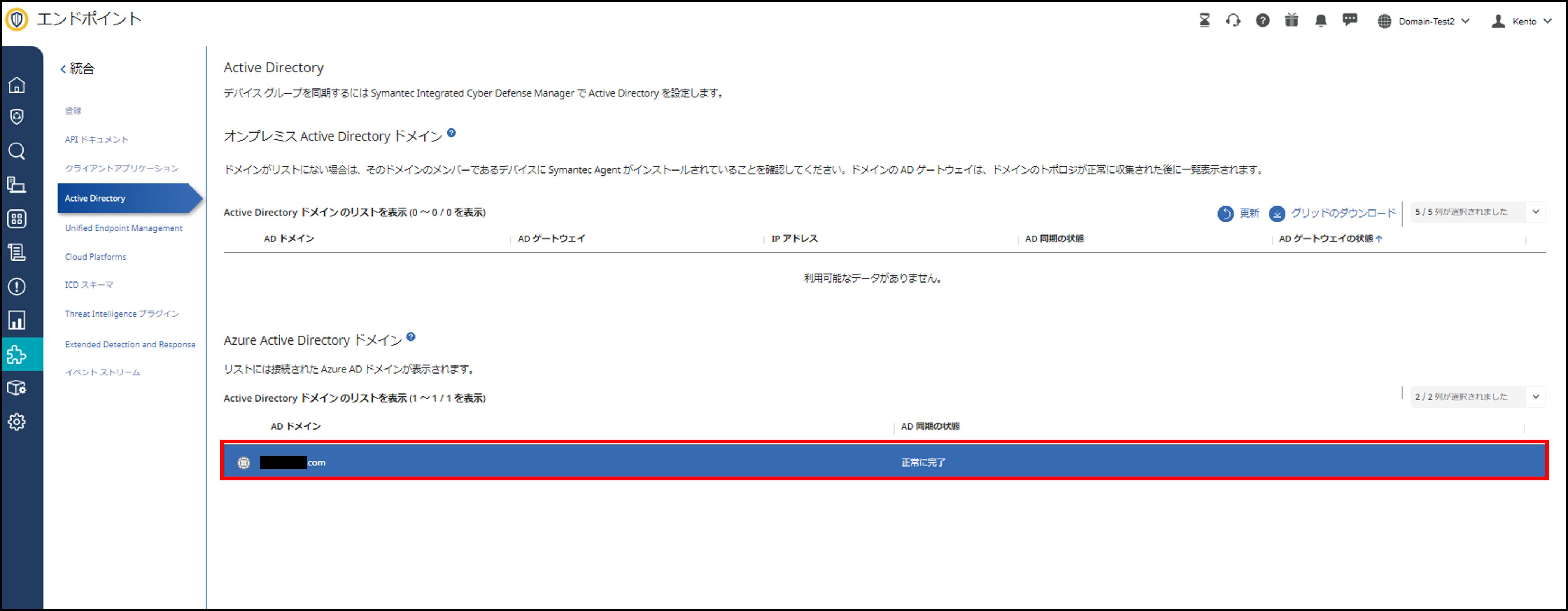

⑤Azure Active Directoryドメイン内に、対象のAzure ADドメインが追加されていることを確認します。

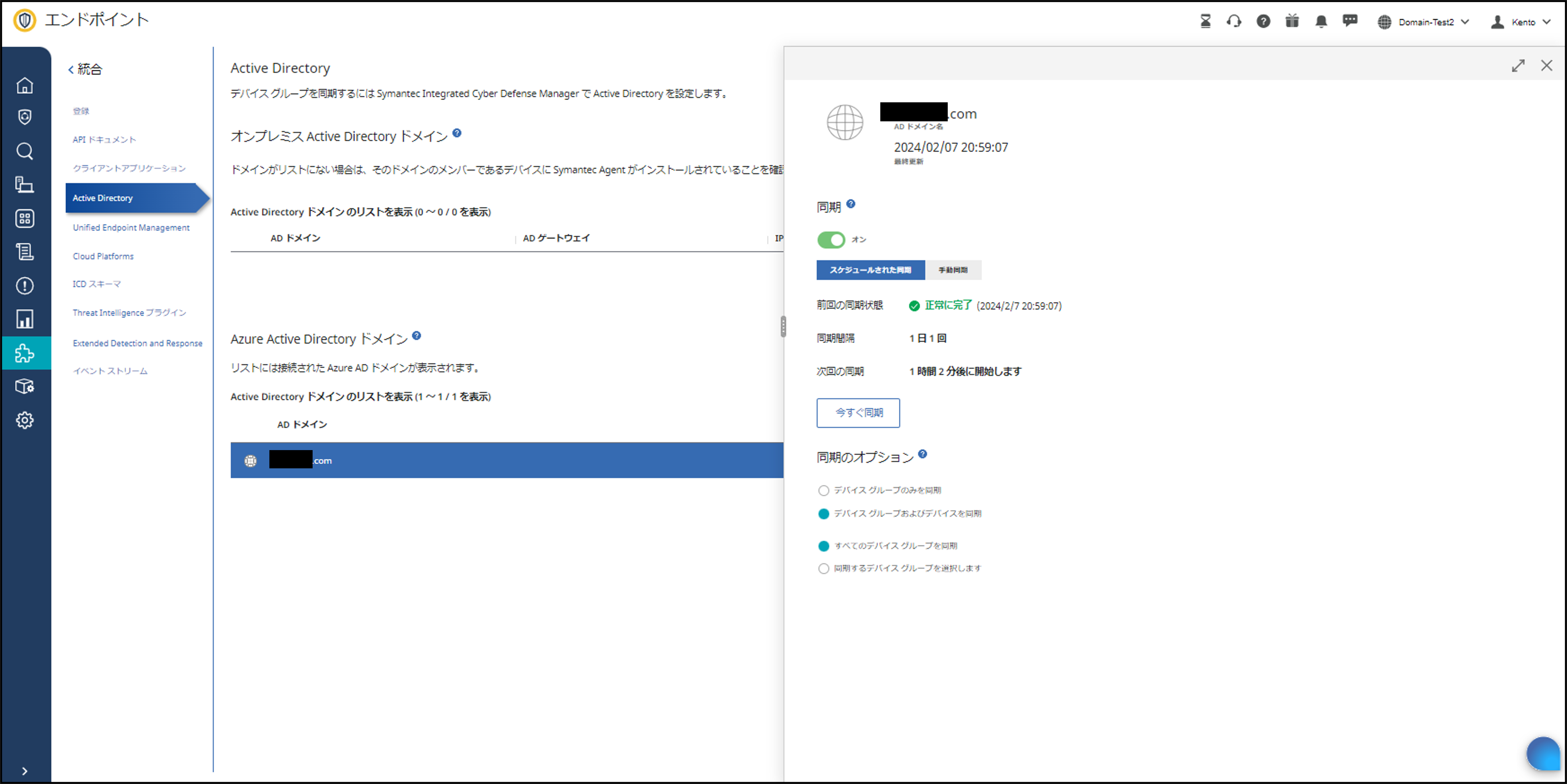

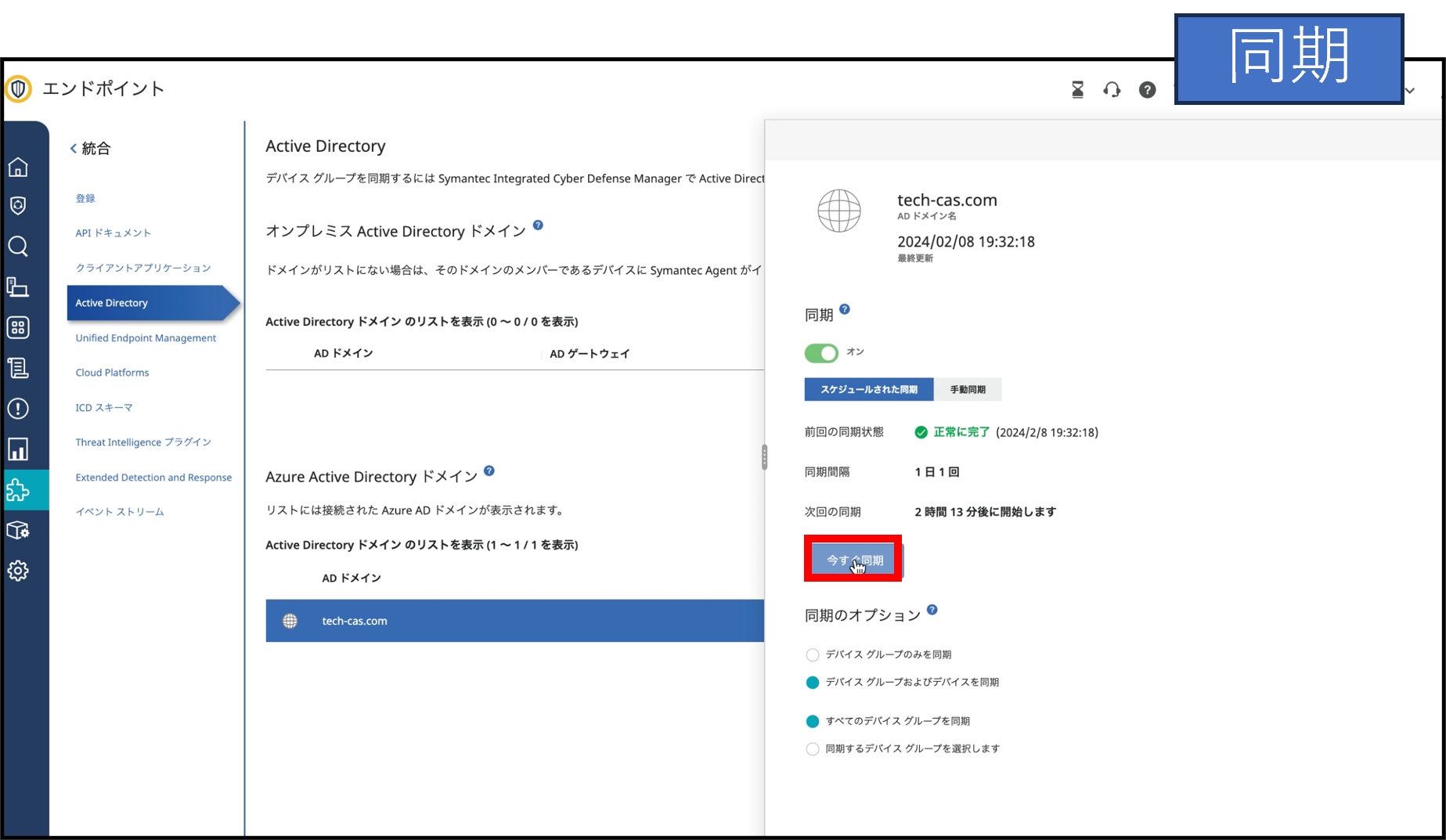

⑥追加されたドメインをクリックし詳細を表示します。

詳細には、同期のオン/オフや自動同期スケジュールの設定のほか

同期するグループやデバイスの範囲指定の設定項目がございます。

⑦以上でAzure ADとICDmの同期が完了しました。

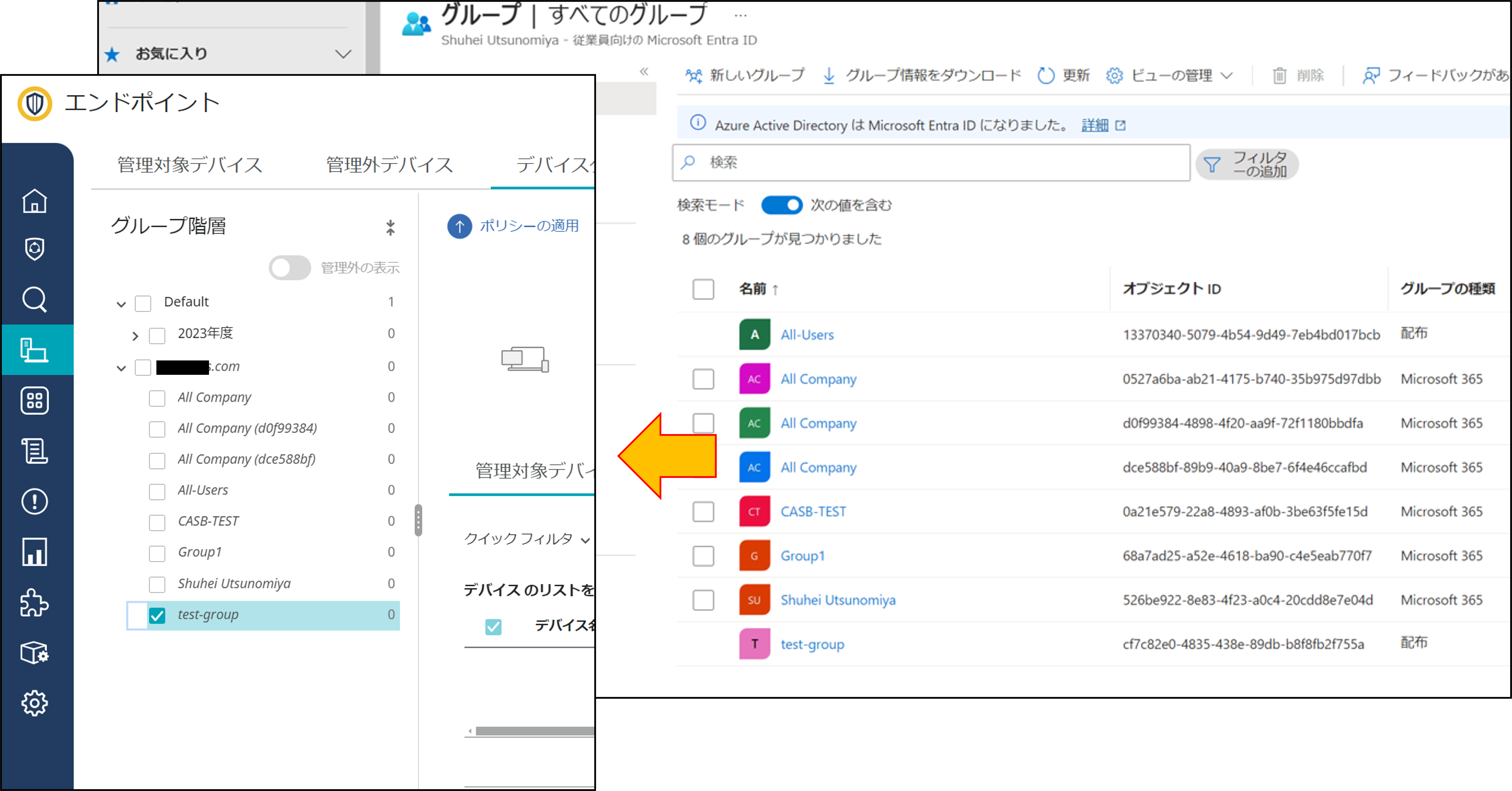

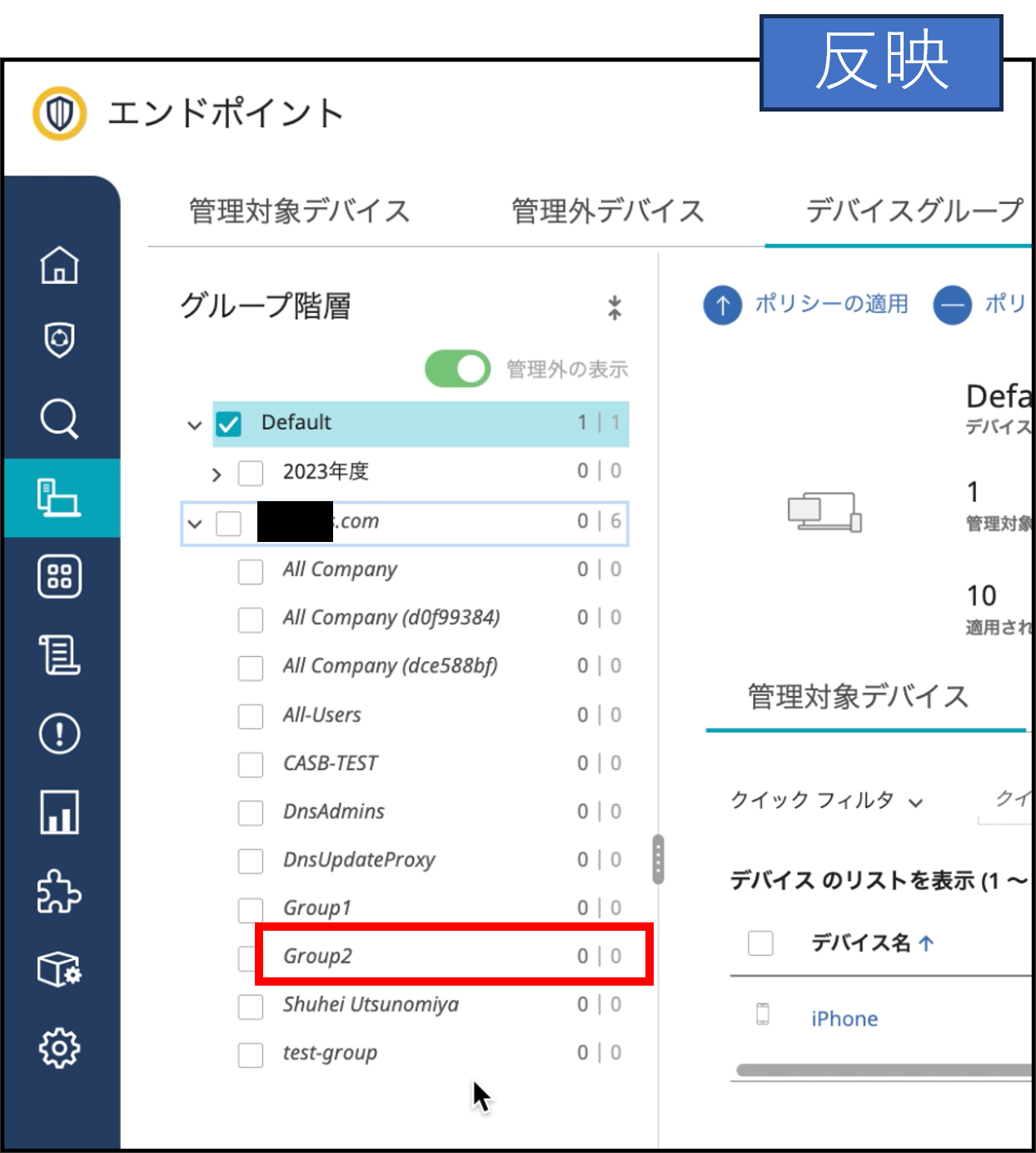

ICDmのデバイスグループをご確認いただき、Azure ADのフォレストがインポートされていることをご確認ください。

■その他補足事項

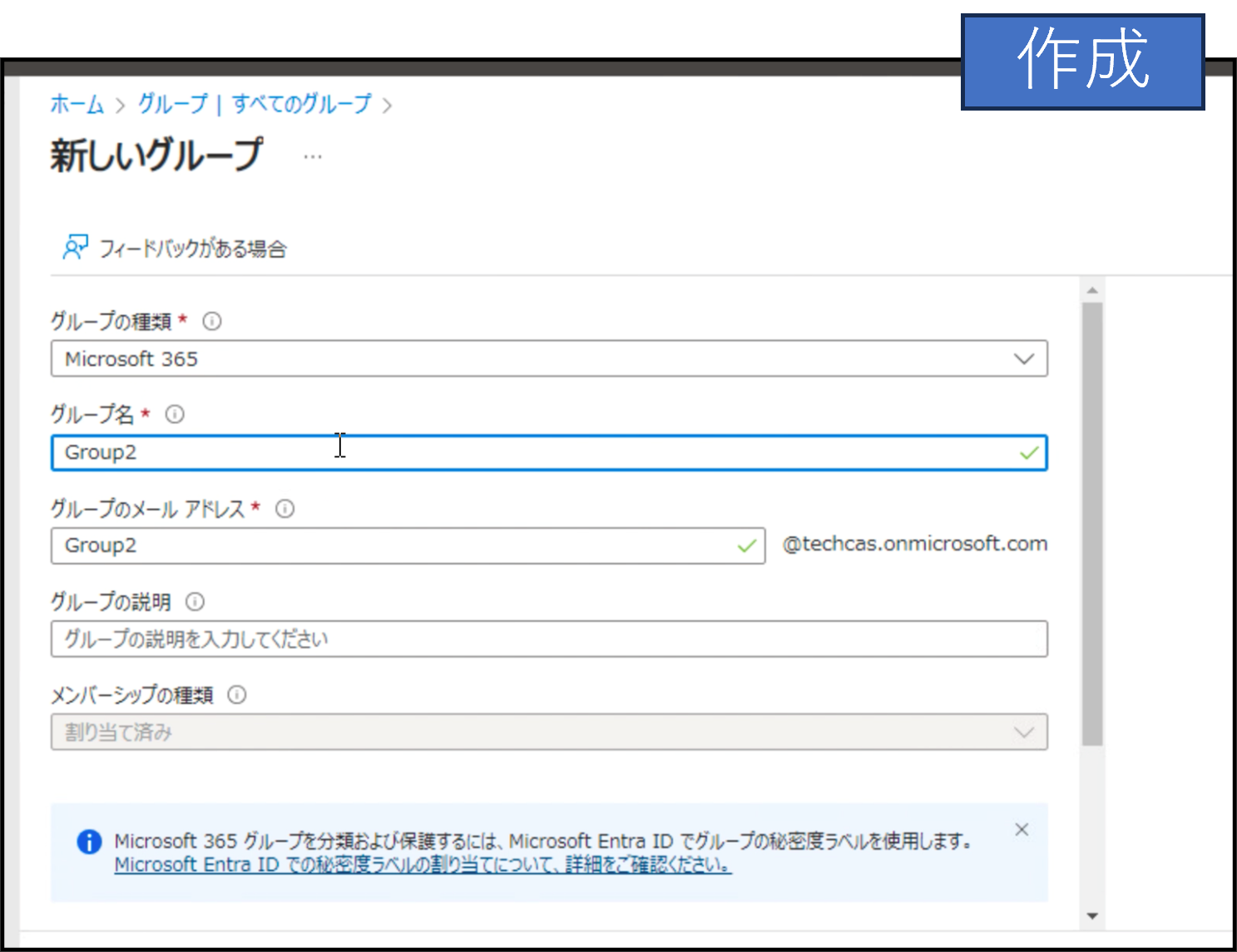

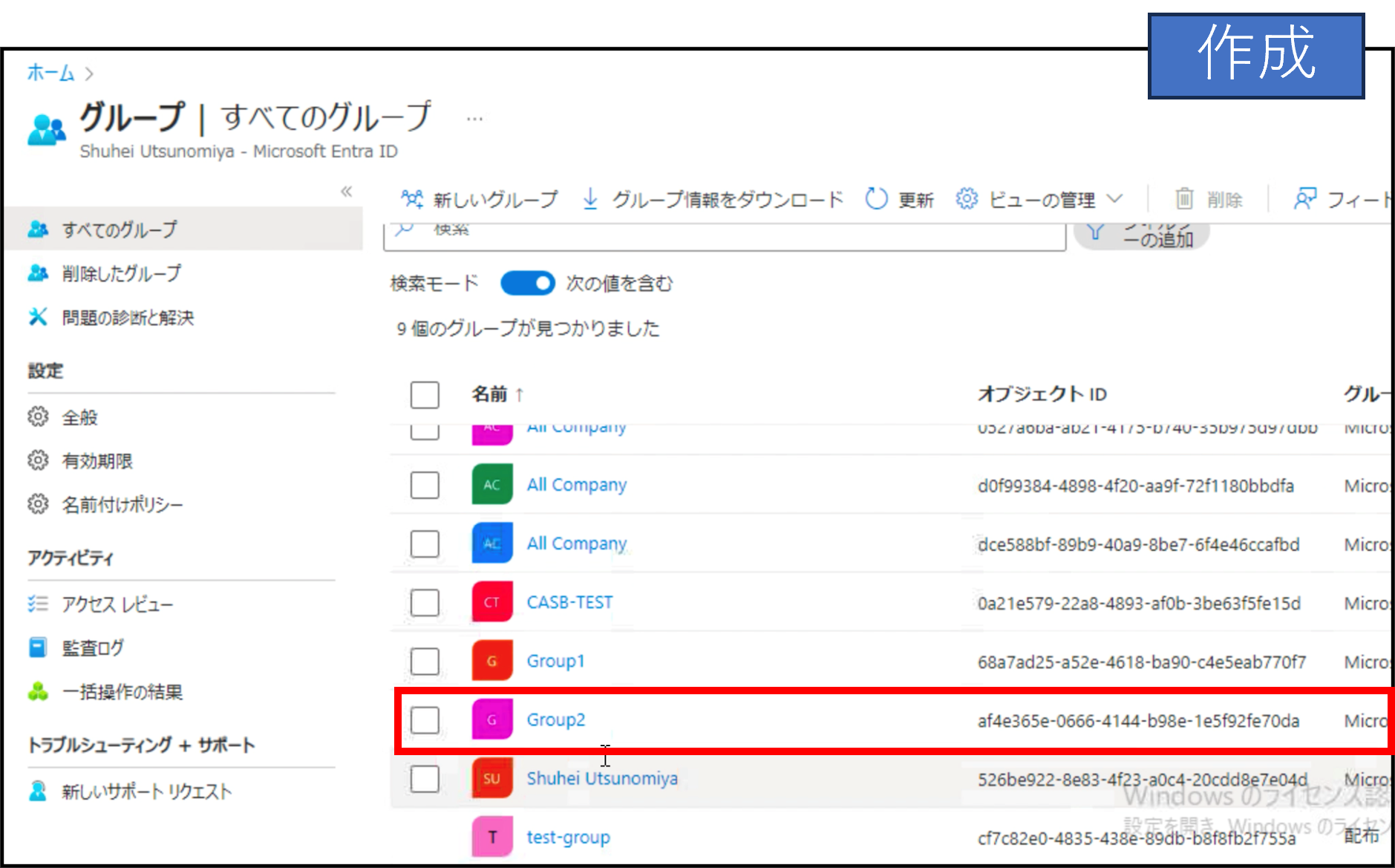

【Q:新規にオンプレAD/Azure ADでグループ作成した場合はどうなる?】

A:上記作業後にオンプレAD/Azure ADで新規に作成したグループも、自動同期または手動同期の実行でICDmに反映されます。

【Q:同期される情報について】

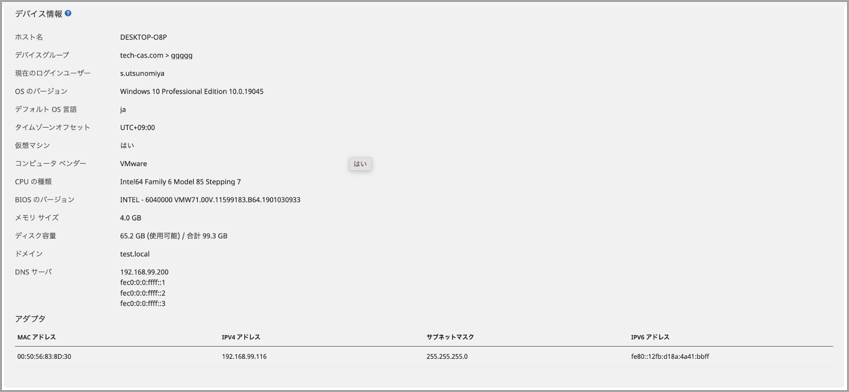

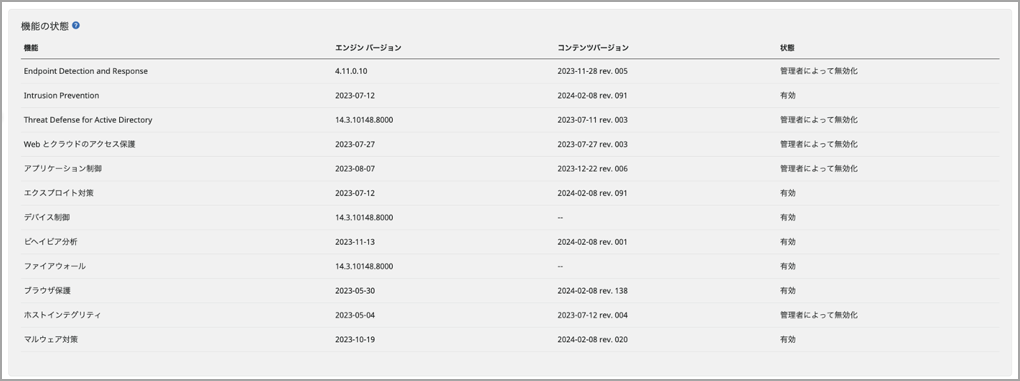

A:同期される情報はフォレストの情報及びデバイスの所属グループです。

デバイスオブジェクトの詳細な属性などは同期されません。

以下のように保護に利用される情報のみ保持します。

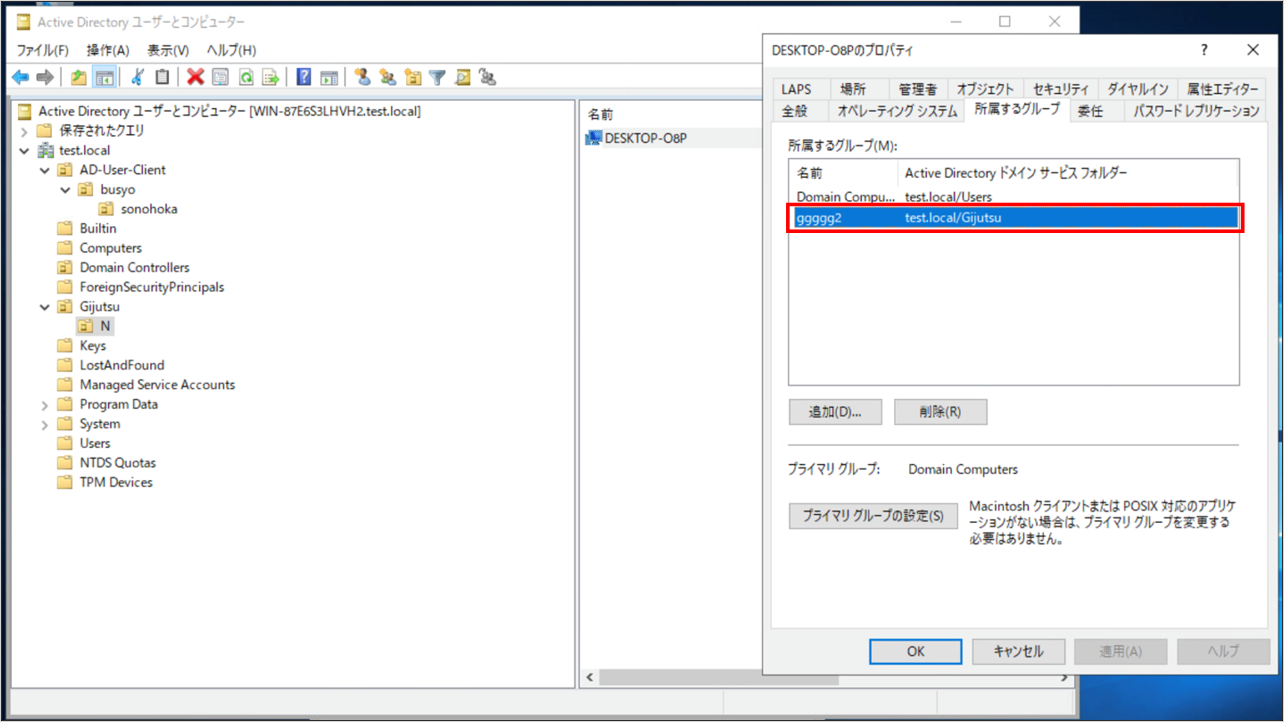

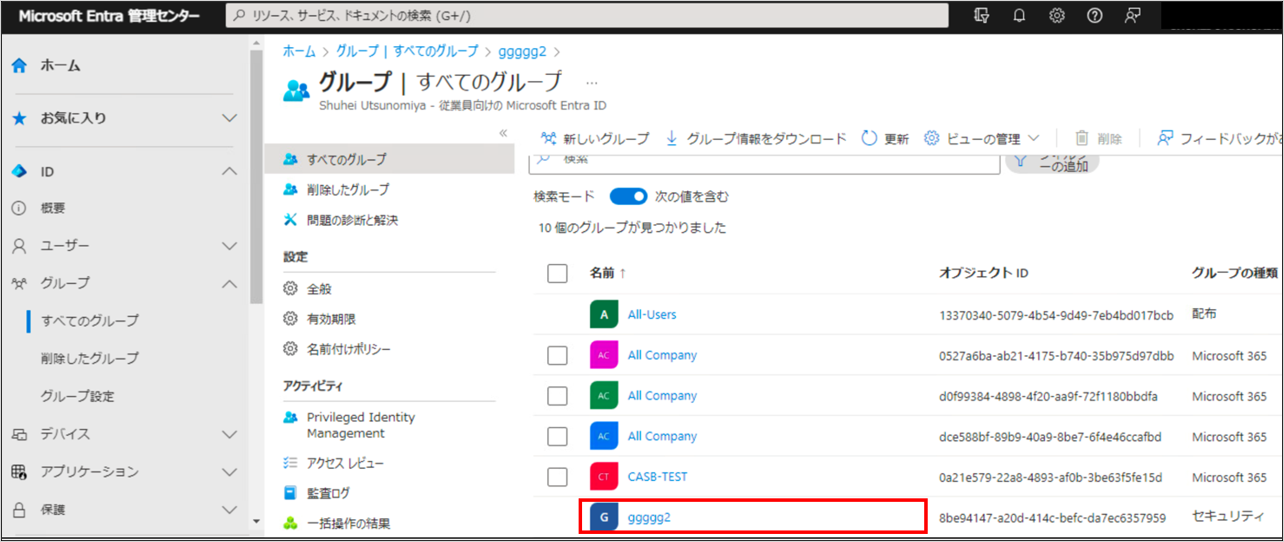

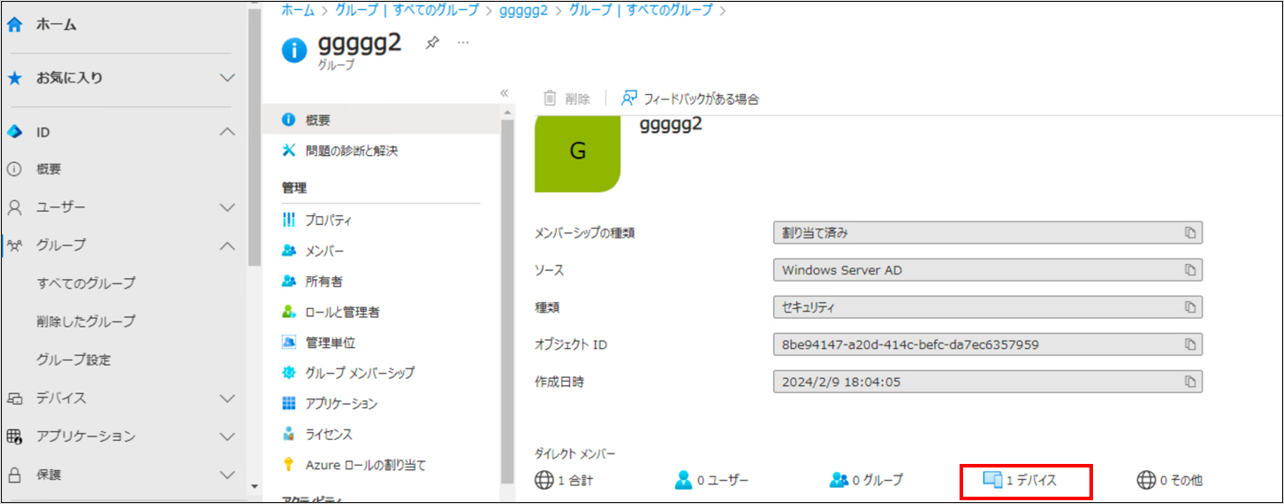

【Q:デバイスのグループへの所属はどのように反映される?】

A:ICDmとの同期先がAzure AD(本記事の構成)である場合は、デバイスの「所属グループ」がAzure ADに同期され、そこからAzure ADのグループ構成に準じた構成でICDmに反映されます。

■最後に

本機能により、異動などによる構成変更のための運用負荷の削減を行うことが可能になります。

是非ご活用ください。

著者紹介

SB C&S株式会社

技術統括部 第2技術部 2課

宮澤 建人