セキュリティーチェックを自動化してDevSecOpsへ

はじめに

株式会社アシスト 社長室 新規事業推進担当の永見絢子と申します。

DevOpsがO'Reilly Media主催の技術カンファレンス「Velocity 2009」で登場してから約10年、日本でもDevOpsを実践している、または実践しようとするユーザ企業は着実に増えています。

しかし、せっかくDevOpsで開発サイクルを早めても、セキュリティーがDevOpsの足かせになってしまうという課題があります。例えば、リリース前のセキュリティーチェックで問題が発覚し、リリースを最優先して突貫で修正したために品質が犠牲になってしまうといったことが起こります。

DevSecOpsの登場

そこで、新たに登場したのがDevOpsサイクルにセキュリティーも組み込む「DevSecOps」です。開発プロセスの終盤で行われるセキュリティーチェックは工数増大や品質低下のリスクがありますが、開発の早い段階に頻繁に行うことができれば大幅な手戻りをなくし、品質も保てます。

ガートナーの2018年の戦略的テクノロジ・トレンドのトップ10では、CARTA(Continuous adaptive risk and trust assessment)の実現にDevSecOpsが必要不可欠であるとされています。CARTAでは常にリスクを監視して臨機応変に対応することが求められますが、そのためにはセキュリティーチェックの自動化が必要だということです。

そして、開発アプリケーションの大部分がオープンソースのライブラリやコンポーネントからなっている現状では、オープンソースの脆弱性の自動検知がセキュリティーリスクの低減につながります。

オープンソースの脆弱性を検知するWhiteSource

WhiteSourceは、開発アプリケーションで利用しているオープンソースとその脆弱性を可視化するSaaSサービスです。

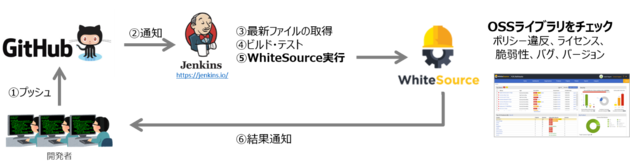

GitHubやJenkins、Maven、コマンドラインからの実行など様々なプラグインが用意されているので、DevOps環境に簡単に組み込めます。例えば、Jenkinsでビルド実行時にWhiteSourceによる開発アプリケーションの自動スキャンを行えます。これにより開発者の方が特に意識せずともビルドごとにセキュリティーチェックが行われます。

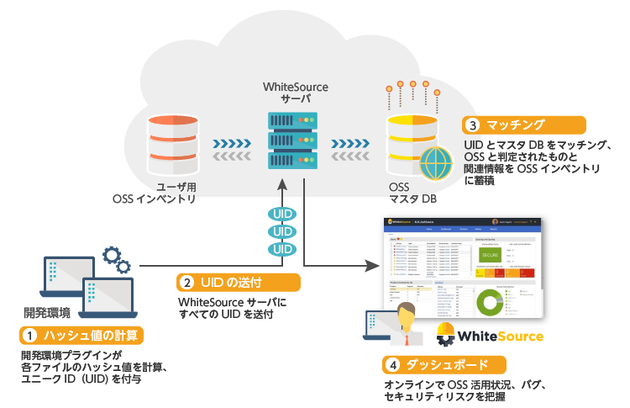

WhiteSourceはスキャンした各ファイルのハッシュ値を計算して、クラウド上のWhiteSourceサーバに送付します。そして、あらゆるOSSの情報を集めたWhiteSourceのマスタDBとマッチングして、どんなオープンソースのライブラリが含まれているのか、既知の脆弱性やバグがないか、バージョンは古くないか、などを解析します。

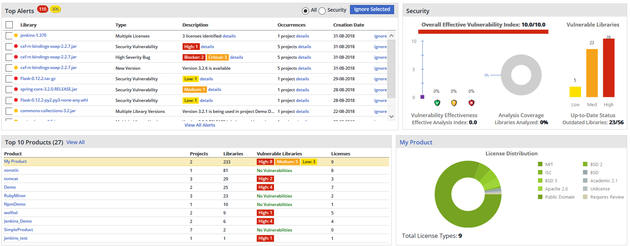

解析結果は、オンラインのダッシュボードで確認できます。

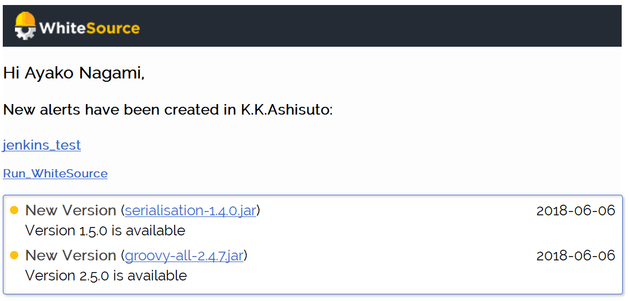

また、設定に応じてアラートメールを受け取ることもできます。

この記事の著者:永見絢子

社長室 新規事業推進担当

ビジネス・インテリジェンス製品のフィールドを経験後、情報活用系製品全般のプリセールス、研修講師を担当。2017年11月からオープンソースのセキュリティーとコンプライアンス管理ソリューション「WhiteSource」の立ち上げに参画し、DevOpsの世界に足を踏み入れる。

- 関連キーワード:

- DevSecOps

- WhiteSource

- コラム

- セキュリティー

- 自動化

DevOps Hubのアカウントをフォローして

更新情報を受け取る

-

Like on Facebook

-

Like on Feedly