セキュリティー脆弱性検証のShift-Leftとは?

ダウンロード:「HCL DevOps Solution」資料

はじめに

みなさんこんにちは、HCLでDevSecOpsの提案から導入までを支援している越水です。

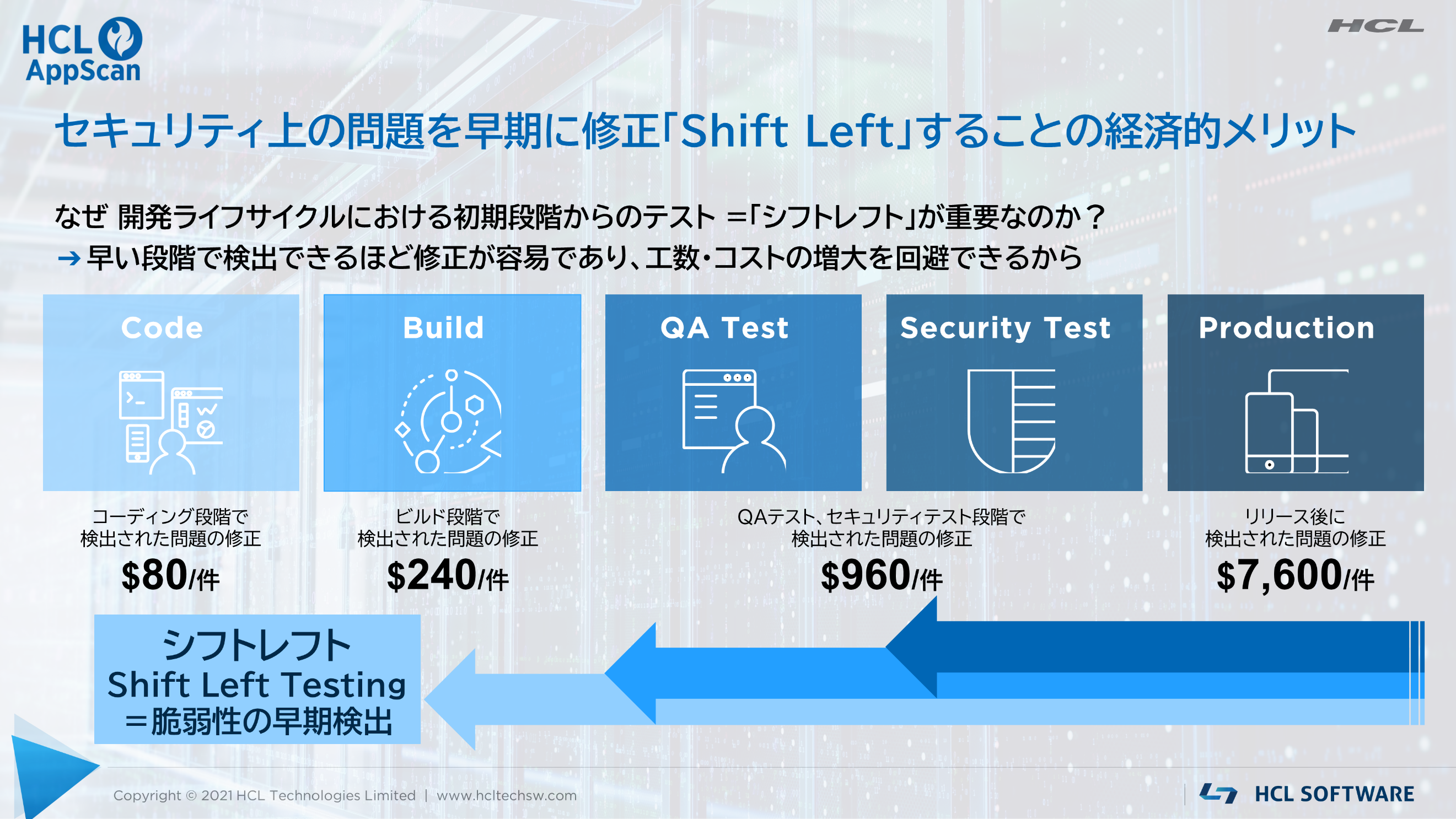

従来、「Shift-Left」というと「ソフトウェア品質に関するテスト」として使われるキーワードでした。ソフトウェアの問題は、開発ライフサイクルのリリース直前の後期フェーズよりもコーディング等の早期フェーズで発見することにより、手戻り工数を大幅に削減することができます。

しかし最近では「セキュリティー脆弱性検証のShift-Leftを実現したい」ということを様々なお客様から相談されることが増えてきました。

そこで、本記事では「セキュリティー脆弱性に関するShift-Left」とはどのようなソリューションなのか、ご紹介いたします。

セキュリティー脆弱性検証の課題

多くのWebサイトの開発では、リリース直前もしくは、運用後にセキュリティー検証の専門家による第三者検証にて検証しています。

しかし、それではセキュリティー脆弱性検証で問題が発見されても、多くの手戻り工数がかかりますし、発見から対策までのリードタイムも長くなり、運用に反映されるまで脆弱性がある状態が長時間継続されます。その間、悪意あるハッカーによって、その脆弱性を狙われるリスクが高い状態が続くことになります。

セキュリティー脆弱性検証では、このセキュリティー脆弱性の問題がシステムに埋め込まれてから、対策されるまでの時間を短縮することが重要です。

セキュリティー脆弱性検証のShift-Left

そこで、セキュリティー脆弱性検証をより開発の早期フェーズで実施することがもとめられるようになってきました。それが、「セキュリティー脆弱性検証のShift-Left」になります。

最近、「DevSecOps」や「SecureDevOps」という言葉を聞いたことはありませんか。この「DevSecOps」や「SecureDevOps」は、DevOpsのライフサイクルに「セキュリティー脆弱性検証」のプラクティスを導入とセキュリティーチームが連携することを意味しています。

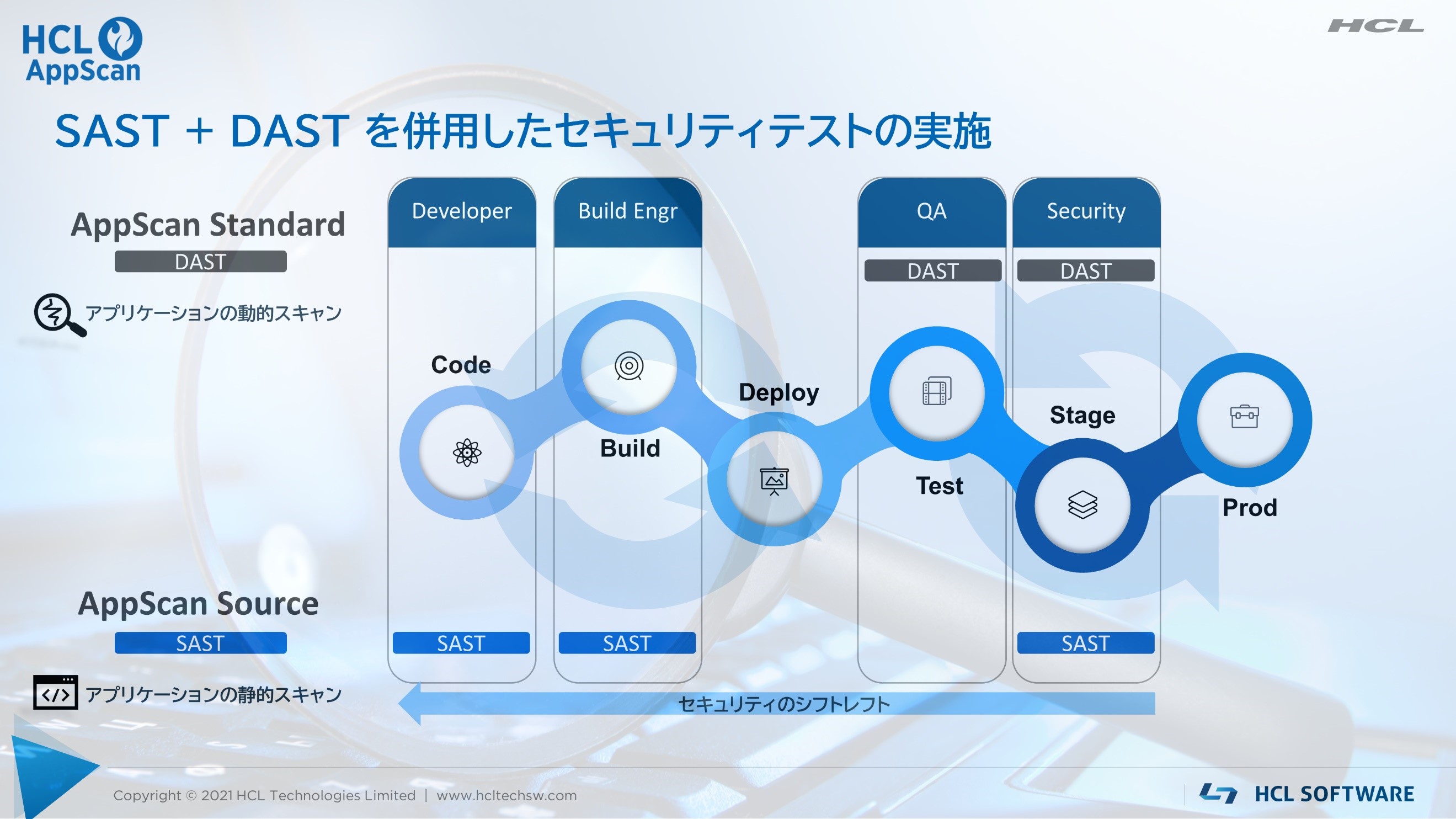

では、「セキュリティー脆弱性検証のShift-Left」するには、どのような対応が必要なのでしょうか。HCLでは、以下のような対応を推奨しています。

・開発のコーディング、ビルドフェーズにて「セキュリティー脆弱性の静的解析(SAST)」の導入

・テスト環境へのデプロイ時に「セキュリティー脆弱性の動的解析(DAST)」の導入

・CIツールと連携し、ビルド時、デプロイ時に自動的なセキュリティー脆弱性検証の仕組みを構築

セキュリティー脆弱性検証では、「セキュリティー脆弱性の静的解析(SAST)」と「セキュリティー脆弱性の動的解析(DAST)」の併用が効果的です。

静的解析では、検出できない問題を動的解析で発見でき、またその逆もあるからです。

併用することで、セキュリティー脆弱性検証の効果をより高めることになります。

まとめ

HCLでは、「セキュリティー脆弱性の静的解析(SAST)」と「セキュリティー脆弱性の動的解析(DAST)」を実現するソリューションを提供しています。

静的解析(SAST)/動的解析(DAST)をツールによって自動化し、CIと連携することで、「セキュリティー脆弱性検証のShift-Left」を実現します。

HCLが提供する「Shift-Left」ソリューションについて詳細を資料にまとめてありますので、ぜひダウンロードしていただきご覧ください!

関連リンク

Microsoft 365のInternet Explorer 11サポート終了による影響とHCLが提唱する対策のポイント

資料のダウンロードはこちら

フォームに必要事項を記入いただくことで、資料がダウンロードできます。

この記事の著者:越水喜之

C/C++でのグループウェアの開発に携わり、

2017年エイチシーエル・ジャパンに入社後、セキュリティー、

DevOps Hubのアカウントをフォローして

更新情報を受け取る

-

Like on Facebook

-

Like on Feedly