Paloalto NetworksがPrismaCloud3.0を発表!リリースされた5つの機能を解説

こんにちは、SB C&Sの鈴木です。

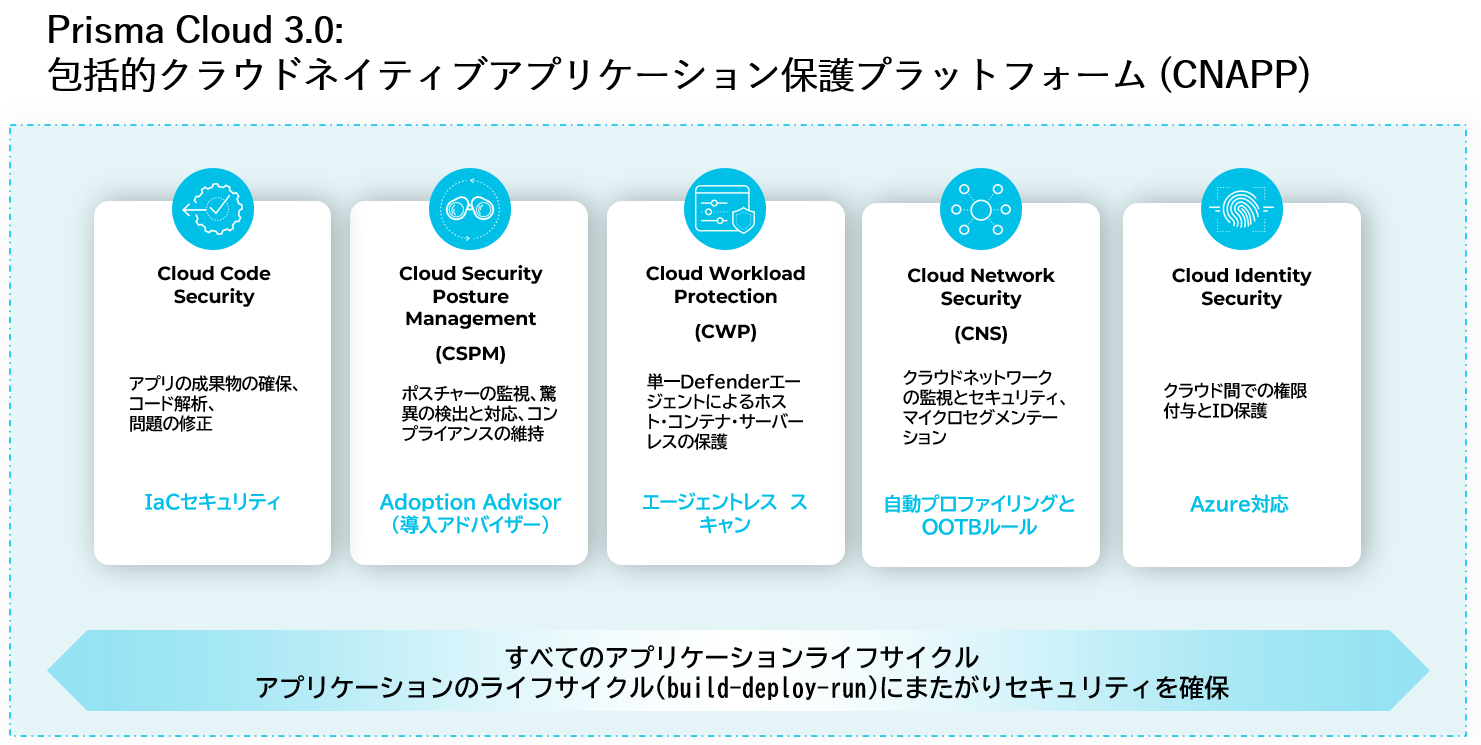

Palo Alto Networks社は、「包括的クラウドネイティブアプリケーション保護プラットフォーム」を提供しているPrisma Cloudの最新版、「Prisma Cloud 3.0」を国内でも提供すると発表しました。

※Prisma Cloudについてはこちらの記事をご覧ください。

「Prisma Cloud 3.0」でバージョンアップした機能は以下となっております。

(ポップアップで拡大表示:こちら)

(ポップアップで拡大表示:こちら)

今回は、強化されている機能について簡単にご紹介していきたいと思います。

目次

1.Cloud Code Security

2.Adoptive Adviser

3.Agentless Scan

4.Cloud Network Security

5.Cloud Identity Security

おわりに

1.Cloud Code Security

Prisma CloudのCloud Code Securityは、IaC(Infrastructure as Code)スキャンを提供する機能となっています。

IaCとは、インフラストラクチャの構成を人が読める形式のコードで定義するもので、インフラストラクチャの展開や管理が容易になるというメリットがあります。

事前にコードを定義しておけば、コマンド一つでコンフィグを流し込めるのでとても便利です。

しかし、設定不備や脆弱性が含まれているIaCテンプレートが利用されてしまうと、セキュリティリスクのある環境が一気に展開されるという危険性もあります。

これを未然に防ぐために、定義されたコードを事前にスキャンするのがこの機能です。

開発ライフサイクル全体でスキャンを実施

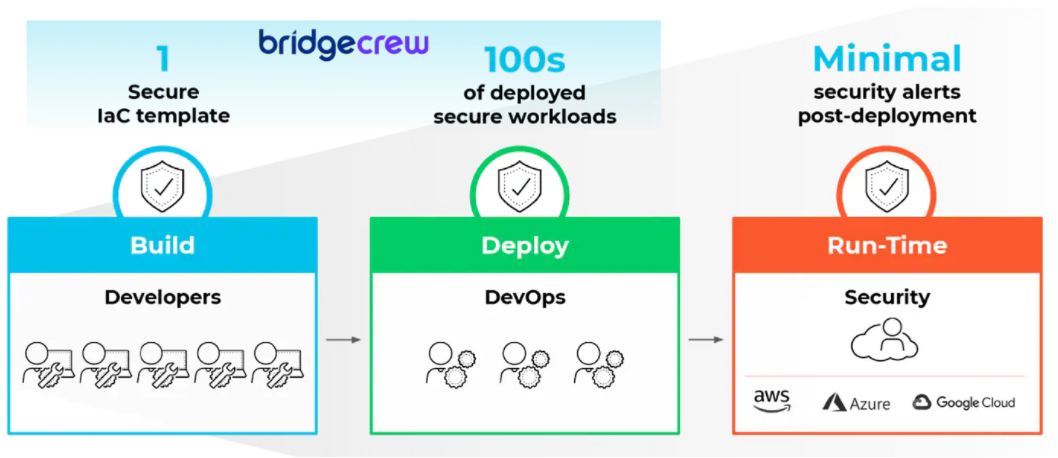

今回のCloud Code Securityのアップデートは、BridgecrewのIaCセキュリティ機能がPrisma Cloudプラットフォームに統合されたというものでした。この統合により、Prisma Cloud上で開発ライフサイクル全体でIaCスキャンを実行することが可能になりました。

※Bridgecrew社は、2021年3月にPalo Alto Networks社が買収した「開発ライフサイクルのすべてのフェーズでIaCスキャンをする機能」を提供しているセキュリティメーカーです。

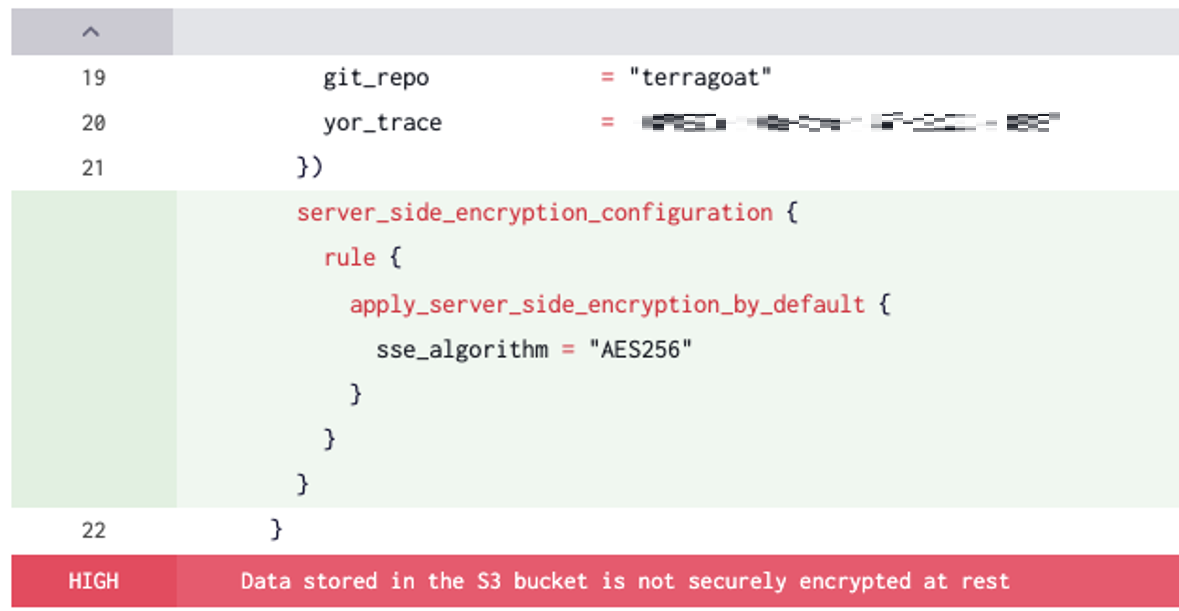

コードに脆弱性が含まれていた際には、以下のように赤色でハイライトされます。

2.Adoptive Adviser

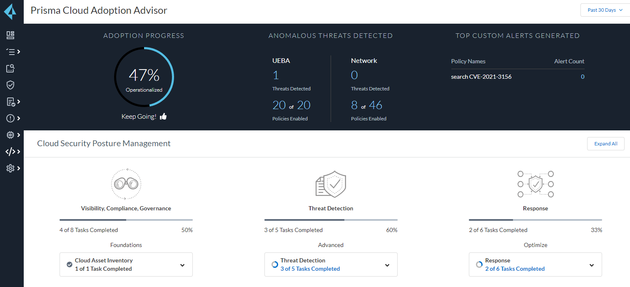

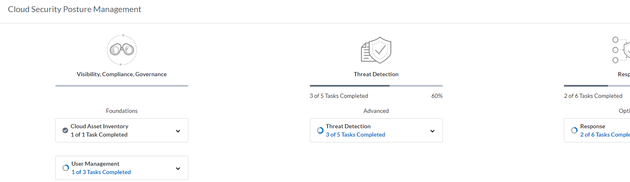

CSPM(Cloud Security Posture Management)に関連する機能では、「Adoptive Adviser」という機能が利用可能になりました。

CSPMとは、パブリッククラウドの利用状況監視、脅威の検出と対応、コンプライアンス維持を目的とする機能となっていますが、「Adoptive Adviser」では、Prisma CloudのCSPM機能がどれだけ活用されているかを数値で表示してくれます。

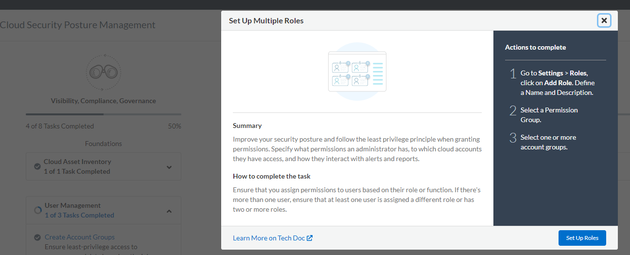

実施すべきタスクや手順も表示

Prisma Cloudを利用しているユーザー様の中には、「使い始めたばかりで、一通り触れたと思うが、次に何したらいいかわからない」とか「使い始めて数年経つが、他に便利な機能はないか?」という悩みを抱えている方もいらっしゃるかと思います。

そんな時に「Adoptive Adviser」を参照すると、利用できてない機能の使い方やタスクの手順まで表示してくれるため、Prisma Cloudを有効活用したいというユーザー様の要望にも答えられるのではないかと思います。

ちなみに、今後はCSPM以外の機能の利用状況も確認できるようになるとのことでした。

3.Agentless Scan

Agentless Scanは、CWP(Cloud Workload Protection)に関連する機能となっております。

CWPは、仮想マシンやコンテナ、サーバーレスの保護が目的の機能です。

今までも、Prisma CloudのCWPではAgentbaseの機能を提供していたのですが、今回のバージョンアップからAgentlessでも利用可能となりました。

「AgentlessとAgentbaseで何が違うの?」という疑問が湧いてくるかと思いますので、以下にそれぞれの特徴や利用するケースなどを記載させていただきます。

AgentbaseとAgentlessの使い分け

Agentbaseは、機密性の高いファイルシステムへのアクセスやマルウェアのブロック、疑わしいアクティビティのブロック、WAFの実装など高度なセキュリティ対策が可能となっています。

本番環境は、DDos攻撃やSQLインジェクション、クロスサイトスクリプティングなどの攻撃から守る必要がありますので、システムを継続的に監視し、アプリケーションに影響を与える攻撃をブロックできる、Agentbaseを導入すべきです。

Agentlessでは、既知のCVE、設定ミス、パッチが適用されているかなどのリスクを評価し可視化することができますが、高度なセキュリティ対策は実装できません。本番環境には適していませんが、検証環境など強固なセキュリティは必要ないが最低限のリスクは管理しておきたいというケースに適しています。

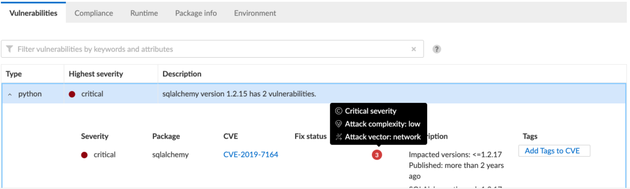

検知されたリスクもわかりやすく表示

Agentlessスキャンで脆弱性が発見された際は以下のように表示されます。複数の環境を利用していても単一コンソールで直感的に見やすくなっています。

4.Cloud Network Security

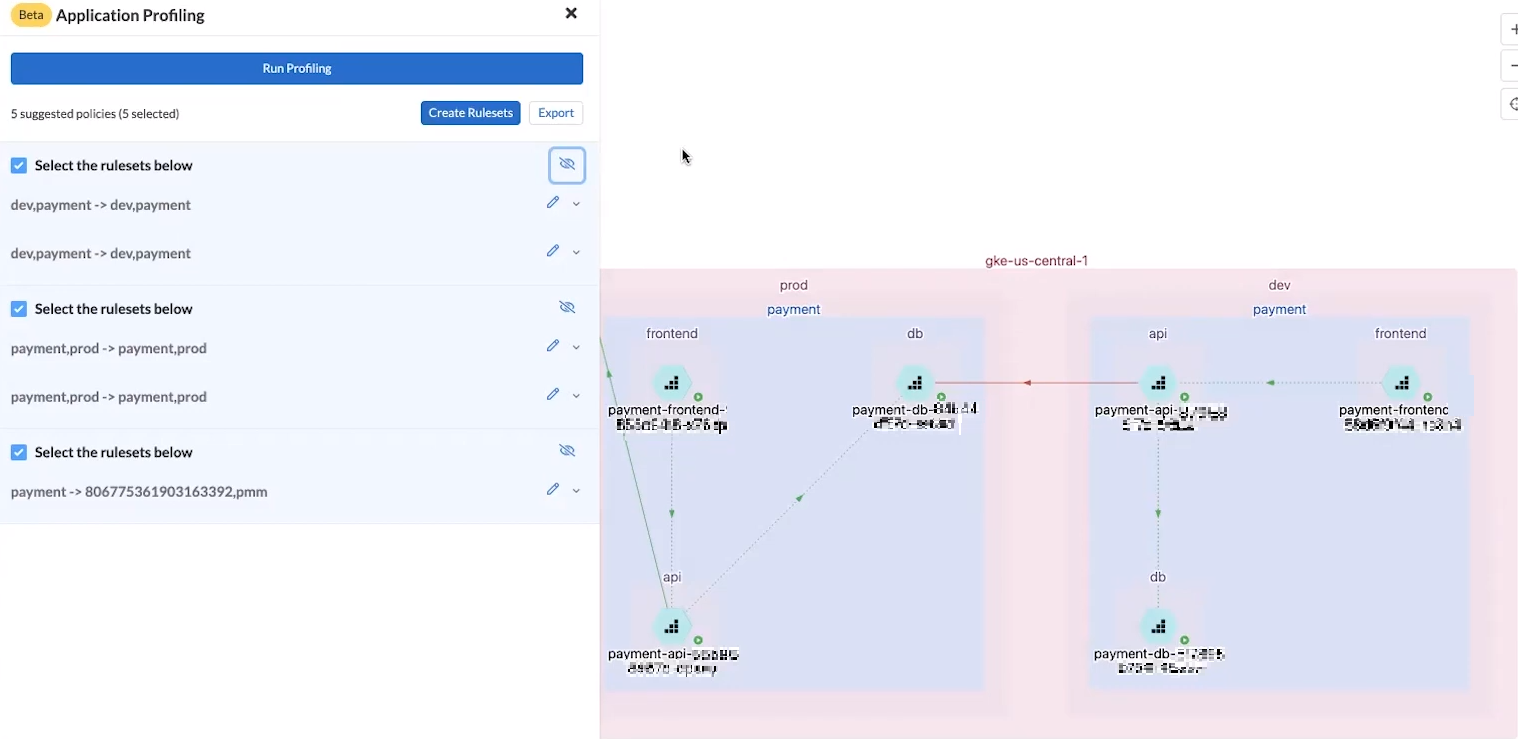

Cloud Network Securityは、「IDベースのマイクロセグメンテーション」に関連する機能となっています。

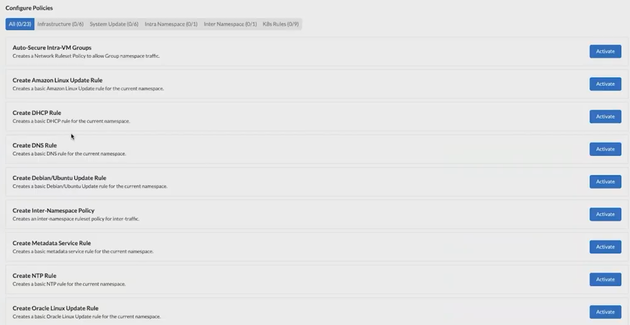

「IDベースのマイクロセグメンテーション」とは、IPアドレスではなく、IDベースでクラウドネットワークを管理・可視化・制御などを実施する機能となっており、今回のアップデートで、「自動プロファイリングとOOTBルール」が利用可能となりました。

まず、OOTBは「out of the box」の略で、製品などを入手後にすぐ使えるという意味になっています。

「IDベースのマイクロセグメンテーション」を利用する際、ルールを作成するにもある程度知識が必要となるため、なかなか使い始めることができないというケースがありました。

OOTBルールには、WindowsやLinuxのパッチアップデート、Kubernetesアプリケーション、DNS、DHCPなど広く使用されているアプリやサービスの検証済みポリシーがありますので、「IDベースのマイクロセグメンテーション」を使うときの、はじめの一歩として利用してみる価値があるのではないでしょうか。

※以下の画像はOOTBルールの一例です。

(ポップアップで拡大表示:こちら)

(ポップアップで拡大表示:こちら)

次に、「自動プロファイリング」についてですが、機械学習されたトラフィックフローをIDタグにマッピングし、最適なマイクロセグメンテーションルールを自動的に生成、その影響を可視化する機能となっています。

まずは、OOTBルールを導入し、「自動プロファイリング」で生成されたルールを必要に応じて適用すると、「IDベースのマイクロセグメンテーション」の利用促進につながり、Prisma Cloudの利用価値が向上するのではないかと思います。

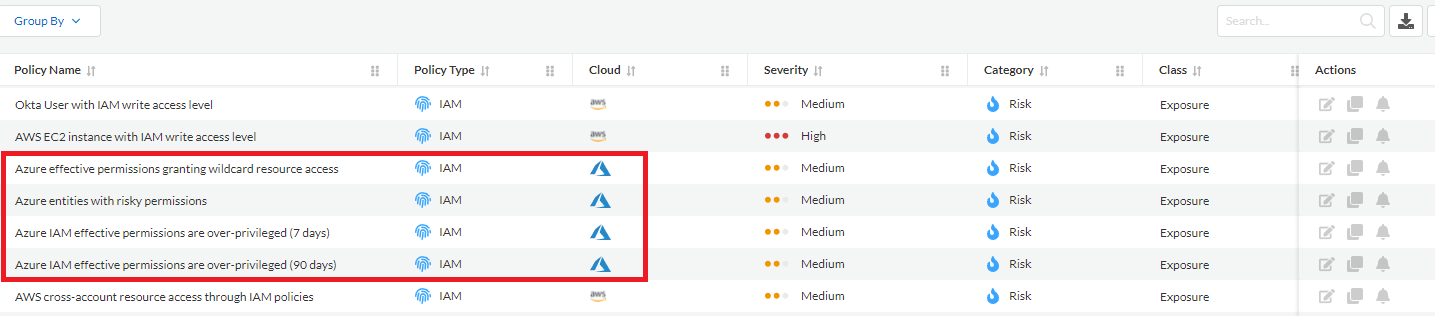

5.Cloud Identity Security

Cloud Identity Securityは、CIEM(Cloud Infrastructure Entitlement Management)に関連する機能となっております。

CIEMは、IAMの侵害による攻撃からクラウド環境を保護することが目的の機能です。

実際に保護できるケースとして、例えば「EC2を作成する権限を与えていたアカウントがあるが、このアカウントが半年ほど使われておらず放置されていた」とします。もし、このアカウントを乗っ取られたらEC2を乱立されてしまうリスクがあるので、常に最小限の権限を付与できるようアカウントの状態を監視・管理し、適切に対処できるよう通知してくれるのがこの機能です。

Prisma Cloudでは、以前からCIEMの機能を提供していましたが、今回からAWSに加えてAzureもカバーできるようになりました。

マルチクラウドのIAMセキュリティ

米調査会社Synergy Research Groupが発表した2021年第4四半期におけるグローバルのクラウドインフラ市場調査結果によると、依然としてパブリッククラウドのシェアはAWSが高かったですが、最近はWindowsで統一したいという要望や冗長化を図りたいなどの理由から、Azureを利用したりAzureとAWSのマルチクラウドを導入するお客様が増えてきています。

このような流れは、これからも大きくなる傾向にありますので、Azureもカバーされたのは、多くのユーザー様にとって有益なことではないかと思います。

おわりに

クラウドネイティブ環境になれば、それに適したセキュリティも検討しなければなりません。

Prisma Cloudは、クラウドネイティブセキュリティの機能を幅広くカバーし、それらを一元的に提供している製品というところで、この領域では非常に価値の高い選択肢になります。

ご質問やご不明点などございましたら、お気軽にゼロトラストオンライン相談フォームまでお問い合わせくださいませ。

ゼロトラストオンライン相談フォーム

お問い合わせ先:SBCASGRP-cloudsec@g.softbank.co.jp

※引用元の記事

Bridging the Gap: Infrastructure as Code Security with Prisma Cloud

Better Together: Agentless Scanning and Agent-Based Protection for Comprehensive Cloud Security

New Microsegmentation Features Simplify Your Zero Trust Adoption

この記事の著者:鈴木孝崇

テクニカルサポート、サーバー運用保守、RPA開発、パブリッククラウドのプリセールスを経て、現在ゼロトラスト領域のソリューションSEとして活動中。

PMPやGoogle Professional Cloud Architectなど20個の資格を取得。

CSPM、CWPPのプロフェッショナルを目指して、日々奮闘しています。

- 関連キーワード:

- DevSecOps

- Palo Alto Networks

- セキュリティー

DevOps Hubのアカウントをフォローして

更新情報を受け取る

-

Like on Facebook

-

Like on Feedly