皆さま、こんにちは。SB C&S でネットワークセキュリティを担当しております矢部と申します。

サーバーセキュリティ製品で提供のあるトレンドマイクロさんのDeep Securityが、クラウド管理コンソールで提供されてしばらく経つとの事で、インストールと攻撃検証を実施致しました。検証結果と所感を簡単な記事に致しましたので、何かのご参考になれば幸いです。

※Deep Securityの名称が変更になりましたが、まだ新名称のバージョンが出てませんので、検証時の旧名称のまま記載します。

※表現、説明の関係で、簡素化して記載している部分もあり、DSaaSの正式用語で表記されてない部分もございます。

はじめに

DSaaS(Deep Security as a Service)とは、トレンドマイクロが管理サーバーをクラウド上で提供する、パブリッククラウドに対応したサーバー向けクラウド型セキュリティーサービスです。サーバー保護に必要なセキュリティー機能を一元的に提供します。

※詳細は弊社セールスサイトでご確認下さい。

https://licensecounter.jp/trendmicro/about/

インストール

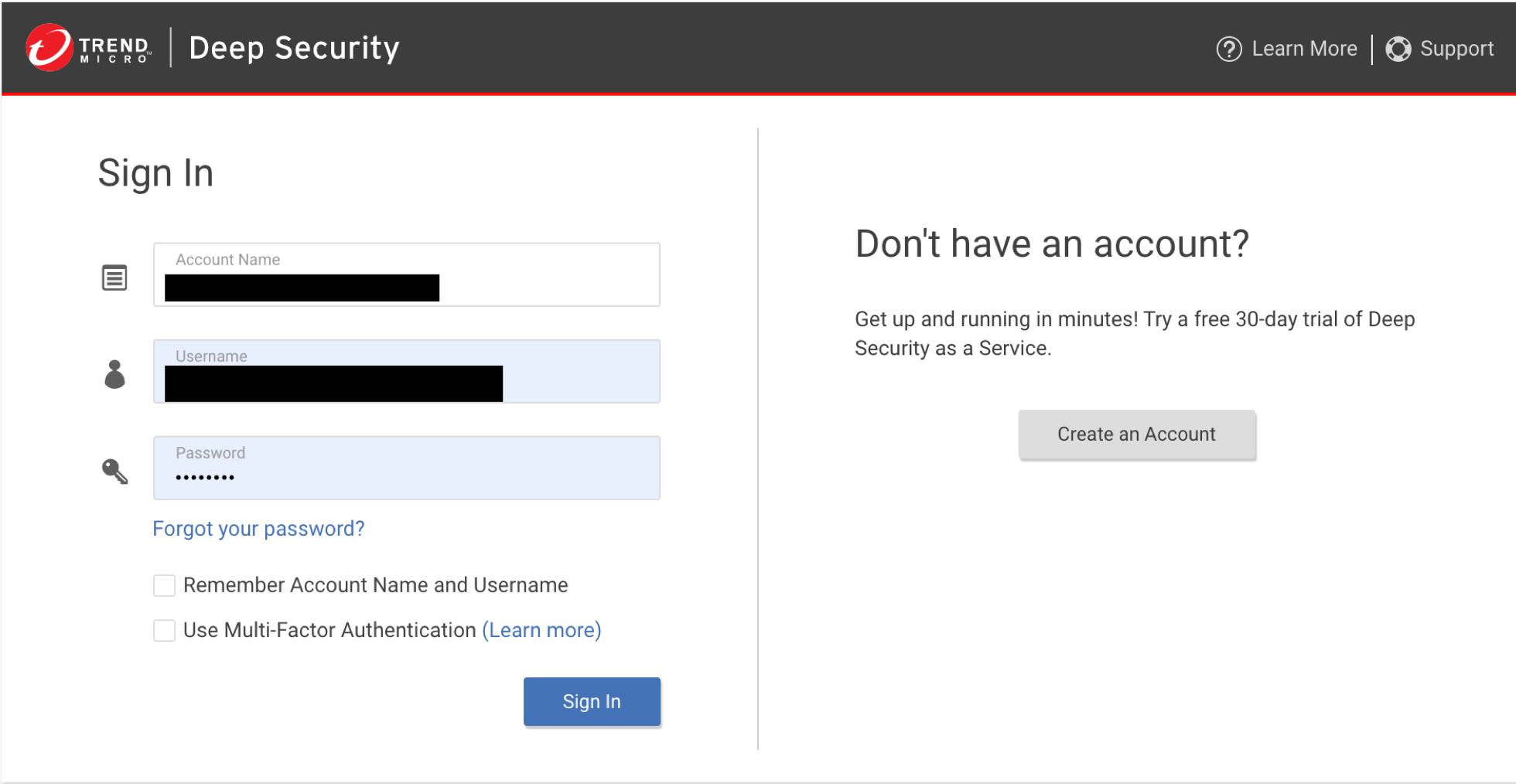

さっそくクラウドの管理サーバーにログインしてインストールを行なっていきます。

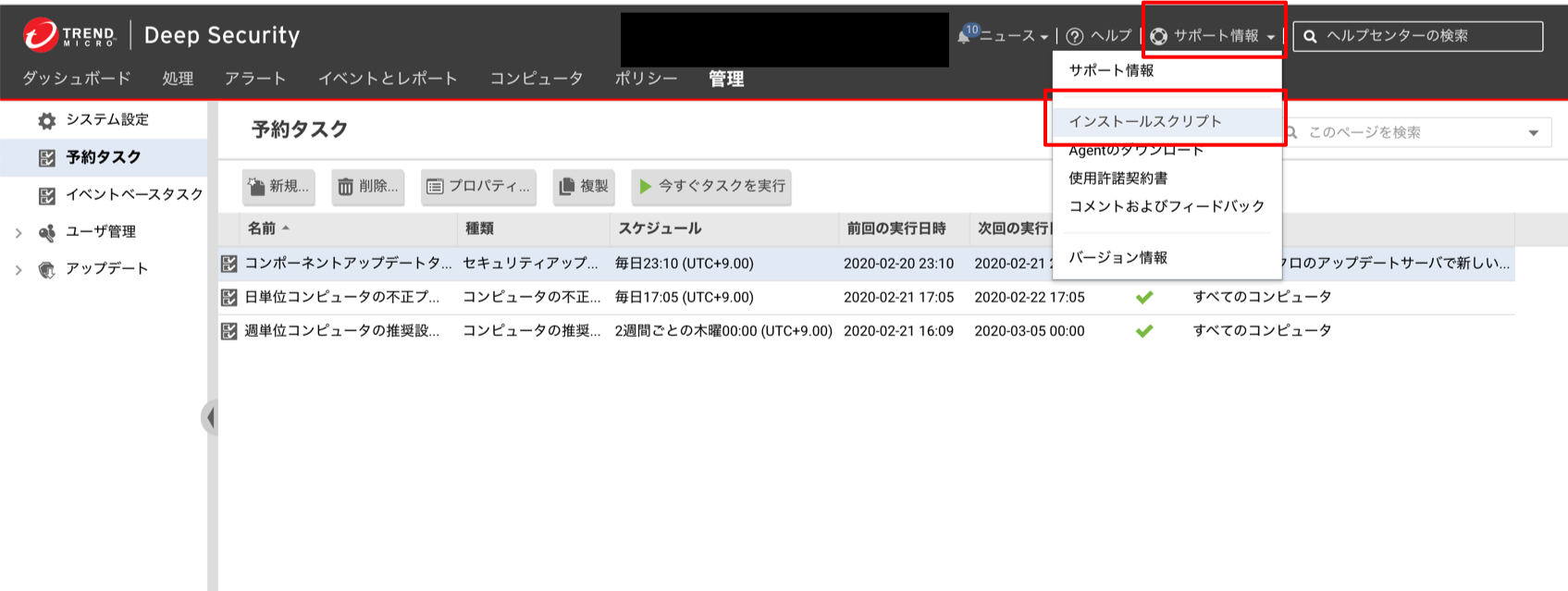

何通りか方法はありますが、今回は簡単そうなインストールスクリプトにてインストールします。

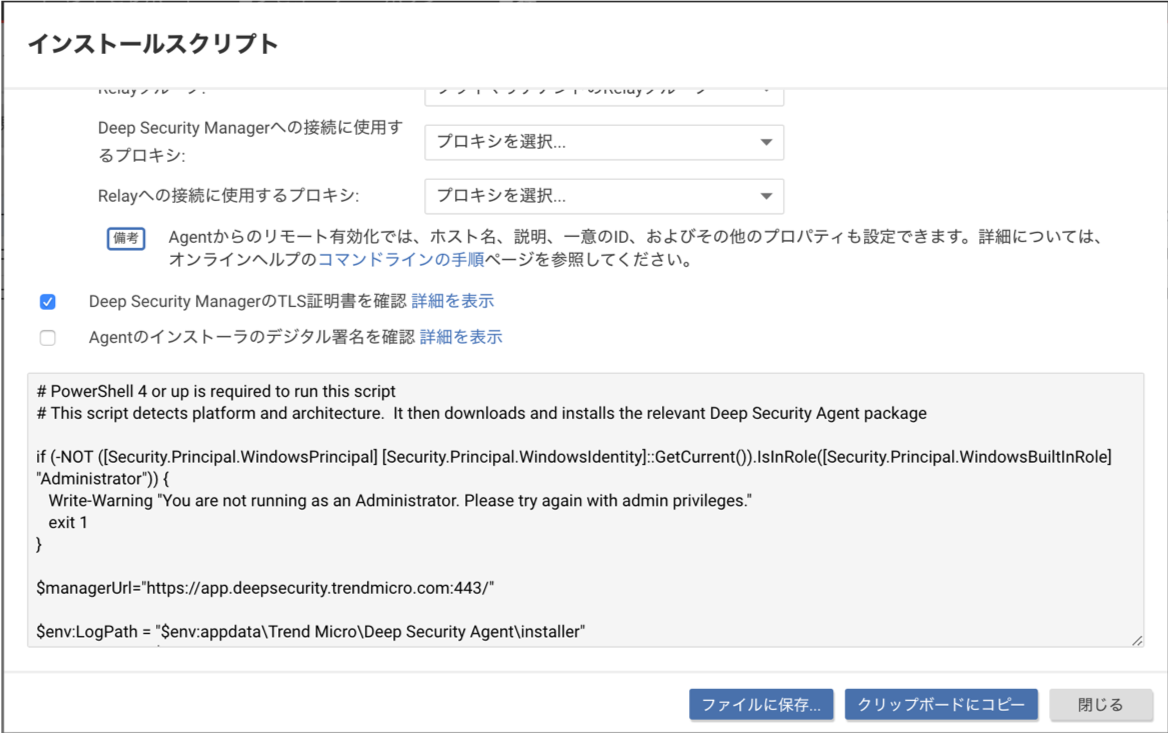

生成したスクリプトを保護対象のサーバーにてPowerShellで実行します。

※管理者権限でPowerShellを立ち上げてコピー&ペーストで実行

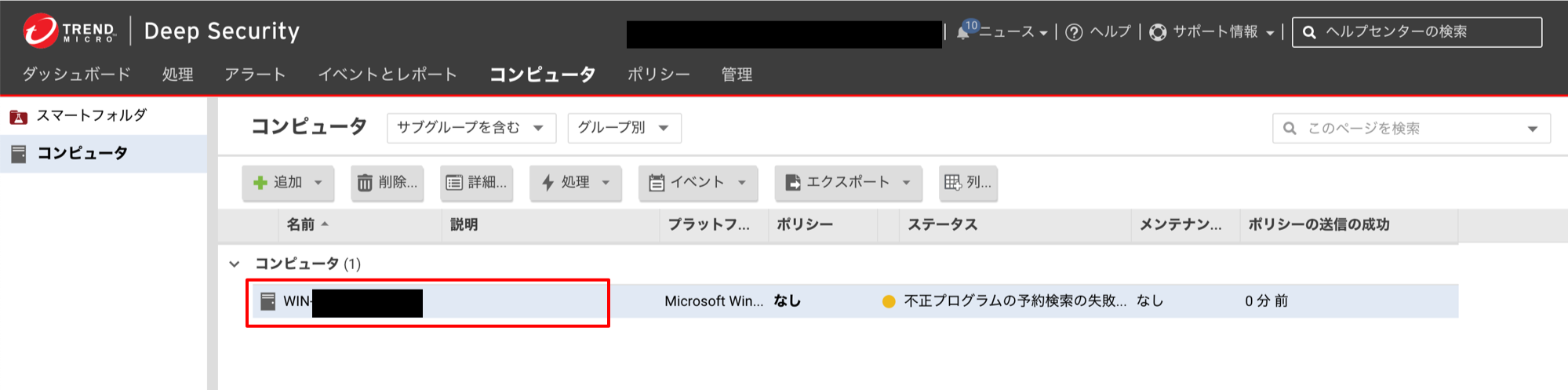

インストールした対象のサーバーが管理画面のコンピューターにて表示されていればインストール完了です。

セキュリティポリシー設定

各種セキュリティ設定を行います。

今回は攻撃検証として、標的型攻撃(APT攻撃)を再現するエミュレーターを使用し、高度な攻撃を再現します。

ファイルレスアタック>C2接続>DNSキャッシュの偽装>悪意のあるユーザーエージェントのダウンロードなどエージェントダウンロード後も様々な悪意のある行動を取りますので、これらのAPT攻撃をどこまで検出できるのかを測る為、DSaaSでは全てのセキュリティプロファイルを有効にします。

※運用負荷や機器のパフォーマンス低下は本検証では度外視です。

アンチウイルス設定

"機械学習や挙動監視、圧縮を悪用した難読化への対策(IntelliTrap)、プロセスメモリ検索、圧縮ファイル検索の有効"を設定しております。

侵入防御(IPS/仮想パッチ機能)

サーバー毎の推奨設定スキャンを実施し、検索検索結果を自動適応しました。全体で500程度のルールの中から30個のルールが適応されました。

その他の防御設定の有効化

- ファイアウォール

- Webレピュテーション

監視系設定の有効化

- 変更監視

- セキュリティイベント監視

- アプリケーションコントロール

少々細かいチューニングはしておりますが、概ね全ての項目で"推奨設定のスキャン結果を自動適応"しております。

運用設計するにあたり、サーバーの脆弱性など使用しているアプリやサービスを加味の上、自動でスキャンし設定してくれる機能は優れてると感じました。セキュリティ専門の方で無くともサーバーセキュリティが実装可能な作りになっております。

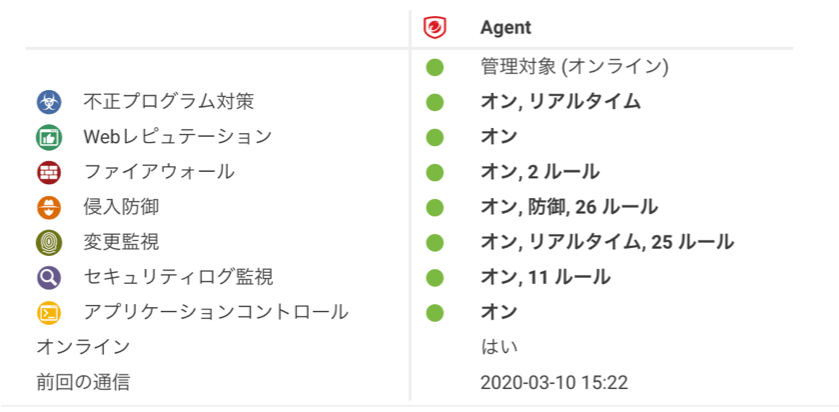

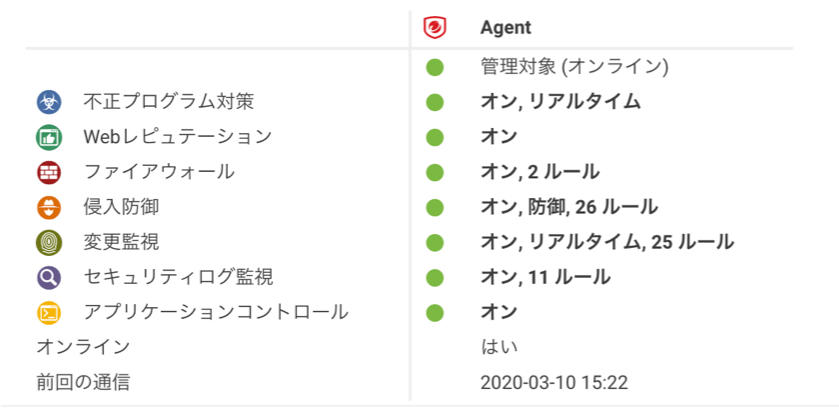

ここまでの全てのセキュリティ機能の適応ルール数は以下となります。

攻撃検証実施後の結果

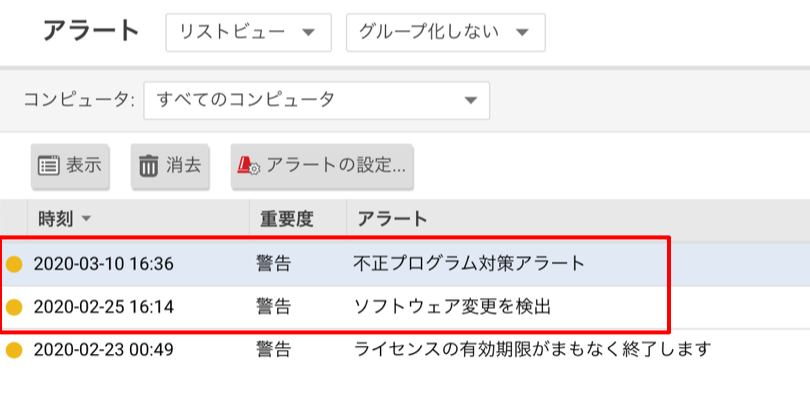

アラート

不正プログラム検出とソフトウェア変更の検出の2件のアラートが発出されました。アラート確認後はイベントにて詳細な検出結果をみていきます。

不正プログラムイベント

侵入後に実施するマルウェアのダウンロードを検出した様です。処理は隔離済みとして自動で対処が完了しておりました。

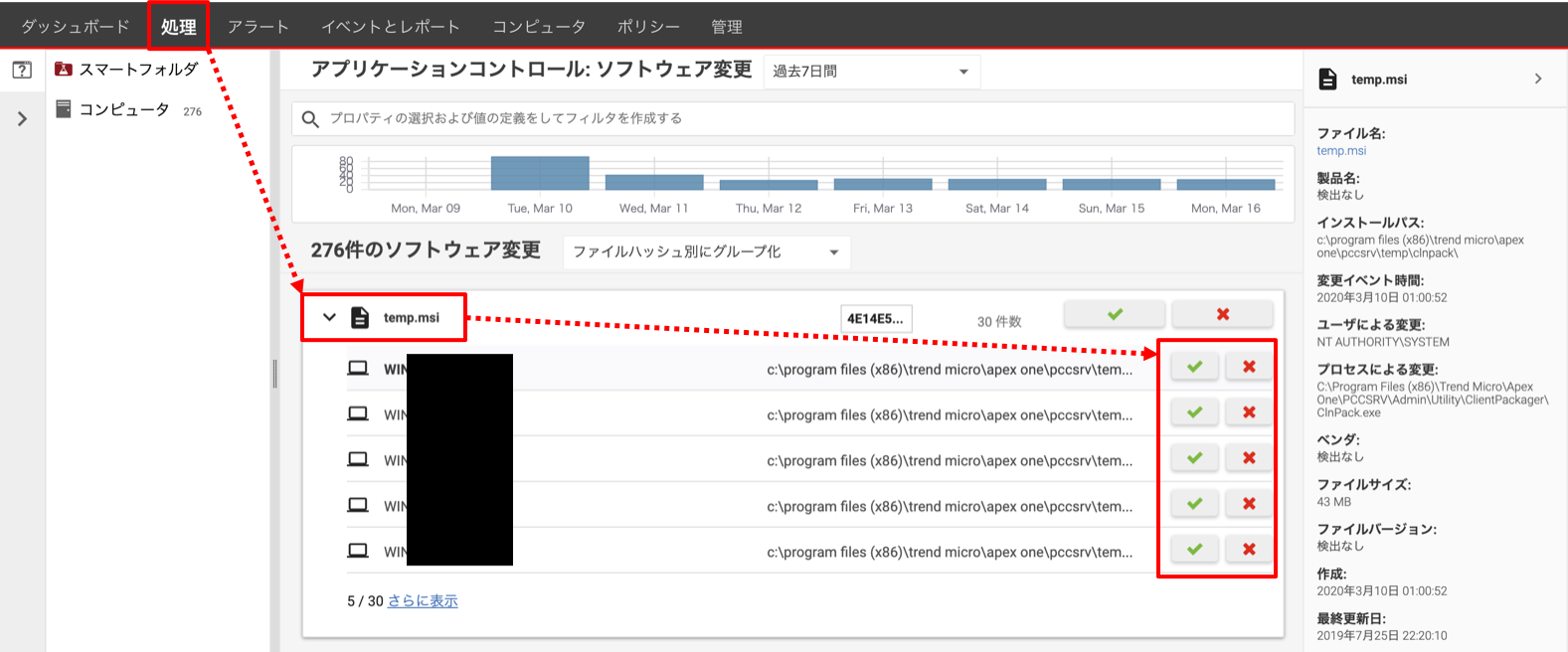

"ソフトウェアの変更"を確認する為の各種監視ログ

今回は標的型攻撃でどの様な行為を行なっているかを検出する為に全ての監視ログ設定をしましたので、攻撃の痕跡情報が収集できました。

これらの監視ログ機能は自社で分析できる体制が整ってる企業様、またはSOCサービスなどを契約している方向けの機能かと思います。分析、対処が出来ない場合はアラートがノイズになりかねません。

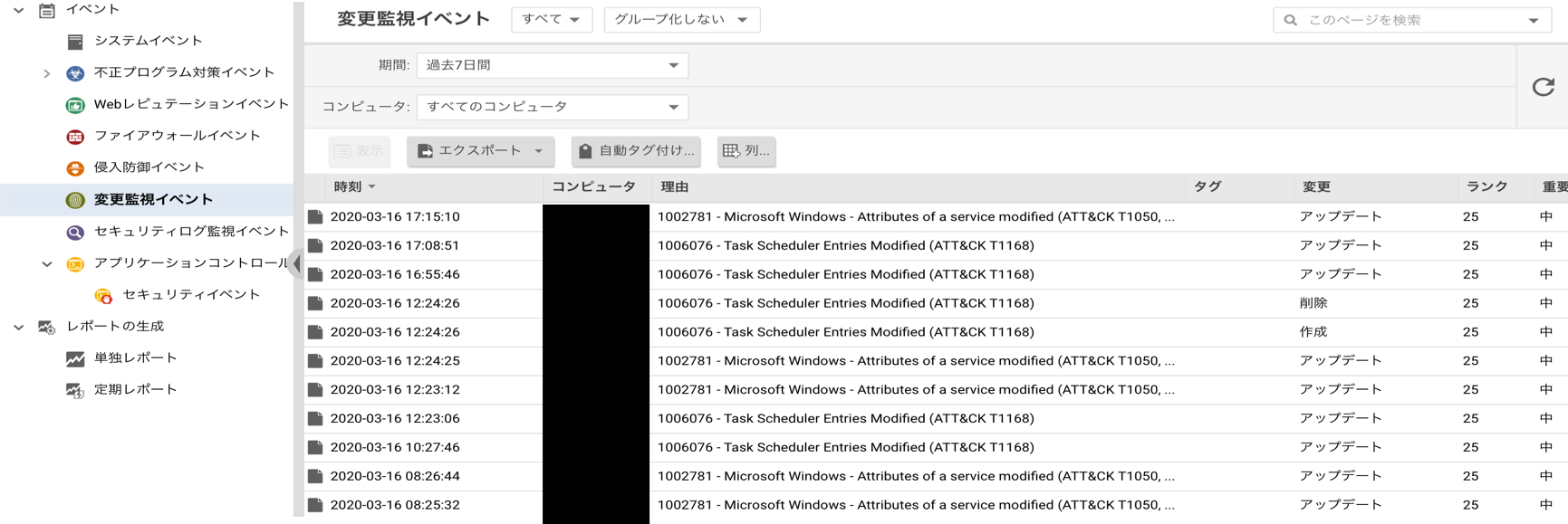

変更監視イベント

全てではございませんが、今回の攻撃の内容、挙動が詳細に検出できておりました。重要度も付与され、変更の概要も記載されますのでトリアージしやすく、"MITRE ATT&CK"のテクニック番号も記載されますので、記載されたリンクからどの様な攻撃手法が使われたのか確認できます。

サーバーセキュリティ製品でATT&CKの手法までを付加情報としてログに記載できる製品はそれほど多くありませんので、使いこなせるのであればDSaaSの監視機能は強力だなと感じました。

※MITRE ATT&CKとは:攻撃者が利用する可能性のある200種類以上の手法を集めた包括的なナレッジベースおよび複合的なフレームワーク

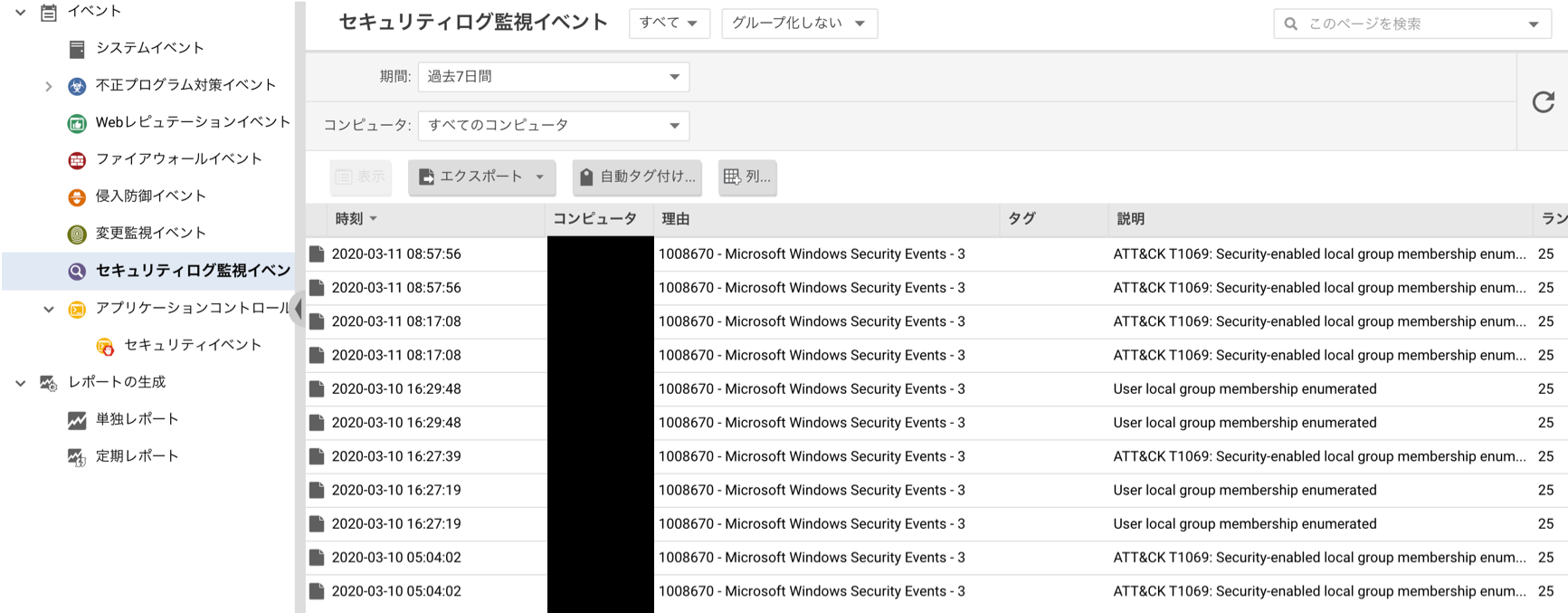

セキュリティログ監視

セキュリティログ監視でも同等の内容が検出されておりました。こちらの機能の検出はMicrosoftのイベントにフォーカスされている印象です。

事後対処とレポート

上記の監視ログから分析可能な方は、処理画面から各種アプリケーションによる処理の許可、拒否を定義できます。設定後は定義した行為自体の許可、拒否が可能になります。

※実施には各種アプリケーションの知識やセキュリティ関連の分析の知識が必要になります。

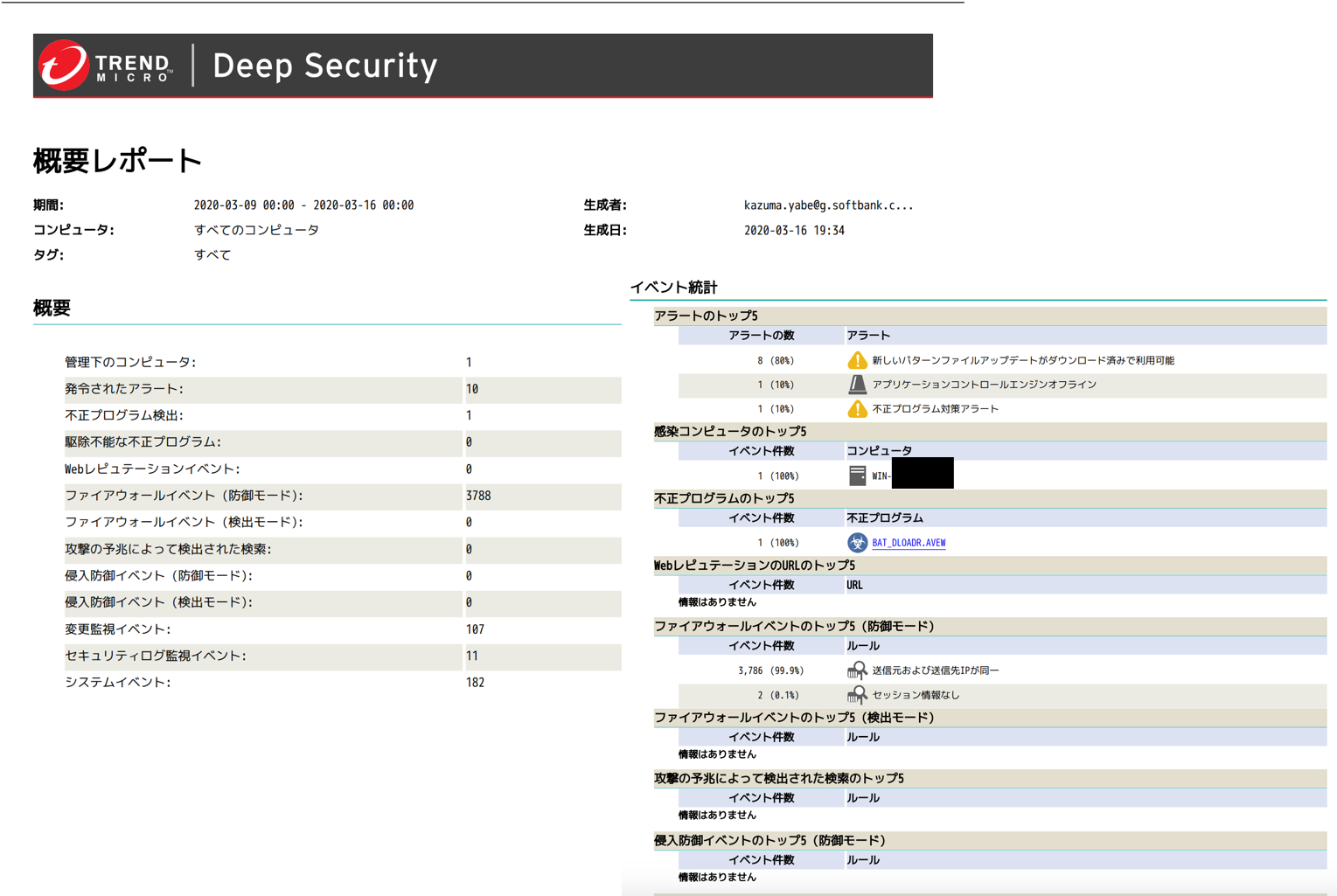

レポート機能も概要レベルから詳細まで取れますので、月次や日時レポート作成には困らない作りになっておりました。

まとめ

いかがでしたでしょうか。

DSaaSの所感としては、セキュリティ保護機能を推奨設定のスキャンから適応まで自動で実施でき、タスクもスケジュール化できますので運用面にすぐれており、さらに管理サーバがクラウドにある事で、セキュリティの知識が無く、サーバーも数台規模のお客様でも使って頂ける製品の作りになっておりました。

また自社で分析可能な企業様、SOCサービスを導入している企業様向けの高度な監視機能もあり、保護機能だけ求めるお客様から、高度な監視機能を求めるお客様まで幅広く対応できるサーバーセキュリティ製品だと感じました。

本記事がみなさまの何かのご参考となれば幸いです。

DSaaSについて、気になる点がございましたら下記リンクからお問合せ下さい。

SB C&Sがおすすめする クラウドセキュリティー

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

矢部 和馬