MFA(Multi-Factor Authentication)についてもはや説明の必要はないでしょう。すでに多くのシステムで普及しているので、日々のショッピング、インターネットバンキングでも利用されている方も多いはずです。

私はここ数年ゼロトラストに関する取り組みを進めていますが、主にZTNA(Zero Trust Network Access)の普及を目標とし、SDP(Software Defined Perimeter)を使ったアクセス制御に関するソリューションの紹介を業務としています。

ゼロトラストネットワークの世界ではコンテキストやサブジェクトと呼ばれる、複数のアイデンティティ情報を元とアクセス権限を組み合わせて、ユーザー個別のアクセス範囲を提供し、その通信を常時検証することで、「暗黙の了解」の状態を防ぐというものになります。

ネットワークエンジニアとして、長年不憫だと思っていたリモートVPNへの課題をSDPは単純でかつ明快な方法で解決できたため、より多くのユーザーに採用してもらいたいと思っています。 SDPについて詳しく知りたい方は"「SDPを知る」シリーズ"をご確認ください。

もちろん、SDPを採用すればプライベートゾーンへのゼロトラストアクセス化を理想的な形で進めることができるのですが、すべての環境をSDPにすることだけが目的ではありません。

ゼロトラストとはあくまでも「概念」なので、実現方法についての制限はありません。重要なのは「暗黙の了解」を許すのではなく、都度安全性を検証することです。今ご利用いただいているシステムを少しずつそういう方向へ舵を切ることも一つのゼロトラストへのステップです。

ユーザー情報のコンテキスト化にはMFAが使える

セキュアなアクセスにおいて、ユーザーアイデンティティはとても貴重です。

ユニークなアイデンティティを保護するためには、単一の情報だけではなく、複数の情報を組み合わせることで、より確実なアイデンティティとして利用できます。

多要素認証においては、知的情報(知っている)と所持情報(持っている)の最低限2つの情報を検証することで、アイデンティティをコンテキスト化することができます。この時、Cisco Duoセキュリティのような適用型アクセスポリシーを組み込むことでアイデンティティベースのゼロトラスト化が実現可能となります。

エンジニアボイスではCisco Duoセキュリティに関するブログが投稿されています。より詳しい製品紹介や使い方などのガイドが掲載されているので是非活用してください。

リモートアクセスVPNをゼロトラスト化

手段はいくつか考えられます。

- ZTNAによるSDP方式

- クラウドプロキシを使ったリバースアクセス方式

- ユーザー情報のコンテキスト化によるMFA方式

ゼロトラスト化する場合は、プロダクト/ソリューションありきで考えるのではなく、現状のシステムをどのようなステップでゼロトラスト化するべきか考えるべきです。システムの採用もゼロトラスト的な方法で評価することが重要です。

ケーススタディ FortiGateとCisco Duo セキュリティ

Cisco Duo セキュリティはCisco Systemsの製品ですがCiscoの製品に限らず、多くのシステムとの連携が可能です。特にオンプレ型のシステムであれば、ほぼ例外なくシームレスにMFA化できるのが特徴です。 つまり、Cisco Duoセキュリティを使うことで、ゼロトラスト化を「bolt-on」で進めることができます。

FortiGateとCisco Duo セキュリティ

国内で最も人気のあるリモートアクセスVPN装置といえば、FortiGateシリーズで間違いないでしょう。エンジニアボイス内でも多くのエンジニアがブログを投稿し、最も人気のある製品の一つです。

FortiGateはリモートアクセスVPNにかかるユーザーライセンスが不要なのと、SPU(セキュリティプロセッサユニット)によって、超高速ファイアウォールをベースとした多彩なセキュリティ機能を提供し、規模を問わず、セキュリティゲートウェイとして圧倒的な実績があります。

つまり、FortiGateを使えば高速なリモートアクセスゲートウェイとCisco Duoセキュリティを組み合わせる事によって、ゼロトラストアクセスが可能となるわけです。

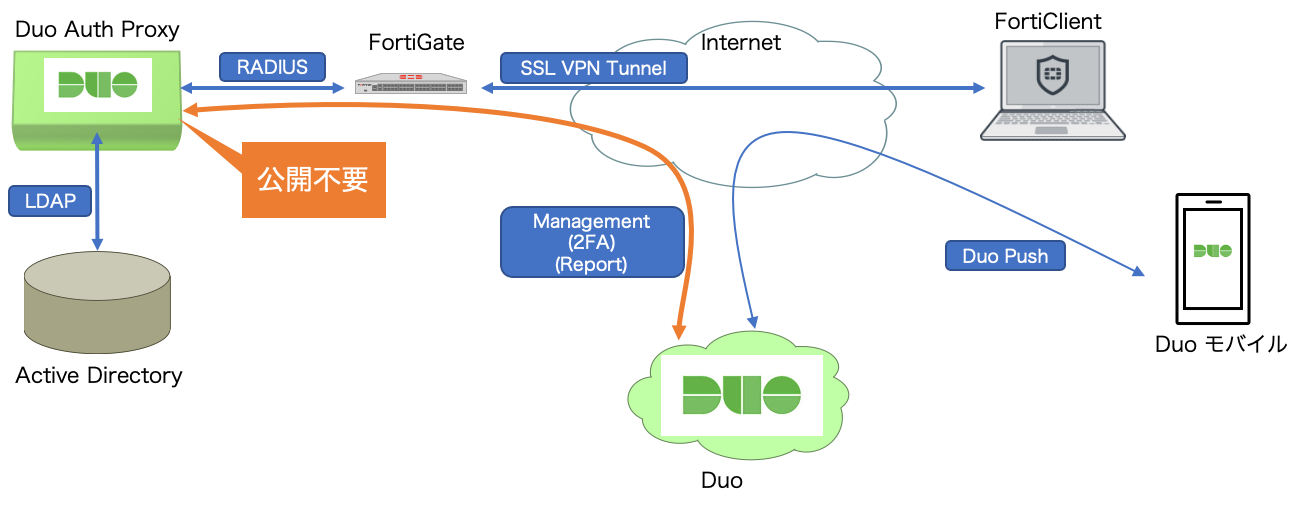

Duo Auth Proxyを使う

もっとも簡単な方法は、Duo Auth Proxyを使うことです。Duo Auth ProxyはFortiGateから見ると普通のRADIUSサーバーとして動作します。そのためDuo Access Gatewayのようにインターネットへ公開する必要がないのが特徴です。

また、Duo Auth Proxyは、既設のActive DirectoryやLDAPまたはRadiusと連携できるのが特徴なので、ユーザー情報はそのまま活用できます。

構成例

最もシンプルな構成です。

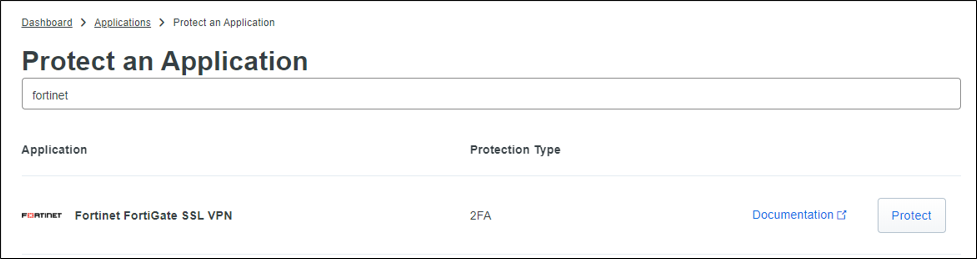

Duoのクラウド上にアプリケーションを作成

Applications > Protect an Applicationをみると、ちゃんとFortiGateのアプリケーションがあります。これを使ってFortiGate用のMFAの設定ができます。

※Detailsの情報をコピーして、次のAuth Proxyの設定に利用します。

※Detailsの情報をコピーして、次のAuth Proxyの設定に利用します。

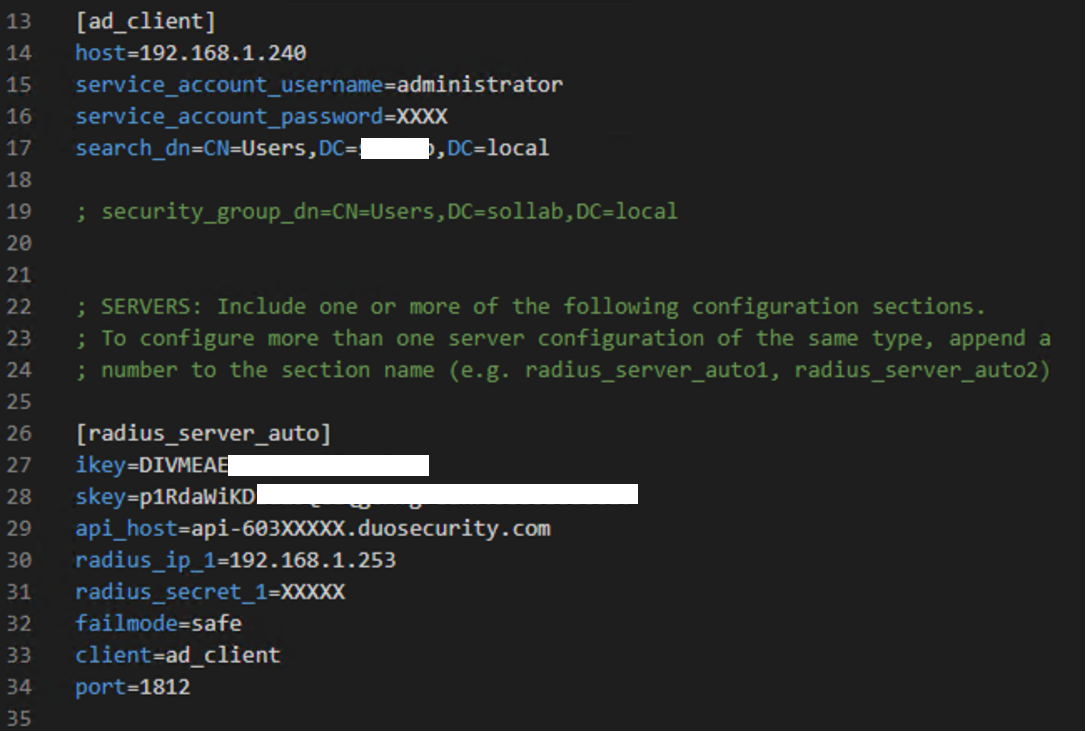

Duo Auth Proxyの設定例

WindowsでもLinuxでも結構ですが、authproxy.cfgを編集し、

- AD/LDAPの情報を設定

- RADIUSクライアントの設定

- DUOのアプリケーションと接続するためのAPIの設定

設定例:Authproxy

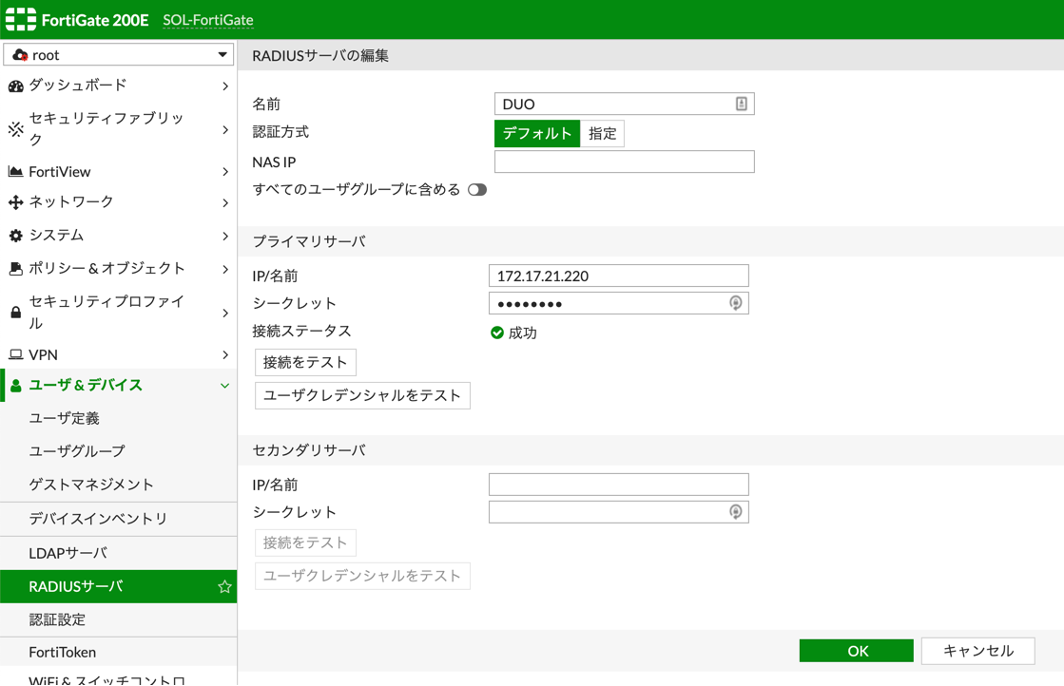

FortiGateの設定例

FortiGateのRADIUSサーバーとして、DuoのAuth Proxyを設定します。

注意としては、RADIUSの応答に多少時間がかかるので、FortiGate側でタイムアウトを長くします。

CLIで設定

config system global

set remoeteauthtimeout 60

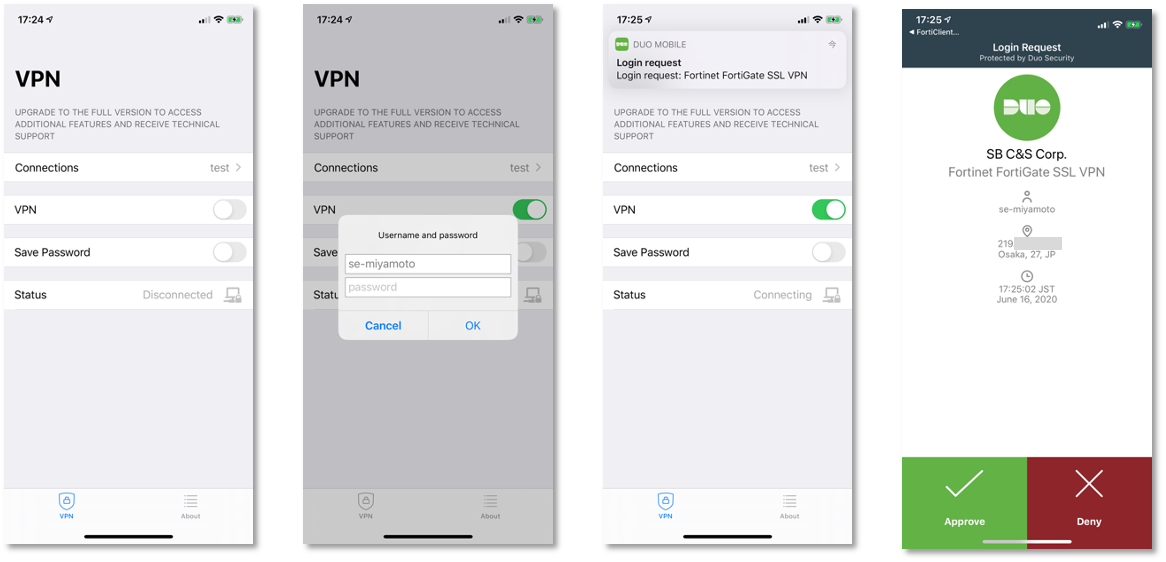

認証アクセス例

- ユーザー名、パスワードを入力

- ログインリクエストの通知が来ます

- DuoもアプリからApproveをタップするだけ

※画面はスマホ版のFortiClientです。

まとめ

メール、SMS、ハードウェアトークンを使えば手軽にワンタイムパスワードも実現します。しかしテレワークが主流になるなか、1日に何度も画面を切り替えて、パスワードをコピーして貼り付けてという作業は意外とユーザーにとっても面倒な作業です。

安全のためとはいえ、面倒な作業であることに変わりはありません。安全性のために業務効率を下げるのはITシステムを否定していることにほかなりません。認証のフローを見直すだけでも、セキュリティに対する意識を持つことになり、企業システムを便利にすることが、不正なアクセスを防ぐ第一歩です。

今回の用に既存のシステムとMFAを組み合わせるだけでも、ゼロトラストへのステップを踏めることがわかりました。VPNだけでなく、リモートデスクトップ、イントラWebアクセス、またはWeb会議システムへのアクセス時の認証をCisco Duo セキュリティでアイデンティティの保護することもできます。

引き続き、社内にあるいくつかの製品との連携例を掲載していければと思います。

Cisco Duoの基本設定を確認できます

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。