皆さま

こんにちは。

早いものでこのブログも第4回となりました。

以前の記事をご覧になっていない方は、ぜひそちらもご覧ください。

Cisco Duo紹介:第2回 デバイス可視化/適応型アクセスポリシー/シングルサインオン

前回まででDuoの機能と構成についての紹介を実施させていただきましたので、

今回は実際に弊社で行った検証の内容のご紹介となります。

検証で実現したいこと

AnyConnectを利用したSSL VPNの接続にDuoによる多要素認証を追加する

検証で利用するDuoの構成

Duo Access Gateway (DAG)

Duo Access Gatewayについての説明は第3回のブログを参照ください。

検証構成

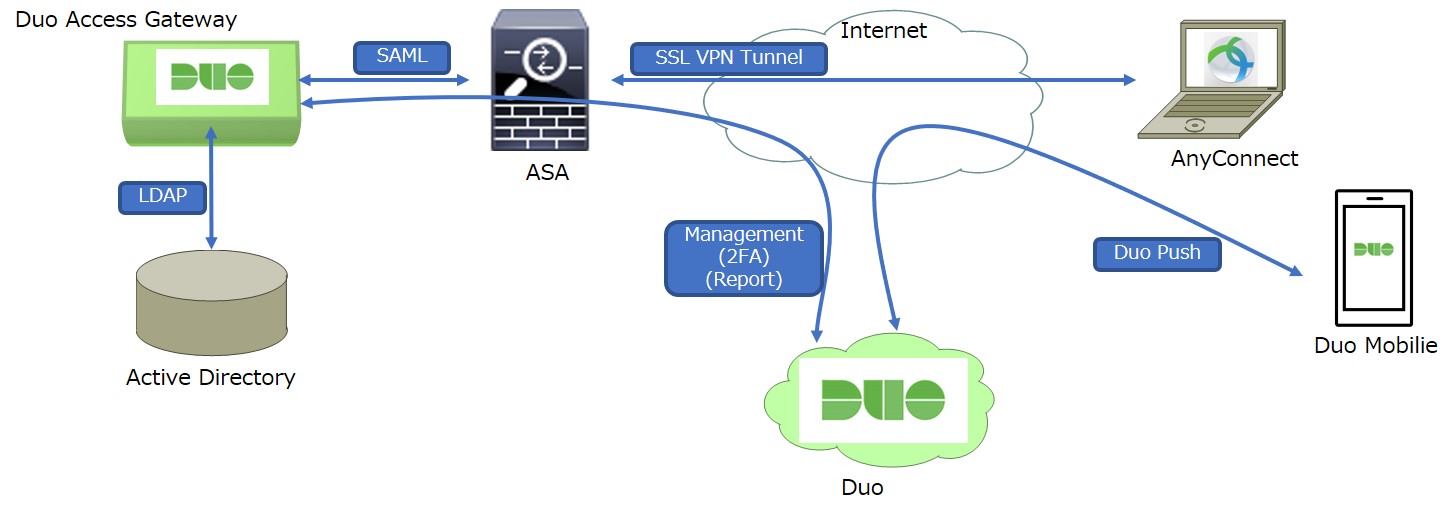

検証ではSAMLを利用したDuoの展開を行い、SAML IdPとしてDuo Access Gatewayを構築しています。

Duo Access GatewayのIDソースとして、Active Directoryを利用しています。

構築手順

今回の検証環境を構築する手順は以下の通りです。

・Duo Access Gatewayのインストール

・ASAの設定

・Duoの設定

・Duo Access Gatewayの設定

では順に見ていきます。

・Duo Access Gatewayのインストール

Duo Access GatewayはWindows Server上に構築する方法と、Linux上にDockerを利用して構築する方法の2通りありますが、今回の検証では後者を利用しています。

詳細な流れとしては、

Dockerのインストール

↓

Duo Access Gatewayのインストール

↓

Duo Access Gatewayの初期設定

↓

IDソースの登録

となります。

※解像度の低い画像で申し訳ございません

・ASAの設定

ASAにはDuo Access Gatewayの証明書をインストールする必要があり、以下のようにインストールを行います。

※サイズの小さい画像で申し訳ございません

・Duoの設定

Duoの設定ではアプリケーションとしてCisco ASAを追加していきます。

※張り切ったら画像が大きくなりすぎました、申し訳ございません。

・Duo Access Gatewayの設定

最後にDuo Access Gatewayに対して設定ファイルを読み込ませます。

このように手順を踏んでいただくことにより、AnyConnectによるVPN接続にDuoによる多要素認証を追加することが可能となります。

ここまでお気づきになられた方もいらっしゃると思うのですが、

そうです、意図的に画像を見辛くしていたのです。

ということで、詳細な手順をご覧になりたい方は、是非下記の資料をご参照ください。

今回のブログでDuo紹介ブログとしては最後の予定です。

ただ番外編も企画しておりますので、そちらも楽しみにお待ちいただければと思います。

それでは番外編もお楽しみに。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 1課

藤ノ木 俊