ゲートウェイセキュリティを採用されている企業は多いと思います。実際現在もなお、企業の主力のネットワークセキュリティ対策はゲートウェイ型のセキュリティ対策だと思います。

もちろん社内からのアクセスを想定したセキュリティにおいてゲートウェイセキュリティは非常に効率的です。最近販売されている多くのモデルでは、高速処理が可能なハードウェアで、ユーザー数無制限ライセンス、アンチウィルスやIPS、アプリケーションの可視化から、インターネットブレークアウトまでの機能が一通り揃っています。

一方リモートアクセスを想定してみるとどうでしょうか。自宅にゲートウェイ装置を配布している企業は少ないと思います。自宅にUTMをばらまくことができれば、理想的かもしれませんが、経済的な制約もあり現実的にはリモートアクセスVPNを使い、自宅、出張先から企業データーにアクセスするため、ユーザー自身のリテラシーに頼っている部分も多いです。

なるべくなら、社内も自宅アクセスも同等のセキュリティポリシーを実現するのが理想であり、これからのネットワーク・セキュリティを考える上で、課題と言われている1つです。

今回はリモートアクセスにおけるSASEの役割を考えてみます。

個人でも広がるVPNサービス

個人でも、Mozilla VPNやCloudflare WARPといったVPNサービスをご利用されている方はいるかも知れません。個人で使えるSASEとなるとこのようなサービスが最も近い形です。インターネットに直接アクセスするのではなく、プロバイダが用意したVPNサービスを経由させることで、カフェや駅などのWiFiスポットのセキュリティの心配や、送信元IPを自宅IPを晒さずに利用したり、コンテンツフィルタリングなど多彩なセキュリティサービスを体験することができます。

この仕組は理にかなった仕組みです。 実は企業のセキュリティにも活用できる仕組みであり、現在のように社内・社外のアクセスが混同するような状況においては、クラウドプロバイダーが提供するセキュリティゲートウェイ、つまりSASEとつながっていくわけです。

Cato Networksのリモートアクセス仕組み

前回Cato NetworksのSD-WANをテーマに、Catoを使った SASEについて投稿をしました。今回はSASEをベースにしたリモートアクセスの仕組みを紹介します。

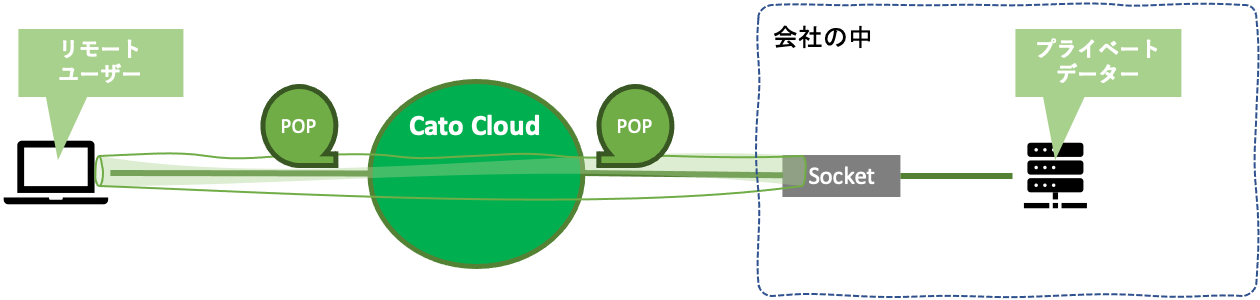

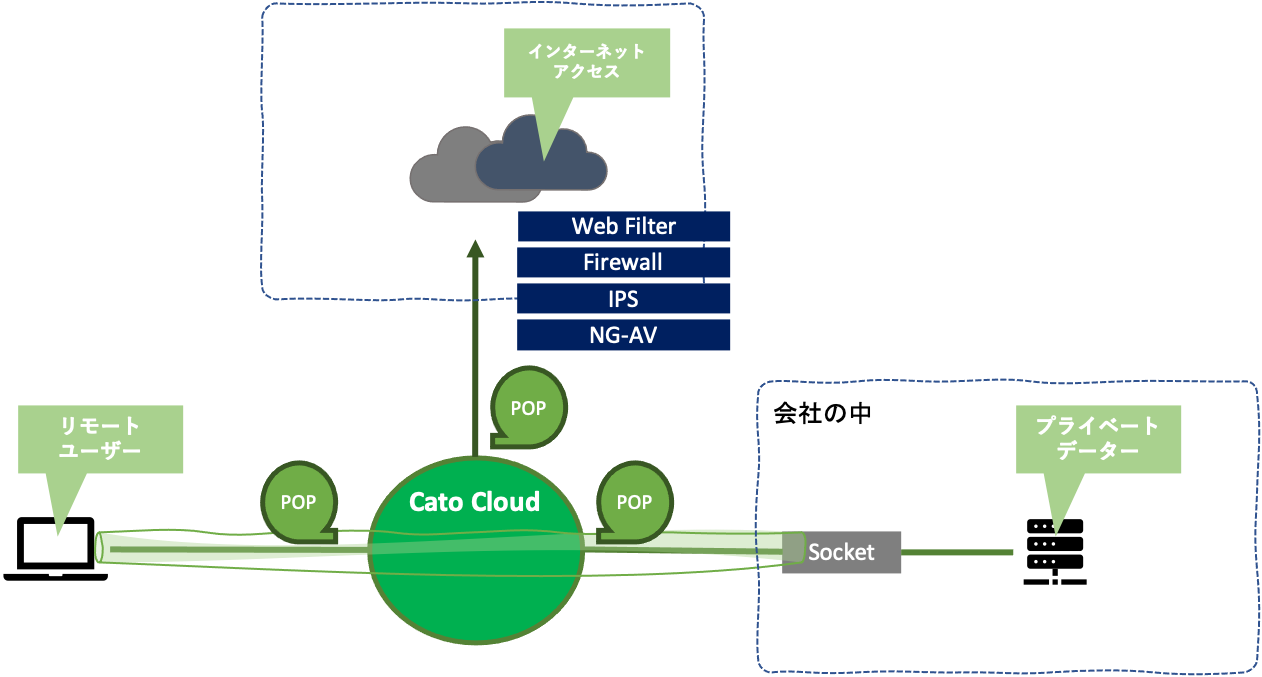

Catoのリモートアクセスはとてもシンプルです。ユーザーのデバイス(WindowsOS, macOS, iOS, Androidなど)の端末にCato VPN Clientのエージェントソフトをインストールし、ユーザー認証を済ませば、自動的にCatoクラウドに一番近いPoPへ誘導されます。たったそれだけです。

ユーザーの通信は最も近いCato CloudのPoPに収容されて、クラウド内のバックボーンを経由し社内のデータへアクセスします。特段クライアント側に装置がなくても、Cato VPN Clientがインストールされた端末を使うことで、社内、社外問わず、ユーザーに直接ゲートウェイセキュリティを適用することができるということです。

セキュリティの面でも優れていますが、物理的な距離によって遅延が発生するケースを考えるとこの仕組はとても優れています。特に国をまたぐようなリモートアクセスを想定すると、単純なインターネットエクスチェンジを経由してしまうと遅延が多くなり、リモートアクセスのパフォーマンスが上がりにくいことも考えられます。

Catoのクラウドを介してVPN接続すれば、インターネットエクスチェンジを介在する必要がないため、海外側のアクセス回線の品質が悪くても、改善する可能性が見込めるわけです。特にTCPの場合、遅延が多くなれば、スループットも上がらないので、改善される余地があるという理屈です。

Cato VPN Clientを使う

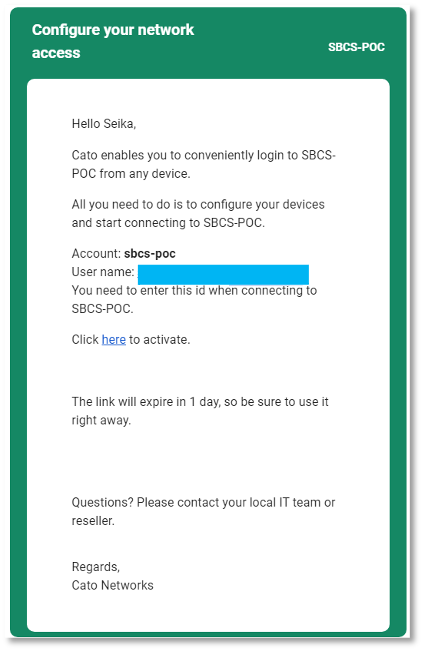

Cato VPN Clientの展開はとても簡単です。Cato Cloudへユーザーを登録し、メールでインビテーションメールを送信するだけです。利用者はインビテーションに従って、Cato VPN Clientをインストールしユーザー認証を済ませば利用可能です。

Catoクラウドから受けた招待メール

ユーザーデーターについては、直接登録したり、Azure ADやOktaといった、IDaaSを使ったSSOにも対応しているので、ユーザー数が多い環境でも利用可能です。直近のアップデートでは、OneLoginとの連携も可能となり、ますます連携するサービスが増えているようです。

Cato VPN Client自体には、エンドポイント型のマルウェア対策やファイアウォール機能は搭載されていないので、端末自体の保護は従来のエンドポイントセキュリティ製品で対策しながら、通信を保護するためのソリューションとなります。

パソコンを起動してからVPNを接続することで完了します。

一度認証が終わっていれば、後はPCが起動したら自動的にVPN接続します。ON/OFFも真ん中のボタンをクリックするだけです。

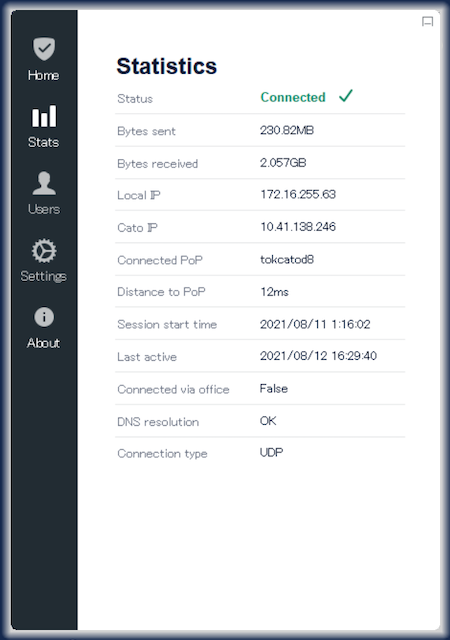

VPNの接続ステータスは下図のように見えます。

一番近いPoPにつながっていて、PoPまで遅延などが確認できます。なおVPNはデフォルトUDP(DTLS)による方式です。

Cato VPN Clientが接続された状況

一度Cato VPN Clientで接続されたデバイスはすべてCato Cloud上で管理される対象となります。

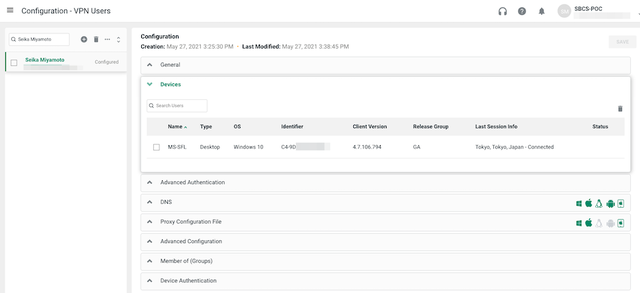

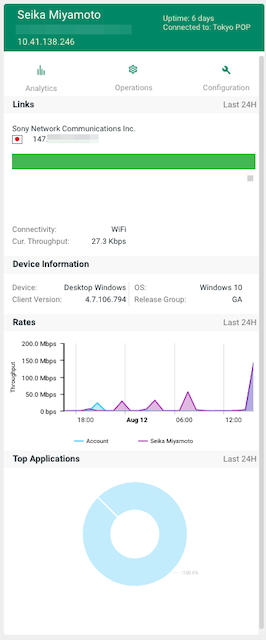

リモートアクセスで接続されているユーザーのステータス(Cato Cloud側から)

ログインしているユーザー名、送信元のIP、接続しているデバイスのOS名、接続しているPoPやトラフィック量が見えます。

メールによるインビテーションが行われているので、例えば想定されていないユーザーにメールが転送されてしまうケースなども考えられますが、Cato Cloud上ではデバイスのIDを確認することができるため、持ち込みデバイスを接続させないための対策ももちろん可能です。

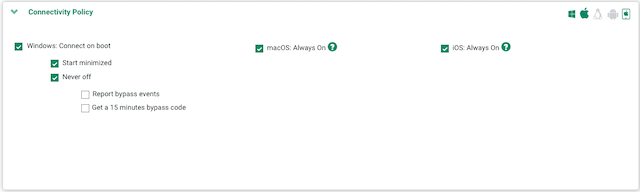

さらに、VPNの接続設定はCloud上からポリシーとして一括管理できます。

テザリング対策にVPNのAlways ONなどはとても役に立ちます。LTE、自宅、カフェなどVPN接続さえ切れなければ、インターネットアクセスを保護することができる仕組みです。

プライベートアクセスとパブリックアクセスの同時保護

リモートワーカーにおいては、プライベートデータを保護するだけが企業にとって必要な機能ではありません。合わせてパブリックデータ(特にWeb)の保護も必要です。

Catoはその両方を同時に対応します。そこにFWaaS(Firewall as a Service)の登場です。

※インターネットへ接続する際の送信元のPoPを指定できるため、送信元IPを固定化することが可能です。

高機能なUTMをクラウドでシェアするようなイメージで、プライベート、パブリック通信に関わらず、ファイアウオールをベースに、Webフィルター(URLフィルタリング)、IPS、NG-AV(アンチウィルス)を適用できます。 このあたりは、次回以降で紹介しますが、このクラウドファイアウオールによってもたらされる機能がとても有用だということは言わずもがなだと思います。

まとめ

企業が採用するべきリモートアクセスについては、現状たくさんの選択肢があります。従来のIPSecを使ったVPN、SSL-VPN方式をベースに、ファイアウオールやUTMで統合的に提供するパターンや、昨今のSASEやゼロトラスト観点からのSDPやZTNAといった手法、更にリモートデスクトップを含む画面転送など、その方法は多岐に渡ります。それぞれ、ユーザーのコンディションによって利用されるメリットがあるのですが、今日紹介した、Cato Networksのリモートアクセス(VPN)は、導入から管理までほぼすべてをクラウド化、更に、プライベート、パブリック通信における制御を1つのファイアウオールで提供する画期的なソリューションです。

結果的にどのリモートアクセスにおいても、通信レベルの暗号強度は安全なレベルは担保することができます。しかし、安全と言っているのは、暗号通信の強度ではなく、認証の仕組み、サービスの公開や運用性、さらにユーザーへの展開など、周辺の安全性について検討をしておく必要があります。

DX(デジタルトランスフォーメーション)の結果、データーはますますクラウド化、ユーザーのフリーロケーション化が進むなか、最も効率よくリモートアクセスと安全性を担保する方法としては、Cato NetworksのようなSASEを使ったVPN(ZTNA/SDP)というのは、一考の余地がありそうです。

まだまだ続きます。

エンジニアボイス待望のゼロトラスト特集ページがオープン

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。