ZTNAをリリースするメーカーが最近とても増えてきています。 ZTNAを専業とするメーカーもあれば、ファイアウオールをベースに展開するネットワークメーカーや、クラウドのウェブセキュリティを中心とするメーカー、更にMDMや仮想基盤を提供するメーカーなど、非常に多彩なメーカーがZTNA製品を2021年から続々とリリースしています。

そのため、ZTNAは1つのジャンルとして成り立ちつつありますが、各メーカーのオリジンによっても、特徴的な部分が異なるため、改めてZTNAについてSB C&SのソリューションSEの観点からまとめさせてください。

ZTNAとは

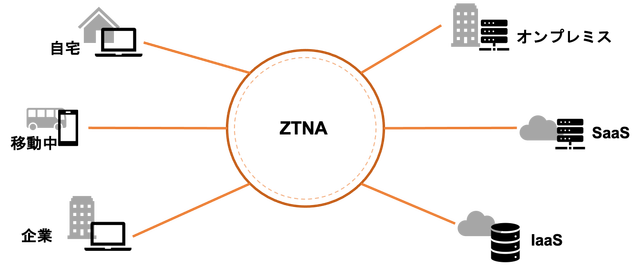

Zero Trust Network Acccessという機能の略称です。 主にSASE観点におけるプライベートデーターへのセキュアなアクセスを提供するための1つの機能とよく言われる機能です。よく似たような機能としてはSDP(Software Defined Perimete)やIAP(Identity Aware Proxy)という機能という機能とも重複する部分が多い機能でもあります。 SASEではSWG(Secure Web Gateway)、CASB(Cloud Access Broker)やFWaaS(Firewall as a Service)などといった機能をクラウドプロバイダーを通して提供されます。その際契約されたユーザーを的確に識別し、オンプレミス環境のプライベートデータやアプリケーションへアクセスを担保するのがZTNAの役割というわけです。

ZTNAは、SASEの機能コンポーネントにおいて中核的な役割を担っていて、ユーザーの認証情報に基づいて適切なネットワークアクセス権限を管理することが基本的な役割です。さらにユーザーのデバイスからSASE PoP(SASEのサービスの入り口)まで、または目的のデータやアプリケーションまでの経路をZTNAによって暗号化通信にすることができます。このようにZTNAは高い次元でユーザーやデバイスを識別する機能、アクセスコントロール機能と暗号化通信機能を併せ持つことから、リモートアクセスVPNの代替手段として注目されています。さらにZTNAのプラットフォーム自体がクラウドやソフトウエアによって提供されため、スケーラビリティとユーザーエクスペリエンスを向上させることができます。

ZTNAの主要なパターン

ZTNAでは、多くのメーカーが現状乱立していて、さらにそのメーカーの出身技術によっても、大きな機能差異があります。つまり、ZTNAを選択する場合、同列で各メーカーのZTNAを比べても、実際のところユーザーの環境によっては向き・不向きがあるので、各メーカーの特徴や利用する環境をよく把握した上で、採用を決定したほうが、より快適かつ、安全に使うことができます。

各メーカーの違いについては、SB C&Sではなるべくたくさんのメーカーの製品の検証をエンジニア自身が行うことで、その違いを把握して行く作業をしていきますが、本ブログでは大まかなZTNAの基本機能についてまとめています。

基本パターンはこの2つ

たくさんのZTNAはありますが、多くの製品は以下の2つのパターンに分類されます。 1つが"サービス開始型"で、もう一つが"エンドポイント開始型"です。 これらの用語は、ガートナー社のZTNAマーケットガイドを参考にしており、実際に製品を比較する際に役に立ちます。

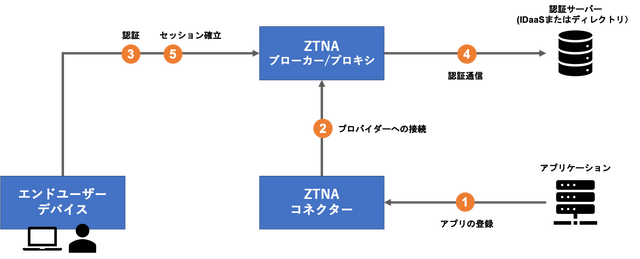

サービス開始型のZTNA

このZTNAの特徴はクラウド上にサービス基盤が存在することです。そのため多くのSASE型ソリューションで採用されるモデルです。 おそらくZTNAというとこのパターンを想像する人も多く、特に有名メーカーのZsaclerやNetskope、Akamaiといったメーカーはこの形に入ると思います。

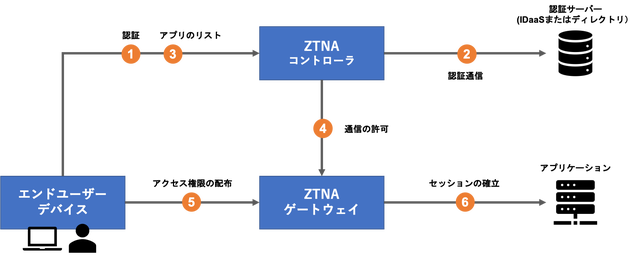

エンドポイント開始型のZTNA

このZTNAの特徴はオンプレミス型のソリューションの傾向が強い構成です。例えば本ブログにも登場しているAppgate SDPといった製品はこの形に入ります。既存のリモートアクセスVPN機能をより強化する場合はこの構成を選ぶことが多いかもしれません。

この構成による機能の違いを少し見ていきましょう。 サービス開始型の特徴は、ユーザーのゲートウェイがクラウド上にあります。そのためあらゆる通信がクラウドを経由して、目的のプライベートデーターへアクセスすることが前提です。

これは、ユーザーがアクセスしているデータが、さまざまなクラウドにまたがっている場合非常に効率的な方法で、ユーザーは自身のゲートウェイを意識せずに、一貫したアクセスコントロールと最適なアクセス経路を通って通信できます。特にZTNAとSWGを同時に利用することで、プライベートとパブリックデータのブレークアウトポイントをクラウド上に一元化できるため、ユーザーのデータの保管場所がクラウドに比重が高い場合、最も効率よく制御できる方法です。

一方エンドポイント開始型の特徴は、ユーザーのアクセス先が2つに分岐していることが特徴です。一方はコントローラで、一方はゲートウェイというようになります。これはコントローラによってユーザーに認証やアクセスポリシーが適用されますが、実際のデータ通信はエンドユーザーとゲートウェイが直接通信を行います。 サービス開始型は、すべての通信がクラウド経由となりますが、エンドポイント開始型は、データ通信においてはクラウドを経由せずにダイレクトに通信ができます。これによって、社外、社内のネットワークにおいても利用できるというメリットもあります。

分岐点1. どちらのモデルを採用すべきかの判断

判断基準はユーザーの利用環境によって異なります。特にリモートワーカーを主体として、ウェブセキュリティとプライベートアクセスの両立をなるべくクラウドで管理したい場合は、サービス開始型のモデルは、導入から制御、運用にいたってスムーズです。SASE機能として、SWGとZTNAの両方を1つのベンダーで賄うことができます。

ただし、ゼロトラスト観点から考えた場合、ユーザーの働く場所が、社内・社外両方に存在し、社内ネットワークを利用する場合においても、ZTNA機能を利用するべきという観点からするとエンドポイント開始型を利用するほうがよりゼロトラスト指向が強い印象があります。エンドポイント開始型の多くは専用化された機能が多くあり、ZTNAというカテゴリやSDPといった機能で表現されることが多くあります。

サービス開始型のZTNAの場合通信の経路として、必ずクラウドを通らないといけないため、ユーザーは社内から一度インターネットを経由して社内リソースへアクセスする構成になります。大半の製品では、社内NWからのアクセスを検知した場合は、サスペンドなどの機能によって、ZTNAがOFFになるような機能が搭載されています。リモートアクセスを利用時にだけZTNAが働くといった調整が行われます。SASE製品と組み合わされるのがこの方式が多く採用される理由となります。

この分岐点では、ZTNAの種類が大きく2つあることを理解しながら、SASE観点、ゼロトラスト観点でZTNAの展開ケースを考えることができます。100%リモートワーカーを対象とするならサービス開始型を検討することもできますが、社内ネットワーク利用者のゼロトラストアクセスを考えると、エンドポイント開始型のほうがマッチするケースもあります。

分岐点2. 対象の通信を考える

あるシステムのクラウドサービス製品とオンプレミス製品を一般的に比べると、クラウドは簡単で便利な反面、機能的にカスタマイズできる幅が狭いです。一方オンプレミスのシステムは設定が複雑な反面、カスタマイズ性や機能性が高い傾向があります。これはZTNAの製品においても共通していて、クラウド/オンプレミスの違いによって提供できる機能がはっきりと別れてきます。

サービス開始型の多くは、基本的にリバースプロキシによるVPNの応用的な技術を主体としているため、プライベートデータの通信プロトコルに影響が出てきます。製品によっては、WebやRDP、SSHなどに限定される場合もあれば、TCP/UDPといったL4以上の通信のみアクセス制御できる製品があります。リモートアクセスでアクセスする先のサービスが主にウェブサービスや仮想デスクトップといった場合を想定することができます。

エンドポイント開始型は、サービス先に設置されたゲートウェイに対して、IPSec、DTLS、WireGuardなどの技術が使われることが多いです。そのため、IPレベルでのトンネル通信がサポートされることが多いです。つまり、従来型のリモートアクセス同様の通信が可能となっているので、VPN専用装置のリプレースといった要件ならエンドポイント開始型のほうがマッチしやすいでしょう。

この2つの分岐点は、ZTNAを選択する上で重要な確認点です。忘れずにチェックしましょう。

コネクターとゲートウェイの違いと展開

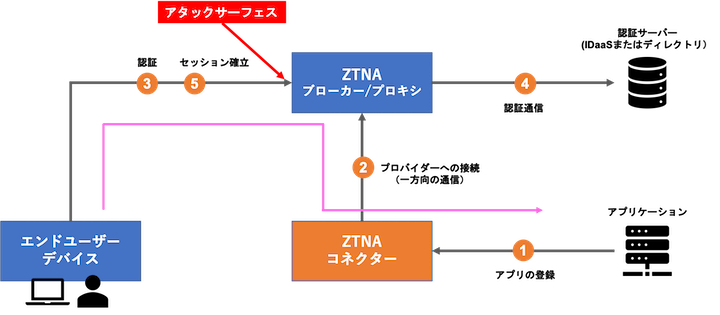

サービス開始型はクラウド上にゲートウェイ/ブローカーと呼ばれる装置がメーカーから用意され、そのゲートウェイからの通信を社内のプライベートゾーン引き込むためのコネクターと呼ばれる装置(主に仮想マシン)が必要となるケースが多くあります。

このコネクターは、クラウド上のブローカー/プロキシとのみ通信するため、外部からのリクエストを直接受ける必要がなく、かつファイアウオールの後ろから、アウトバウンド方向への通信だけが行われます。設定はとても簡単で、サービスを公開するためのネットワーク設定などもないため、安全で展開しやすいというのが特徴でしょう。

サービス開始型の一般的な構成

見ての通り通信はブローカーを必ず経由します。またアタックサーフェスと呼ばれる外部との接点はブローカー側(サービスプロバイダー)にあります。コネクターはブローカーに対してアウトバウンド方向の通信のみ実施しているため、インターネットには晒されていない状態です。

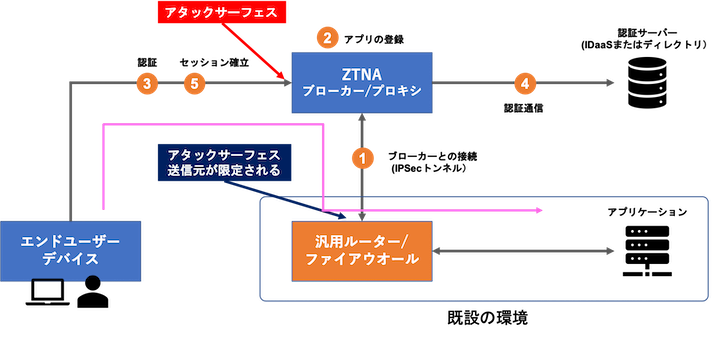

サービス開始型の汎用ルータを使う構成

最近では、このコネクターを使わずに既存のルーターやファイアウオールを流用することができる製品もあります。この場合、仮想環境を持たない場所にもシンプルな方法でクラウド上のゲートウェイ/ブローカーとの接点を提供することができます。SB C&SではibossのZTNA機能やSonicWallのCloud Edge Secure Accessといったサービスが該当する製品です。

基本的にサービス開始型の構成と同じですが、コネクターを使わず一般的なルーターやファイアウオールを利用することが可能です。ブローカーとルーター間はサイト間VPNよって接続されます。ルーターへのリモートアクセスは原則契約したブローカーとの通信のみ許可することでアタックサーフェスを最小限にすることが可能です。

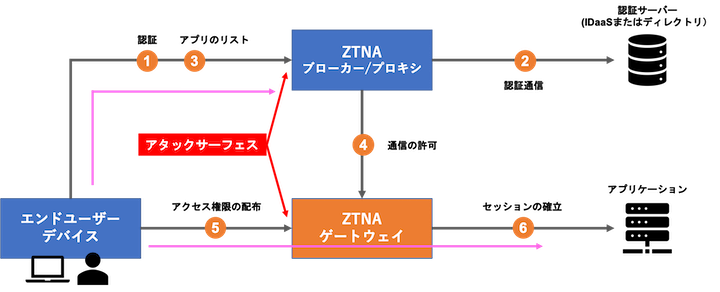

エンドポイント開始型の構成

エンドポイント開始型はコントローラーとゲートウェイ装置がそれぞれ独立して動きます。サービス開始型はユーザーの通信をすべてブローカー/ゲートウェイへ集約するのに対して、エンドポイント開始型は、通信のイニシエーション(認証や権限の割当)のみコントローラーで検証し、実際のデーター通信はゲートウェイに切り替える方式のため、ユーザーからの通信経路はサービス開始型と比較するとやや複雑です。

サービス開始型との大きな違いは通信経路が2つに分かれています。コントローラへの通信はいわゆる管理通信として認証やポリシーの確認のため行われます。ゲートウェイへの通信は実際の暗号データ通信が行われるため、エンドポイントとゲートウェイの位置関係によってはインターネットを経由せずデータ通信ができることがわかります。アタックサーフェスについては、コントローラ、ゲートウェイそれぞれがインターネットに公開されるとアタックサーフェスを持ちます。

あくまでも代表例ですが、ZTNAは上記のように製品によって構成方法が異なり、通信やコンポーネントが変わってきます。またZTNAでは従来のリモートアクセスVPNにおける根本的な問題点となるアタックサーフェスに対する取り組みが行われています。サービス開始型では、アタックサーフェスをクラウド上に限定することで、一般的には自社で運用するよりも遥かに高いセキュリティ対策が可能です。

エンドポイント開始型では、コントローラ、ゲートウェイともにアタックサーフェスを持ちますが、例えばシングルパケット認証のような方法を用いて、第三者からリモートアクセスサービス自体が見えないような機能が搭載されています。

コンテキストの重要性

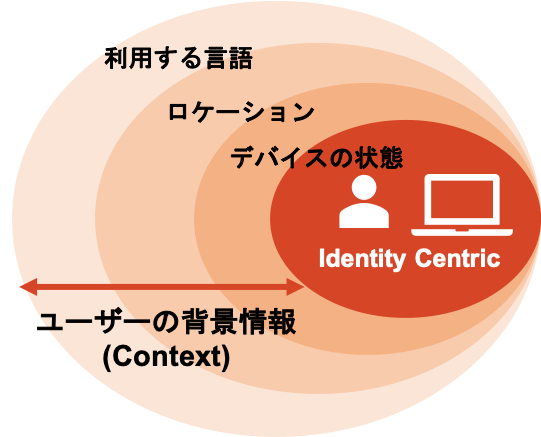

コンテキストとは、正規のユーザーを正しく識別するための、拡張された識別子と考えてください。 正規のユーザーとはどうやって判断するでしょうか。単純にパスワードを知っていることだけでしょうか。それともユーザーアカウントと会社支給のPCを使っていることでしょうか。ZTNAはこの部分が従来のリモートアクセスVPNに比べて大きく拡張されています。

図: コンテキストのイメージ

コンテキストとは、単純なユーザー認証ではありません。またデバイスのユニーク性を問うだけでもありません。正規の利用者を特定するためには、複合的な要素をもってユーザーを検証する必要があります。ユーザーIDと決められたデバイスの一致だけでは、ZTNAにおける根拠としては弱く、ユーザーの背景にまでフォーカスを当てて、ユーザーアクセスを検証する必要があります。

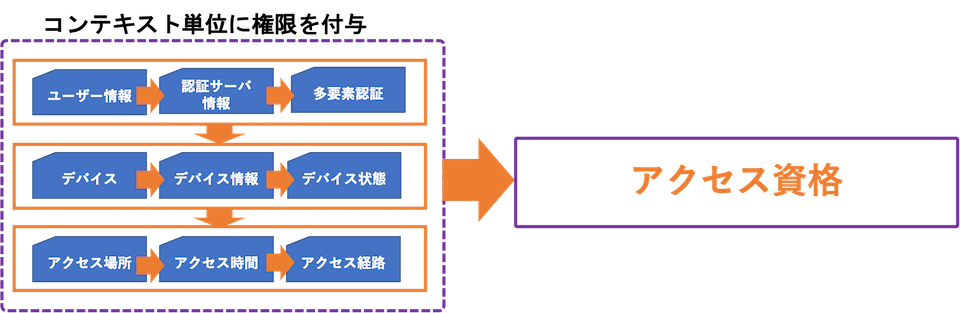

ZTNAではユーザーがゲートウェイやコントローラーへアクセスする際、アイデンティティの根拠をコンテキストとして提示することで明確に検証できます。ユーザー名、パスワード、デバイスはもちろん、ユーザーを特定する情報、デバイスを特定する情報、さらに正規のユーザーであっても、時と場所などに応じてコンテキストは常に変わるということが前提です。

ZTNAではリモートアクセスVPNと比べて、"ユーザー単位にセキュリティポリシーが実装できる"というような特徴が言われることが多くなりがちですが、ZTNAでそのさらに一歩先の"コンテキスト単位にセキュリティポリシー"が実装できることが理想です。

ZTNAの役割

ゼロトラストやSASEの実現において、ZTNAは中核的かつ象徴的な機能の一つです。 ZTNAはさまざまなデータやアプリケーションへアクセスする際のハブとしての役割を持つことになります。ZTNAは上記で記載したように、ユーザーをコンテキストとして識別することができます。ユーザーの場所や所属や状態によってアクセスポリシーを定義すること、つまり、ユーザーのロケーションを論理的に定義することとができます。さらにインターネットに公開されたゲートウェイを保護する機能によって、安全かつ使い勝手のよりリモートアクセスを提供することができます。

ZTNAをユーザーのアクセスゲートウェイとすることができれば、利用者とデータの確実な1対1通信を保証することができるようになります。

ZTNAの製品を選ぶ最大のポイントは?

もちろん各社メーカーや代理店に製品の特徴を聞くことは重要です。メーカーは製品のメリットをとてもわかり易く紹介するためのリーフレットを用意しています。 ただ、ZTNAを選ぶ際、ユーザーの環境を理解した上で、最適な形を選ぶことが重要だと私は考えています。同じサービス開始型のモデルでも、メーカーがことなれば、価格・構成・通信の制御・認証のやり方が変わってきます。場合によっては、エンドポイント開始型を選ぶほうがユーザーにとってメリットになるケースも多くあります。

ZTNA製品を選ぶ最良の方法は、ZTNAのプロダクトを正しく理解することと、ユーザーの環境を正しく把握した上で実現したいことができる製品を選ぶことです。 SB C&Sは市場のZTNAポートフォリオから最適な製品を選択いただくための情報を提供するために、たくさんの製品を評価を通して提案を行っています。これから続々と製品のレポートが上がってくると思いますので、ご期待いただければと思います。

ゼロトラストなプロダクトを選ぶ場合、売れているから、有名だからという製品選定はのように暗黙的な根拠で製品選定はやめましょう。自社に最適なセキュリティ製品であるという根拠を持って採用、導入することがもっとも重要だと考えています。

ゼロトラストのことが面白いほどよく分かる。

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。