ファイアウオールはネットワークセキュリティの基本中の基本だと思いますが、SASEによってこの分野にとても重要な変化が起きつつあります。

今回はその変化の一つである"データプレーン"の場所に注目して、FWaaSを見ていきたいと思います。

SASEの基本要件としては

ネットワーク的な要件

- SD-WAN

- WAN最適化

ネットワークセキュリティ要件

- SWG

- ZTNA

- WAAPaaS

- FWaaS ←これ

SASEにおける、セキュリティの柱としての機能です。

SASEとして注目が集まっているのは、依然としてSWGやZTNA関連が多いように感じますが、SASEの製品が熟成していくとより細かいディテールに目が向いてきます。

例えばSWG/ZTNAのどちらの機能ともに、基本的にはデバイス(ユーザー)がリソースへのアクセスする際の通信経路を経路を制御するための方法であって、特にリモートワーカーのセキュリティとしてはとても便利なセキュリティアプローチでした。

ユーザーがどこからアクセスしても一貫したアクセスポリシーを提供できることから一躍、サイバーセキュリティの顔となった印象があります。

SASEとしてのFWaaSに注目してみる

FWaaS(Firewall as a Service)とはその名の通りで、ファイアウオール機能をそのままAs a Serivcieとしてクラウドで提供するための機能です。

FWaaSの観点でみると大きく2つあると考えています

- 拠点間やエージェントを持たないデバイス間の通信制御

- ユーザーからの通信(SWG/ZTNAの対象外)の制御するためのFWポリシー

今回は1のケースをテーマにFWaaSのメリットが理解できるように紹介していきます。

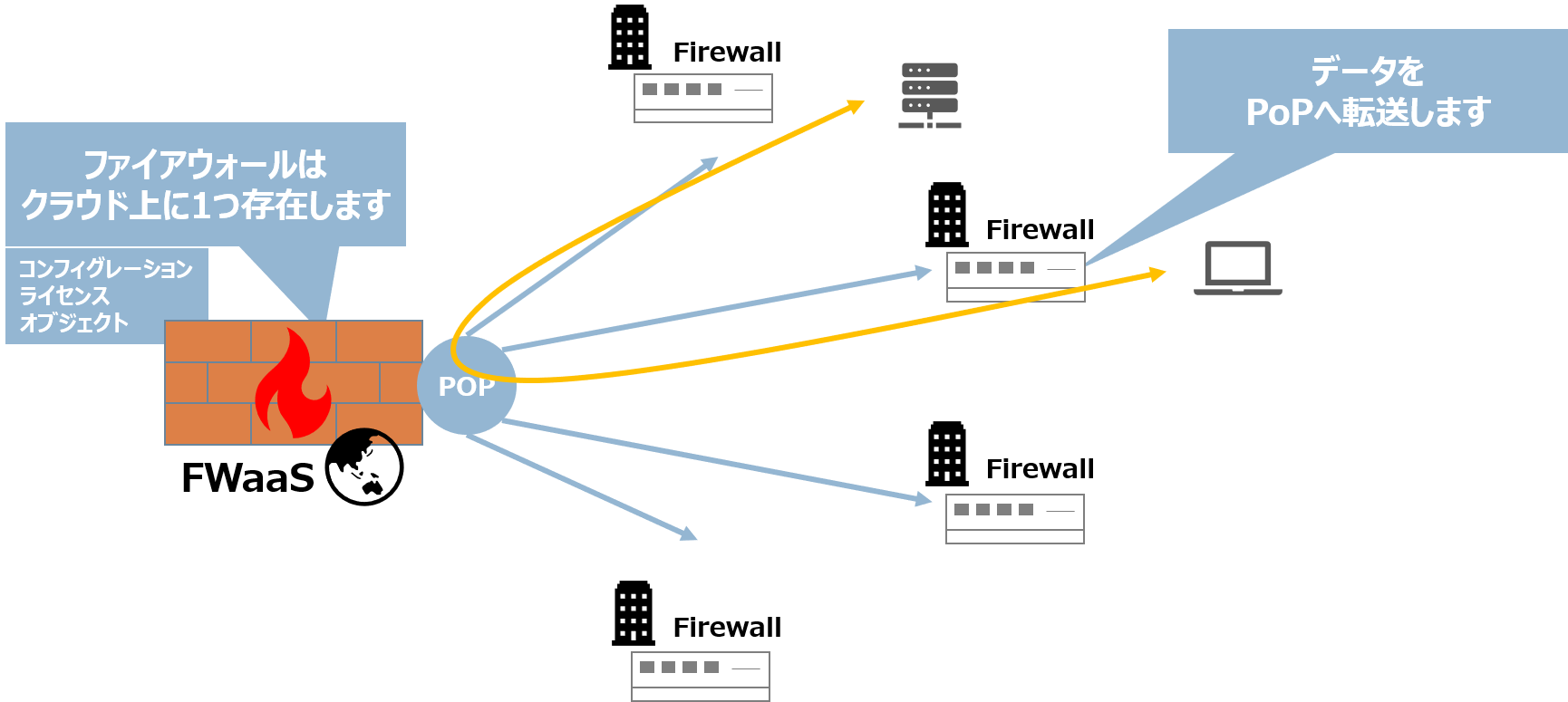

FWaaSが利用される構成としては主にエッジ(拠点のゲートウェイ)に、SASEのPoPに接続させるための装置を設置し、拠点内のデバイスのデフォルトゲートウェイとして設置する方法が一般的方式となります。

この方式によって、拠点のトラフィックはすべてSASE PoPへ自動的に転送されるため、必然的に拠点からの通信はFWaaSによって一貫したファイアウオールポリシーの制御の対象とすることができます。

つまりFWaaSとはいままで拠点に設置していたファイアウオール装置で処理をするのではなく、クラウドへFW機能をアウトソーシングするという考え方となります。

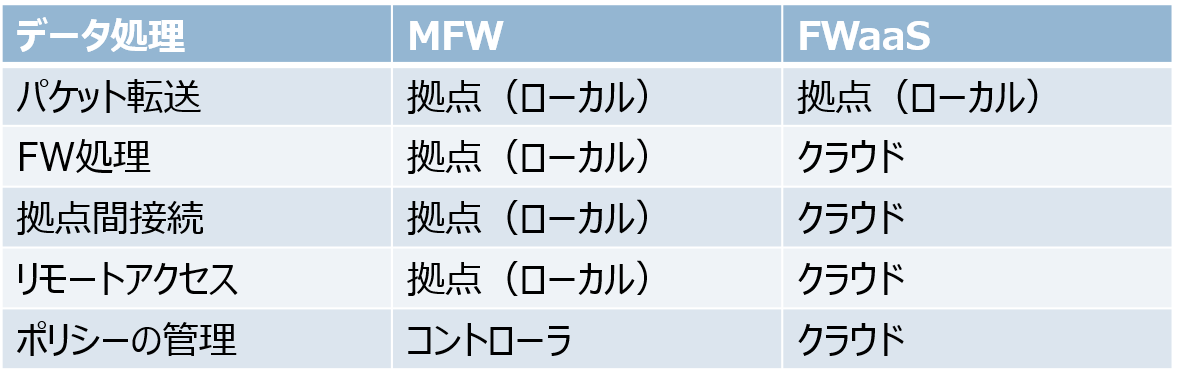

Manage型ファイアウオール(MFW)とFWaaSの違い

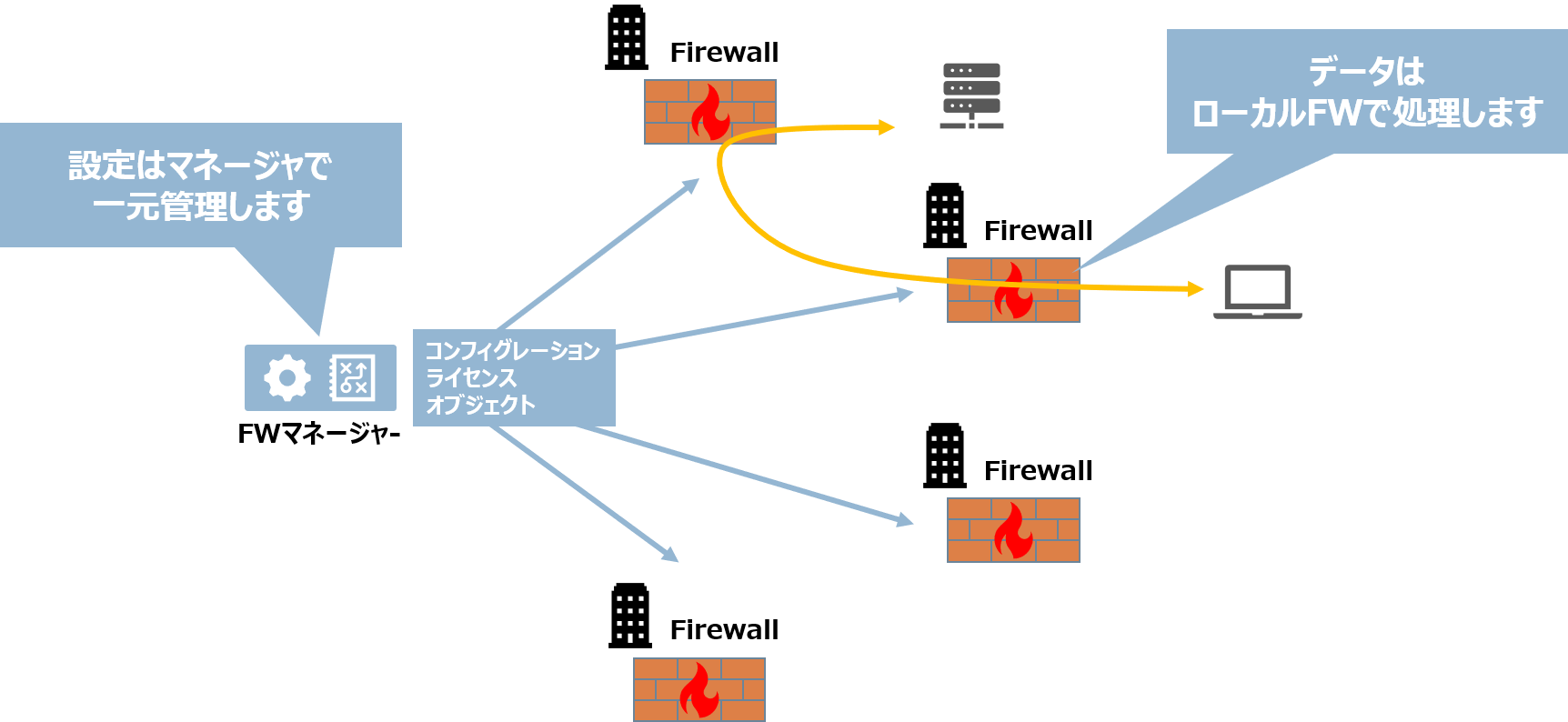

ここではManage型ファイアウオール(以下MFW)という呼び方で、拠点ごとに設置されたファイウオール(以下FW)とそれらを一元管理するFW管理装置を組み合わせたものと比べてみます。

MFWは、各拠点のFW装置とFWコントローラー(ソフトウェア)によって構成される、昔からよく利用される大規模なFW管理手法です。

特にこのシステムのメリットが発揮されるのは、拠点数が多くなる場合の、拠点FWのデプロイメントやポリシー管理、拠点間VPN設定などに活用されます。

基本的にFWのデータープレーン(FWのトラフィックの処理)は拠点に設置されたFWで行われます。MFWでは管理機能だけが集中管理されていて、通信処理が各拠点で分散処理されることが最大の特徴になってきます。

一見すると、MFWもFWaaSも結果的には同じことを実現することになります。ここではもう少し踏み込んで違いを比べてみます。

複数の拠点のネットワークを1つの管理機能で制御しているMFWとFWaaSですが、大きな違いはデーターの処理が行われる場所にあります。

ファイアウオールの処理の場所に注目

ファイアウオールの処理とは、ファイアウオールポリシーに記載されているルールに従ってパケットが処理されることです。MFW方式では、拠点にFW装置が存在しているので、通信の送信元に近い場所で、ファイアウオール処理が行われてからインターネットアクセス、拠点間通信が行われます。

FWaaSの場合は、拠点に設置されたエッジデバイスによってPoPまでのパケット転送のみを行い、ファイアウオールの処理はPoPで稼働しているクラウドのファイアウオールで実施されます。

MFWの場合

FWaaSの場合

この違いは、ファイアウオールポリシーの作成/管理、ネットワーク設計に大きく関わってきます。

例:MFWとFWaaSのルール管理の違い

例えば、A拠点、B拠点、C拠点をインターネットVPNで接続し、各拠点の通信ルールを制御している場合を考えてみます。

FWaaSでA拠点、B拠点、C拠点の通信ルールを記入する場合、

- AからBへの許可

- AからCへの許可

- BからAへの許可

- BからCへの許可

- CからAへの許可

- CからBへの許可

というルールで制御したとします。 これをMFWで表現しようとすると、

A拠点のFWに

- AのローカルNWからBのリモートNWへの許可

- AのローカルNWからCのリモートNWへの許可

- BのリモートNWからAのローカルNWへの許可

- CのリモートNWからAのローカルNWへの許可

B拠点のFWに

- BのローカルNWからAのリモートNWの許可

- BのローカルNWからCのリモートNWの許可

- AのリモートNWからBのローカルNWの許可

- CのリモートNWからBのローカルNWの許可

Cの拠点のFWに

- CのローカルNWからAのリモートNWの許可

- CのローカルNWからBのリモートNWの許可

- AのリモートNWからCのローカルNWの許可

- BもリモートNWからCのローカルNWの許可

という表現に変わります。 もちろんオブジェクトやグループ化で集約するケースが多いと思いますが、オブジェクトの同期も必要です。

これは拠点が多くなり、フルメッシュ接続になると更にルールは多様化/複雑化します。 なるべくシンプルなルール運用のために、拠点展開時のネットワーク設計は、なるべく拠点のルールを均一化することと、フルメッシュではなく、ハブ&スポークにすることで拠点ごとのルール数を減らす工夫が必要となるわけです。

当然ながら、ファイアウオールの管理だけではなく、ファイアウオールコントローラ自体の管理、ポリシーの同期状態、ファームウェアの互換性なども考慮して置かなければなりません。

ファイアウオールのサイジングは難しい

ファイアウオールを新規に導入する際、機器のサイジングはどのように行っていますか?

多くの場合、後継モデルを選ぶことが多いと思いますが、メーカーを変更する場合や、当時とデータ量が大きく異るので、今後3年から6年にかけての成長に合わせたサイジングは難しいと思います。

SB C&Sでもたくさんのファイアウオール製品を販売していますので、多くのパートナーからファイアウオールにまつわるのお問い合わせが来ますが、最も多いお問い合わせが、このサイジングに関連する内容です。

各メーカーから多彩なラインナップで製品が販売されているため、とても細かく選定ができる反面、モデル間の差別化、世代によるパフォーマンスの逆転現象など、1つのファイアウオールを選ぶだけでも多くの要件を考慮に入れながら選定する必要があります。

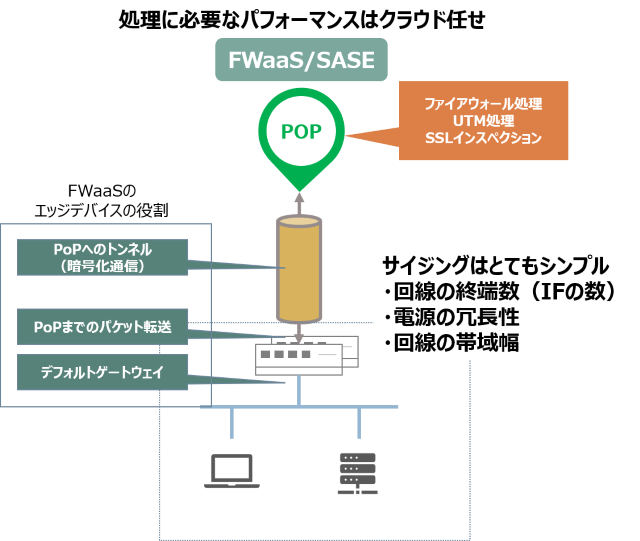

サイジングが難しくなる要因としては、UTM機能(AV/IPS/アプリケーション可視化)とSSLインスペクションです。

すでに多くのメーカー製品では、FWやNAT機能であれば、ほぼパフォーマンスの劣化なくデーターシート通りのパフォーマンスを見込めますが、UTM機能を実装すると大きくパフォーマンスが低下します。

そこにSSLインスペクション機能が併用されると、そこからさらにパフォーマンスの低下を予測する必要があります。

ユーザー数や想定されるTCPのコネクション数だけではFW装置のサイジングが難しく、ユーザーの利用方法、契約回線、アプリケーションの制御、SSLインスペクションの有無によって、機器選定方法は多岐に渡ります。

ファイアウオールがローカルでデータを処理することが前提となっているため、適切にサイジングが行われていないと、想定のパフォーマンスを発揮できないことと、過剰なサイジングは運用コストを圧迫するため細心の注意と長年の経験に基づく知識が必要になります。

FWaaSの場合は、拠点に設置される装置は基本的にはSASE PoPへのトンネル接続とパケットの転送が主な処理です。そのためエッジに設置される機器のサイジングに必要な情報はとてもシンプルです。 ほとんどが契約される回線の帯域、ユーザー数、インターフェースの要件、電源要件で十分です。

エッジデバイスとPoPの関係性

FWデータ処理はSASE PoP側で処理されるため、ユーザー側で機器サイジングを心配する必要がありません。たとえSSLインスペクションを実施したとしても、SLAの範囲でパフォーマンスが担保されるためです。

FWaaSのまとめ

FWaaSとは単にファイアウオールをクラウド化するということではなく、ファイアウオールの"データプレーン"をクラウド化することに意味があると考えています。

なるべく拠点で処理するデータを少なくし、最短でSASE PoPまで転送することが重要です。 そのためにはエッジでは複雑な処理をすることなく、シンプルな装置と運用だけが求められます。

エッジで複雑な処理をしようとすればするほど、高機能な製品が求められ、可用性・冗長性を考慮するとシステム設計から工数はどんどん膨れ上がります。

当然拠点が多くなれば、拠点ごとに採用するモデルのバリエーションが増え、そのための予備機、保守体制などにも影響が出てきます。

ユーザーの要件に合わせたネットワーク環境の構築が最も重要ですが、リモートワーカーが増え、本社、拠点、自宅、移動先といったネットワークの境界が曖昧になってきている状況において、均一化したセキュリティポリシーと運用の一貫性は今後のネットワークの設計において重要な要素です。

拠点接続を含めて新たにネットワーク設計を見直すときは、FWaaSの選択肢を入れてみてはいかがでしょうか?

ご注意!!

FWaaSは堅牢なSASE PoPがあることが前提で提供されるサービスです。この堅牢なSASE PoP上に、ファイアウオール、先進のセキュリティ機能やSASEとしての機能が統合されることによって、ユーザーの拠点で実施するセキュリティ機能を少なく、シンプルに統合することに繋がります。

ソリューションのご相談はSB C&Sまでご連絡ください。

Next Generation Firewallの次の世代とは

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。