今回はNext Generation Firewall(以下NG-FW)またはUnified Thread Management(以下UTM)と呼ばれる装置についての見解です。

我々SB C&SはかつてSoftbank BB時代から長らくUTMについての流通をやってきました。更にその前はFirewall & VPN(以下FW&VPN)の時代もありNetscreenという製品をたくさん販売していた記憶が蘇ります。

さて時代はそれから約十数年経ち、改めてファイアウオール周りのセキュリティについて振り返って、次の一手をどこに定めるかそろそろ見えてきたのかもしれません。

当時を振り返って我々もFW&VPNからUTMへトレンドの移行を促す際、UTM3社比較となる企画を行っていたことも鮮烈に記憶に残っています。確か2006年ぐらいからはJuniper SSG、FortiGate Aシリーズ、Sonicwall TZシリーズという現在でもUTMの礎となっている製品を集めてスループット、機能差異を実際にプレゼンテーションをしていたことを思い出します。

2009年ぐらいのSoftbank BB時代のUTM3社比較セミナー(今はやってません)

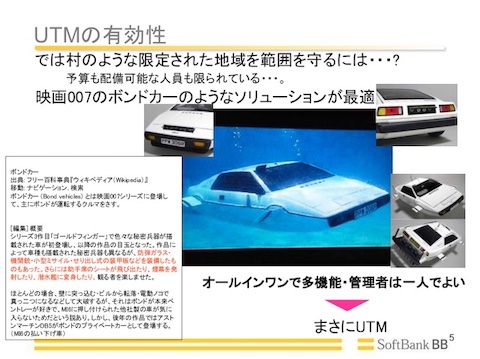

UTMがまだ市場では知名度がなかったため、ボンド・カーに例えて何でもできるファイアウオールとして紹介していた時代です

今やUTMというワードは皆さんご存知のセキュリティ対策です

FW&VPNからNG-FWへ切り替わった経緯とは

なぜあれだけ好調だったFW&VPNからNG-FWに流れが切り替わったのか整理してみると非常にシンプルな理由です。

- FW&VPNの機能をすべてUTMは踏襲していた

- 設定がGUIベースで従来より洗練された設定が可能

- FWにアンチウイルスやIDS/IPSといった新しい脅威に対する機能が追加された

という3点は大きかったかもしれません。ファイアウオールアプライアンスの全盛期としてJuniper NetscreenシリーズはソフトウエアFWからハードウエアFWへの転換を促したこともあり、たくさんのNWエンジニアの記憶にも残っていると思います。 それと同じように、ファイアウオール機能に新しいセキュリティ対策としてアンチウィルス・IDS/IPS・Webフィルタリングが追加されたUTMは革命的なセキュリティアプローチだったと思います。

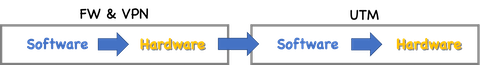

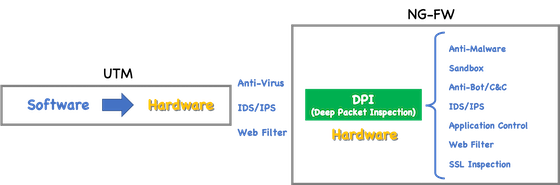

UTMの進化はソフトウエアからハードウェア

UTMの進化は単純にセキュリティ機能の追加だけが行われたというわけではありません。セキュリティ機能の追加によって、セキュリティ対策の方法(主にネットワーク設計)にも大きな変化をもたらしました。

従来までWeb対策としてのプロキシサーバーや、専用製品のIDS/IPSなど専用機が活躍していた土壌をUTMは統合することで、どんな規模の企業においても、広範囲なセキュリティ対策が可能となりました。

UTM黎明期は新しい機能に対応するためにもソフトウエアベースによる処理を行う方法のUTMが多く存在していましたが、時代とともにハードウエアベースのUTMへ転換したのも大きな理由だと思います。 このハードウエアベースへとプラットフォームが変わることで劇的にパフォーマンスが向上し、現在のNG-FWのベースとなる、多彩な機能を高速に処理できる装置として進化しました。

どれだけ、機能が便利になっても、通信速度が遅くては意味がなく、ファイアウオールによってデータプレーンを強化することは必須です。

FW&VPN時代ではソフトウエア→ハードウエアへ進み、UTM時代も同様にソフトウエア→ハードウエアへと進化したというのが過去の歴史からわかることです。

UTMはNG-FWへ更に進化

UTMが昨今、企業ネットワークのセキュリティの中心となったのはNG-FWとして更に進化したことによることが主な理由かもしれません。 従来のUTM機能に新たにアプリケーション可視化(DPIエンジンの搭載)によって、通信の可視化が飛躍的に進歩しました。

DPIエンジンによって、通信をより深く検査することができるようになりました。アプリケーションコントロールやSSLインスペクションはまさにDPIエンジンによって提供されます。 ウィルス対策もシグネチャベースの方式から、サンドボックスやAI、マシンラーニング機能が取り込まれることで、既知の脅威だけでなく、未知の脅威への対策が盛り込まれています。

そして、このDPIのテクノロジーはセキュリティからネットワーク分野においても多様され、ルーターのSD-WAN機能や、無線LAN、有線LANなどのキャンパスLAN内の可視化などにも応用されています。

厳密にUTM/NG-FWの言葉を定義しているわけではありませんのでご注意下さい

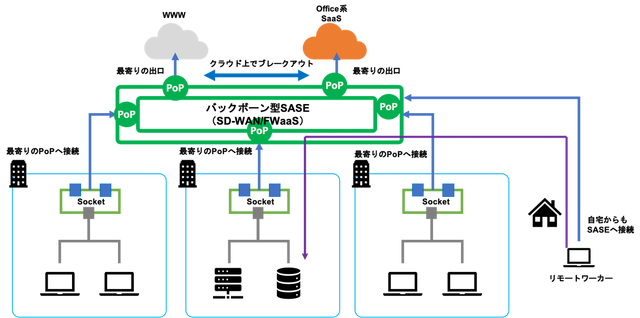

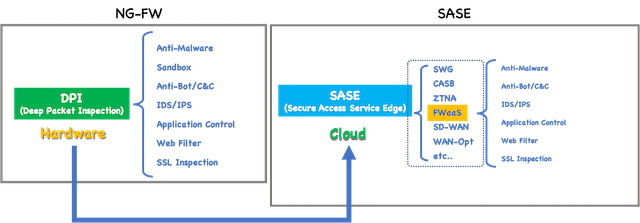

NG-FWのその先はSASE

NG-FWも以前にも増して進化は続いています。ハードウエアのアップグレードはもとより、更なる機能拡張によって、SD-WANやクラウド管理など死角なしといったところ言いたいところですが、時代はさらなる発展を望んでいます。

NG-FWの次の形としては"SASE"という選択肢が新たに登場しました。改めてSASEについてはこの記事では紹介しませんが、過去のFW&VPN→UTM→NG-FWの進化のプロセスを見ても、SASE化プロセスは順当な流れではないかと最近よく思います。

FW→UTMへの転換期を見てきた私ですが、当時の企業データの多くがオンプレミスまたは閉じられた環境にありました。

UTM→NG-FWの進化は、ユーザーがインターネットを活用するようになりアプリケーションの監視が必要となりました。 現在まさにユーザー、データー、アプリケーションがすべてがオンラインに移行されたDXの世界において、ユーザーとデーターの境界はインターネットだけによって実化する世界へと突入しています。

つまり、ユーザーのゲートウェイも、データーのゲートウェイもどちらもインターネット上に存在するという時代になりつつあります。

SASEはまさにインターネット上に存在する、両者にとってのゲートウェイになります。ソフトウエアからハードウエアへと進化したプロセスと同じように、物理的な境界線によって保護された時代から、インターネットによって境界線があいまいになったゼロトラストの世界の始まりです。

NG-FWをFWaaSへ

FWaaS(Firewall as a Service)とは、NG-FWで必要とされた機能をクラウドのプロバイダーによって提供される機能です。 ファイアウオールの役割としては、ユーザーからインターネットへの通信、拠点間通信、インターネットからサーバへの通信など、ファイアウオールを経由する通信を制限し、ステートフルにセッション単位で管理することです。

NG-FWからFWaaSへ移行することで以下のような点が改善されます。

- ファームウェアの更新管理

- リモートアクセスにおけるアタックサーフェスの最小化

- SSLインスペクションによけるパフォーマンスの低下の解消

- 拠点間ファイアウオールポリシーの整合性の確保

- ハードウェアリプレースや故障によるリスクの軽減 など

場合によっては、すべての環境でFWaaSへ移行することは実現できないかもしれませんが、多くのメリットを享受できる可能性があります。

FWaaSを理想的な形で提供する Cato Networks

長々と冒頭で説明した理由として、特にファイアウオールにとって重要なのはデータープレーンであるということを説明したかったからです。どれだけ機能が多彩であっても、通信速度が遅い場合、ユーザービリティの低下から業務機会の損失、シャドーITの温床など多くの問題を引き起こします。ファイアウオールの処理速度を上げるためには、通信を処理するための丈夫なデータプレーンが重要です。

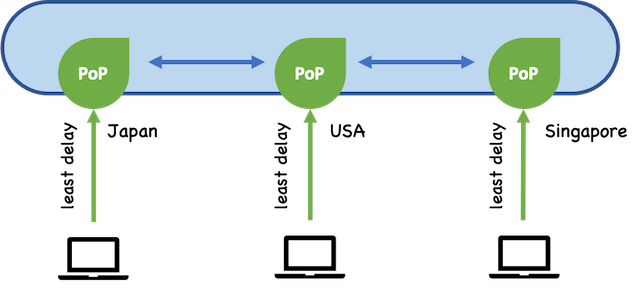

クラウドで実現する場合はPoPのコンピューターノードで処理することはもちろん、PoP間の転送速度も十分な速度で確保されていることを知る必要があります。

未だSASE領域において完全なベンダーはありません。しかし現時点で技術的なアドバンテージを持ってFWaaSを提供していると思うのが、Cato Networksというわけです。その根拠として世界各国へのPoPの保有と独自のバックボーンによるPoP間の接続という重要な機能を有しているという点です。

魅力1: 世界中にあるデータセンターと独自のバックボーン接続

Cato Networksではユーザーは自身の一番近いPoPに自動的に収容される仕組みになっています。これによってなるべくインターネットエクスチェンジを経由することが少なくなります。日本国内においては、東京・大阪の2拠点ですが、それでも海外のPoPに転送されるより、物理的な距離遅延は少なくなります。裏を返せば、国内ユーザーであれば国内のPoP、海外ユーザーであれば、その国内または近隣のPoPに接続されます。

単にセキュリティサービスをクラウドへ移行したクラウドサービスの場合、データプレーンが特定の国でしか提供されないとなると、結果的に通信をインターネット経由でトラフィックを集める必要があるので、せっかくSASEによってクラウド化したメリットを最大限活かすことが難しくなるかもしれません。(特定の国のPoPしか契約できないとなると、それ以外の国からのアクセスは遠回りする必要があります。)

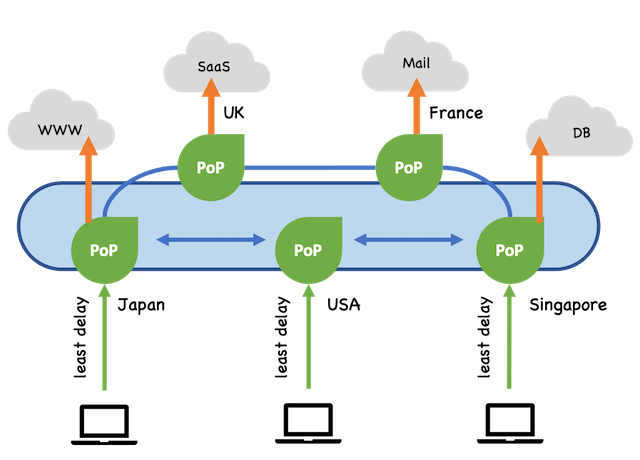

魅力2: 一番違い出口から排出するでなるべく速くデータを届ける

SASEはCloudによって世界中がつながっているため、入口だけを近くするだけでは物足りないです。データの出口もサーバーの近い場所から出るようにすることも必要となります。国内ユーザーが海外のサービスを利用する場合、出口が国内にあると、SASEを出たあとのインターネットエクスチェンジは存在するので、物理的な遅延をなるべく減らすというSASEの使い方をするなら、出口のPoPにも気をつけるべきです。

SASEはサービスエッジということで、ほとんどのベンダーでもユーザーの入り口として語られることが多いなか、入口から出口までのコントロールがFWaaSとして提供されるのが、Cato Networksの良いところです。

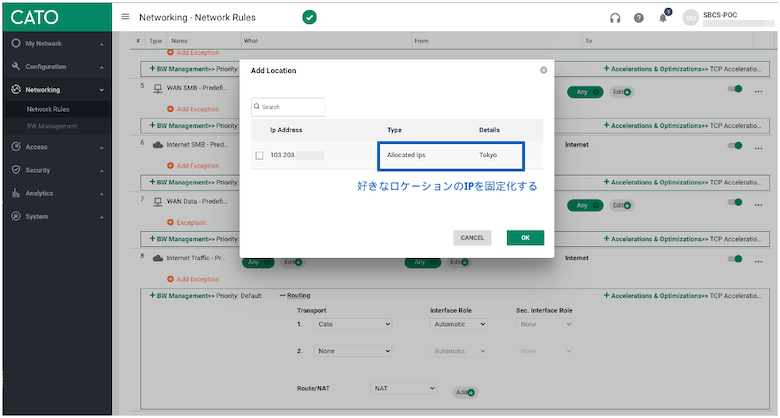

Cato Networks IP Allocation機能

デフォルト3つの固定のアウトバウンドIPが付与される。ファイアウォールのSNAT用IPとして利用することが可能

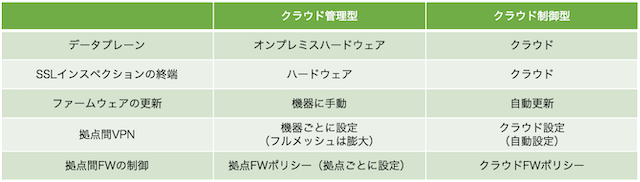

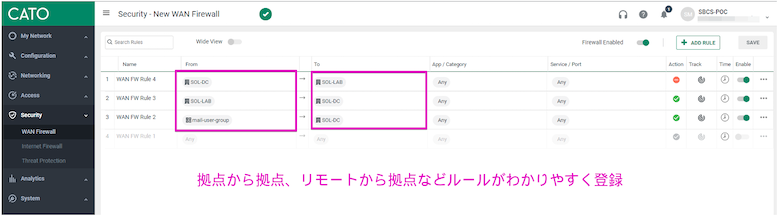

クラウド管理型とクラウド制御型の違い

ここではクラウド管理型とはNG-FWとクラウド管理製品の組み合わせとして、クラウド制御型とはFWaaSを指して考えてみます。 それぞれの特徴をまとめると以下の通りです。

簡単な比較ですが、拠点単位で見るとNG-FWは分散処理のため効率的ですが、拠点数が増えれば増えるほどポリシーの整合性の管理は難しいです。

基本的には1台の大きなファイアウオールだけを管理するイメージとなるため、拠点間ポリシーも拠点をゾーン管理するため、拠点ごとのオブジェクトを全拠点で同期させる必要がなく、ポリシーの整合性が取りやすいことが特徴です。

まとめ

今回、伝えたいメッセージが多くあり、長くなってしまいましたが、2021年からNG-FWも新しいプラットフォームへ移行することを啓蒙していく必要があると思っています。これは単に新しい製品の売り込みという面だけでなく、これからのセキュリティやユーザーの働き方の変化に対応するためです。

過去、FW&VPNからUTMやNG-FWへ変化したように、新たにNG-FWはFWaaSで更に大きな変化が期待できます。少ないリソースのなかソフトウエア処理だったファイアウオールがハードウエアの進化によって大きな変化を得ました。

NG-FWもオンプレミスのハードウエアからクラウドリソースによって更なる大きなパフォーマンスを得ることができそうです。 地球規模の巨大なファイアウオールを近々利用するのが一般的になる日も近づいているということです。

この先が楽しみでしかありませんね。

SASEはリモートワークを救うか?

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。