❏FortiGate SSL-VPN環境をHENNGE Oneでよりセキュアに

前回の「SAMLをやってみよう(FortiGateのSSL-VPNとSAML認証)」の第2弾として今回はFortiGateのSSL-VPNとHENNGE OneのSAML認証 を行ってみようと思います。

Zero Trustの1要素としてIDaaSがありますが、国産IDaaSとして注目されているHENNGE Oneを利用してFortiGate のSSL-VPN認証を強化しようと思います。

FortiGateとHENNGE Oneの連携はSAMLを利用します。

SAML連携をすることで、HENNGE Oneのセキュリティを利用できるようになりますので

・デバイス証明書でアクセスデバイスを特定

・スマートフォンHENNGE Lockアプリを利用してのOTP

・HENNGE のアクセス制御を利用してフィルタリング などなど

FortiGateのVPNを利用する際に、様々なセキュリティ強化をおこなうことが可能となります。

HENNGE Oneの詳細についてはメーカーHPをご覧ください。

❏HENNGE One+FortiGateが連携することで出来ること

本ガイドではFortiGateのSSL-VPN認証に、スマートフォンHENNGE Lockアプリと連携した2要素認証を実現します。

❏HENNGE Oneを設定してみよう

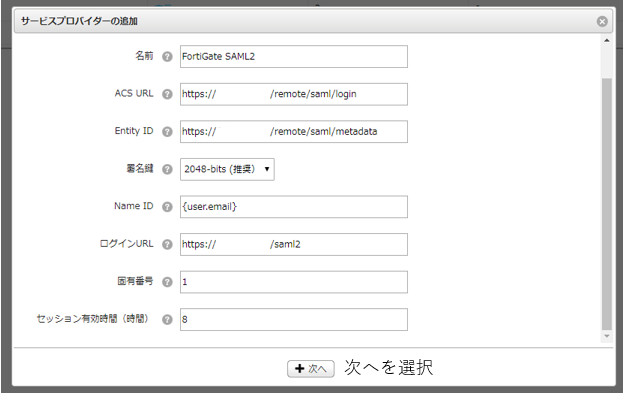

1. HENNGE Oneのログインが可能な状態で、《システム》>>《サービスプロバイダー設定》に移動し《サービスプロバイダーの追加》を選択します。

2. 《サービスプロバイダーの追加》メニューにて《カスタム》を選択し任意の名前をつけます。

■設定項目■

《ACS URL》https://<FortiGateのアドレス>/remote/saml/login

《Entity ID》https:// <FortiGateのアドレス> /remote/saml/metadata

《署名鍵》2048bit

《Name I》{user.email}

《ログインURL》https:// <FortiGateのアドレス> /<FortiGate側のSSL-VPNレルム名と一致させること。今回はSAML2>

《固有番号》任意で設定(今回は1を設定)

《セッション有効時間》デフォルト8時間

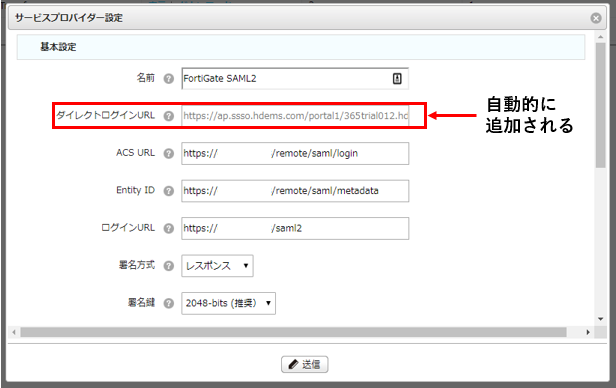

3. 設定後《次へ》をクリックすると以下のように追加情報が自動反映されます。

■反映前

■反映後

4. 自動追加された項目《属性の設定》→《属性の追加》をクリックし設定値を入力し《送信》をクリックします。

■設定項目■

《属性》email

《値D》{user.email}

5.《システム》>>《サービスプロバイダー設定》に移動し《先ほど追加したポリシー名》のメタデータ《表示》を選択します。

6.《エンドポイントを表示する》の以下の項目の情報を、後程FortiGate側で利用するためテキストメモなどにコピーしておきます。

■操作項目■

《Issuer》テキストメモなどに情報を控える

《シングルサインオンURL》テキストメモなどに情報を控える

《証明書》ダウンロード

7.FortiGateのSSL-VPNの認証連携を利用するユーザーが所属しているアクセスポリシーグループで、先ほど設定したSAML連携の設定を許可する必要があります。

メニューの《ユーザー》>>《アクセスポリシーグループ》に移動し《該当のアクセスポリシー》の《編集ボタン》を選択します。

7.FortiGateのSSL-VPNの認証連携を利用するユーザーが所属しているアクセスポリシーグループで、先ほど設定したSAML連携の設定を許可する必要があります。

メニューの《ユーザー》>>《アクセスポリシーグループ》に移動し《該当のアクセスポリシー》の《編集ボタン》を選択します。

《アクセスポリシーグループの編集》メニューの《許可するサービスプロバイダー》に先ほどの設定したサービスプロファイル名にチェックを入れアクセスを許可します。

❏次回はFortiGate側のSAML設定してみよう

これでHENNGE One側の設定が完了しました。

次回はHENNGE Oneと連携するためのFortiGate SAML設定・接続動作確認を行っていきます。

是非あわせてご覧ください。

SAMLをやってみよう(FortiGateのSSL-VPNとSAML認証)

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 1課

橋本 紗代子

関西の湖畔で動物たちと暮らしています。