こちらの記事でCIEMの概要や製品選定のポイントについて説明させていただきましたが、本記事では、Prisma Cloudが提供しているCIEM機能について解説させていただきます。

※Prisma Cloud については、こちらの記事をご覧ください。

目次

- Prisma CloudのCIEM機能とは

- IAM Securityを実装するために必要な設定

- IAM Securityの設定手順

- 作成したアラートの検出内容を確認

- まとめ

Prisma CloudのCIEM機能とは

概要

Prisma CloudのCIEM機能は「IAM Security」という名称で提供されています。

CIEMの解説をした記事でお伝えしたCIEMの基本的な機能は有しており、AWS、Azure、GCPに対応しているのでマルチクラウド環境にも対応可能です。

Prisma Cloudは、CSPMやCWPPなど他のクラウドセキュリティの機能も提供しておりますが、それらと一緒に単一コンソール上で利用することができます。

提供している機能

①権限関連情報の可視化

アカウントやリソースにどのような権限が紐づいていて、「その権限でどのリースにアクセスできるか?」「その権限でどんなアクションが実行できるか?」「だれがその権限を割り当てたか?」などがわかるようになります。

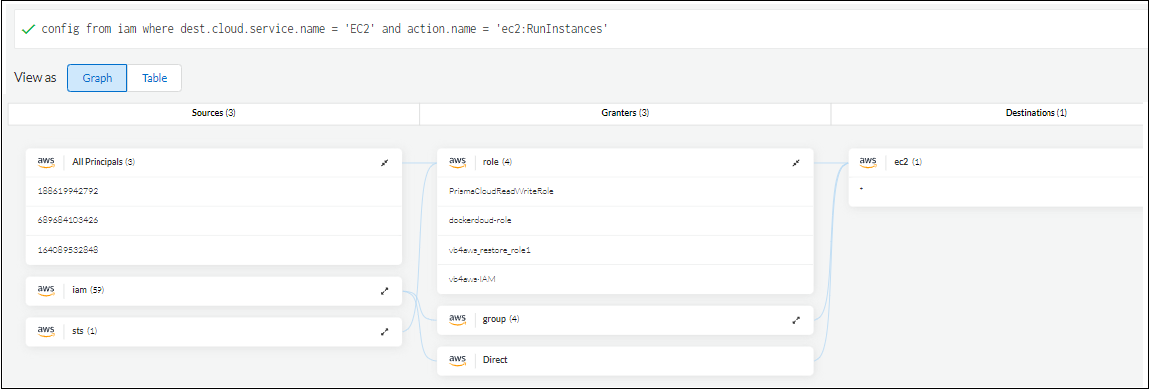

表形式での可視化はもちろん、グラフでも可視化が可能となっています。グラフ形式ですと、権限の関連性がより直感的にわかりやすくなります。

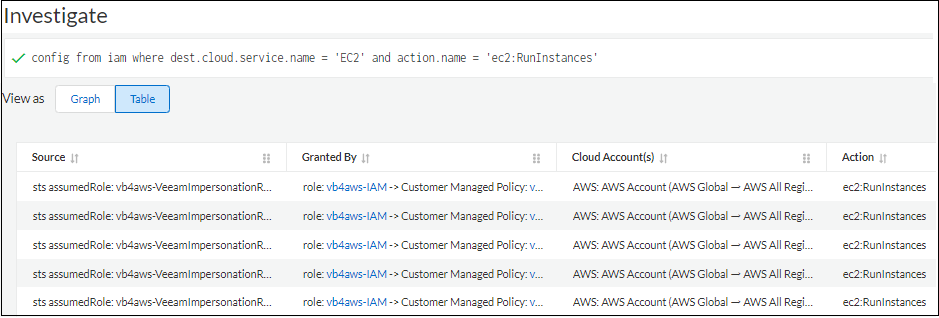

【表形式での可視化】 ※画像が見ずらい場合、画像クリックで拡大することが可能です。

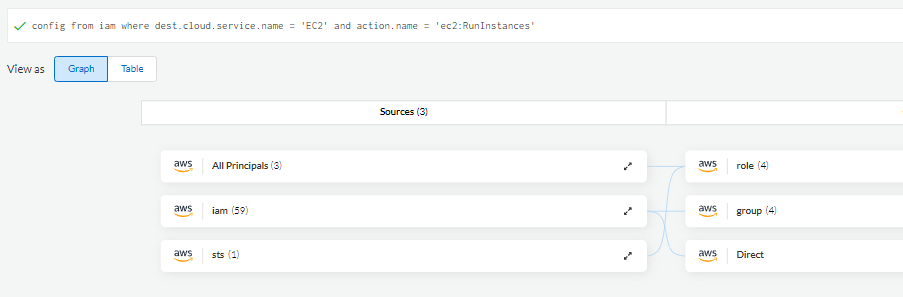

【グラフ形式での可視化】 ※画像が見ずらい場合、画像クリックで拡大することが可能です。

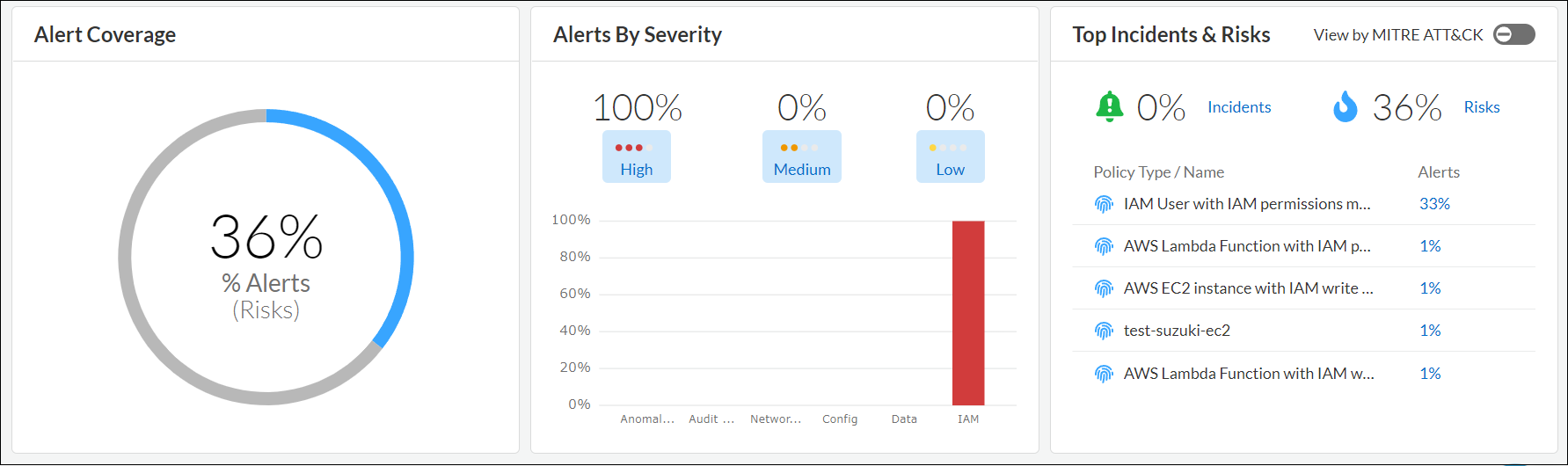

②ポリシー準拠状況の把握

もし企業のポリシーに準拠していないような権限があればアラートをあげてくれる機能も提供しています。

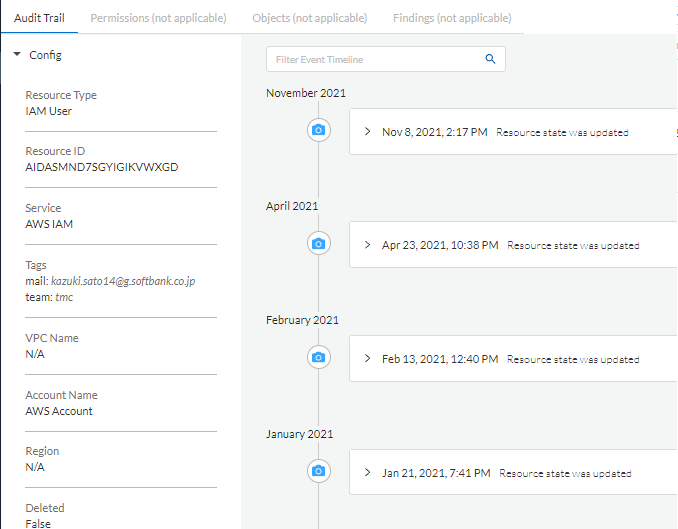

以下のようにアラートの概要や更新された経緯などを確認することが可能です。

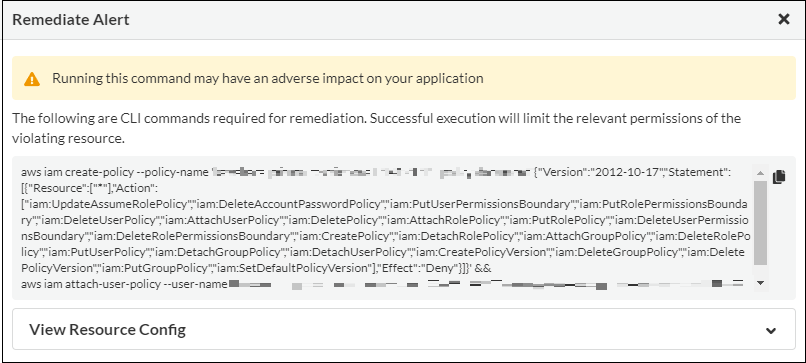

③過剰な権限のはく奪

ポリシーに沿っていない権限があった場合、その設定を変更する必要がありますが、Prisma Cloudでは以下のような方法で対処することが可能です。

- 推奨事項を設定し、その内容に沿って手動で設定変更する

- スクリプトを用意し、自動修正する

以下が実際の画面になります。

【推奨事項の画面】

【自動修正の画面】

IAM Securityには、デフォルトで提供しているサンプルポリシーがありますが、こちらには自動修正や推奨事項まで実装されています。自ら作成したポリシーに自動修正や推奨事項の機能も実装したい場合は、スクリプトや推奨事項の手順もご自身で作成する必要があります。

IAM Securityを実装するために必要な設定

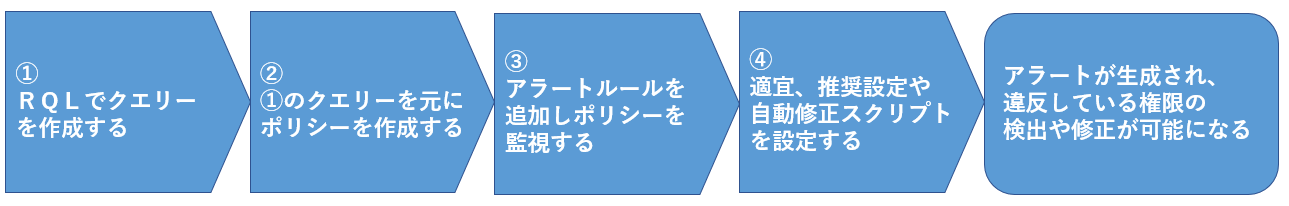

IAM Securityを実装する際には、以下のような流れで必要な機能を作成することで、可視化、検出、修正を実現することができます。

RQLで検索した結果を元に、ポリシーを作成、アラートルールに追加することで、異常が検出されるようになります。③の設定までで、IAM Securityによる異常の検出まで可能になりますが、アラートルールを設定した後に、推奨事項や自動修正のスクリプトを設定することで、異常を自動で対応したり、手動で設定変更する際の対応手順の均一化を図ることも可能になります。

ここで出てきた、RQLというものはIAM Security設定時のポイントになりますので、こちらの概要と基本的な使い方を以下に記載します。

IAM Security利用時のRQLの基本的な使い方

概要

RQLとは、Resource Query Languageの略で、Prisma Cloud独自のSQLライクなクエリー言語です。Prisma Cloudが収集する様々な情報の中から特定の条件で、検索を⾏うために使用します。

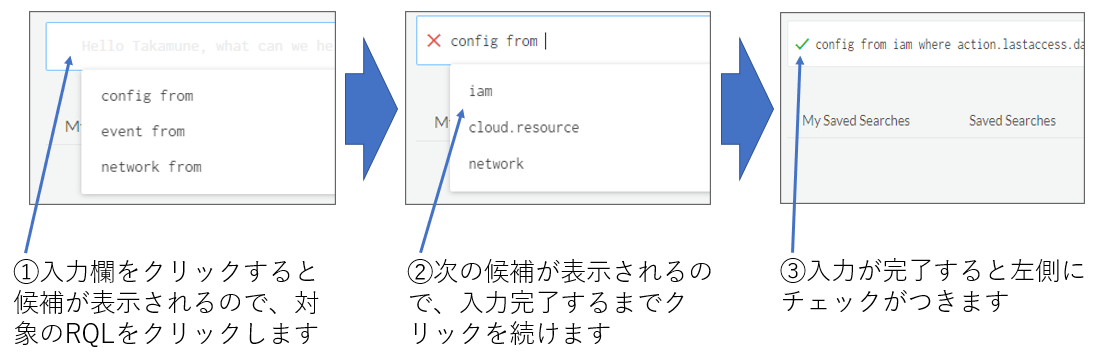

以下が実際の検索画面ですが、記述する欄をクリックするたびに候補が出てくるので、記述ミスが発生しなくなり、とても使いやすいです。

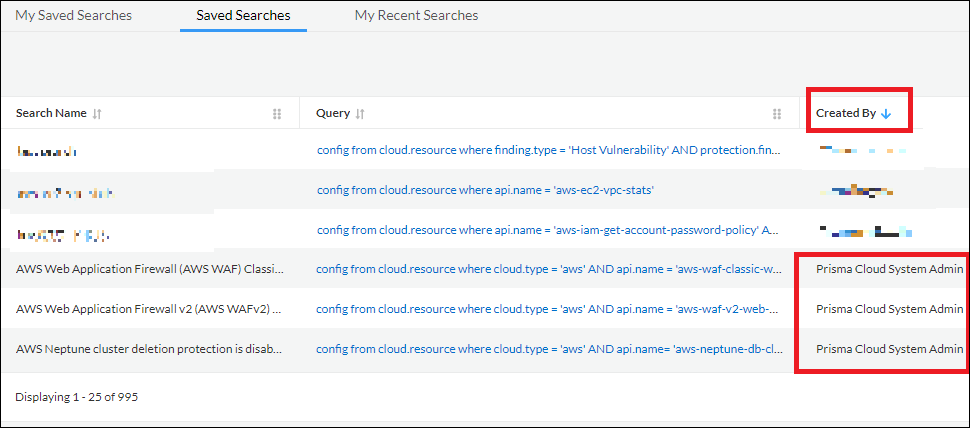

また、デフォルトで提供されているサンプルクエリーが900以上ありますので、最初はサンプルクエリーから利用し始めて、それぞれのユーザーの特性に合わせて調整していくことも可能です。

※以下の画像で「Created By」が「Prisma Cloud System Admin」と記載されてるクエリーがサンプルクエリーとなっています。

記述方法

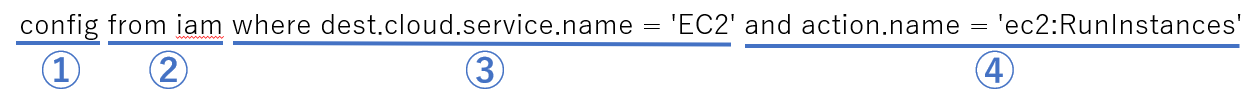

次に以下のクエリーを元に記述方法について説明いたします。

このクエリーは「EC2 へのアクセスができ、且つインスタンスを実行できる権限」を検索しているのですが、作成する際にチェックすべきポイントが4つあります。こちらをおさえておくと、サンプルクエリーを理解する際やクエリーを作成する際に役立ちますので、ご確認ください。

※インスタンスとは、EC2(AWSで提供している仮想サーバーを作成できるサービス)上で稼働させるサーバのことです。

【ポイント①】

検索する内容に合わせてconfig、event、networkの3つから選択します。それぞれの利用用途を以下表に記載いたしました。IAM Securityを利用する際には、「config」を記載します。

| config | IAM、パブリッククラウドの設定内容の検索の場合 |

| event | アカウント侵害、ユーザーの異常なふるまいなどの検索の場合 |

| network | ネットワークの構成やトラフィックの検索の場合 |

【ポイント②】

fromを記載した後、複数の候補から1つ選びます。①で記述した内容によって選択肢が異なりますが、「config」を記述した場合、iam、cloud.resource、networkの中から選びます。IAM Securityを利用する場合は「iam」を記述します。

| iam | IAM Securityを利用する場合 |

| cloud.resource | CSPMを利用する場合 |

| network | ネットワークの分析を利用する場合 |

【ポイント③】

whereを記載した後、検索したい内容に合わせて条件文を指定します。条件文はたくさんの種類があるのですが、公式ドキュメントにそれぞれの用途が記載されていますのでこちらをご覧ください。

【ポイント④】

さらに詳細な検索をしたい場合、andなどの演算子を記述し、追加の条件文を加えます。こちらも多くの演算子を利用できますので、公式ドキュメントをご覧ください。

IAM Securityの設定手順

ここから、上記の「記述方法」で例に挙げたクエリーを使い、RQLの作成、ポリシー作成、アラート作成まで実装する手順を解説させていただきます。

注意点として、作成したアラートの反映に時間がかかってしまう場合があります。数時間待っても改善されない場合は、こちらのサイトを参照の上、対処を試みてください。

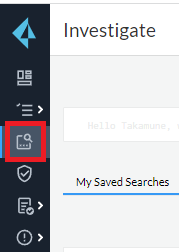

1.Prisma Cloudのコンソール画面にログインし、「Investigate」を選択します。

|

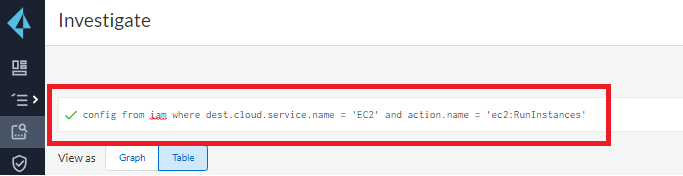

2.赤枠内に以下のRQL文を入力します。

config from iam where dest.cloud.service.name = 'EC2' and action.name = 'ec2:RunInstances'

|

3.検索結果が出力されることを確認します。

|

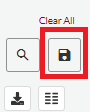

4.アラート作成時、円滑に設定を進めるため、手順2で作成したRQLを保存します。画面右にある以下のアイコンをクリックします。

|

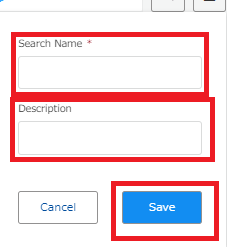

5.表示された以下のポップアップにて、「Search Name」と「Description」に任意の値を入力し、「Save」をクリックします。

※「Description」は必須ではありません。

|

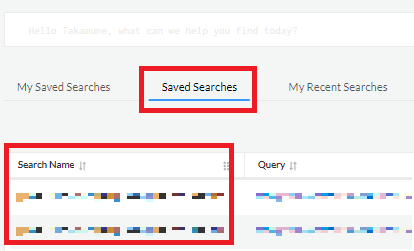

6.「Saved Searches」をクリックし、作成したクエリーが保存されているか確認します。

|

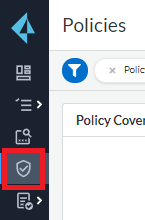

7.画面左にある「Policies」をクリックし、画面遷移します。

|

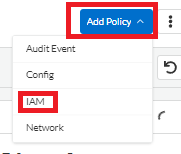

8.画面右にある「Add Policy」をクリックし、「IAM」を選択します。

|

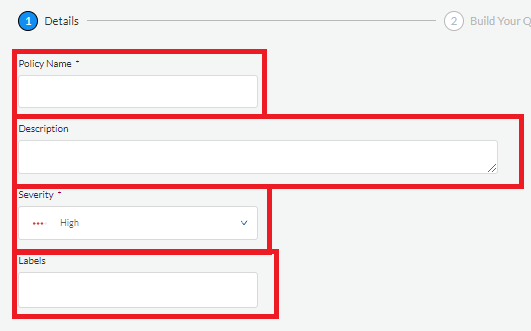

9.「Policy Name」「Description」「Severity」「Labels」に任意の値を入力し、画面下部の「Next」をクリックします。

※「Description」「Labels」は必須ではありません。

|

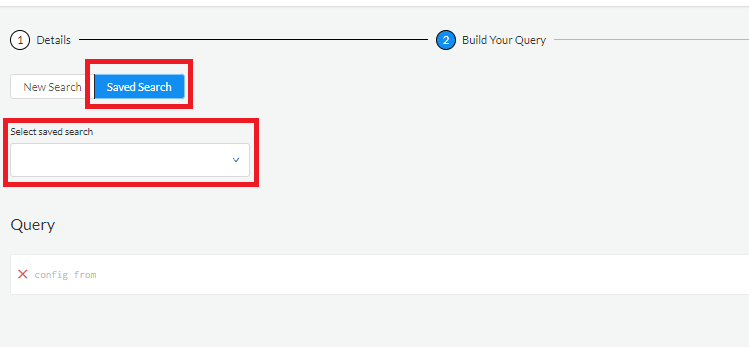

10.「Saved Search」をクリック、「Select saved search」から手順4にて保存したクエリーを選択し、画面下部の「Save」をクリックします。

|

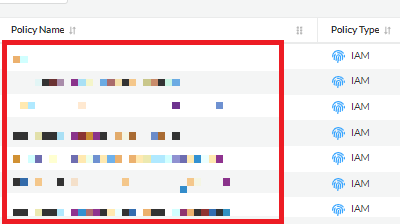

11.「Policies」のトップ画面に戻るので、作成したポリシーが表示されているか確認します。

|

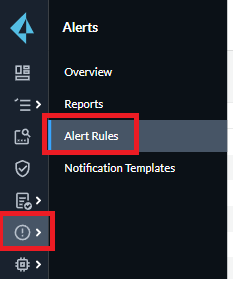

12.画面左にある「Alerts」をクリックし、「Alert Rules」をクリックして画面遷移します。

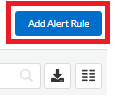

13.画面右上にある「Add Alert Rule」をクリックします。

|

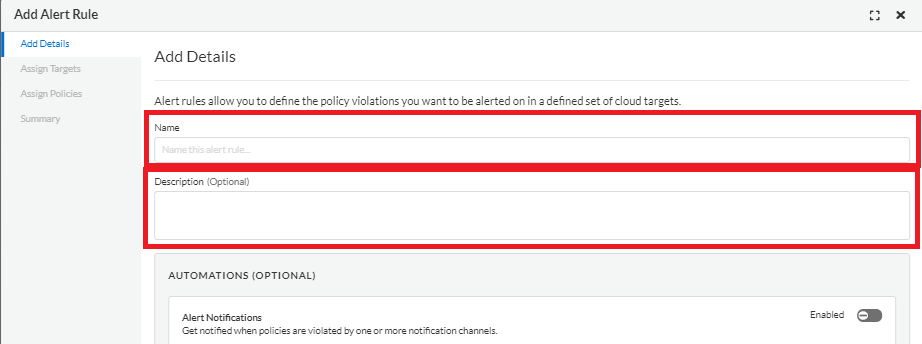

14.表示されたポップアップの「Name」「Description」に任意の値を入力して「Next」をクリックします。

※「Description」は必須ではありません。

|

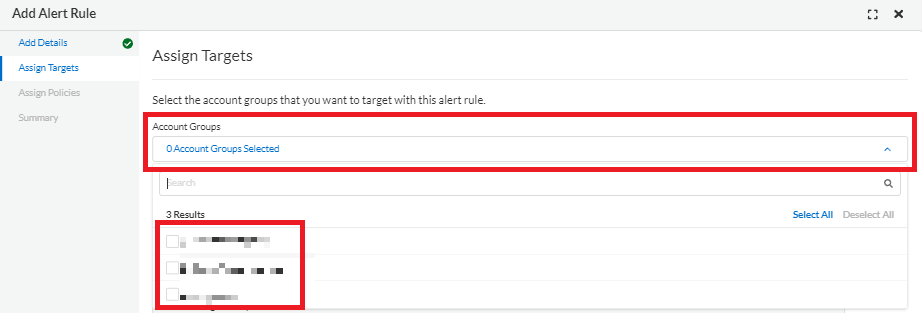

15.「Account Groups」をクリックし、任意のアカウントグループを選択して「Next」をクリックします。

|

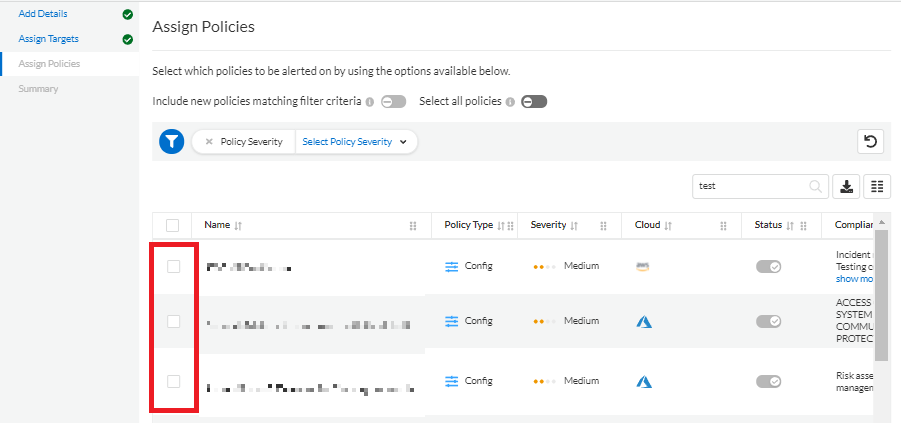

16.手順11で作成したポリシーを検索しチェックをつけて「Next」をクリックします。

|

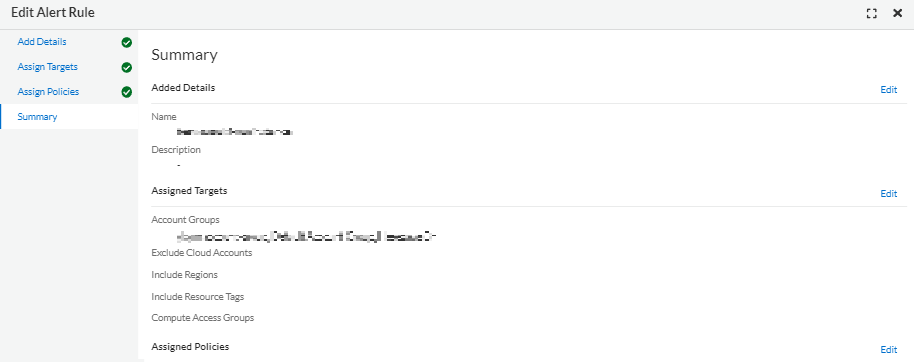

17.Summaryを確認し、問題なければ画面下部の「Save」をクリックします。

|

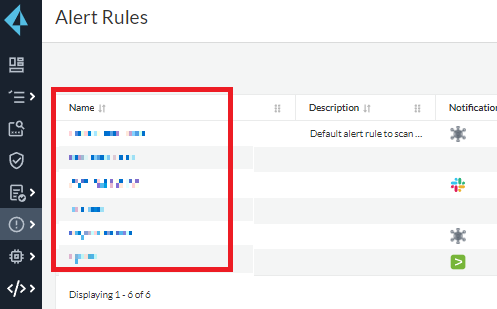

18.「Alert Rules」のトップ画面に戻るので、作成したルールが表示されているか確認します。

|

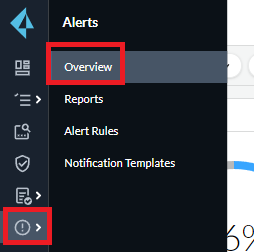

19.画面左にある「Alerts」をクリックし、「Overview」をクリックして画面遷移します。

|

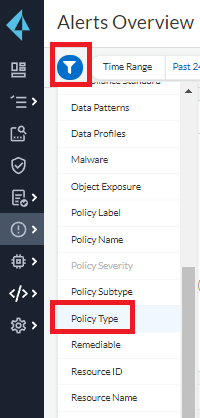

20.画面左上にあるフィルタマークをクリックし、「Policy Type」を選択します。

|

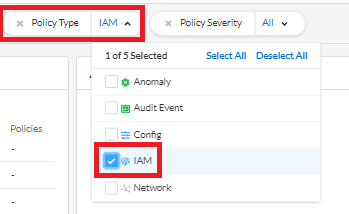

21.画面上部に「Policy Type」のフィルターが追加されるので、クリックし、「IAM」にチェックをつけます。

|

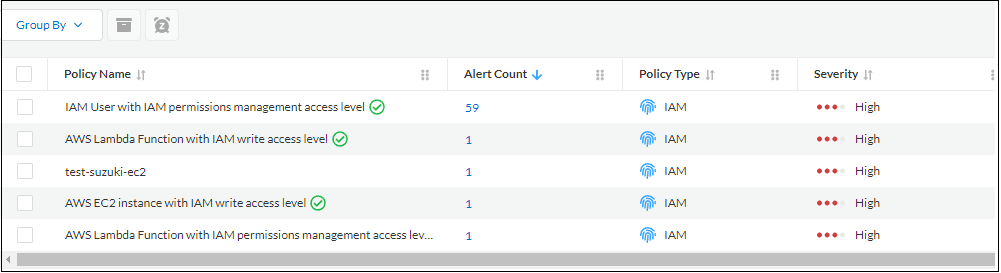

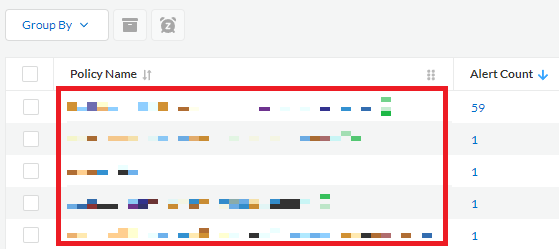

22.手順11で作成したポリシーが表示されていれば、設定完了です。

※表示されない場合は、「Time Range」フィルターを「All time」にするなどして確認してください。

|

作成したアラートの検出内容を確認

今回アラートを作成したことで、「EC2 へのアクセスができ、且つインスタンスを実行できる権限」を検出できるようになりました。それでは、実際にコンソール画面でどのように検出されるのか確認していきます。

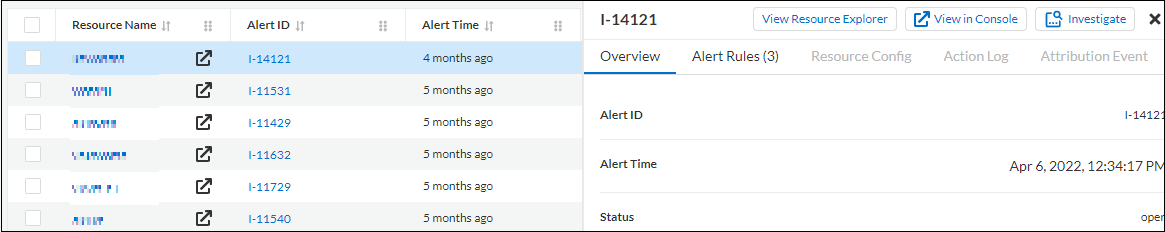

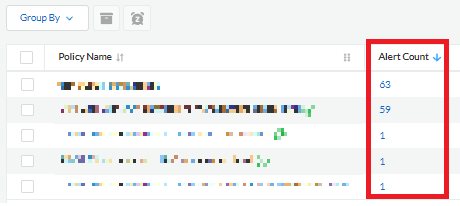

権限が付与されているリソースを一覧で確認

「Alerts Overview」の画面で作成したアラートが表示されましたら、作成したアラートの行にある「Alert Count」の数字をクリックします。

|

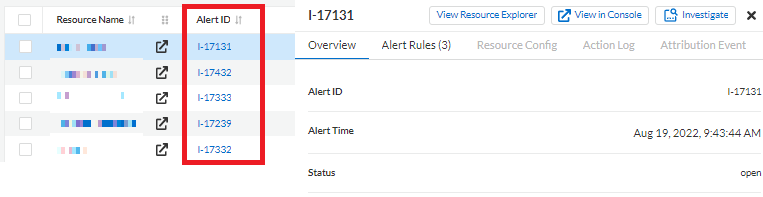

権限が付与されているリソースが一覧で表示されます。ここに表示されているリソースが「EC2 へのアクセスができ、且つインスタンスを実行できる権限」をもっていることになります。さらに「Alert ID」をクリックすると詳細も確認することができます。

|

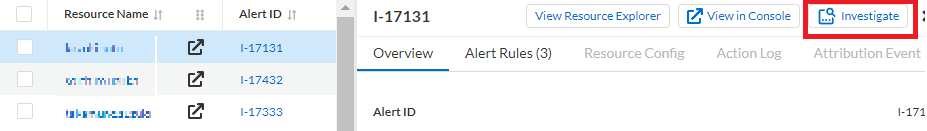

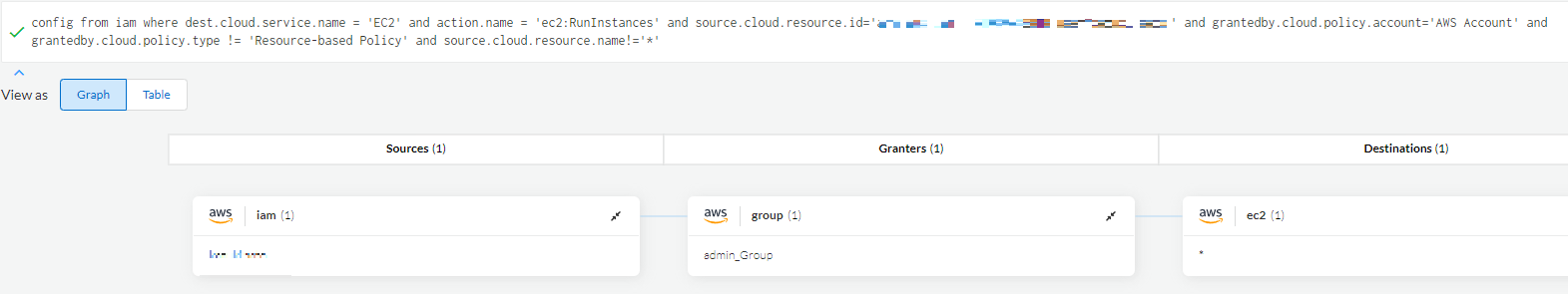

表示されたリソースと権限の紐づけをグラフ形式で確認

アラートの詳細を表示した状態で、「Investigate」をクリックすると、対象のリソースの権限の関連情報をグラフ形式で確認することが可能です。

|

※画像が見ずらい場合、画像クリックで拡大することが可能です。

|

上の図の「Sources」「Granters」「Destinations」の意味は以下となります。

Sources:接続先のリソースへ許可の権限が付与されている「接続元のリソース」を表示

Granters:接続元に対して権限を付与している「グループやロール」を表示

Destinations:権限を付与されたことで接続できる「接続先のリソース」を表示

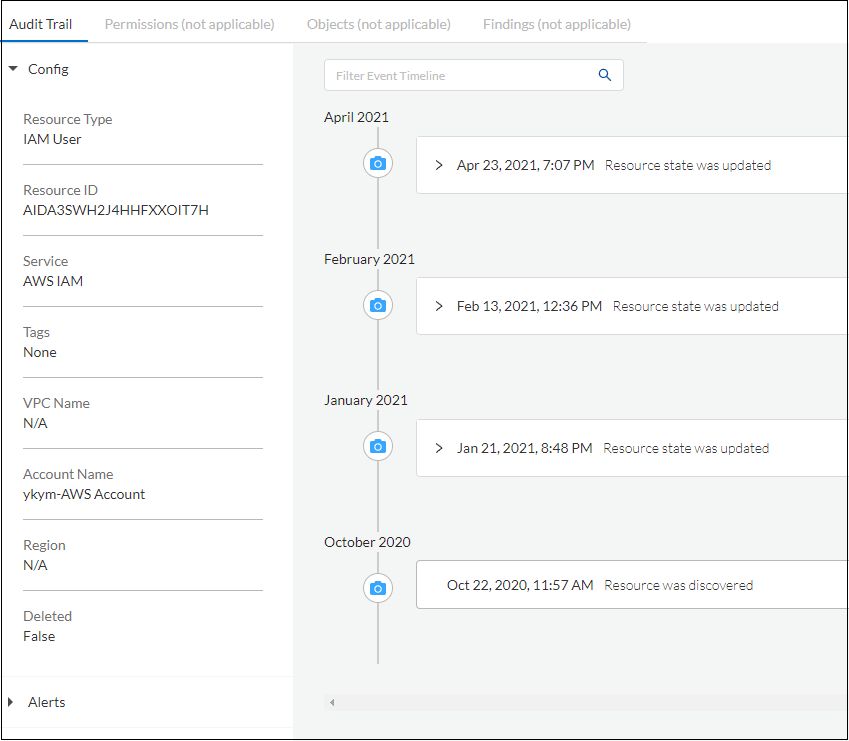

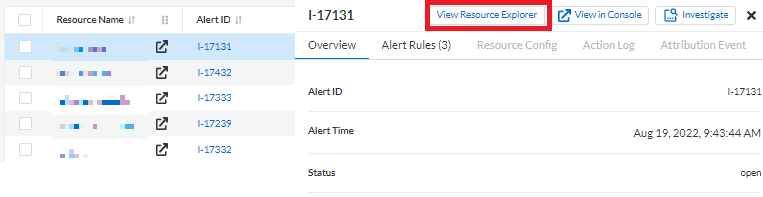

権限が付与された経緯を確認

アラートの詳細を表示した状態で、「View Resource Explorer」をクリックすると権限が付与された経緯を確認することが可能です。

|

|

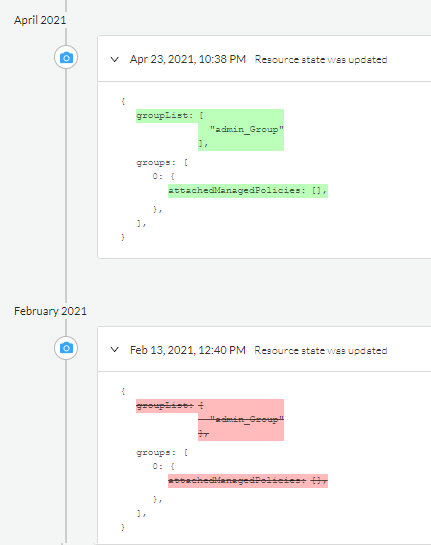

写真アイコンの横にある「>」をクリックすると、更新した内容の詳細も確認可能です。追加の設定をした場合は「緑」、削除した場合は「赤」となります。

|

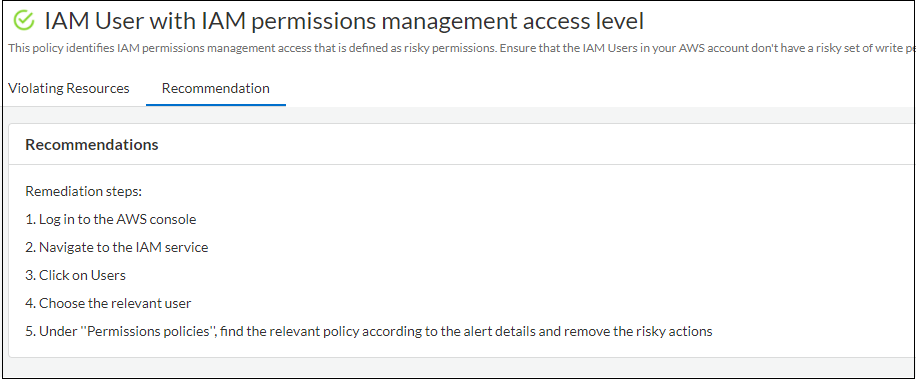

自動修正・推奨事項の確認

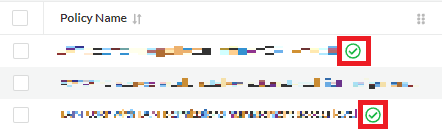

今回、こちらの設定はしませんでしたが、自動修正・推奨事項を設定した場合、作成したアラートを「Alerts Overview」の画面で確認すると、緑のチェックがついています。デフォルトで利用できるサンプルクエリーには自動修正・推奨事項が設定されているものがあり、これらにも緑のチェックがついています。

|

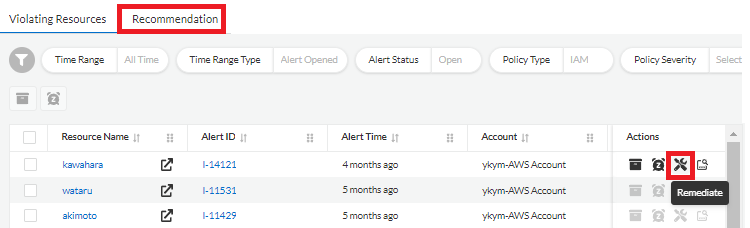

緑のチェックがついてるアラートの「Alert Count」に記載されている数字をクリックしますと、遷移先で「Recommendation」や「Remediate」が利用できる状態になっています。

※「Recommendation」や「Remediate」の表示画面は、上述した「提供している機能」の③をご覧ください。

|

まとめ

IAM Securityの概要から仕組み、設定方法、検出内容までまとめさせていただきました。

このようにRQLの使い方をおさえてしまえば、IAM Securityの実装は簡単ですし、実装してしまえばマルチクラウド環境の権限管理が容易になり、ポリシーの統一化も図ることが可能になります。

パブリッククラウドを利用していますと、権限だけでなく他のサービスを保護したいというケースも出てくる可能性がありますので、CSPMやCWPPなど他クラウドセキュリティも提供しているPrisma CloudはCIEM検討時の候補になり得るのではないかと考えております。

今後、クラウドセキュリティやCIEMをご検討されることがございましたら、お気軽にゼロトラストオンライン相談フォームまでお問い合わせくださいませ。

ゼロトラストオンライン相談フォーム

お問い合わせ先:SBCASGRP-cloudsec@g.softbank.co.jp

※引用元の記事

Prisma Cloud公式HP:クラウド インフラストラクチャ権限管理

Prisma Cloud公式ドキュメント:Prisma Cloud IAM Security

Prisma Cloud公式ドキュメント:Prisma Cloud Resource Query Language (RQL)

著者紹介

SB C&S株式会社

テクニカルマーケティングセンター

鈴木 孝崇

テクニカルサポート、サーバー運用保守、RPA開発、パブリッククラウドのプリセールスを経て、現在ゼロトラスト領域のソリューションSEとして活動中。

PMP、Prisma Certified Cloud Security Engineer、Google Professional Cloud Architectなど20個の資格を取得。

CSPM、CWPPのプロフェッショナルを目指して、日々奮闘しています。