皆さん、こんにちは。

SB C&Sでネットワーク/セキュリティ関連のプリセールスを担当している 大東です。

ZscalerのZPAについては別の記事でも紹介していますが、今回は社内にZscalerの小規模なPoPを構築する「Private Service Edge」について記載します。

■Private Service Edge を語る前に・・・

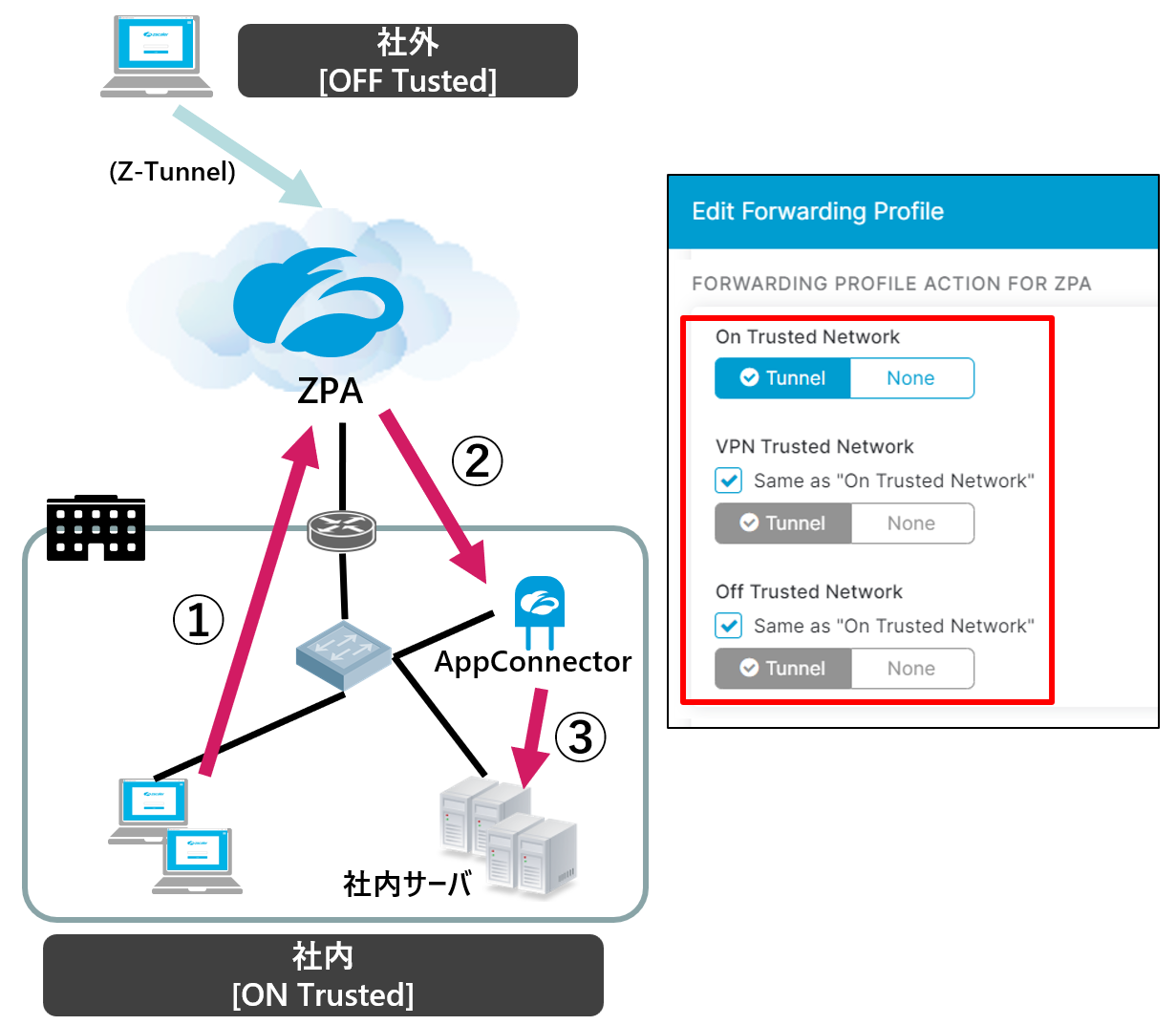

Zscalerでは、社内にいる場合(ON Trusted)と社外にいる場合(OFF Trusted)で転送方式を変更することができます。

※ON or OFFは、DHCPから割り振られるDNSサーバのIPアドレスやドメイン名などで自動的に判断されます。DNSサーバがZscaler側に事前設定されていたものと一致すれば「ON Trusted」とみなされます。

デフォルトでは、すべての状態で「Tunnel」という転送方式になっているため、社内にいる場合でもZPAの設定によってはインターネット上のPoP経由で内部のサーバに通信をしてしまう可能性があります。

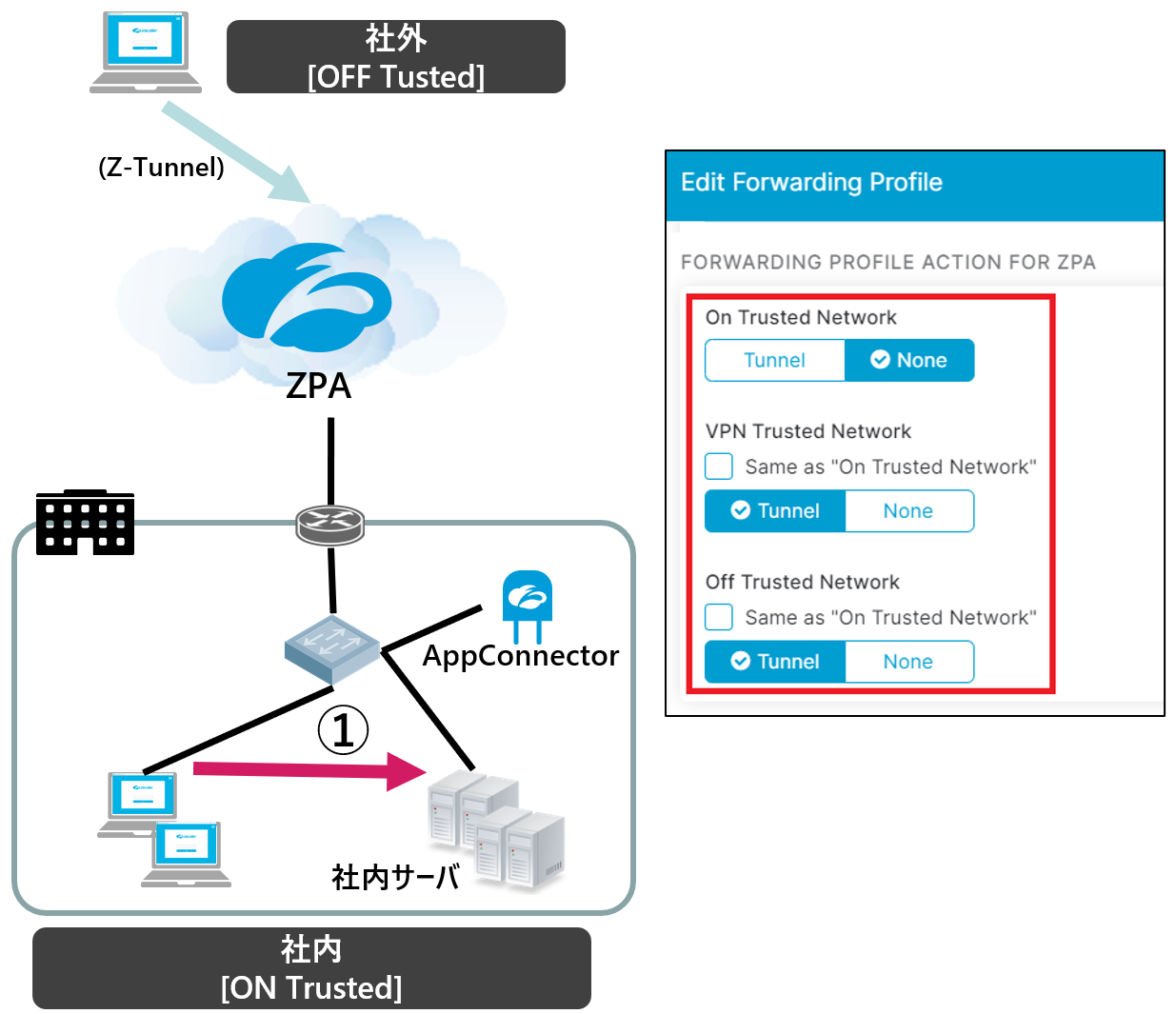

これでは無駄な通信が発生し、社内ににいるにもかかわらず遅延が発生するため、社内にいる場合は「None」にすることで、ZPAを介さずに直接通信することができます。

しかし、ゼロトラストという観点で考えた場合、この方法が最善でしょうか。

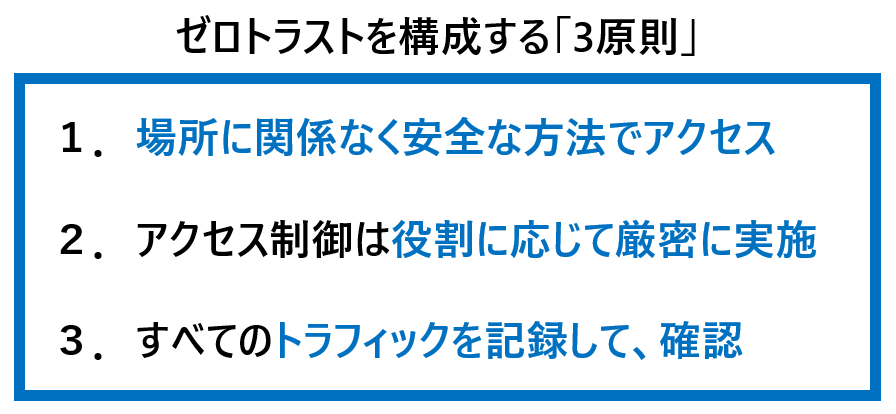

ゼロトラストを構成する要素として下記のようなものが挙げられます。

直接アクセスの場合、アクセスされるサーバ側でアクセス制御やログの記録をするという方法も考えられますが、ZscalerのPrivate Service Edgeを使えば全てZscaler側で一括管理を行うことが可能です。

■Private Service Edge

Private Service Edgeとは社内環境でもゼロトラスト化を実現するためのSDP機能になります。

SDPとは「Software Defined Perimeter」の略で、直訳すると「ソフトウェアで定義された境界線」という意味になります。

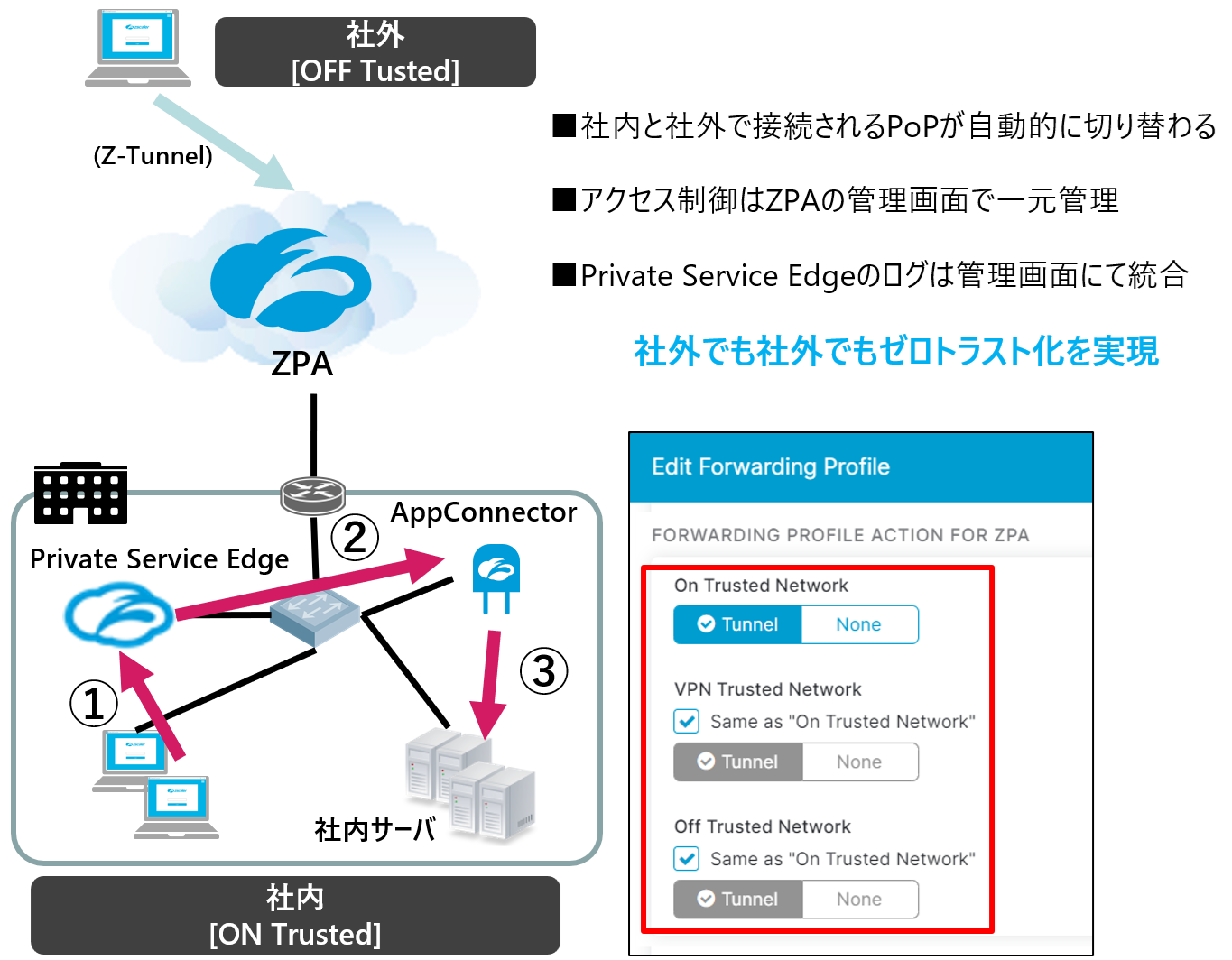

Private Service Edgeは簡単に言うと「社内に小規模なZPAのPoP」を準備するようなものです。

社内にいる場合は、すべての通信をこのPrivate Service Edgeを経由させることで通信制御やログなどもZscalerで一括管理ができるようになります。

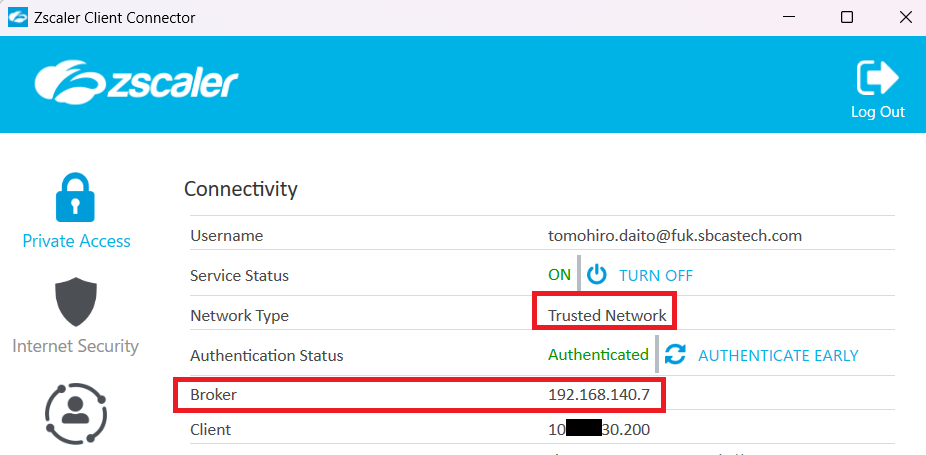

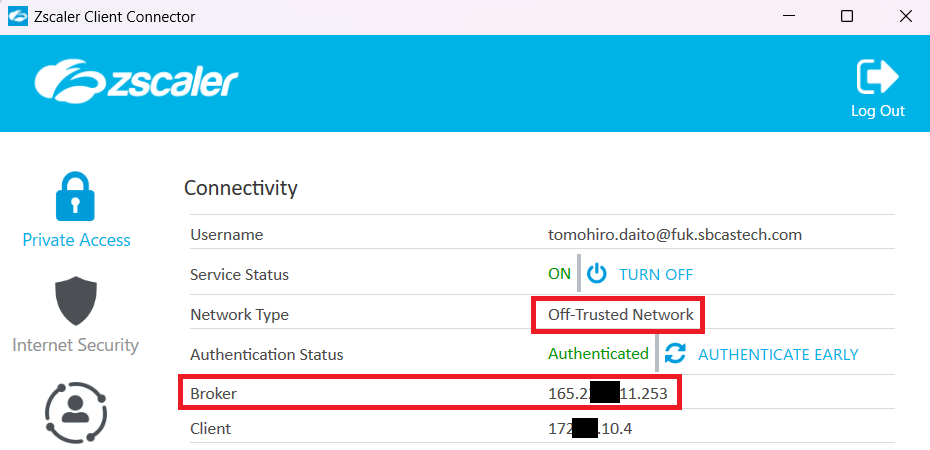

社内では「Private Service Edge」のPoPを利用し、社外ではインターネット上のZscalerのPoPに自動的に接続変更して通信をさせることが可能です。

Private Service Edgeを利用する環境では、社内にいる場合でもクライアントのエージェントとPrivate Service Edge間でトンネルを張ることになるため、[On Trusted]の場合でも「Tunnel」設定をすることになります。

■Private Service Edge管理画面

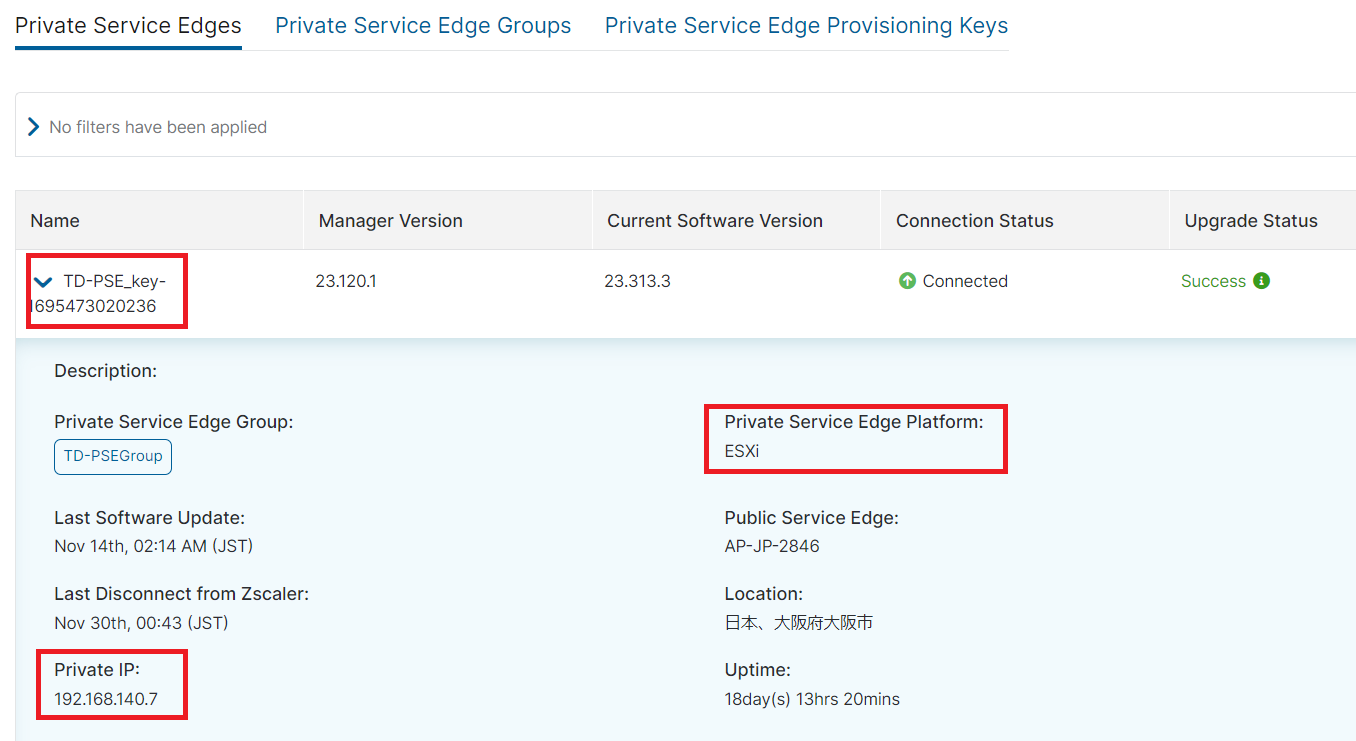

Private Service EdgeはZPAで利用するAppConnectorと同様に、OVF形式の仮想アプライアンス形式で提供されますので、ESXiやNutanixなどの環境にも展開することが可能です。

下記がPrivate Service Edgeの管理画面での詳細になります。ESXiで構築され、内部IPとして「192.168.140.7」が割り当てられていることが分かります。

■ユーザー側エージェントからの見え方

●社内にいる場合

●社外にいる場合

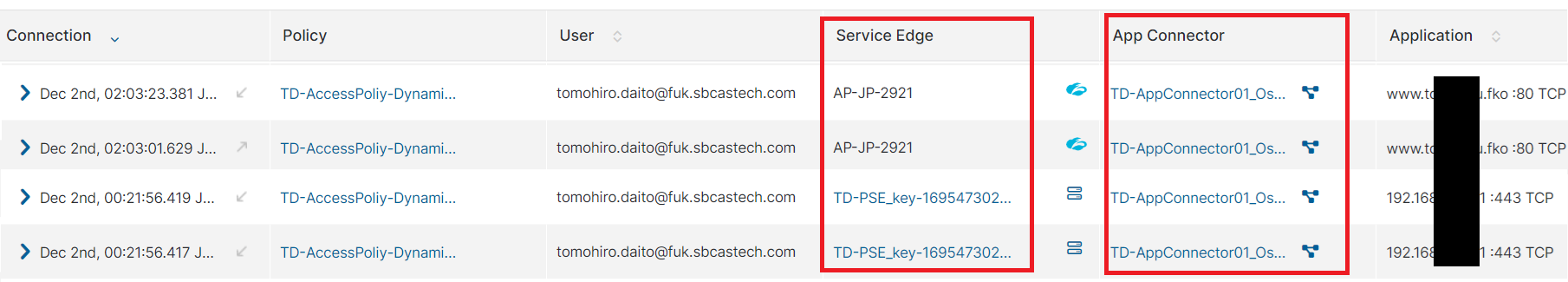

●ZPA管理画面でのログの見え方

Service Edgeが「AP-JP」で始まっているものは、クラウド上のZscalerのPoP、「TD-PSE」で始まっているものが社内に設置したPrivate Service Edgeになります。

■ZPAのライセンス(主要な部分のみ抜粋)

Private Service Edgeを利用するには、ZPAのライセンスが必要となります。ライセンス形態によって作成できるPrivate Service Edgeの数が異なってきますので、拠点数や事業規模によって検討いただく形になります。

| ライセンス | Essential | Business | Transformation | Unlimited |

| アプリケーションセグメント作成数 | 10個まで | 500個まで | 無制限 | 無制限 |

| AppConnector作成数 | 20ペア(40個)まで | 50ペア(100個)まで | 無制限 | 無制限 |

| ZDX Standard | 〇 | 〇 | 〇 | |

| Private Service Edge※ | 〇(1ペアまで) | 〇(5ペアまで) | 〇(10ペアまで) | 〇(50ペアまで) |

※1ペア:2台となります。 通常は2台構築して、Active/Activeで自動ロードバランスされます。

ライセンスの詳しい内容については下記の記事をご確認ください。

Zscaler ZIA/ZPAのライセンス体系について(2023年10月版)

https://licensecounter.jp/engineer-voice/blog/articles/20231018_fy24_zscalerlicense.html

次回は、実際のPrivate Serivce Edgeの構築方法について記載する予定です。

まとめ

いかがでしたでしょうか。

Private Service Edgeによって、社内の通信についてもゼロトラスト化が可能となります。ZPAによりVPNのアタックサーフェスの問題は解決しますが、社内の内部不正等による問題は残ったままになります。

社内でも社外でも、アクセス制御とログ管理を一元管理して、セキュリティだけでなく運用や管理面も含めてシンプル化することが可能となります。

実際の案件では、お客様とのヒヤリングをしっかりと実施してどこまでの要件が必要なのか、オプションライセンスは何がどこまで必要なのかをしっかりと確認し要件定義をすることが重要になってきます。

また、ZscalerはPoCを実施してから導入することを強くお勧めします。

弊社では、Zscalerの勉強会や希望に応じてハンズオンなども実施しておりますので、担当営業までご相談いただければ幸いです。

Zscalerに関する記事一覧

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 2課

大東 智裕 - Tomohiro Daito -

SIer、エンドユーザー情シス/マーケなどを経て、2022年より現職。

九州・中国地区でネットワーク/セキュリティ/ゼロトラストを中心としたプリセールスエンジニアを担当。

#Zscaler Top Engineer Award'24

#Zscaler Best Evangelist Award'25