はじめに

皆さんこんにちは!SB C&Sで iboss 製品のプリセールスを担当している長谷川です。

ibossでは、ZTNAとして、信頼スコア(トラストスコア)という機能を実装しています。

NIST SP 800-207 に準拠し、端末の状態(ポスチャー)をスコア化し、接続後でも通信の許可/拒否について継続的に処理することができます。

今回は、信頼スコア(トラストスコア)を、より強化するCrowdStrikeとの連携をご紹介します。

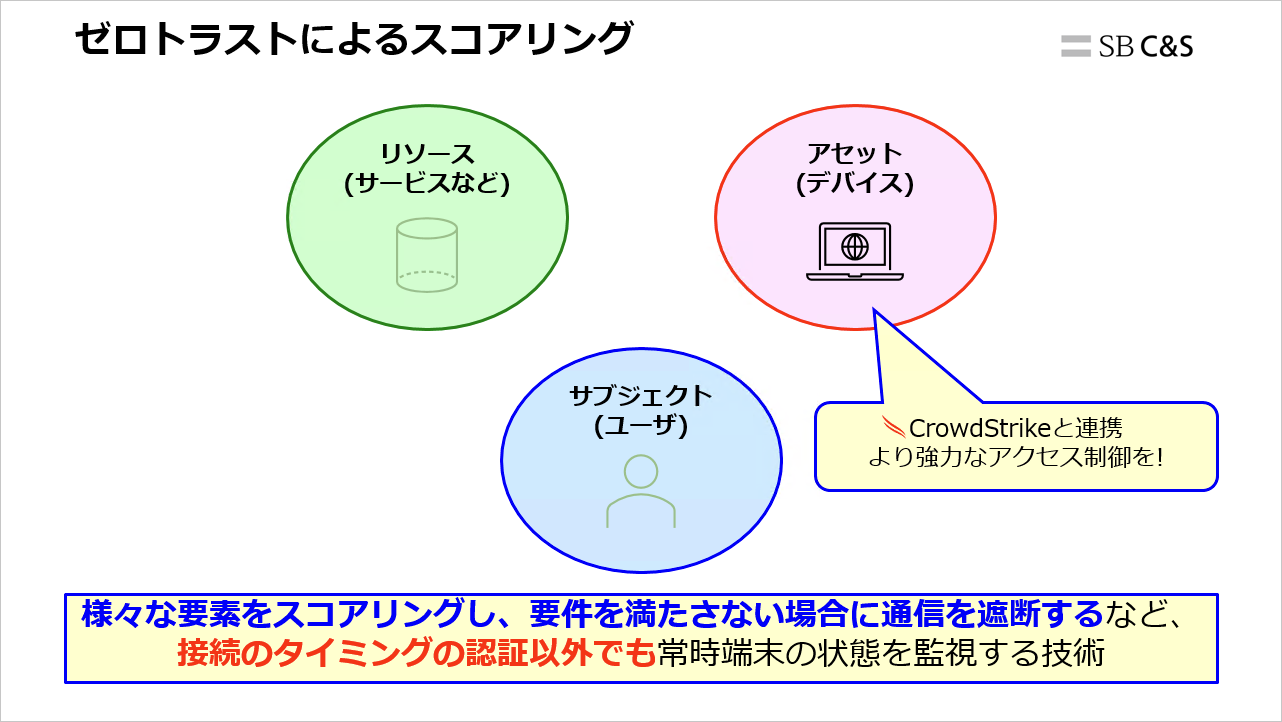

信頼スコアリング

ibossの信頼スコアリング(トラストコアリング)は、アセット(デバイス)に対して、状態をスコア化します。

そして、リソース、アセット、サブジェクトの3つの要素を元に、ゼロトラストを実現します。

信頼スコアリングについてibossでは、CrowdStrikeと連携が可能となり、連携により多くの要素をスコア対象の拡大が可能となります。

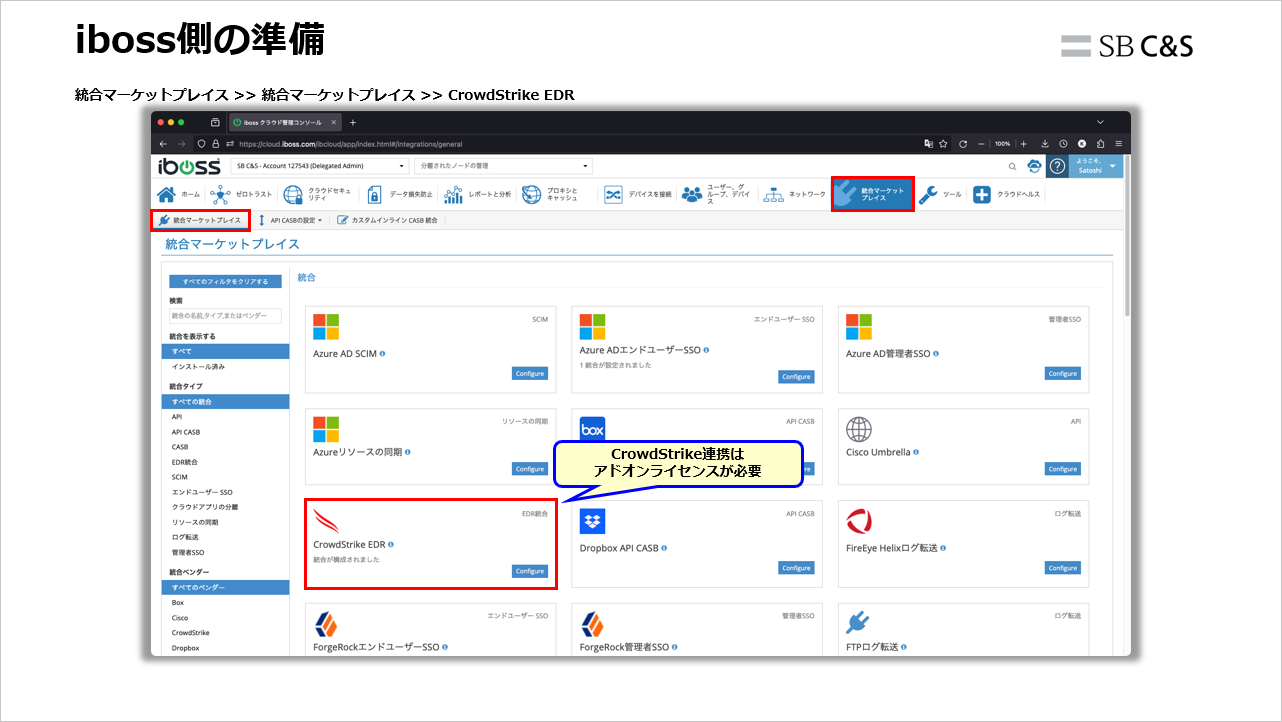

なお、ibossとCrowdStrikeの連携は、 アドオンライセンスが必要となります。

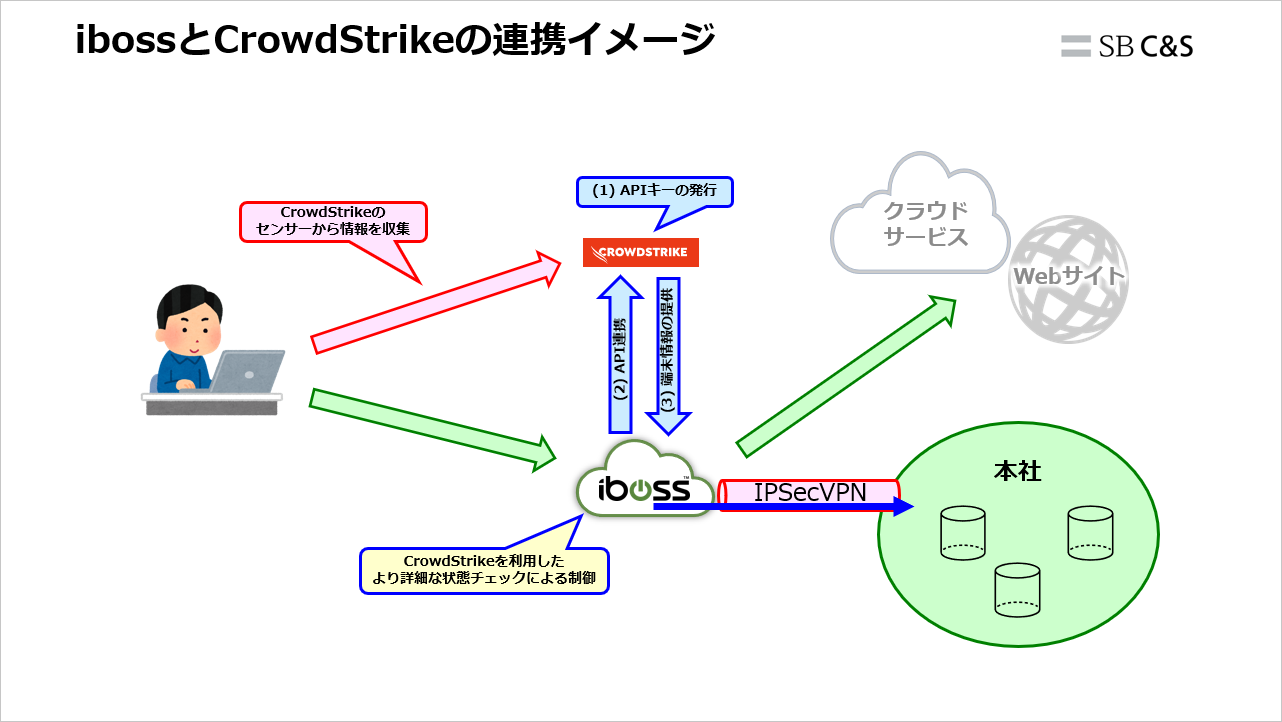

ibossとCrowdStrikeの連携

ibossとCrowdStrikeの連携は非常に簡単に実現できます。

CrowdStrike側でAPIキーを発行し、ibossに発行された情報を埋め込むことで、すぐに利用できるようになります。

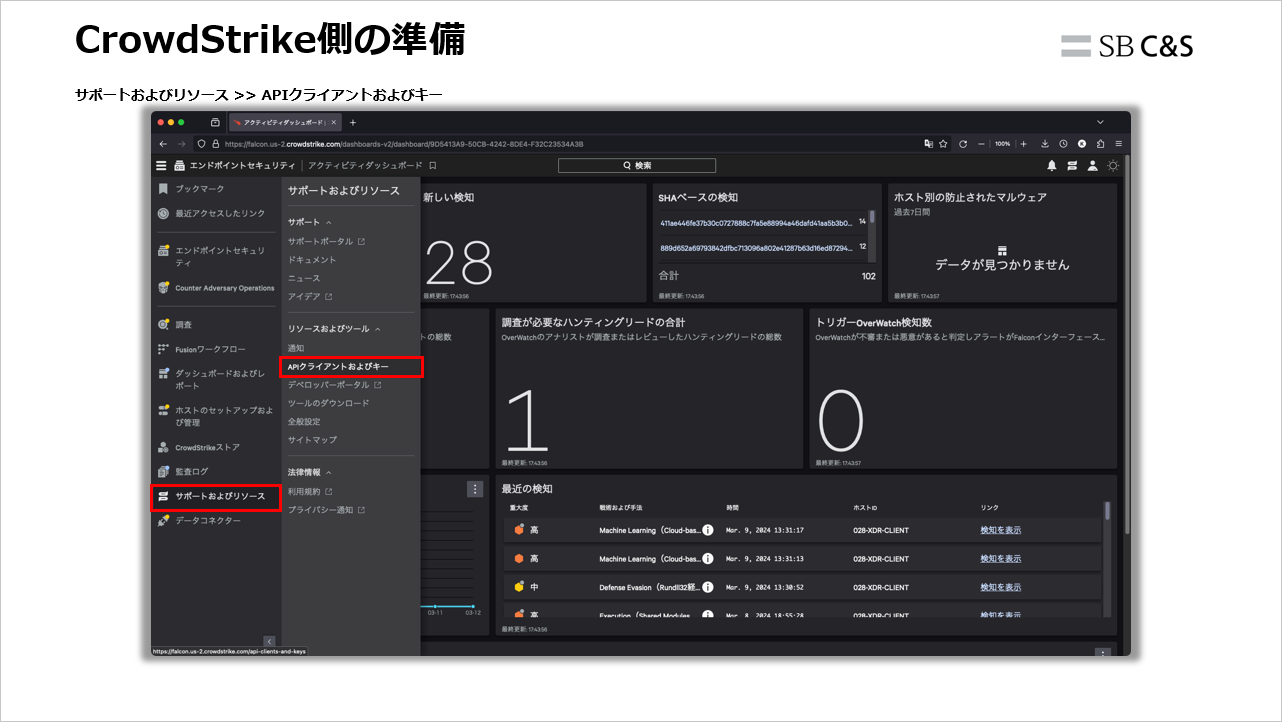

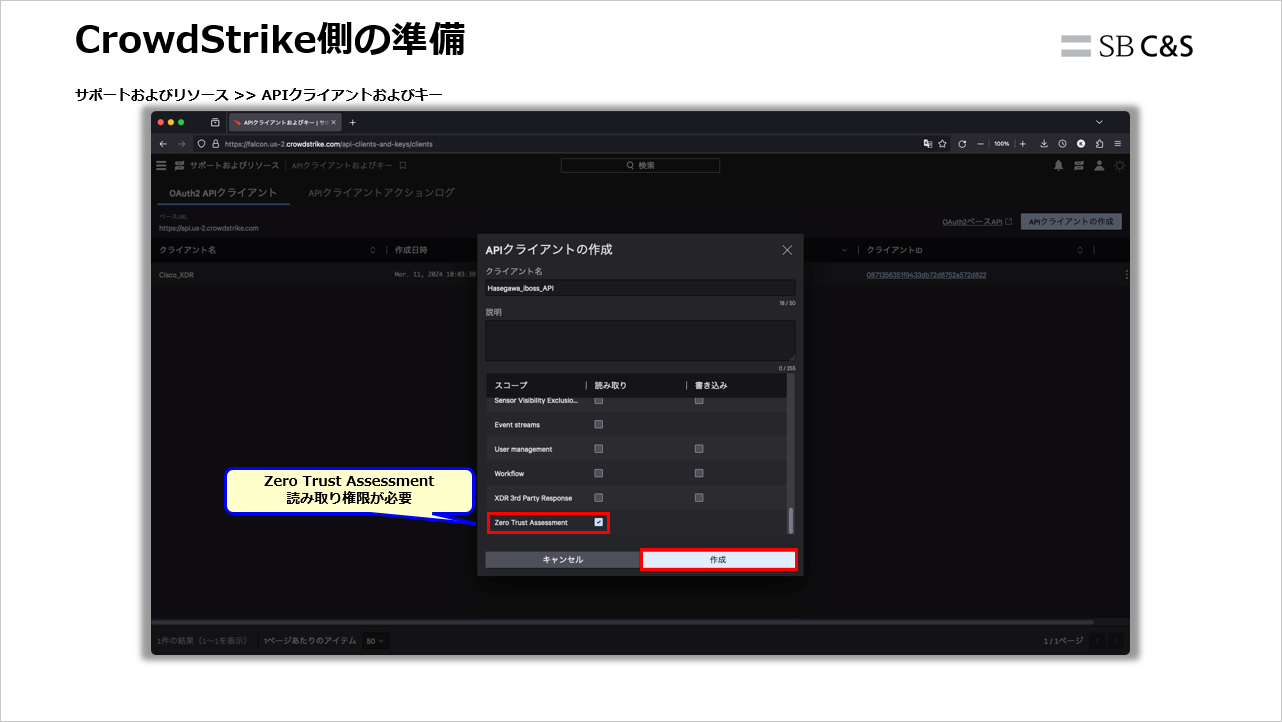

CrowdStrike側の準備

CrowdStrike側では、

サポートおよびリソース >> APIクライアントおよびキー

から、キーの発行を行います。

APIキーを発行する際に、ibossからCrowdStrike側にある端末の情報を参照するため、

Zero Trust Assessment に読み取り権限を付与します。

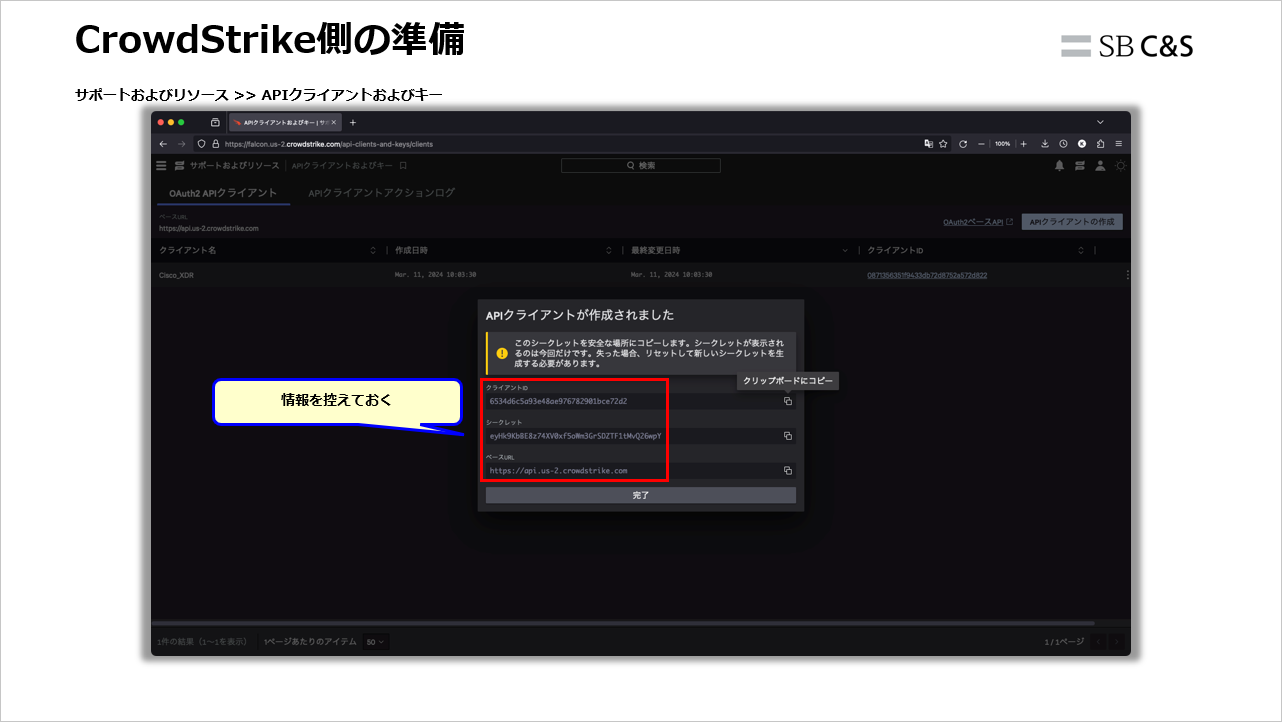

生成されたクライアントID, シークレット, ベースURLを控えます。

iboss側の準備

統合マーケットプレイスから、CrowdStrikeを選択します。

CrowdStrike側で発行した、キー情報を埋め込みます。

これで連携設定は完了です。

ibossとCrowdStrikeの連携による信頼スコアリング

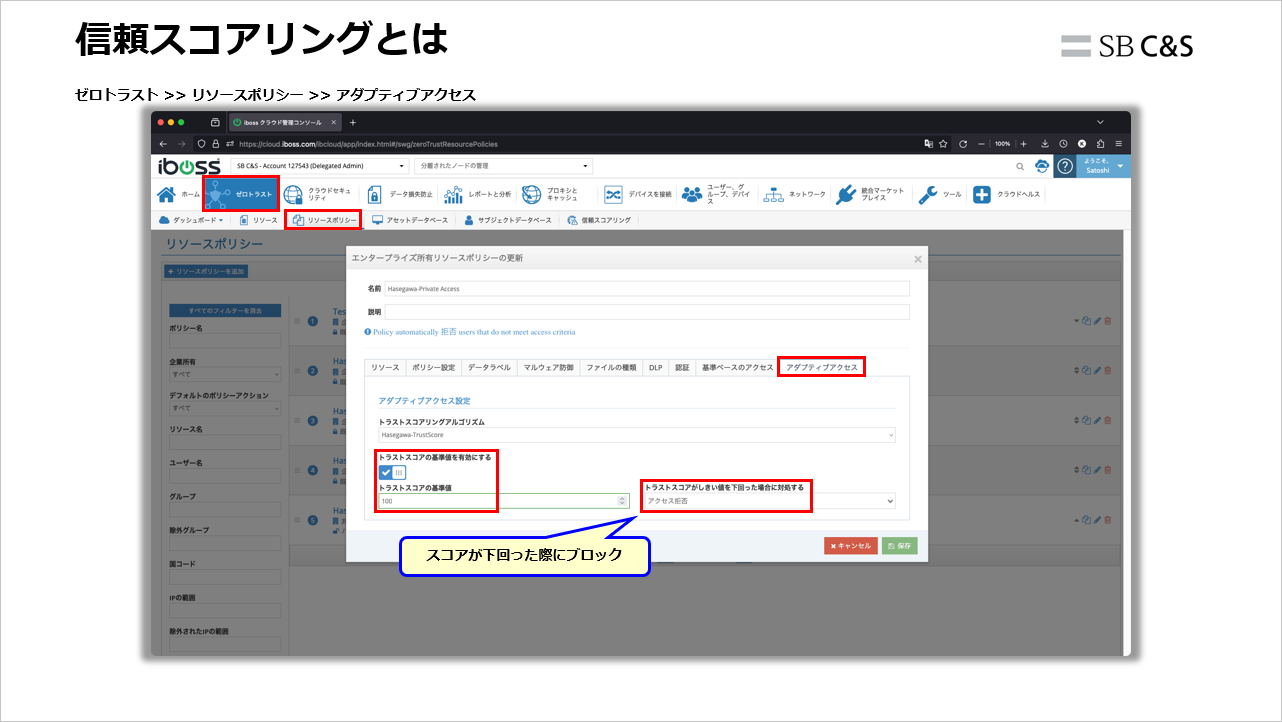

ibossの信頼スコアリングは、さまざまな情報をスコア化し指定したスコア(閾値)を下回る場合に拒否などのアクションを起こすことができます。

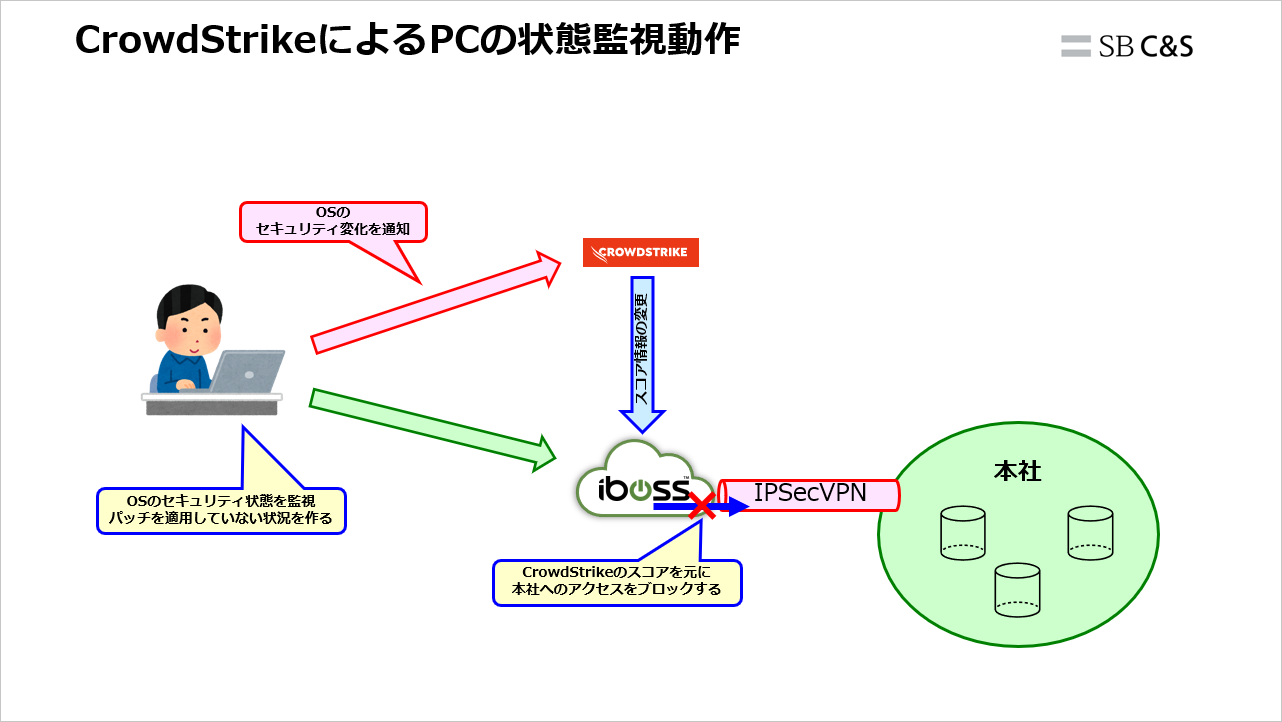

今回のibossとCrowdStirkeの連携についてCrowdStrike側の情報を中心に動作を確認します。

iboss側からAPIを利用し、CrowdStrike側で保持している端末のスコア情報を取得します。

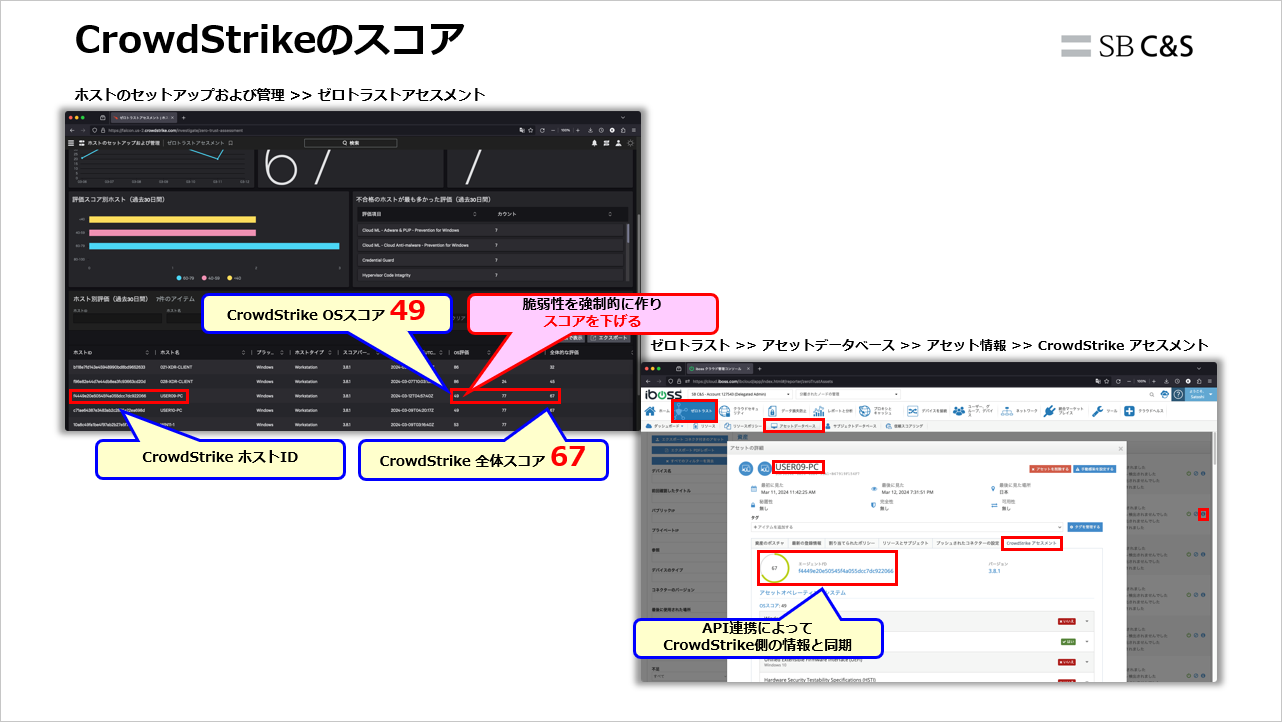

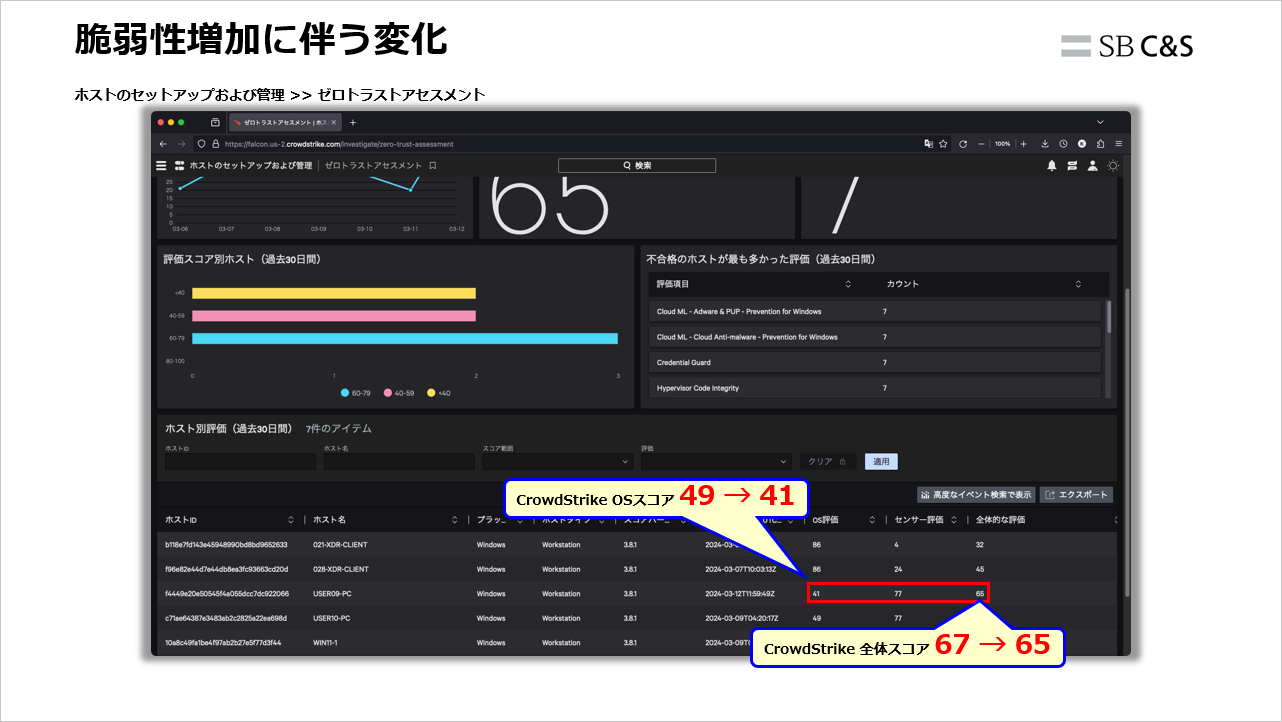

検証前の対象の端末の情報を確認します。

OSのスコアについては、CrowdStrikeとしては49点となっており、CrowdStrikeのセンサーに対する設定スコアと合わせて全体的なスコアが67点になっています。

この情報についてiboss側では、API連携により67点と同じ値であることが確認できます。

今回の動作検証では、67点を下回った場合に強制的にブロックする動作にします。

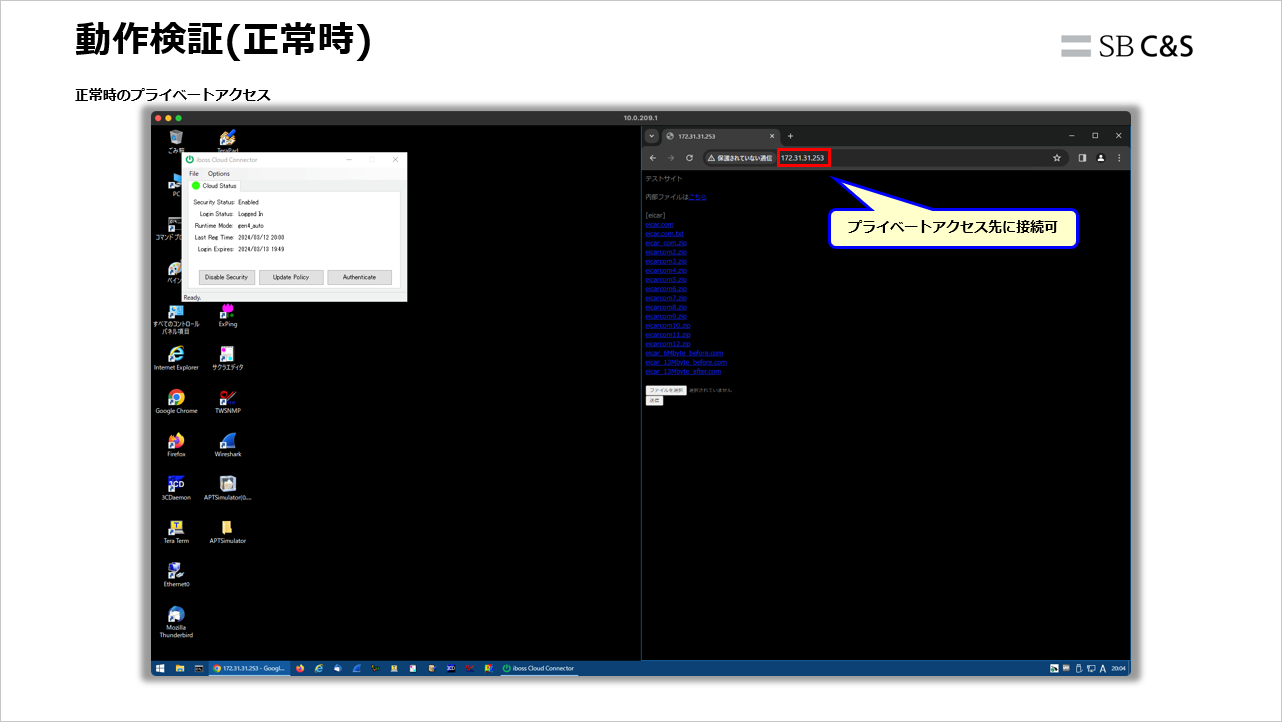

正常な状態でテストを行うと、問題なくウェブサイト(プライベートアクセス先)の閲覧ができます。

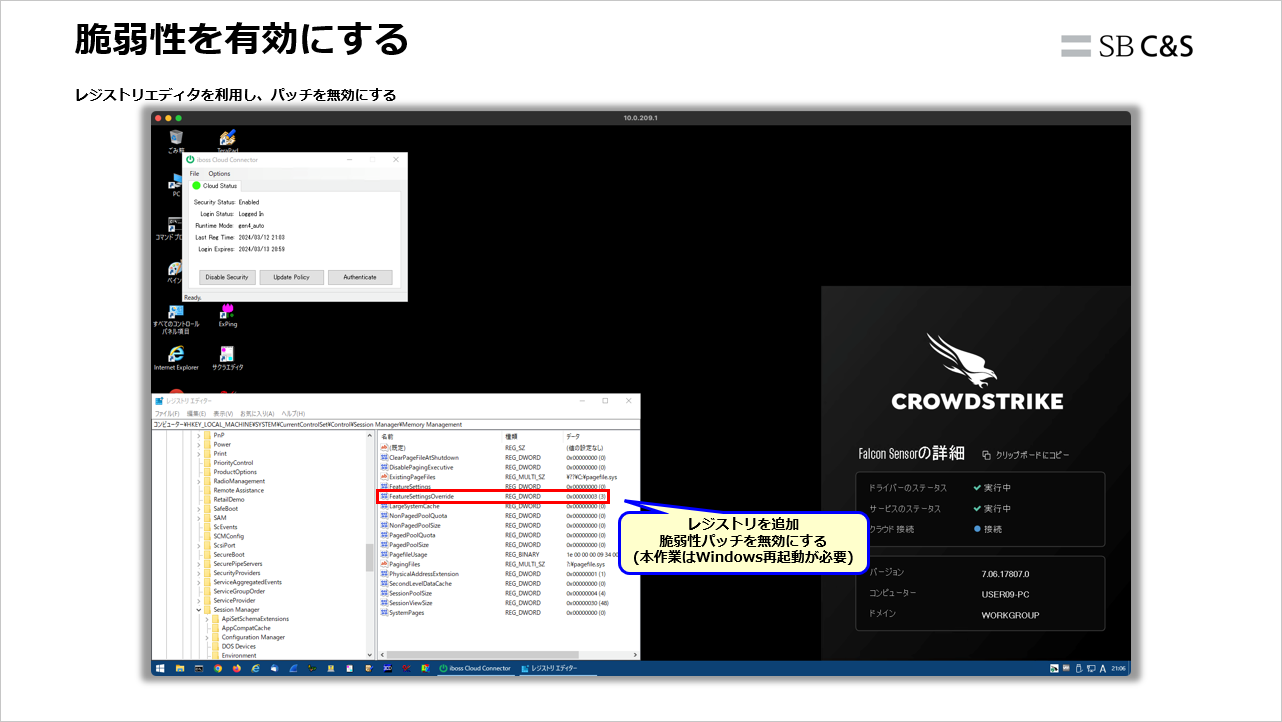

Windows側のレジストリの値を変更し、脆弱性を有効にします。

この作業により、CrowdStrike側ではOS自体のスコアに影響が出ます。

脆弱性が有効になると、CrowdStrikeのセンサーによりスコア情報が更新され、OSの評価が49点から41と変化し、全体の評価が65点になりました。

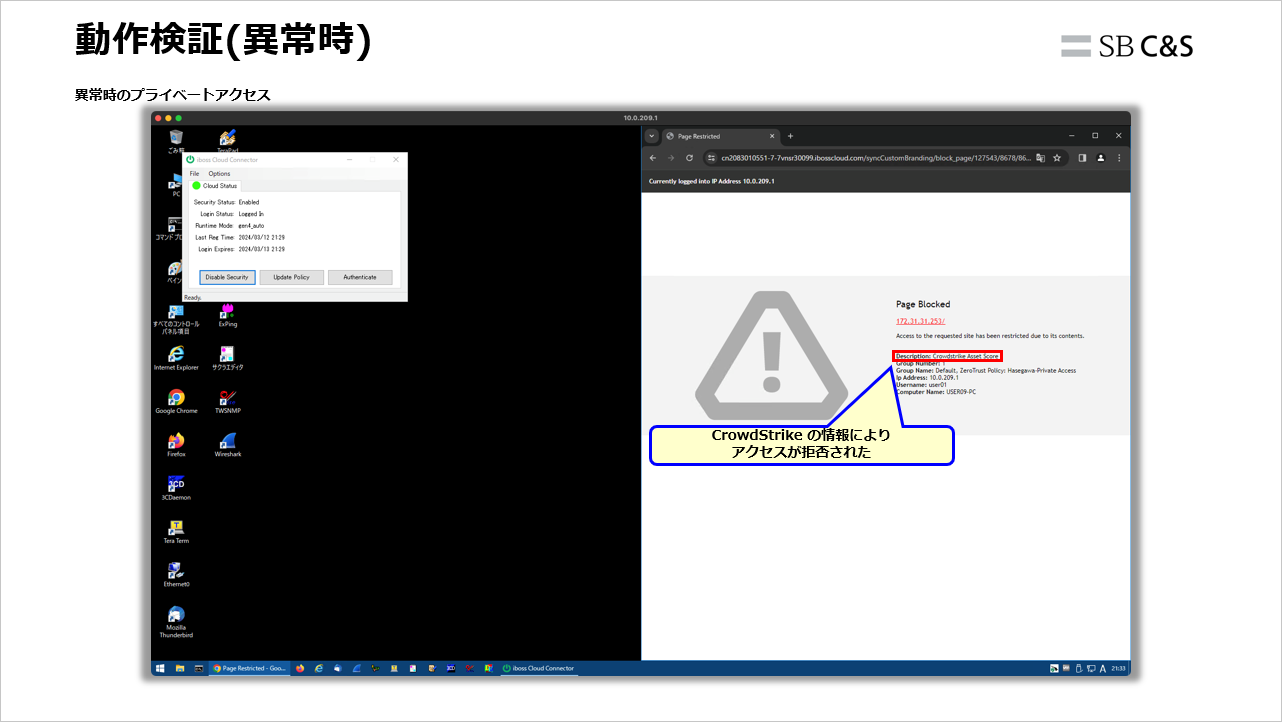

67点を下回る状態となったため、ウェブサイトへのアクセスの際にスコア未達を理由にアクセス拒否となりました。

ibossとCrowdStrikeの違い

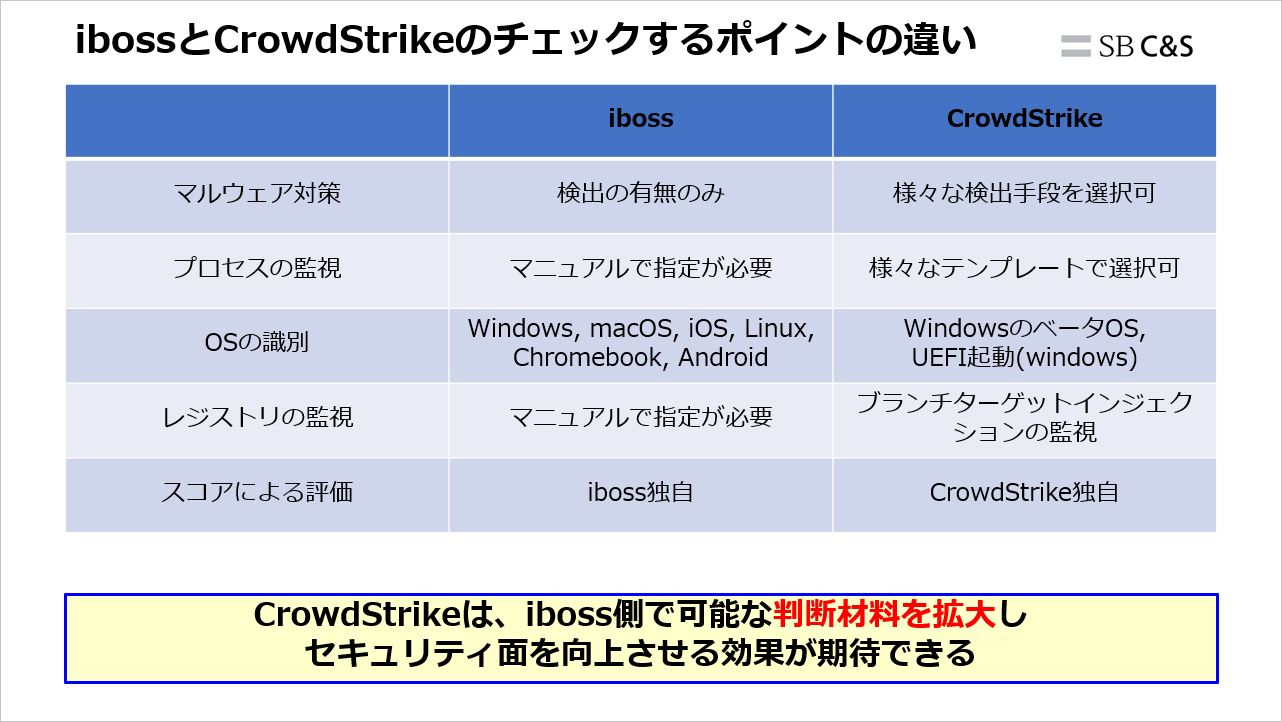

ibossにもエージェントソフトにより端末の状態をチェックしますが、CrowdStrikeと違い、マニュアルで指定する項目が多い傾向にあります。

それに対しCrowdStrikeでは、テンプレートが多数あり、ibossでは選択できないような幅広い項目に対応可能となります。

ibossだけでは対応できないような細かな脆弱性を対象にするなど、CrowdStrikeを連携することにより、セキュアな環境を構築することが可能です。

いかがでしたでしょうか。

ibossとCrowdStrikeの連携についてご紹介いたしました。

セキュアな環境を作るための参考情報としていだけますと幸いです。

以上、ご拝読ありがとうございました。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡