■はじめに

USB Device Controlとは?

USB Device Controlは、CrowdStrikeで実装されているUSBデバイス制御の保護機能です。

Falcon Insight XDRまたはFalcon Preventアドオンをご利用の方は簡単に実装可能です。

本機能を活用することで以下のような組織の課題を解決可能です。

・社員が承認されていないUSBデバイスを業務端末に接続し、情報を流出させてしまう

⇒端末に接続できるUSBデバイスの厳格な管理/制御でアクセスやコピーを制御

・端末に接続されたUSBデバイスの安全性を担保できていない

⇒USBデバイスの利用状況などのモニタリングまたはセキュリティ保護を提供

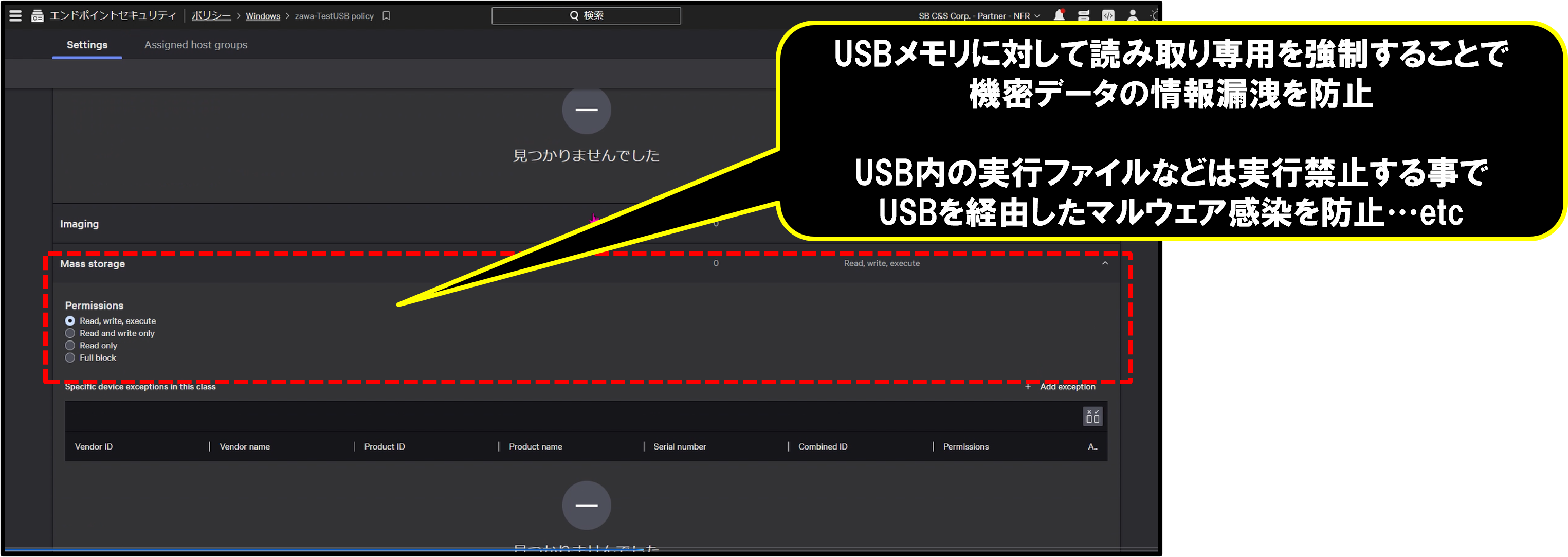

・USBを経由したマルウェア感染を防ぎたい

⇒USBメモリ内のファイル実行を禁止

本記事では、USB Device Control の実装手順と用例をご紹介します。

■要件と留意点

要件

センサーのサポート:WindowsとMacのFalconセンサーがサポートされている全てのバージョン

OS:Windows ⇒ Falconがサポートされている全てのバージョン

Mac ⇒ BigSur以降のバージョン

留意点

・Windowsの場合、イベント収集を開始するためにデバイス制御ポリシー有効化後に端末の再起動を行う必要があります。

・USBデバイス制御は通常USBスタックを介して接続されるデバイスを監視および管理するための仕組みであり、USBスタックに関連しない内蔵のSDカードやMicroSDカードスロットを制御する機能は備えていません。

■セットアップ手順

※CrowdStrikeのGUIは都度バージョンアップされています。本手順は9/9時点のGUIで作成されている点にご留意ください。

※あらかじめ利用先のホストグループなどが作成済みであれば10分ほどで利用開始も可能です。

・ポリシーの作成手順

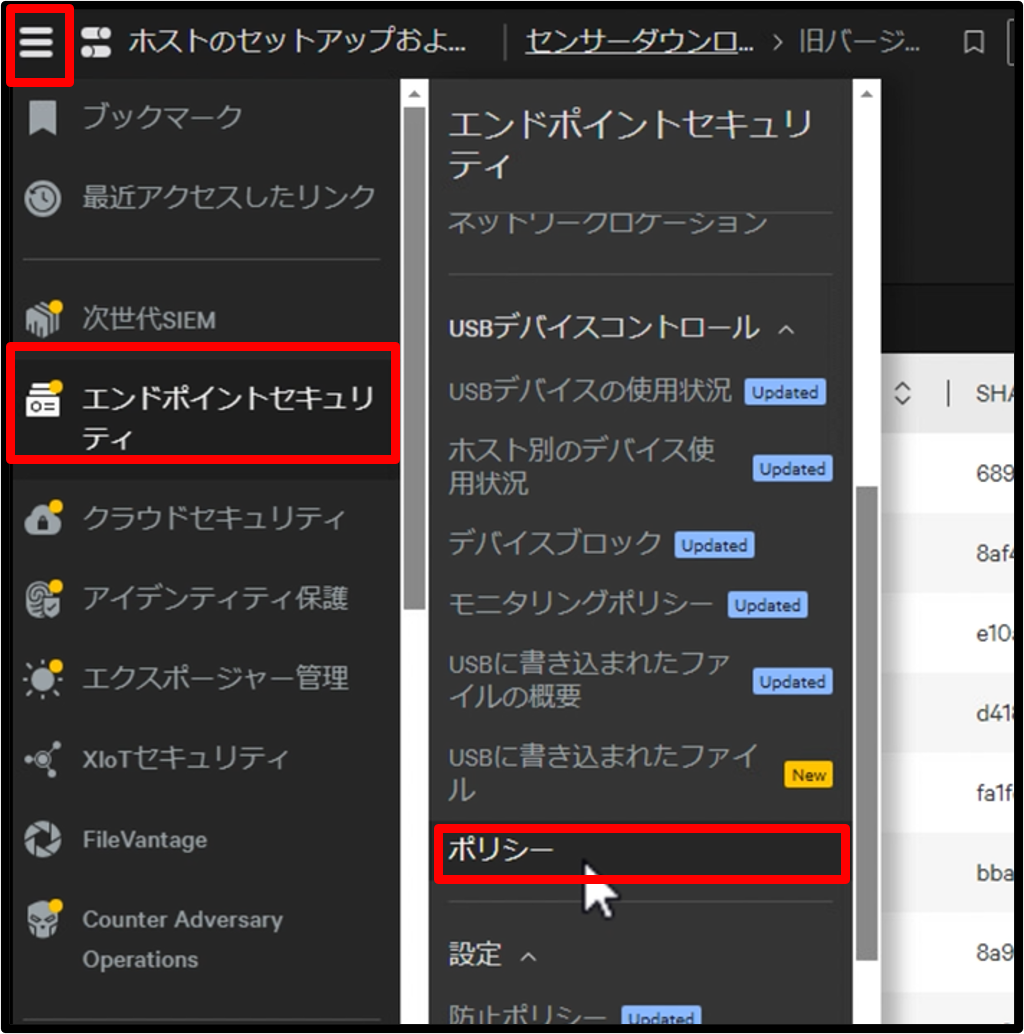

①GUIにログインし、[メニュー > エンドポイントセキュリティ > USBデバイスコントロールの"ポリシー"]をクリックします。

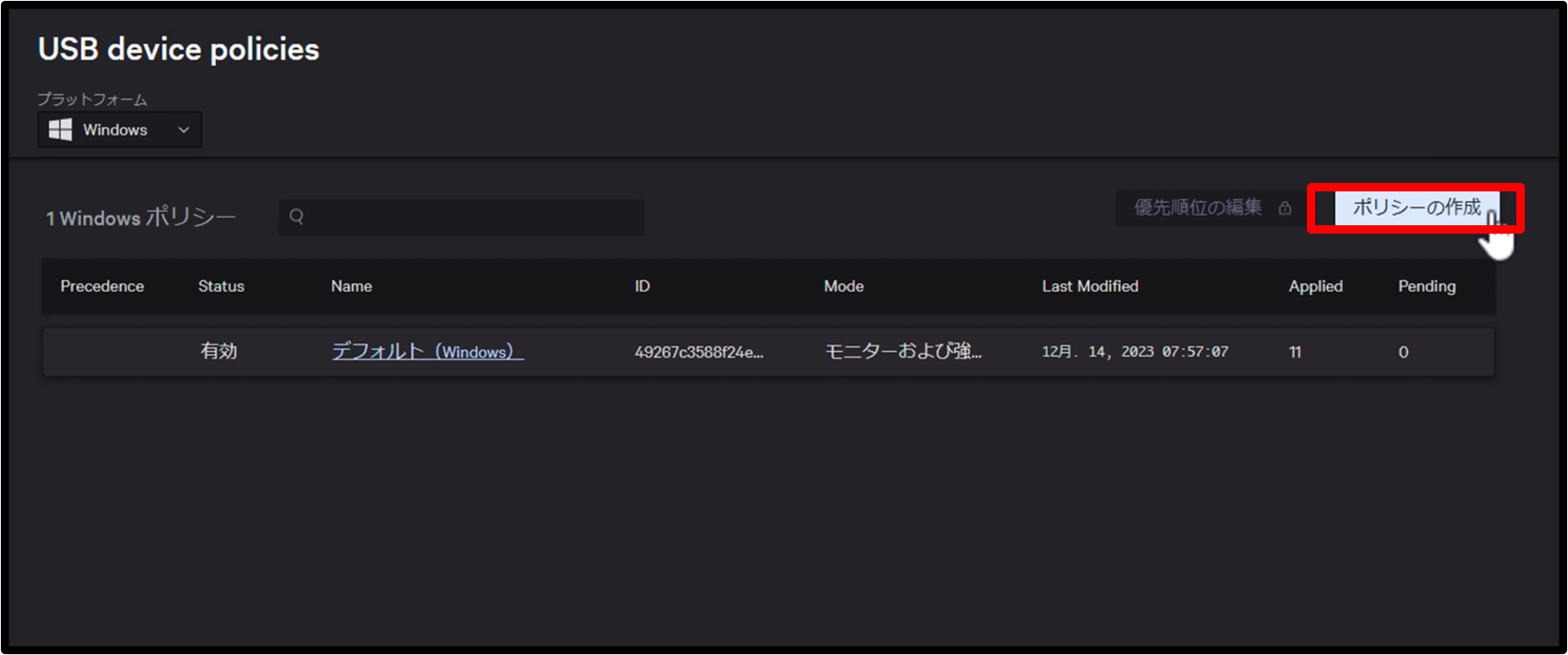

②画面右の[ポリシーの作成]をクリックします。

③任意のポリシー名およびポリシー適用対象端末のOSを選択し[ポリシーの作成]をクリックします。

④ポリシーが作成されポリシーの設定画面が表示されます。それぞれの項目で任意の設定値を入力します。

一旦モニタリングの為にMonitor Modeで設定すると誤遮断を回避できます。

それ以外の場合は慎重にご設定ください。

⑤設定の変更を行った場合、画面右上の[保存]ボタンがアクティブになる為、クリックして保存します。

・ポリシーのホストグループへのアサイン手順

作成したポリシーを、USBデバイスを制御したい端末が配備されているホストグループへ適用します。

ホストグループの作成がまだの方は、以下の記事を参考にホストグループの作成を行ってください。

【CrowdStrike】ホストグループ作成&ポリシーの適用【Falcon Insight XDR】

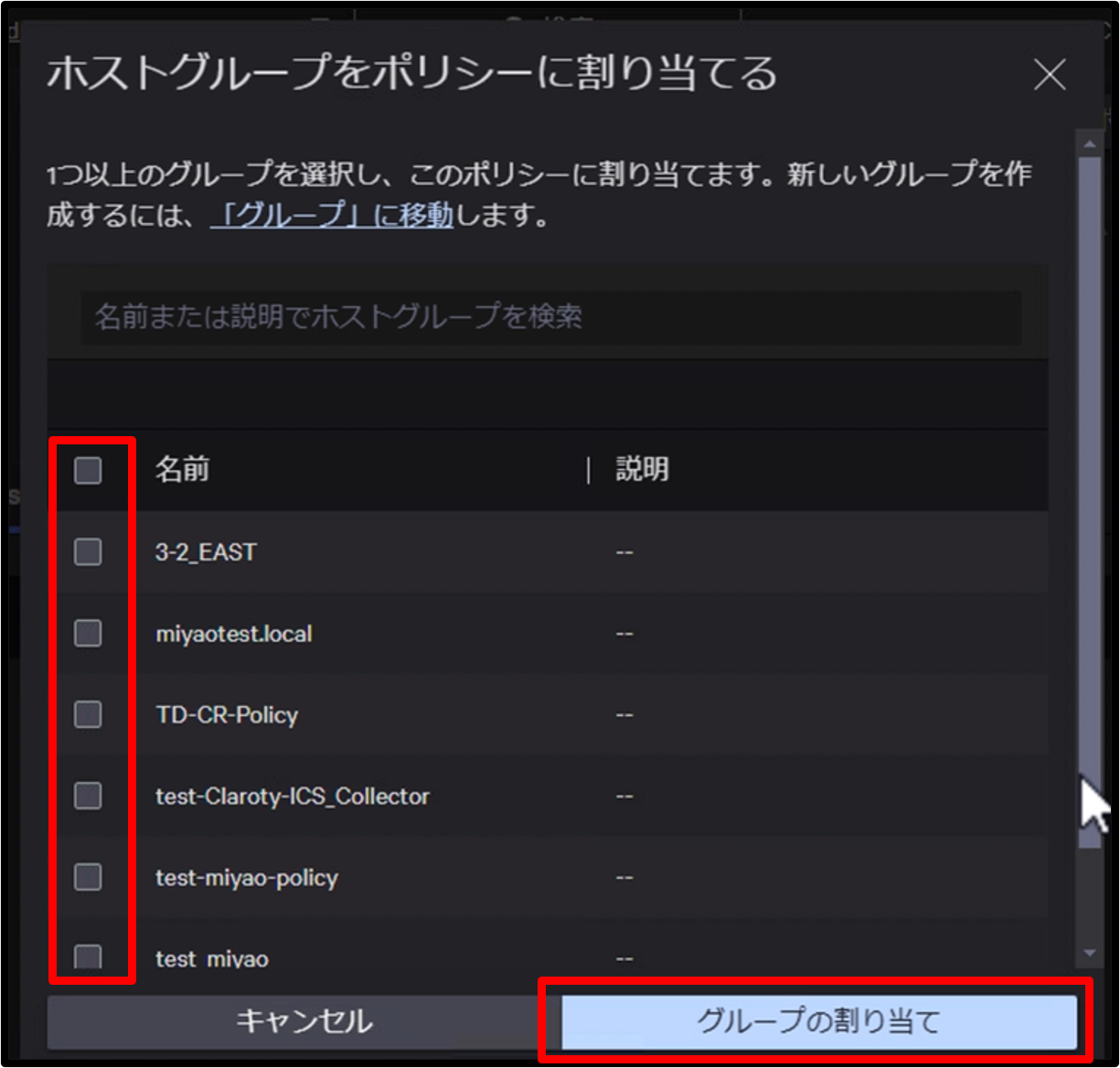

①ポリシー設定画面で"Assigned host groups"タブをクリックし、[ホストグループをポリシーに割り当てる]をクリックします。

②ポリシーに割り当てるホストグループにチェックを入れ[グループの割り当て]をクリックします。

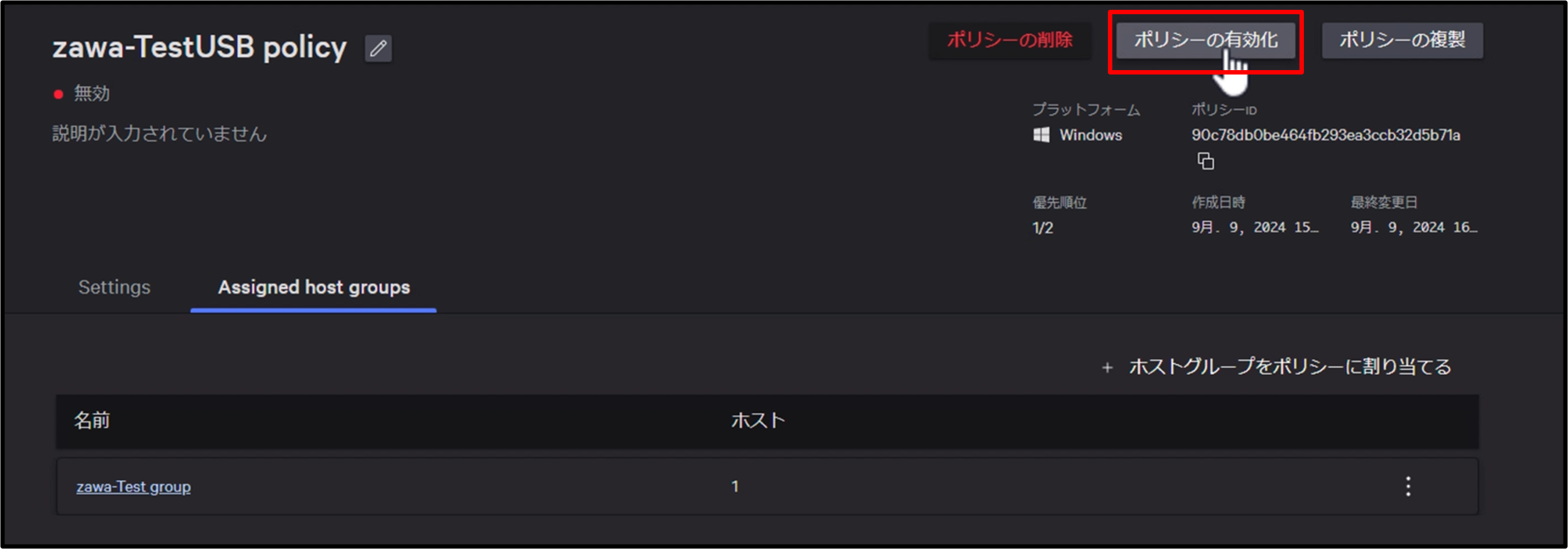

③アサイン済みの一覧にホストグループが追加されたことを確認します。

■ポリシーの有効化

作成したポリシーを有効化します。

これによりポリシーの設定が配備されているデバイスに反映されます。

①ポリシー設定画面で [ポリシーの有効化]をクリックします。

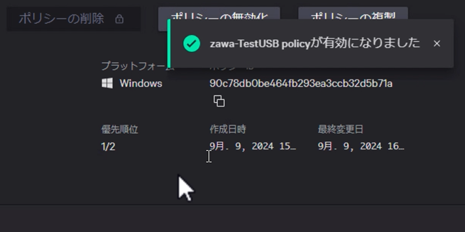

②ポリシーが正常に有効化されたことを確認します。

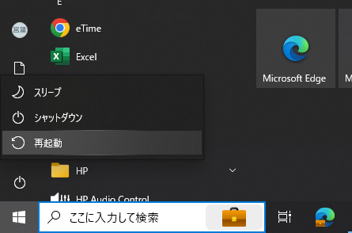

③ポリシーが適用された端末で、再起動を実施します。

※イベント収集のため必須です。

■用例

本機能の用例をいくつかご紹介します。

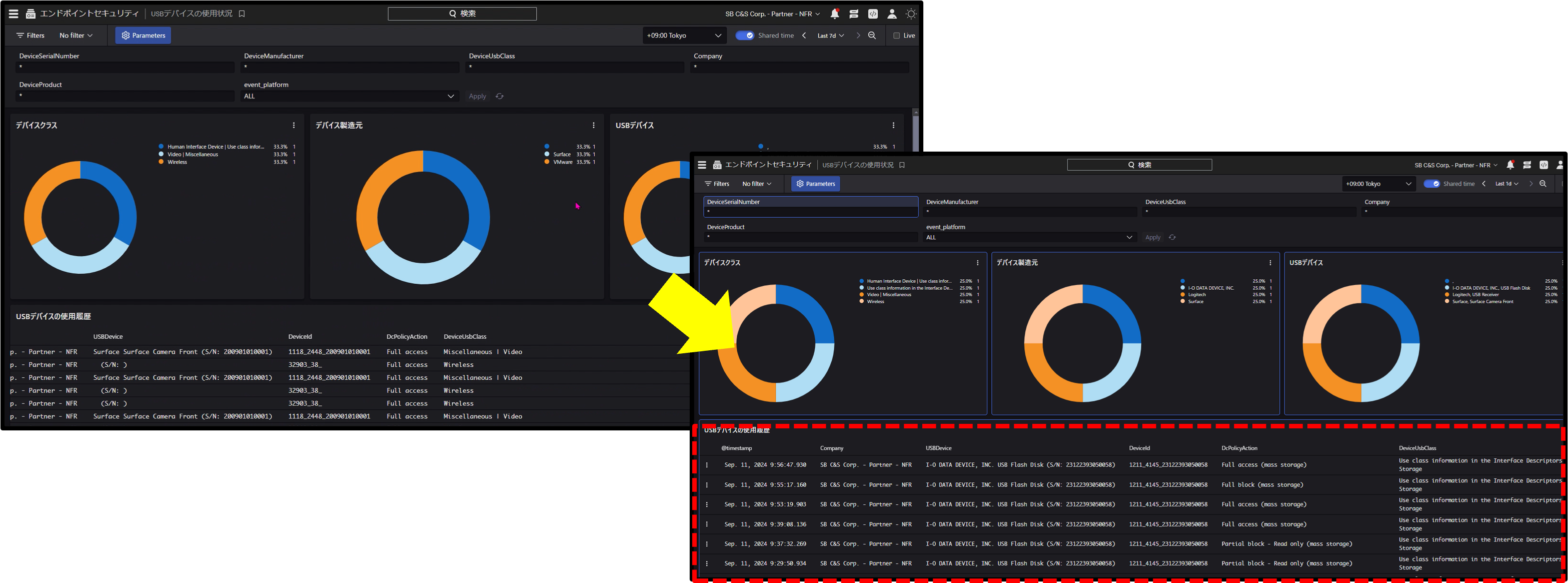

・デバイスの継続的な自動検出

端末に接続されたデバイスは自動的に検出され、デバイスタイプや製造者、製品名やシリアルが可視化され管理されます。

・ポリシーによるフレキシブルな挙動管理

検出されたデバイスは、デバイスクラスごとに

[読み込みと書き込みと実行 / 読み込みと書き込み / 読み込み専用 / アクセス禁止 / フルアクセス]といった設定が行えます。

※可能な設定にはデバイスクラスごとに差分があります。

これにより「USBメモリは社内で許可されたもののみ使用させる」という資産管理ソフトのような利用も可能です。

また、ホストグループごとに異なるポリシーを適用することで、「特定部署は業務都合により例外的に利用可能デバイスに差分を作る」といった運用も可能です。

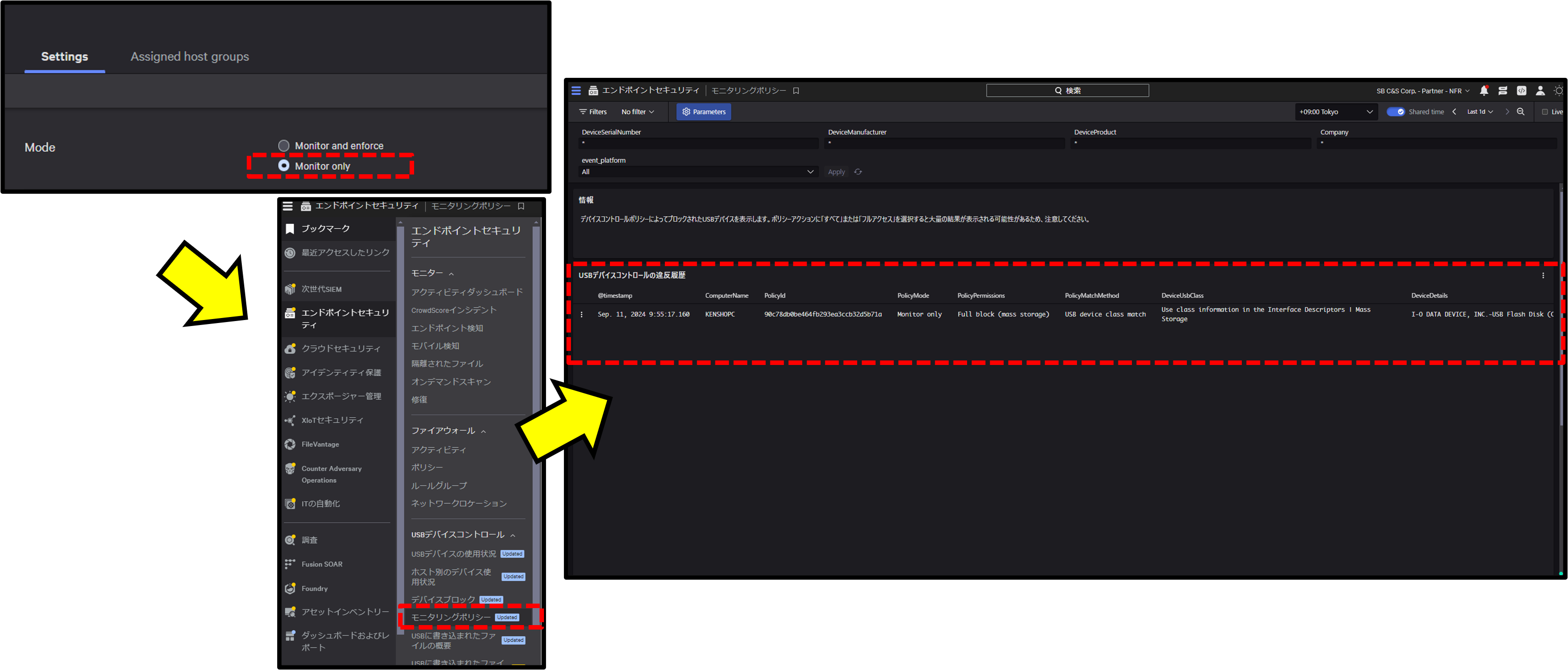

・モニタリングポリシーを利用した本番実装前の影響度調査

USBデバイスの遮断化前に、モニターオンリーモードとモニタリングポリシー画面のイベント状況を確認することで、業務影響を考慮した設定を事前に把握可能です。

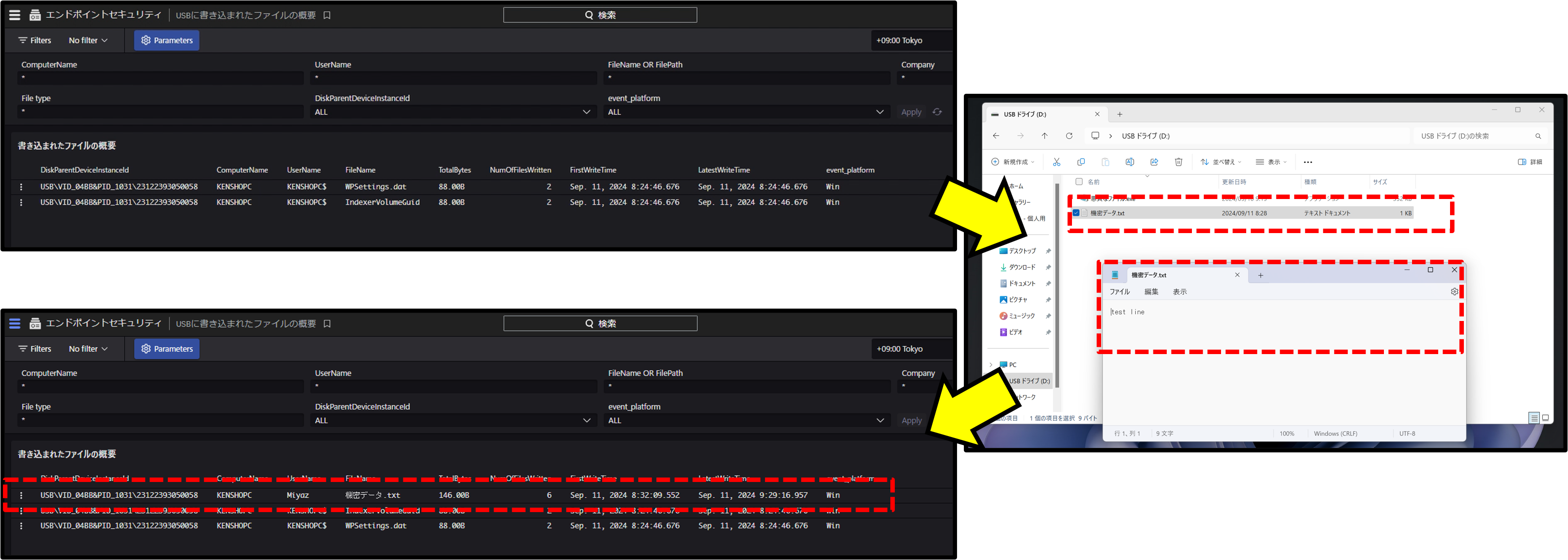

・書き込みが行われたファイルなどの把握も可能

ファイルの書き込みログも記録されます。

インシデント調査や日々のファイル管理の監視にも利用可能です。

■最後に

USB Device Control は、

外部の攻撃者による企業ネットワーク内への侵入の初期段階に対してのセキュリティ対策に限らず

内部のデータ漏洩や日々のコンプライアンス管理などにも役立つ便利な機能です。

スタートも簡単かつ短時間で可能なので、ぜひご活用ください!

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のオススメ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮澤 建人