1. はじめに

最近、Microsoft Entra Privileged Identity Management(以下、PIM)についての問い合わせを何度か続けていただくことがありました。そこで、PIMの情報を整理し、実際に検証して確認した内容をこの記事にまとめました。

PIMに関しての公式ドキュメントは詳細に書かれていますが、その情報量が多いためかえってわかりにくい点もありました。そこでこの記事では、検証で確認した動作や重要なポイントを共有します。検証を重ねることで、私自身も理解が深まりましたので、ぜひ参考にしていただければと思います。

なお、紹介するシナリオや設定例は一部であり、必ず検証を行うことを推奨します。この記事の内容は2024年9月時点の情報を基にしています。

2. PIM の概要

PIMは、特定の期間に限定して権限を付与する機能や、権限を行使する際に承認を必要とする設定をサポートしています。このような機能を活用することで、セキュリティを強化しながら柔軟な運用を実現することができます。

例えば、システム管理者が一時的に権限を必要とする担当者に期間限定で権限を付与し、権限の行使時に承認を必要とするような設定が可能です。これにより、過剰な権限付与を防ぎながらも、必要な作業を確実に実行できる仕組みが構築されます。

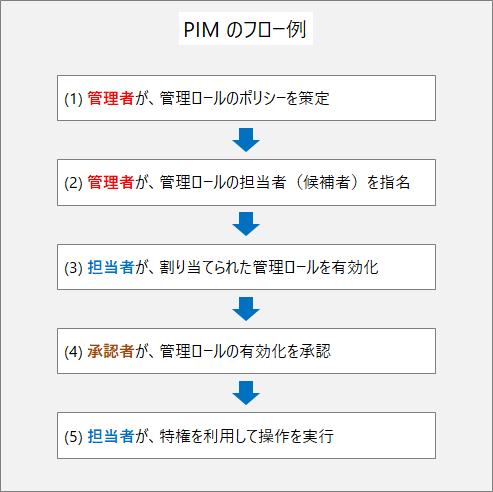

この例をさらにPIMの機能に即して言い換えると、システム管理者は管理ロールを定義しそのロールを担当者に割り当てます。担当者がロールを有効化する際に承認が必要な設定の場合、承認者が承認を行います。承認後、担当者はその有効化された管理ロールを使って特権操作を実行できるようになります。このプロセスは、以下の図に示されるように5つのステップに整理できます。

・PIMにおけるフロー

・必要なライセンス

PIMを使用するためには、Microsoft Entra ID P2 のライセンスが必要です。 テナントに必要なライセンス数ついては、以下のURLを参考にしてください。

Microsoft Entra ID ガバナンス ライセンスの基礎

Privileged Identity Management

https://learn.microsoft.com/ja-jp/entra/id-governance/licensing-fundamentals#privileged-identity-management

3. 設定例

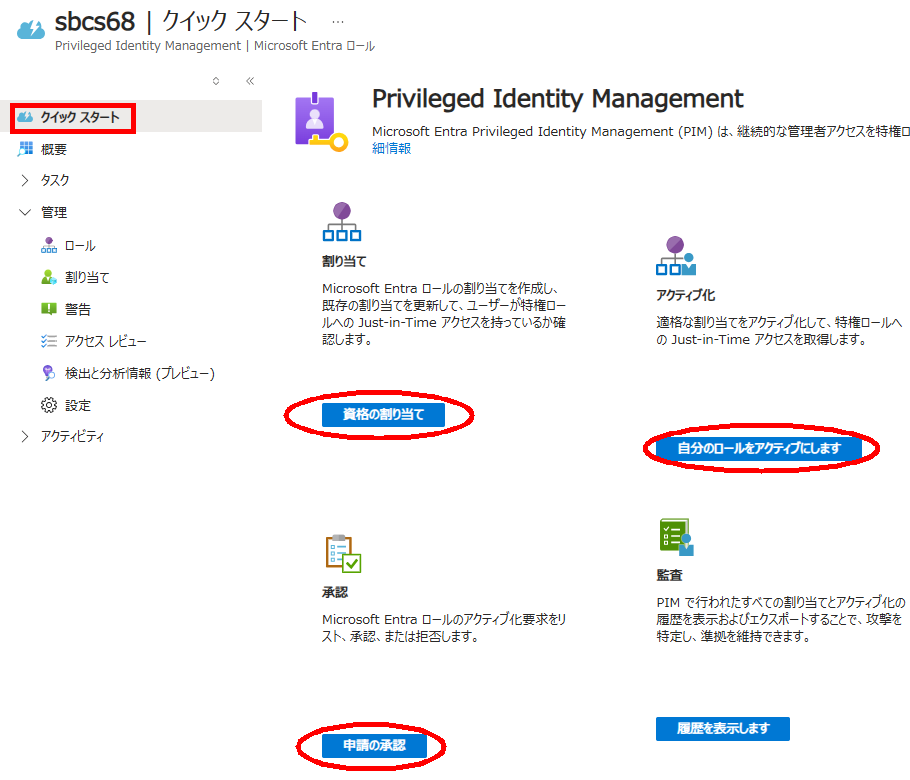

ここでは、PIMにおけるフローを具体的な設定例の画面で紹介します。メニューの詳細な選択や画面遷移は省略し、用語の解説に重点を置きます。例として、Microsoft Entra ロールの「グローバル閲覧者」の画面を使用しています。

ほとんどの操作は、Azure Portal内の「Privileged Identity Management」メニューから行います。作業実行者はそれぞれアカウントでサインインし、このメニューを通じて操作を実行します。

・Privileged Identity Management

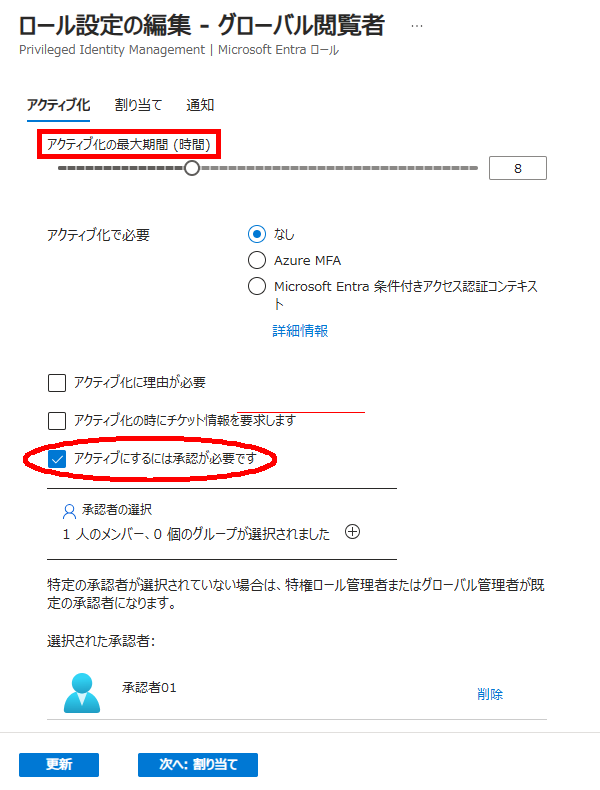

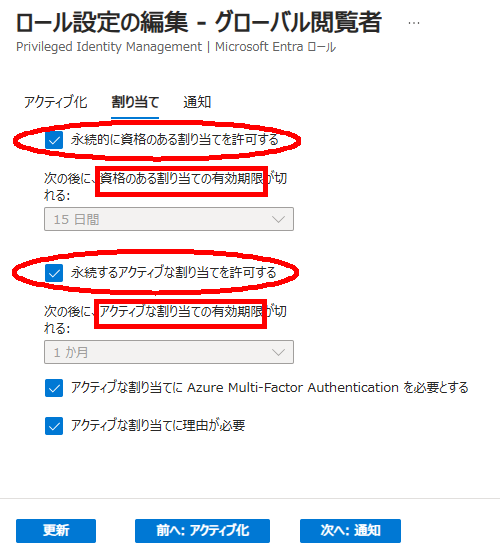

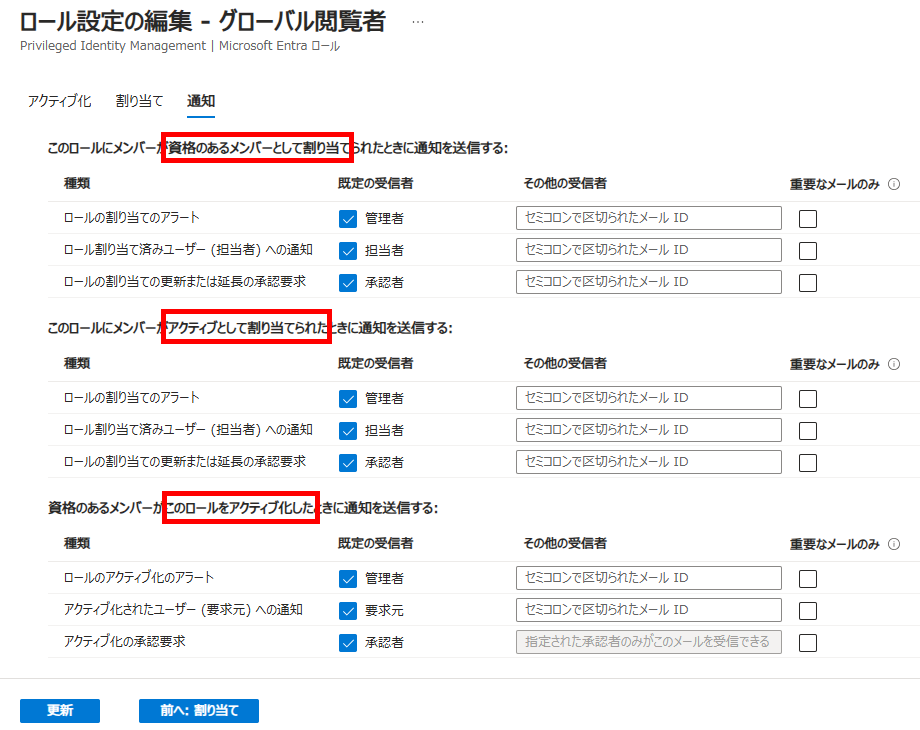

3-1. 管理者が、管理ロールのポリシーを策定

管理者はAzure Portalにログインし、「Identity Governance」から操作を開始します。この設定は任意ですが選択したロール(ここでは「グローバル閲覧者」)に対して、組織共通のポリシーを設定できます。

| ・アクティブ化 | ・割り当て | ・通知 |

|

|

|

・画面上の用語とその説明

| 画面上の用語 | 説明 |

|---|---|

| アクティブ化の最大期間(時間) | 割り当てられたロールを有効のままにしておける最長の時間 |

| 資格の割り当ての有効期限 | ロールを有効化する資格で割り当てた場合に、その資格が使える期限 |

| アクティブな割り当ての有効期限 | ロールをアクティブ化して直接割り当てた場合に、その割り当てが有効な期間 |

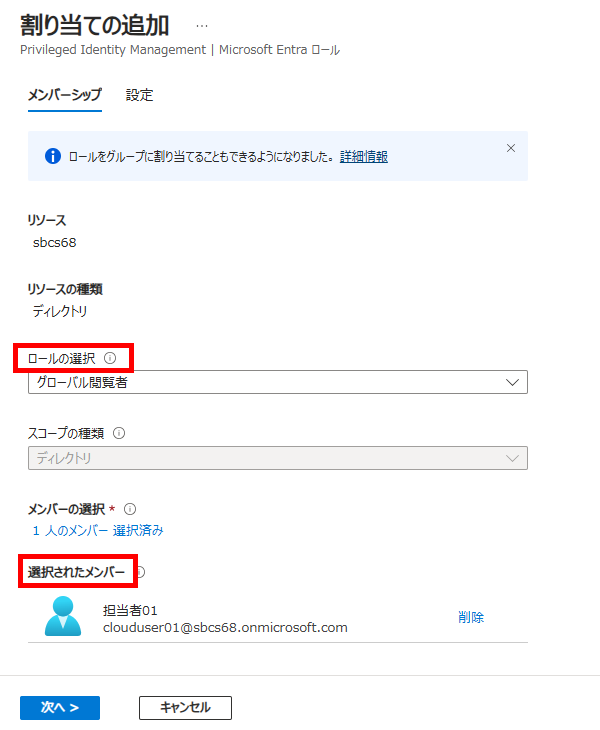

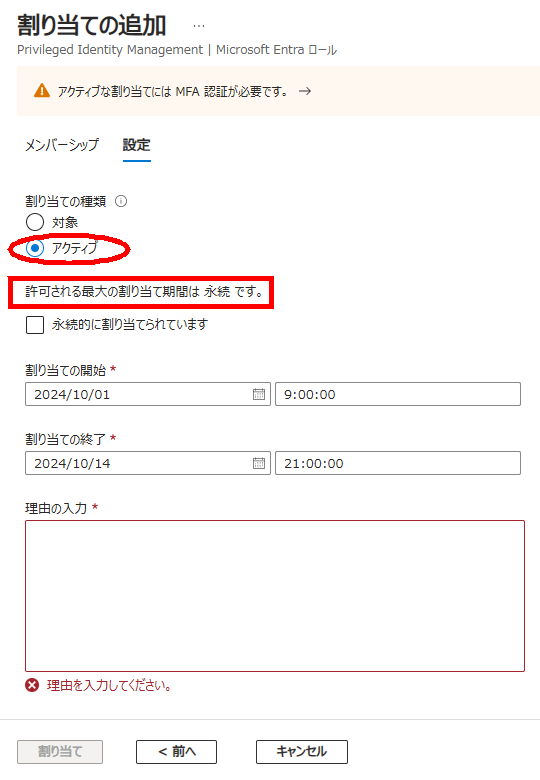

3-2.管理者が、管理ロールの担当者(候補者)を指名

管理者はAzure Portalの「Identity Governance」で担当者の割り当てを行います。割り当てられるロールは、前述のポリシー設定の期間内に限られます。たとえば、ポリシーで「永続」が設定されていない場合は「永続」の割り当ては指定できません。

| ・メンバーシップ | ・割り当ての種類(対象) | ・参考:割り当ての種類(アクティブ) |

|

|

|

・画面上の用語とその説明

| 画面上の用語 | 説明 |

|---|---|

| 割り当ての種類[対象・アクティブ] | 割り当ての種類で「対象」を選ぶと資格の割り当てが行われ、「アクティブ」を選ぶとアクティブな割り当てが行われる |

| 許可される最大有効期間 | 割り当ての種類で「対象」を選んだ場合、資格の割り当ての有効期限が「永続」または選択した期間となり、それが最大の有効期間となる |

| 許可される最大の割り当て期間 | 割り当ての種類で「アクティブ」を選んだ場合、アクティブな割り当ての有効期限が「永続」または選択した期間となり、それが最大の割り当て期間となる |

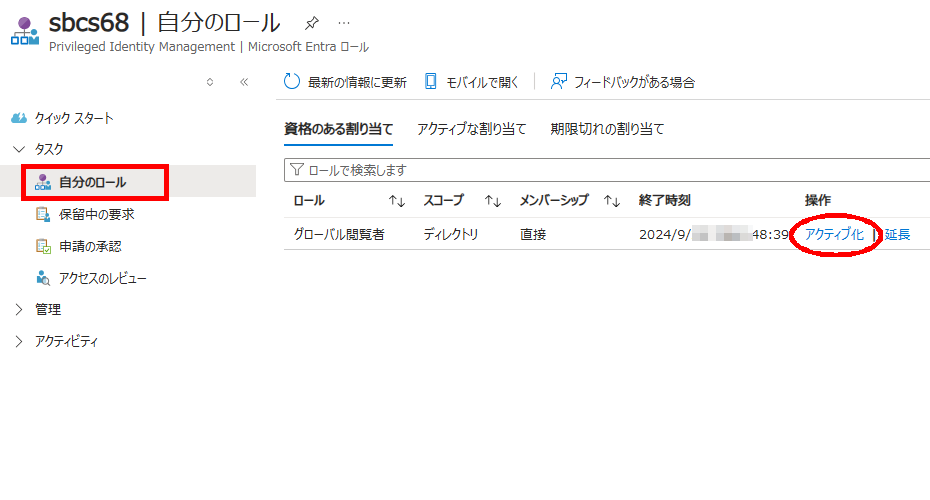

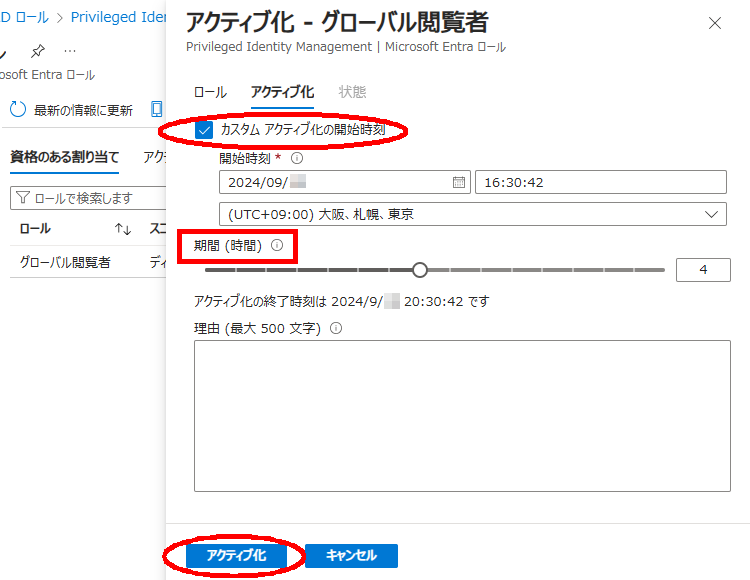

3-3. 担当者が、割り当てられた管理ロールを有効化

担当者はAzure Portalにログインし、「Identity Governance」から「自分のロールをアクティブ化」を選択します。指定された有効期限内でロールの有効化を行います。

| ・自分のロール | ・アクティブ化 |

|

|

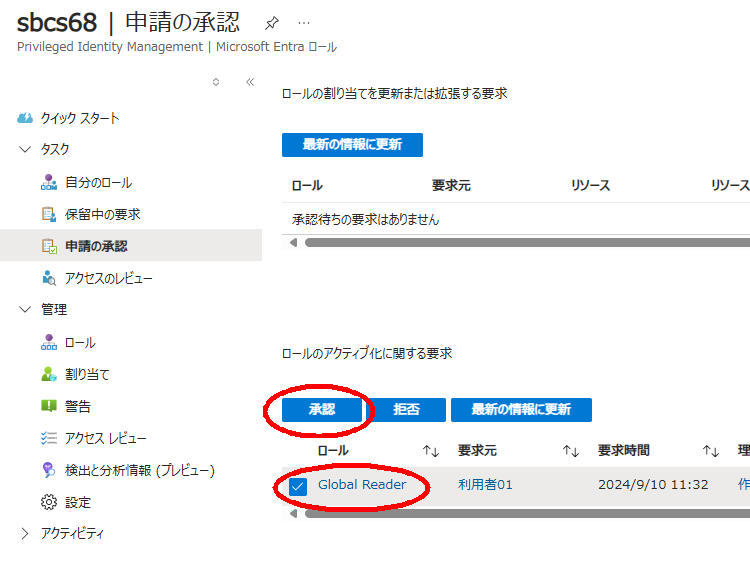

3-4.承認者が、管理ロールの有効化を承認

承認者は、設定された承認プロセスに従って管理ロールの有効化を確認し承認します。承認の要否は設定時にオプションとして指定できます。

| ・申請の承認 | ・承認 |

|

|

4. 気づき

ここではPIMについての気づきをお伝えします。

(1). 「対象」の割り当てと「アクティブ」な割り当て

担当者を指名する際には、ロールを有効化する資格を割り当てる「対象」と、ロールをアクティブ化して割り当てる「アクティブ」の2種類があります。「対象」の割り当てでは、担当者が自らロールをアクティブ化しない限り、ロールの行使はできませんが、「アクティブ」な割り当ては、担当者の操作を必要とせず、すぐに、または指定した日時からロールを行使できるように設定可能です。

(2). 永続か期限付きかの選択

「対象」や「アクティブ」の割り当ては、永続または期限付きで設定できますが、期限に関してはポリシーで定めた範囲を超えることはできません。

(3). ポリシーによるロールごとの統一設定

ポリシーで永続を許可していない場合、割り当て時に永続を選択することはできません。また、ポリシーを使用して設定期限や承認者の指定、アクティブ化時のMFA(多要素認証)の強制などを事前に定義し、組織全体で一貫した設定を適用することが可能です。

(4). 承認者に特別なロールは不要

承認者には特別なAzureロールは不要です。Microsoft Entra ロールを持っていない組織的な上長や上位の担当者を承認者として選定可能です。

(5). 有効期間内の再アクティベート

「対象」の割り当てでは、割り当てられたロールは有効期間内であれば何度でもアクティブ化が可能です。アクティブ化に承認が必要な設定の場合は、その都度承認が求められます。

(6). PIMがない場合との比較

PIMを使用しない環境では、ロールを担当者に直接割り当てることが、常にアクティブな状態でロールを付与することと同じ意味を持ちます。以下の画面は、PIMの設定を行う前に既に割り当てられていたグローバル管理者ロールの終了時間が「永続」に設定されている例を示しています。

Privileged Identity Management の「割り当て」

5. まとめ

当初、PIMについては概要を理解しているつもりでしたが、実際に検証する中で認識が異なる点が多いことに気づかされました。特に「PIMで今すぐ割り当て」などの機能は想定外でした。また、承認者にはAzure側の特別なロールが不要で、会社組織の上長が承認を行うというシンプルな仕組みであることがわかりました。

最大時間や有効期限など、言葉の微妙な違いも、当初はその意味を理解しきれていませんでしたが、実際にタスクに適用してみることで多くのことが腑に落ちました。今後、PIMを使った運用を検討されている方々にとって、この記事が少しでも参考になれば幸いです。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部 第2技術部 2課

光永 正明