みなさん、こんにちは!

XM Cyberから話題のCTEMを知ろう!と題し、昨今話題となっているCTEMをその注目製品であるXM Cyberを通してご紹介しています。

今回は、XM CyberをCTEMのフレームワークに当てはめて、実際の画面や検出内容を確認します。

では、本編です

前回のおさらい

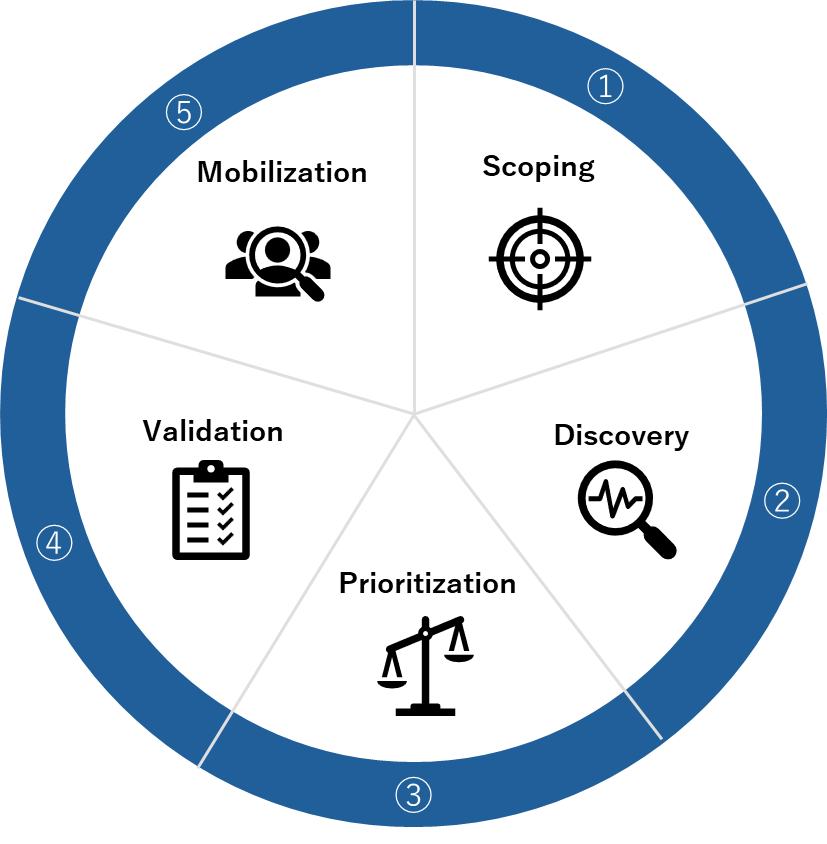

CTEMには以下のような5つのステップがあります:

1. Scoping:組織が保持している拠点やクラウドサービスから攻撃対象となる領域を絞ります

2. Discover:攻撃対象領域に存在する資産を発見します

3. Prioritization:見つかった資産を優先順位付けします

4. Validation:優先順位付けした資産が実際に攻撃可能か検証します

5. Mobilization:人を動員し修復やリスクの評価を行います

今回は、このステップをXM Cyberでどのように実現するかご紹介します!

1.Scoping

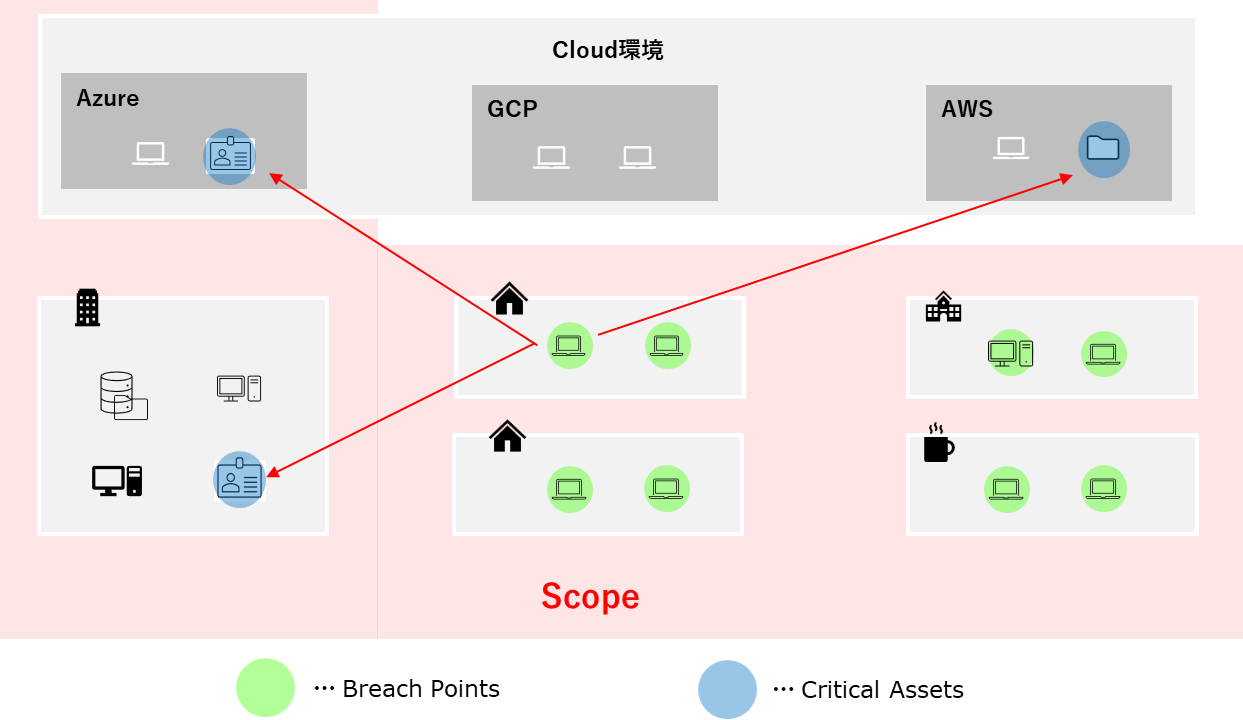

まずは、組織が保持している拠点やクラウドサービスから攻撃対象となる領域を絞ります。具体的には組織や企業が持っている資産の棚卸を行います。

XM Cyberでは、Scopingはシナリオ作成の過程で行います。シナリオとは、実際のサイバー攻撃を想定し、攻撃対象(Scope)、突破口(Breach Points)、重要資産(Critical Assets)を設定し、仮想攻撃を行うまでの筋書きを指します。設定が難しそうですが、侵入されたと仮定した入口と持ち出されたら困る機密情報を保持しているサーバやファイルストレージなどのゴールを選択するだけです。

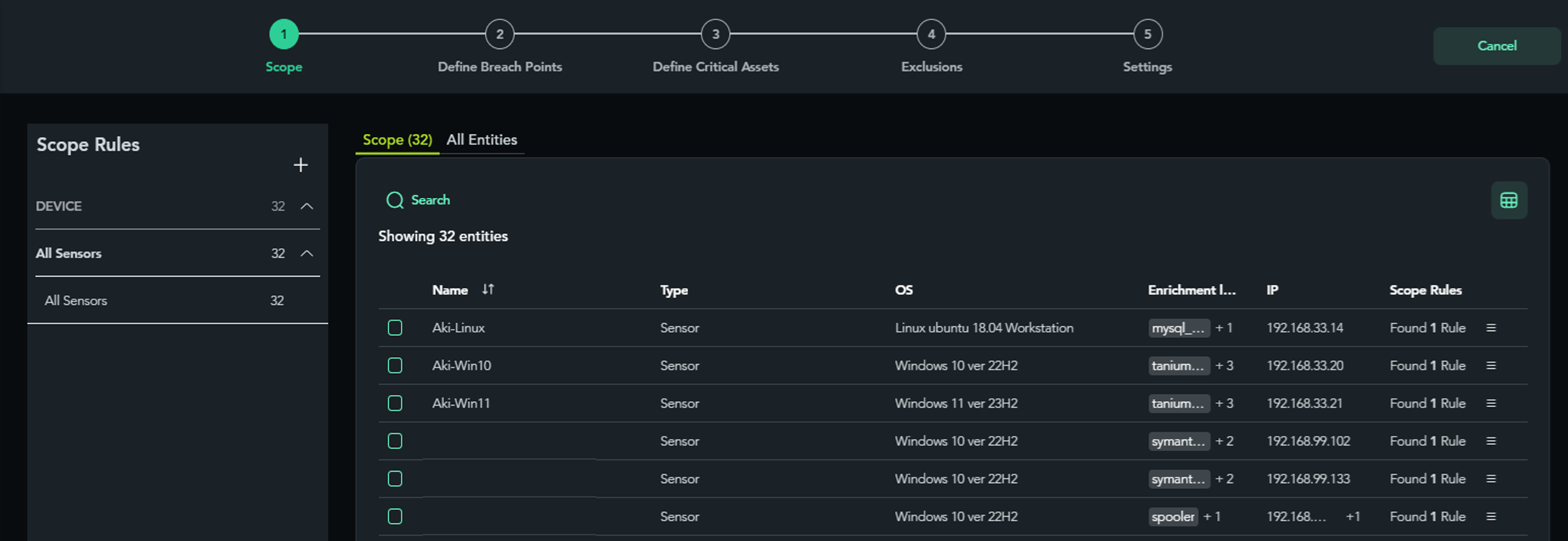

実際のシナリオ作成画面は以下です。Scopeは、エージェントがインストールされている全ての端末にしています。

Entityと呼ばれる資産の属性に対するタグ情報で柔軟なシナリオ作成が可能です。Entityと目的に応じたシナリオ作成については別の記事でご紹介します!

2.Discover

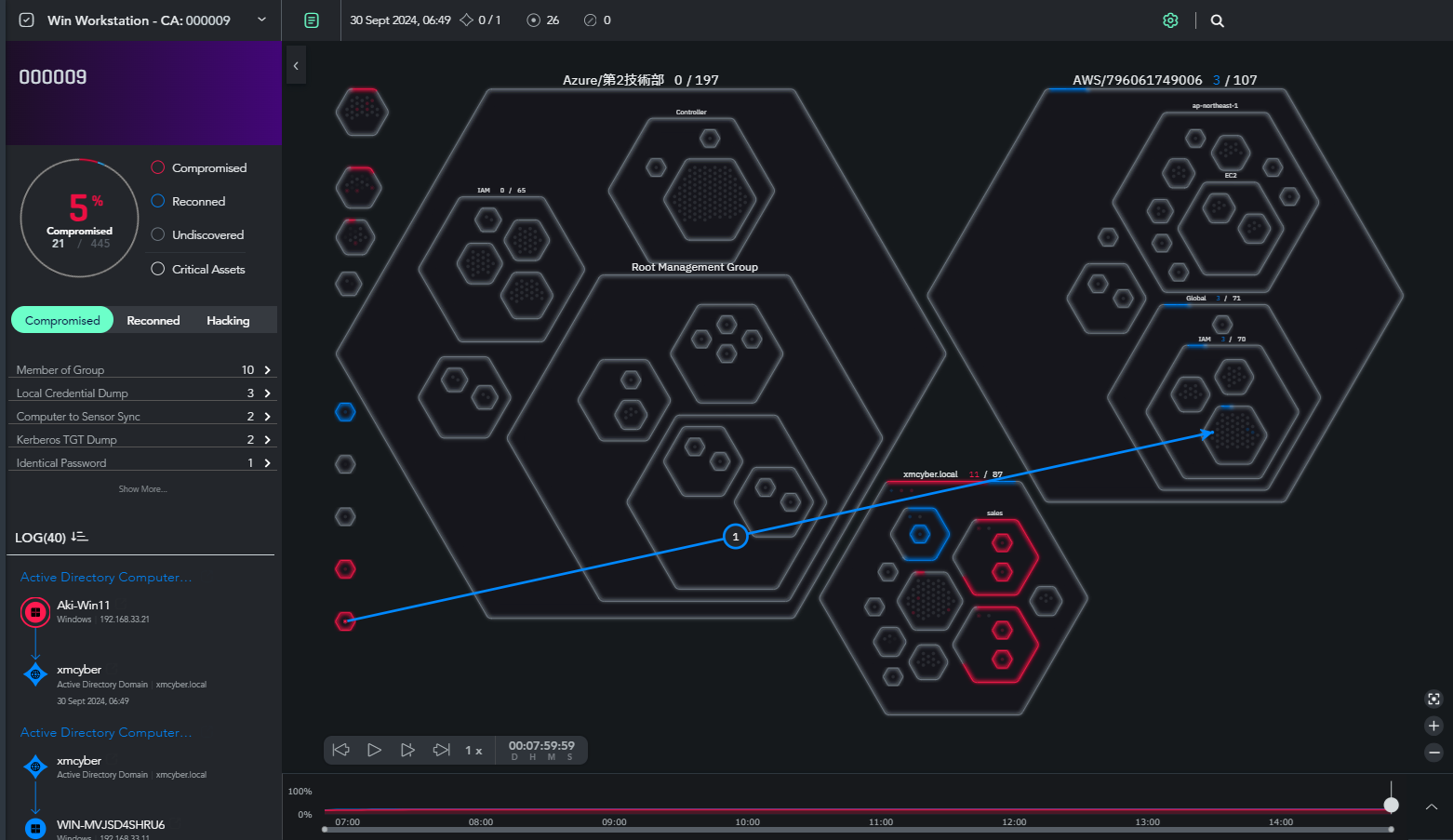

Discoverでは、攻撃対象領域に存在する資産を発見します。オンプレミス環境、クラウド環境問わず発見した資産に潜む、設定ミスや脆弱性を確認します。XM Cyberでは、Battlegroundと呼ばれるページからScopeに含まれている資産と、その資産が侵害可能か、さらには他の資産への攻撃に使われるアクセス経路までを俯瞰で確認することができます。

以下は、実際のBattlegroundになります。検証環境に存在している、Azure, AWS, ADドメイン、外部PCが六角形でグルーピングされています。赤いアイコンは侵害された資産(Compromised)を示しており、AWS上の資産へと攻撃可能な経路が確立していることを示しています。

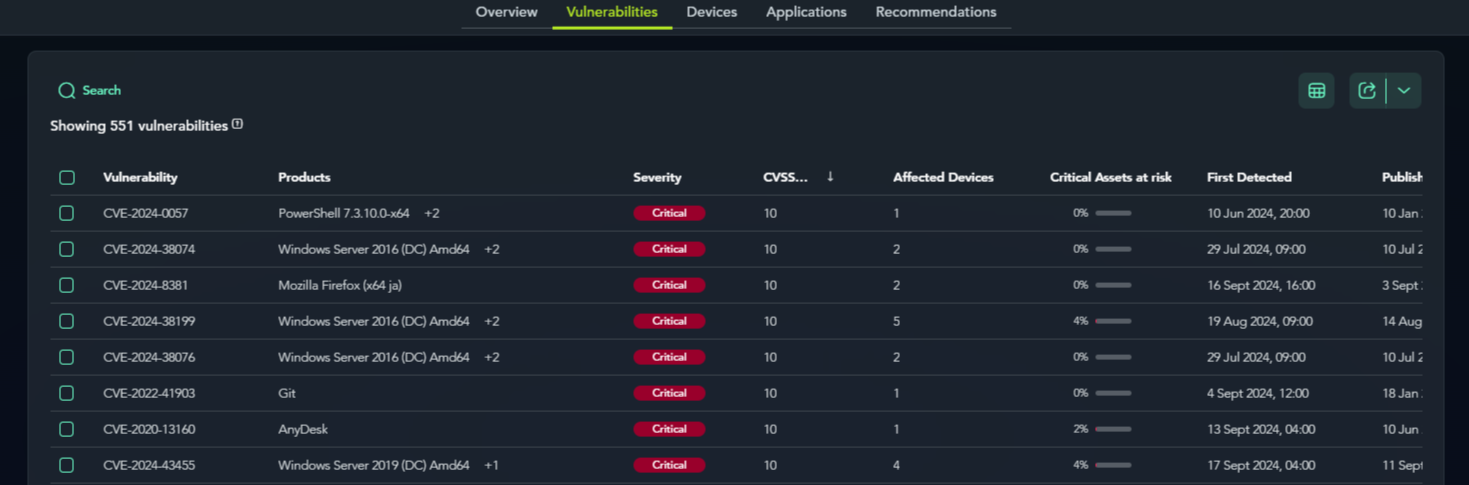

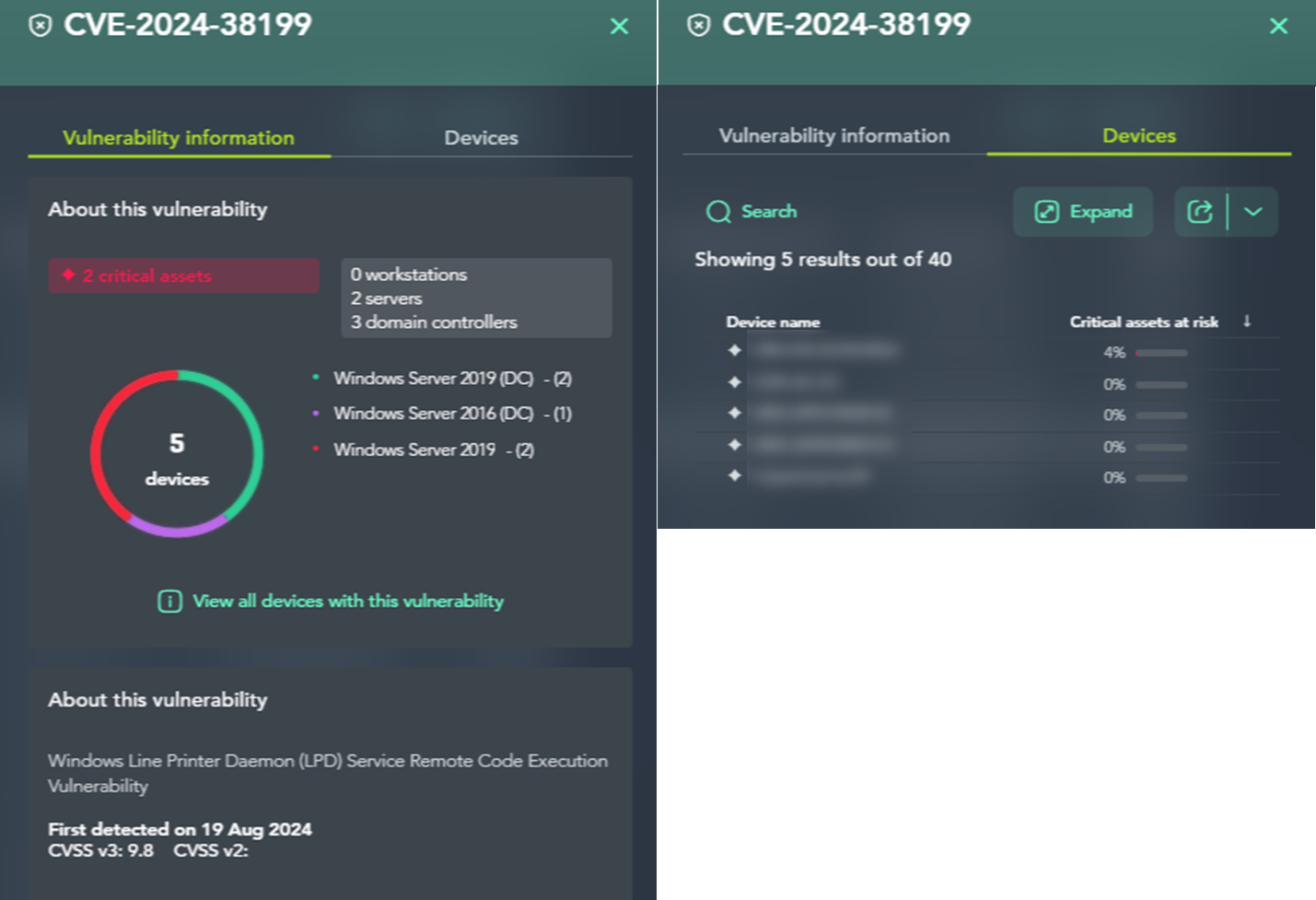

以下のように資産に潜む脆弱性は一覧化され、CVEの概要、修正方法、対象デバイスが確認できます。

3.Prioritization

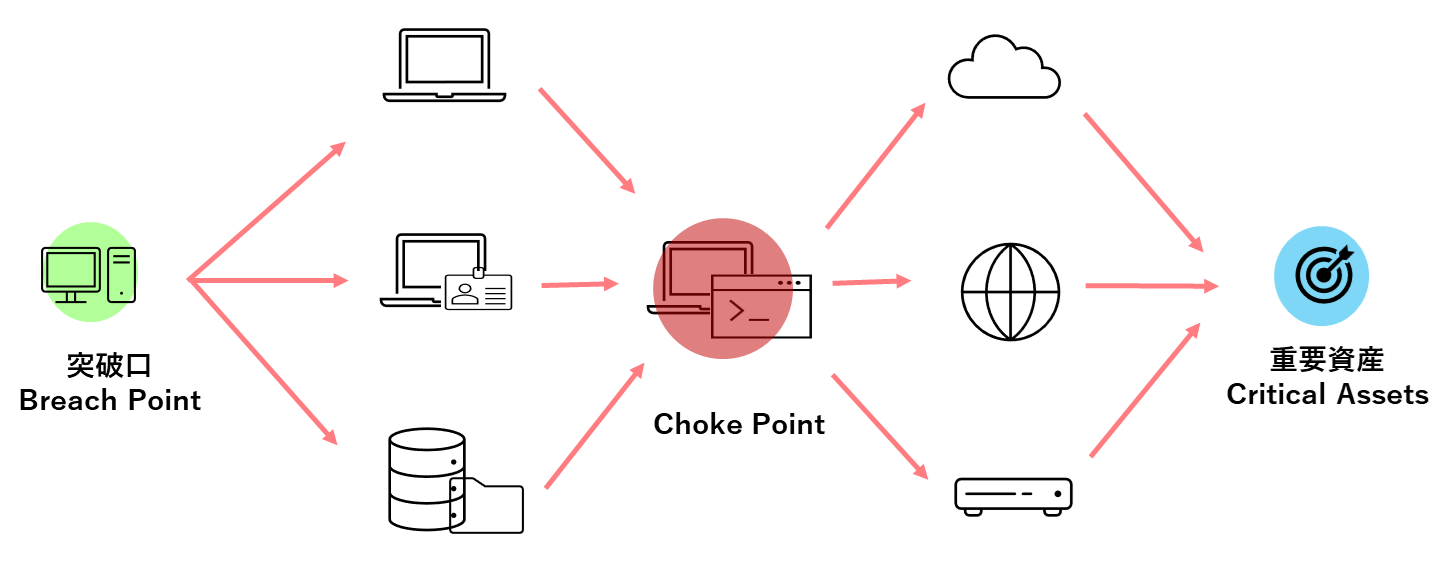

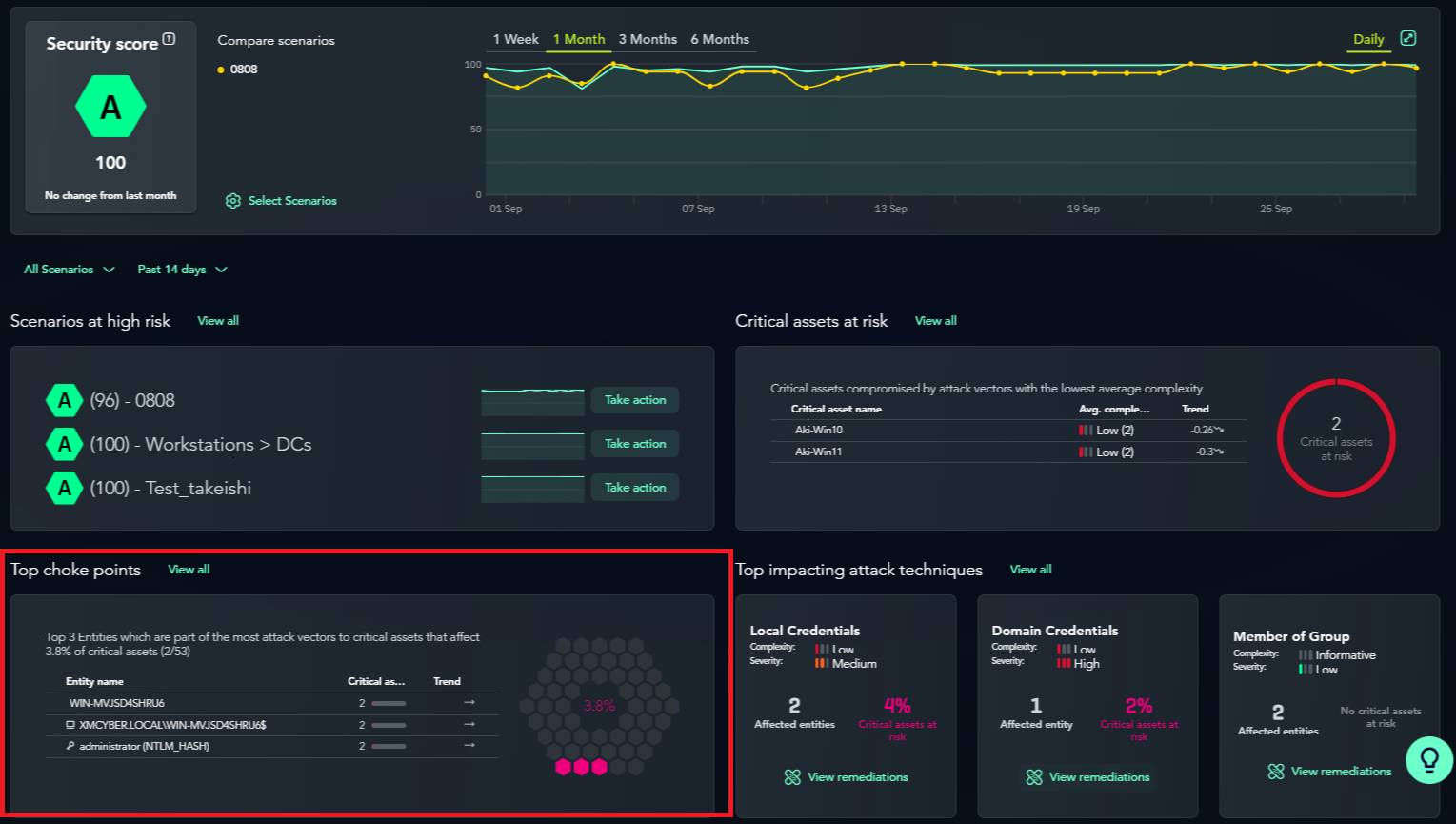

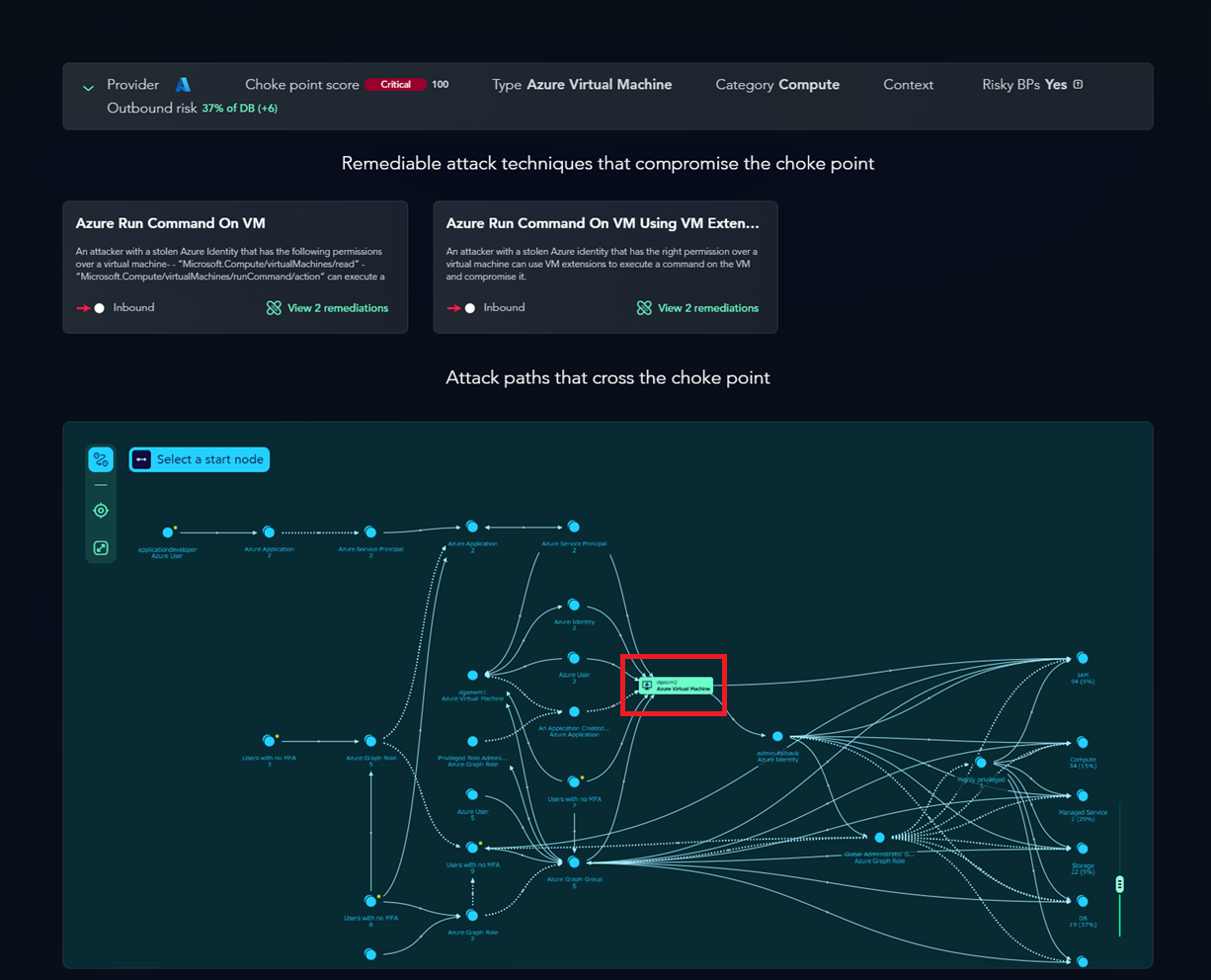

Prioritizationでは、見つかった資産を優先順位付けします。予め定めた重要資産の優先順位を高くするのは、もちろん " Choke Point "と呼ばれる複数の攻撃経路が交差する点を把握することが重要になります。

" Choke Point "は、ダッシュボードから一目でわかるようになっています。

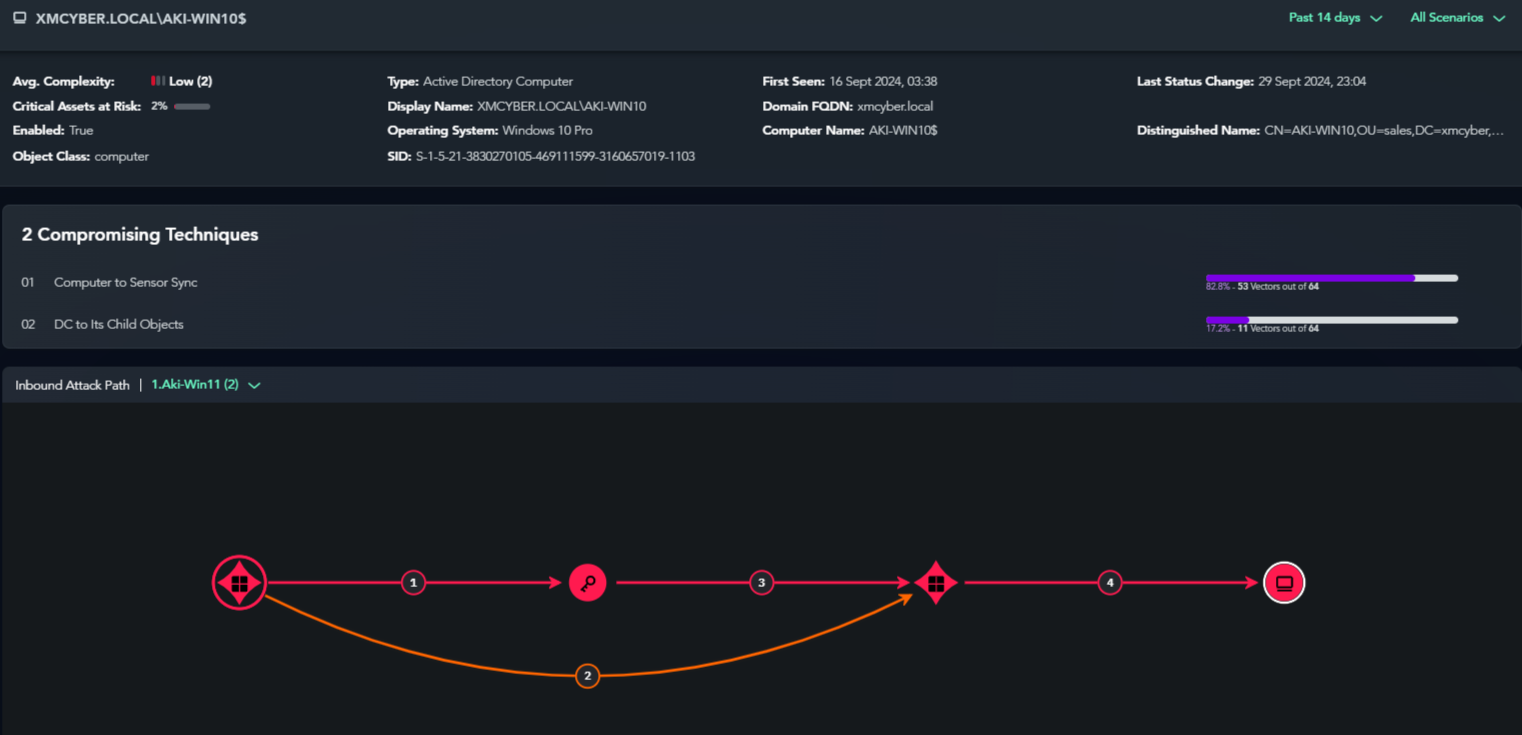

" Choke Point "になっている端末は複数のアタックパス上に存在しています。

クラウドの資産についても同様で、アタックパスが可視化されると一目でわかります。

4.Validation

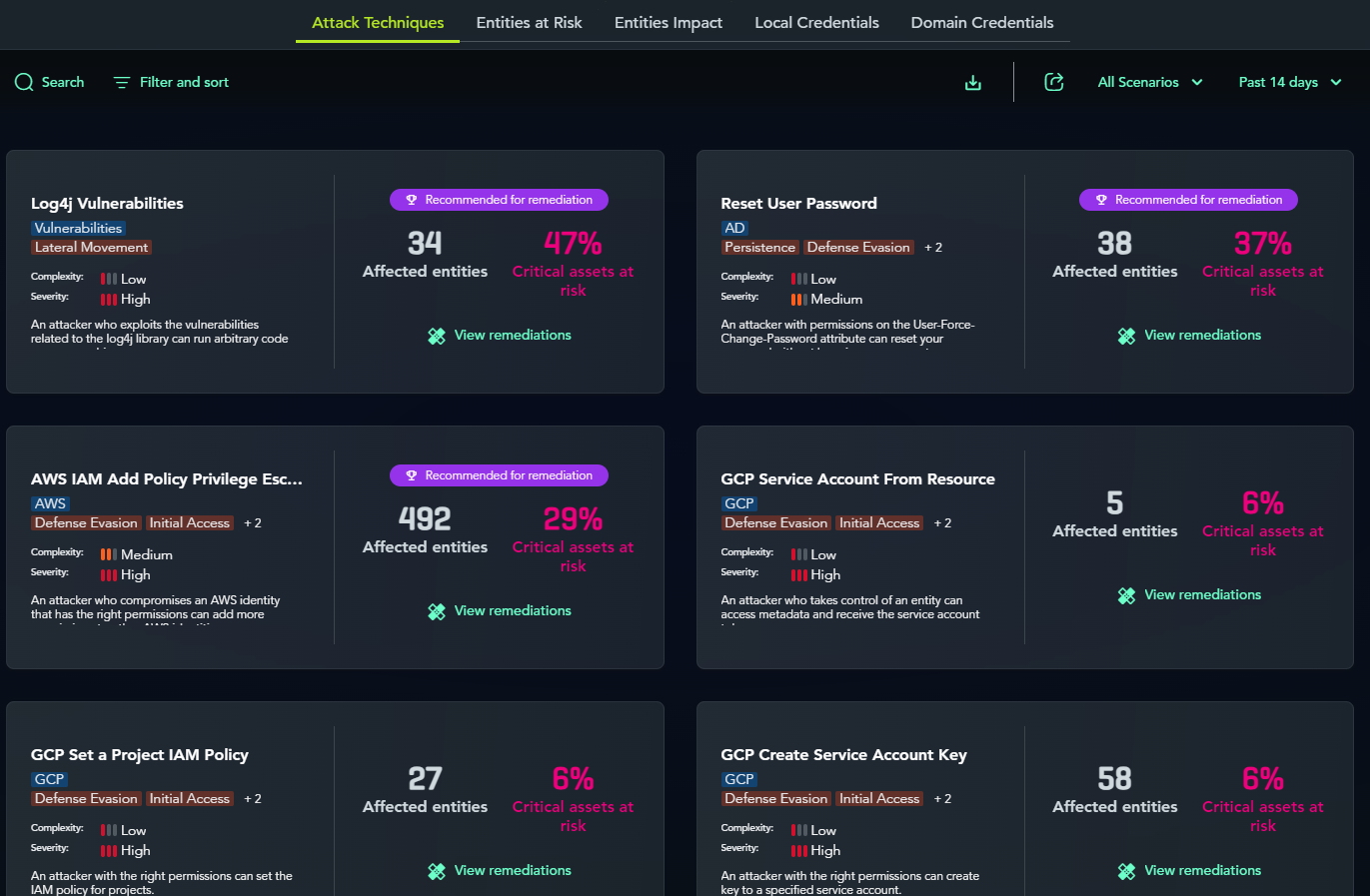

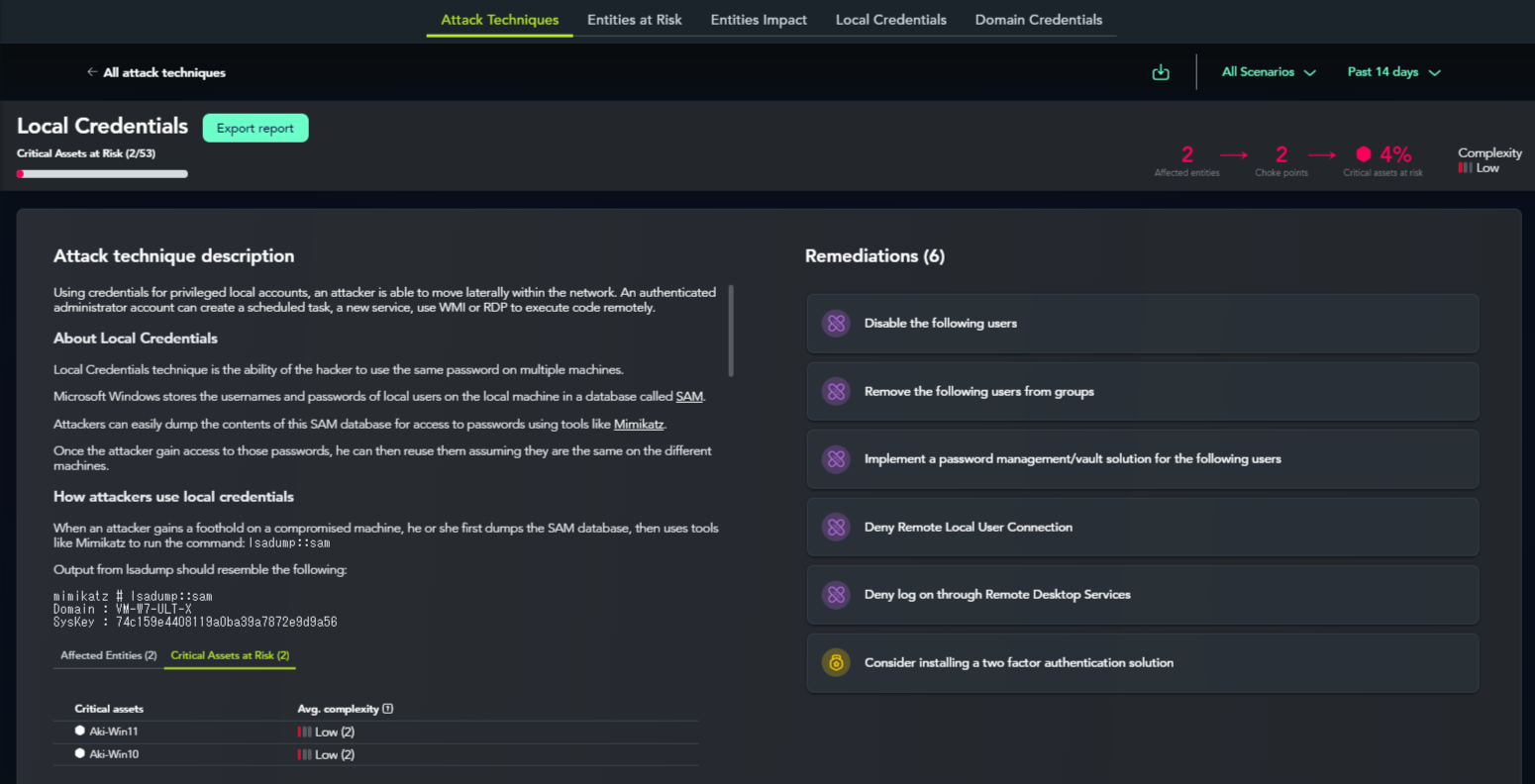

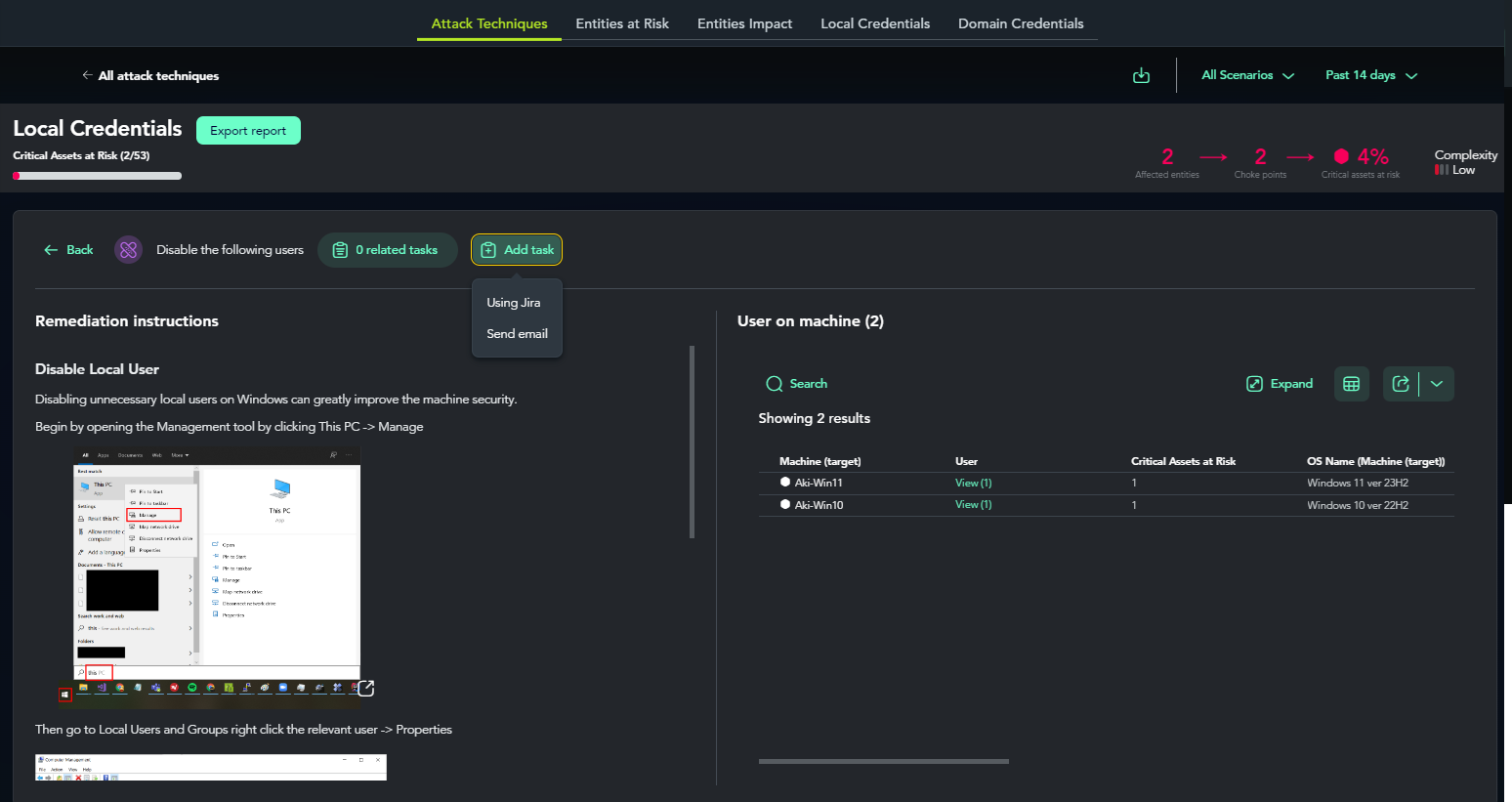

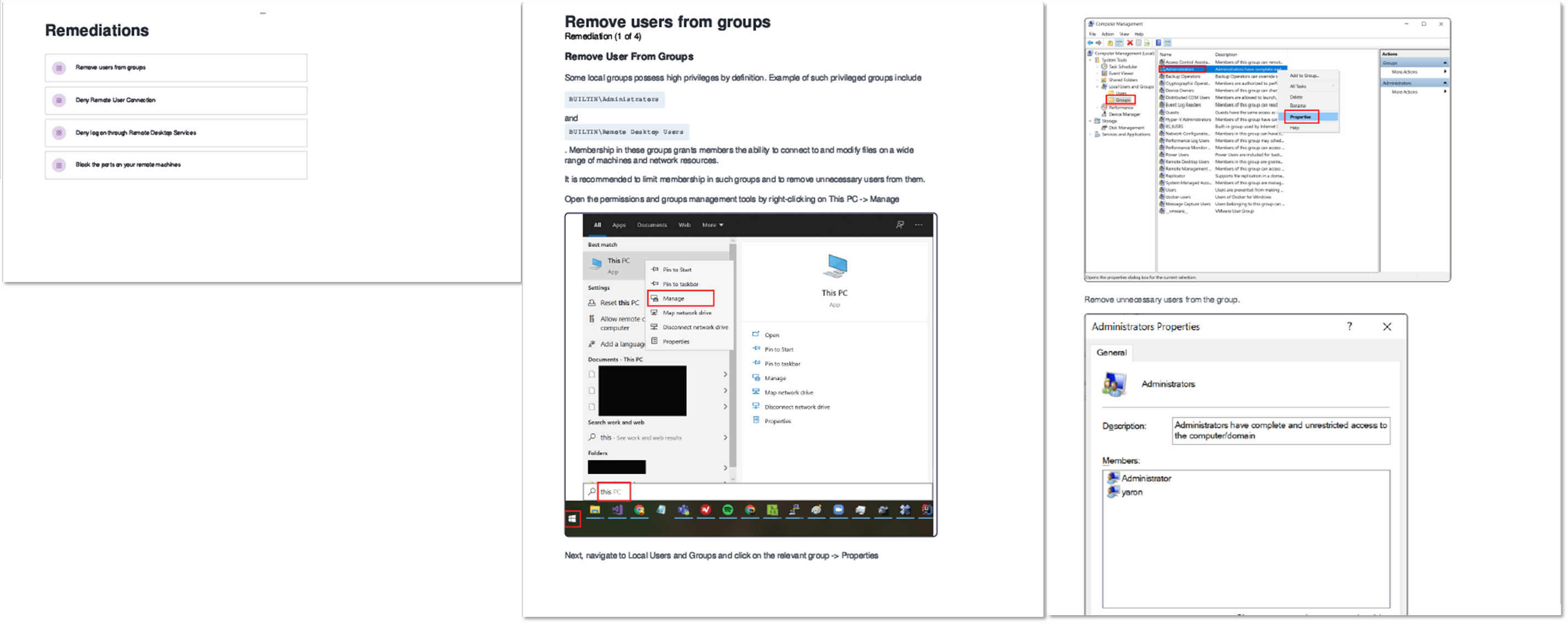

Validationは、優先順位付けした資産が攻撃可能か確認します。XM Cyberでは仮想環境で検証した攻撃手法(Attack Techniques)を確認することができます。

Attack Techniques 詳細画面では、どの資産で利用されたか、攻撃手法の説明、修復方法が確認できます。

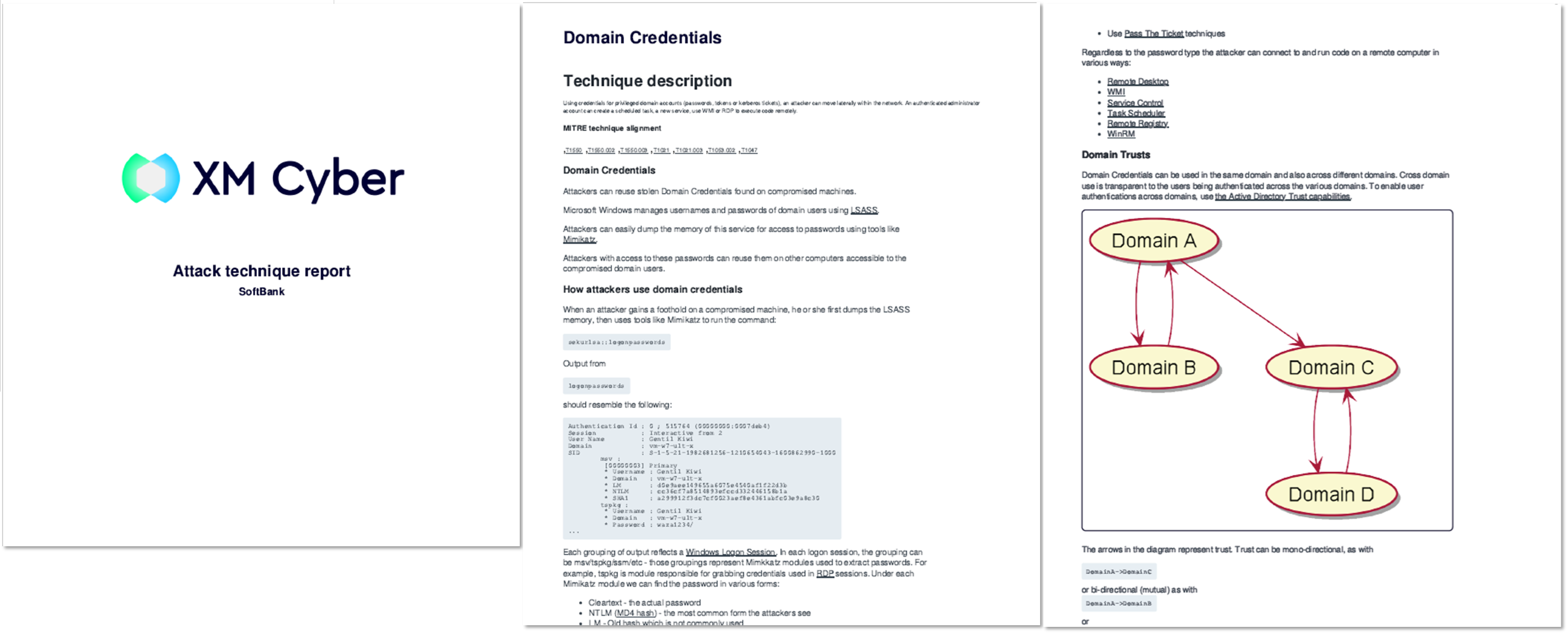

" Attack technique description "では、概要、攻撃者がどのように攻撃手法を利用するか、前提条件、MITRE ATT&CK® techniquesなど詳細情報が確認できます。

・今回の例で検出されたMITRE ATT&CK® techniquesの情報

T1021

T1021.001

T1550.002

T1550.002

T1550.003

T1021

T1021.003

T1053

T1047

5.Mobilization

Mobilizationでは、人を動員し修復やリスクの評価を行います。先ほどの Attack Techniques 画面からチケット管理サービスとの連携や対応チームへのメール送信が可能です。

また、報告用にレポーティング機能も実装されています。

ここまで読んでくださりありがとうございます!

XM Cyberを利用することでCTEMを幅広くカバーすることができます。今回は、CTEMのフレームワークに合わせた画面紹介が中心でしたが、利用ケースに沿った製品の紹介は今後記事として公開予定です。ぜひ、チェックしてください。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直