はじめに

本記事では閉域網におけるエンドポイントセキュリティ導入についてCrowdStrikeのエンドポイントセキュリティを例にご紹介させていただきます。

現在、お客様から既存アンチウイルス製品からのリプレースを中心に閉域網(クローズドネットワーク)環境に対する導入についてお問い合わせをいただいております。本記事ではそのアンサーとして導入手順及び注意事項についてお伝えできればと思います!

閉域網(クローズドネットワーク)におけるFalconセンサーの導入

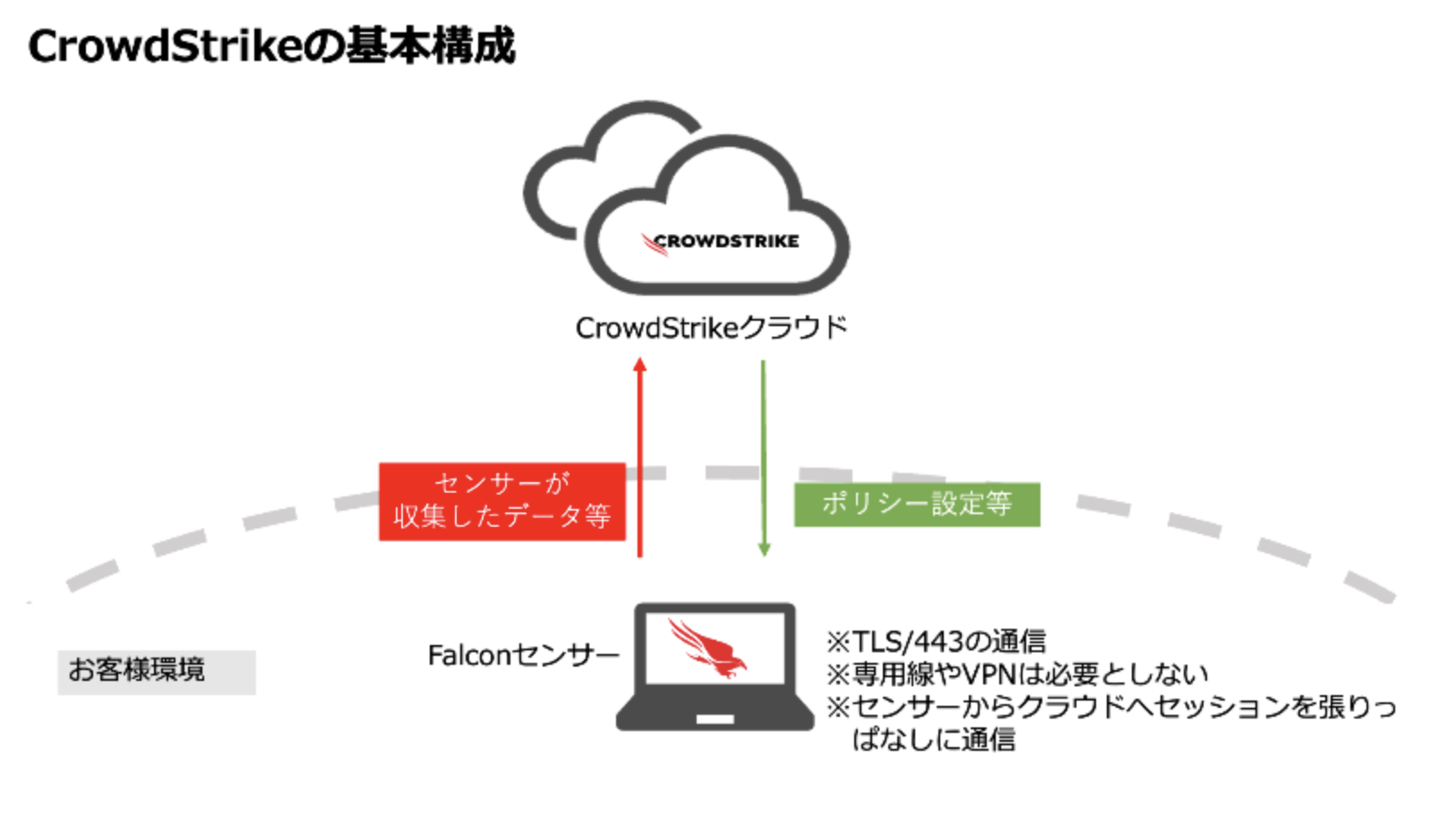

閉域網におけるFalconセンサー導入の前にCrowdStrikeを利用する際の基本的な構成についてご紹介させていただきます。

CrowdStrikeをご利用する際は、端末にセンサーとなるエージェントをインストールを実施いただきます。完了すると、クラウド上のプラットフォームおよびコンソールに対して端末の管理や脅威分析に必要となるデータのアップロード、CrowdStrikeのクラウドからはポリシー設定等の情報を受け取ります。

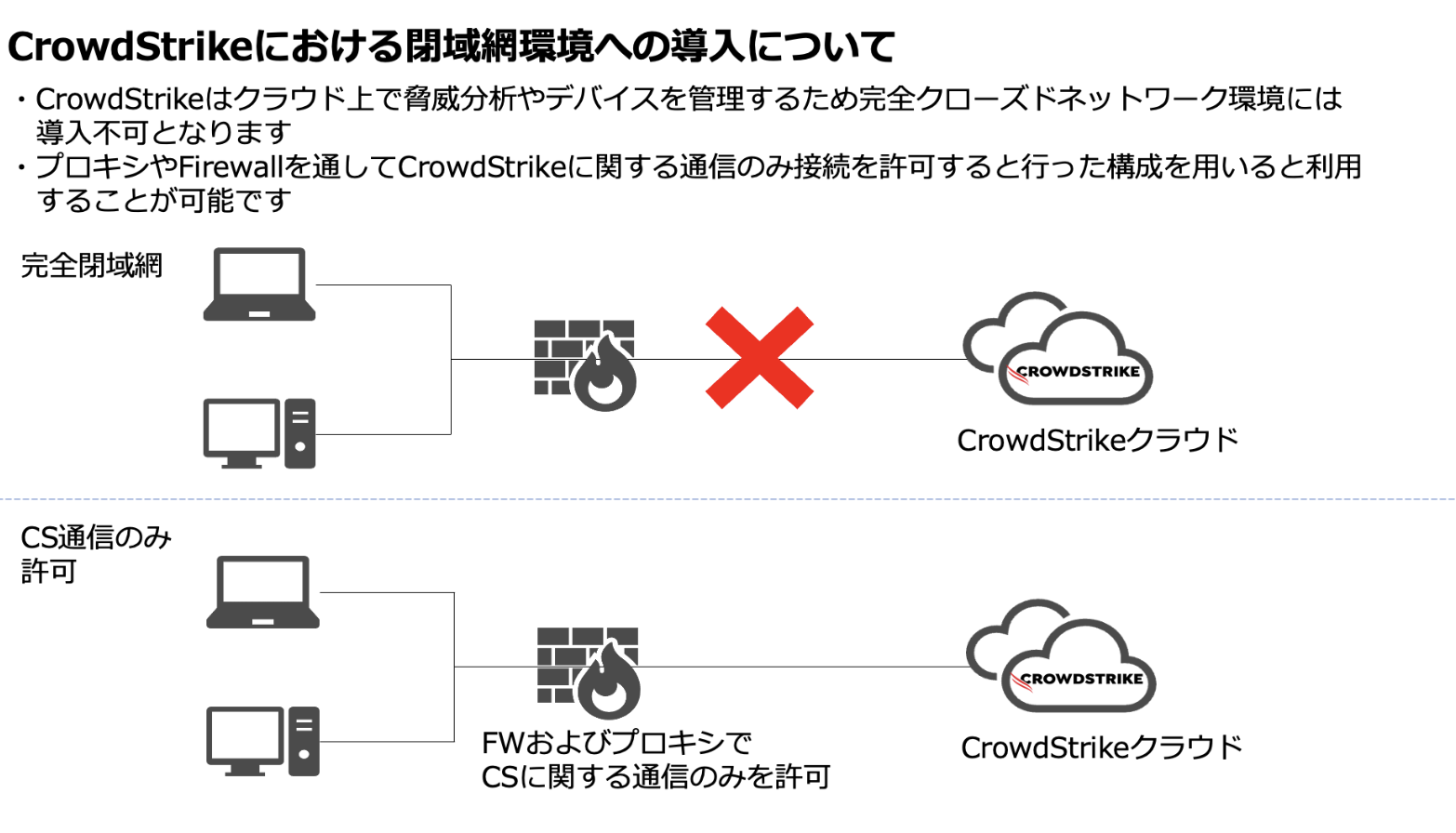

この構成からお分かりの方もいらっしゃるかと思いますが、完全に外部との通信を遮断する閉域網環境ではCrowdStrikeはご利用ができません。しかし、一部構成を変更することによって利用することが可能となります。それはFWやプロキシなどを通してCrowdStrikeに関連する通信のみを許可するといった構成です。

今回はこの構成で出来る導入方法についてご紹介させていただきます。

インストール時に必要な通信要件

CrowdStrikeを利用するために必要となるFalconセンサー(エージェント)を端末に導入する際、必要な通信要件がございます。

・TLS(TCP443(HTTPS))を利用、その際以下通信要件が必要

‐Proxy認証の除外設定が必要

‐SSL復号化の除外が必要

上記2点が社内のFirewallやProxyで行われている場合、エージェントが通信する以下のドメインに対して事前に除外設定をお願いします

‐除外する宛先のFQDN

・ts01-gyr-maverick.cloudsink.net、 lfodown01-gyr-maverick.cloudsink.net、lfoup01-gyr-maverick.cloudsink.net

・cloudsink.net *SSL復号化除外のためにサーバ証明書の Common Name をチェックする環境のみ必要

‐その他考慮事項

・セッション1台あたりに1本が常時利用される

また、アップロードするログの容量は1台あたり1日で平均5‐10MBが目安

・エージェントが利用するProxy設定を手動で行う場合、プロキシのIPとポート番号を事前に確認

環境構成および導入手順

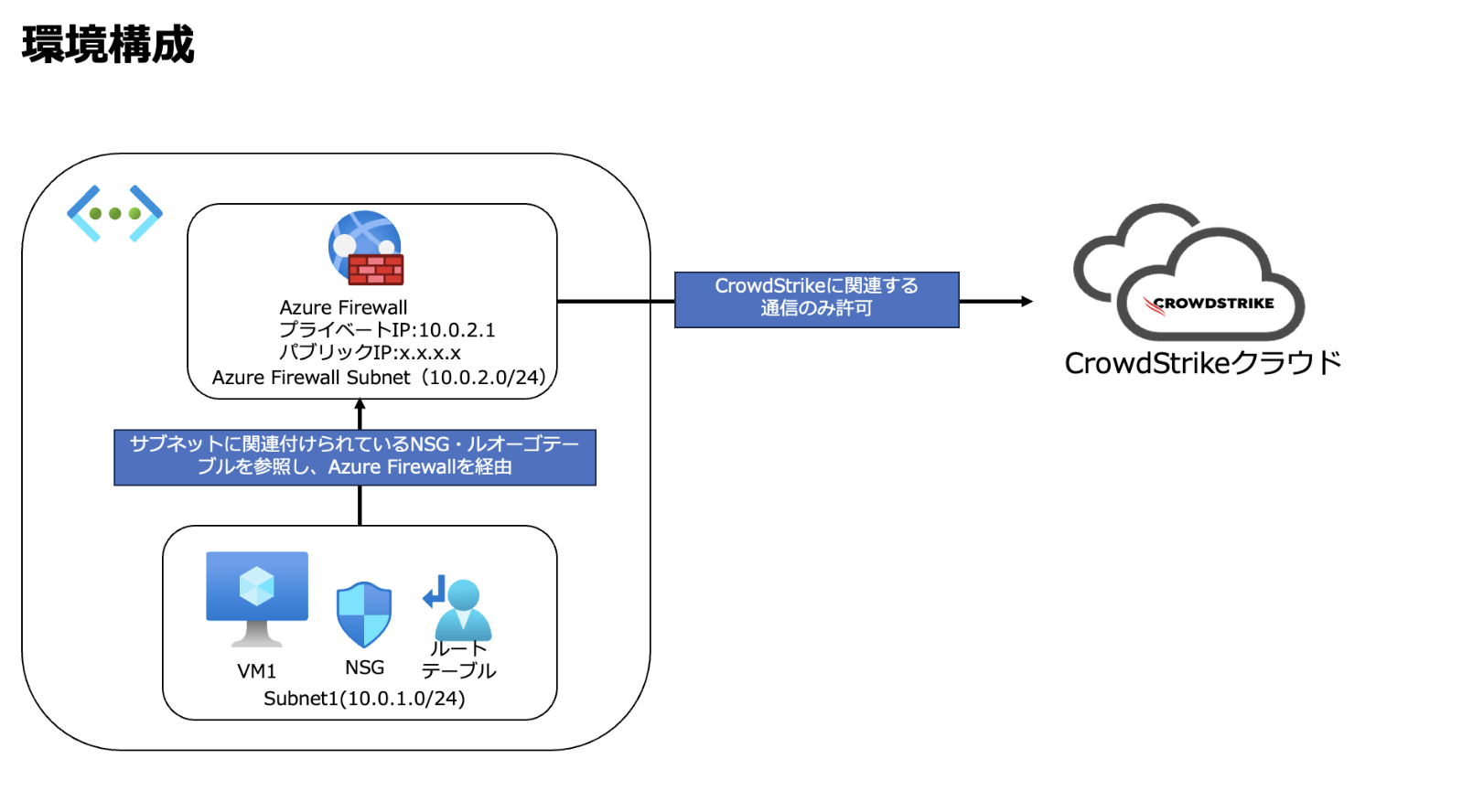

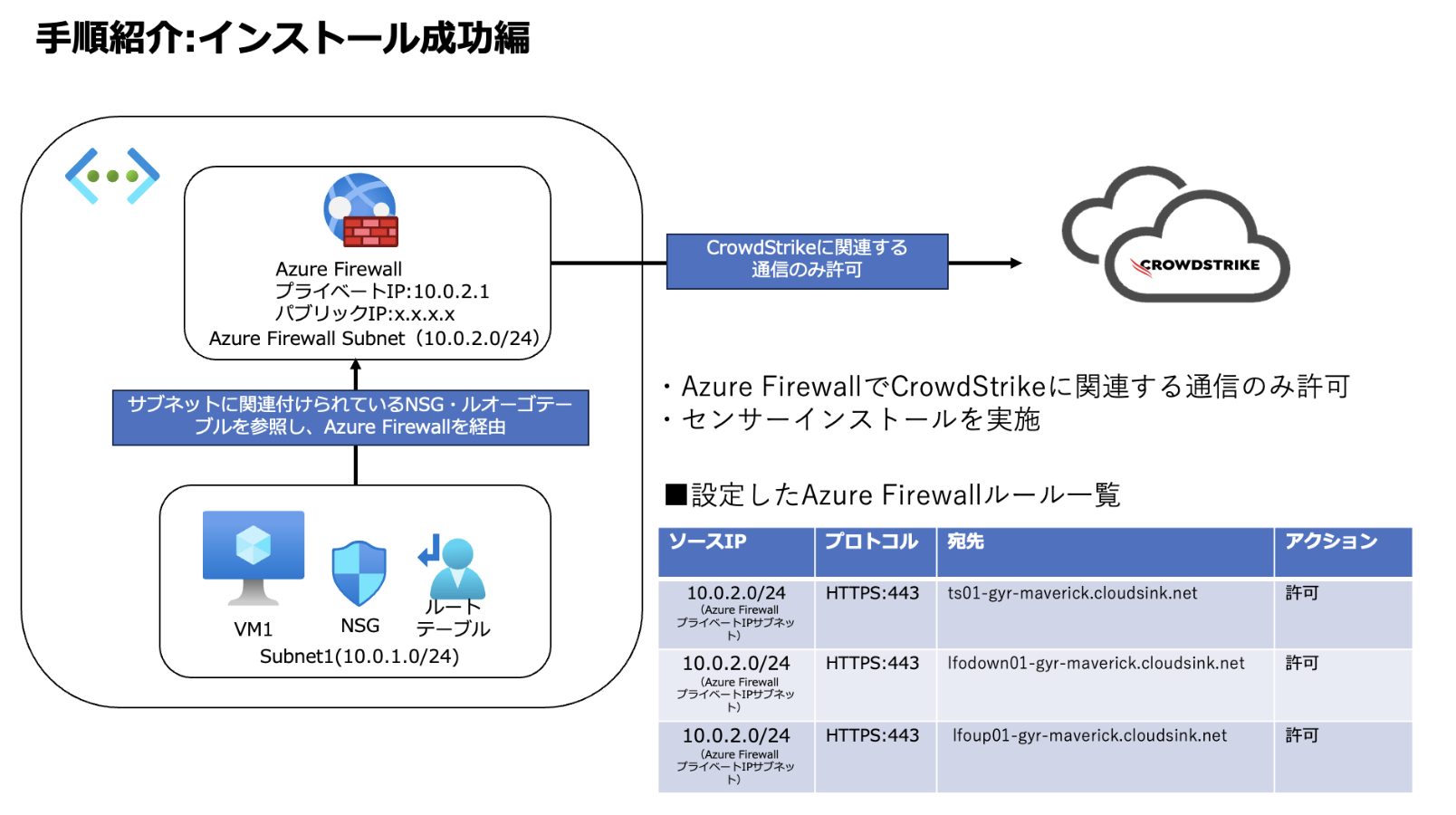

今回はAzure上でAzure Firewallをプロキシサーバーとしての役割を持たせました。基本外部通信は遮断、CrowdStrikeに関連する通信のみを許可する構成で行いました。

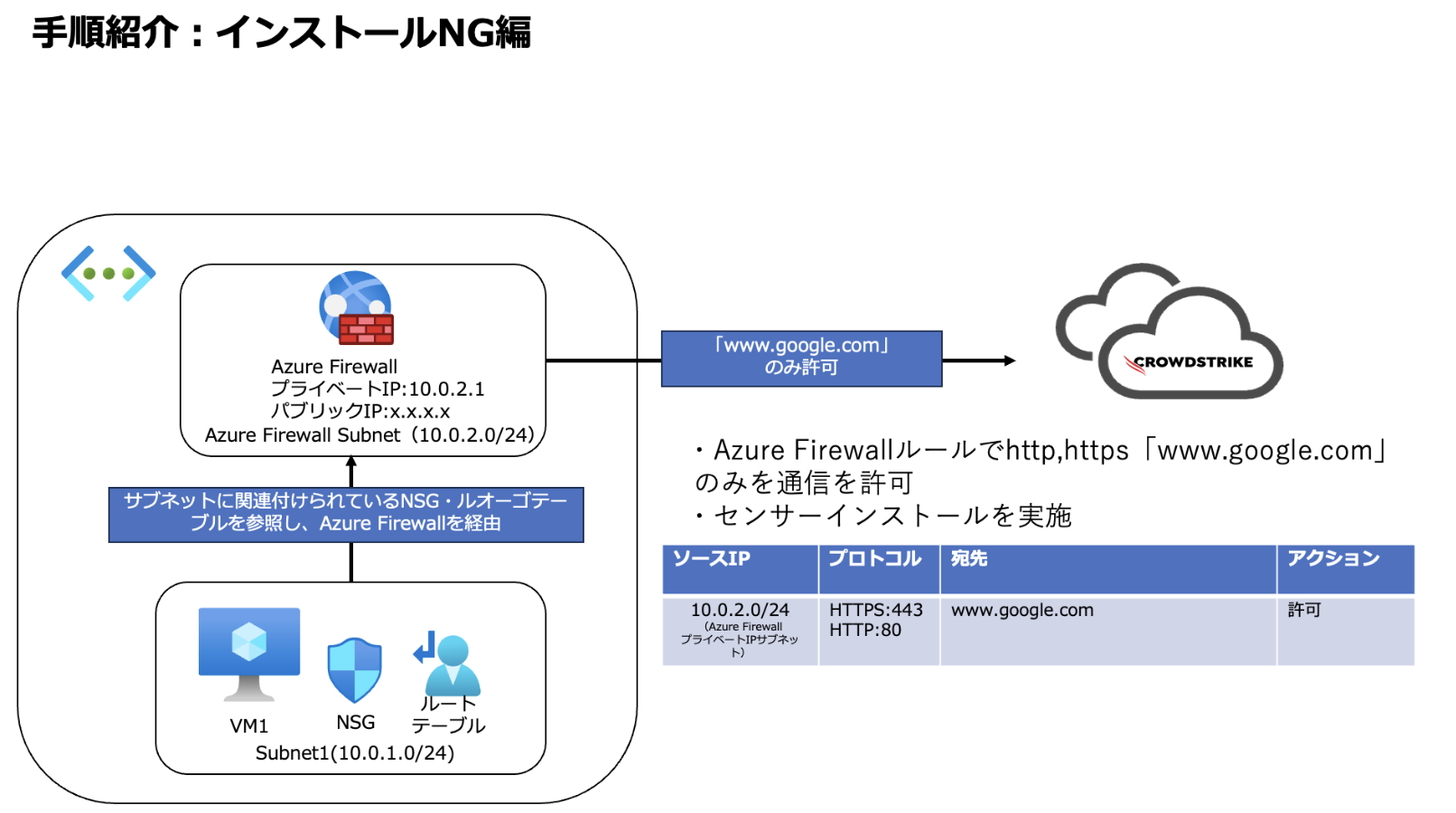

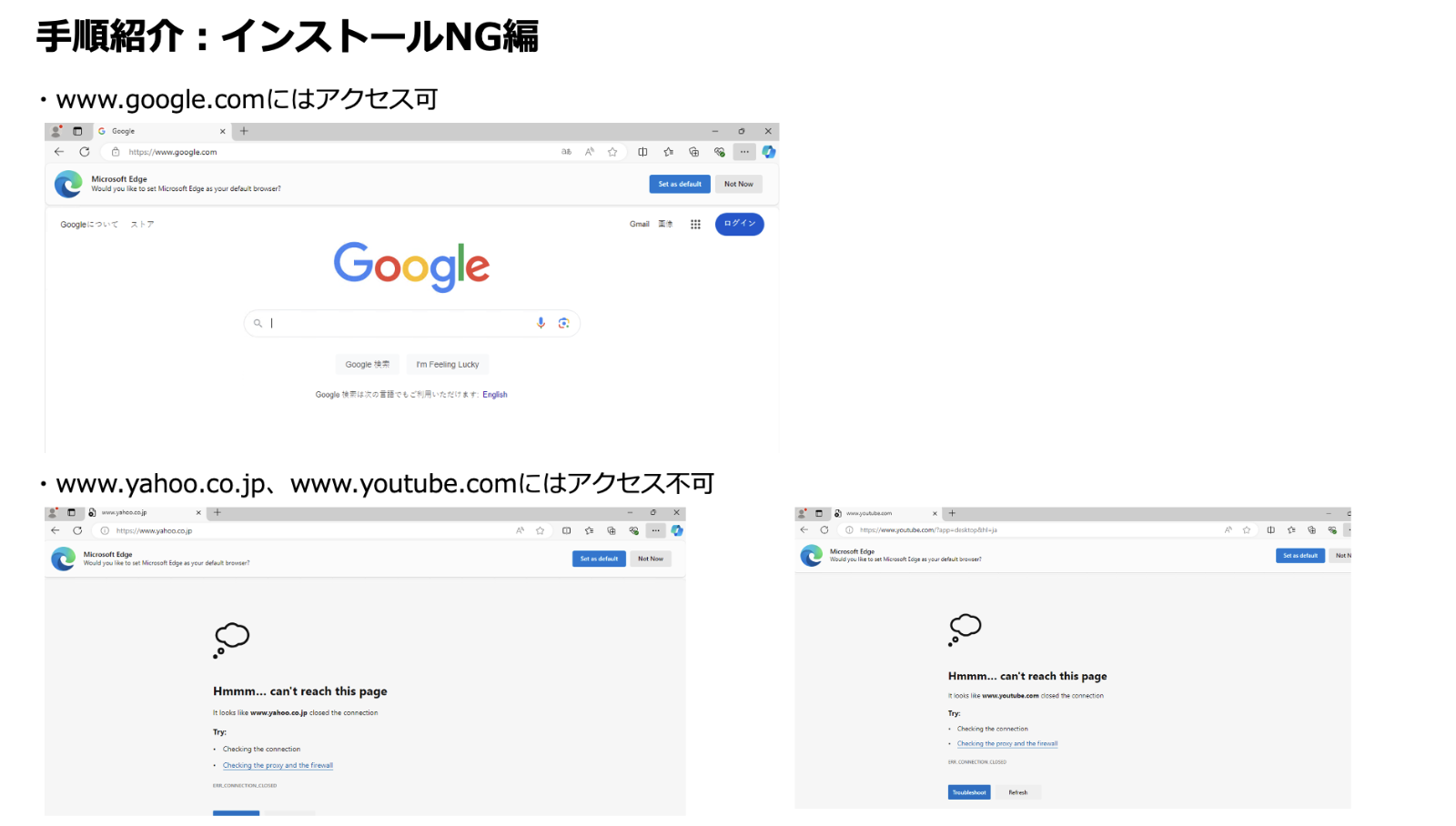

・インストールNG編

まずは、CrowdStrikeに関する通信を許可せずインストールを実施した際、どういった挙動になるか確認します。「www.google.com」のみの通信を許可するルールを設定します。

VM1から通信確認を行うと、「www.google.com」へアクセスは可能ですがその他の通信は遮断されています。

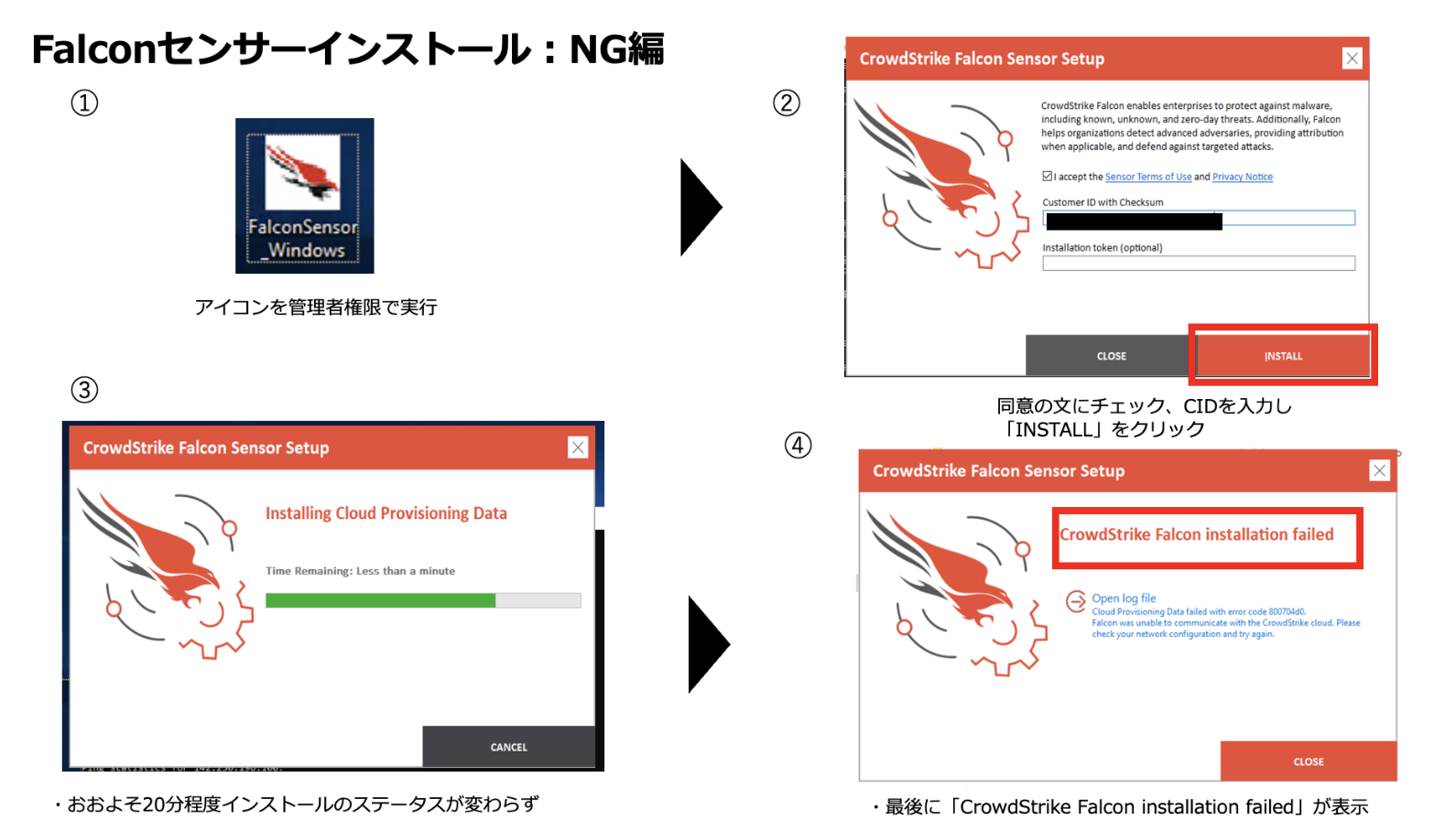

この構成で、Falconセンサーをインストールしました。経過を各スクリーンショットで添付します。インストールのステータスが表示されるも、最終的に「CrowdStrike Falcon Installation Failed」とメッセージが表示され、インストールが失敗します。「Open log file」とログファイルがあるので、原因を確認します。

※ログファイルが瞬時に開けることはありがたいです。

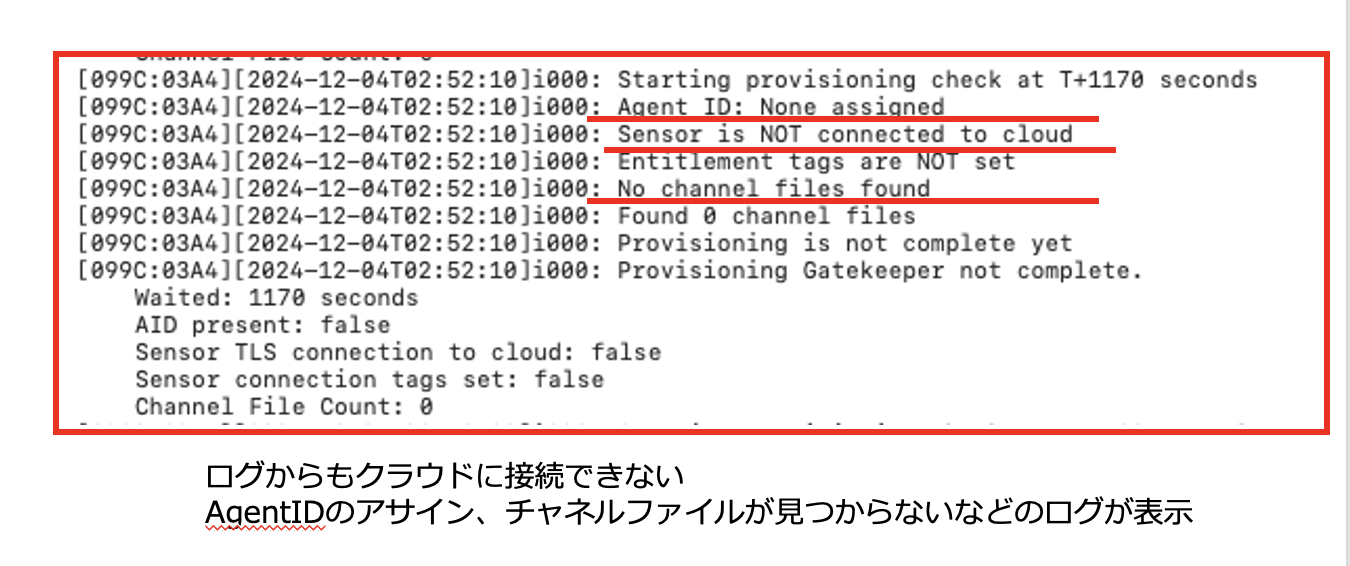

ログファイルを見てみると、やはりセンサーがCrowdStrikeのクラウドに通信ができていない事がわかります。これにより端末固有のID付与や脅威情報などで活用するチャネルファイルが見つからず、インストールが失敗しました。

ログファイルを見てみると、やはりセンサーがCrowdStrikeのクラウドに通信ができていない事がわかります。これにより端末固有のID付与や脅威情報などで活用するチャネルファイルが見つからず、インストールが失敗しました。

CrowdStrikeをご利用になる際は、導入時にクラウドと通信している必要があることがここでわかりました。

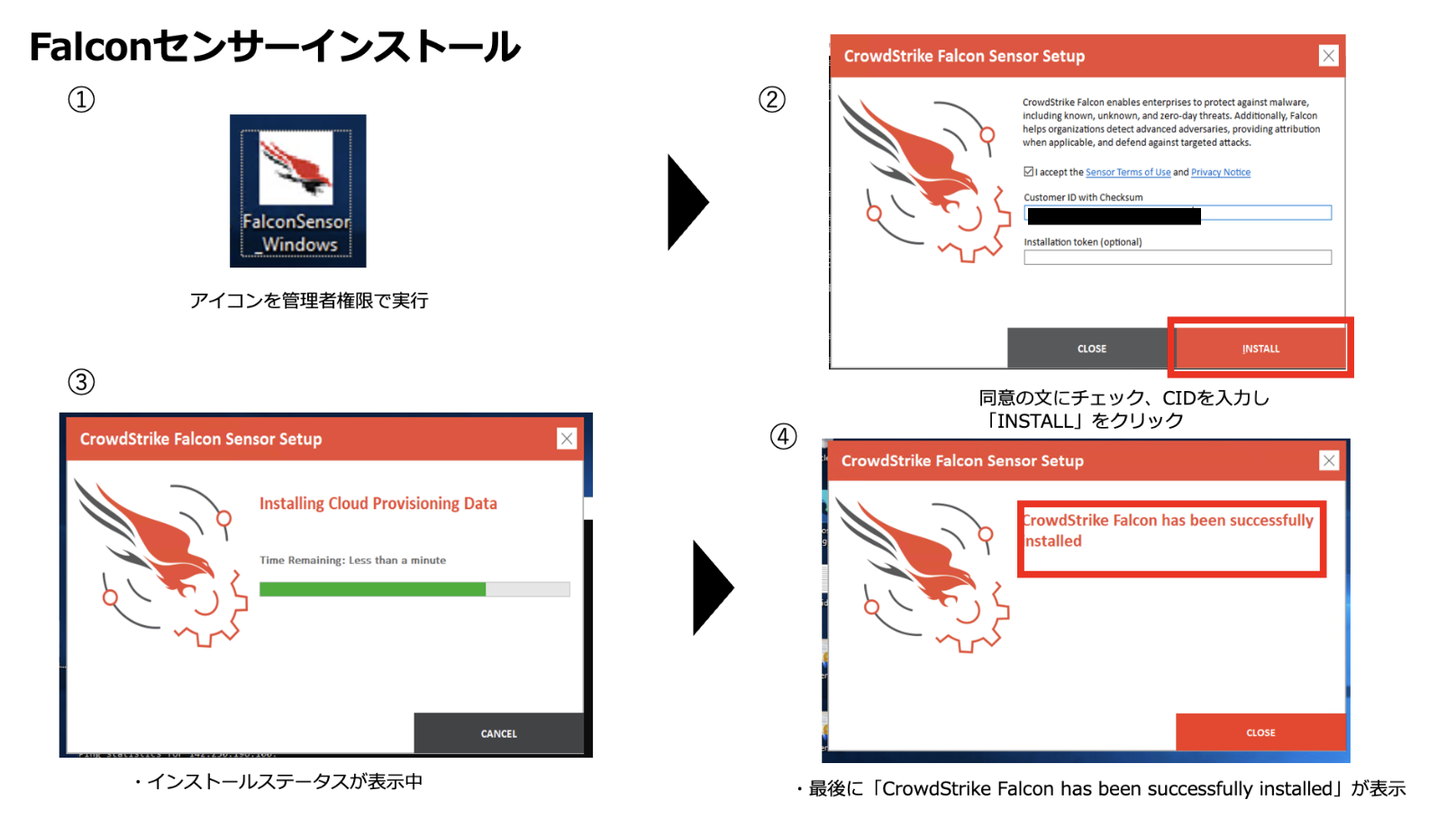

・インストール成功編

原因が分かったため、Azure Firewallでルールを設定します。CrowdStrikeに関連する通信を許可するルールを追加し、再度インストールを行います。

ステータスの表示までは失敗時と同じですが、最後にインストールが成功することを示す「CrowdStrike Falcon has been successfully installed」のメッセージが表示されました。

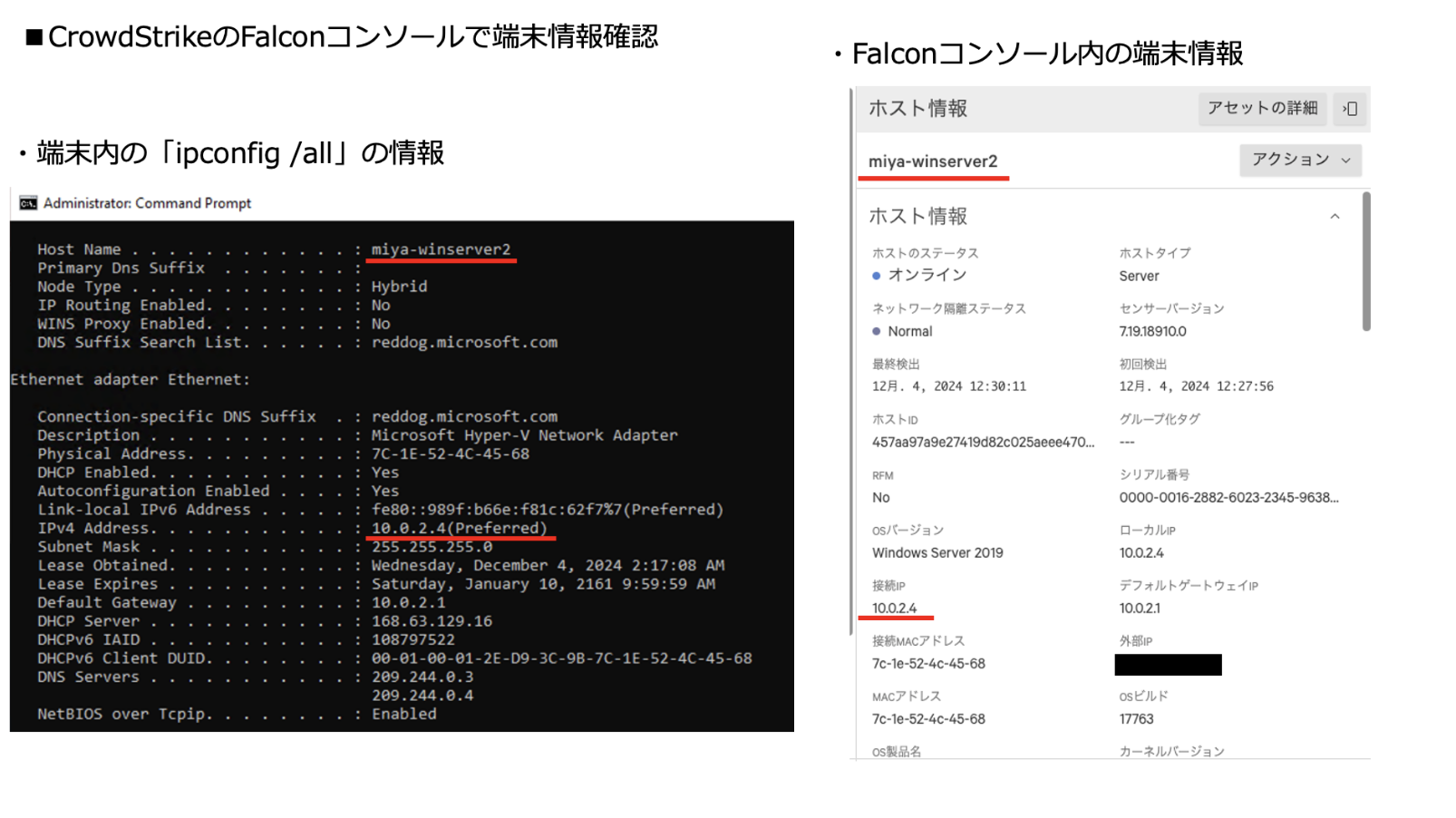

インストールが成功したことで管理コンソールを見てみます。端末内の情報と比較しても、ホスト名およびプライベートIPアドレス情報も一致しています。また、ステータスがオンラインとなっているため、管理コンソール上から見てもインストールが完了したことがわかります。

インストールが成功したことで管理コンソールを見てみます。端末内の情報と比較しても、ホスト名およびプライベートIPアドレス情報も一致しています。また、ステータスがオンラインとなっているため、管理コンソール上から見てもインストールが完了したことがわかります。

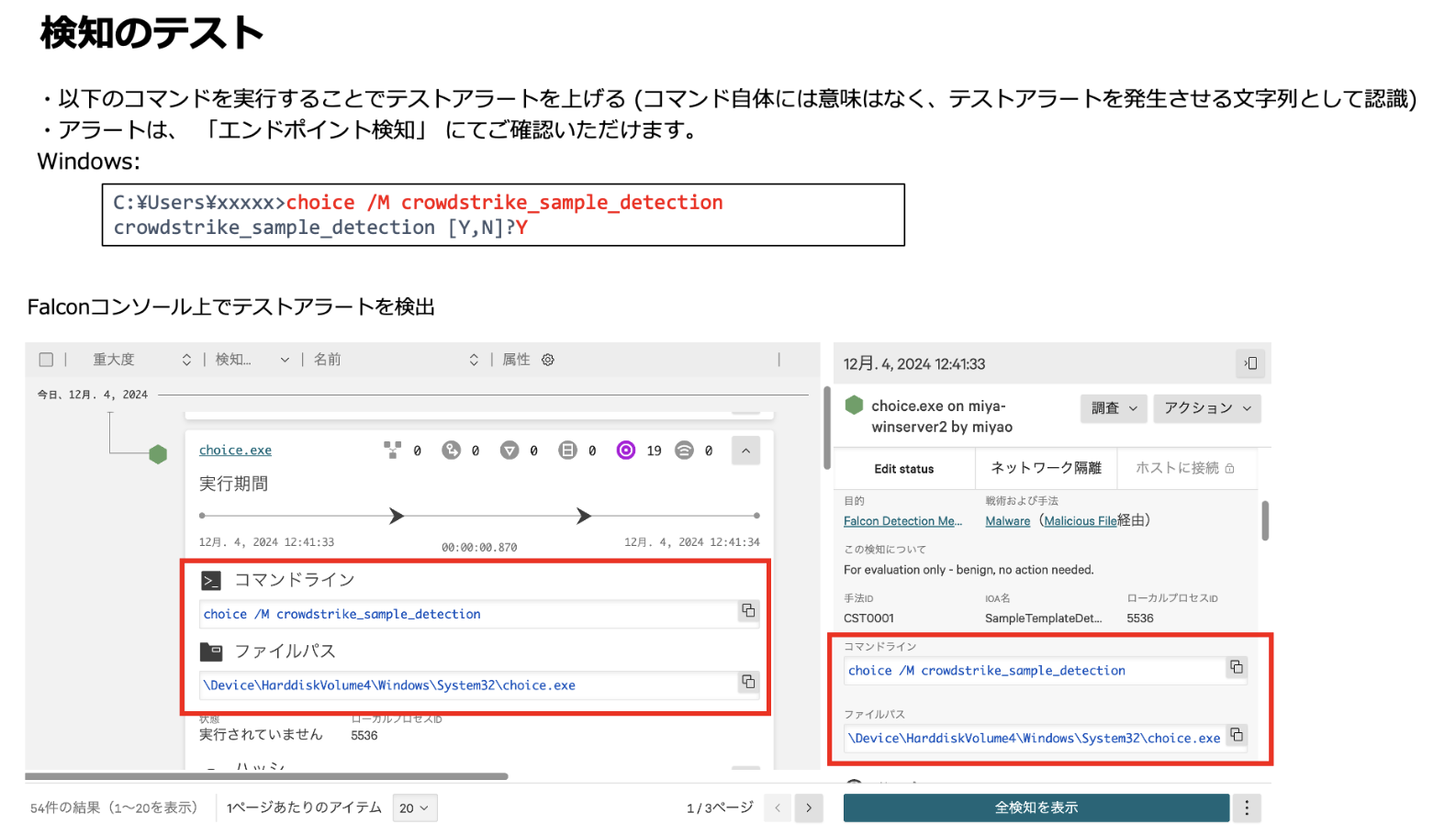

実際にアラートを発生させ、検知できるか、管理コンソール上で確認してみます。今回はテストアラートとしてコマンドプロンプト上にchoiceコマンドを実行し、意図的にアラートを発生させました。

コマンド実行後、コンソール上からも検知できており、コマンドラインや対象ホストまでしっかり確認できます。これにてインストールが完了し、CrowdStrikeを利用することができました!

参考までに・・・

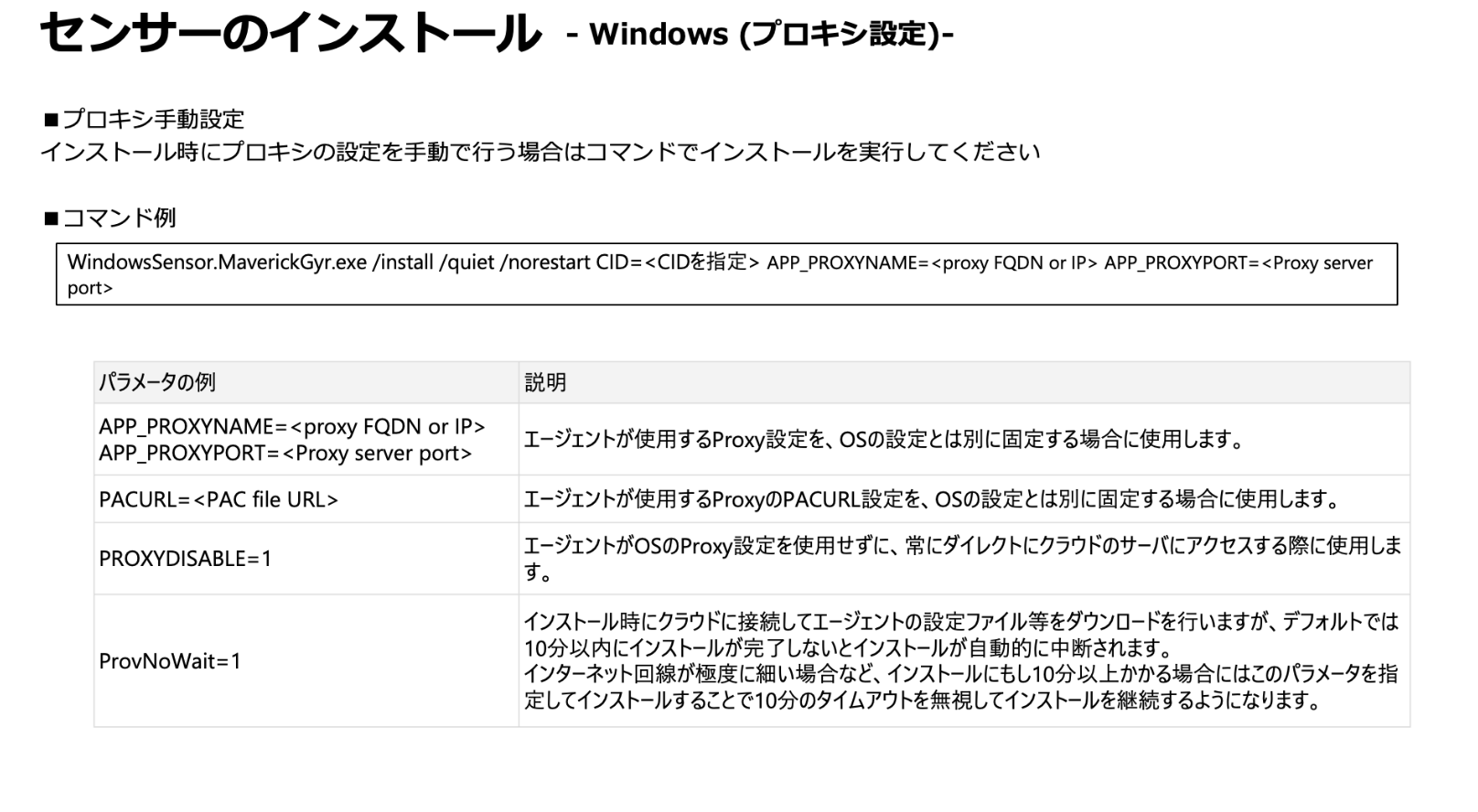

今回ご紹介したインストール方法は、OSでプロキシが設定されている場合の方法となります。もしプロキシ設定がされていない場合や別のプロキシを利用したい場合は、CrowdStrikeではコマンドを用いたインストールでプロキシを指定することが可能となりますので、インストーラーを対象端末に保管した上でご活用ください。

まとめ

いかがでしたでしょうか。昨今のエンドポイントセキュリティ製品はSaaS型が主流となってきております。今回のCrowdStrikeもSaaS型の製品ではございますが、プロキシやFW等などでポートと必要なURLのみを指定いただくことでご利用いただけます。

ぜひ、既存アンチウイルス製品へのリプレースについて本記事をご活用いただければ幸いです。

既存アンチウイルス製品ではセキュリティ対策が困難である点や、EDRについてのご紹介は別の記事がございますので、こちらも併せてご覧ください!!

【初級編】EDRを導入する上で押さえるべきポイント【CrowdStrike】【Falcon Insight XDR】

ここまで御覧いただきありがとうございました!!

CrowdStrikeに関するその他の記事はコチラ!

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮尾 優一