はじめに

皆さんこんにちは!

本日はCrowdStrikeについて、Crowd Accelerate ‐ Tokyoに参加した際のレポートとなります!

前回のCrowd Accelerateの内容も投稿させていいただき、本記事は2025年1月に開催された内容のレポートなります。

▼前回の記事はコチラ!

【CrowdStrike】Crowd Accelerate‐Tokyoに行ってきた!

Crowd Accelerateとは?

CrowdStrikeが4半期ごとにパートナーSE(エンジニア)や営業向けに新製品や新機能などのアップデート情報、販売促進をサポートする内容を含めたCrowdStrike認定パートナー限定のイベントでございます。

今回はパートナーSEを対象に、プラットフォームの最新情報およびFalcon Identityに関するセッションとハンズオンがございました。

今回は、イベント内容を一部ご紹介させていただきます。

■イベント概要

Crowd Accelerate - Tokyo

日程:2025年1月30日(木)

会場:日比谷国際コンファレンススクエア

主催:クラウドストライク合同会社様

・アジェンダ

・Technology Update (プラットフォームの最新情報)

・Falcon Identity 保護

・ハンズオントレーニング

・懇親会/表彰アワード

Technology Update(プラットフォームの最新情報)

最新のアップデートとして3つトピックがございました。

・チャネルファイル管理機能

CrowdStrikeが日々更新するチャネルファイルについてアップデート情報があり、セッションではアップデート情報と設定方法についてご紹介がありました。具体的なアップデート方法や設定方法、そもそもチャネルファイルとはなにか?といった内容については、別記事にて掲載していますのでコチラをぜひ御覧ください!

▼チャネルファイルのアップデート情報および設定手順

【CrowdStrike】【お知らせ】チャネルファイル管理機能のアップデートについて

▼コンテンツ更新に関するリリースノートの運用について

【CrowdStrike】コンテンツ更新に関するRelease Noteの運用について

・Falcon for Legacy Systems

CrowdStrikeはレガシーOSに対するEPP機能としてFalcon for Legacy Sysmtesという製品をリリースしました。

主にクラウド側での機械学習によるファイルの悪質判定やプロセスキル、ブロックといった修復アクションをレガシーOSに対して実行することが可能です。

もちろん、既存のFalconコンソールと統合されているためONEプラットフォーム上で管理することが可能となります。セッションの中では、インストール手順及び管理画面の運用方法についてご紹介がありました。

▼対象OS

・Windows XP、Vista、8、8.1 32-bit and 64-bit

・Windows Server 2003、2003 R2、2008 32-bit and 64-bit

・ Windows Embedded POSReady 2009

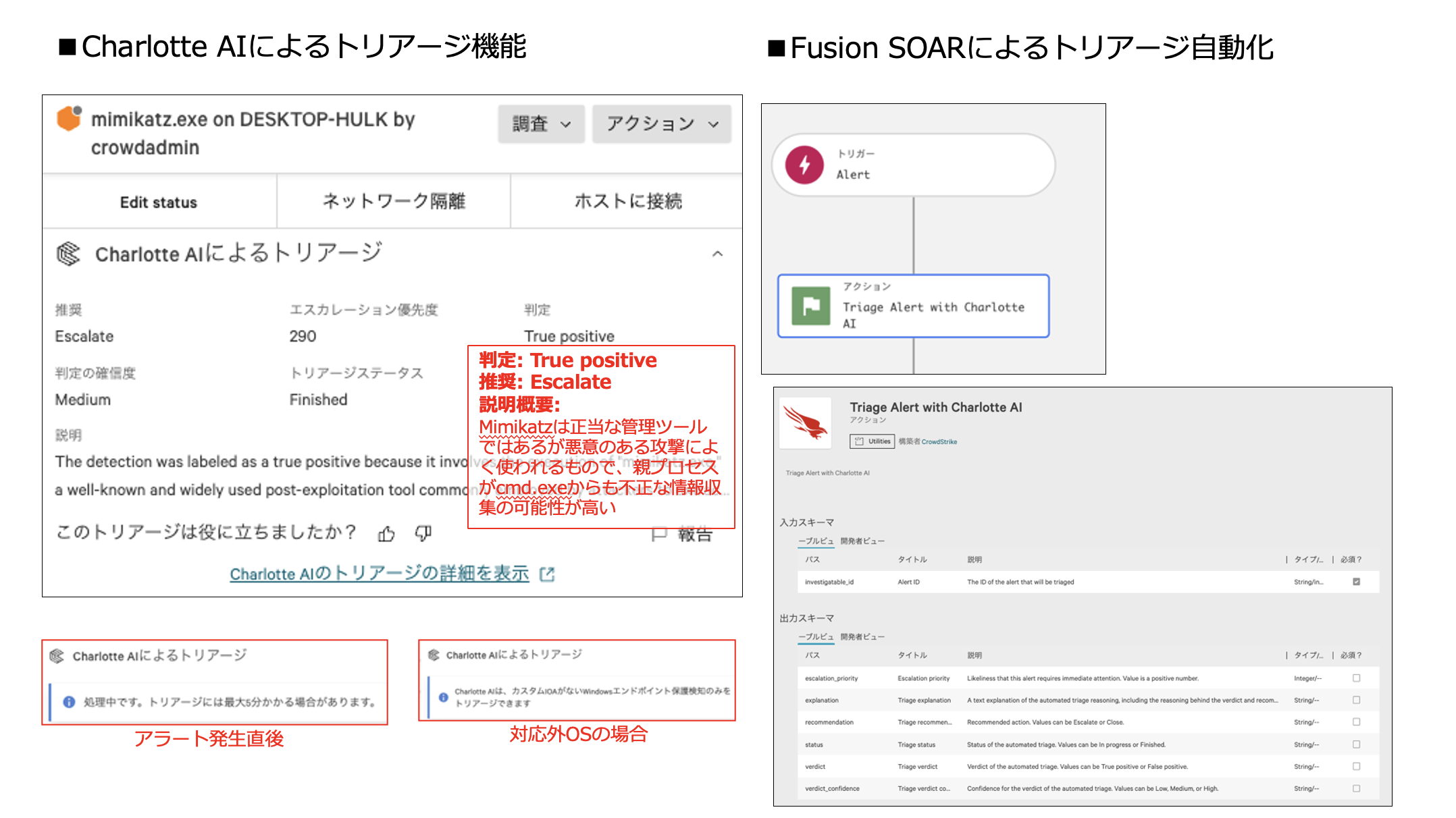

・Charlotte AIによる検知のトリアージ

CrowdStrikeのAI for Security、生成AI機能であるCharlotte AIにてWindows上で検知したアラートを自動でトリアージ(過検知、誤検知かどうかの判断)する機能をリリースしました。

トリアージについては、手動はもちろんのことFusion SOARを用いることで自動化することもできます。

Falcon Identity保護

アイデンティティベースの脅威対策ソリューションであるFalcon Identityの機能紹介やユースケースに関するご紹介がありました。

Falcon Identityについても別記事で掲載させていただいていますのでまずコチラをご覧ください。

▼

【CrowdStrike】Falconアイデンティティ保護(ITD/ITP)のご紹介

Identityの保護は企業のセキュリティを強化のするための重要なポイントであり、エンドポイントと同様にアセスメントと異常なふるまいの検知、対処が必要となります。

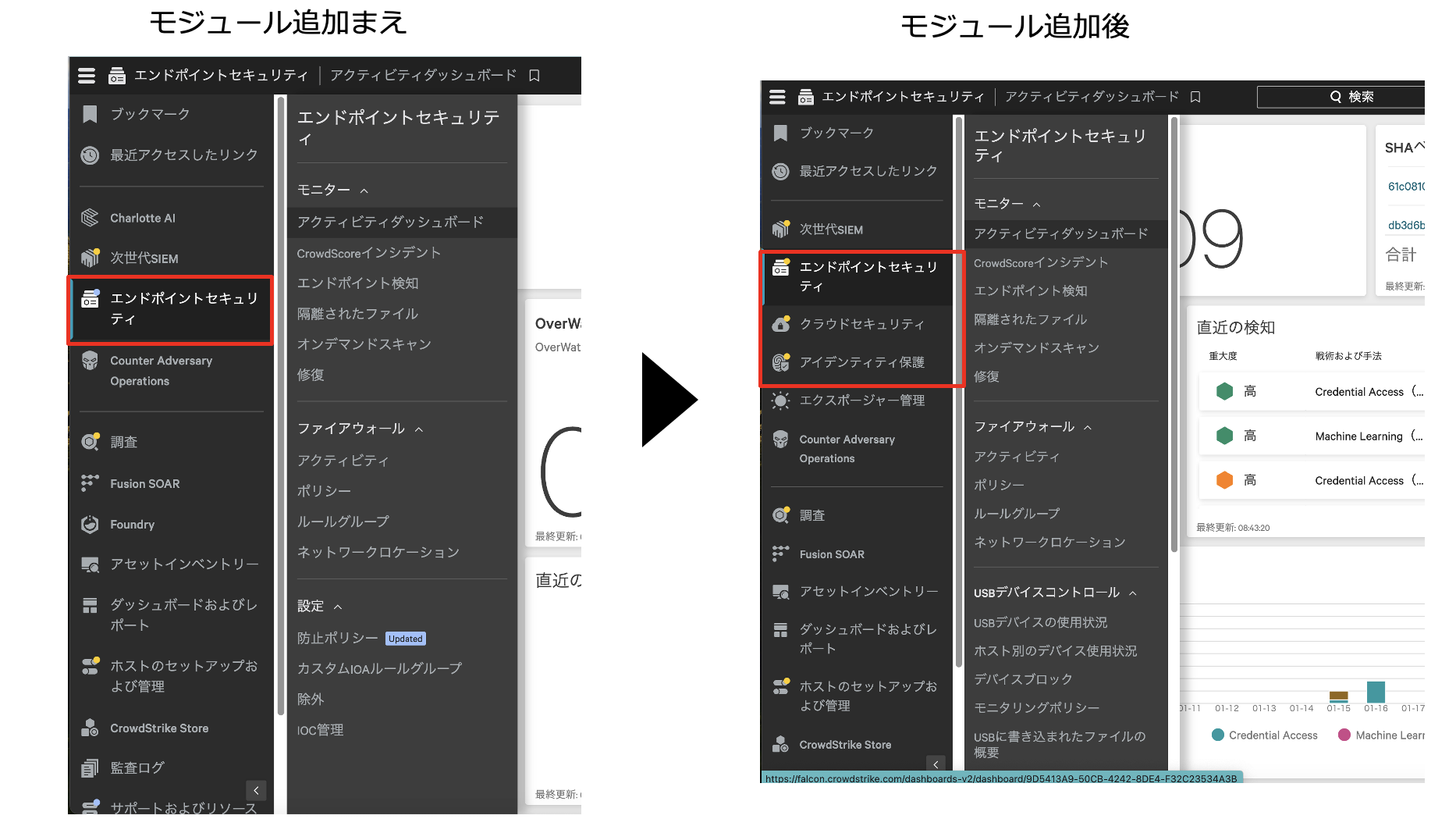

CrowdStrikeのIdentity保護のソリューションはONEプラットーフォームでエンドポイント、Identityと一つの管理コンソール上での運用を実現します。コンソールでは、モジュールが追加されたようなイメージでハンバーガーメニューからアイデンティティ保護の機能が追加されます。

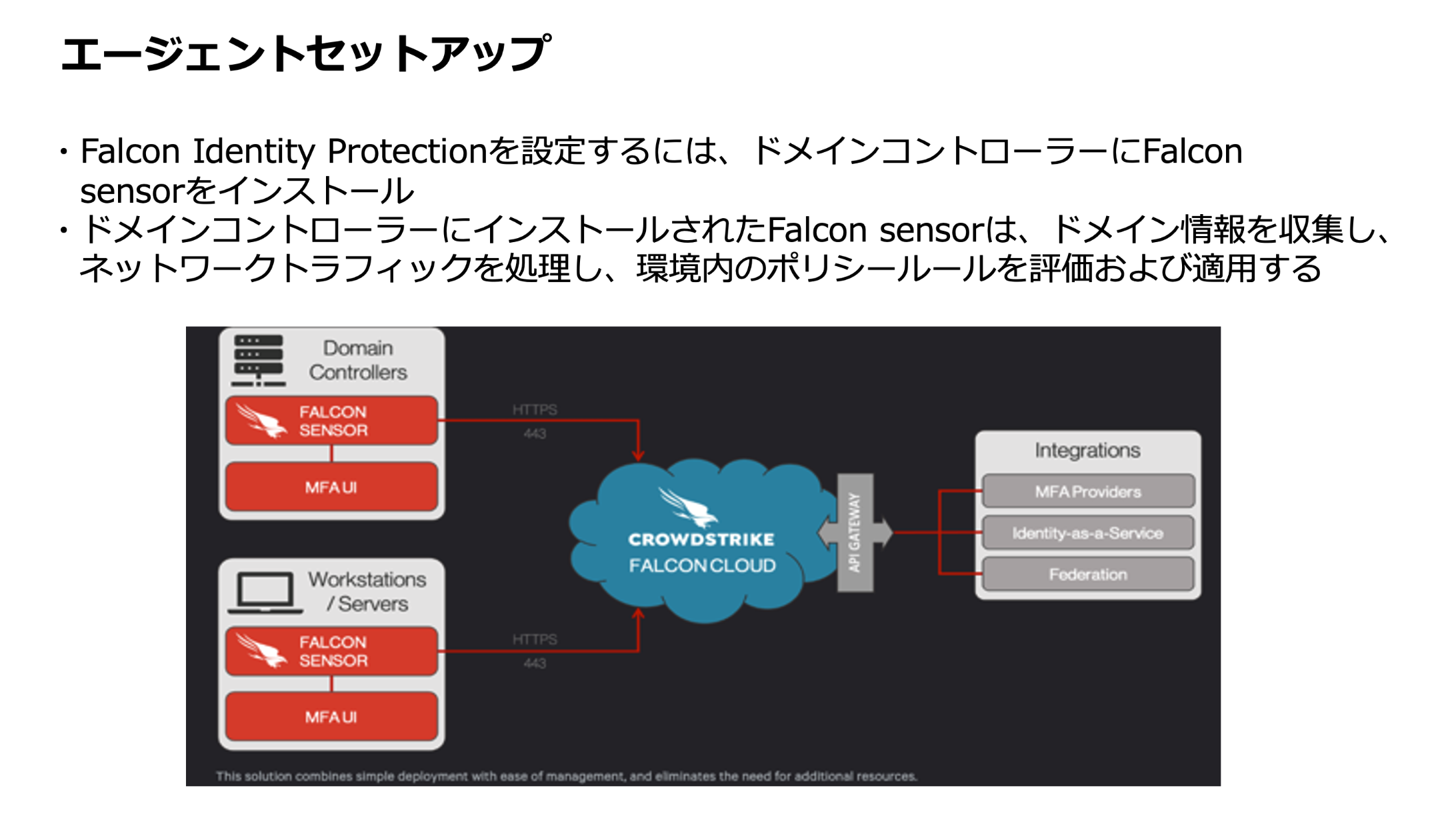

エージェントも同様に、DC(ドメインコントローラー)にエンドポイントセキュリティと同様のエージェントをインストールいただくことで、機能を利用することが可能です。Identity保護を利用したいからといって追加のエージェントは不要となります。

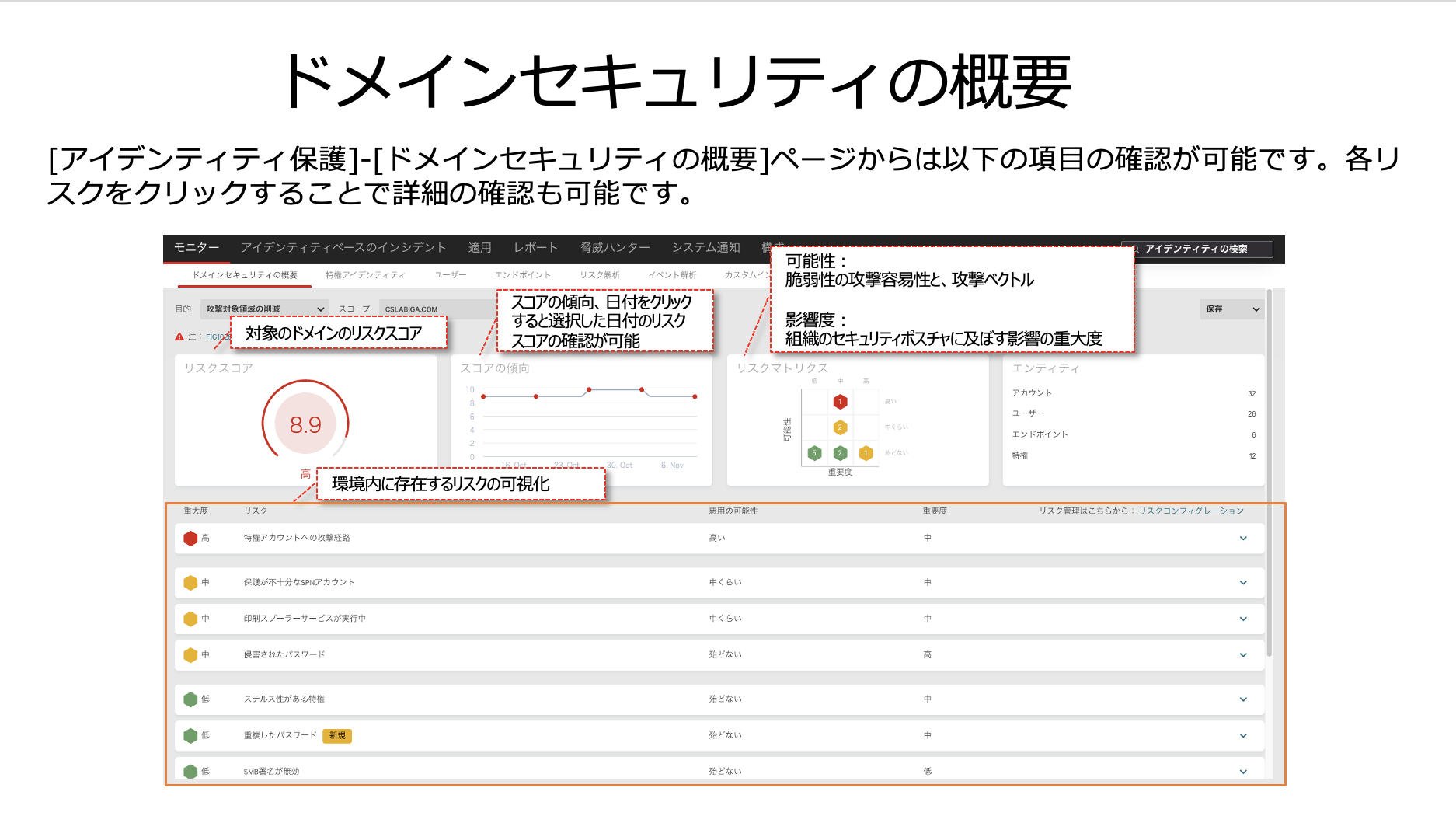

実際の運用ですが、まずドメイン内に存在する情報をスコアリングすることで脅威となりえるリスクを可視化します。一例として侵害された可能性のあるパスワードや、Adminといった特権アカウントへの攻撃経路が確認されたIdentity情報などが確認することが可能です。

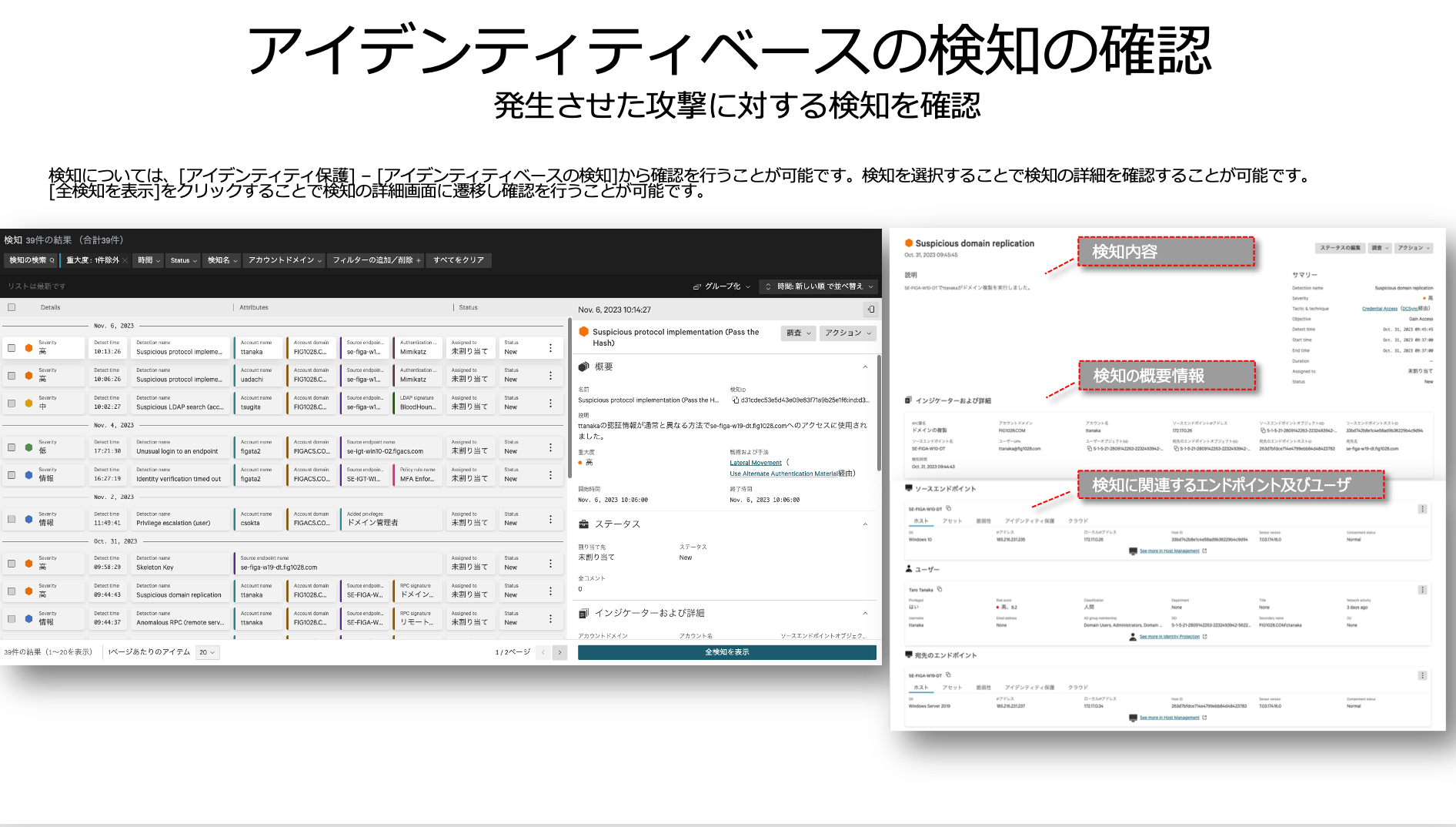

アイデンティティベースのセキュリティ検知ですが、パスワードスプレー攻撃やクレデンシャルスタッフィング、ゴールデンチケット攻撃などといった、IDベースの攻撃に関してアイデンティティ保護の検知一覧で確認することもできますし、NG-SIEMにアラート情報が統合されるため包括的なセキュリティ情報を提供します。

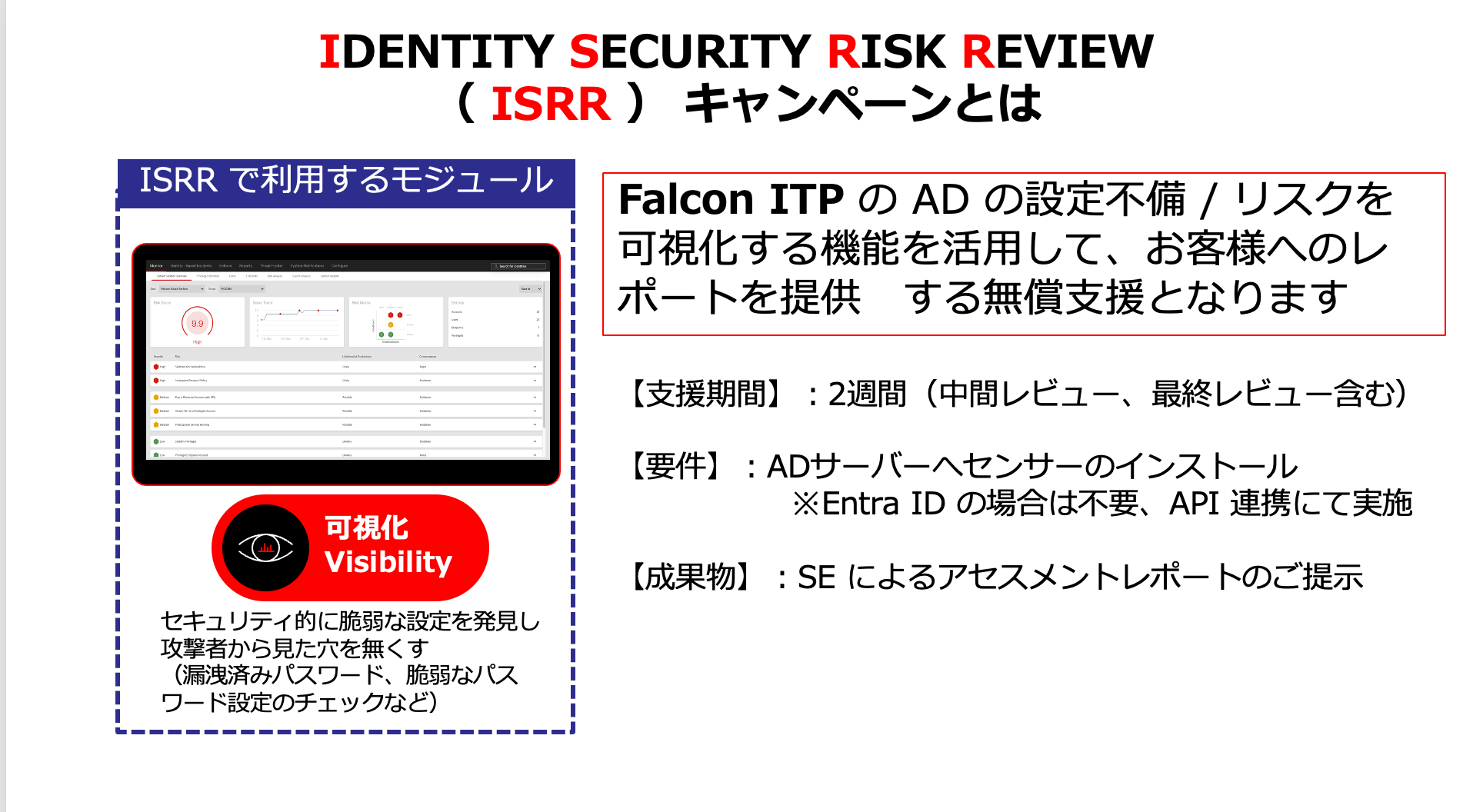

最後に、現在CrowdStrikeではISRR(Identity Security Risk Review)というキャンペーンを実施しておりActive Directoryの設定不備/リスクを可視化し、レポートを提供する無償支援を実施しております。

ぜひこの機会にActive Directory内のリスクを洗い出ししてみてはいかがでしょうか。

Identity保護ハンズオントレーニング

前セッションでご紹介があったFalcon IdentityについてCrowdStrike社の環境を用いてハンズオンを体験しました。

ハンズオンではシナリオが準備されており、手順を進めることによってFalcon Identity保護の管理コンソールの操作や実際のアイデンティティベースの攻撃について体感することができました!

以下ハンズオンで実施した内容を一部抜粋させていただきます。

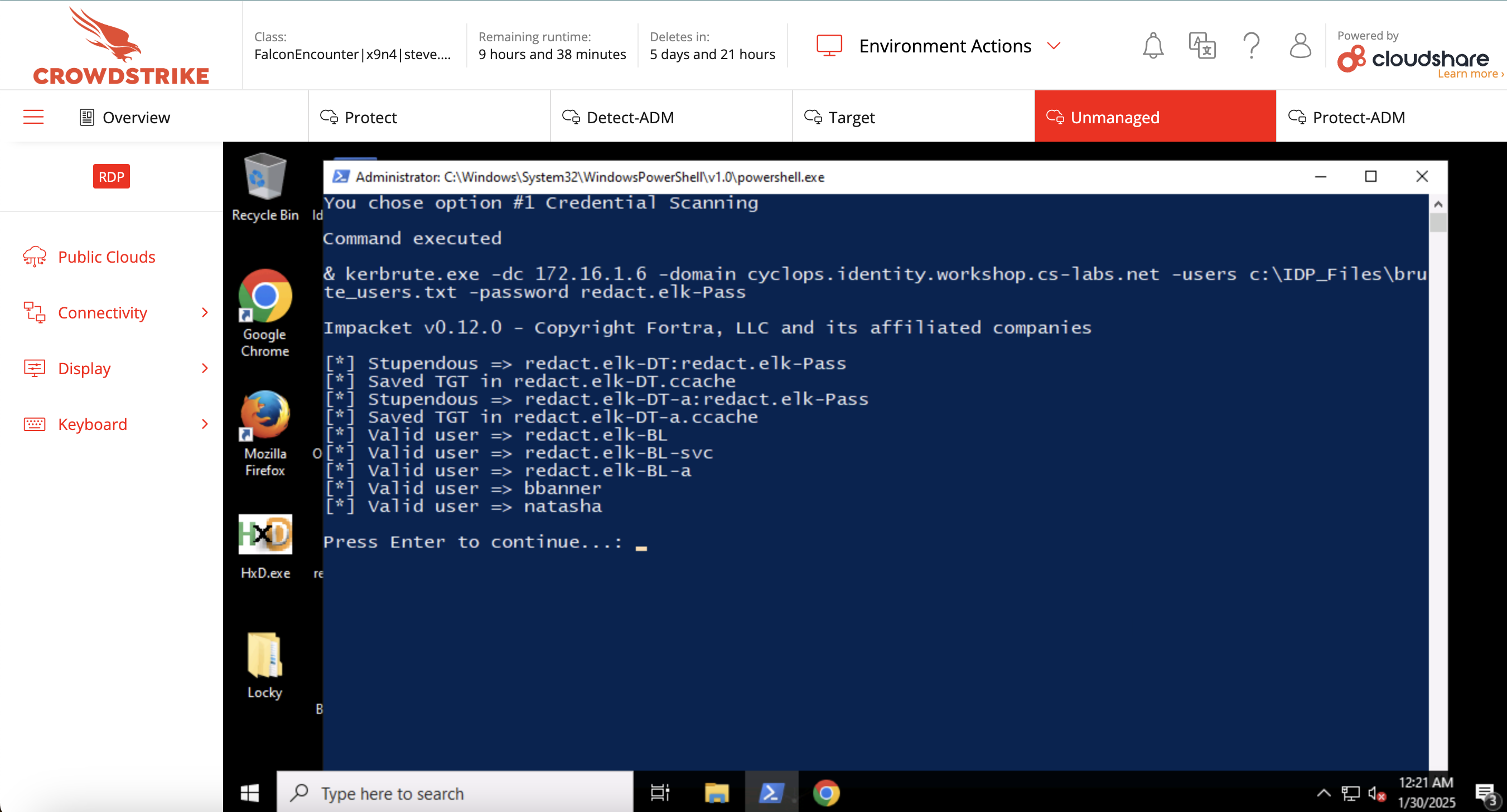

・シナリオ1:パスワードスプレー攻撃の検知

攻撃者が端末に侵入した状態で、ターゲットにアクセスするための情報を入手するために有効なユーザ名とパスワードを特定する操作をクライアント端末で実施。

※ユーザー情報入手手法

オープンソースのツールを使用し、ユーザ名のリストを使用して、有効なユーザ名/passの組み合わせを総当たりで調べ、ユーザー情報の取得を試みるスクリプトを実施

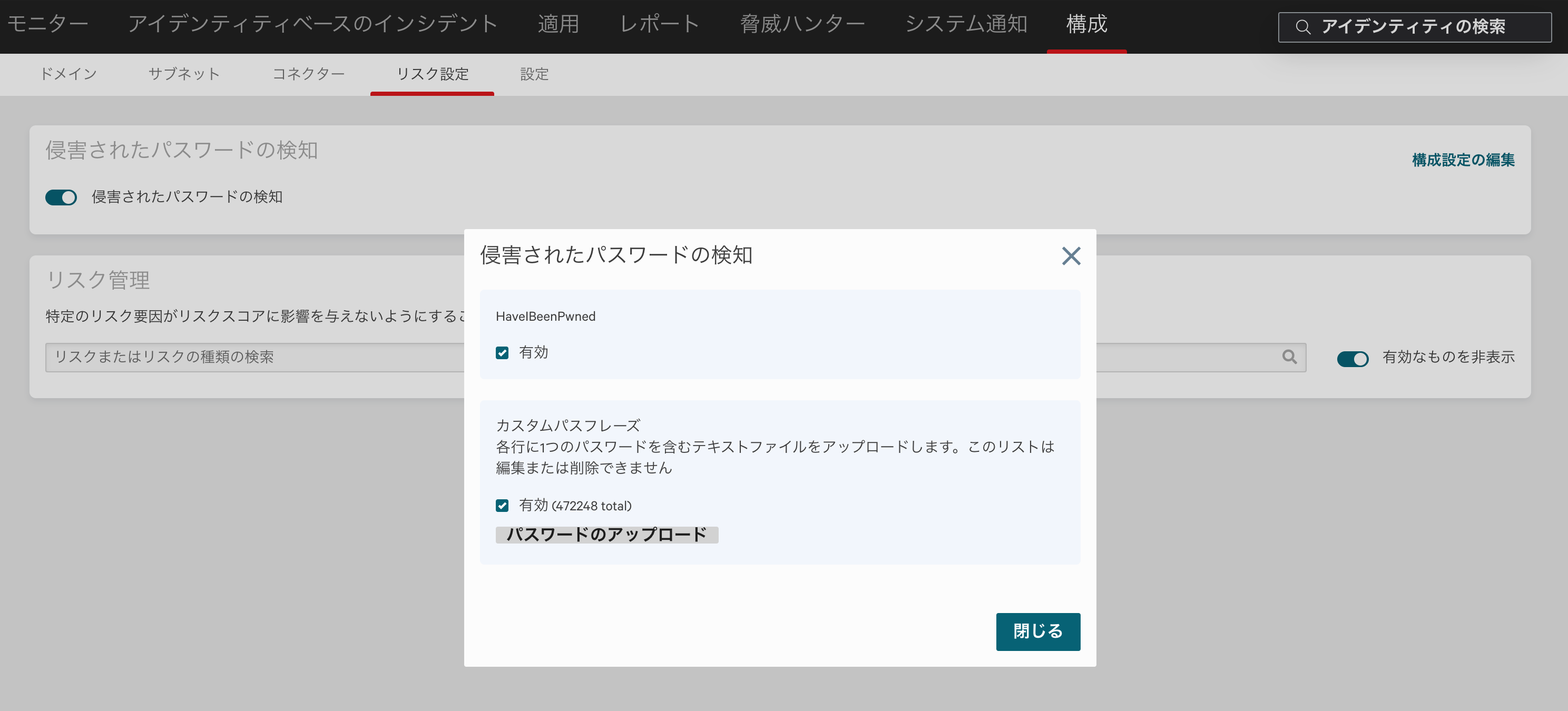

Falconのコンソール上を確認すると、実際にスクリプトが実行され侵害された可能性のあるユーザーを洗い出します。ユーザー情報を確認すると、パスワードが侵害された可能性があることと他のユーザーと重複したパスワードを利用していたことが確認できます。 また、CrowdStrike のアイデンティティ保護では、HaveIBeenPwnedパスワード辞書との統合やカスタムで情報を追加することで、侵害されたパスワードを検出することが可能です。

また、CrowdStrike のアイデンティティ保護では、HaveIBeenPwnedパスワード辞書との統合やカスタムで情報を追加することで、侵害されたパスワードを検出することが可能です。

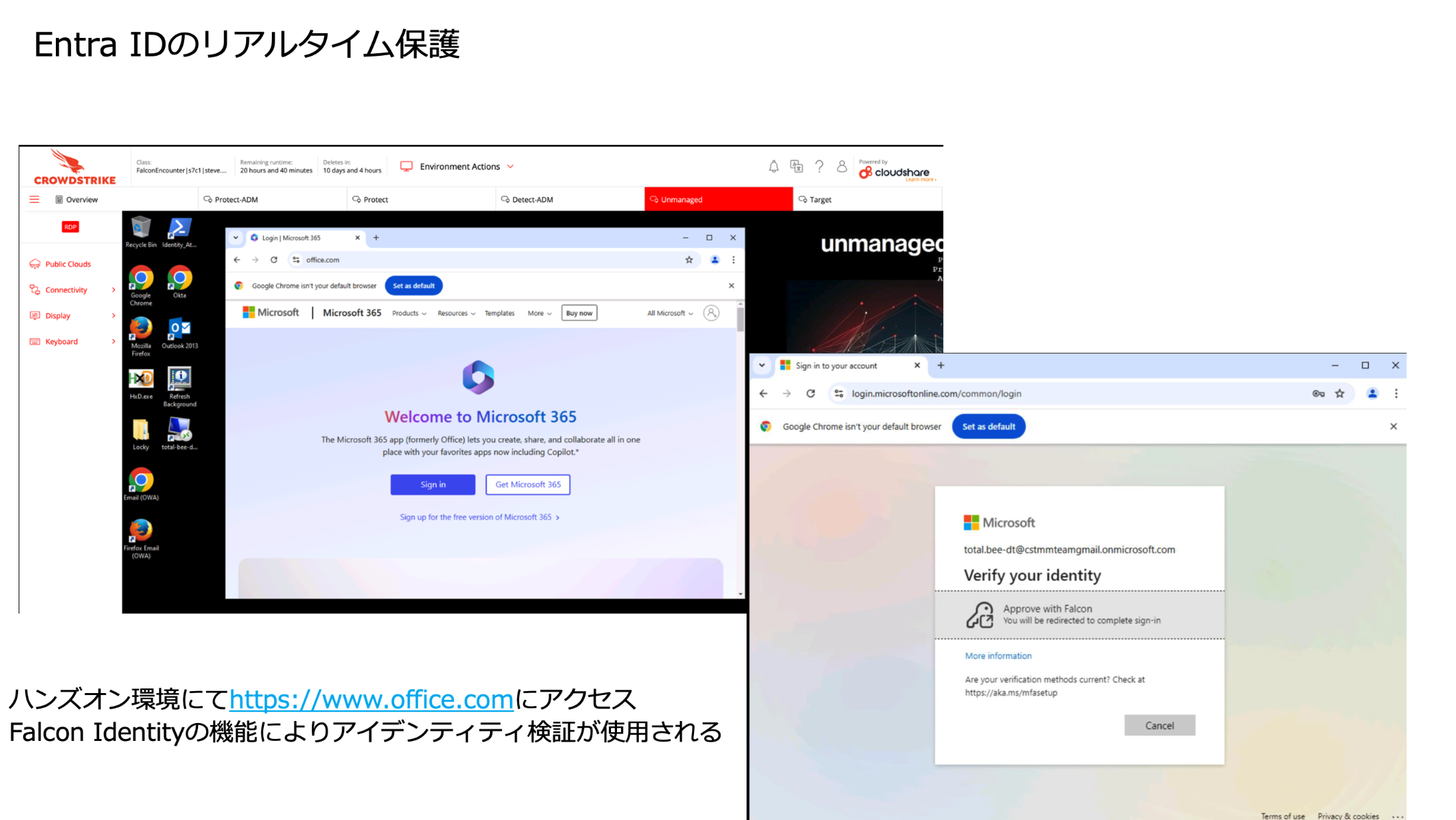

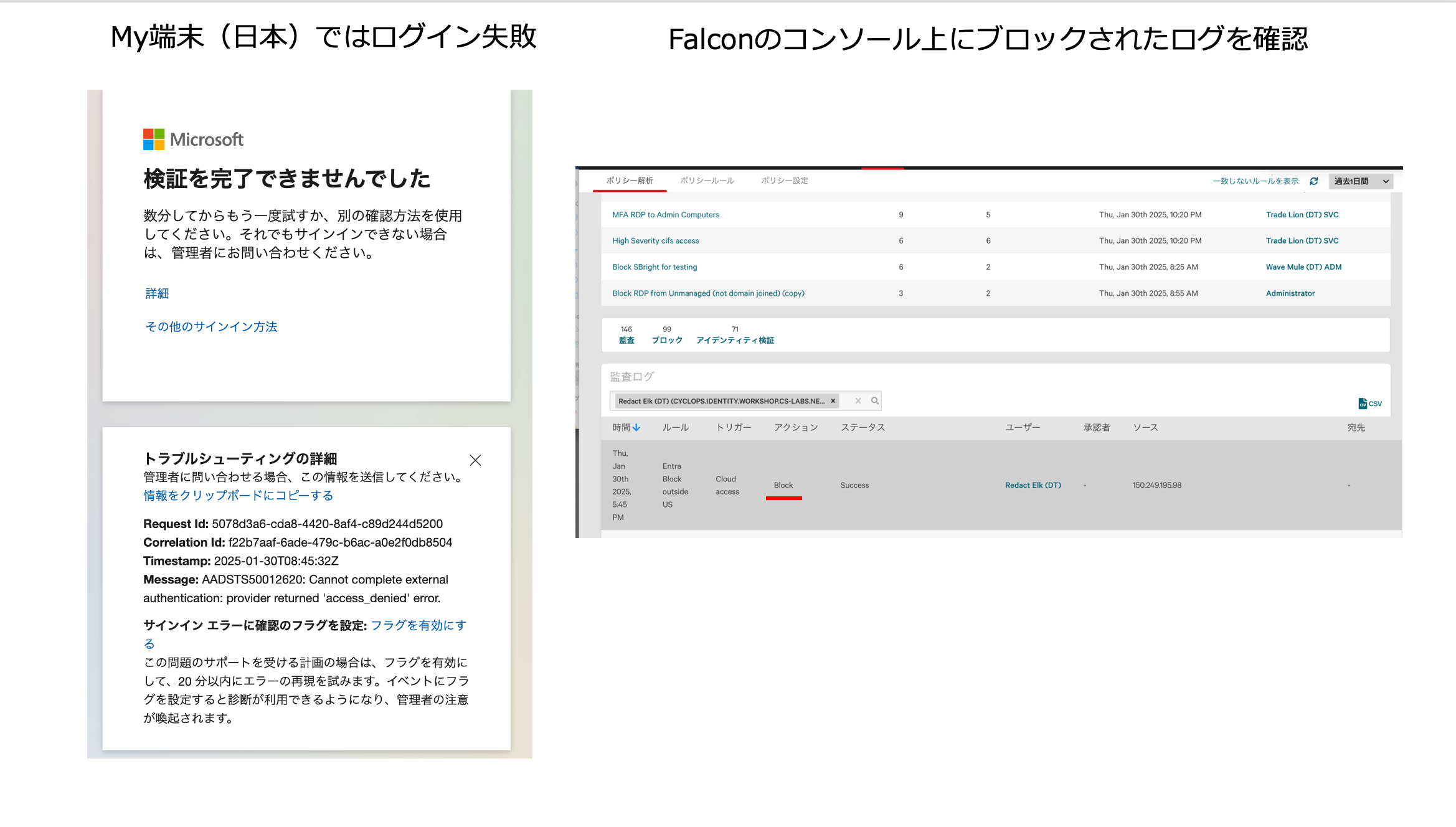

シナリオ2:Entra IDのリアルタイム保護

GAされる前の機能ではございますが、Entra IDのリアルタイム保護について一足先に体験することができました!

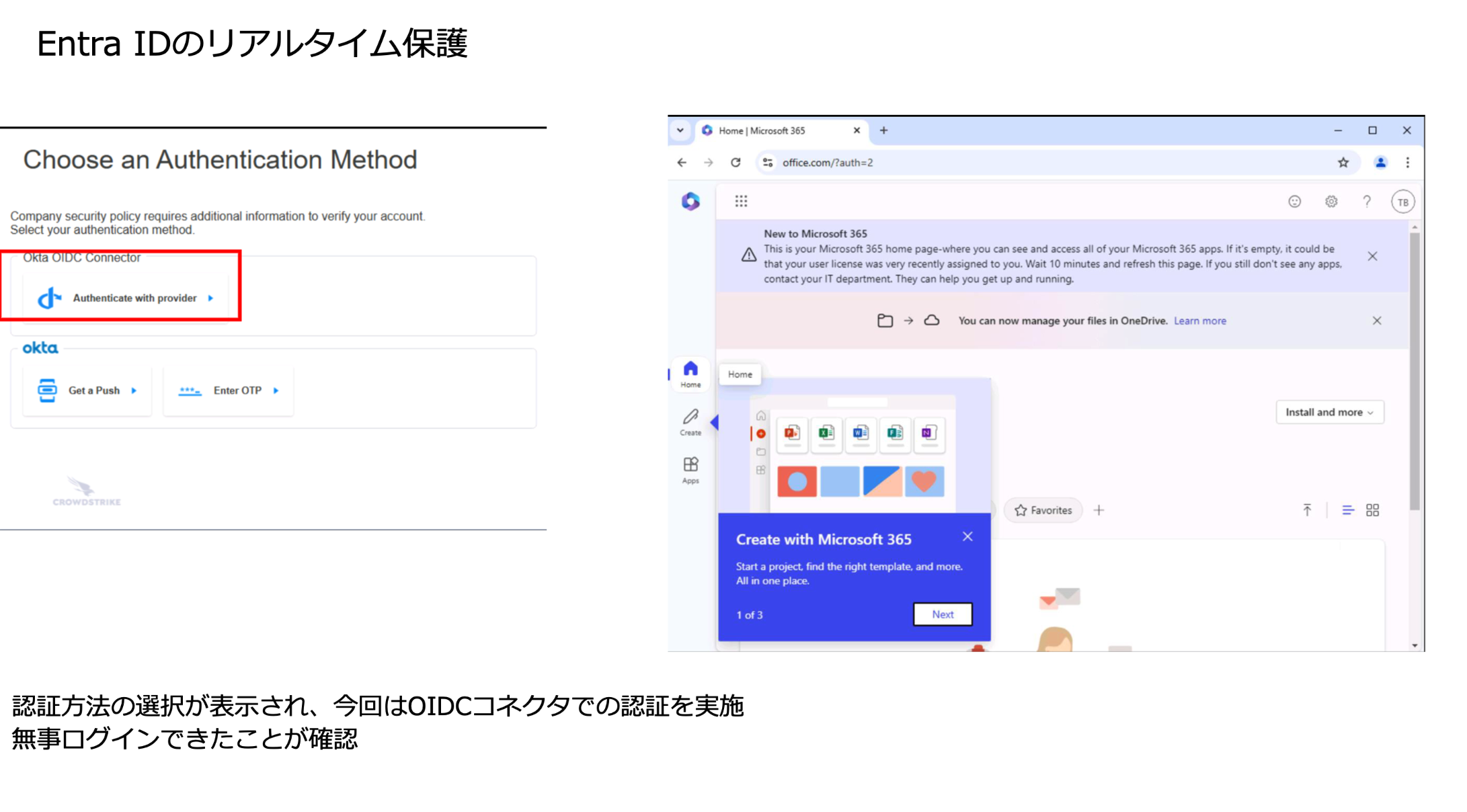

ハンズオンでは、Entra IDを用いてOkta認証を実施するといったシナリオでOffice365管理センターにログインを試行する際、Identity保護の機能でMFA(Okta)を強制するといった設定や、ポリシールールを用いてアクセス先を制御するといった内容でございました。

以下のキャプチャではアクセス先を制御するシナリオについて記載させていただきます。

※GA前の画面であるためリリースされた際は実際の画面とは異なる可能性がございます。

Identity保護のポリシールールにてUS以外からのアクセスはブロックする設定

ハンズオン環境(US)からは通常通りOfficeへのログインが成功

しかし、個人端末(日本)からOfficeにログインする際はログインが失敗、Falconコンソール上にポリシールールにてブロックされたログを確認

さいごに・・・

Crowd Accelerateでは、最新のアップデート情報や各モジュールのハンズオン等メーカーエンジニアの方々がわかりやすくご紹介いただきます。海外メーカーあるあるで日々のアップデート情報などは英語のマニュアルで確認することが多いかと思いますが、日本語かつセッション形式でお伝えいただくことでより理解度も深まります。

弊社としては、今後もイベントの速報であったりCrowdStrikeに関する技術情報を随時発信していきますのでぜひご期待ください。

ここまでご覧いただきありがとうございました!

その他のCrowdStrikeに関する記事はこちら!

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮尾 優一