はじめに

みなさんこんにちは。今回はCrowdStrikeのアイデンティティ保護に関する内容でございます。CrowdStrikeが提供するFalconのプラットフォームでは様々なソリューションが提供されておりますが、近年エンドポイントセキュリティと並んで導入が検討されているアイデンティティ保護について紹介させていただきます。

目次

・IT環境およびエンドポイントセキュリティの重要性

・CrowdStrike Falcon Identity Threat Protectionのご紹介

・まとめ

IT環境およびエンドポイントセキュリティの重要性

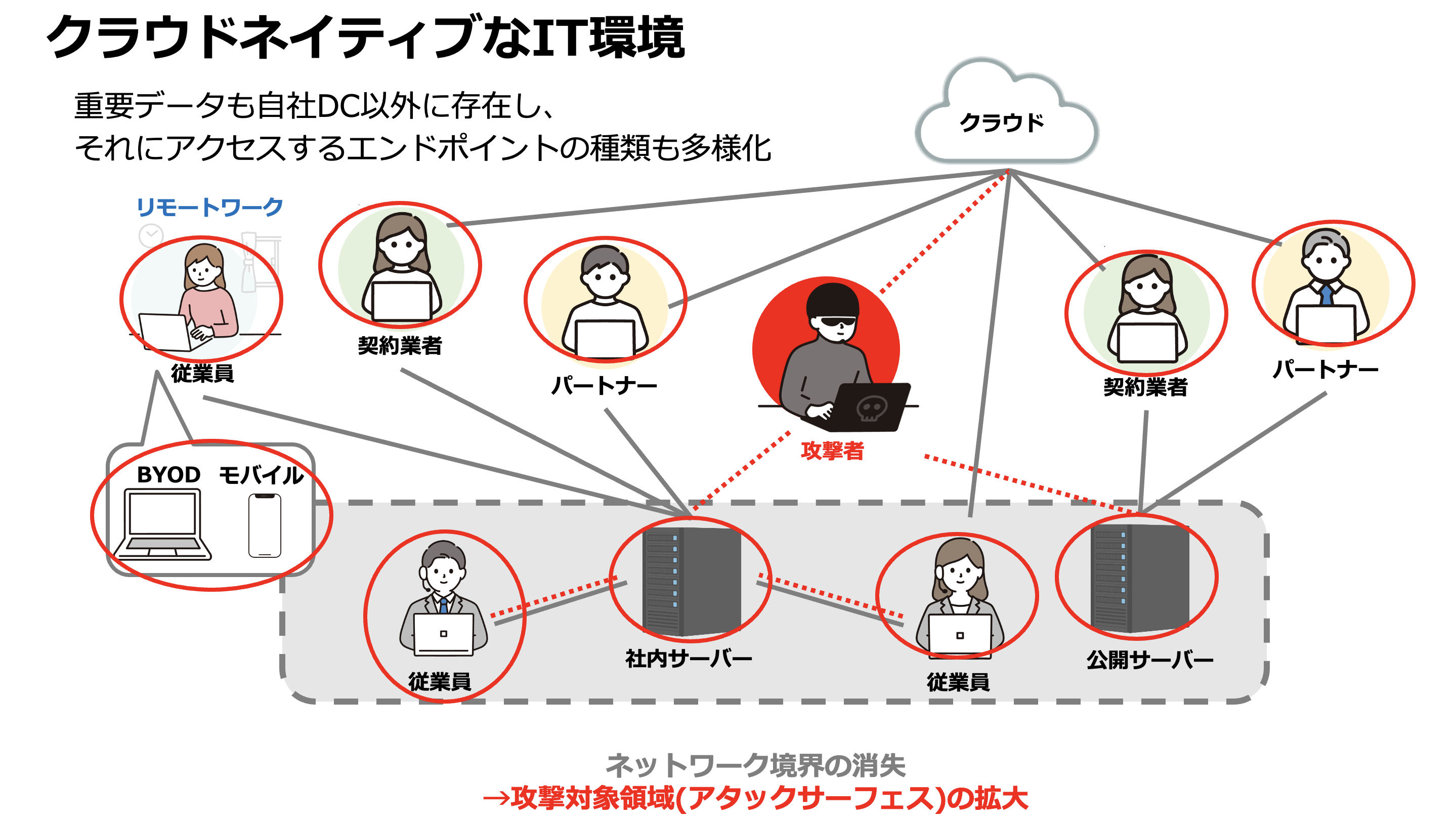

IT環境の変化からまず記載させていただくと、以前までオフィスに出社し業務を実施しておりセキュリティ対策といえばFW、ゲートウェイでの対策が主となっておりました。

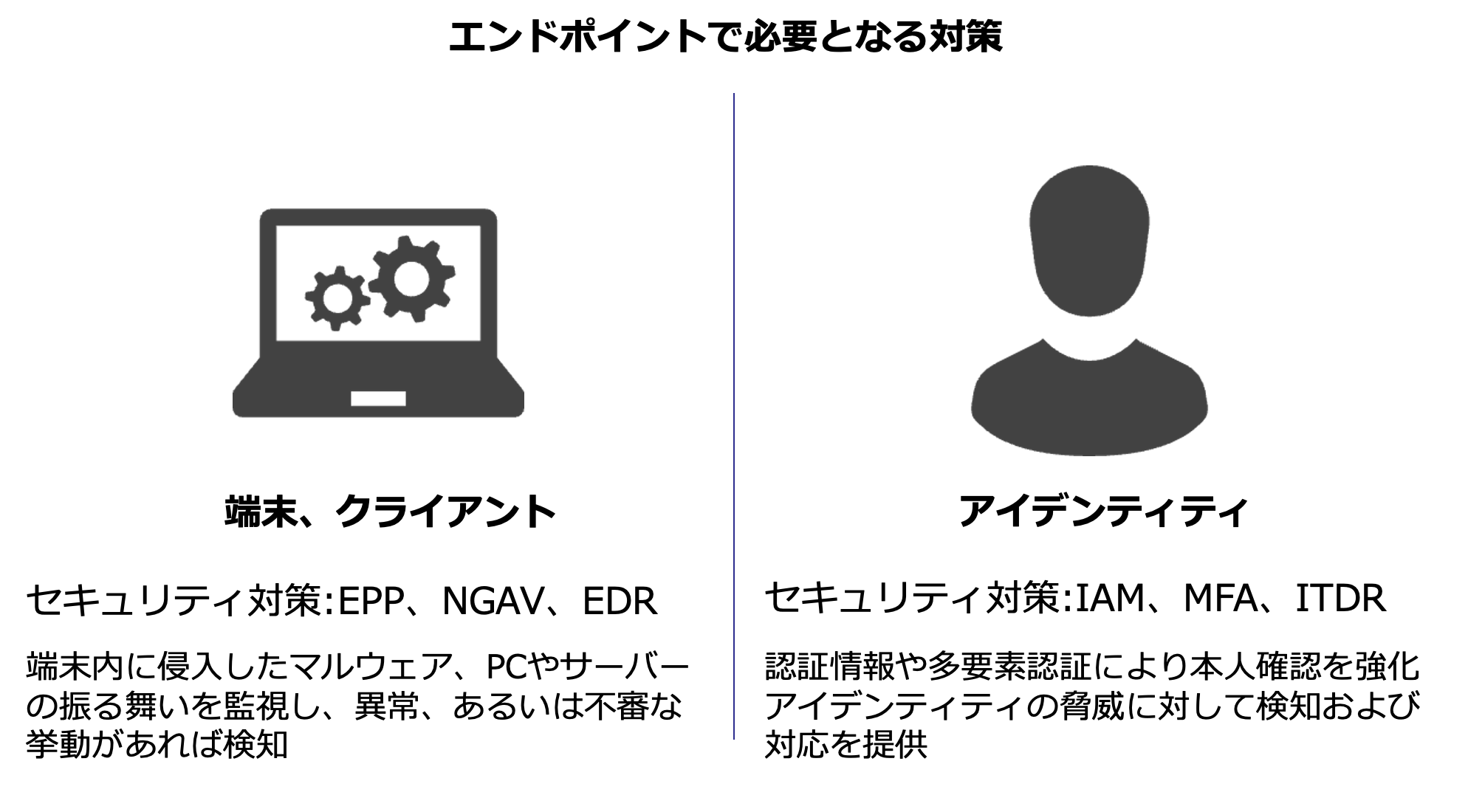

現在はリモートワークの普及でオフィスや自宅などでどこでも働くハイブリットな働き方に変化しており社内、社外といったネットワーク境界の消失し攻撃対象領域(アタックサーフェス)が拡大してきました。そこで必要なセキュリティ対策として最終的にセキュリティ攻撃の被害にさらされるエンドポイントでセキュリティ対策を実施することが重要となってきます。エンドポイントのセキュリティ対策としてはまずNGAVやEDRといったソリューションが挙げられますが、それと同じくクライアントを操作するアイデンティティも同時に対策していくことが求められます。

CrowdStrikeはエンドポイントセキュリティであるNGAVやEDRというソリューションで著名なベンダーでございますが、アイデンティティへの脅威検知を提供するITDRについても提供しておりますので、ITDRで何ができるかについてご紹介させていただきます。

CrowdStrike Falcon Identity Threat Protectionのご紹介

CrowdStrikeはONEプラットフォーム/ONEエージェント/ONEコンソールで複数のソリューションを展開しており、アイデンティティ保護のソリューションも提供しております。

▼CrowdStrikeの全体プラットフォームに関する記事はコチラ!

【CrowdStrike】CrowdStrike Falcon Platformのご紹介

導入に対してもシンプルな導入が可能です。すでにCrowdStrikeのエンドポイントセキュリティをご利用のお客さまには追加のエージェントインストールや操作は不要です。

実際に提供している機能についてご紹介させていただきます。

・アイデンティティ情報のアセスメント

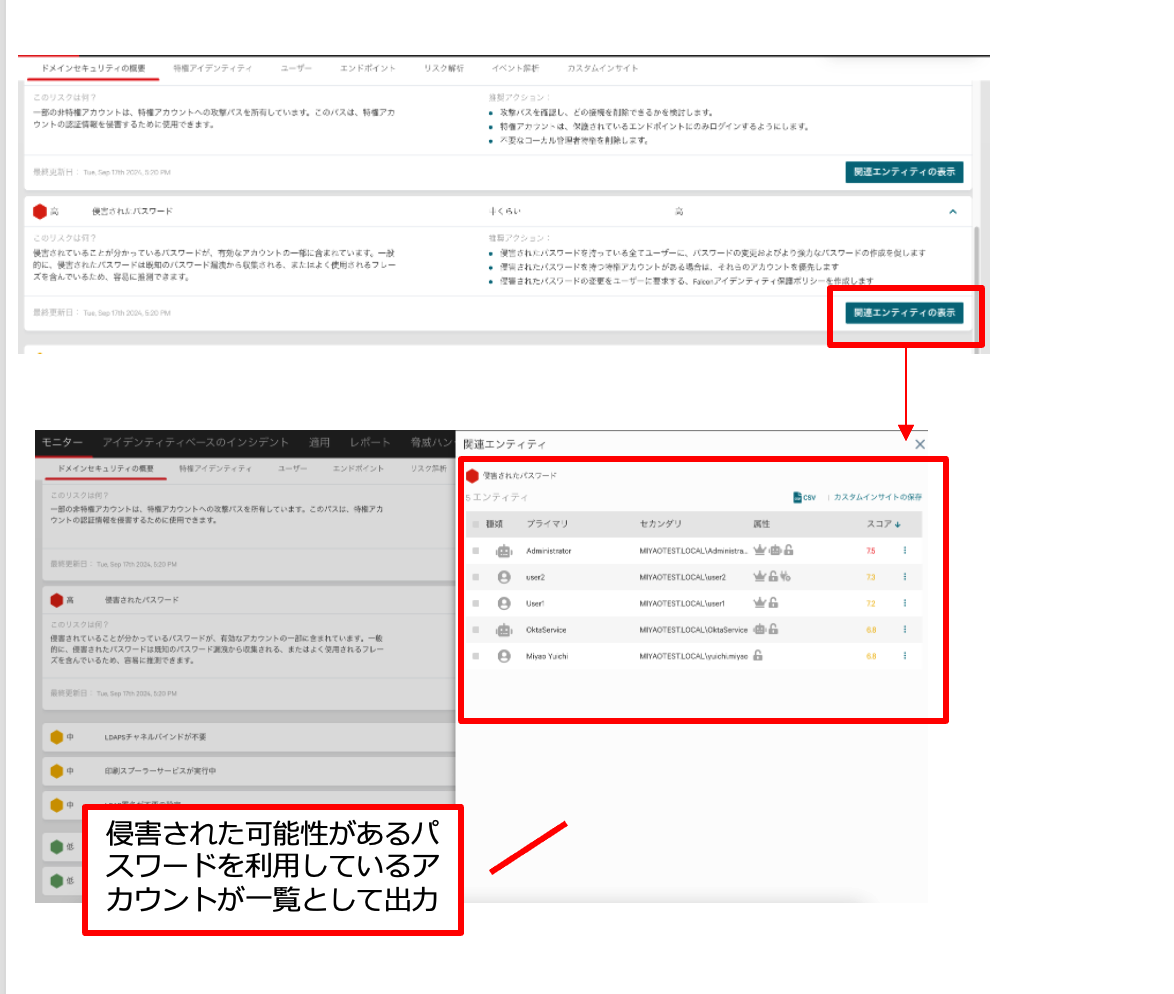

対象のActive DirectoryやEntra ID、Oktaで管理しているユーザーに対してCrowdStrikeがリスクを洗い出します。

洗い出したリスクからパスワードの脆弱性や攻撃に使われた可能性のあるユーザー情報を可視化してくれます。

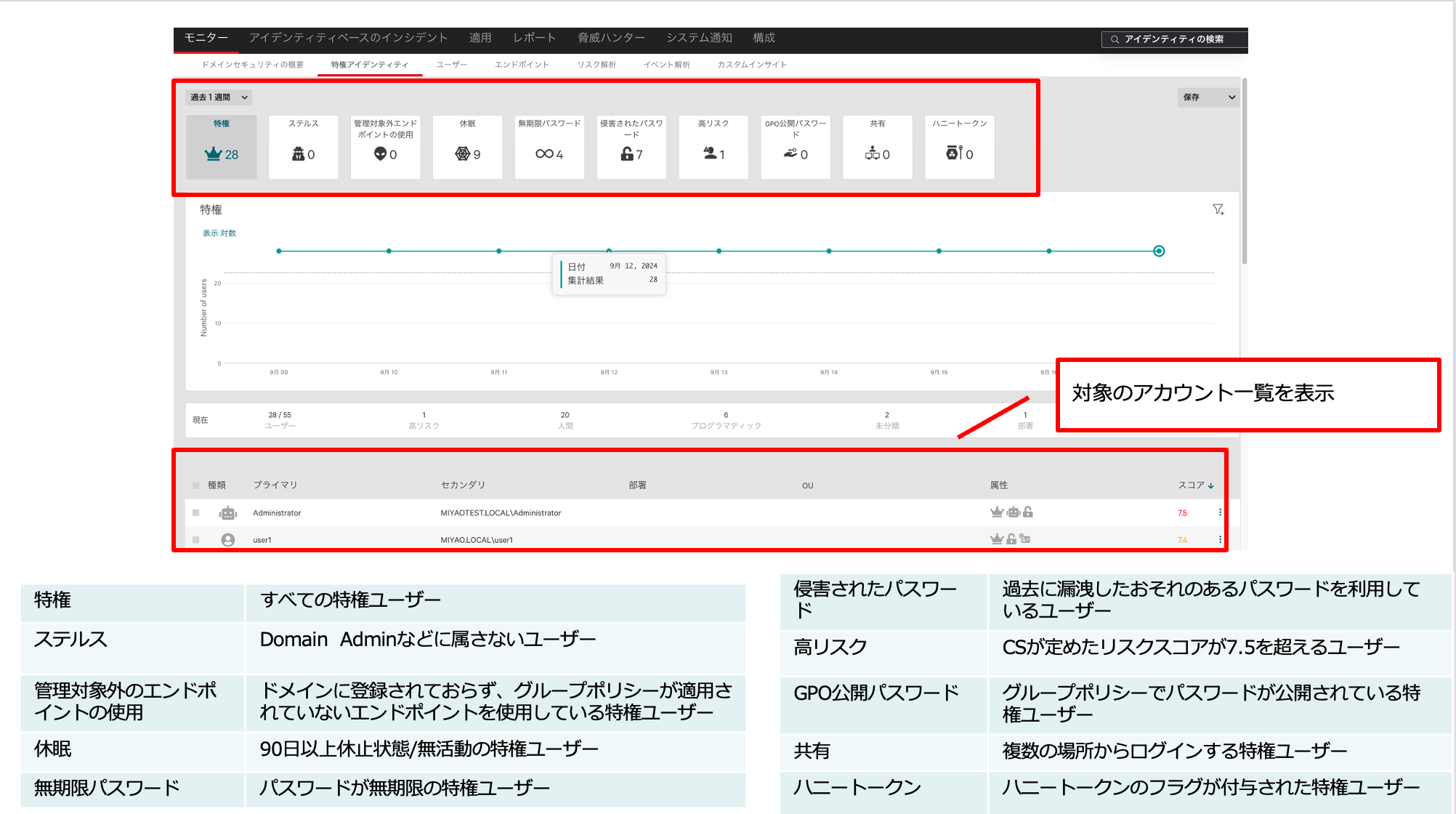

別画面で特権アイデンティティに関するタブもあり長期利用されていない、休眠しているアカウントやパスワードが無期限に設定されている特権アイデンティティを洗い出すことができるため、アカウントの管理を見直す機会も提供してくれます。

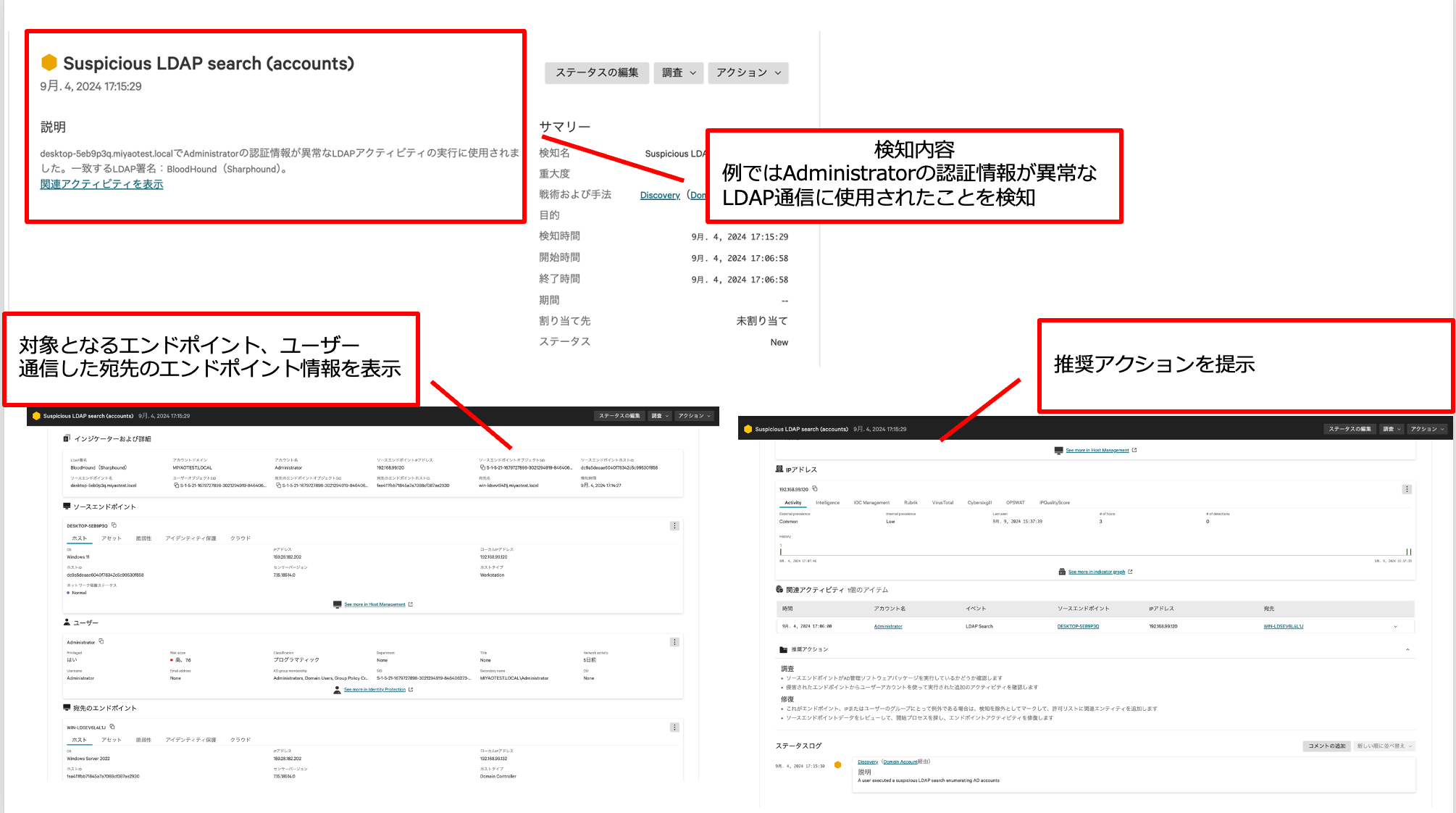

・セキュリティ検知

ユーザーベースの攻撃の検知に対して管理コンソールから検知内容、対象ユーザー、推奨処理といった脅威情報がリアルタイムに表示されます。下記にシミュレーションした内容と検知した画面をご紹介いたします。

例:攻撃の検知例(SharpHoundというツールにてドメイン内の管理者を探索)

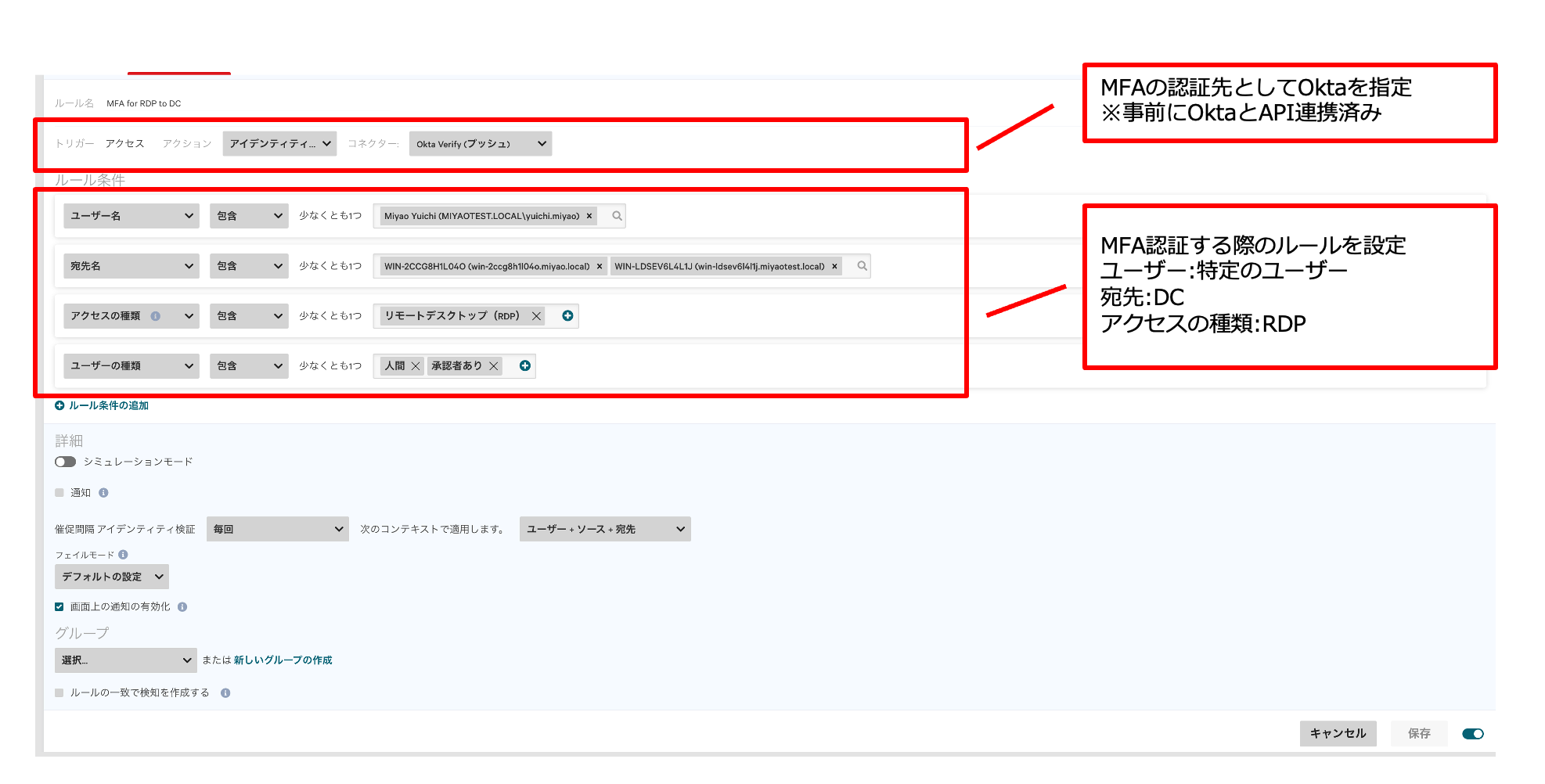

・条件付きアクセス/自動対処

対処として様々な方法がありますが、一例としてMFAサービスと連携することによってユーザーに対してアクセスの制御および条件付きアクセスをご紹介いたします。設定方法はとてもシンプルでコンソール内でポリシーがあるため内容に従って設定すれば完了となります。

エンドポイントセキュリティとしてEDRでは端末の隔離を実施いたしますが、ここではアイデンティティ(ユーザー)に対してアクションを実施します。

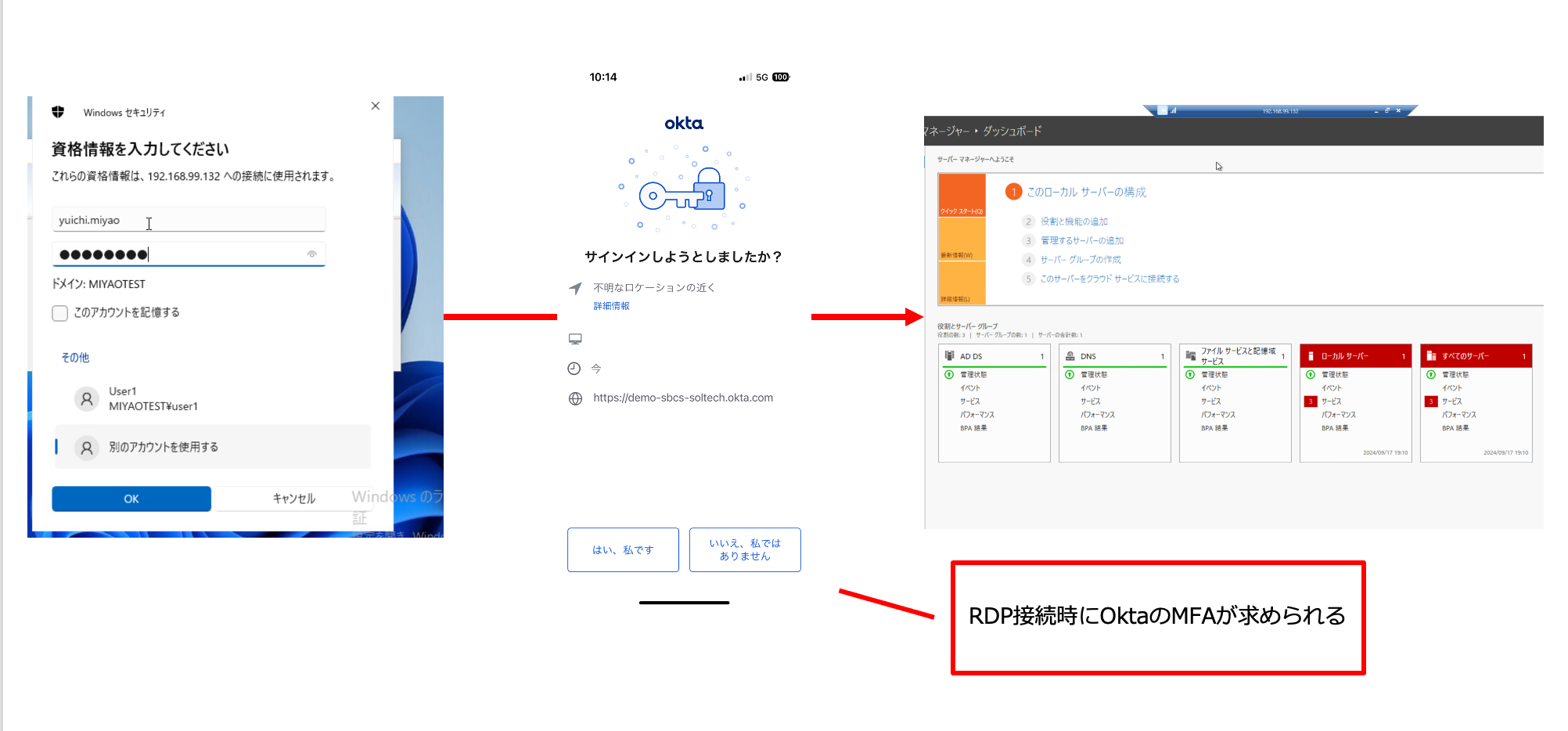

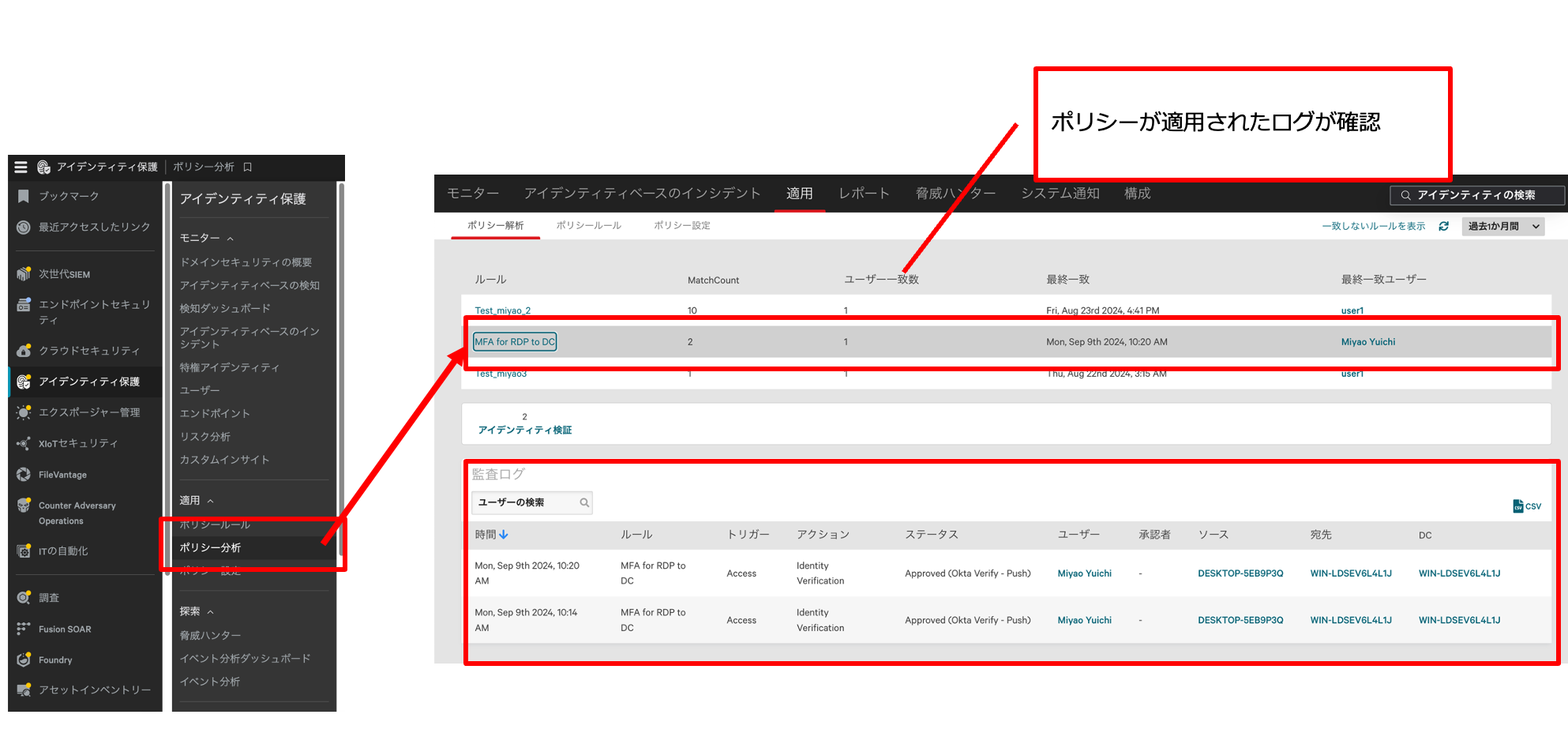

例:ユーザーがDCに対してRDPで接続する際にMFA(Okta)を強制認証

・CrowdStrikeのコンソールでポリシー設定

・DCに対してRDP接続を実施

・アクセス後にポリシーが適用されたログを確認

まとめ

いかがでしたでしょうか。

CrowdStrikeが提供するその他のソリューションについてブログ形式でご紹介しますので是非今後の記事についてもご期待ください!

ここまでご覧いただきありがとうございました。

その他CrowdStrikeに関する記事はこちら!!

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮尾 優一