Aqua Securityで実現する包括的なコンテナ・セキュリティー

こんにちは。SB C&Sの竹石です。

新しいテクノロジーが出てくると攻撃者は必ずそのテクノロジーを狙ってきます。

コンテナ技術も例外ではございません。

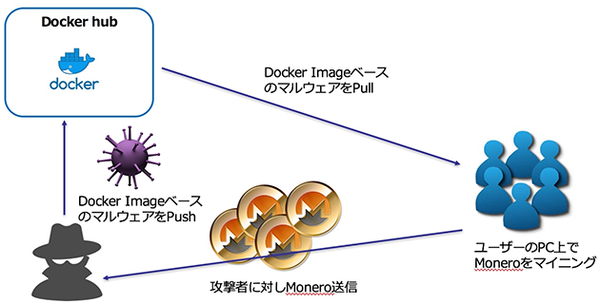

セキュリティー企業Fortinetによると、コンテナに仮想通貨マイニングマルウェアを仕込みDocker HubにPushし、不特定多数にばらまき収益を上げているグループも出てきております。

クリプトマイニングで新たなボットネットが出現か? - フォーティネット

https://www.fortinet.co.jp/security_blog/180503_yet-another-crypto-mining-botnet.html

またガートナーが毎年企業・組織にとって重要なセキュリティーのトップテクノロジーを発表しており、その中にもコンテナ・セキュリティーが含まれております。

2017年のセキュリティーのトップ・テクノロジー

- クラウド・ワークロード保護プラットフォーム

- リモート・ブラウザ

- 偽装テクノロジー (Deception)

- エンドポイントの検知/対応 (EDR)

- ネットワーク・トラフィック分析 (NTA)

- 管理された検知/対応 (MDR)

- マイクロセグメンテーション

- ソフトウエア・デファインド・ペリメータ (SDP)

- クラウド・アクセス・セキュリティー・ブローカ (CASB)

- オープンソース・ソフトウエア (OSS) セキュリティー・スキャンニングおよび

- DevSecOpsのソフトウエア・コンポジション分析

- コンテナ・セキュリティー

今回はコンテナ・セキュリティーのメーカーであるAqua SecurityのAqua Container Security Platformをご紹介したいと思います。

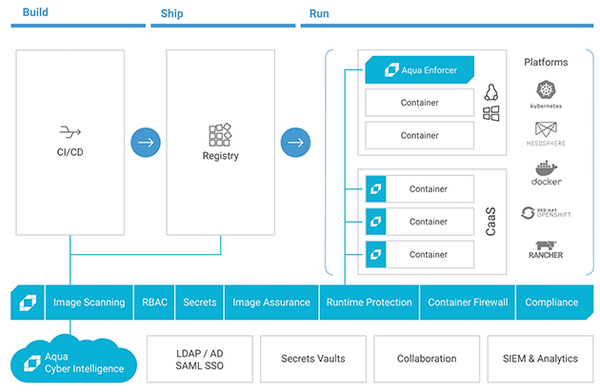

Aqua Container Security Platformとは

Aqua Securityはコンテナ・セキュリティーを包括的にサポートしています。以下がそのアーキテクチャと機能です。

スキャンイメージ

既知の脆弱性、マルウェア、設定関連の問題、およびハードコードされたシークレットについて、コンテナ環境で使用されるイメージをスキャンします。

脆弱性に関してはNVD、ベンダーのアドバイザリなど複数のソースからの情報を集約します。

スキャンのタイミングは、レジストリ内またはビルド時(たとえば、CI / CDビルドサイクル)にイメージをスキャンできます。

また様々なレジストリ、CI/CDツールと統合することが可能です。

イメージアシュアランス

イメージのスキャン結果を評価し、ホスト上で実行できるかどうかを判断するイメージアシュアランスポリシーを定義することができます。

ポリシーは、CVSSスコア、ブラックリストCVE、機密データ、スーパーユーザ権限などのパラメータに基づいています。

例えばスキャンしたイメージのCVSSスコアがいくつ以上ならデプロイさせないなどといったポリシーを設定できます。

ランタイムプロテクション

実行時にコンテナを監視し、疑わしいプロセスの振る舞いを検知、ブロックします。

検知ロジックとしては機械学習を使用してイメージの正常動作のプロファイルを自動学習しホワイトリスティングします。

Aqua EnforcerとMicroEnforcer

Aqua Enforcerはホスト上のコンテナとして動作し、コンテナの動作を監視し、イメージアシュアランスとランタイムポリシーを実施し、監査とコンプライアンスのためにAqua Consoleサーバーにイベント情報を送信します。

Aqua Enforcerをコンテナとして実行できない環境では、MicroEnforcerをコンテナイメージに組み込み、正しいコンテナの動作を監視して強制します。

コンテナファイアウォール

コンテナのネットワーク接続を視覚化し、許可された接続をホワイトリストに登録し、不正な接続を防ぐルールを生成します。

ユーザーアクセス制御

クラスター、デプロイメント、ホスト、アプリケーションごとにユーザー特権を強制し、職務の分離とコンプライアンスを保証します。

シークレットの管理

実行中のコンテナにパスワードやSSHキーなどの秘密情報を注入できます。

またシークレット管理ソリューション(Hashicorp Vault、Cyber Ark、AWS KMS、Azure KMSなど)と統合され、これらのソリューションから秘密情報を取り出し、アクセス制御ルールに基づいてコンテナに注入することができます。

レポートと監査証跡

イメージスキャンの結果から発見された脆弱性と推奨される修正のレポートを生成します。

実行時にホストやコンテナ上で発生するセキュリティーイベントの完全な監査証跡も保持しています。

またAqua Securityは以下のシステムと統合されています。

レジストリ

Docker Hub、Amazon ECR、Google GCR、CoreOS Quay、JFrog Artifactory、Azure ACR、その他 v1/v2準拠のレジストリ

CI/CDツール

Jenkins、GitLab、GoCD、TeamCity、Bamboo、Microsoft VSTS

オーケストレータ

Kubernetes、Docker Swarm、Red Hat OpenShift、Rancher、Mesos、Amazon ECS

いかがでしたでしょうか。

Aqua Securityは日本国内では弊社経由で販売を開始します。ご興味があれば、お気軽にお問い合わせください。

関連リンク

不正なコンテナイメージを検出!Aqua Security イメージスキャン

IT-Exchange「aqua cloud native security platform」紹介ページ

資料のダウンロードはこちら

フォームに必要事項をご記入いただくことで、

Aqua Securityの資料をダウンロードできます。

この記事の著者:竹石渡

ICT事業本部 MD本部 技術統括部

テクニカルマーケティングセンター ビジネス開発課

新卒でSB C&S株式会社へ入社し現在7年目。

セキュリティー製品のプリセールスエンジニアとして案件支援やハンズオン、プロダクトの性能検証などに従事。

昨年は年間20回以上セミナーに登壇し、セキュリティーのエヴァンジェリスト活動にも力を入れている。CISSPを保有。

2018年4月からビジネスデベロップメントに従事。新規プロダクト立ち上げの一環としてDevOpsを担当。

DevOpsを愛し、DevOpsに愛される男を目指し日々邁進中。

- 関連キーワード:

- Aqua Security

- DevSecOps

- コラム

- コンテナ

- セキュリティー

DevOps Hubのアカウントをフォローして

更新情報を受け取る

-

Like on Facebook

-

Like on Feedly