本ブログは、日々お客様よりいただくネットワーク・セキュリティプロダクトに関するお問い合わせを、

エンジニア2年生が先輩の指導を受けながら検証などを行い、回答した内容を一問一答方式でまとめたブログです。

<お問い合わせNO.4 IPsecVPNウィザード>

今回はFortiGateのIPsecVPNについて紹介します。

FortiGateのVPN機能は日々お問い合わせいただくFortiGateの機能要件の中でも、特に多い内容です。

FortiGateでは、IPsecVPNはウィザードを使えば、拠点間VPNやリモートアクセスの設定が簡単に行えます。

No.3で紹介した検証内容ではVPN設定を省いたため、今回はVPNウィザードによる拠点間VPNの設定方法を紹介していきます。

FortiGateのOSは6.0です。

<拠点間VPN設定>

拠点間VPNで最も多い要件は、固定グローバルIPアドレスと動的グローバルIPアドレスによるダイヤルアップVPN接続です。

これは固定IPアドレスの利用は動的IPアドレスに比べ高額なため、複数拠点を持つ企業はコストを抑えるために重要なデータセンターのみに固定IPアドレスを割り当てるケースが多いからです。

今回はデータセンター側のFortiGateと拠点側のFortiGatePCからデータセンター側のPCへIPsecVPNで通信をしてみましょう。

検証イメージは下図の通りです。

確認のポイントは以下の2点です。

- データセンター側FGに固定IPアドレス、拠点側FGを動的IPアドレスに設定して拠点間VPNを作成する

- 拠点側PCからデータセンター側PCにVPN経由で通信ができることを確認する。

それでは設定の確認をしていきます。

- FGT1(データセンター側)設定

FGT1ではWANは固定IPを使用するので、NAT設定でリモートサイトはNAT越しに設定します。

以下ウィザードに従い設定を進めていきます。

事前共有鍵はVPN接続先のFortiGateと同じものを使用してください。

- FGT2(拠点側)設定

データセンター側と拠点側ではリモートデバイスの対象が異なるため、ウィザードの入力項目も多少違います。

FGT2はダイヤルアップユーザーのためWANは動的IPとなります。

NAT設定はこのサイトはNAT越しに設定します。

リモートデバイスのIPアドレスはVPN接続先のデータセンターの固定IPを入力してください。

<拠点間VPNの確認>

FGT2(拠点側)のPCからFGT1(データセンター側)のPCにpingを送ります。

データセンター側PCに対して通信ができ、

どちらのFortiGateでもVPNトンネルがアップになることを確認します。

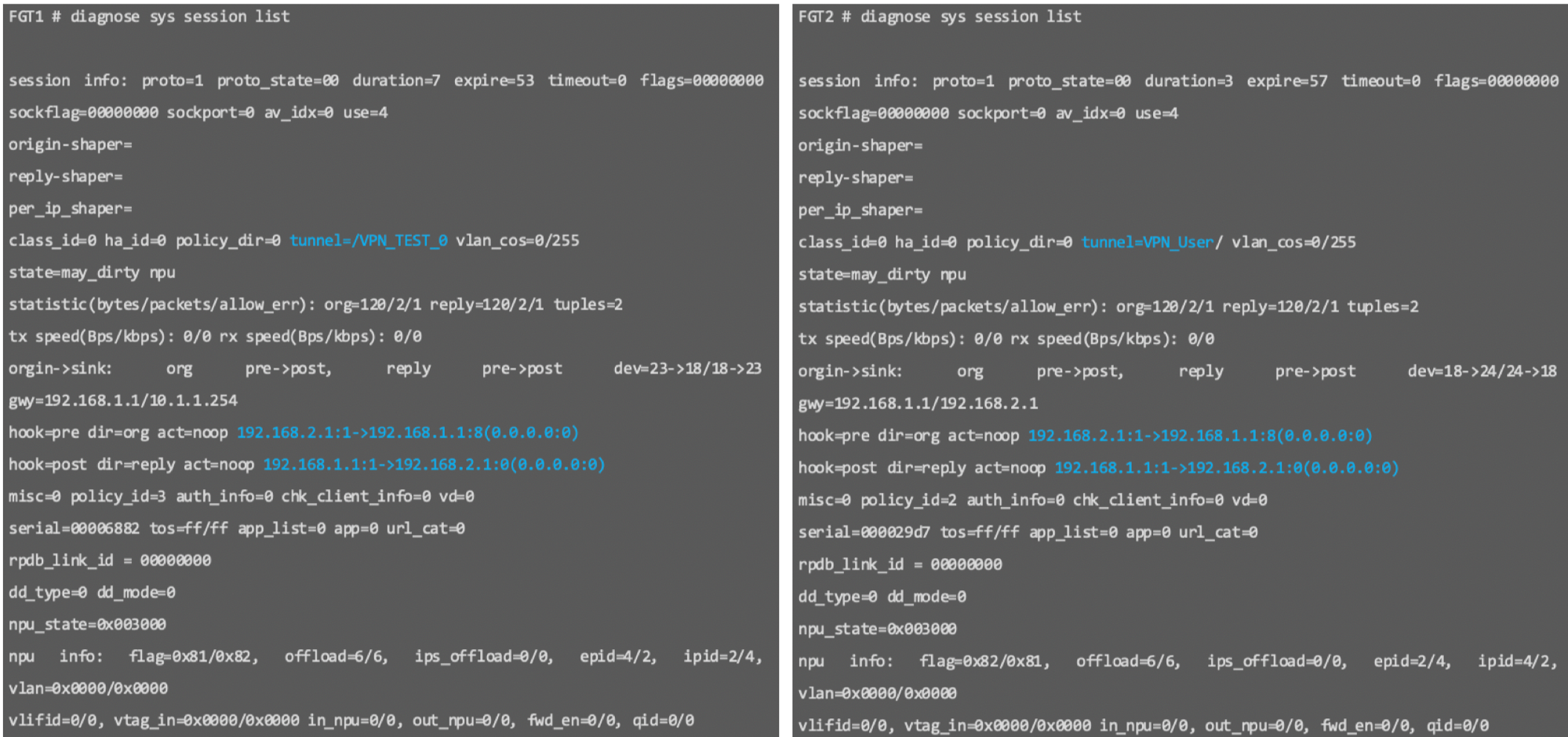

- CLIから確認

FortiGateのCLIからコマンドを入力し、VPNトンネルを使用したセッションが確立されているかを確認します。

----------------------

検証後記

今回はFortiGateでよく問い合わせが来るVPNについて紹介しました。

FortiGateはNGFW製品ですが、VPN装置としても利用したいというお客様も多数いらっしゃいます。

VPNはウィザードを利用することで自動でポリシーやスタティックルートの設定、

アドレスオブジェクトの作成が行われるため、簡単に設定ができます。

またIPsecのフェーズ毎に手動で設定をしたいという方は、GUIとCLI両方から詳細な設定の入力が可能です。

今回紹介した内容以外でも、FortiGateは様々な要件に対するVPNの設定方法があります。

今後もVPNの設定方法、役立つソリューションの検証を紹介していきたいと思います。

以上

関連記事はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史