皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

今回は、SSL-VPN機能をより安全に利用するためのおすすめ設定を紹介いたします。

SSL-VPN機能はリモートアクセスとしてインターネット上に公開するため、どうしてもアタックサーフェスとなってしまいます。

ぜひ本記事を活用いただき、セキュリティについて一考する機会となれば幸いです。

免責

おすすめ設定1 FQDNの設定

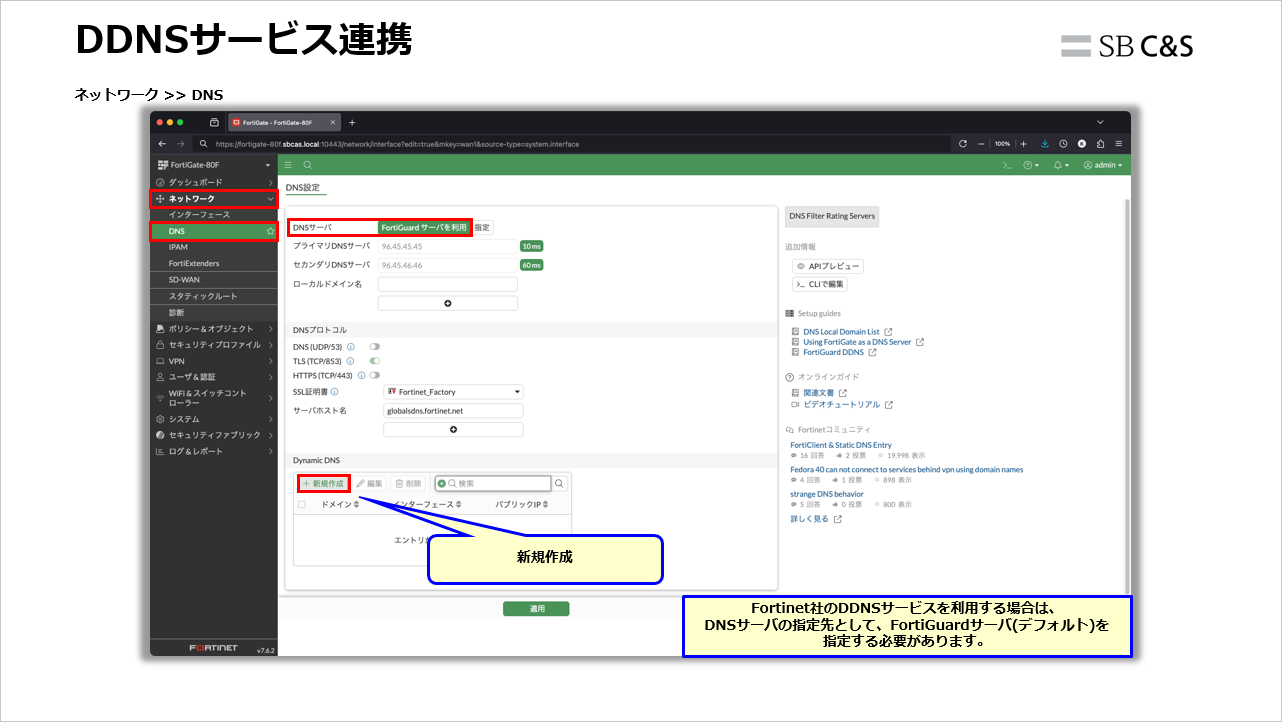

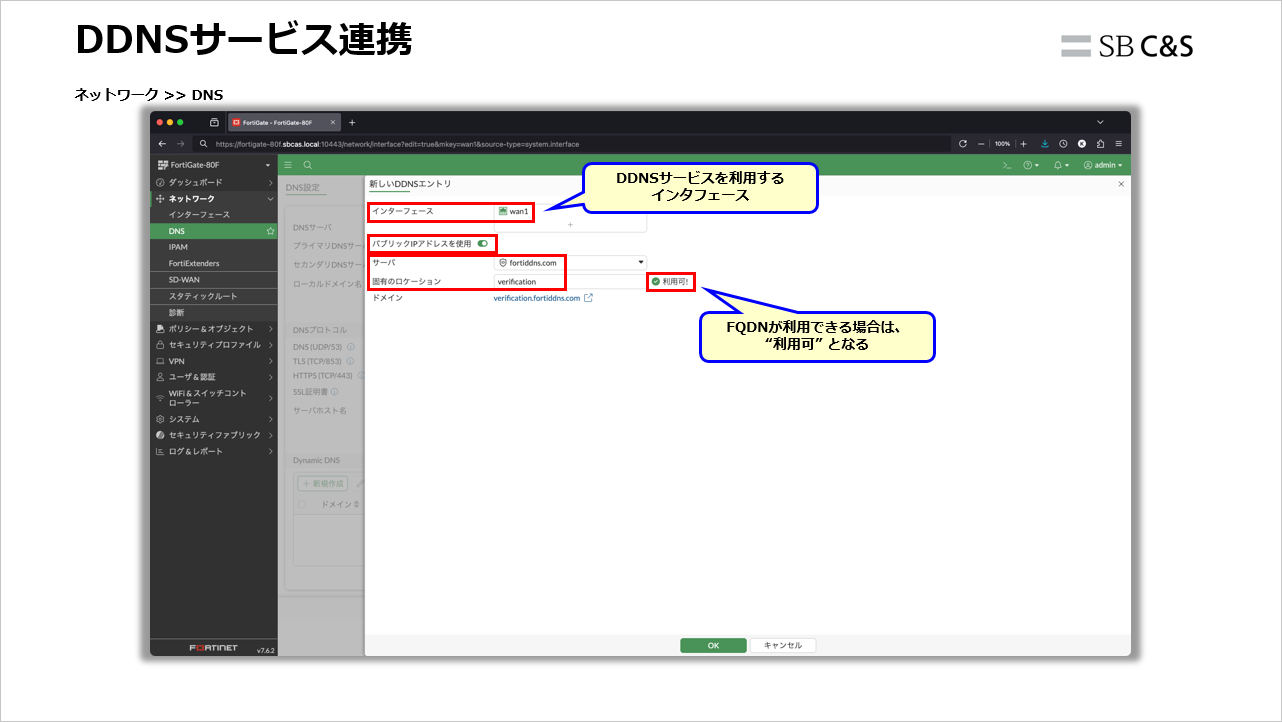

FortiGateにはFortinet社が提供するDDNSサービスとの簡単な連携機能が組み込まれています。

DDNSサービスを有効にすることでFQDNを取得できます。

※本機能は、有効なFortiCareが必要です。

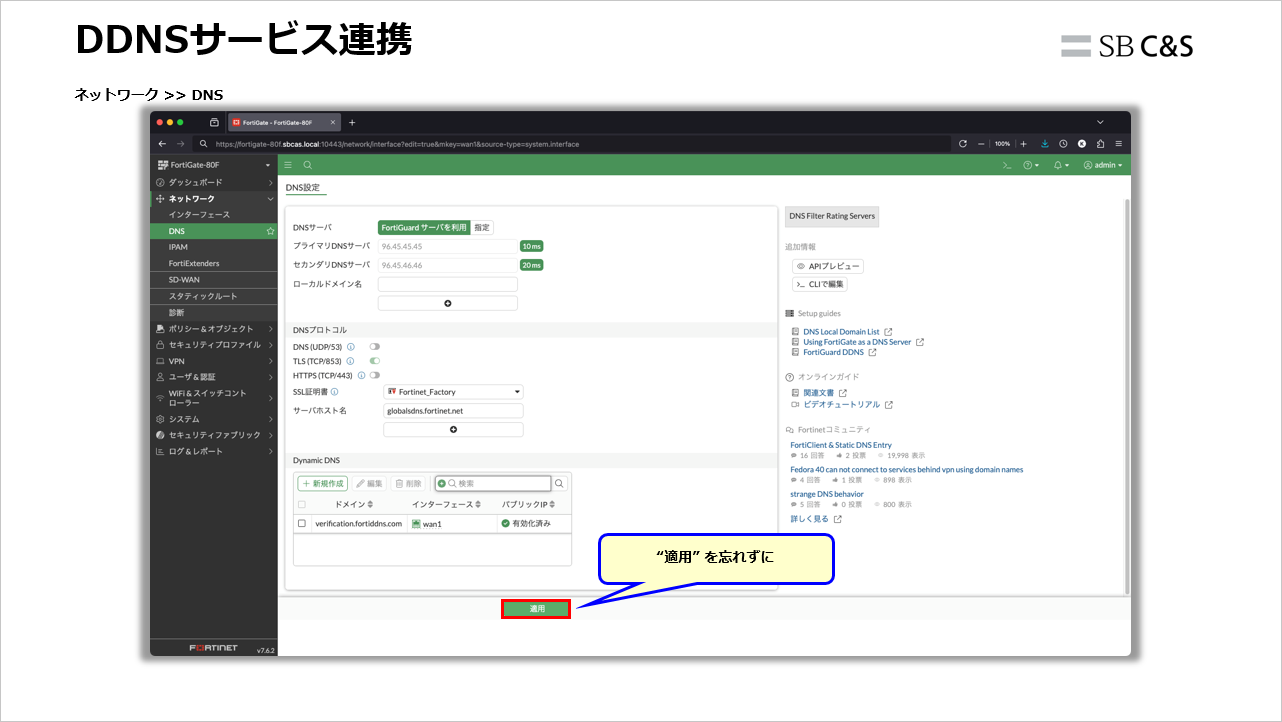

名前を指定する際に、誰もに利用されていないホスト名+ドメイン名であることを確認します。

適用を押下後、DDNSサービスが自動的に有効になります。

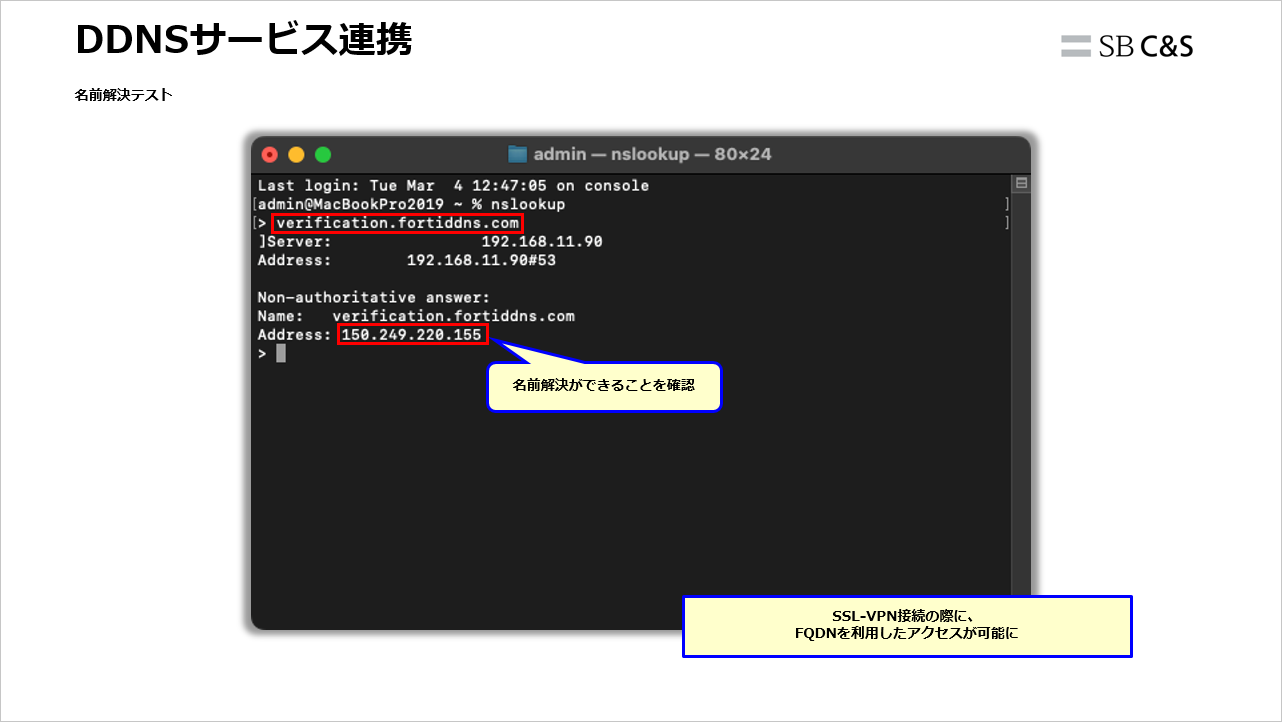

名前解決を実施し、サービスが動作していることを確認します。

おすすめ設定2 Let's Encrypt連携

FortiGateには、簡単にLet's Encryptと連携できる機能が実装しています。

WebUI上から実施できるため、手順に沿って連携を行います。

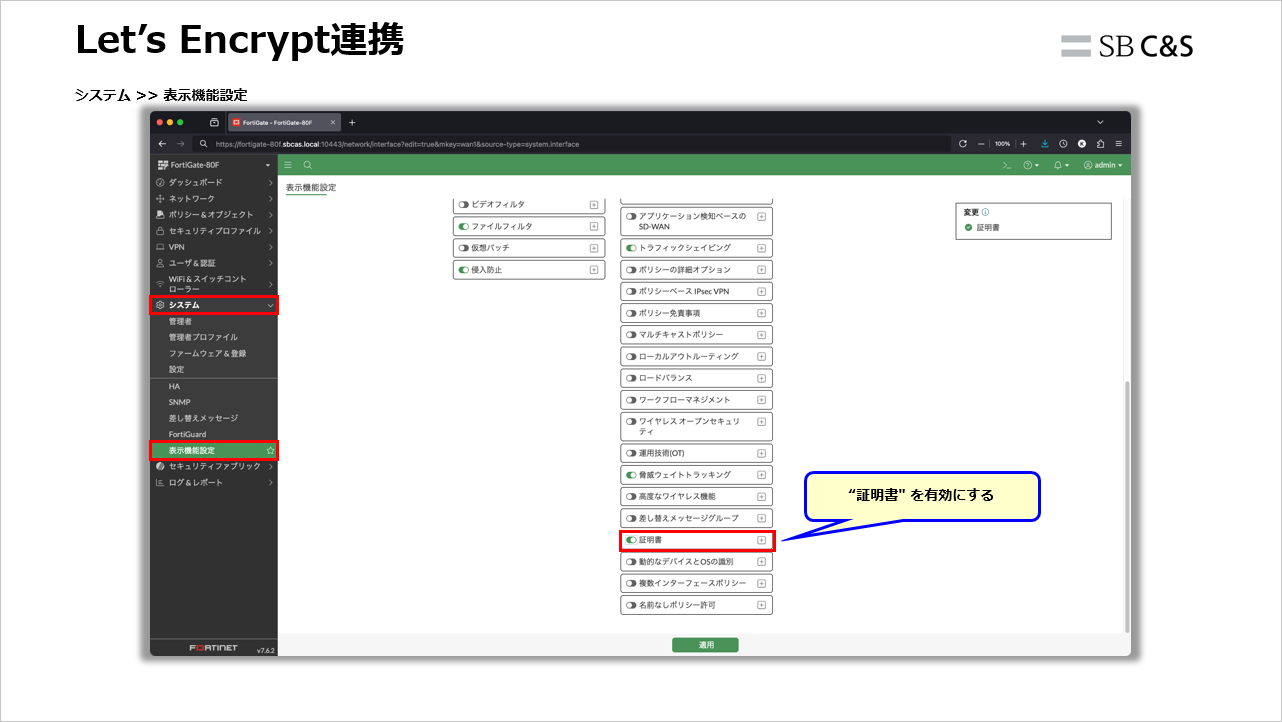

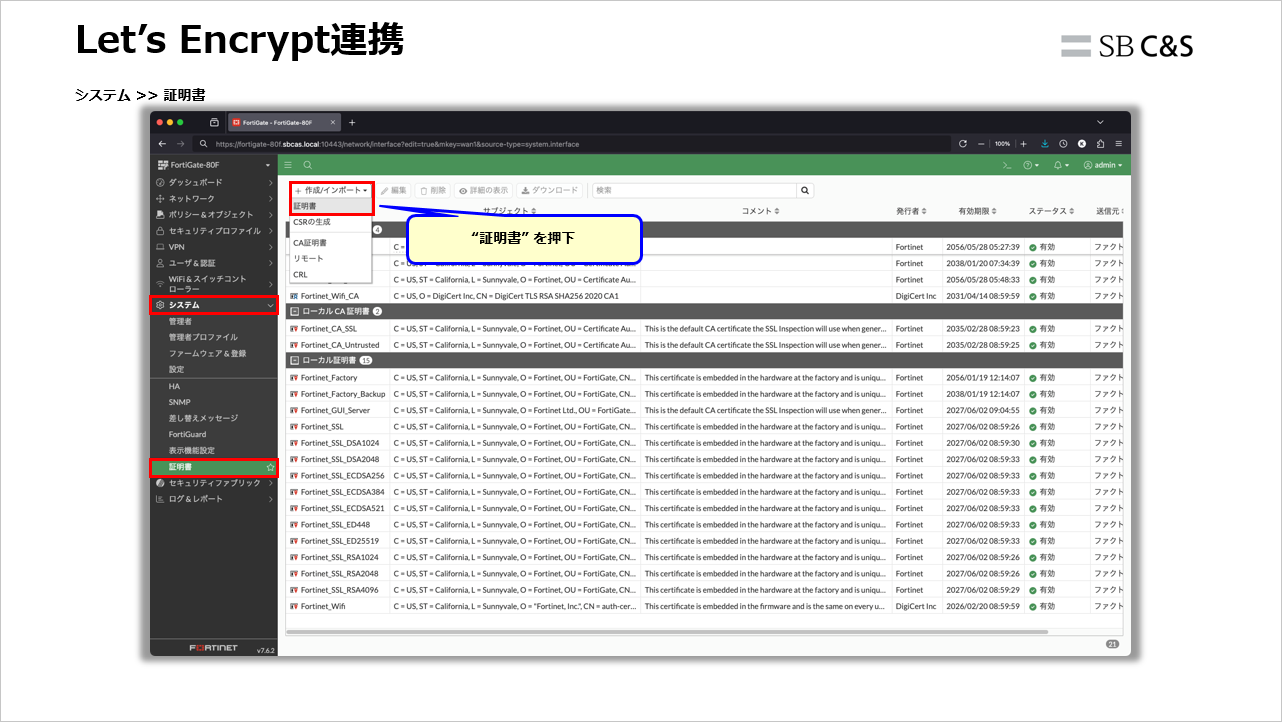

証明書の設定をWebUI上に表示させます。

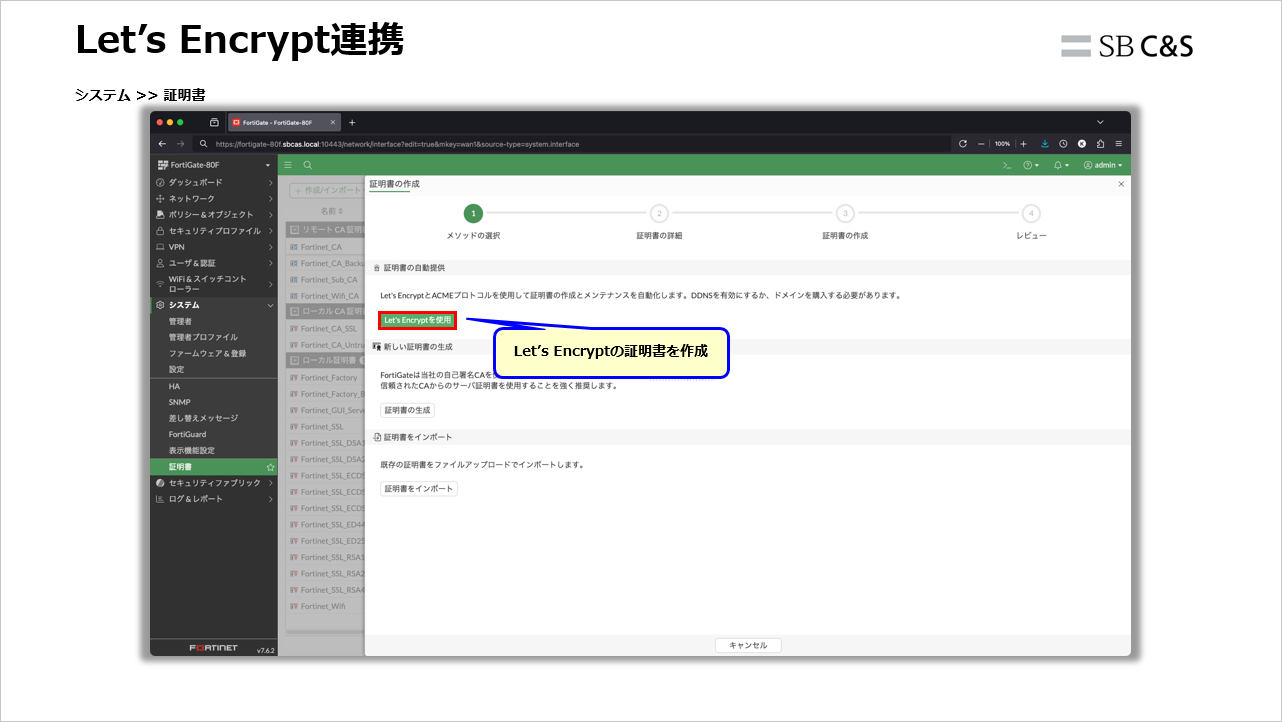

証明書を作成します。

Let's Encryptとの連携を行います。

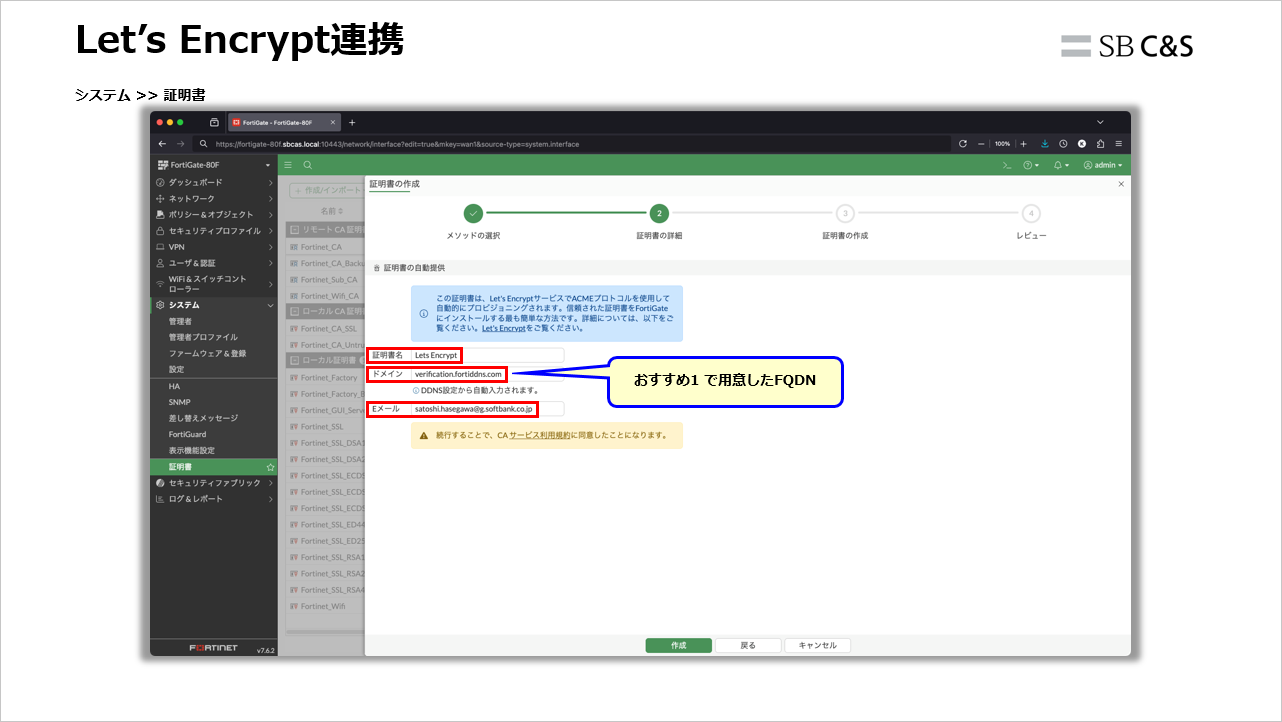

必要な情報を入力します。

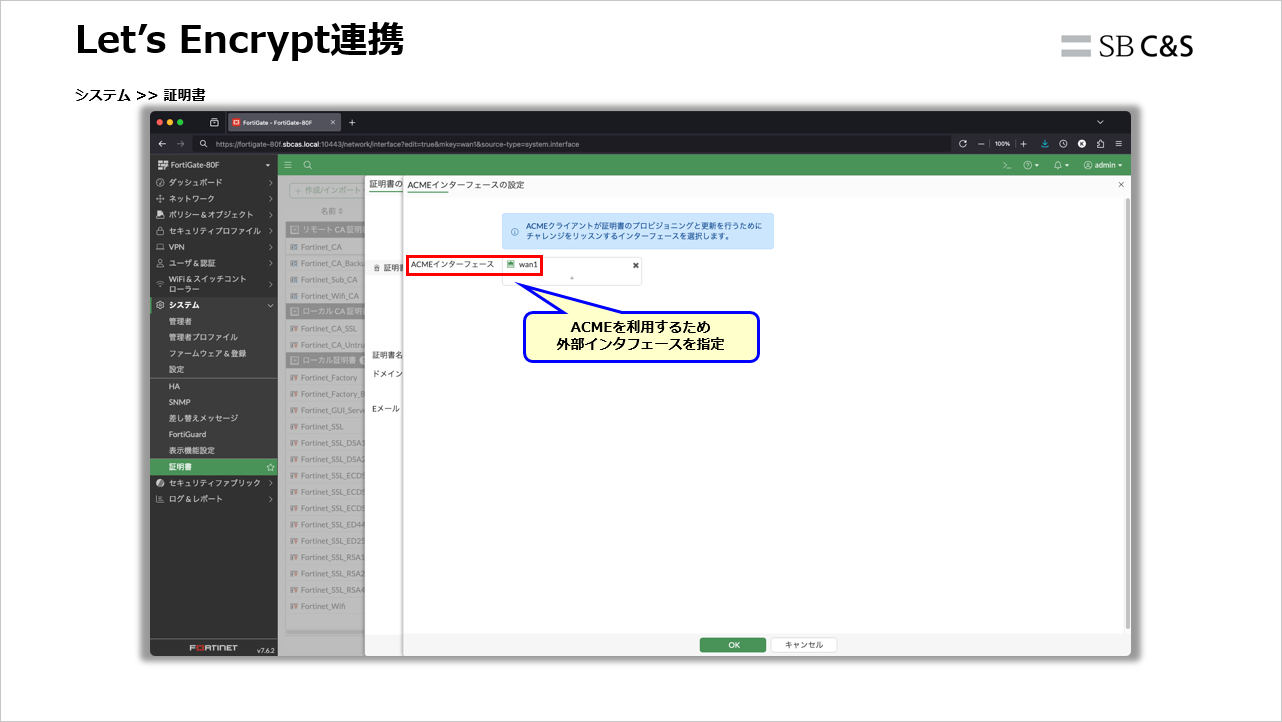

ACMEを使用するインタフェースを指定します。

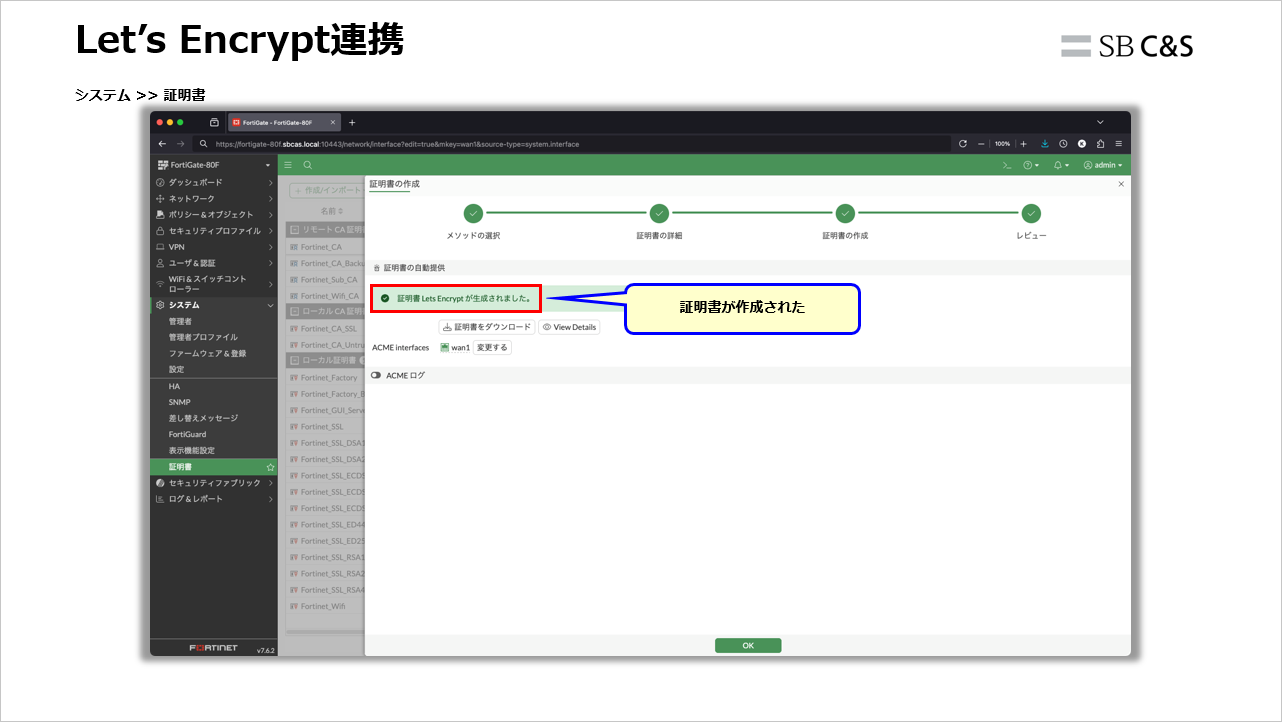

連携が完了すると証明書が作成されます。

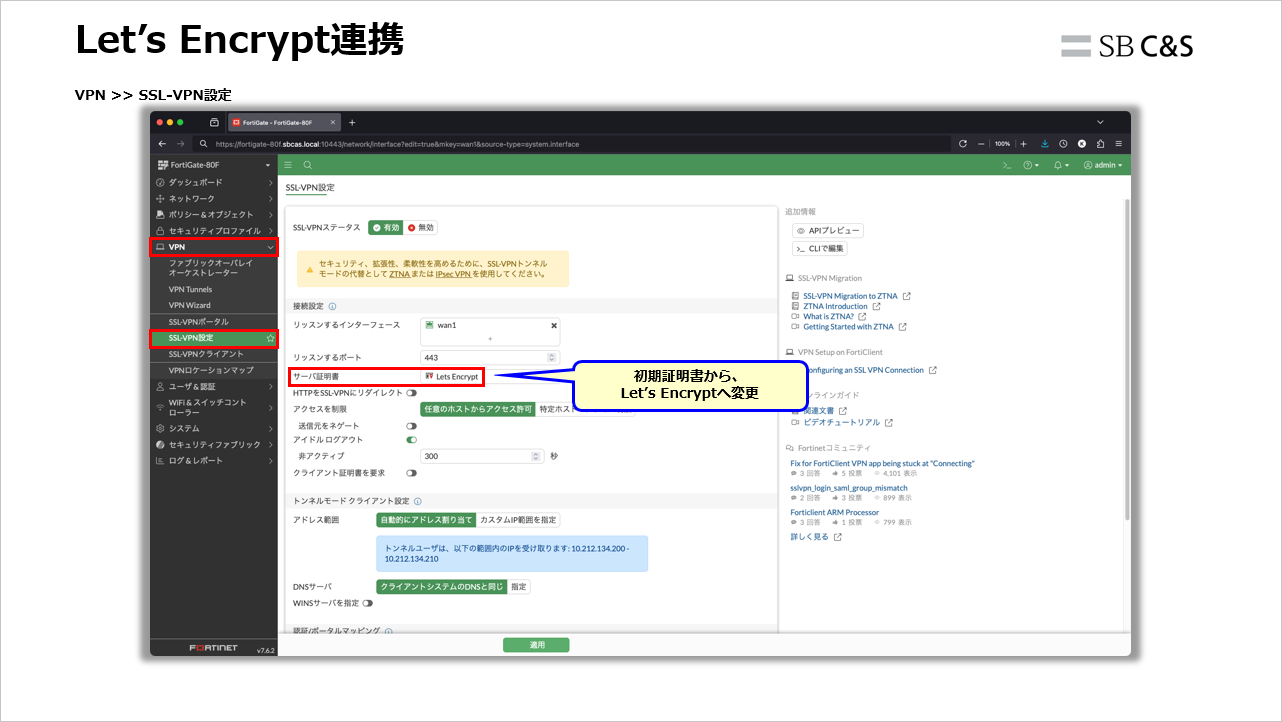

SSL-VPNのサーバ証明書として作成したLet's Encryptの証明書を指定します。

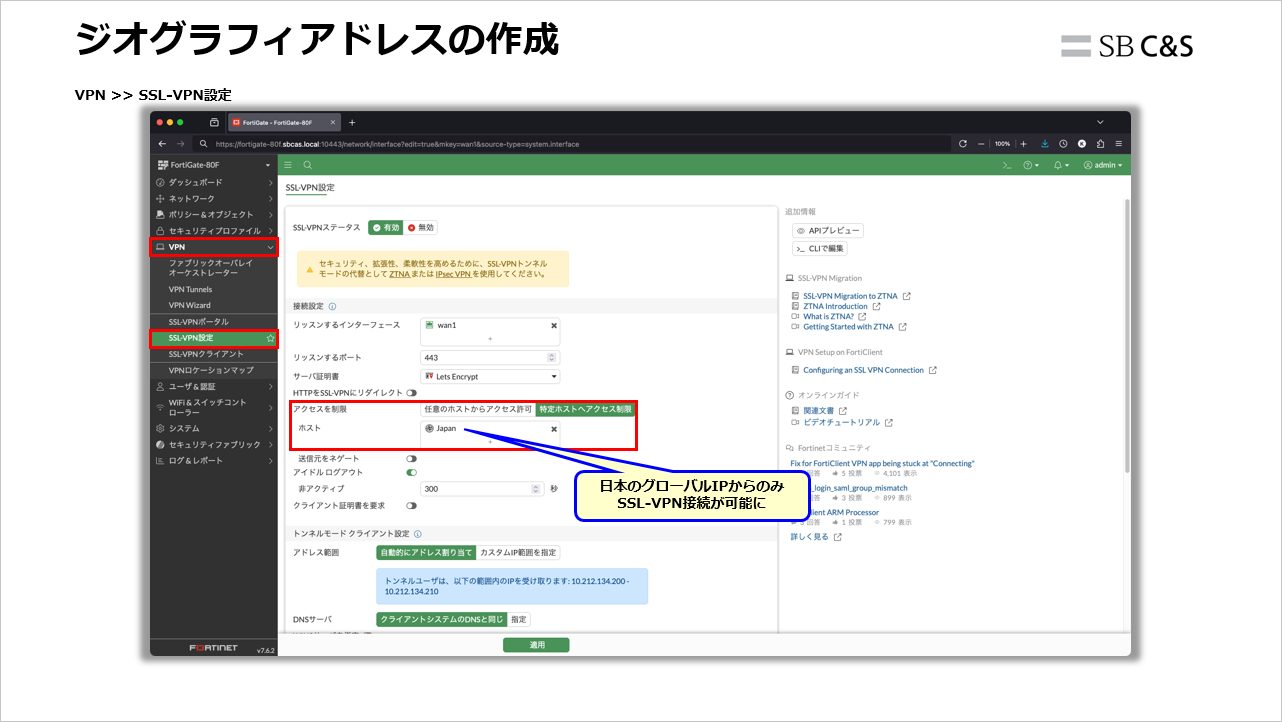

おすすめ設定3 アクセス元の制限

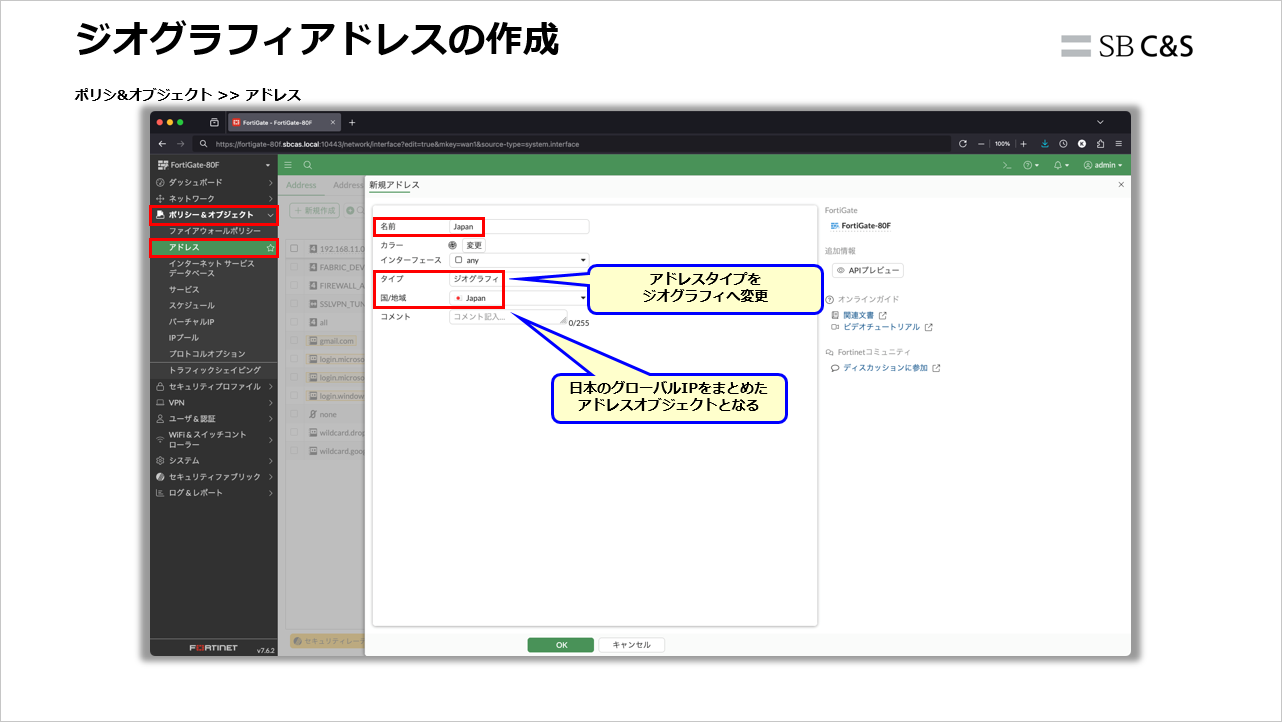

SSL-VPNへの接続元IPを日本のグローバルIPだけに制限します。

制限を行うために利用するジオグラフィアドレスは、有効なFortiCareが必要です。

アドレスオブジェクトを作成する際に、ジオグラフィを選択し、地域をJapanにします。

作成したジオグラフィアドレスをSSL-VPNの特定ホストへアクセス制限として指定します。

おすすめ設定4 バーチャルパッチ

バーチャルパッチは、仮にFortiGateに脆弱性が確認された際、アップグレードによる対応までの期間に対し、一時的に防御をを行う機能です。

IPS機能の派生機能ですが、ライセンスとして有効なFortiCareが必要です。

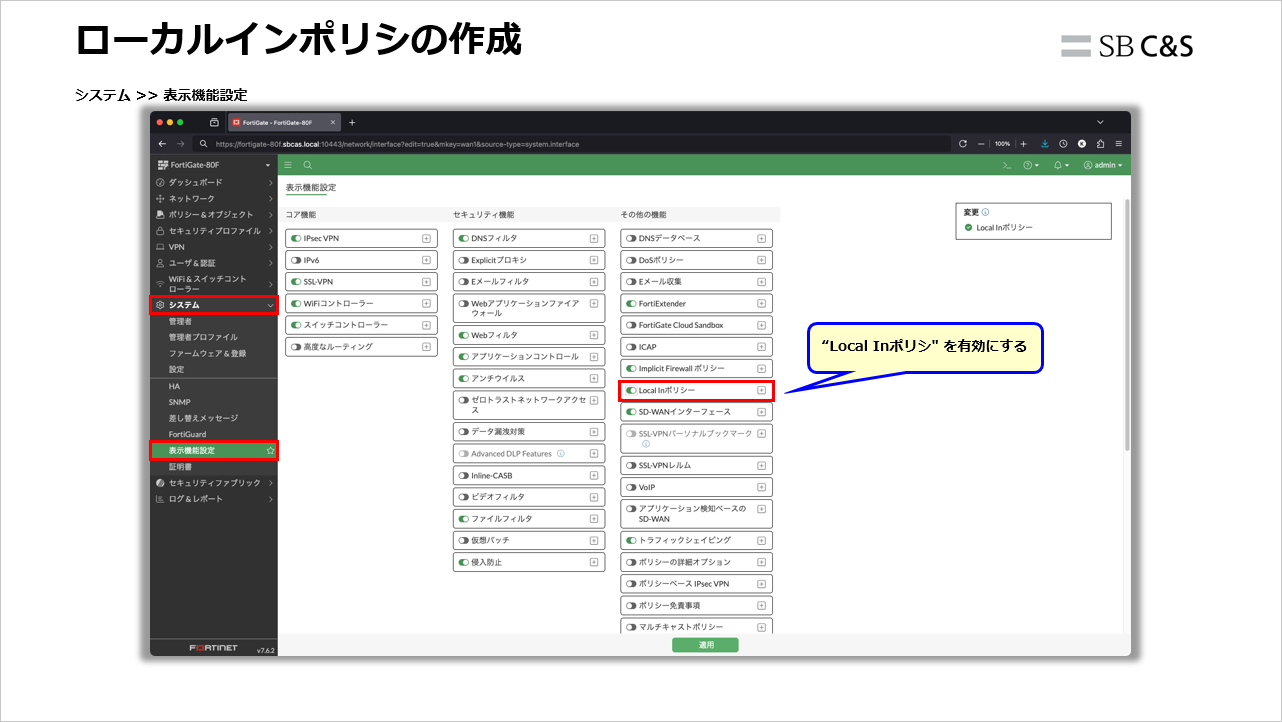

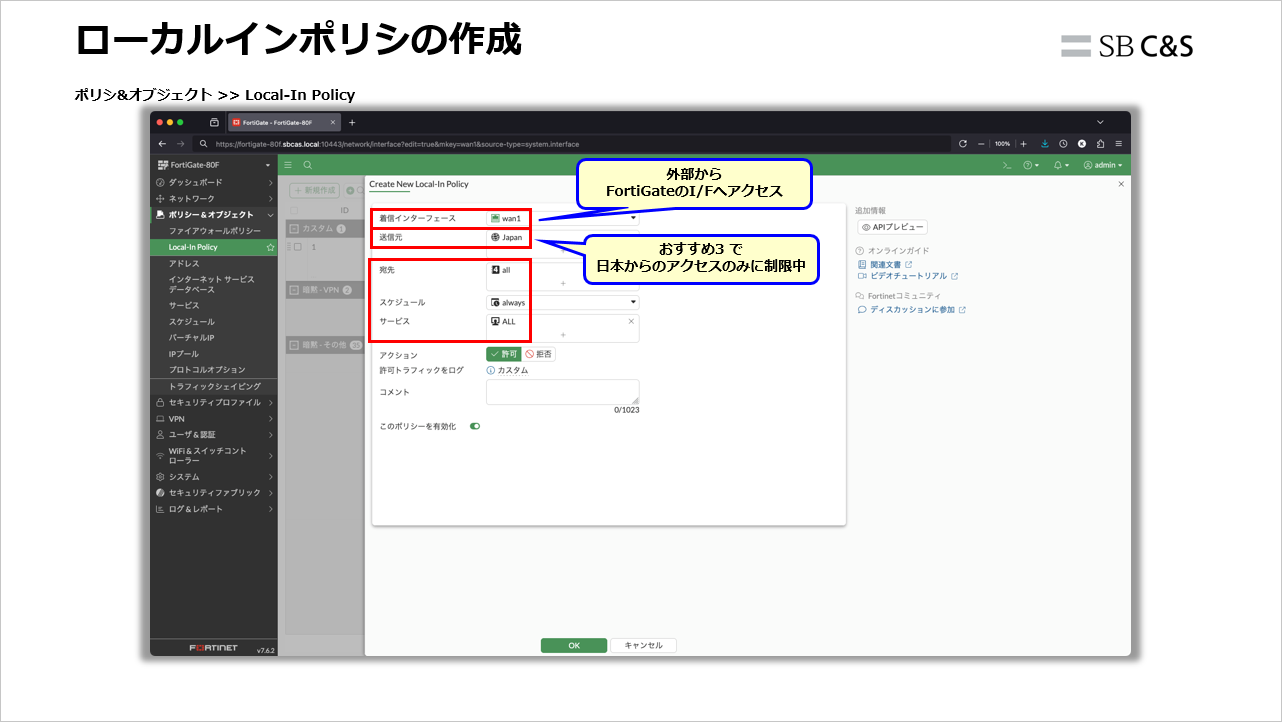

バーチャルパッチは、v7.6.1以降、ファイアウォールポリシでも利用できるようになりましたが、SSL-VPN環境で活用する場合は、ローカルインポリシで適用します。

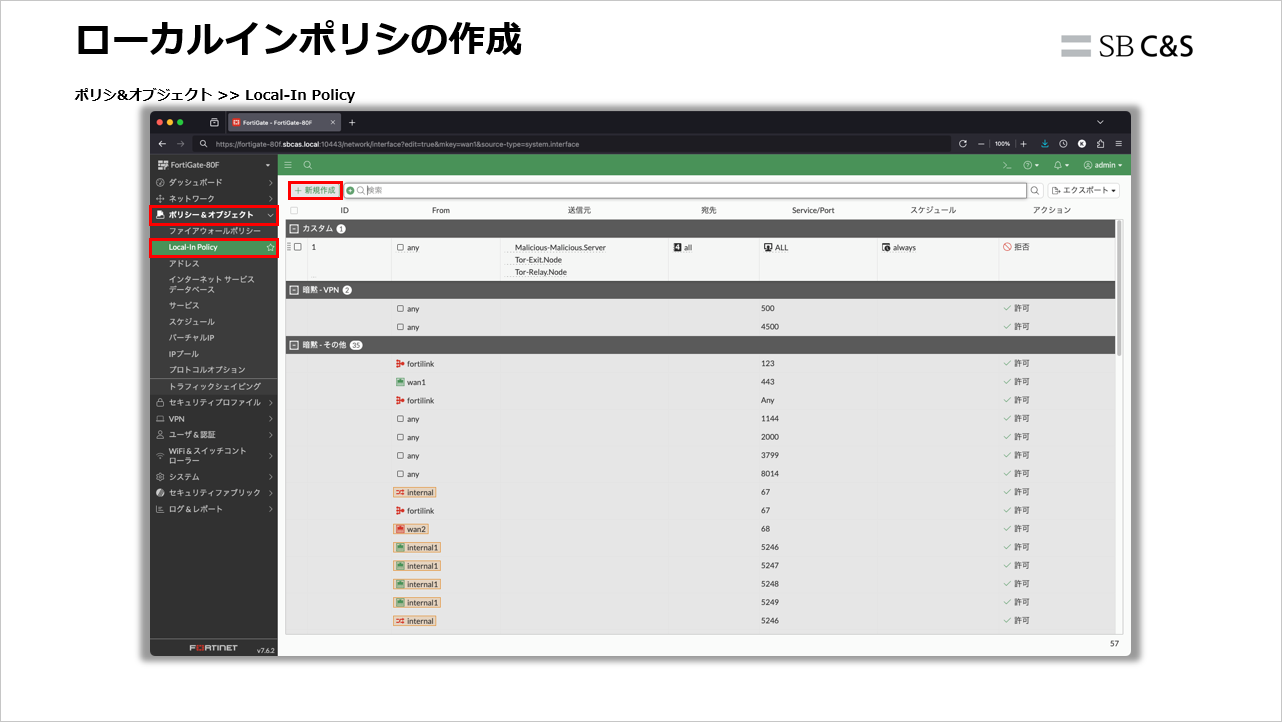

ローカルインポリシのベースを作成します。

基本となるルールを作成します。

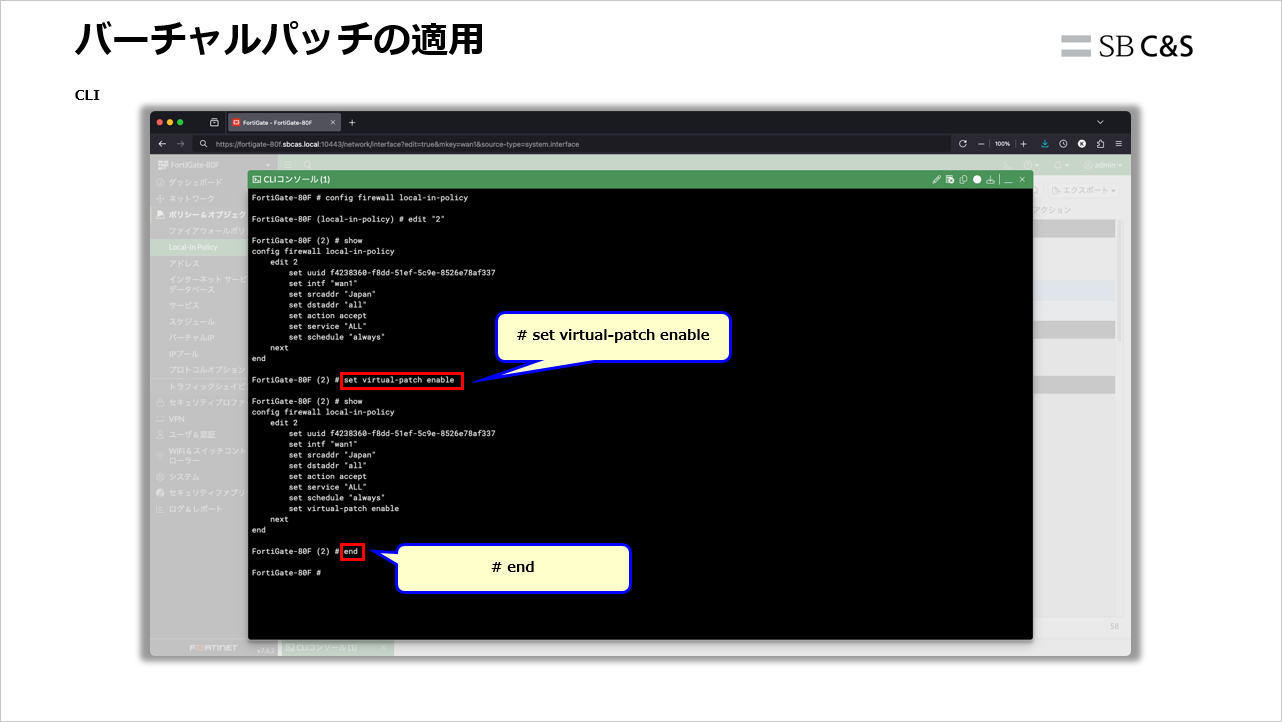

バーチャルパッチは、CLIからの設定が必要になるため、作成したルールに対しCLIで編集します。

バーチャルパッチを有効にします。

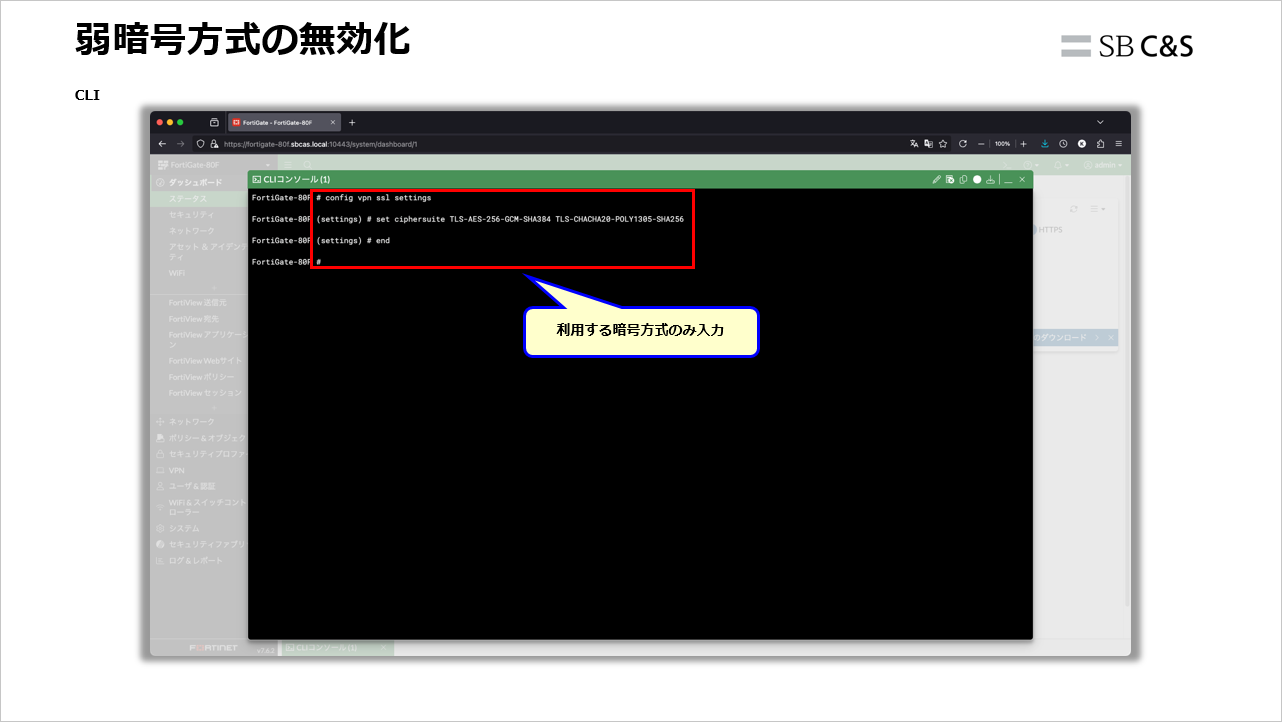

おすすめ設定5 弱暗号方式の無効化

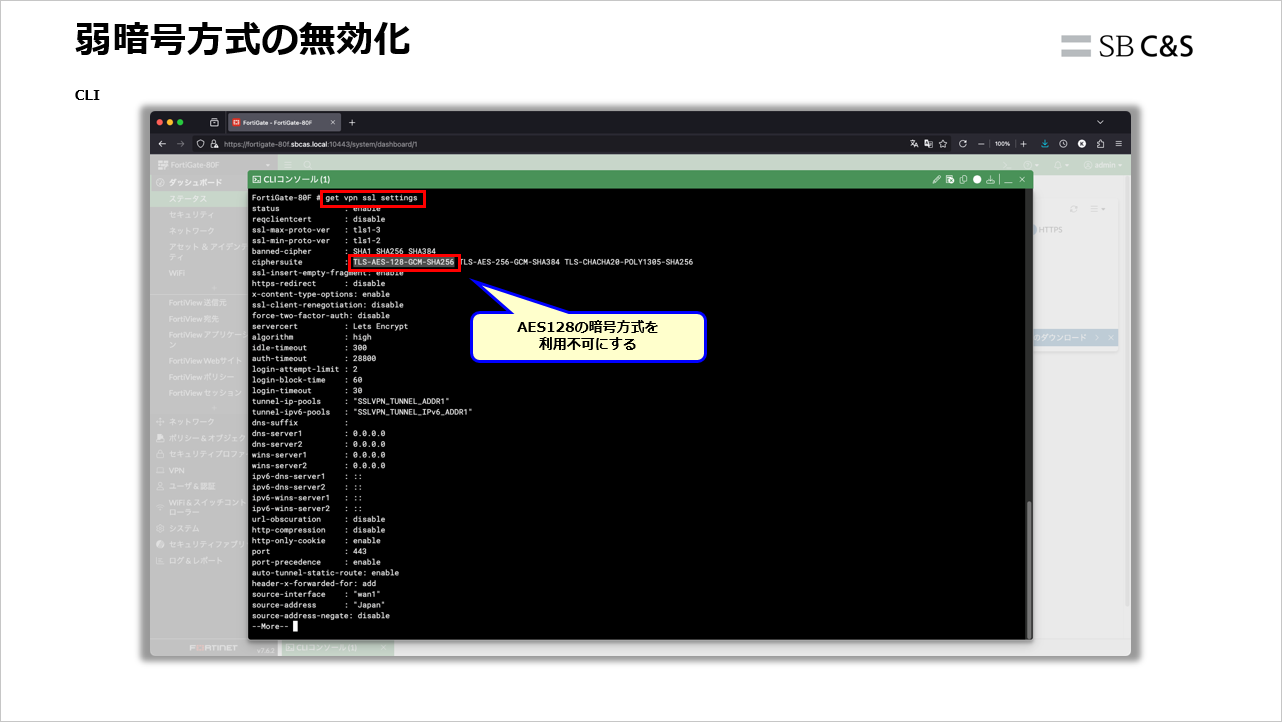

FortiGateのデフォルトでは、128ビットの鍵が有効です。

こちらを無効にし、256ビットの鍵以上の暗号方式に限定します。

CLI操作で、不要な暗号方式を除いて、設定を上書きします。

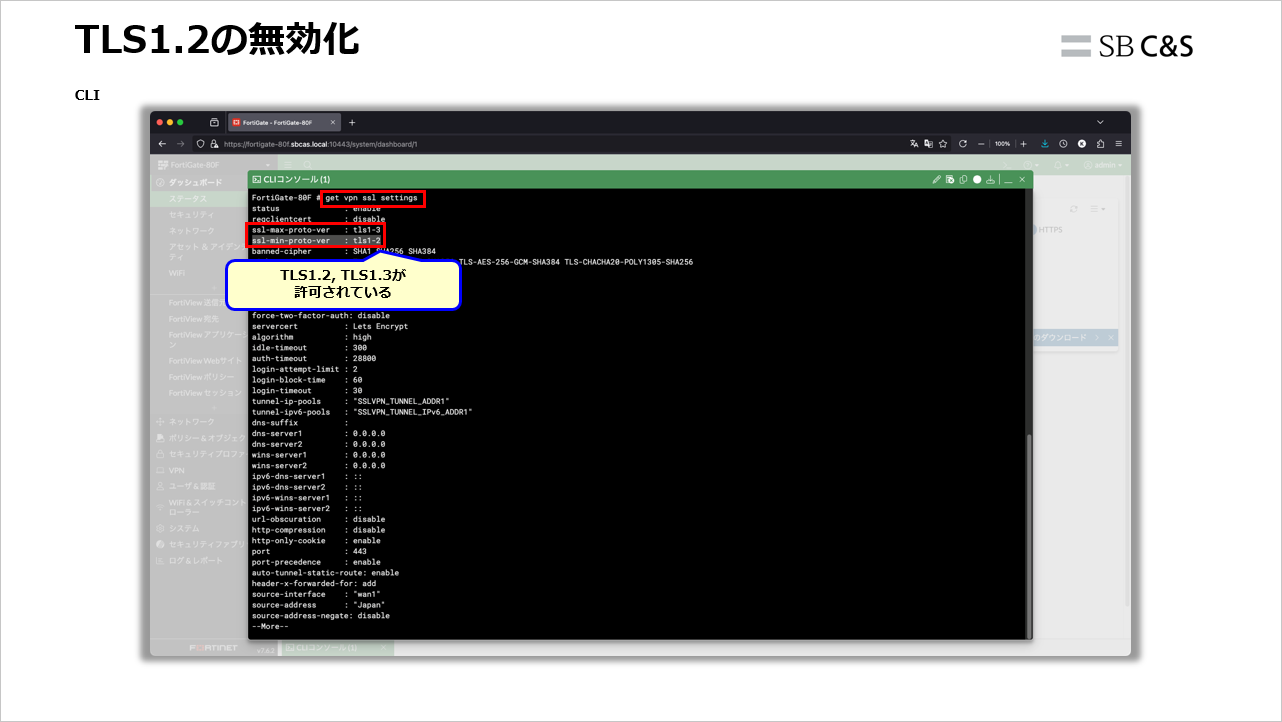

おすすめ設定6 TLS1.2の無効化

FortiOS v7.6.2のSSL-VPNでは、デフォルトでTLS1.2とTLS1.3が有効です。

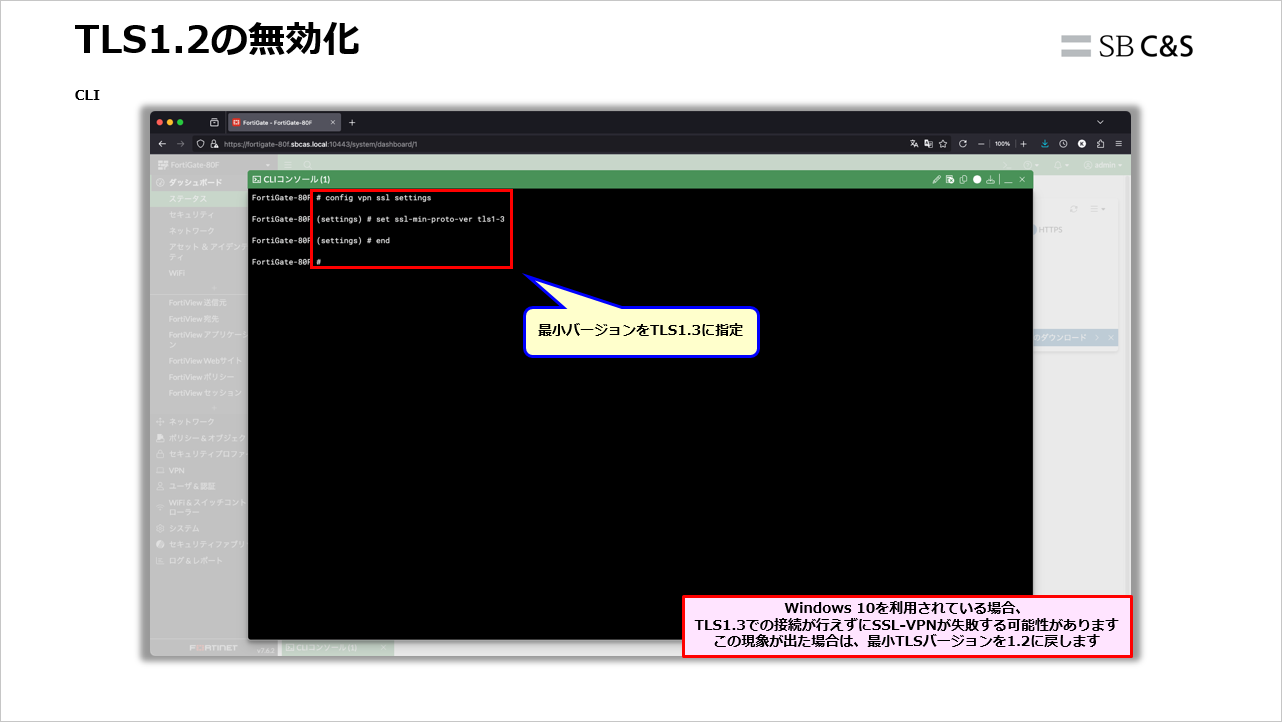

TLS1.2を無効化し、TLS1.3のみにします。

注意点としては、Windows10が標準でTLS1.2となっており、接続に支障がでる可能性があります。

おすすめ6に関しては、十分な検証を実施のうえ導入を検討する必要があります。

CLI操作で、最小TLSバージョンヲ1.3とし指定します。

いかがでしたでしょうか。

いろいろな視点でSSL-VPNのおすすめ設定を紹介いたしました。

セキュリティ対する一助になれば幸いです。

以上、ご拝読ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡