こんにちは。SB C&S 技術の矢部です。

さまざまなセキュリティセミナーやメディアなどで話題になっているEDRについて、検索エンジンなどで「EDRとは」と調べると多くの情報が出てきますが、各メーカーサイトが上位を占め、ユーザーのたどり着ける情報が限定的になりやすくなっています。本投稿では特定のベンダーに偏らないフラットな目線で、EDRの全体像を解説していきたいと思います。

EDRとは?

EDR(Endpoint Detection and Response)とは 「エンドポイントの情報を活用して、セキュリティインシデントの検出と分析を行い、被害後の対処/修復を行うこと」を目的としたセキュリティ製品です。

アンチウィルスやFW、UTMなどプロテクション(防御)を目的としたセキュリティ製品とは異なり、侵入後の脅威の検出と対処/修復を目的として作られた製品になります。

EDRってアンチウイルスと何がちがうの?

既存のシグネチャベースのアンチウイルスやNGAVと呼ばれる機械学習を搭載したシグネチャレスの製品はプロテクト(防御)を目的とした製品で侵入を防ぐものになります。かたやEDRは侵入後の検出と対応を目的として設計された製品になりますので、目的と用途が異なります。

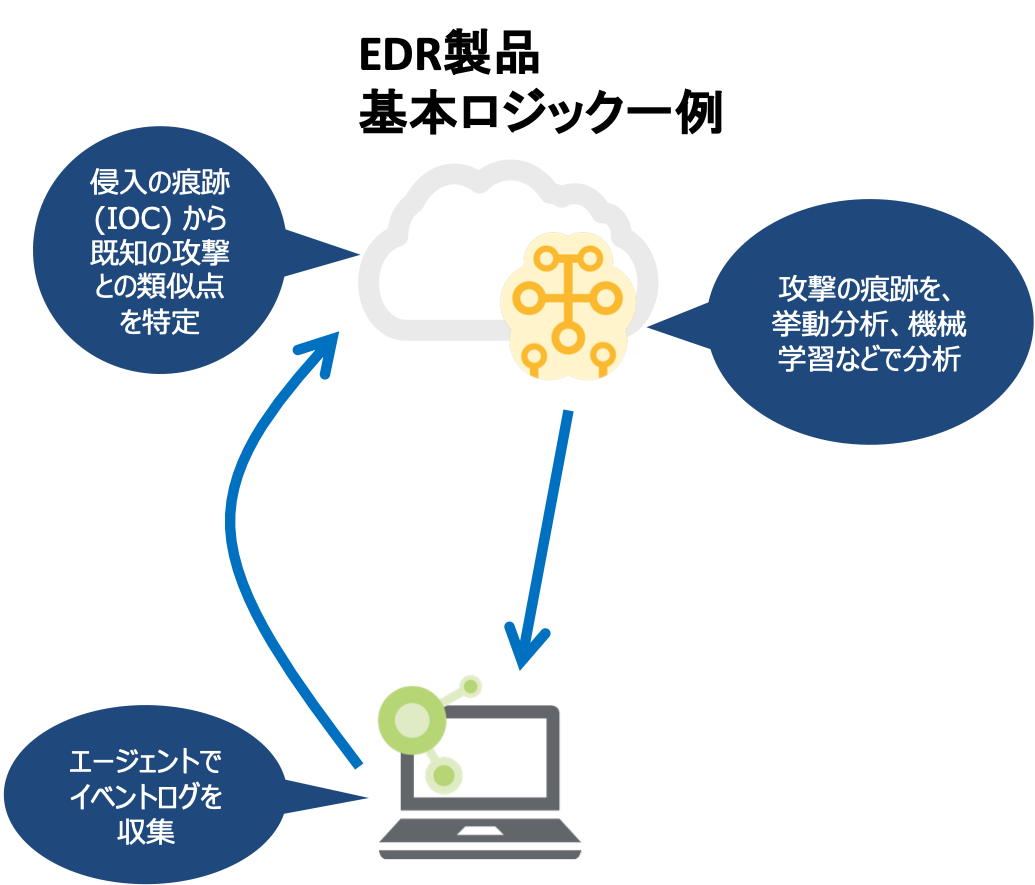

EDRのテクノロジーも各社様々な手法を採用しておりますが、ここではベースとなるEDRの検出ロジックをご説明します。

① エンドポイントのエージェントでログを収集

① エンドポイントのエージェントでログを収集

② IoC(Indicators of Compromise)と呼ばれる過去のセキュリティ侵害の証拠や痕跡を機械学習などで分析し、未知の脅威の予兆を検出

③ 検出した内容からエージェントログを相関分析し、被害状況、規模などを分析

④ 分析結果からインシデントを提供し、手動で対処(エージェント経由)

上記の様な方法をとりますので、AVやNGAVなどのプロテクション製品が検出できない、一つ一つの行為は悪く無い挙動についても、その一連の挙動の相関性をみて検出することが可能となります。

ベースの技術として上記の仕組みを採用しているベンダーが多い中、RSA Conference 2015 で専門家からIOC (Indicator of Compromise) は死んだなどの発言があったりとターニングポイントを迎え、EDR製品も新たなロジックが各社組み込まれそれぞれのベンダー毎に特色が出てきましたので一部紹介いたします。

□IOCとの相関分析以外の新テクノロジーの一例

・Microsoftは過去の侵入の痕跡(IoC)では無く、攻撃の痕跡 (IOA) を元に分析

・CrowdStrikeやSymantecは「スレッドハンティング:アナリストによる能動的な検査と対処」を機能追加

EDRって必要なの?

現在の攻撃者圧倒的有利な状況において、昨今は侵入はどうしても発生してしまうという考え方があります。

セキュリティに100%は無いと言われる中、防御側(企業側)は100%に近い防御を強いられるが、攻撃者側は1/1000でも1/10000でも、たった1件、侵入できる新種のマルウェアや脆弱性、ファイルレスアタックの手法などがあれば目先の目的(侵入)は成功となります。

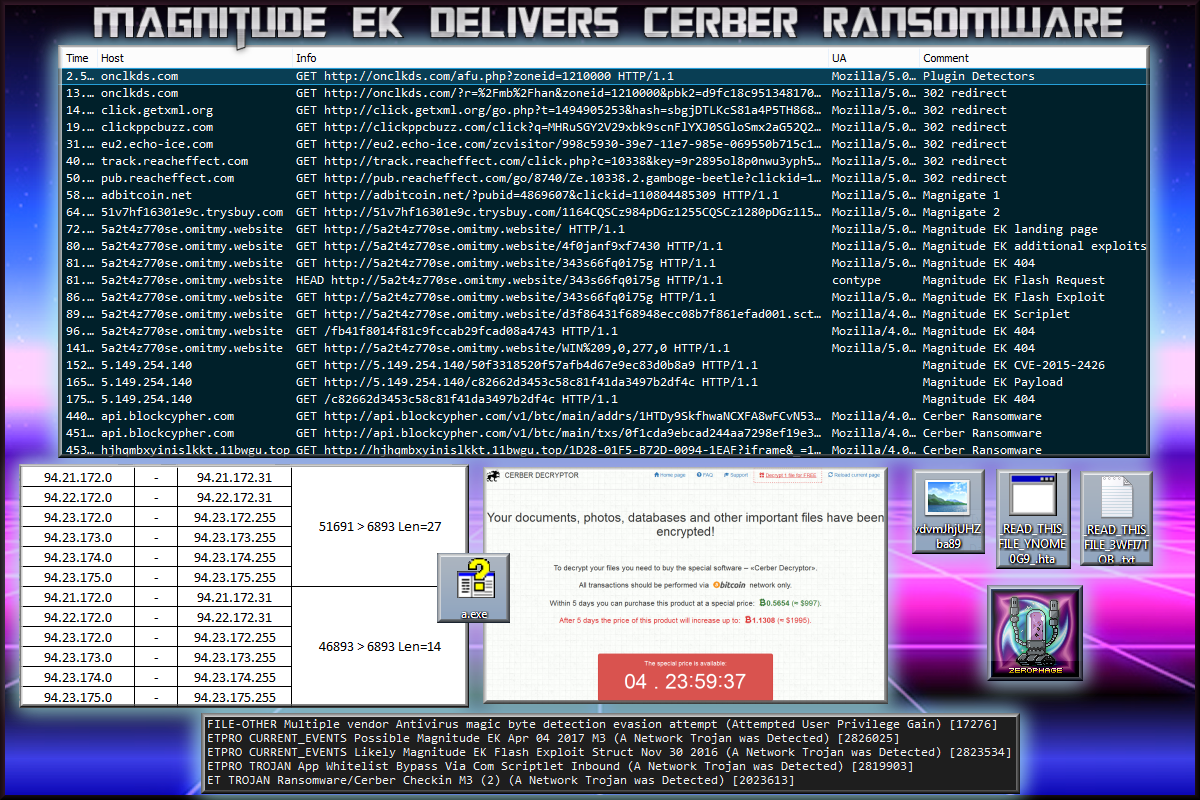

昨今は攻撃者側のツールも進化し、簡単にファイルレス攻撃が可能なものや、未知のマルウェアが作成できたり、最新の脆弱性が悪用できたりと攻撃者有利な状況が整っています。

攻撃者側のエクスプロイトキットの例:Magnitude EK

侵入された後の分析を考えると、これまで導入されてきた「SIEM ※」という製品もありますが、最終的な分析は人の手でと言う部分があり、体制の整った企業で無ければ使いこなせないという側面もありました。

※SIEM =【 Security Information and Event Management 】 セキュリティ情報イベント管理

そのため、サイバー攻撃に特化して未知の脅威を検知して自動分析し、対応/修復まで行うEDRが注目されております。

EDRのターゲット層

EDRを検討/導入する企業は、一昔前ですと自社にCSIRT※が設置されている、MSSを契約しているような大企業がセキュリティ強化のため導入するケースが多かったのですが、EDR製品の成熟や価格競争によりターゲット層も変わってきました。

新たなターゲット層

・CSIRTを設置していない大企業〜中小企業

・FW+エンドポイントのみのセキュリティを強化したい企業

上記の様なターゲット層で侵入後の検知と分析、対応を求める企業にとっては現状EDRはベストマッチな製品だと思います。

※CSIRT (シーサート: Computer Security Incident Response Team) とは、組織内の情報セキュリティ問題を専門に扱う、インシデント対応チームです。

またEDR製品の中にも、オペレーターでも分析結果から対処ができる様に作られた製品など、必ずしもセキュリティアナリストが自社にいなくとも現状把握や対処が可能な製品が増えた事も追い風になり、検討される企業規模も一部の大企業から徐々に全ての規模のお客様に広がってきています。中小企業にとっては価格面での課題は残るものの、セキュリティを強化したい企業、侵入後の対応を望む企業にとってはEDRは必要と言えるかと思います。

オペレーションに重きを置いた製品からセキュリティアナリストレベルで無ければ分析結果の把握が難しいテクニカル特化製品まで、各社様々な特徴がありますので、自社の運用にあった製品を採用頂くことが重要です。

2015年に日本に標的型攻撃という言葉を知らしめた大型の漏洩事故以降、標的型攻撃対策を施そうと多くの企業がサンドボックスというテクノロジーを使った製品が多く採用されましたが、検知はするものの、膨大なアラートに対応できず漏洩するケースも多発しました。

検知できても対処ができなければ意味がありません。そのため、テクノロジーに突出してアナリストで無ければ分析できないような製品よりは、バランスの良い運用面を重視した製品検討を推奨いたします。

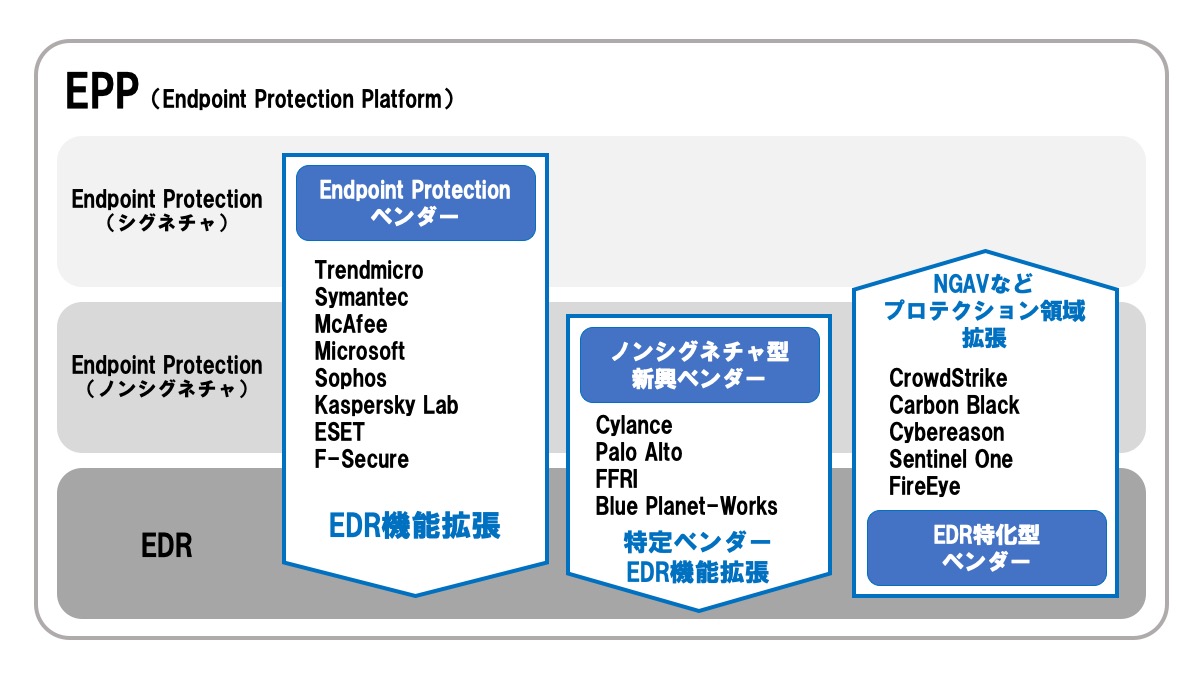

EDR製品MAP

弊社で取り扱いのある範囲でベンダーを羅列させて頂きました。

※この他にも様々な製品がございますが、市場認知度の高いベンダーのマッピングはこの様な形になります。

昨今ガートナーで定義されたEPP(Endpoint Protection Platform)という考え方が世界的にも浸透してきました。

既存のEndpoint Protection(EP:これまでアンチウイルスなどと呼ばれていた)は機械学習やEDRなどを含みプラットフォーム化されるという概念で従来のAV、NGAV、Endpoint Protection、EDRなど全て含みEPPと総称で括られるようになりましたので、ガートナーのMagic Quadrantの2018年版ではEDR特化型ベンダーも上位を占める様になりました。

Source: Gartner (January 2018)

https://www.gartner.com/doc/reprints?id=1-4PP0XEC&ct=180126&st=sb

この様な状況からEDR市場も様変わりし、数十年前からアンチウイルスを提供しているベンダーはEDR機能をEndpoint Protectionに実装し、EDR特化型ベンダーもプロテクションを重視し、Endpoint Protectionの機能(多くは機械学習を中心としたNGAV)を実装してます。

シグネチャを持たない突出した機能を提供する新興ベンダー(代表例:機械学習型AVに特化していたCylance、脆弱性防御に特化していたPaloAlto Trapsなど)もEDRの開発や買収により実装している製品もございます。

今後は"既存のプロテクション"、"高度な機能でのプロテクション"、"インシデントレスポンス"など全ての要素がEPPに含まれますので、数年後のエンドポイントソリューションの統合化も見据えたサイバー攻撃対策のソリューション選定が必要になります。

まとめ

いかがでしたでしょうか。

セキュリティ対策はゲートウェイやエンドポイントのアンチウィルスは導入しているが、侵入された後の可視化やその先の対処まで導入されているお客様は日本市場ではまだ少ないと感じております。

しかしながらプロテクション(防御)だけでは守りきれない脅威が確実に存在しますので、「未知の脅威の検知」「侵入や被害の可視化」「被害後の対処/修復」などを検討されているお客様はぜひEDRをご検討されてみてはいかがでしょうか。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

矢部 和馬