はじめに

みなさまこんにちは

今回は、CrowdStrike Falcon Identity Threat Protection(ITP)に関する記事です。

Falcon ITPが対処機能として提供しているポリシー制御について、弊社が検証した内容を資料でご案内させていただきます。

Falcon ITPについては下記リンクににてご紹介しております。そもそもどんなソリューションなのか知りたい方はご覧いただければと思います。

▼【CrowdStrike】Falconアイデンティティ保護(ITD/ITP)のご紹介

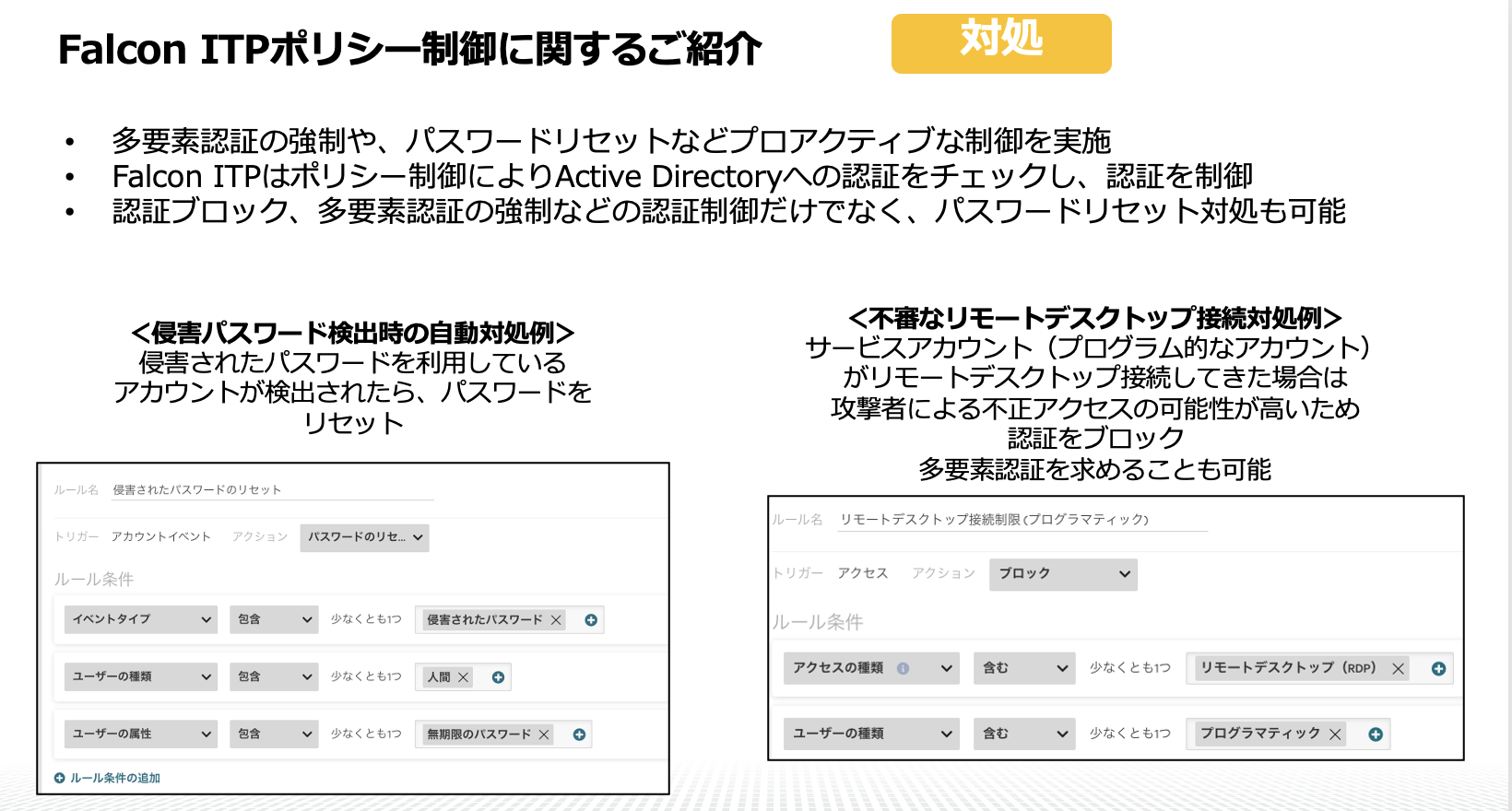

Falcon ITPが提供するポリシー制御は、検知したアラートやユーザーをトリガーとし、パスワードリセットや、リモートアクセスする際に追加のMFA認証を強制させるといったアイデンティティベースでのアクションを実施することが可能でございます。

下記スライドにある通り、侵害されたパスワードに関する検知や、正規ユーザーを入手した攻撃者によるリモート接続に対する対処などユーザーベースで実施できるアクションが可能となりますので、ぜひご覧いただければと思います。

本記事および資料では、活用例として3点ご紹介させていただきます。

アジェンダ

はじめに

‐活用例1:侵害されたパスワードのリセット

‐活用例2:サービスアカウントに対するRDP接続をブロック

‐活用例3:RDPアクセスする際にMFA認証を実施

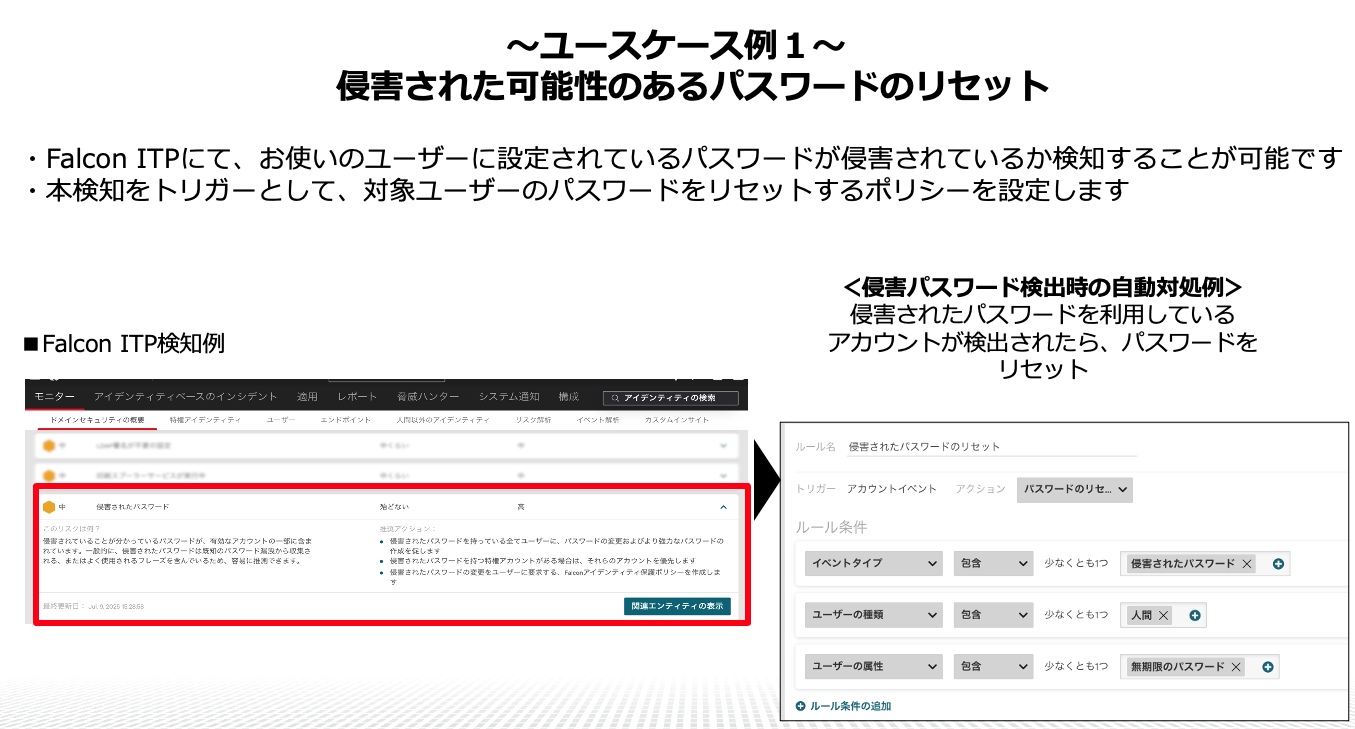

活用例1:侵害されたパスワードのリセット

Falcon ITPではユーザーに設定されたパスワードが外部に侵害されていないか、情報漏洩されているパスワードではないかを検知することが可能です。

こちらの検知をトリガーにユーザーにパスワードリセットのアクションを実施する方法をご紹介しております。

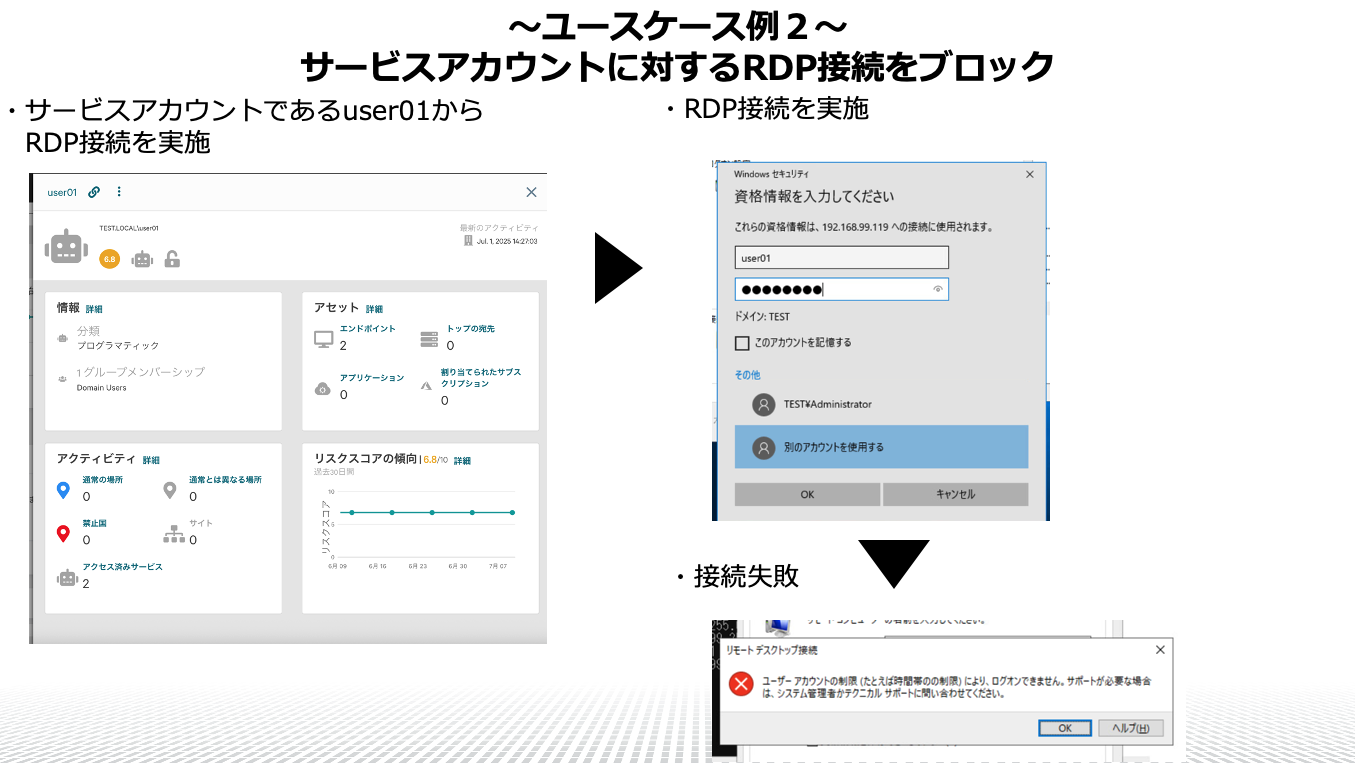

活用例2:サービスアカウントに対するRDP接続をブロック

サービスアカウントがリモート接続(本例:RDP接続)をブロックするアクションをご紹介します。

攻撃者の手法としてサービスアカウントを利用して環境内を探索し、情報搾取および攻撃を拡大するといったケースがございます。

Falcon ITPでは、Falcon内の識別として任意のユーザーに対して、ユーザーアカウントかサービスアカウントかを変更することが可能です。(Active Directory、Windows内の設定は変更されません。)

今回は、意図的にアクションを実行するため、検証用として作成したユーザーを意図的にサービスアカウントと識別して実施いたします。

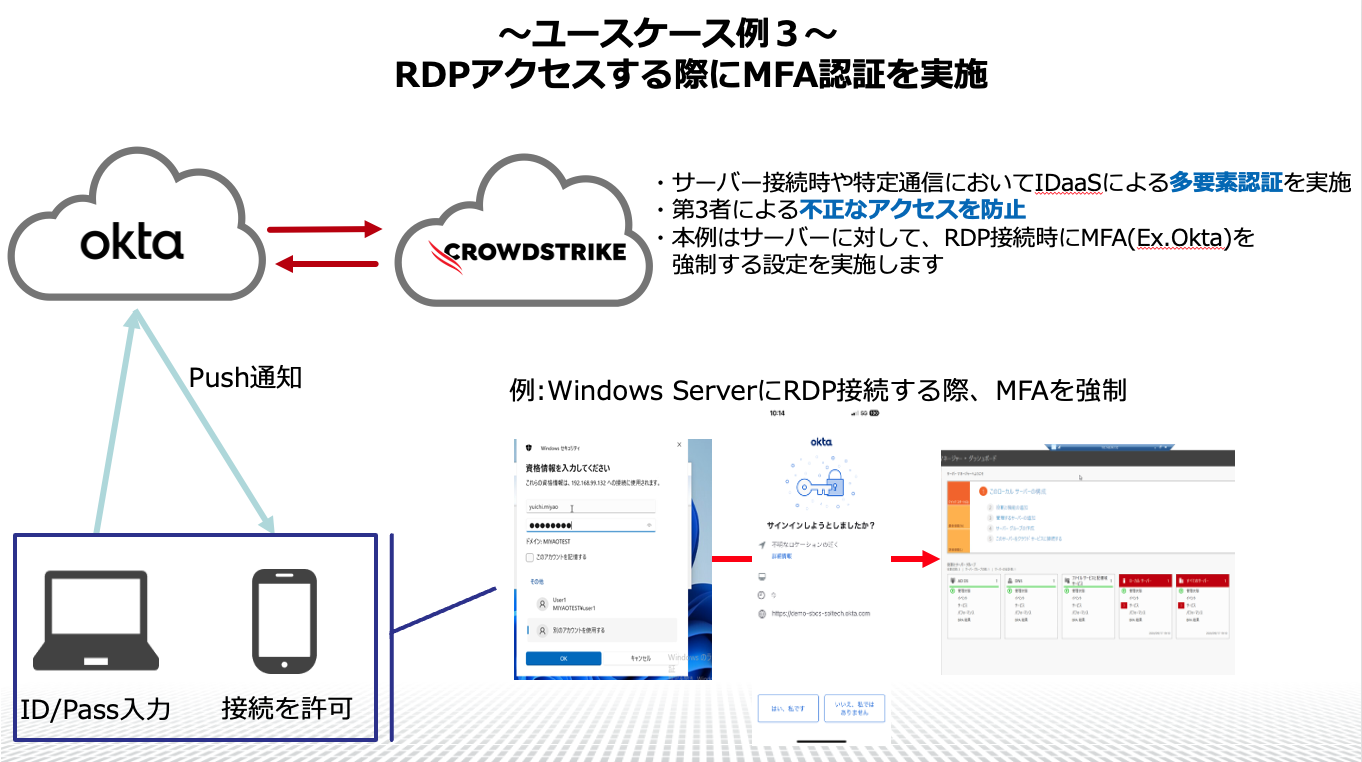

活用例3:RDPアクセスする際にMFA認証を実施

リモート接続(本例:RDP接続)する際に、IDaaS製品にて追加認証する設定を実施いたします。攻撃者がダークウェブやフィッシング等で、正規ユーザー情報を入手したとしてサーバー等にリモート接続したとしても、正規ユーザーでログインしたためこの通信が攻撃に使われたと検知することが困難でございます。

こういった第3者による不正なアクセスを防止するためにも、IDaaSによる追加認証を強制する設定をご紹介しております。

さいごに・・

Falcon ITPのポリシー制御活用集として今回は、Active Directoryを対象にご紹介した資料となります。

Falcon ITPはActive DirectoryのみならずIDaaS製品についても検知およびポリシー制御が可能であるため今後ご紹介させていただきます。

最後までご覧いただきありがとうございました。

資料DLは下記となります。

※本ブログの内容は投稿時点の情報に基づいています。今後の変更やアップデートにより、

内容が最新の状況と異なる場合がありますので、あらかじめご了承ください。

資料ダウンロードはこちら!

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮尾 優一