本記事では、Palo Alto Networksの耐量子計算機暗号 (Post-Quantum Cryptography, PQC) への対応についてご紹介します。

Palo Alto NetworksのNGFWでは、PAN-OS 11.1よりPQCに関する機能を段階的に実装しています。

PQCとはなにか

ひとことで説明すると、PQCとは「量子コンピュータによる暗号解読に耐性を持つ暗号方式」のことです。

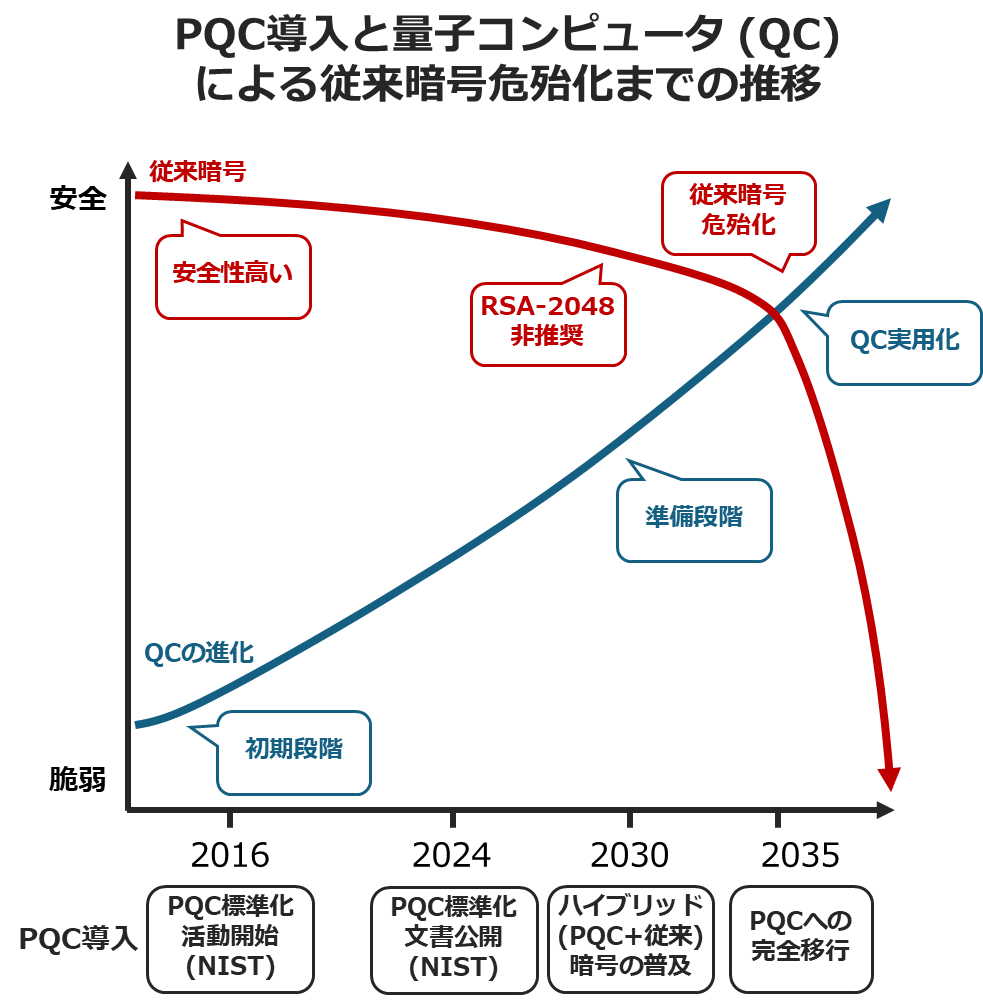

将来的に量子コンピュータ (QC) が実用化されると、現在広く使われているRSAやECC (楕円曲線暗号) などが短時間で解読されるといわれています。量子コンピュータによる解読を防ぐためには、量子攻撃に耐性のある暗号技術であるPQCが必要になります。

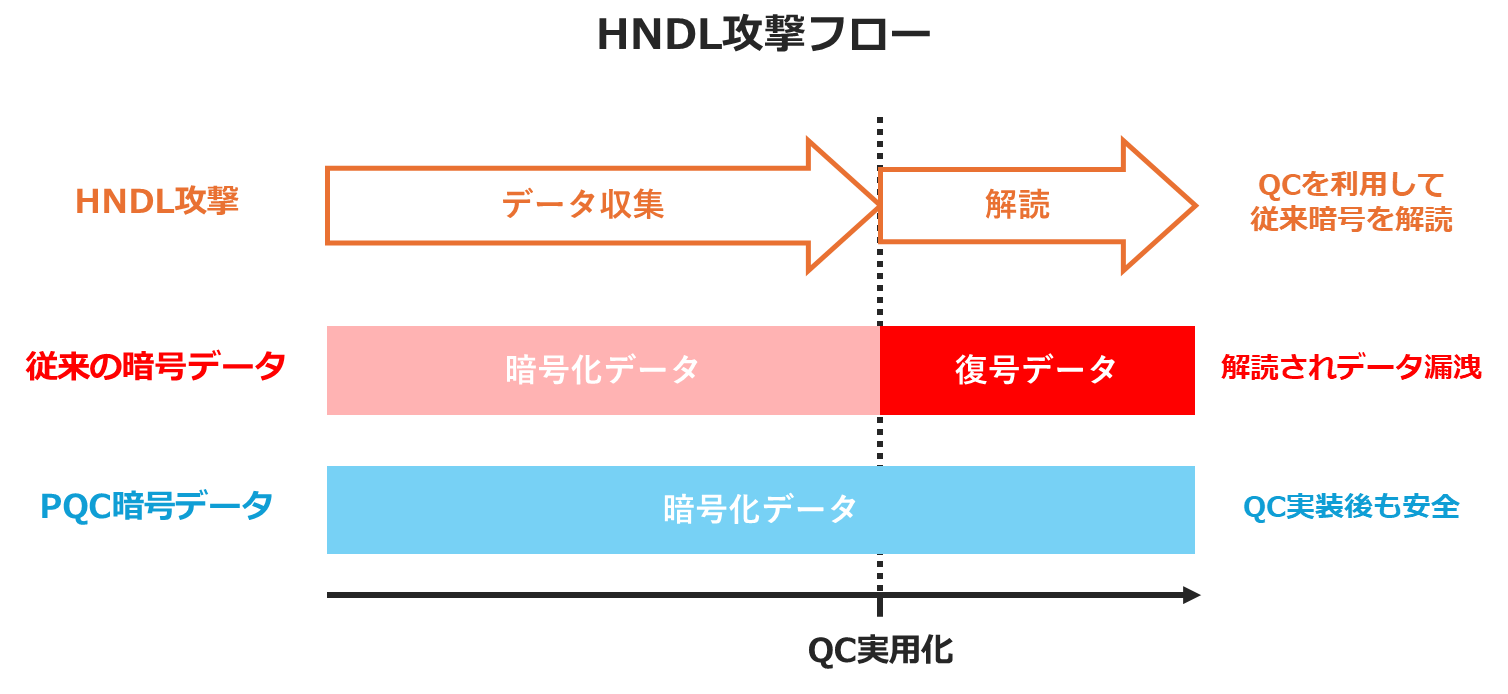

Harvest now, decrypt later (HNDL) 攻撃とは、現在の技術ではまだ読解できない暗号化データを収集しておき、将来的に量子コンピュータが実用化された時点で解読するという攻撃手法です。HNDLは今すぐに被害が出る攻撃ではないためあまり危険性が認識されていませんが、将来的に大きな被害が出る可能性あります。量子コンピュータでも解読することができないPQCを導入することで、HNDL攻撃を防いで安全な通信を行うことができます。

一方で、PQCベースのSSLトラフィックは可視性の欠如や悪用など新たなリスクを生み出しています。PQCまたはハイブリッドPQC使用した暗号化トラフィックの復号は現状サポートされていないため、NGFWで通信を検査することができません。PQCを悪用した攻撃を防ぐために、ネットワーク上のPQCの利用を可視化して追跡する必要があります。

Palo Alto NetworksによるPQC機能の導入

Palo Alto NetworksのNGFWでは、PAN‑OS 11.1以降で段階的にPQC機能を提供開始しています。これらのPQCソリューションの導入によって、不正なPQCの利用やHNDL攻撃の予兆を防ぐことができます。

(1) PQC通信の可視化・制御

SSL復号ポリシーや脅威シグネチャによって、PQCの使用を検知してブロックし、ログに記録することができます。PQCの可視化と制御は、PQCの悪用によってもたらされる脅威を防ぐために非常に重要です。

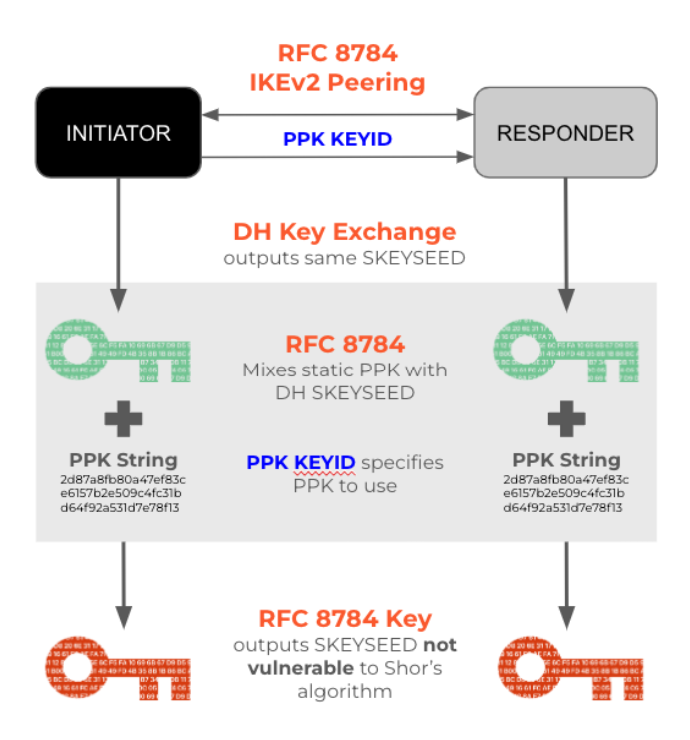

(2) PQ-PPKを利用した耐量子VPN (RFC 8784)

フォールバック機能も備えており、PQC 非対応ピアとの通信にも対応可能です。

Quantum Security Made Easy with RFC 8784 Standard

(3) ハイブリッド鍵を利用した耐量子VPN (RFC 9242/9370)

※耐量子VPN

RFC 8784 もしくはRFC 9242/9370 に準拠したIKEv2 VPNを構成することで、従来暗号とPQCを組み合わせた耐量子VPNを確立することができます。RFC 8784 による事前共有鍵と、RFC 9242/9370 によるハイブリッド鍵の両方を有効にすることで、さらなる多層防御を追加できます。

(1) PQCの可視化・制御設定

PAN-OSでは、復号機能と脅威保護機能を利用してPQCを検出、ブロックすることができます。

・復号機能

TLSトラフィックが復号ポリシーに一致した場合、NGFWはPQC/ハイブリッドPQC/その他サポートされていないアルゴリズムとのネゴシエーションを防止し、従来のアルゴリズムでネゴシエートします。ただし、クライアントがPQC/ハイブリッドPQCしか利用できない場合、NGFWはセッションをドロップしてログに記録します。

・脅威保護機能

許可されていないPQCを検出するための脅威シグネチャを利用することができます。これらの脅威シグネチャには、鍵交換およびデジタル署名のPQCに加え、従来暗号 (RSA、ECC) とPQCを組み合わせたハイブリッドPQCも含まれます。ネットワーク内でPQCベースのSSL/TLSセッションが確立された際にアラートを受け取ることができます。

- 参照: Post-Quantum Cryptography Detection and Control

Detect, Log, and Block Unsanctioned Post-Quantum Ciphers (PQC) with Threat IDs on PANW Firewalls

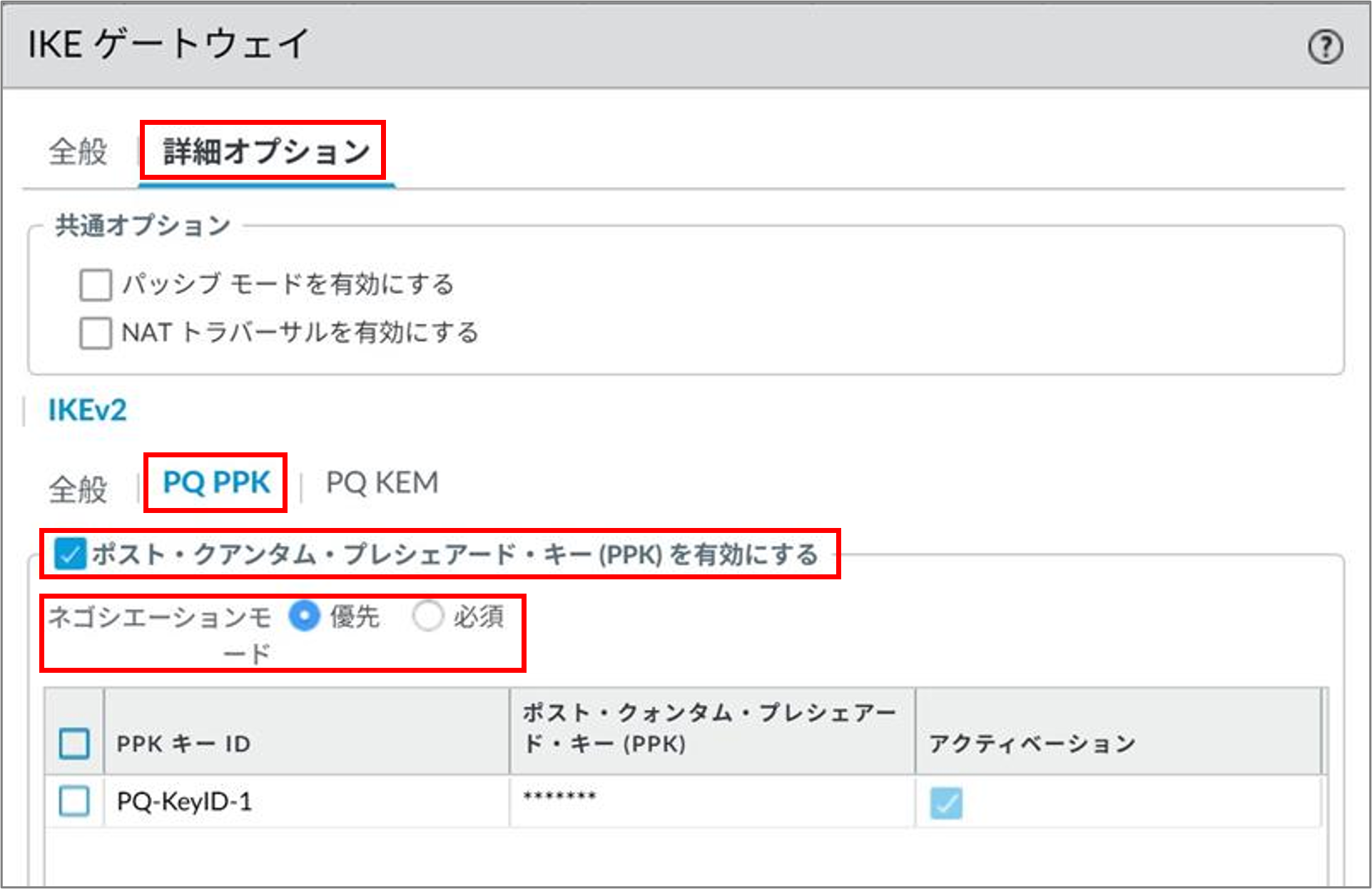

(2) PQ-PPKを利用した耐量子VPN設定 (RFC 8784)

-

NETWORK > ネットワークプロファイル > IKE ゲートウェイ

詳細オプション > PQ PPK にて、Post‑Quantum Pre‑Shared Key (PPK)を有効にする にチェックを入れます。 -

ネゴシエーションモードを選択します。

- 優先: PQCを優先し、ピアがPQCに対応していない場合は従来の暗号方式にフォールバックされます

- 必須: ピアがPQCに対応している場合のみ選択します

-

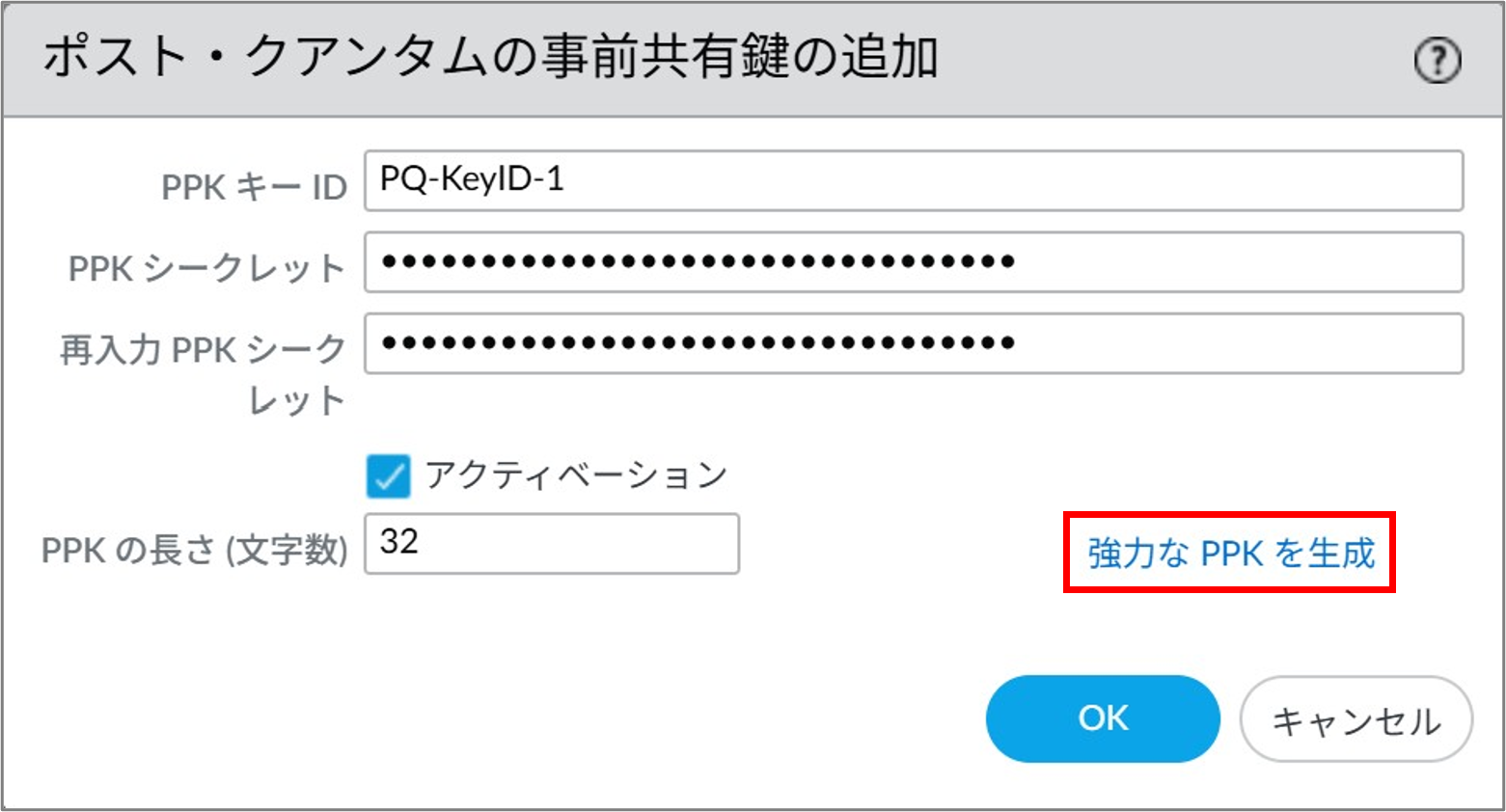

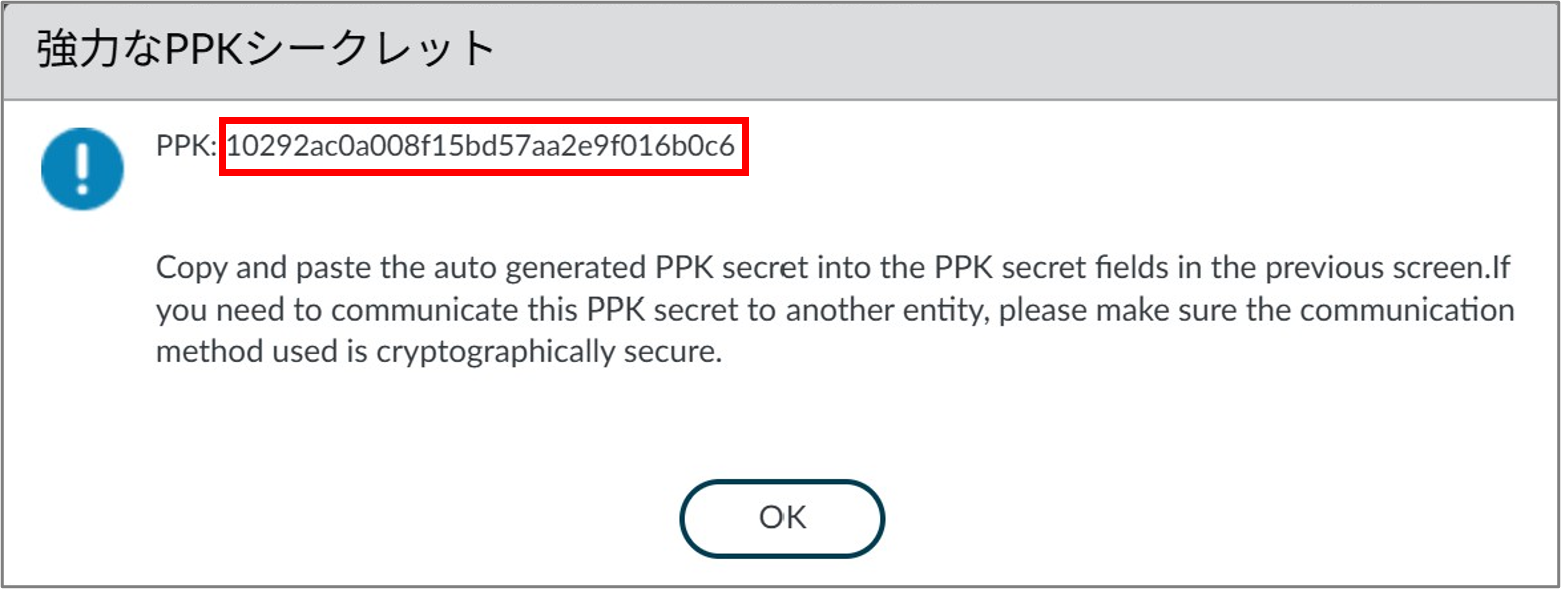

PQ PPK (キーIDとシークレット) を生成します。文字数を指定して「強力なPPKを生成」をクリックすると、PPKシークレットを自動生成することができます。

- PPK キーID: 31文字, ASCII

- PPK シークレット: 32~128文字の秘密鍵 (64文字以上推奨)

-

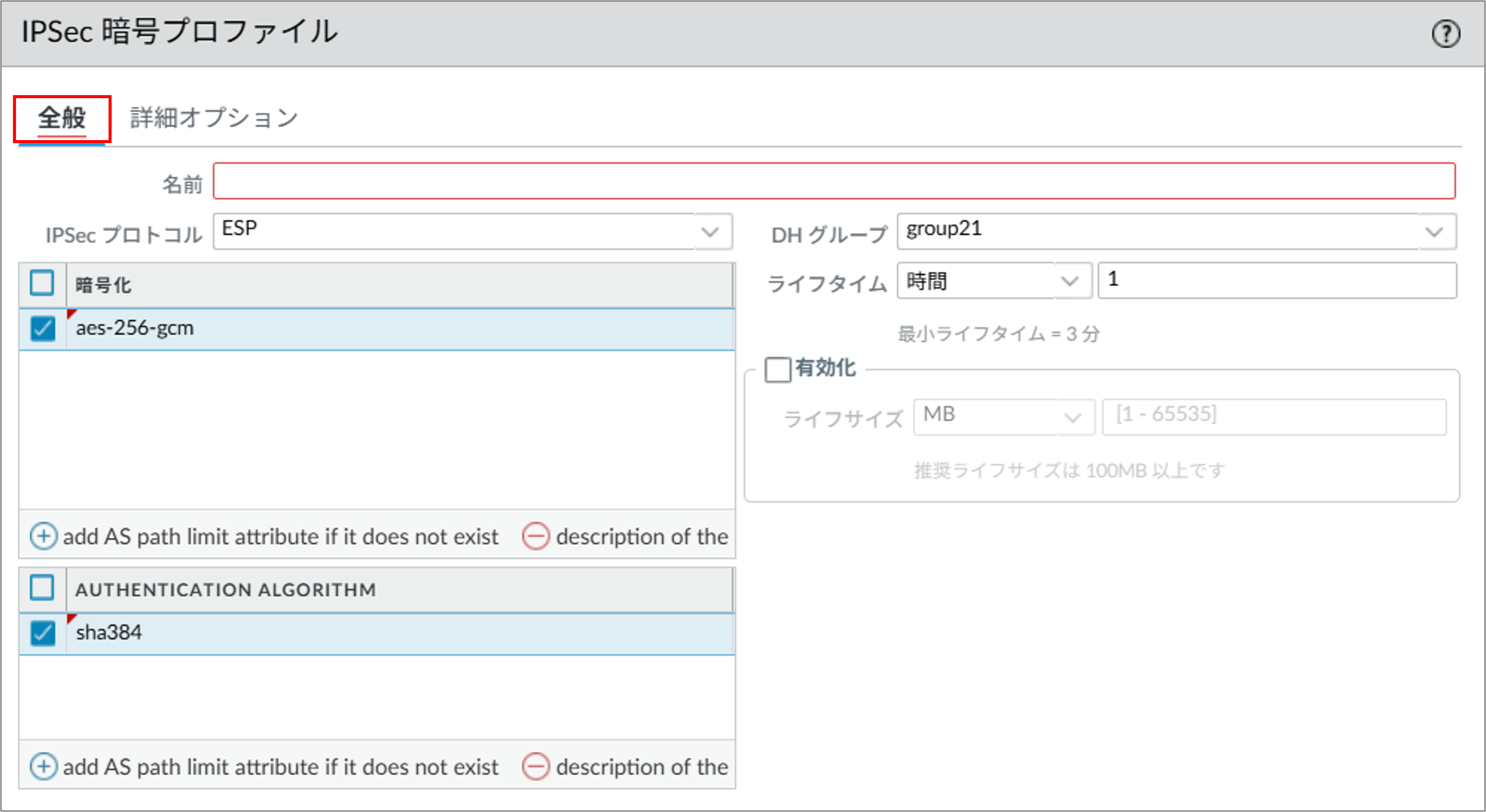

IKE暗号プロファイル、IPSecプロファイルを設定し、

- 認証アルゴリズム: SHA384以上 -

設定を Commit して適用し、ピアデバイスに安全な方法で PQ PPK を共有してインストールします。

- PAN‑OS 11.1以降

- 参照: Configure Post-Quantum IKEv2 VPNs with RFC 8784 PPKs

Quantum Security Made Easy with RFC 8784 Standard

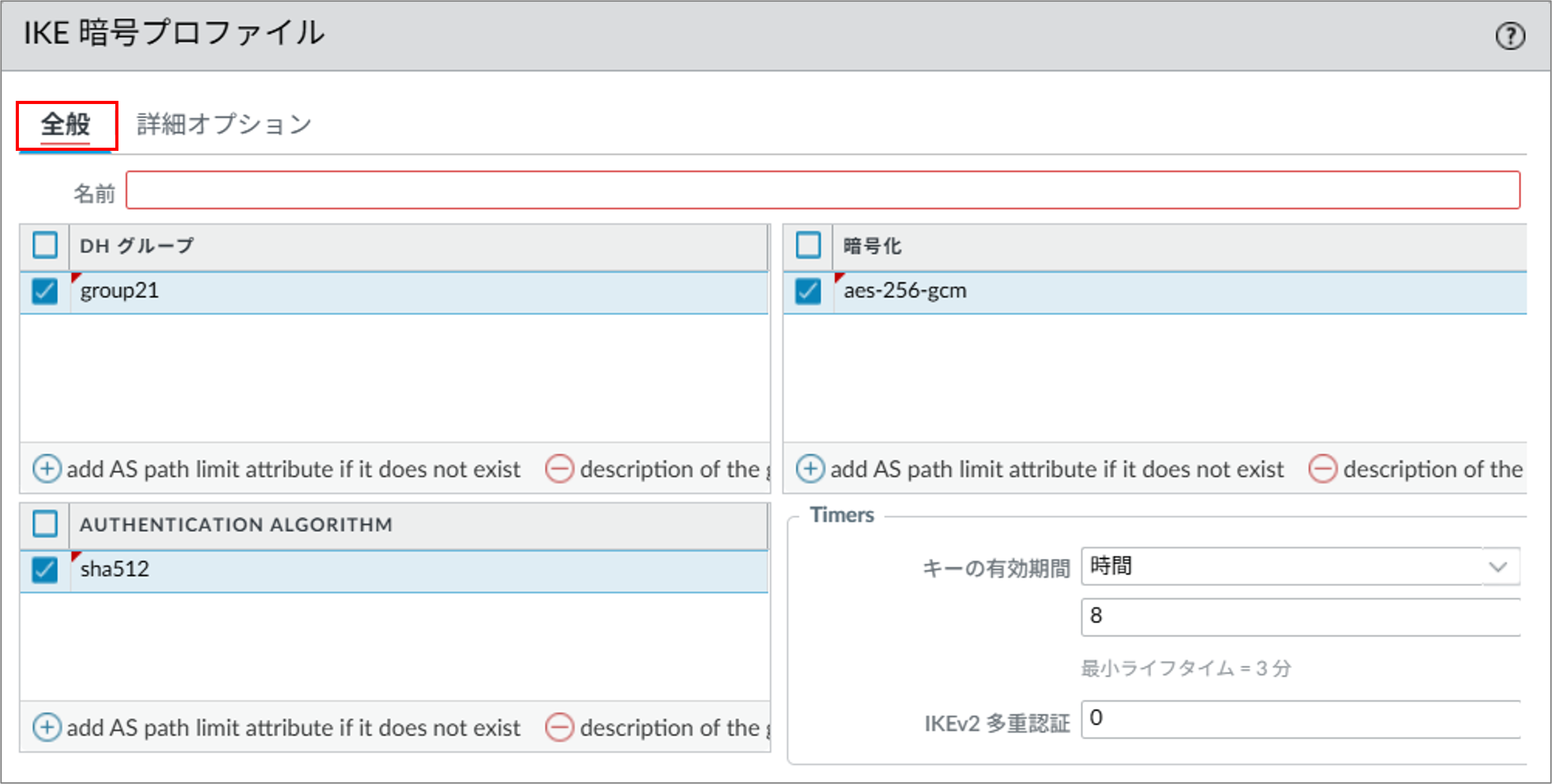

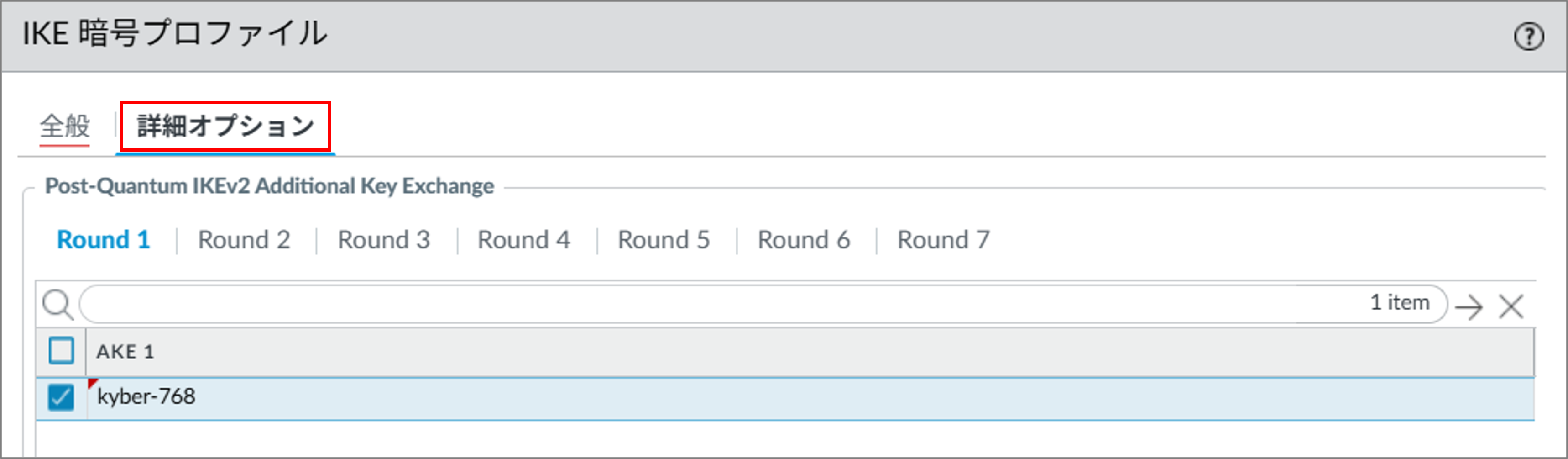

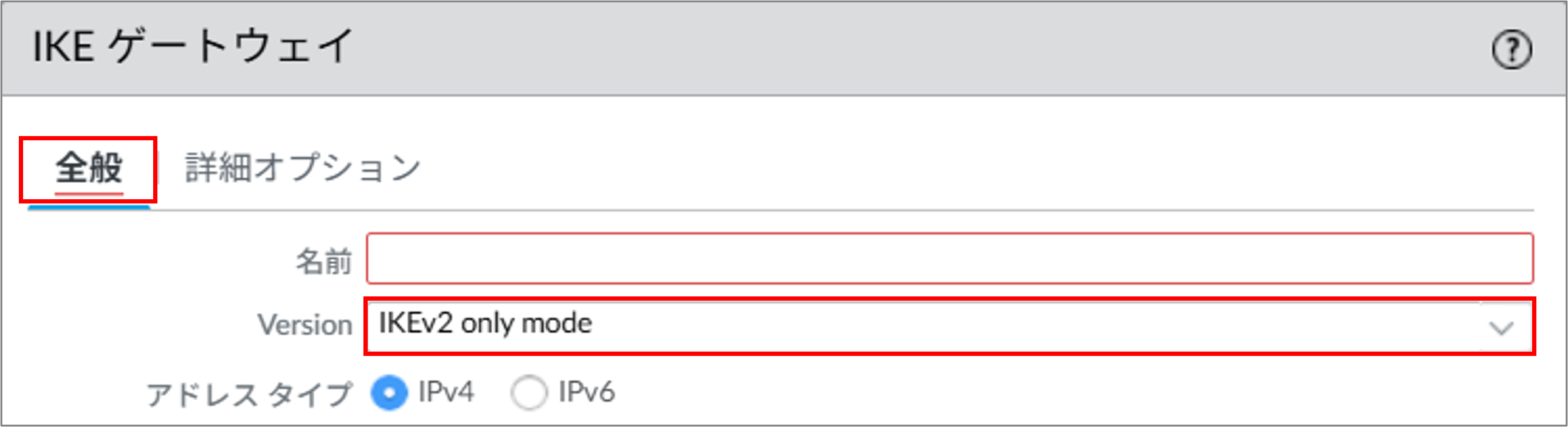

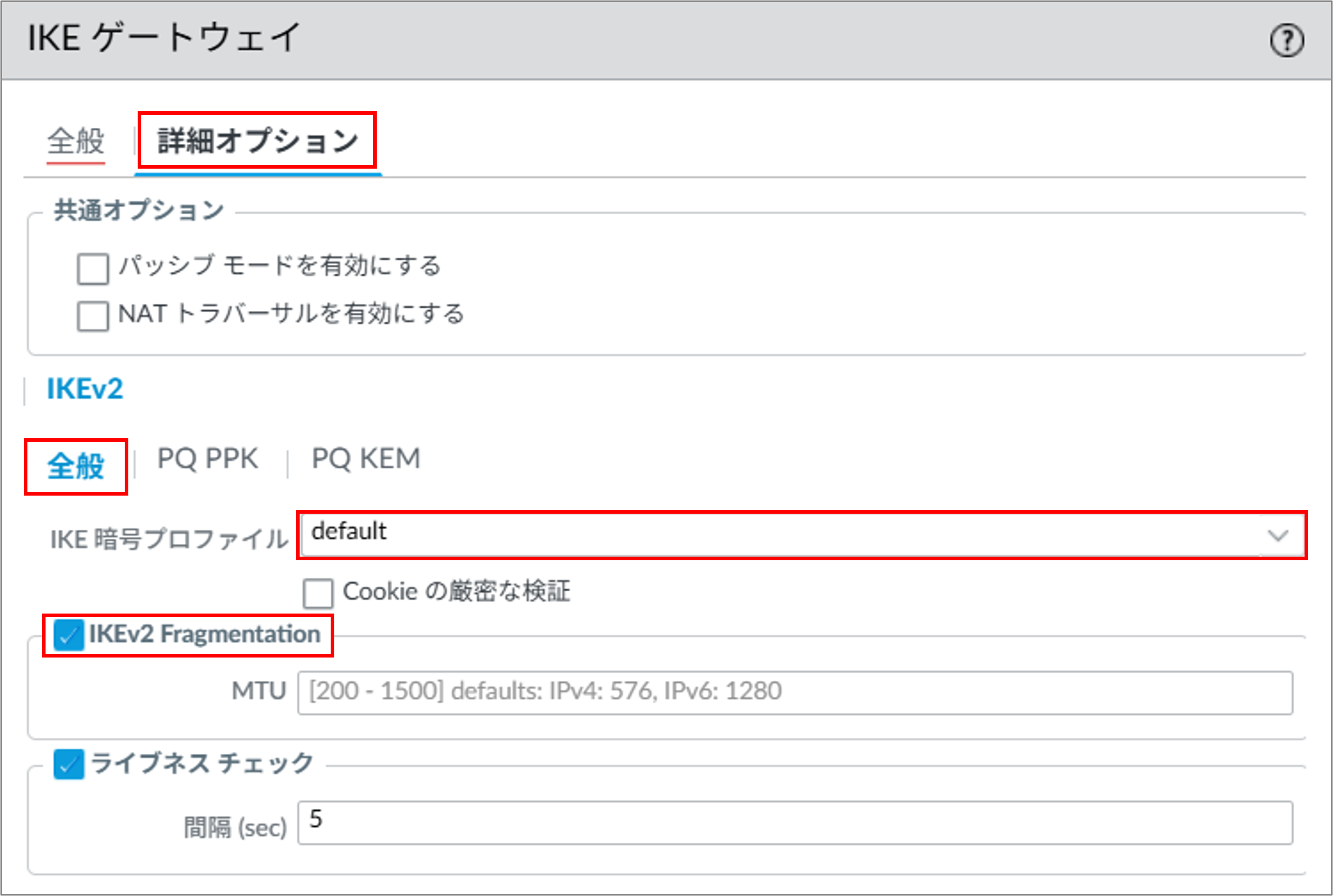

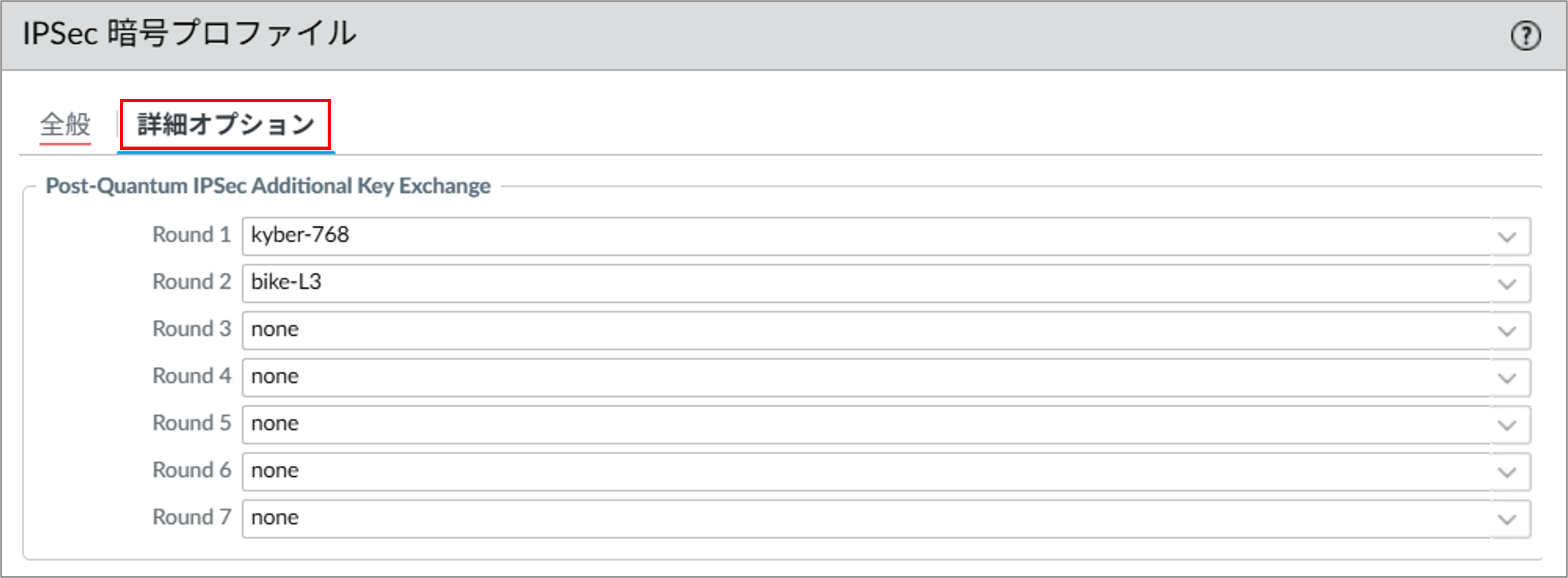

(3) ハイブリッド鍵を利用した耐量子VPN 設定 (RFC 9242/9370)

- NETWORK

- NETWORK

- NETWORK

- 設定を Commit して適用し、IKE暗号プロファイル、IKEゲートウェイ、IPSec暗号プロファイル情報をピアデバイスにインストールします。

- PAN‑OS 11.2以降

- 参照: Configure Post-Quantum IKEv2 VPNs with RFC 9242 and RFC 9370 Hybrid Keys

まとめ

今回は、Palo Alto NetworksのNGFWで利用できるPQC機能についてご紹介しました。

PAシリーズでは、本記事でご紹介した機能を利用して耐量子セキュリティを段階的に実装できます。PQCトラフィックの可視化や耐量子VPNを実装することで、PQCの悪用やHNDL攻撃などの脅威に対していち早く対応することが可能になります。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

「Palo Alto Networksコンシェルジュ」

製品パンフレットのDLからお見積り依頼まで受け付けております

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-