こんにちは、SB C&S秋池です。

今回は1/20~1/22にアメリカ フロリダ州ボカラトンで開催されたFireEye社のキックオフイベント「FireEye Momentum2020」に参加しましたので、内容の一部をご報告させていただきます!

▼概要

「FireEye Momentum」とは、毎年アメリカで開催されるFireEye社のSalesやSEの方たち、さらにはパートナーが一同に参加するFireEye社のキックオフイベントになります。イベントの内容としては、キーノート、製品のアップデート情報や新規サービスなどのお披露目が目的となっており、今回は弊社がパートナーということもあり、ご招待いただきました。

▼会場の様子

2年おきに会場が変わるようですが、今回はフロリダ州ボカラトンにあります Boca Raton Resort & Club が会場でした。

・外観

敷地に面して大きな湖(ボカラトン湖)があり、豪華クルーズが停泊しているという非日常感が味わえました。

また、夜は外でWelcom Receptionが開催され大賑わいとなり、日本から来場しているパートナーの方たちとも交流することができました。

・会場内の様子

とても大きな会場でしたが会場内を移動していると到るところにMomentumの装飾が施され、会場全体がMomentum一色でした。

さっそくではありますが、KeyNote Sessionをご紹介します。。。

▼KeyNote Session

KeyNoteでは、2019年の振り返りと2020年にフォーカスする製品などが紹介されました。

・「CLOUDVISORY」の買収

中でもオンプレ環境からクラウドへのスムーズな移行や既存製品のクラウド機能拡張がメッセージとして強く打ち出されており、その一環として「CLOUDVISORY」の買収が発表され会場が沸き立ちました。これによってクラウドに対するFWポリシーやルールの適用、コンテナセキュリティがより強固になるとのことでした。

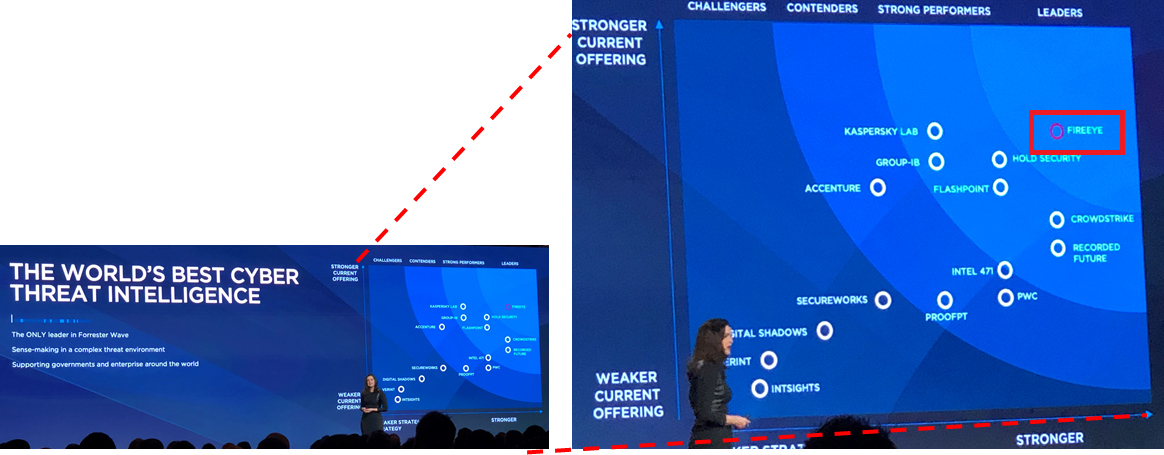

また、FireEye社がForrester Wave 「The world's Best Cyber Threat Intelligence」において唯一のLeaderに選ばれたことが発表されていました!!

これはFireEye社の強みである脅威情報(Threat Intelligence)が、世界中の企業のみならず政府にまで役立てられており、その知見が製品にも反映されていることが大きなポイントとして挙げられます。その一部として、最新のセキュリティ情勢について下記のようにブログとして読むことができますので、ぜひ一読ください。

当ブログにおいても今後は製品の注目ポイントや最新アップデート情報を更新予定ですので、ぜひチェックしていただければと思います!!

最後は記念Tシャツをロケットランチャーで飛ばして締めくくられたのですが、そのスケールのデカさに言葉が出ませんでした、、、

▼SE Session

続いては、SE Sessionのご紹介となります。Network, Email, Endpoint, Helix, Forensics, Verodin, Intelligenceと多岐に渡り行われていましたが、参加できた一部のセッションのご紹介となります。

・Helix Session

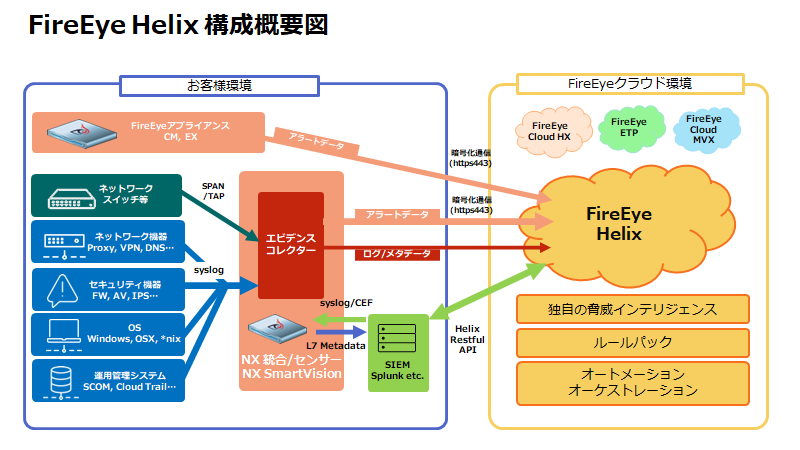

ここでは多くの方にHelixを知っていただくためにHelixとは?の説明をしたあとで、セッションのご紹介をさせていただきます。

Helixとは、お客様環境の様々な機器からログやメタデータを集約し、それを次世代SIEMやSOAR、クラウドインフラセキュリティなどの側面でご活用いただける包括的なプラットフォームです。より具体的なイメージとしては、構成概要図のようにクラウド上に存在するHelixへログを集約し、下記の3つの観点でクラウド環境をより堅牢にするためのプラットフォームです。

- 1. 次世代SIEMとして

全てのアラートとトラフィックを一元管理し、複数のデータを相関分析することにより高度な脅威を検出します。セキュリティ最前線のノウハウから提供されるカスタマイズ可能な豊富なルールセットが存在しています。

- 2. クラウドインフラのセキュリティとして

複数のクラウドインフラを統合監視することにより高度な脅威が検出可能となっており、分析モジュールによってアカウント情報の不正利用を検知します。

- 3. セキュリティオーケストレーションとして

セキュリティ侵害レスポンス(IR)の専門組織である Mandiantが体系化したカスタマイズ可能なプリセット・プレイブックがご利用いただけ、多くの定義済みプラグインにより既存投資を無駄なく組み込むことが可能です。

セッションに話を戻しますと、、、

Helixセッションはハンズオン形式で行われ、3人一組となり課題の正解数が多いチームが優勝という対戦形式で行われました。課題の内容としては、HelixとAWSやAzureとの接続を行ったり、クイズ形式の問題を回答するなど様々でした。

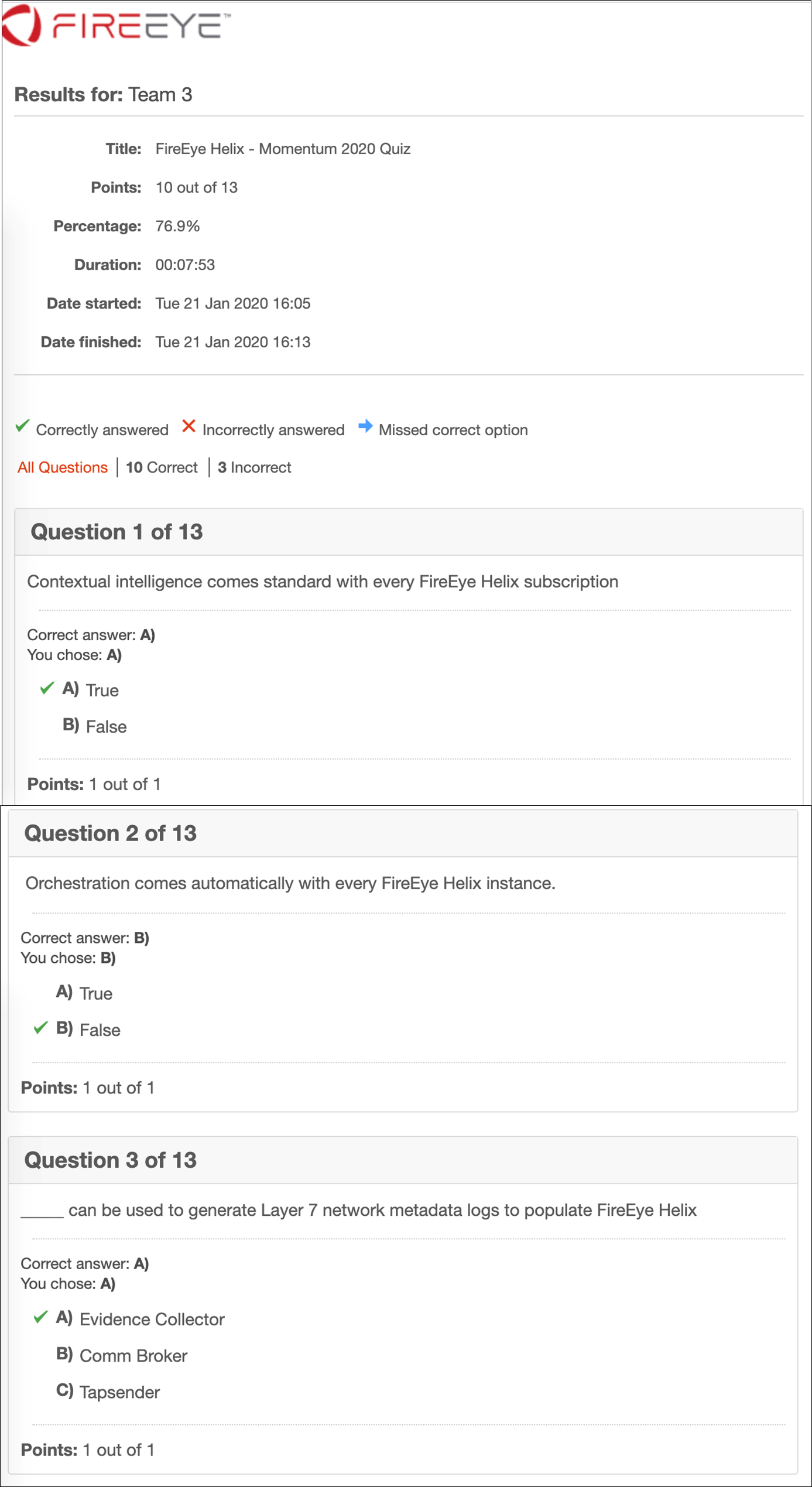

クイズ形式の課題では、Helixを扱う上でのポイントが出題され、チームメイトの助けを得ながらも、10/13という結果でした。こちらが問題の一部です。

周りの方とコミュニケーションを取りながらのセッションだったので、ワイワイと賑やかな雰囲気でHelixの基本的な機能や設定方法を学ぶことができました。

・Forensics Session

続いてのセッションはForensics(フォレンジック)ですが、あまり馴染みのない方も多いと思います。

フォレンジックとは、セキュリティインシデント(事故)が起きた際やその疑いがある際に、侵害されたPCやサーバに残された情報を元に現場を検証する作業になります。

セキュリティインシデントが起きた際に対応するチームをIR(インシデントレスポンス)チームと呼ぶこともありますが、本セッションでは FireEye社の中でもIRを始めとして侵害調査をおこなっている専門家集団の「Mandiant」部隊が講師となり、攻撃者によって乗っ取られた端末に対してどのように調査するかをデモ形式で学ぶことができました。

この「Mandiant」ですが、世界規模で年間およそ500件におよぶ侵害調査やIRサービスを実施しており、FBIやシークレットサービスへのトレーニングを提供しているほどのエキスパート集団と説明があったので、内心はセッションの内容が理解できるのかドキドキしていましたが、周りは職人気質な方が多く先ほどと打って変わって黙々と講義に集中する雰囲気のセッションでした。中でも興味を持ったポイントに焦点を絞りご紹介させていただきます!!

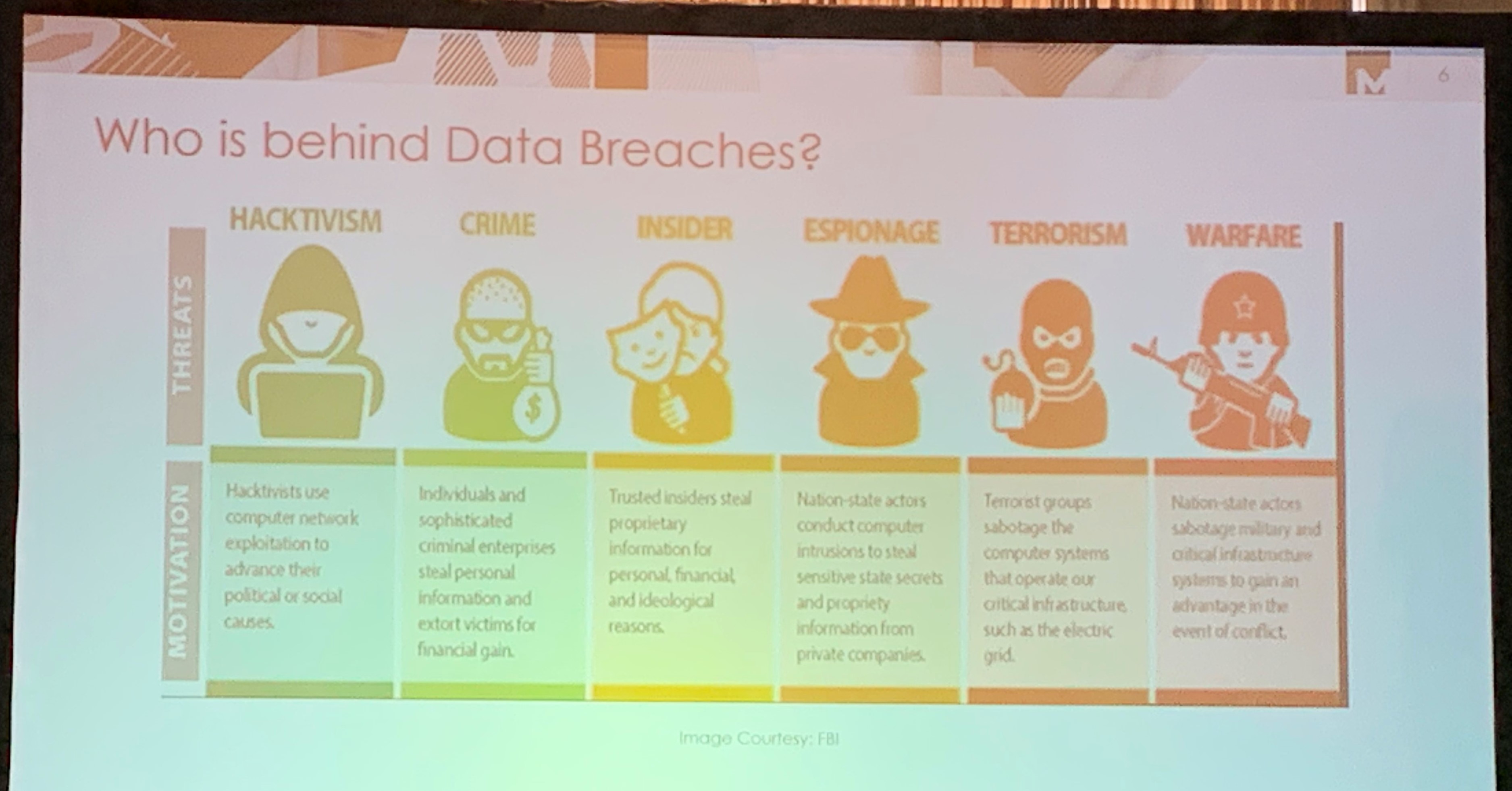

①フォレンジックを行う際は、情報流出の背後にだれが潜んでいるのかに着目し調査を行う!

攻撃者がどのような意図で攻撃を仕掛けているのか、それによって持ち出される情報や使われる攻撃の手法が異なっていることに着目することで、迅速なフォレンジックが可能になります。

これは、攻撃者のdwell time(滞在時間)が短くなっている傾向から、非常に大事な観点であるとのことでした。

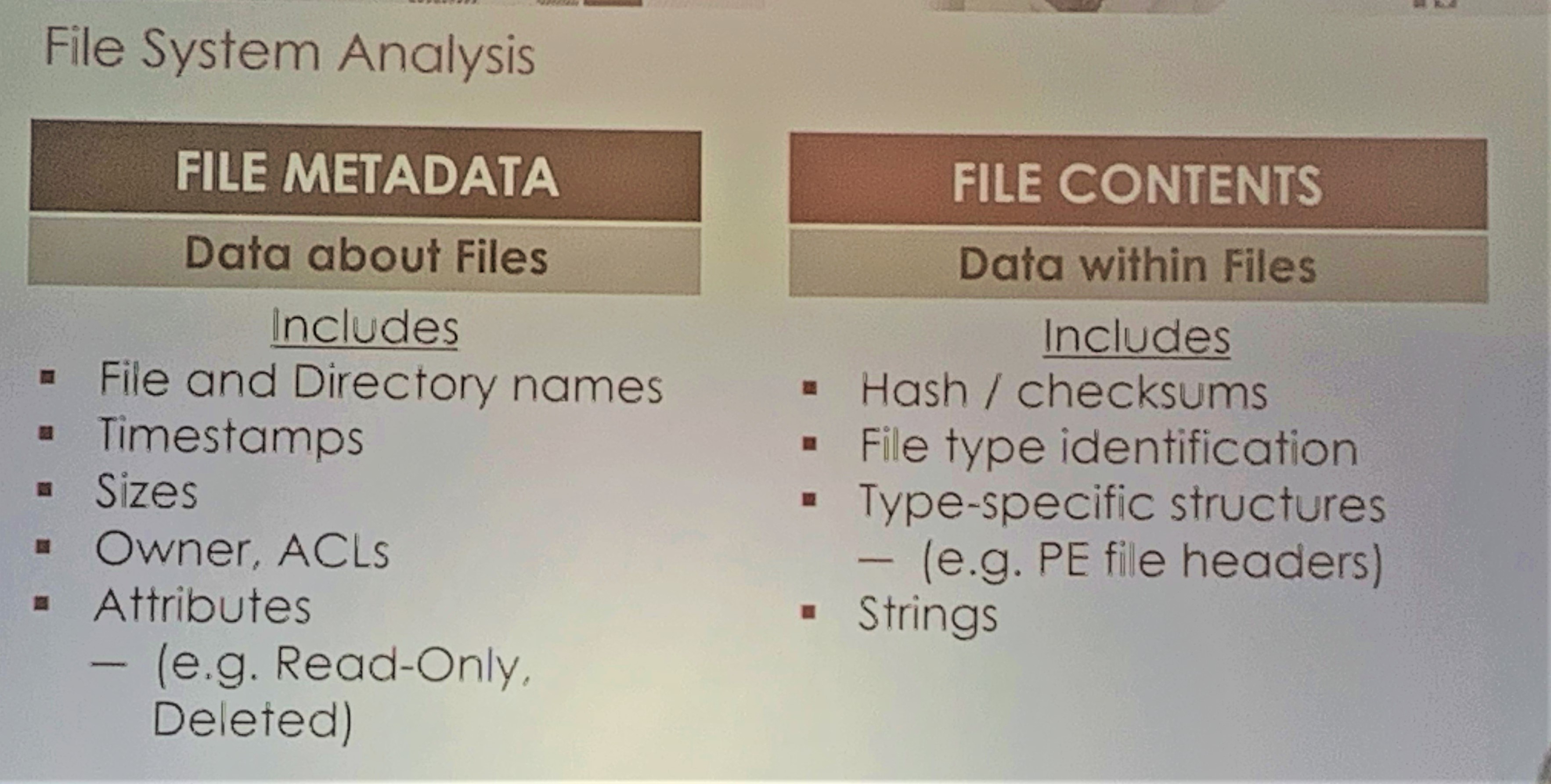

②フォレンジックによって得られる情報を理解する!

下図のようにファイルをフォレンジックする場合でも、得られる情報は様々です。適切なフォレンジックを行うためには、欲しい情報に応じて正確な切り分けが必要になります。

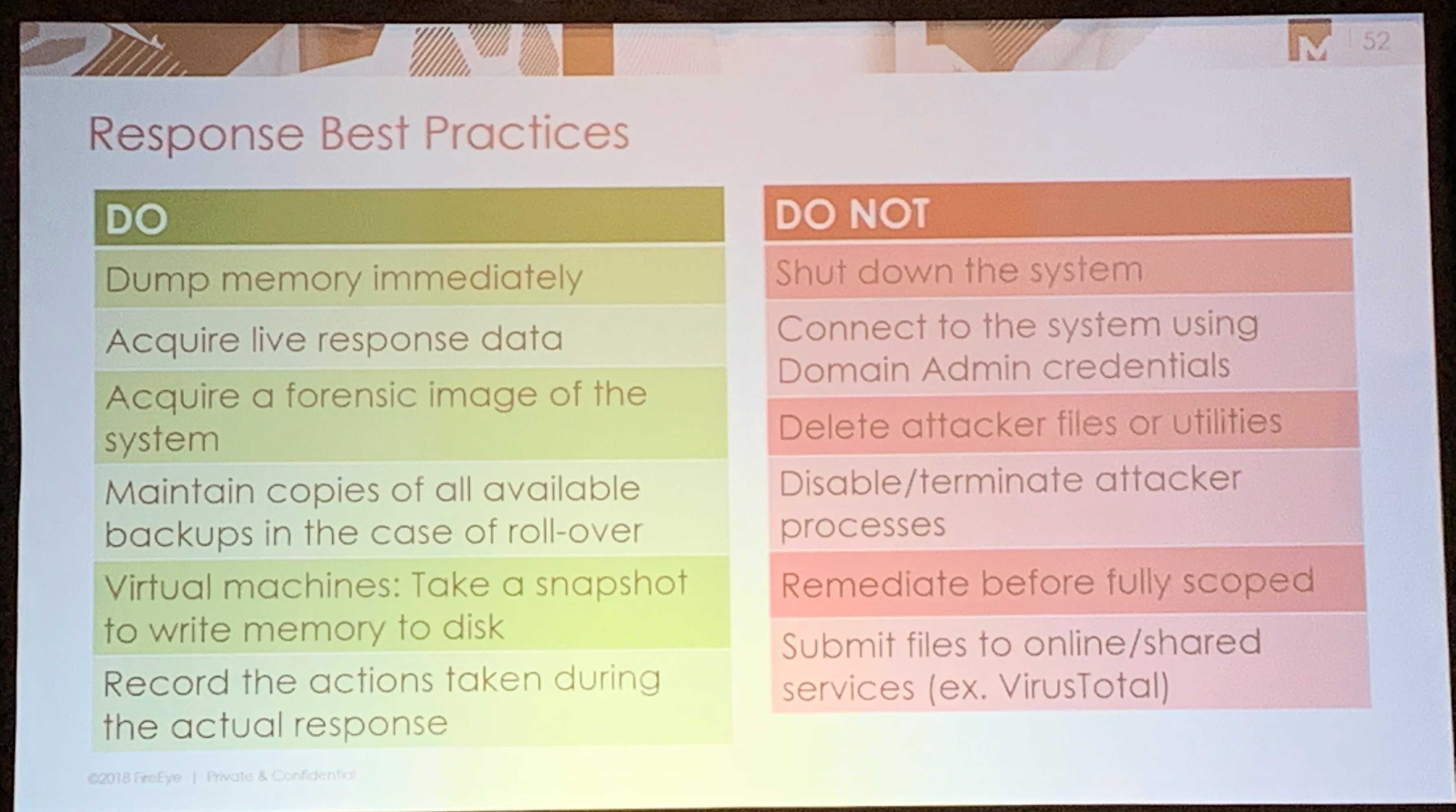

③優先順位付けを行う!

volatile(揮発性)という単語が強調されており、消失しやすいデータ(揮発性のあるデータ)から優先的に取得していくことや、時間経過による存在しているデータが変わってしまうためそれに合わせたフォレンジックの手順が必要になることが説明されていました。また、システムシャットダウンによってデータが消失する行動はフォレンジックを行う上で避けるべきだと言われており、被害の情報がなくなることを想像してしまいますが、同時に攻撃者の情報も失われる=攻撃者を追跡しずらくなることが理解できました。

最後にFireEye社のフォレンジックツール「Redline」を利用した感染端末へのフォレンジックがデモ形式で行われました。端末を乗っ取る過程から開始され、ランサムウェアが端末に侵入→Windows標準コマンド「net stopコマンド」(サービスの停止を行うコマンド)からエンドポイントセキュリティ製品を止める→内部展開を図るために簡易的なネットワークスキャナーで他の端末の存在を調べる→並行して同僚に対して「出来るだけ早く返信してくれ」と急かした文面でエクセルファイルを添付したフィッシングメールを送ることで感染を広げる流れがわかりました。

このランサムウェア感染端末に対して、USBから「Redline」を読み込み、先程までの講義に沿ったフォレンジックによってどのように情報を取得していくのか、またどのような情報が得られるのか、一連の流れを見る貴重な経験ができました。

Forensics Sessionでは講義のレベルが高かったものの、一連のフォレンジックから実際に使われている攻撃の手法を知ることができ、どこを調査するのか、どこを守るべきかの観点=脅威インテリジェンスにつながることが理解できました。

最後にご紹介だけで恐縮ですが、下記がForensics Sessionを行った「Mandiant」の紹介とお問い合わせ先になります。Forensicsに興味をお持ちの方や、実際にお困りの方はリンクから参照ください。

SE Sessionのご紹介は以上となります。この後は、Awardsの表彰などが行われClosingとなりました。

▼配られたグッズなど

ここで頂いたカンファレンスグッズなどのご紹介をさせていただきます!

受付するとボトルの引換券とピンバッチが渡され、ボトルには希望の文字が掘っていただけるようでしたので挑戦してみました!またピンバッチは最終日のEveningGalaの入場に必要になりました。

どうやらこちらのプリンターで掘ってもらえるようです。隣には三色のサンプルが置いておりシルバーをチョイスしました

こちらが完成したボトルです。自分の名前とFireEyeのロゴが輝いています!!そして結構でかいです!

こんな感じのものまでありました。

▼次回開催場所

そしてカンファレンスの最後には次回の開催場所が「ラスベガス」であることが発表されました!来年が楽しみです!!

3日間のカンファレンスが終了し、最後にまとめとなります。

▼まとめ

今回はFireEye Momentum2020のご紹介ブログとなりました。3日間のイベントですが、スケジュールが目白押しであっという間に感じました。メーカーの方と同じSEセッションを受けることができ、普段触れることのないフォレンジックの領域を勉強できたことはエンジニアとしての大きな財産となりました。また、現地でアテンドいただきましたFireEyeの皆さまや、各パートナーさまには改めてこの場をお借りしてお礼申しあげます。慣れない海外でしたが気さくに声をかけていただき、コミュニケーションを通じてより多くのことを吸収することができました。本当にありがとうございました!

今後も継続的にFireEye社の製品について連載ができればと思いますので、お時間あるときに是非ご覧いただければと思います!ここまでご覧いただきありがとうございました。

FireEye製品についてのご質問やご相談は下記バナーより受け付けております。

どんなことでもお気軽にご相談ください!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直