皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

Fortinet製品は、FortiGateを中心にFortiMailやFortiManagerなどの姉妹製品についてもクラウド環境へ導入することが可能です。

Azure環境へデプロイする方法として、リソースグループ、仮想ネットワーク、FortiAnalyzerなどのリソースのデプロイの3つの要素が必要となりますが、今回は、最低限の設定でBYOL版FortiAnalyzer-VMを、Azure環境へデプロイする方法を紹介いたします。

※前提条件として、Azureアカウントがあり、FortiAnalyzerのBYOL用ライセンスファイルを入手しているものとします。

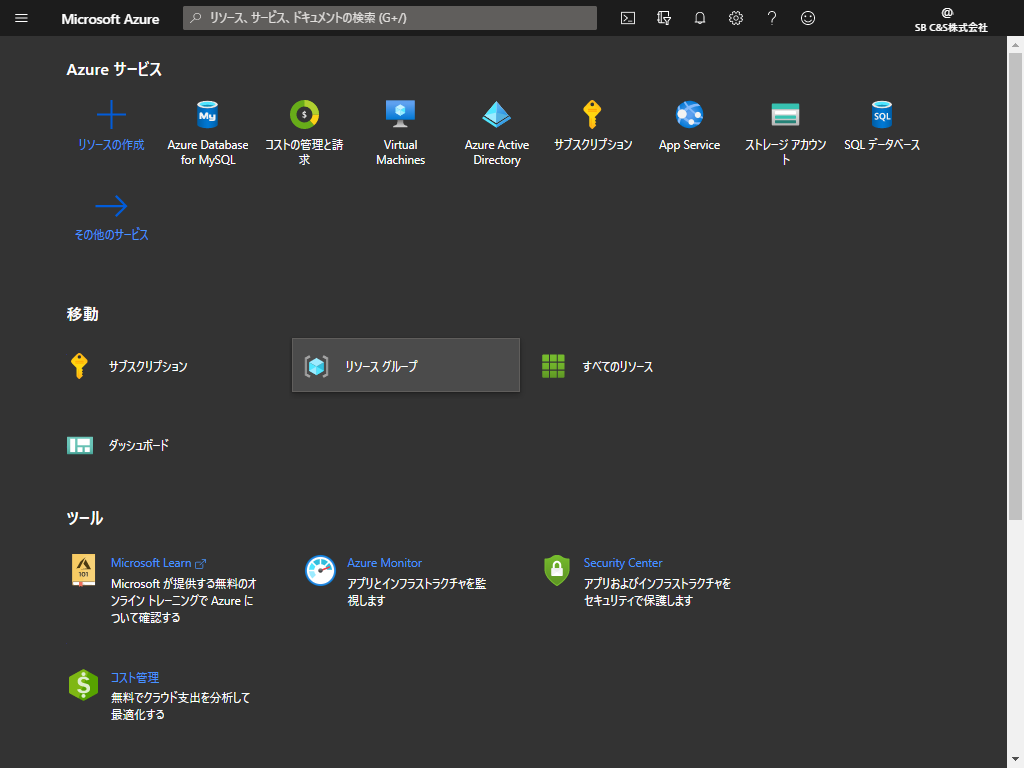

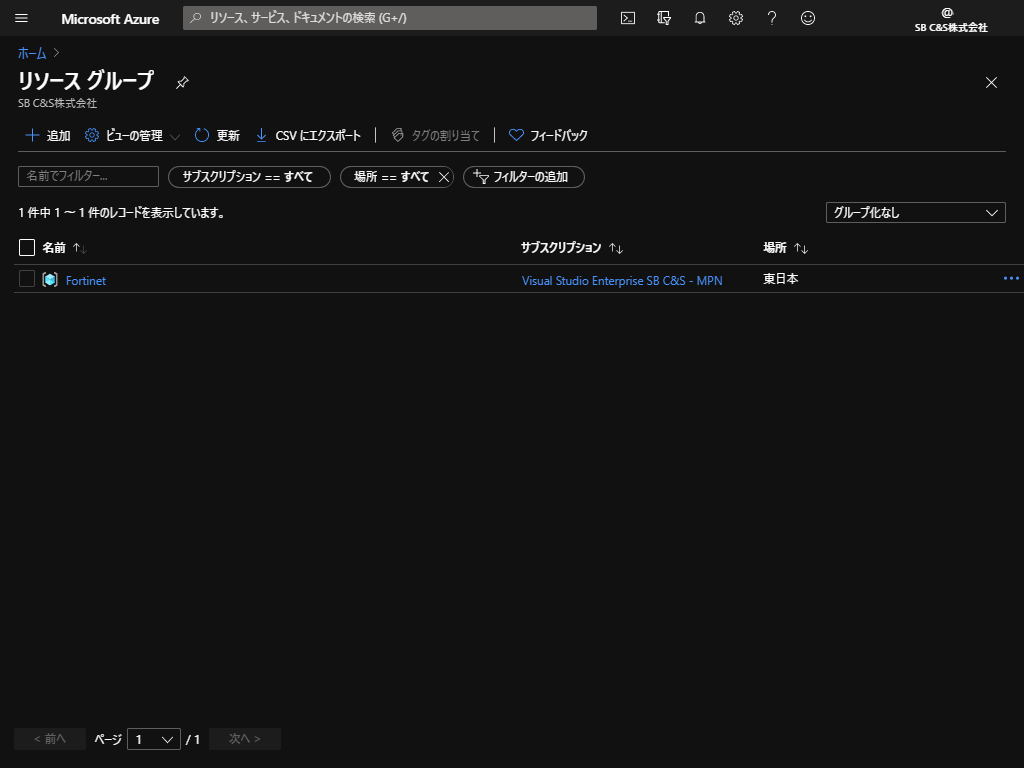

リソースグループの作成

Azureの管理画面より、リソースグループを作成します。

リソースグループを押下します。

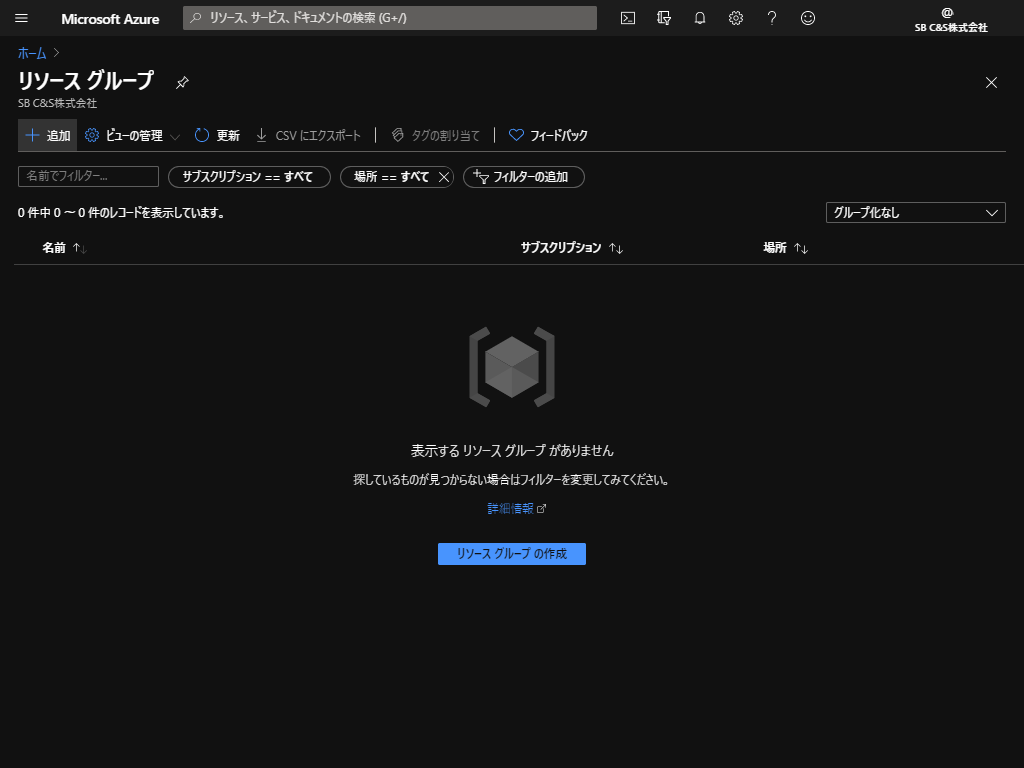

追加を押下します。

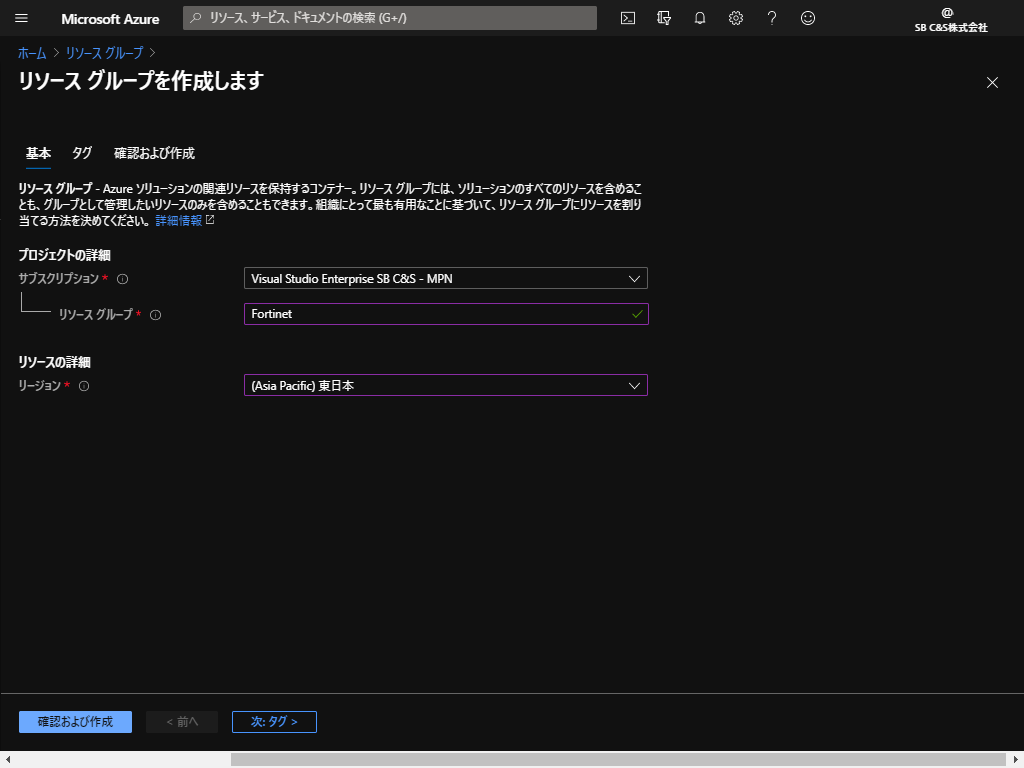

リソースグループ名を入力し、デプロイするリージョンを選択します。

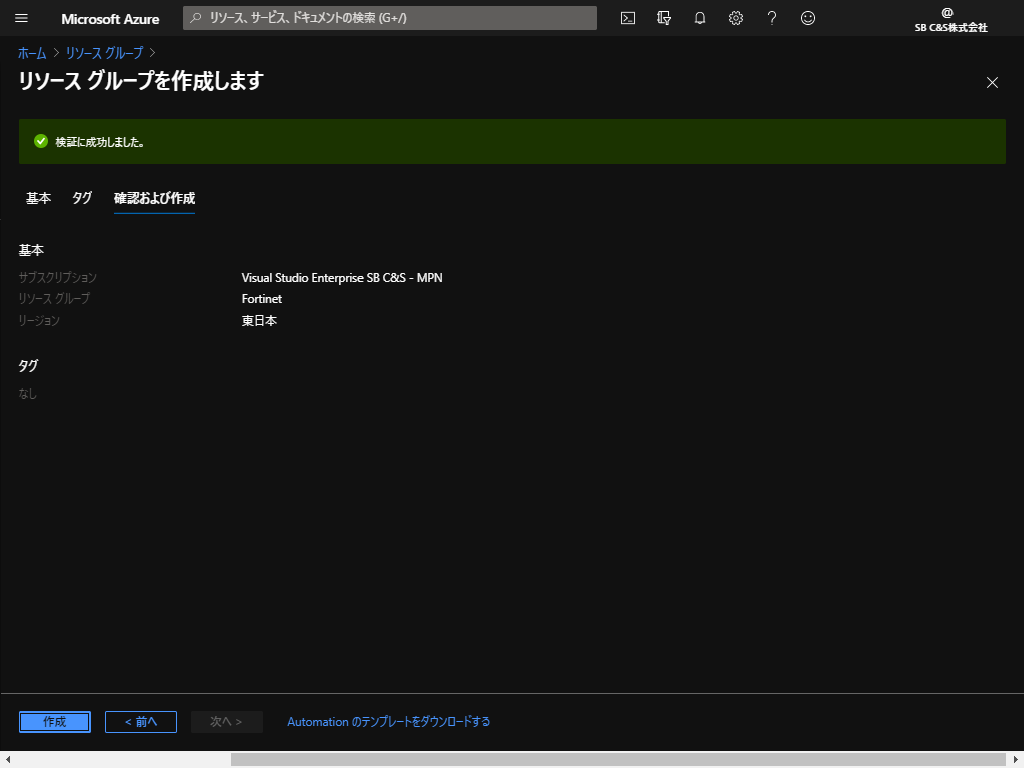

リソースグループが作成できました。

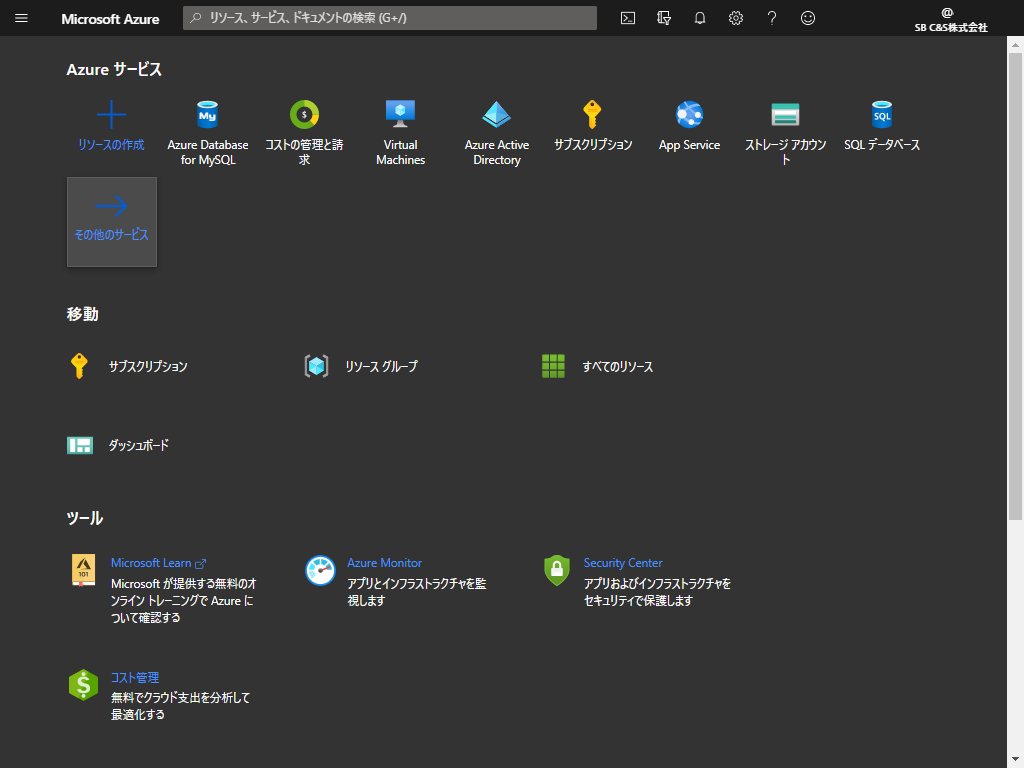

仮想ネットワークの作成

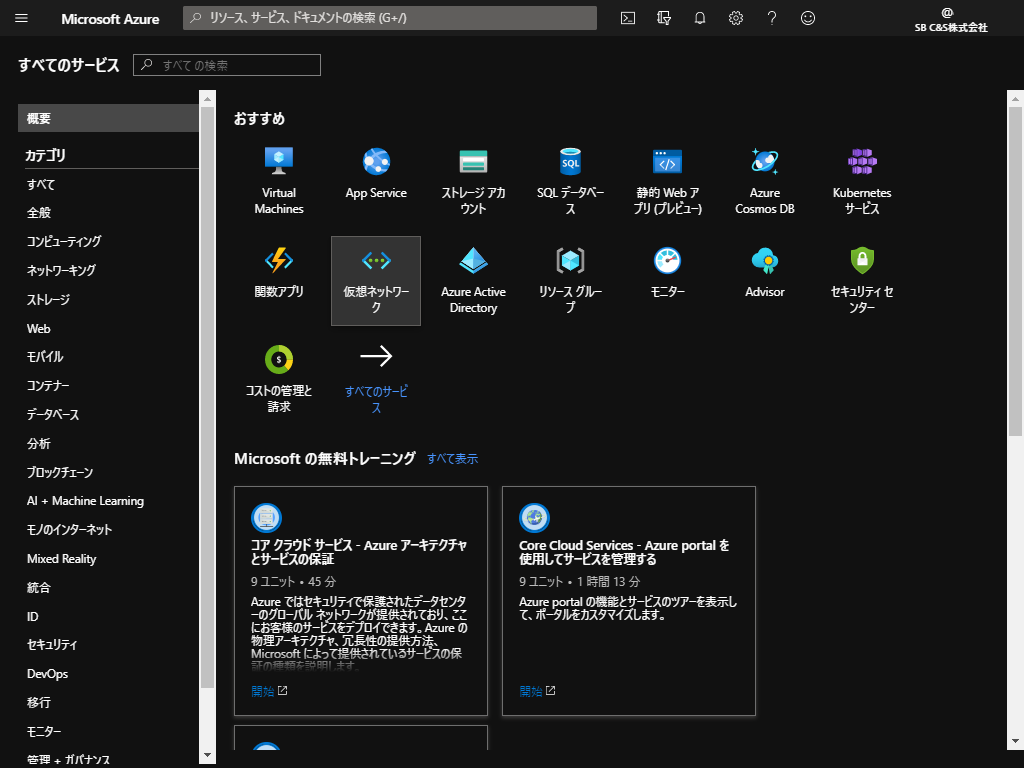

トップ画面にリンクがないため、その他のサービスから仮想ネットワークを作成します。

仮想ネットワークを押下します。

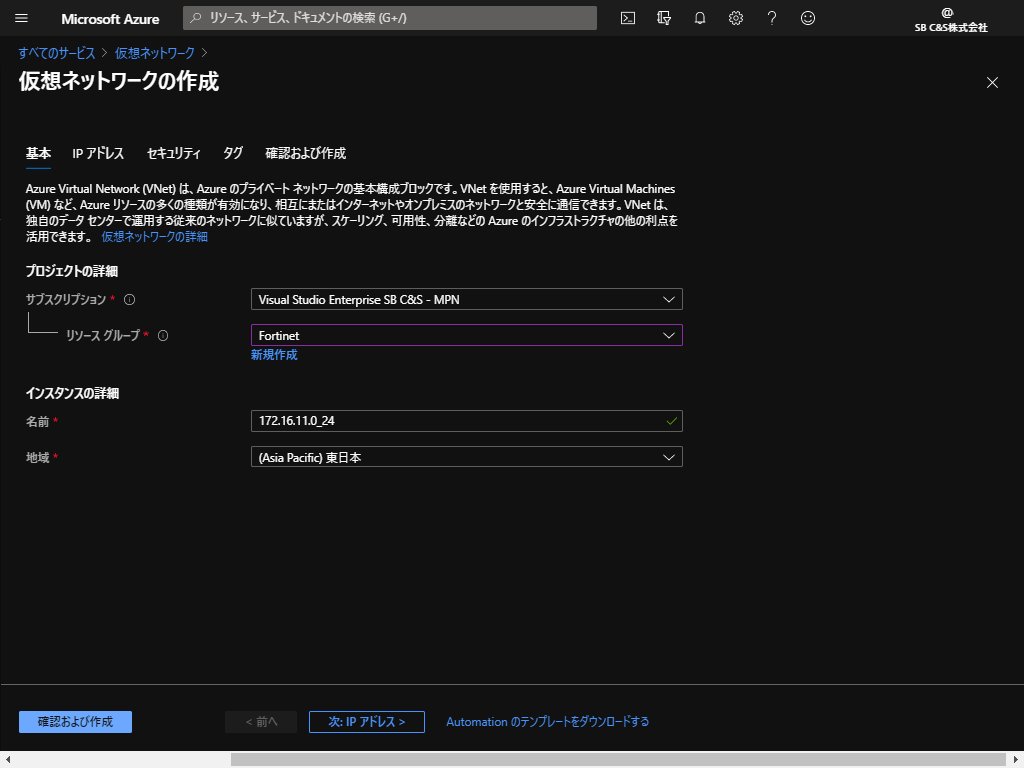

前述で作成したリソースグループを割り当てます。

IPについては、グローバルIPを利用するため、直接利用することはありませんが、環境に合わせ指定します。

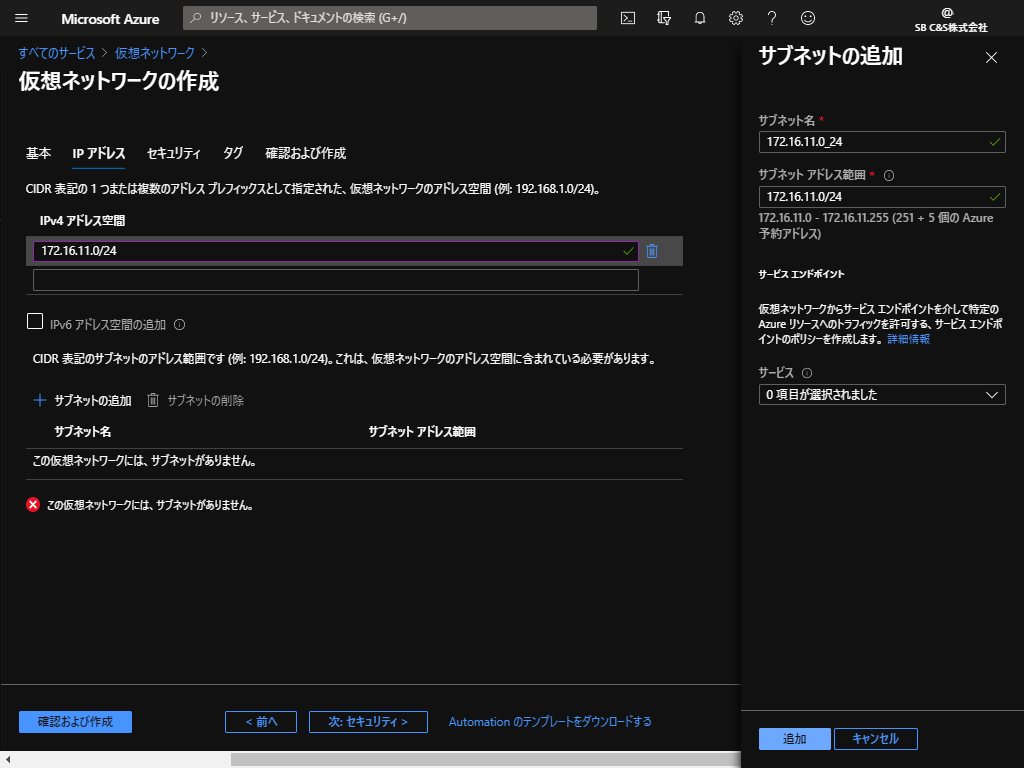

サブネット名やアドレス範囲を作成します。

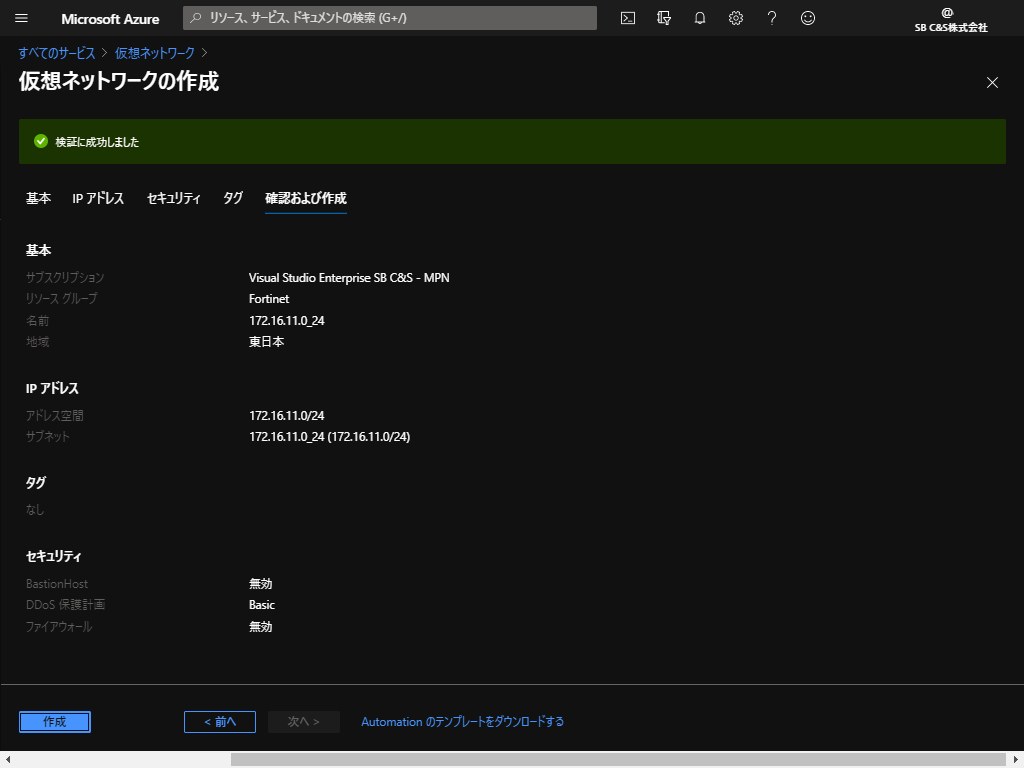

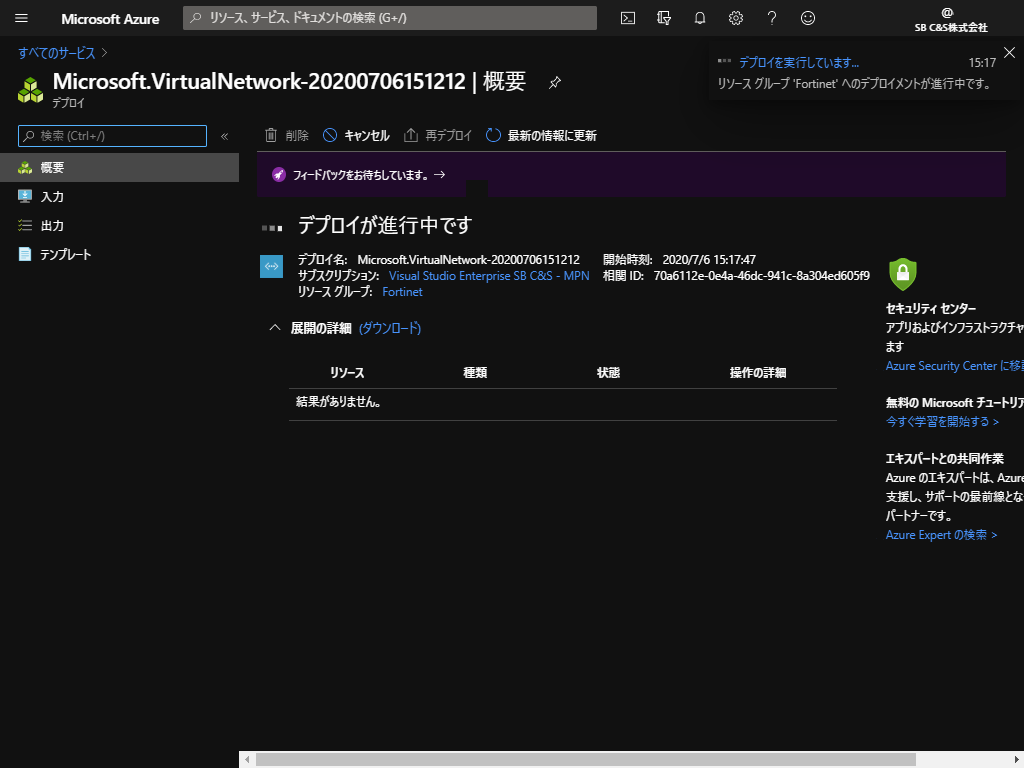

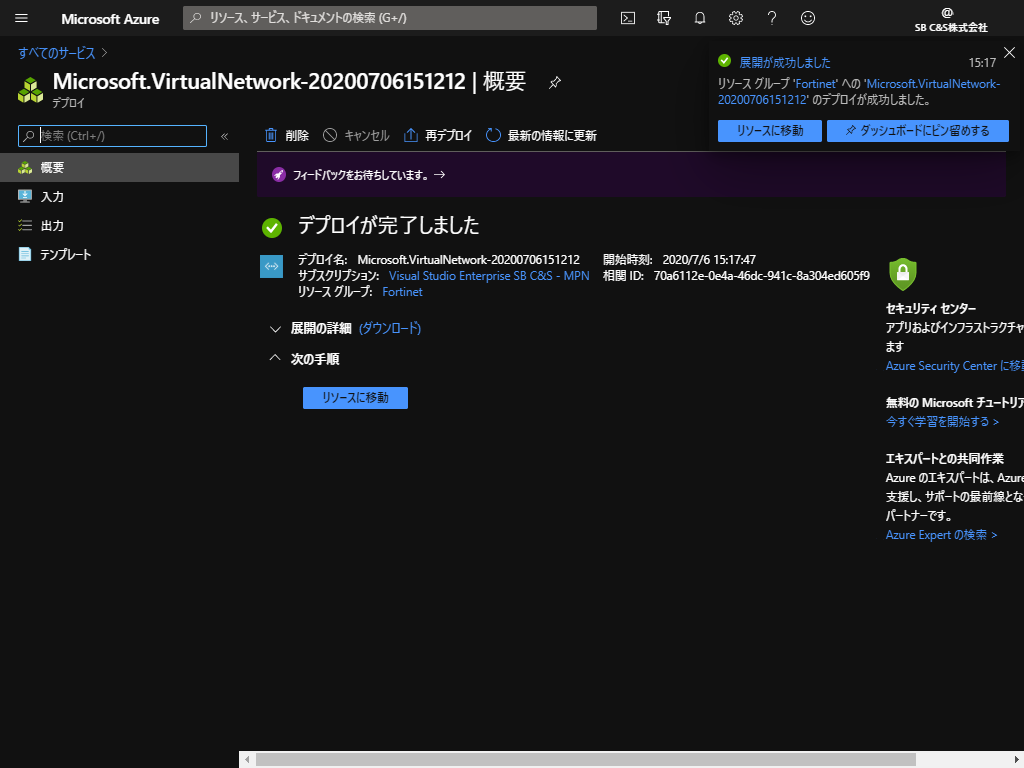

仮想ネットワークが作成できました。

FortiAnalyzerのデプロイ

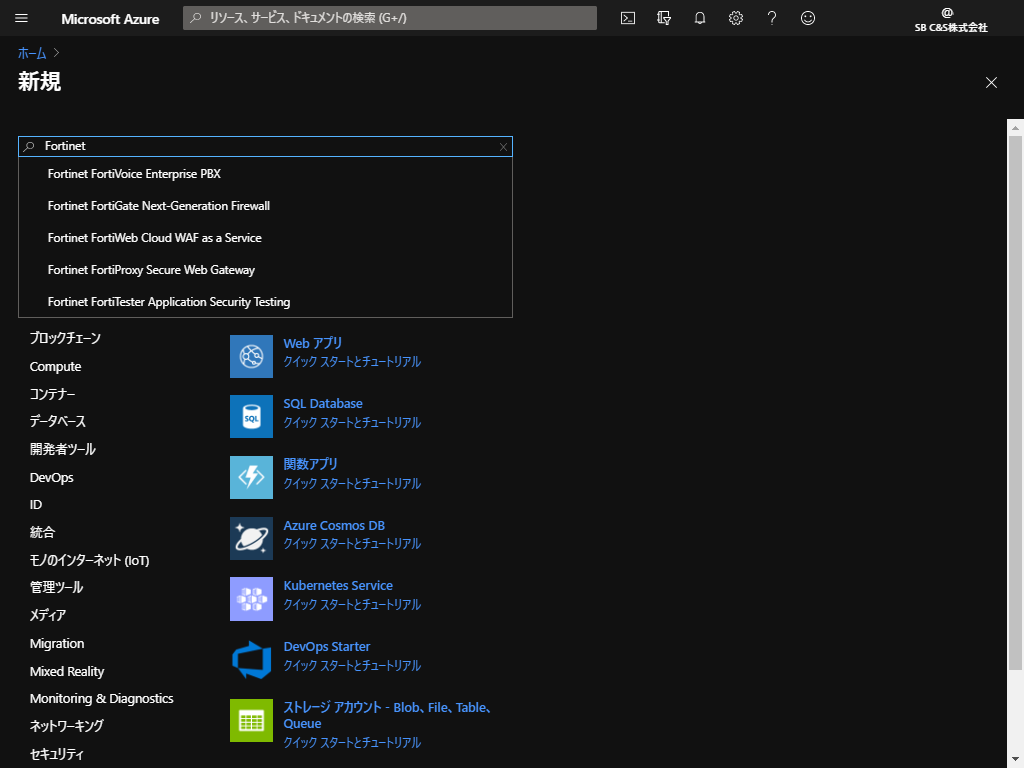

リソースの作成を押下します。

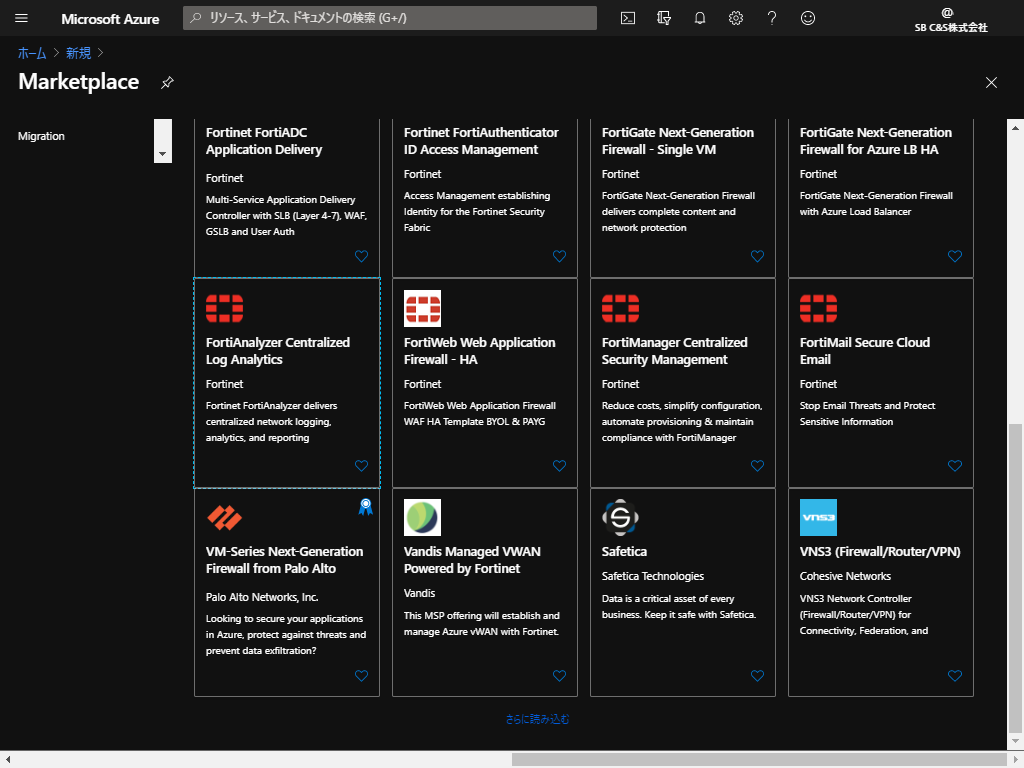

Fortinetと入力して、Fortinet製品でフィルタします。

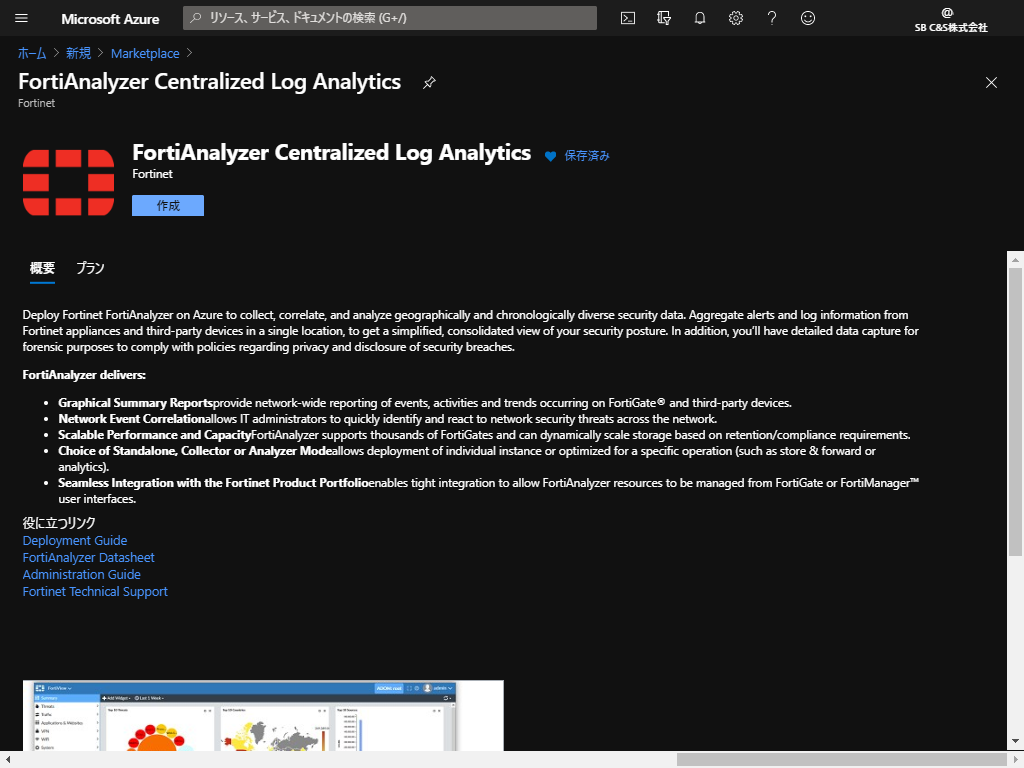

FortiAnalyzer Centralized Log Analytics を選択します。

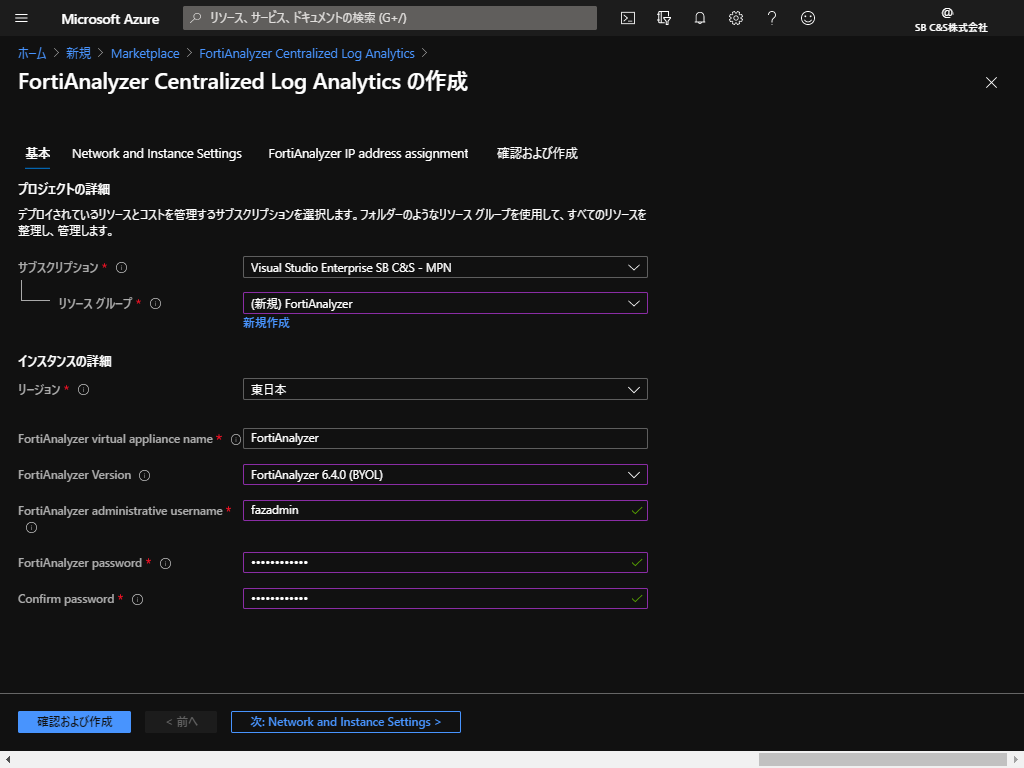

作成を押下し、デプロイ情報を入力していきます。

作成したリソースグループを適用し、FortiAnalyzerへ管理アクセスするユーザを指定します。

FortiAnalyzerのバージョンは、環境に合わせて指定します。

デプロイ後にバージョンのアップグレードについては、可能となっています。

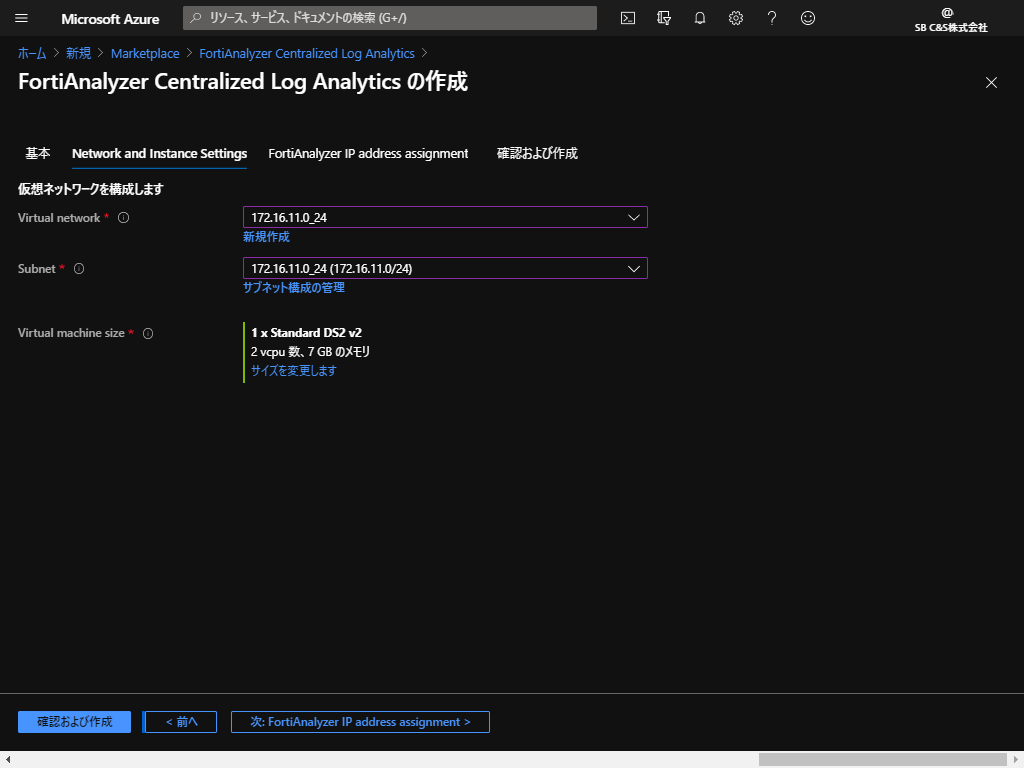

作成した仮想ネットワークを適用します。

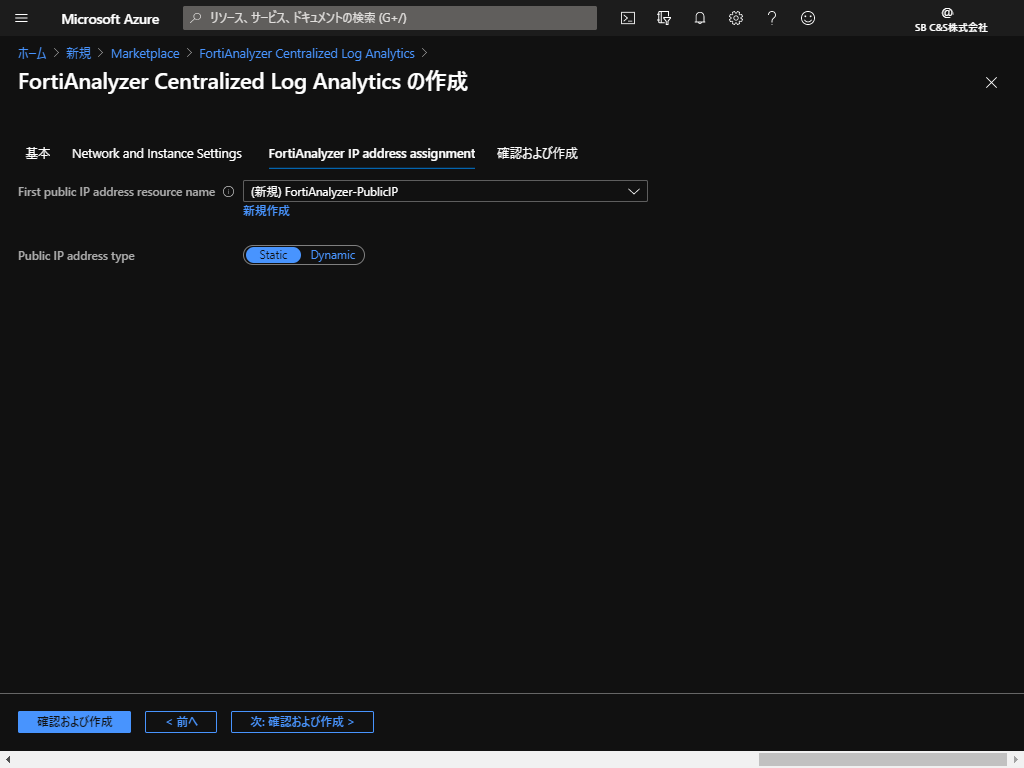

パブリックIPについては、契約状況に合わせて指定します。

動的IPを利用する場合は、グローバルIPが変わる可能性がありますので、DDNSなどを併用します。

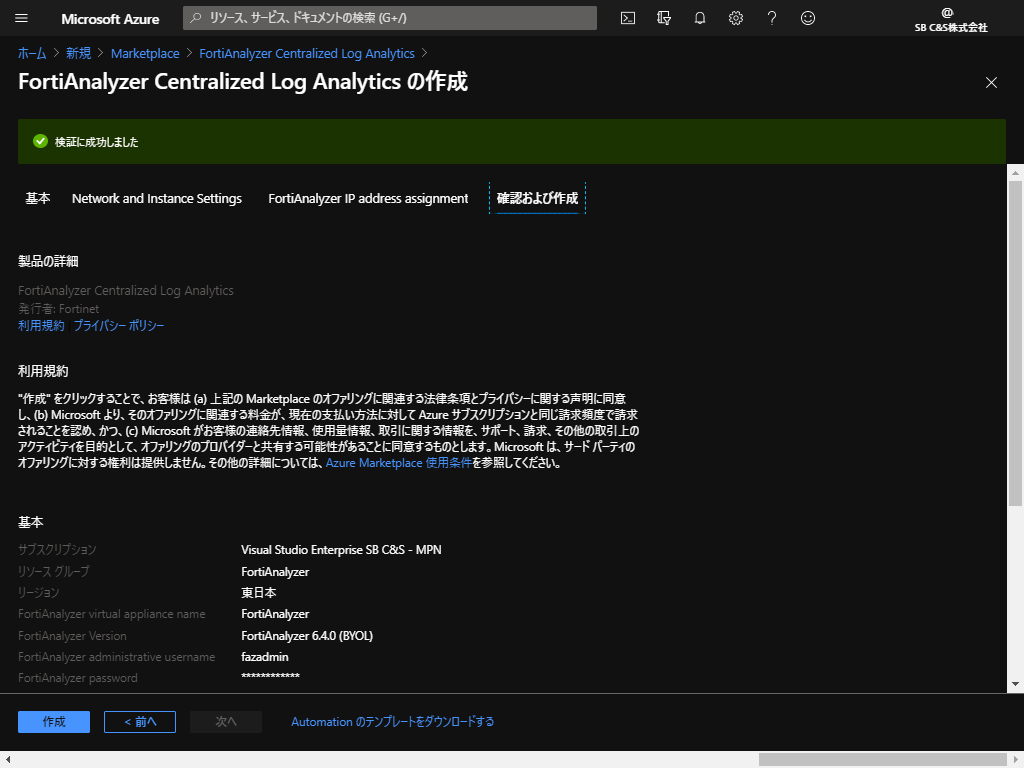

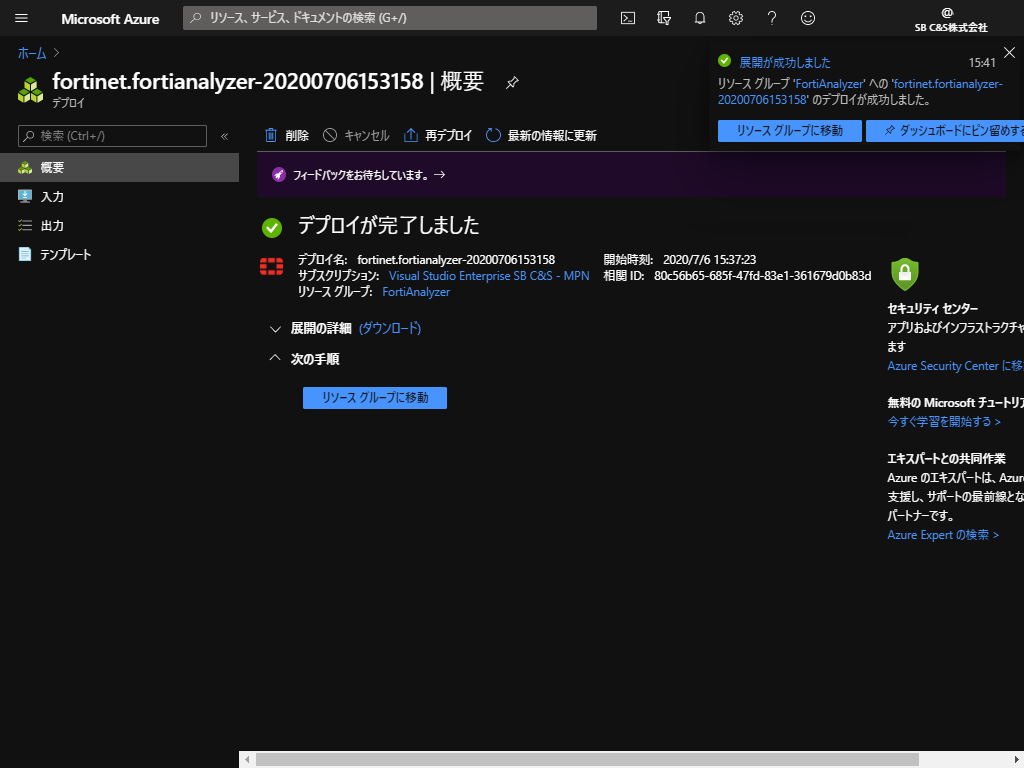

FortiAnalyzerのデプロイが完了します。

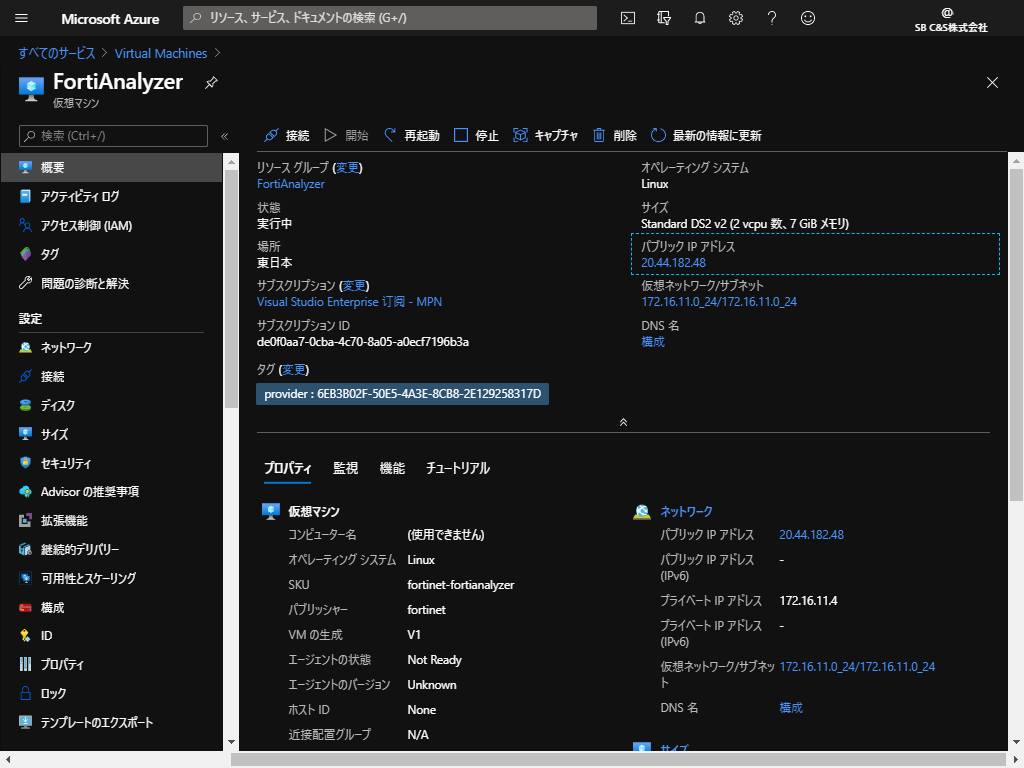

Virtual MachiMachinesより、デプロイしたFortiAnalyzerを選択すると、パブリックIPアドレス(グローバルIP)が確認できるので、こちらをメモしておきます。

FortiAnalyzerのライセンスアクティベーション

販売店より入手済みのライセンスファイルをローカルPC上に用意しておきます。

ブラウザを利用し、

https://[パブリックIPアドレス]

へアクセスを行います。

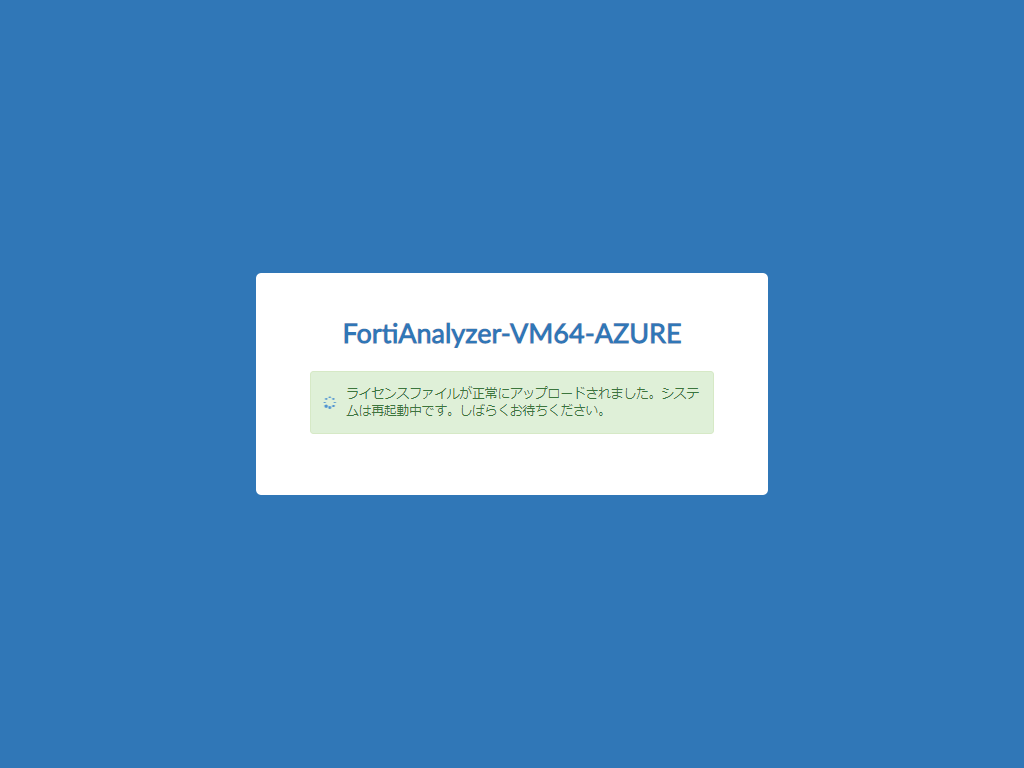

BYOL版のFortiAnalyzerでは、管理画面をログインする前に、ライセンスファイルのアップロードを行います。

しばらく待つと、ログイン画面が表示されるため、作成済みのアカウントでログインします。

ログインができました。

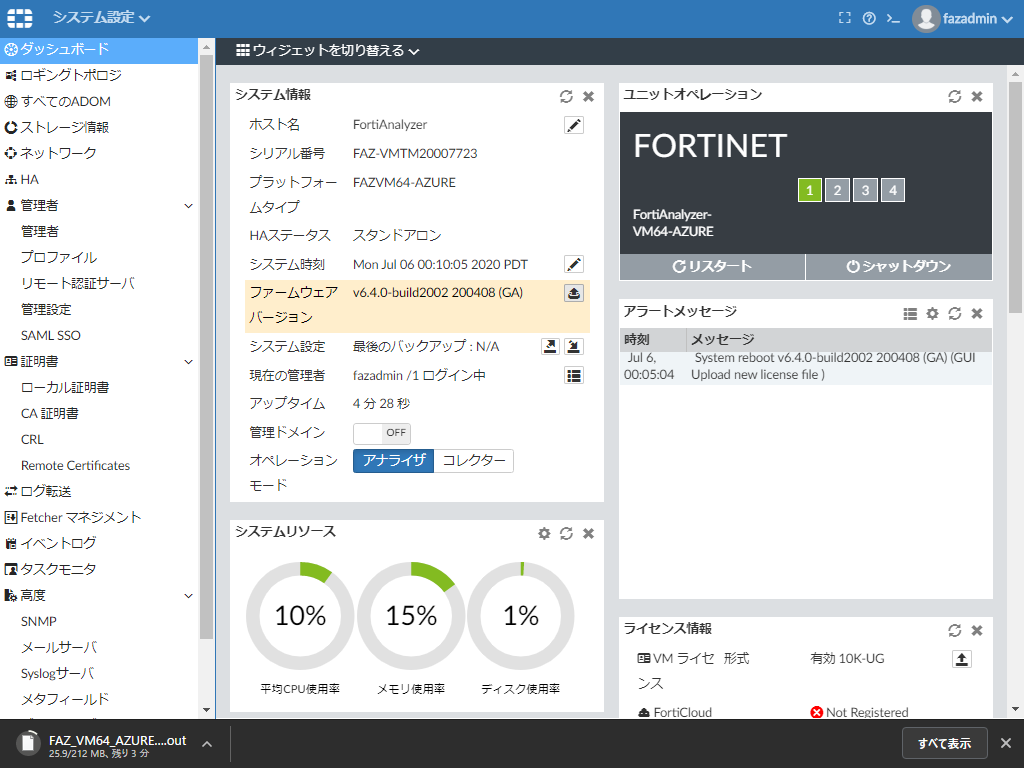

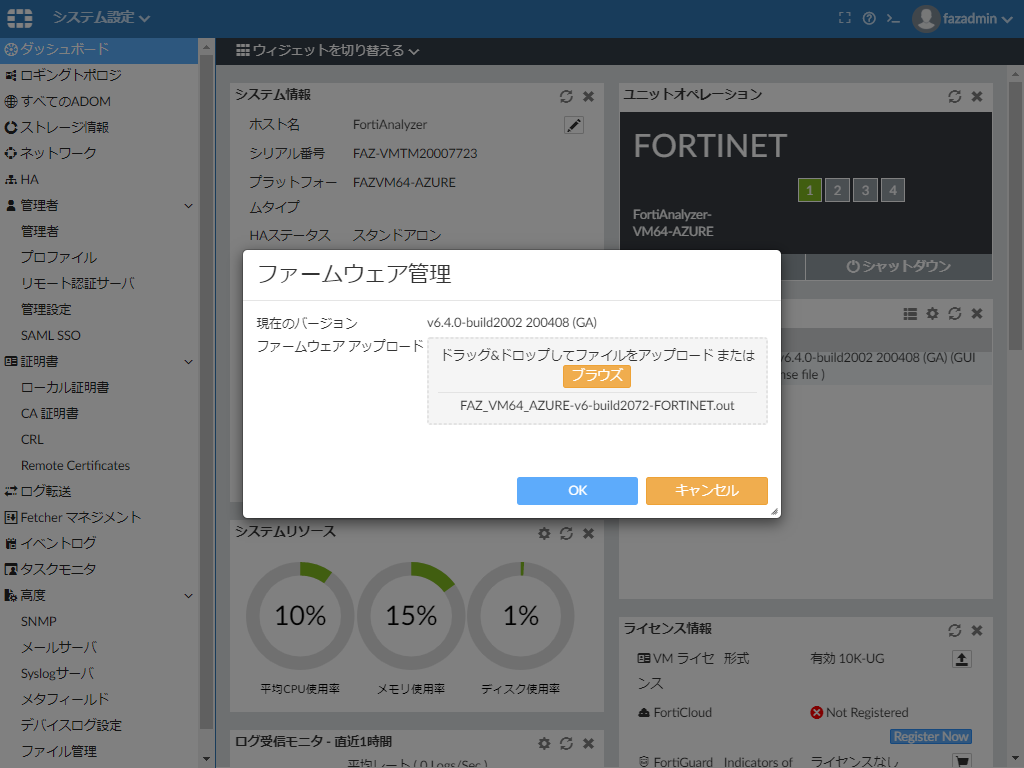

システム設定より、ファームウェアの更新が可能です。

※ファームウェアについては販売店より入手してください。

FortiGateのFortiAnalyzer設定

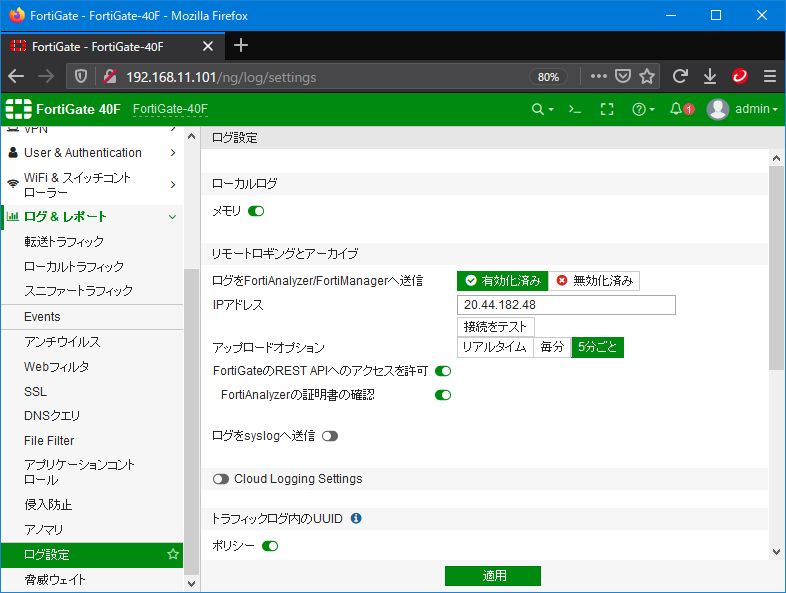

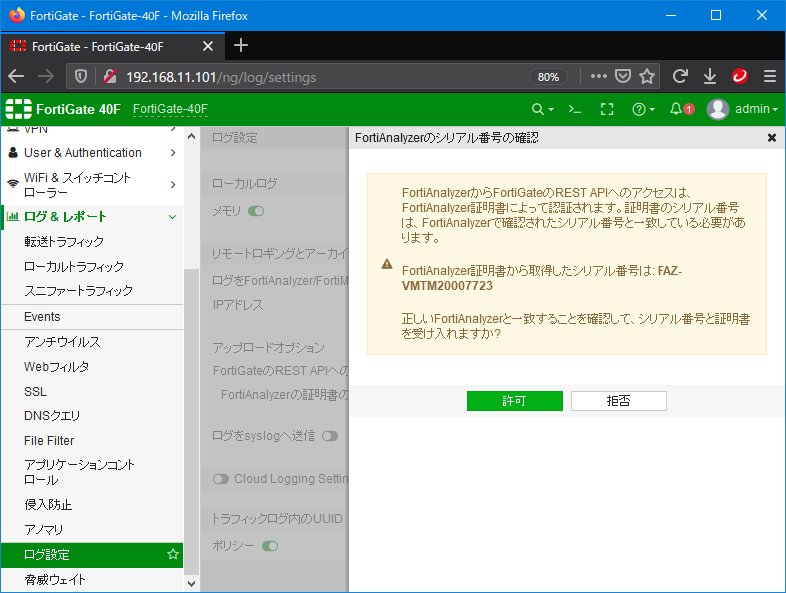

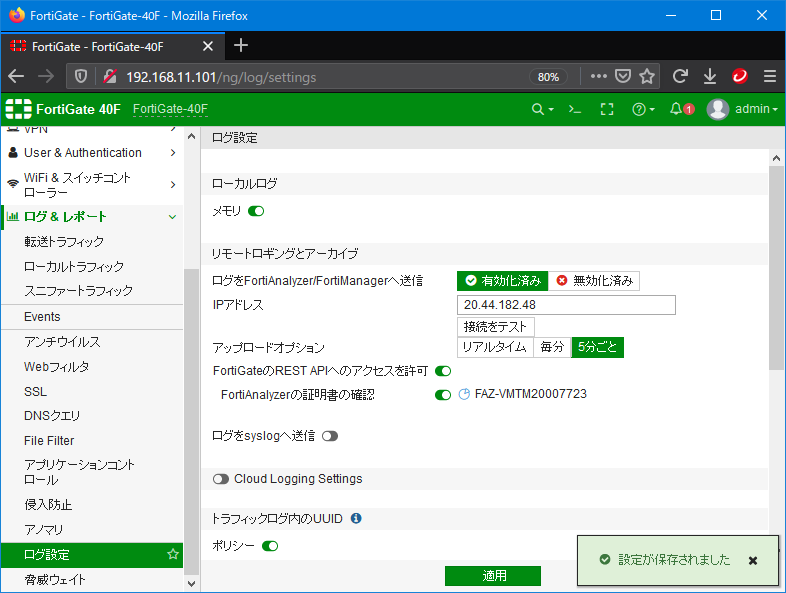

WebUIより、ログ&レポート >> ログ設定を展開し、リモートロギングとアーカイブから、Azure上のFortiAnalyzerのIPを指定します。

FortiAnalyzerへ接続がうまくいくと、証明書のダウンロードが行われます。

シリアル番号があっているか確認し、許可を行います。

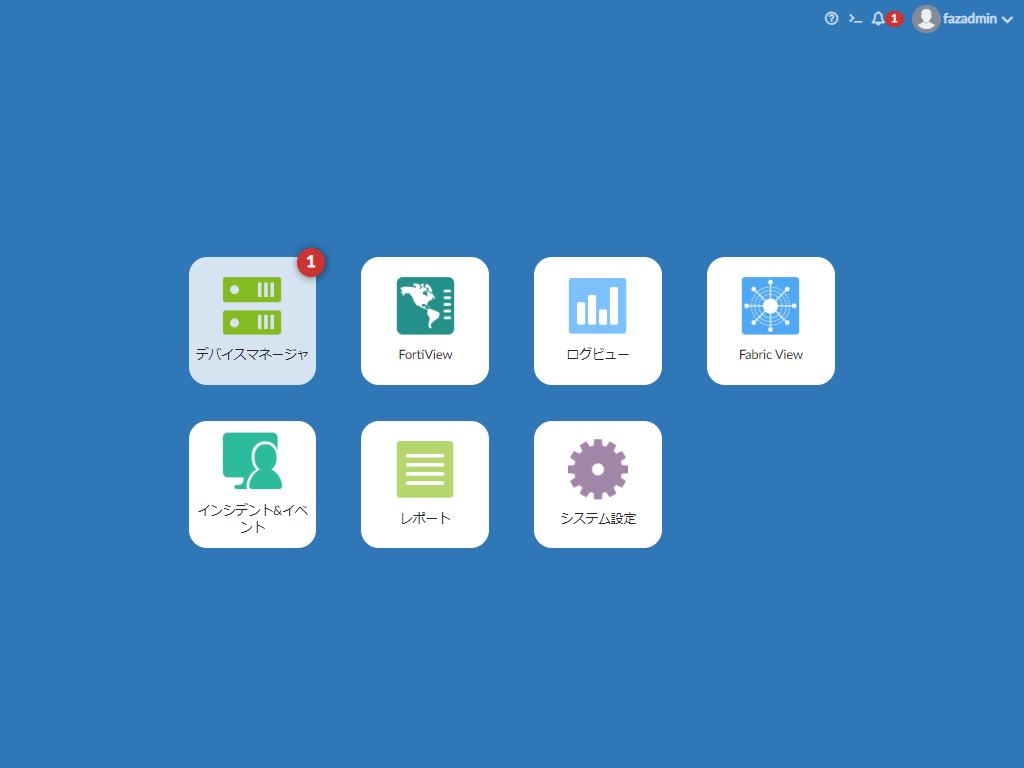

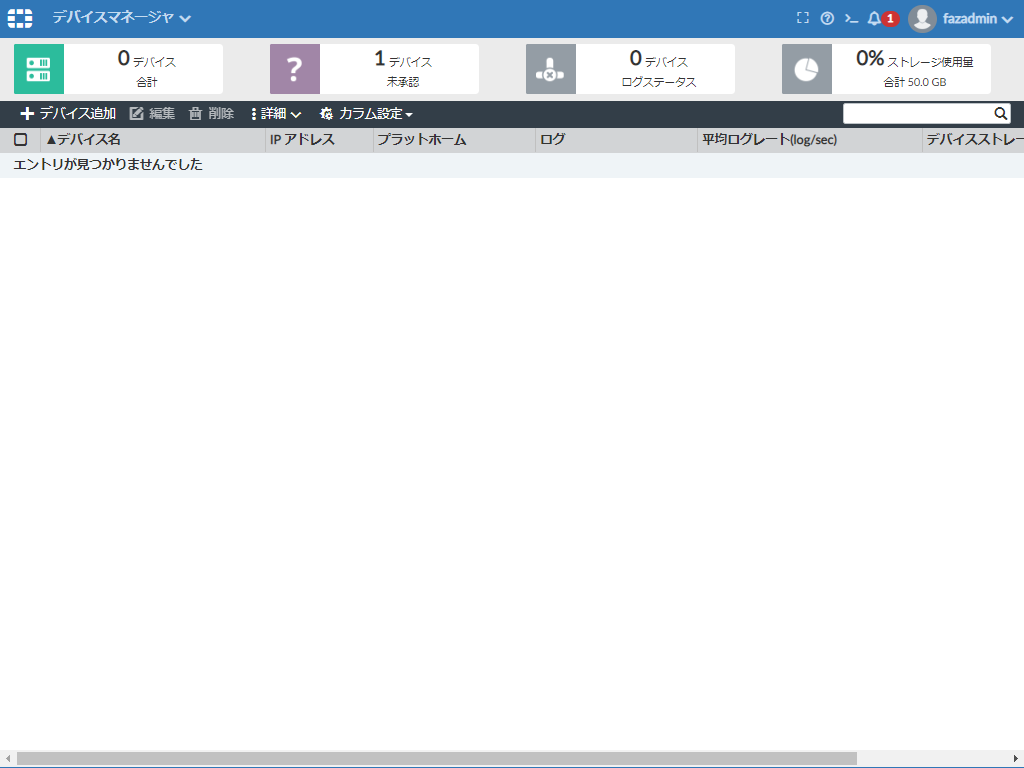

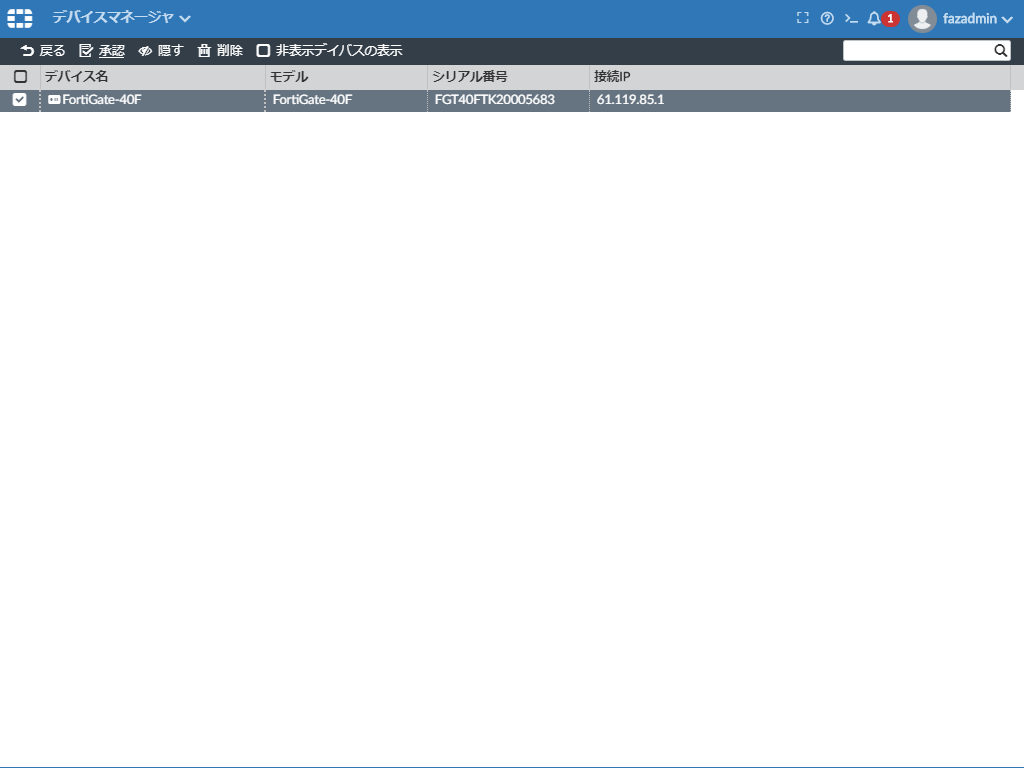

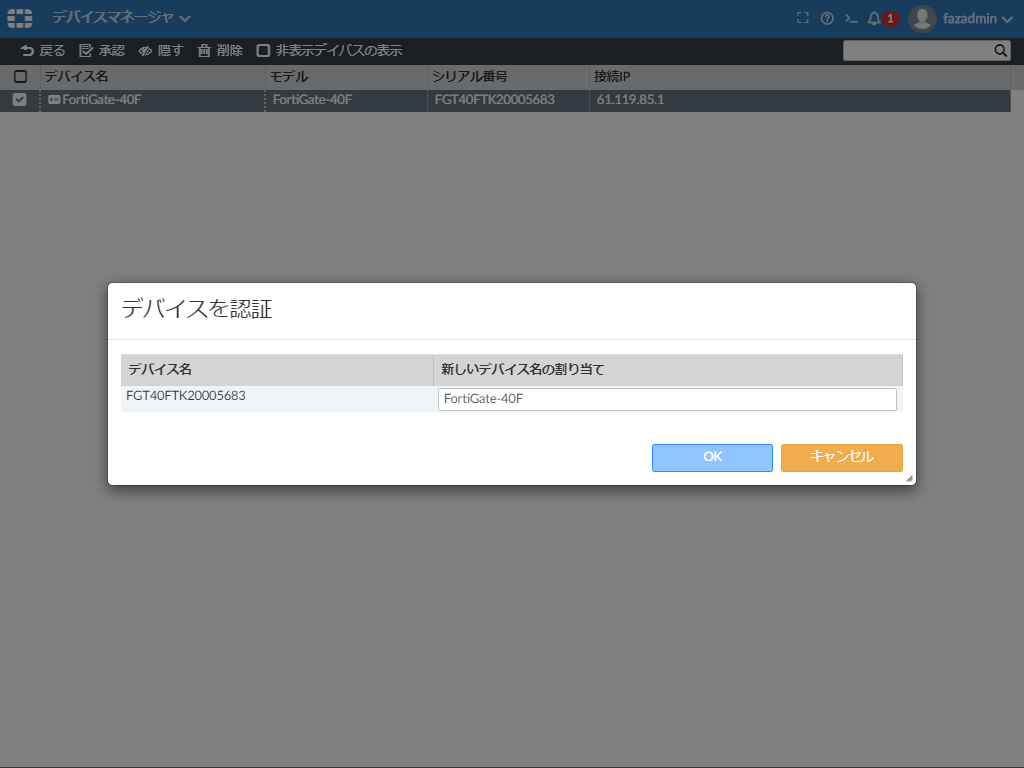

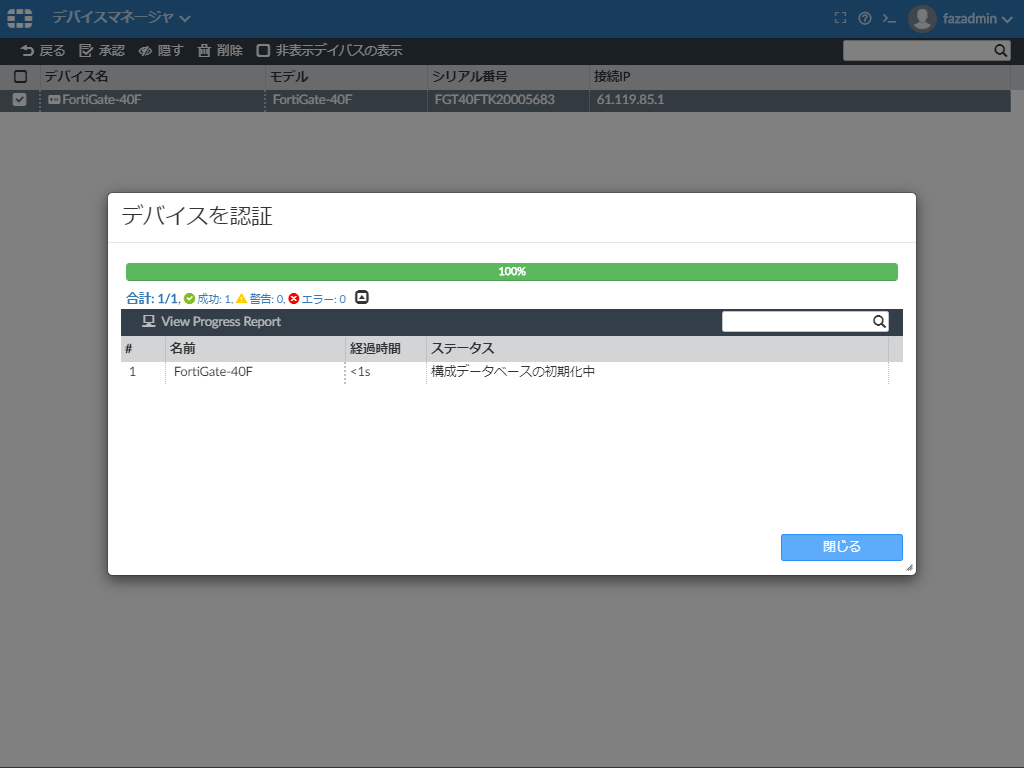

FortiAnalyzer側でFortiGateの許可

FortiGate側からログが送られても初期設定のFortiAnalyzerではFortiGateの登録は手動作業となります。

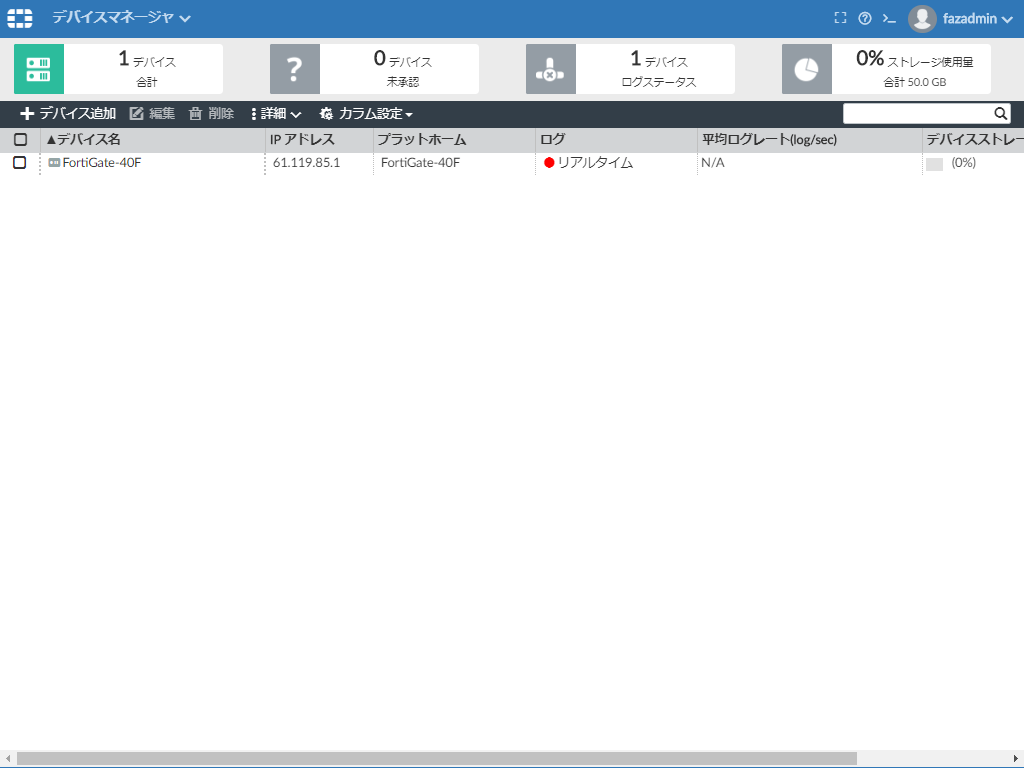

デバイスマネージャから未登録のFortiGateを登録します。

オンプレミスのFortiGateと、Azure上のFortiAnalyzerの連携が完了しました。

クラウド環境への利用が、今まで以上に拡大していくものと想定されます。

今回はAzureへの登録について実施してみましたが、初期設定ではセキュリティがあまり高くないため、ログインパスワードを強固にしたり、トラストホストの設定などを利用することを推奨いたします。

以上、ご拝読ありがとうございました。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡