SDPはソフトウェアだからできるスケーラビリティ

特にアプライアンス型のVPN装置をリモートアクセスゲートウェイとして採用している場合、VPNトラフィックの増加に伴い装置自体のリソースが枯渇することもあります。足りなければ、アプライアンスを足せば良いのですが、実はそうは行かない現実もあります。

アプライアンスの場合、3年から5年のぐらいの周期でアプライアンスが更新されることもあり、ハードウェアとは別にソフトウェアの更新もあります。 古いハードウェアを利用している場合、同じモデルを用意することができない場合もあれば、新たに追加する機器と設定をあわせること必要もあります。また、負荷分散を行う場合はVPN装置と一緒にロードバランサーを含めて考慮しなければなりません。

最近では、ハードウェアアプライアンスもバーチャルアプライアンスモデルもあり、ハードウェアの調達がかなり楽にはなりましたが、依然としてライセンス形態が、ハードウェアアプライアンスと同等で、CPUやメモリにリミッターがかかっている場合もあり、一見バーチャルとは言いつつも、かなり制限が多いのも事実です。当然仮想マシンのリソースのリミッターを解除するために、ライセンスの買い増しが必要となります。

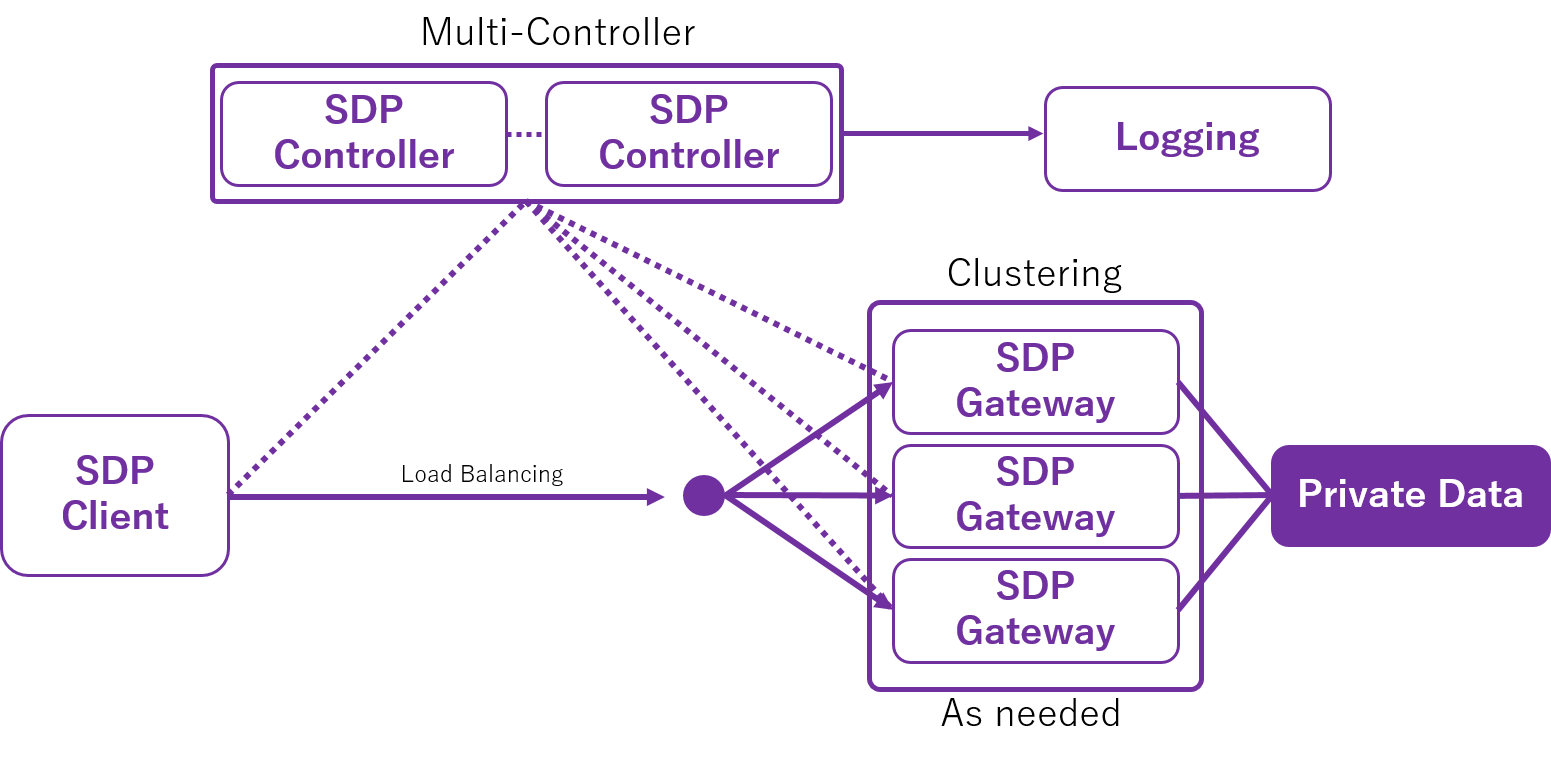

SDPは基本的にはソフトウェアで提供されることが多いです。またコントロールプレーンとデータープレーンは分離されていて、それらすべてのコンポーネントはユーザーの規模によって任意に拡張も縮小もできる構成となります。万一ユーザーが一時的にふえるのであれば、ゲートウェイの数を増やし、コントローラで負荷分散するように設定します。ユーザーのセッションが少なくなれば、ゲートウェイの数を減らすこともできリソースを開放することもできます。

図1: SDPのコンポーネントのクラスタリング例

コントローラとゲートウェイはWi-Fiのコントローラとアクセスポイントの関係に近いのかもしれません。Wi-Fiの場合でも、アンテナ数やカバレッジが足りなければ、アクセスポイントを増やします。そして、設置されたアクセスポイントはすべてコントローラーから設定情報や管理情報を同期することで、一元管理と拡張性を維持することができます。

SDPの場合、VPNのトラフィックの量に対して、ゲートウェイへのリソースの割り当て、またはゲートウェイの追加によってパフォーマンスを上げることができます。ゲートウェイが増えても、クライアントからのアクセスはすべてコントローラが管理しているため、別立てのロードバランサーを使わなくても任意の割合で分散が可能です。

つまり、ユーザーの環境によって、最も適した方法で拡張性、冗長性を展開することができます。

クラウド型SDPを選ぶメリット

クラウド型SDPの場合の最大のメリットは、コントローラ部分がメーカーが提供したコントローラによってサービスレベルが担保されていることです。自前でコントローラのシステム基盤を用意しなくても、プライベートデータの場所にコネクターを配置することで、素早く、簡単にリモートアクセス環境を用意できるわけです。

オンプレ/クラウドの違いによって、機能的な問題もあるので、詳しくはSDP製品の選び方も参考にしてください。

SDPはマルチサイト環境に最適

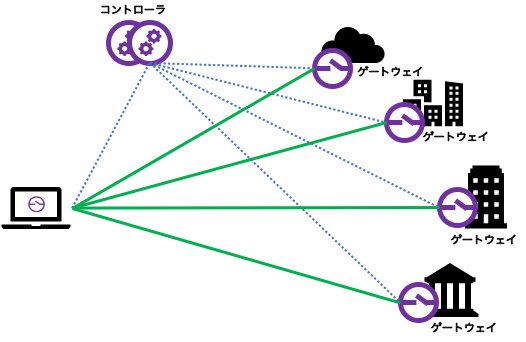

複数の拠点、データセンター、本社、クラウド(IaaS)などプライベートデータが分散されているようなマルチサイト

図2: マルチサイト構成(すべてゲートウェイ)

各クラウドサービス、データセンターにゲートウェイを設置することで、SDPクライアントはゲートウェイの選択をせずに、宛先のIPアドレス、DNS名、アプリケーションを指定するだけでVPNアクセスが可能です。SDPクライアントとSDPゲートウェイはダイレクト通信するため、高速な通信が可能になります。

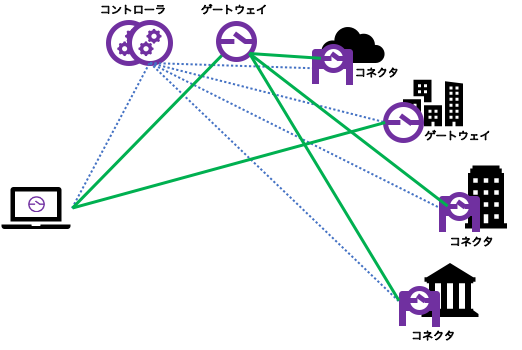

図3: マルチサイト構成(コネクターを利用)

ゲートウェイとは別にコネクターと呼ばれるコンポーネントを利用すると、ゲートウェイを介した通信が可能になります。コネクターはゲートウェイよりも機能がシンプルですが、展開がしやすくリソースをほとんど消費しません。通信量がそれほど多くない拠点への展開やグローバルIPを用意できない場合はこの方法が最適です。

SDPはリモートアクセスVPNよりもシンプルに展開できる

リモートアクセスVPNで最も苦労するのは、ズバリ認証です。もちろんネットワーク設計、冗長設計なども製品によって難しさはありますが、ユーザーやデバイスを特定するために、電子証明書を使った認証を採用するとぐっと設定と管理の難易度が上がります。

デバイスごとの互換性に注意しながら、証明書の取得手順、証明書を入手するためのネットワーク設計、証明書の管理に至るまで、考慮すべき要素が多くあります。

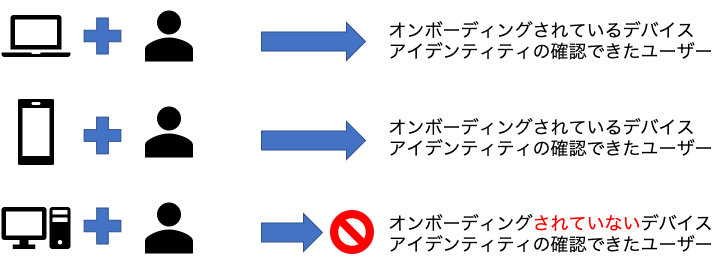

SDPはもちろんPKIのシステムと連携することもできますが、基本的に個別で電子証明書を用意しなくても必要十分にユーザーとデバイスを関連づける方法を予め提供できます。コンポーネントとしてSDPコントローラにはデバイスをオンボーディング(デバイス認証)をするための仕組みと、アイデンティティ(ユーザー認証)を必ずセットで行うからです。

正しいユーザーであっても、企業が管理していないデバイスからのアクセスは制限する必要があり、誰がどのデバイスでアクセスしているのかを常に情報として取れる状態であることが重要です。 デバイス認証という意味では、Wi-FiだとMACアドレスを使い、リモートアクセスだとデバイス証明書をというケースもありますが、企業のプライベートデータへアクセスしているのは、Wi-Fiもリモートアクセスも同じデバイスなのであれば、常に一貫した方法で同じ認証情報を使うことが効率的です。

ゼロトラストは利用者の負担をへらす

セキュリティのシステムが複雑化すると、どうしても使い勝手が悪くなることがあります。2段階認証を例にとると、ユーザー認証したあとにメールを受信して、パスワードをコピーして、ブラウザに貼り付けるということが繰り返されます。安全のためなら多少の効率性を犠牲していませんか? テレワーク化によって、1日に何度も認証を繰り返すと辟易します。いずれこういった自体が、セキュリティを回避し、シャドーITの温床になって行くかもしれません。

SDPはゼロトラストアーキテクチャによって、ネットワーク通信の安全性を提供できる可能性があります。しかし多くの機能がユーザーに課すものではなく、システム自体が自律し、システムとして制御できる状態になっています。もちろん運用でネットワークのセキュリティを担保することも重要ですが、ネットワークの本質としては、つながることによる利便性が最も重要であり、それを明確にすることが目的なのかもしれません。

まとめ

本「SDPを知る」シリーズでは、主にリモートアクセスVPNとの比較を用いて、SDP(Software Defined Perimeter)の説明を行いました。リモートアクセスとして利用するのは一例にしか過ぎません。ネットワークは今後ソフトウェア化されることで、もっと便利に進化する可能性があります。リモートアクセスVPN、社内Wi-Fiの認証、クラウドアプリケーション、Webアクセスのためのセキュリティゲートウェイなど、使い方次第で多くの可能性を持っています。

さらに話題のSASEの中核はポリシーベースコンテキストと呼ばれる、複合的なオブジェクトを組み合わた固有のルール化が更に進みます。いずれSASEというサービスを利用するにしても、今SDPによって実現しようとしているZTNA(ゼロトラストネットワークアクセス)の手法はこれからのネットワーク・セキュリティの核心的な部分であるかと考えています。

過去のトラックバックはこちらです。

SDPの製品の選定で迷ったら読んで見ましょう

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。