❏FortiGate SSL-VPN環境をHENNGE Oneでよりセキュアに

では前回に引き続きFortiGateのSSL-VPNとHENNGE OneのSAML認証 を行ってみようと思います。本記事ではHENNGE Oneと連携するためのFortiGate SAML設定・接続動作確認を行っていきます。

HENNGE Oneの詳細についてはメーカーHPをご覧ください。

❏FortiGateを設定してみよう

1. FortiGateにログインし、HENNGE側でDLした証明書をインポートします。

《システム》>《証明書》の《インポート》 >《リモート》を選択しHENNGEの証明書をインポート

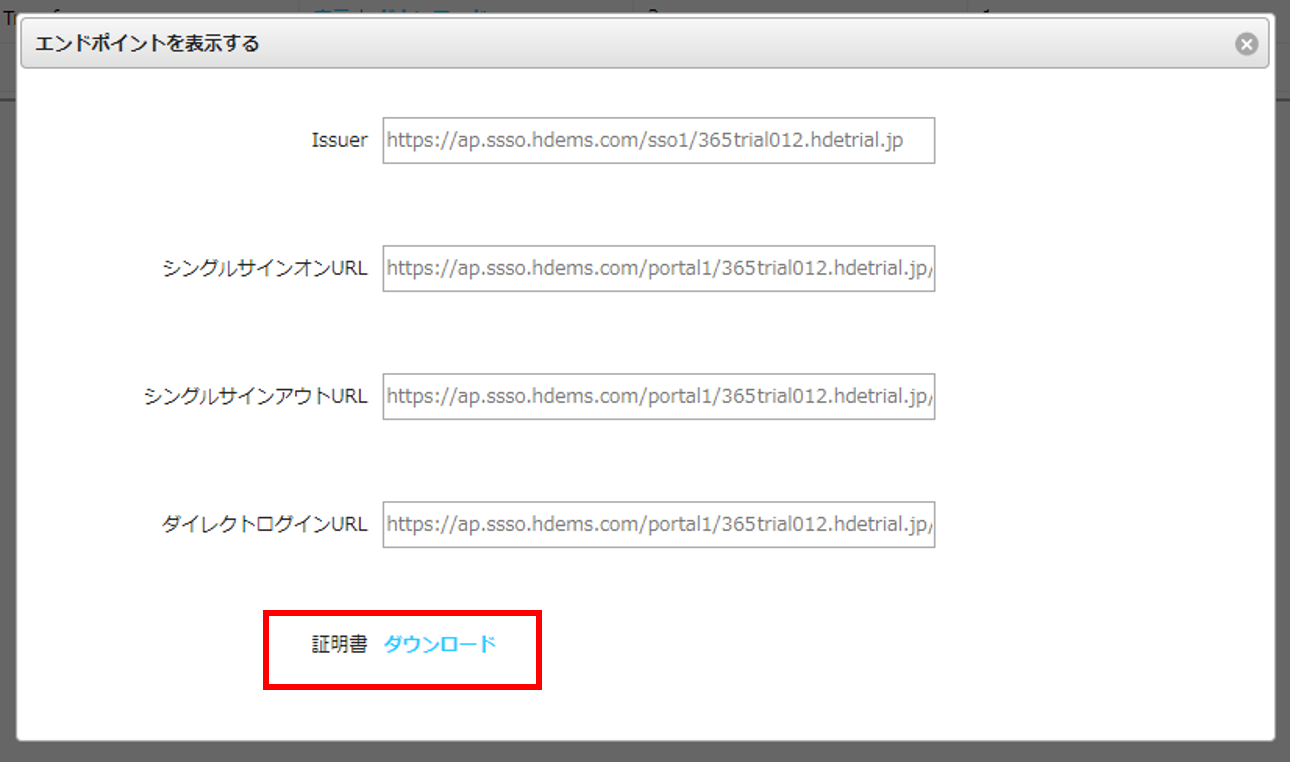

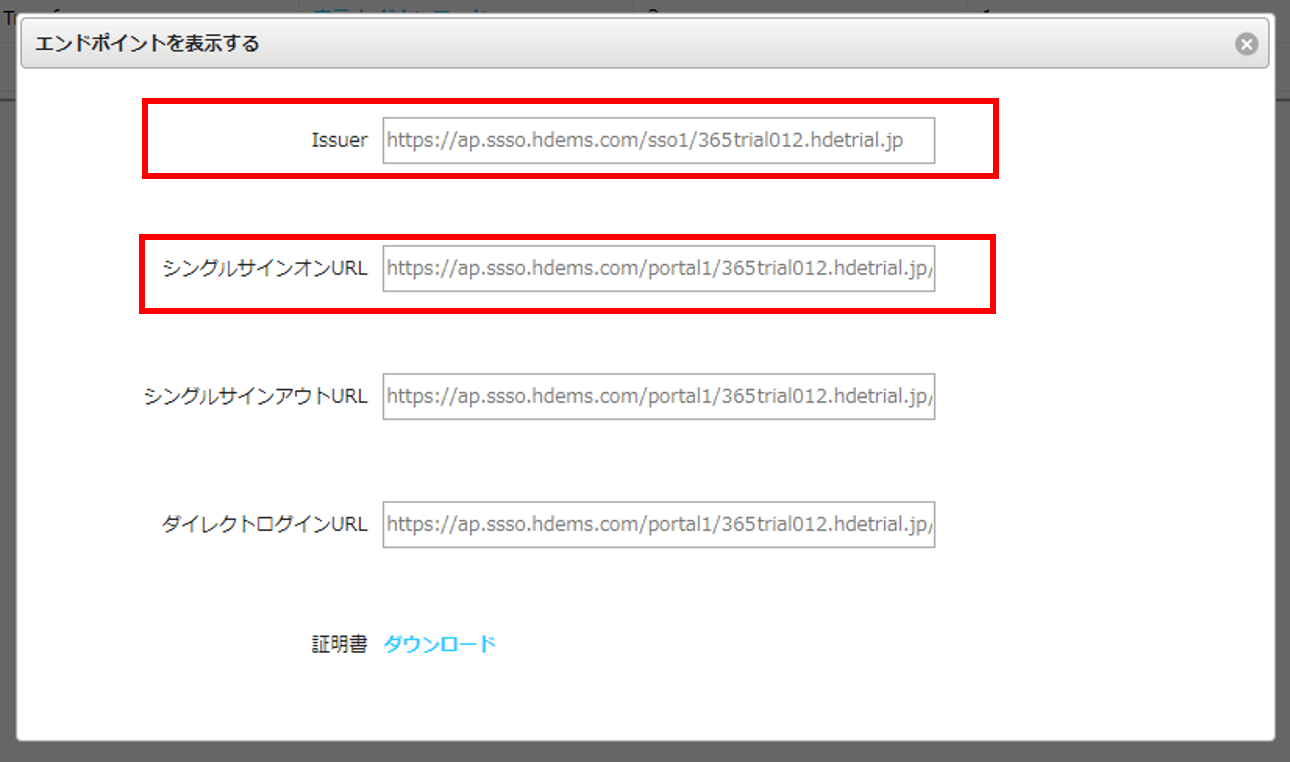

■HENNGE側でDLした証明書(HENNGE側のDL画面)

■FortiGate側の証明書インポート画面

2.証明書のインポートが完了するとFortiGateにて自動的に証明書名が割り振られるので、その証明署名をメモしておきます。※今回の例ではREMOTE_Cert_2を利用

3.次にユーザーグループを作成します。

《ユーザグループ》>《新規作成》から新規ユーザーグループを作成

■設定項目■

名前:自由に(ここではHENNGE-grp)

タイプ:ファイアウォール

メンバー:何も入れない

4.SAML設定からCLIから行います。

# config user saml

edit <ユニークなユーザー名>

set entity-id <HENNGE側のEntity ID URL>

set single-sign-on-url https://<fortigateのWAN側IPアドレス>/remote/saml/login

set single-logout-url https://<fortigateの側IPアドレス>/remote/saml/ logout

set idp-entity-id <HENNGE側のIssuer URL>

set idp-single-sign-on-url <HENNGE側のシングルサインオンURL>

set idp-cert <前項でインストールした証明署名>

set user-name "email"

set group-name "<前項で作成したグループ名>"

■設定例■

■HENNGE側の設定値情報

■FortiGate側の設定値情報

config user saml

edit "HENNGE"

set entity-id "https://X.X.X.X/remote/saml/metadata"

set single-sign-on-url "https:// X.X.X.X /remote/saml/login"

set single-logout-url "https:// X.X.X.X /remote/saml/logout"

set idp-entity-id "https://ap.ssso.hdems.com/sso1/365trial012.hdetrial.jp"

set idp-single-sign-on-url "https://ap.ssso.hdems.com/portal1/365trial012.hdetrial.jp/login/"

set idp-cert "REMOTE_Cert_2"

set user-name "email"

set group-name "HENNGE_grp"

next

これでユーザー設定は完了です。

5.次にSSL-VPNの設定を行っていきます。SAML認証用の専用ポータルを作成していきます。

《VPN》>《SSL VPNポータル》 >《新規作成》

■設定項目■

名前:任意(今回はSAML2)

トンネルモード:有効化

送信元IPプール:デフォルト設定(指定も可能)

その他項目は任意

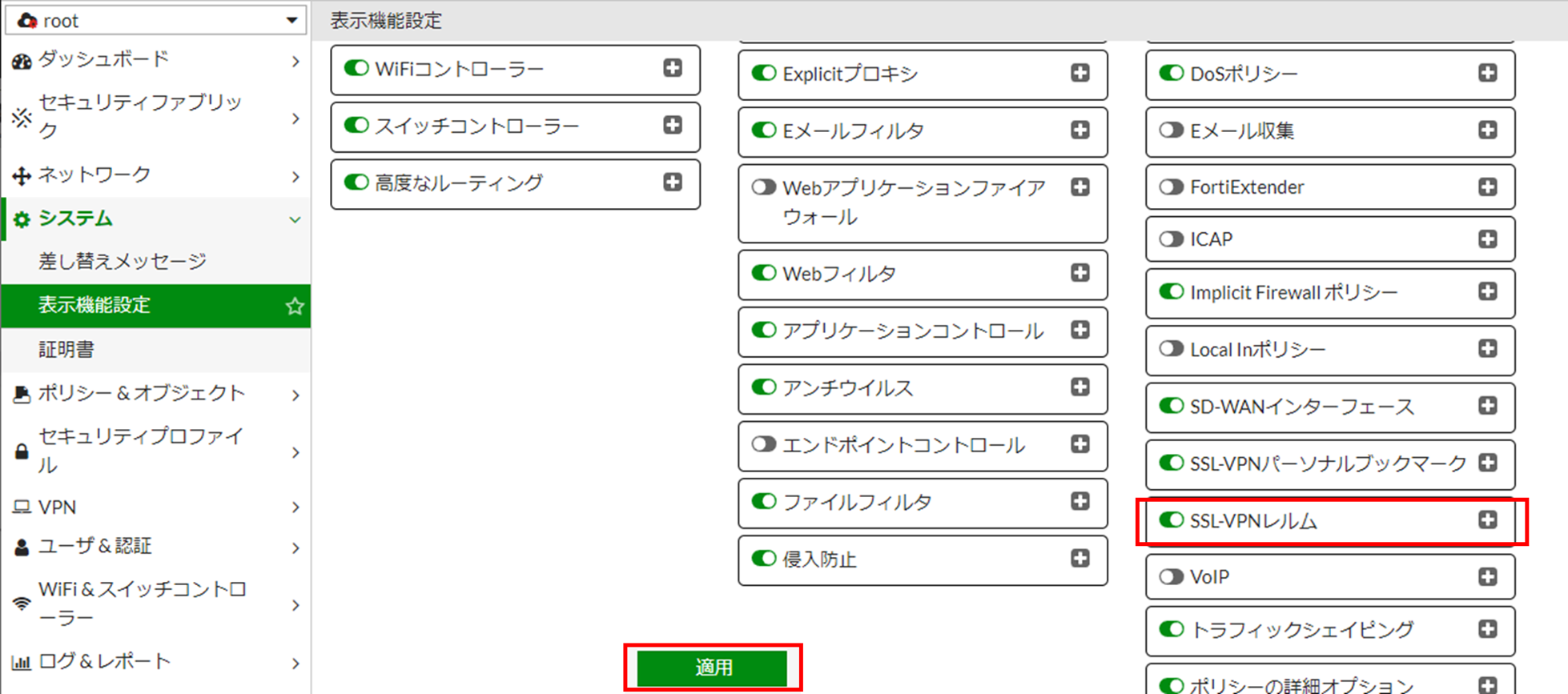

6.次にSSL-VPNレルムを作成していきます。

《システム》>《表示機能設定》 >《SSL-VPNレルム》の有効化でSSL-VPNレルムをメニュー上に表示します。

《VPN》>《SSL-VPNレルム》 >《新規作成》からSSL-VPNレルムを作成します。

■設定項目■

URLパス:HENNGEのログインURLの項目と一致させること。(今回はSAML2)

その他項目は任意

7.SSL-VPNの設定項目にSAML専用の設定を追加していきます。

《VPN》>《SSL VPN設定》

■ポータルマッピングの設定メニュー

■設定項目■

===SSL-VPN設定基本項目===

リッスンするインターフェース:WAN側インターフェース

リッスンするポート:443(HTTPS)

その他項目は任意

===SAML用設定項目===

認証/ポータルマッピング>>新規作成

ユーザ/グループ:前項で作成したユーザグループ(今回はHENNGE_grp)

レルム:指定・前項で作成したレルム(今回は/saml2)

ポータル:前項で作成したレルム(今回はsaml2)

8.SAML専用のFWポリシーを設定していきます。

《ポリシー&オブジェクト》>《ファイアウォールポリシー》> 《新規作成》

①SSLトンネルからインターネット向けのFWポリシー

■設定項目■

着信インターフェース:SSL-VPN tunnel interface

発信インターフェース:WAN側ポート

送信元:送信元IPオブジェクト(IP情報)

SAML用のユーザーグループ(ユーザー情報/ここではHENNGE_grp)どちらも必須

アクション:許可

NAT:有効化(発信インターフェイスのアドレスを仕様)

その他項目は任意

②SSLトンネルからLAN向けのFWポリシー

■設定項目■

着信インターフェース:SSL-VPN tunnel interface

発信インターフェース:LAN側ポート

送信元:送信元IPオブジェクト(IP情報)

SAML用のユーザーグループ(ユーザー情報/ここではHENNGE_grp)どちらも必須

アクション:許可

NAT:有効化(発信インターフェイスのアドレスを仕様)

その他項目は任意

❏ではVPN接続動作を確認しよう

ではFortiClientの設定画面と【HENNGE One+FortiGate】SSL-VPN SAML認証の動作を確認していきましょう。

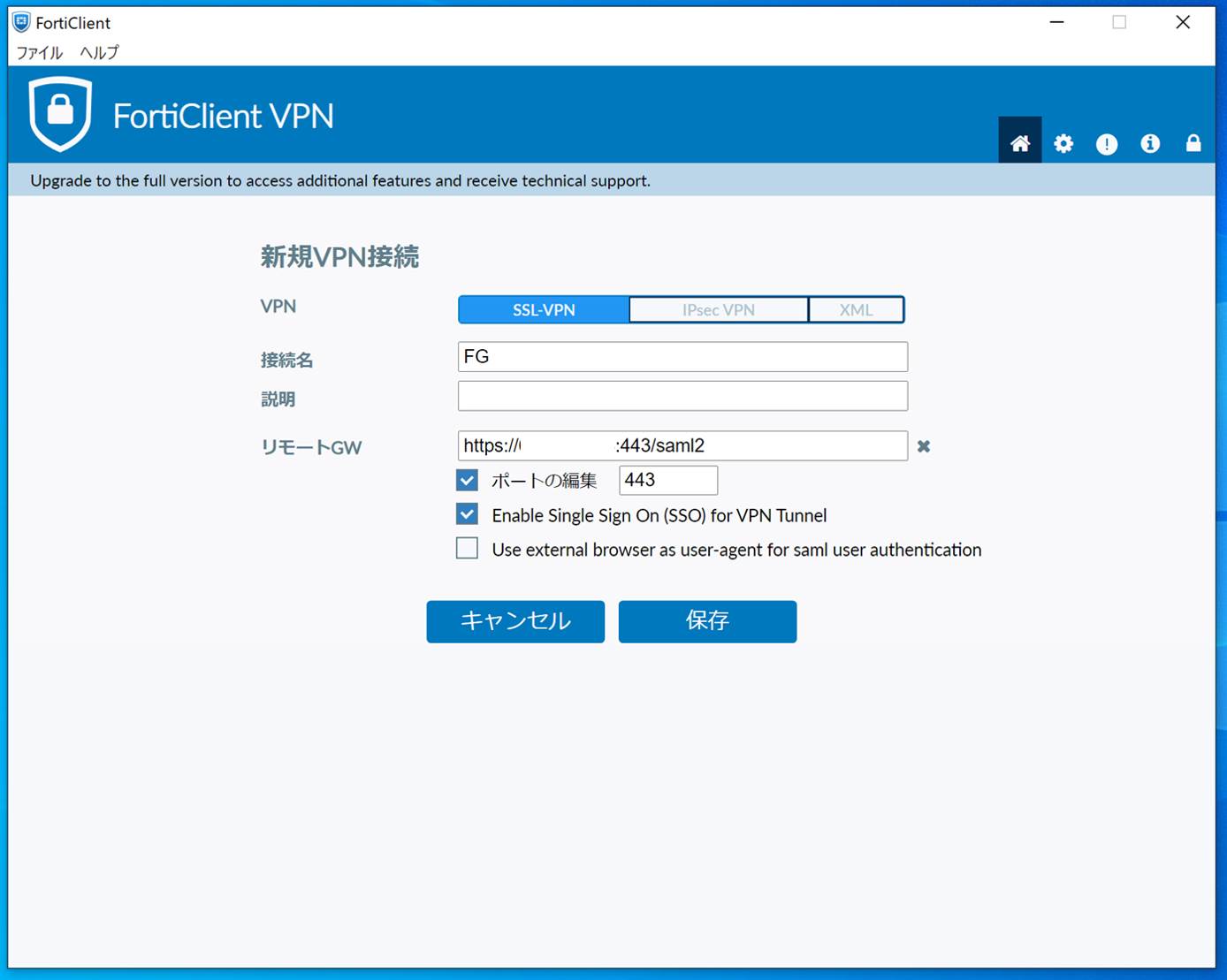

1.FortiClientの設定

■FortiClientの設定画面■VPN:SSL-VPN

接続名:任意

リモートGW:HENNGEで指定したログインURL(今回はhttps:// <FortiGateのアドレス> /SAML2)

ポートの編集:443

Enable Single Sign On(SSO)for VPN Tunnel:有効化

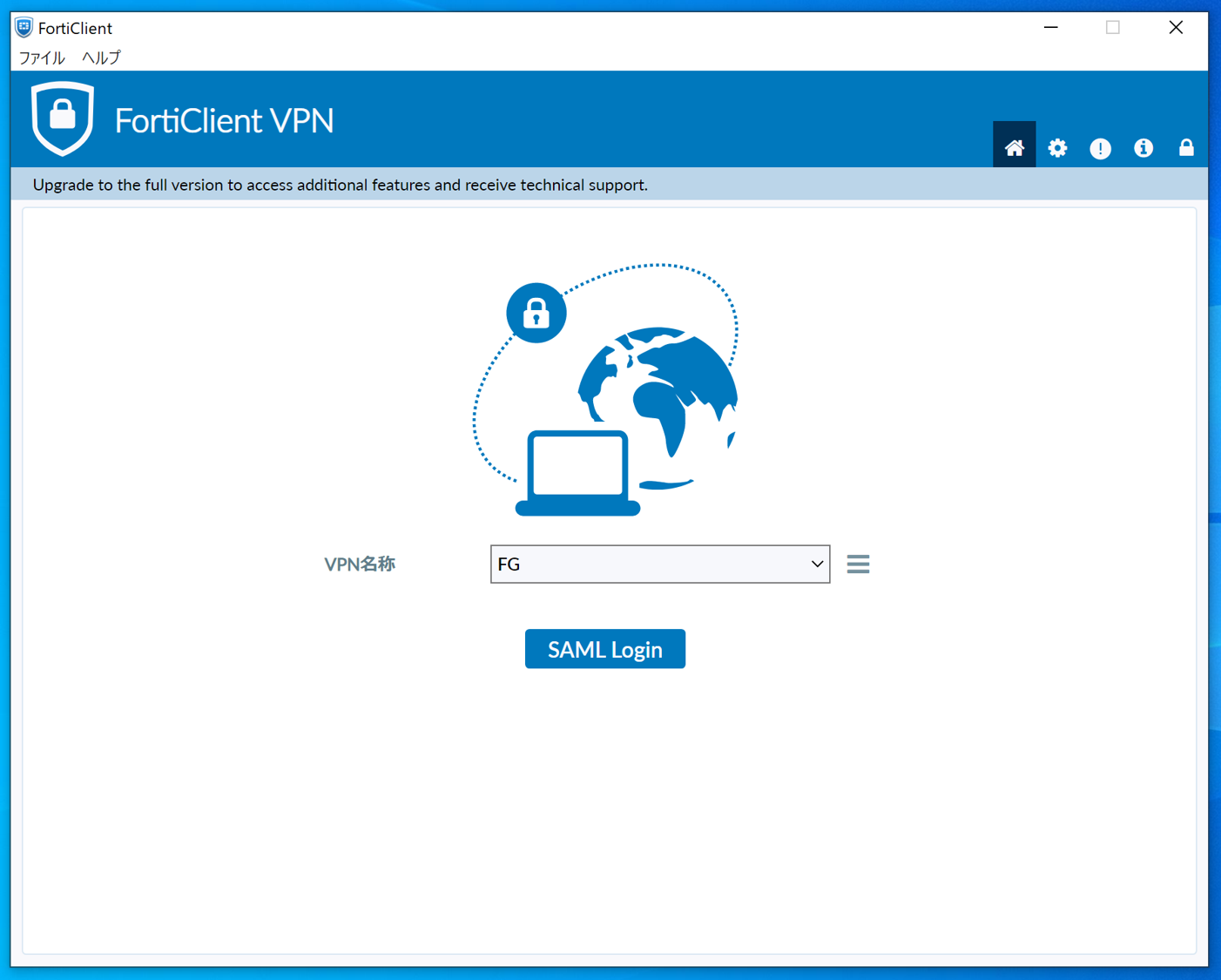

2.設定が完了すると《SAML login》というメニューが表示されます。

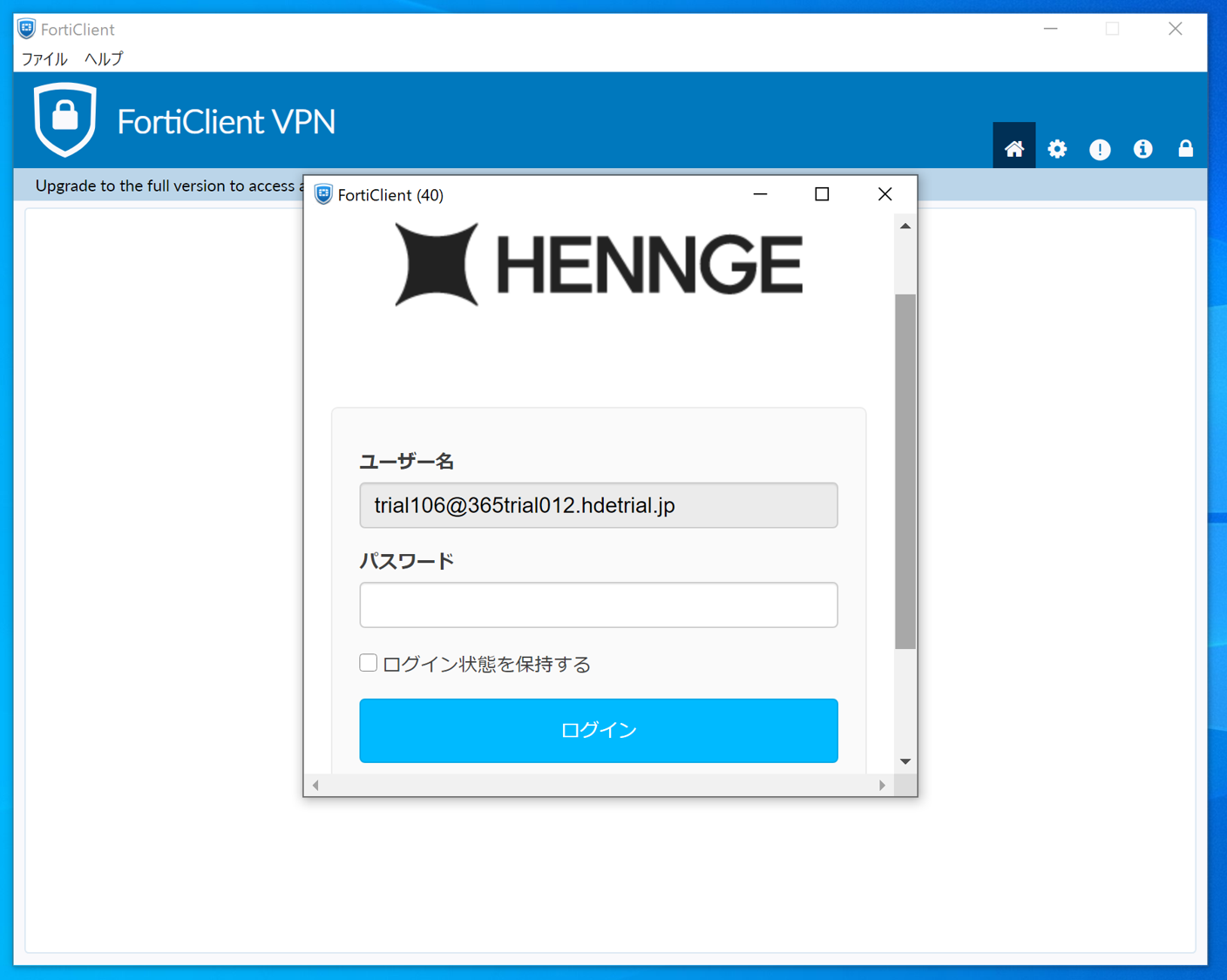

3.《SAML login》をクリックするとHENNGEの認証画面が表示されます。HENNGEアプリで承認をクリックすると自動的に承認が行われます。

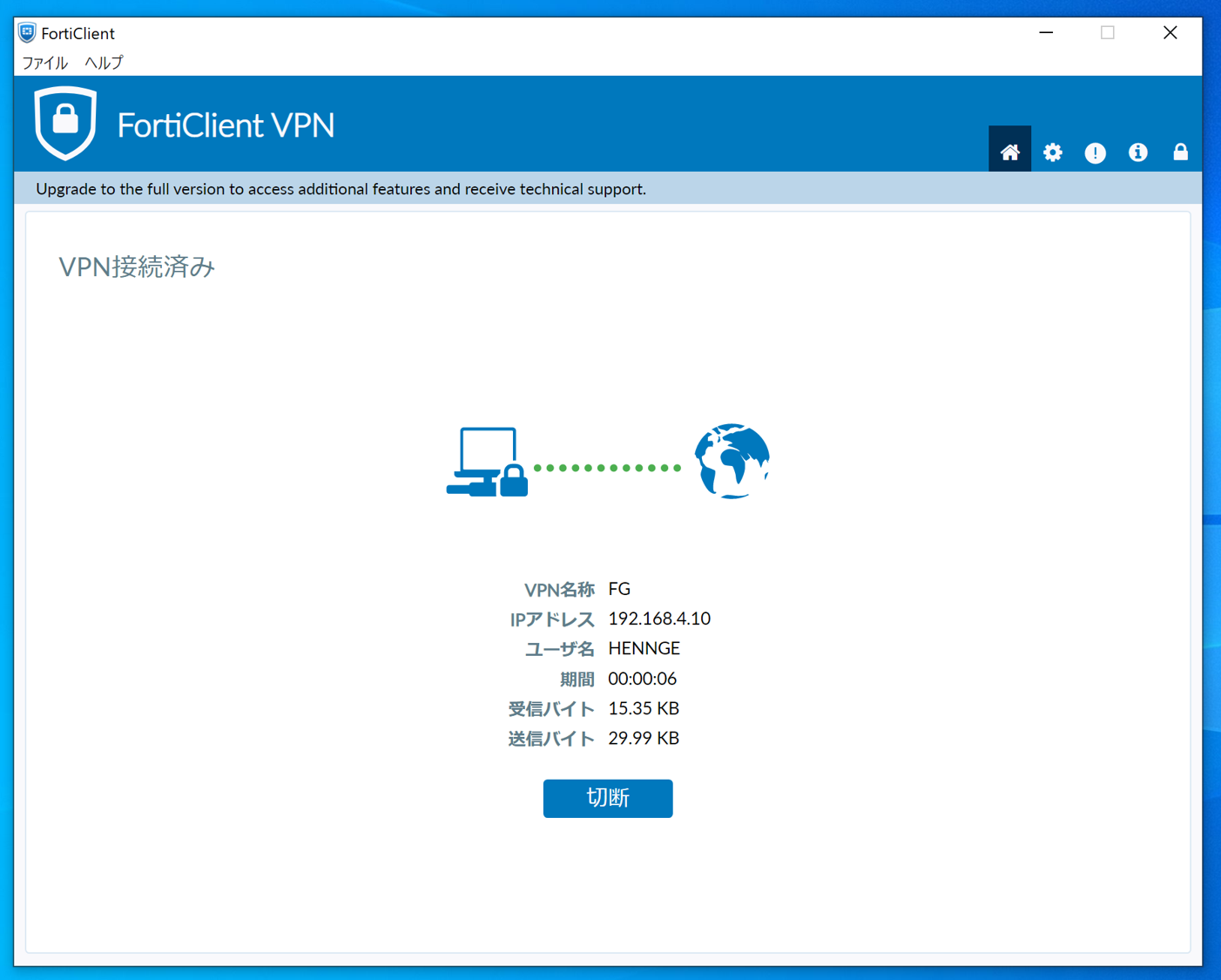

4.接続が完了するとVPN接続完了の画面が表示されます。

❏FortiGateで接続状況の確認

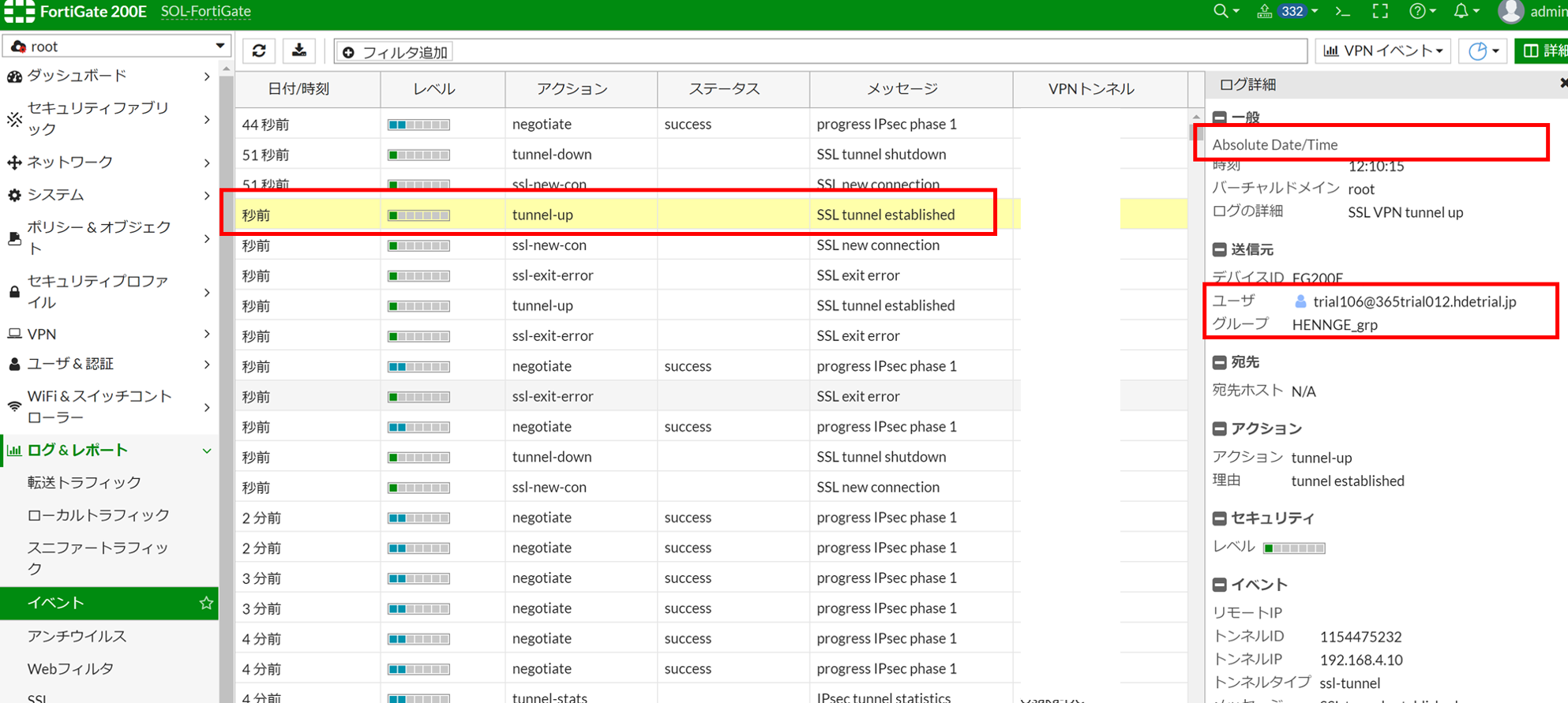

最後にFortiGateからのVPN接続状況の確認を行いましょう。

ログ&レポート >> イベント >> VPNイベント

アクションのTunnel upの詳細を確認をみるとユーザー名にHENNGE側のユーザー名が表示され誰が接続したか確認できます。

❏最後に

いかがでしたでしょうか。

SAML認証を便利だと感じる方もいらっしゃる反面、一般的なSSL-VPNの設定に追加してCLIの設定やSAMLサービス側との設定の連携など少し敷居が高いと感じられた方もいらっしゃると思います。

そういう場合にはAll Fortinet製品というのも選択の一つですが、この点においてHENNGEには大きな強みがあると感じています。

国内で開発~運用を行っているため、導入前、導入後に公式からの手厚いサポートを日本語で直接受けることが出来ると言う点です。

さらに設定代行込みのプランなども用意されていますので、自社ですべて設定するのが厳しいという場合にもお勧めします。

SAMLをやってみよう(FortiGateのSSL-VPNとSAML認証)

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 1課

橋本 紗代子

関西の湖畔で動物たちと暮らしています。