皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

今回は、FortiSASEの機能である、セキュアプライベートアクセスについて紹介いたします。

事前準備

FortiSASEでのセキュアプライベートアクセス構成で必要なものは下記3つになります。

・FortiSASE

・FortiGate + FortiSASEと接続するための、セキュアプライベートアクセス(SPA)ライセンス

・FortiClient (FortiSASE連携済み)

検証条件

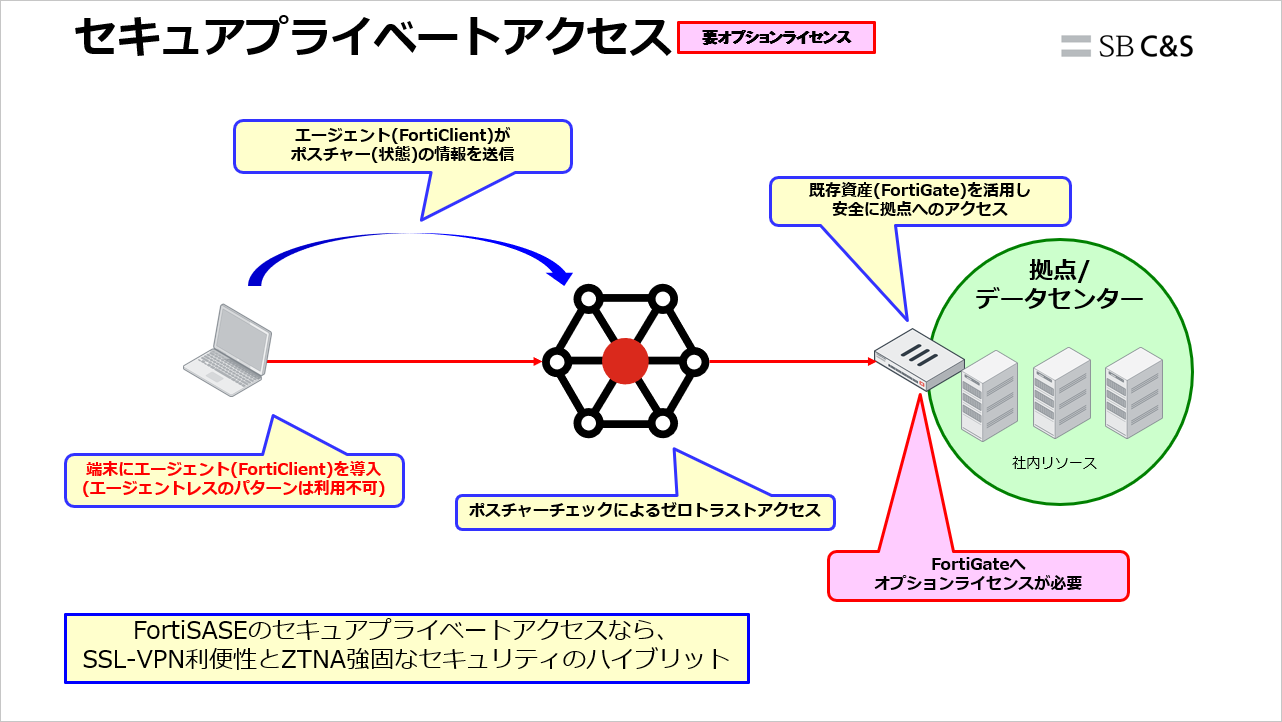

セキュアプライベートアクセスの概要

セキュアプライベートアクセスは、エージェント(FortiClient)を導入した端末が、FortiSASE環境を経由して、拠点やデータセンターにアクセスする仕組みです。

エージェントからは、ポスチャー(状態)をFortiSASEに送り、認証だけでなく、状態によってアクセスの許可/拒否を行うことができます。

注意点としては、FortiSASEとFortiGateを接続するために、FortiGate側にセキュアプライベートアクセス(SPA)ライセンスが必要になります。

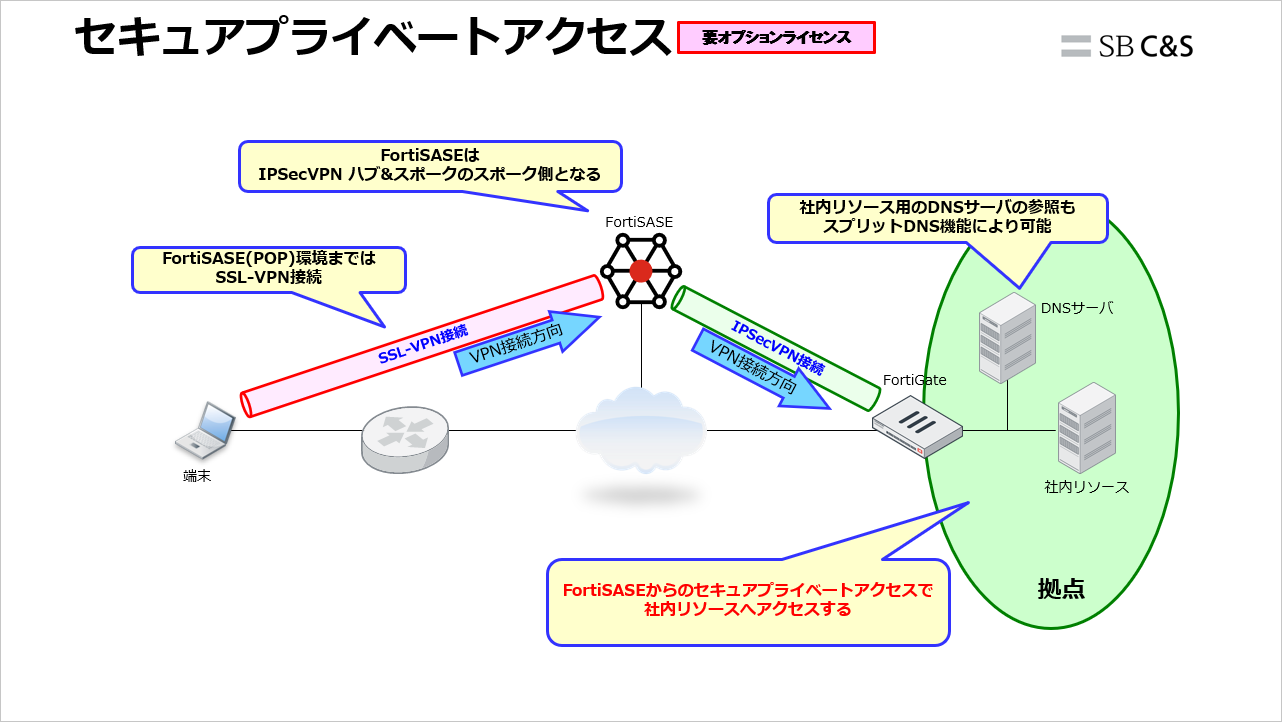

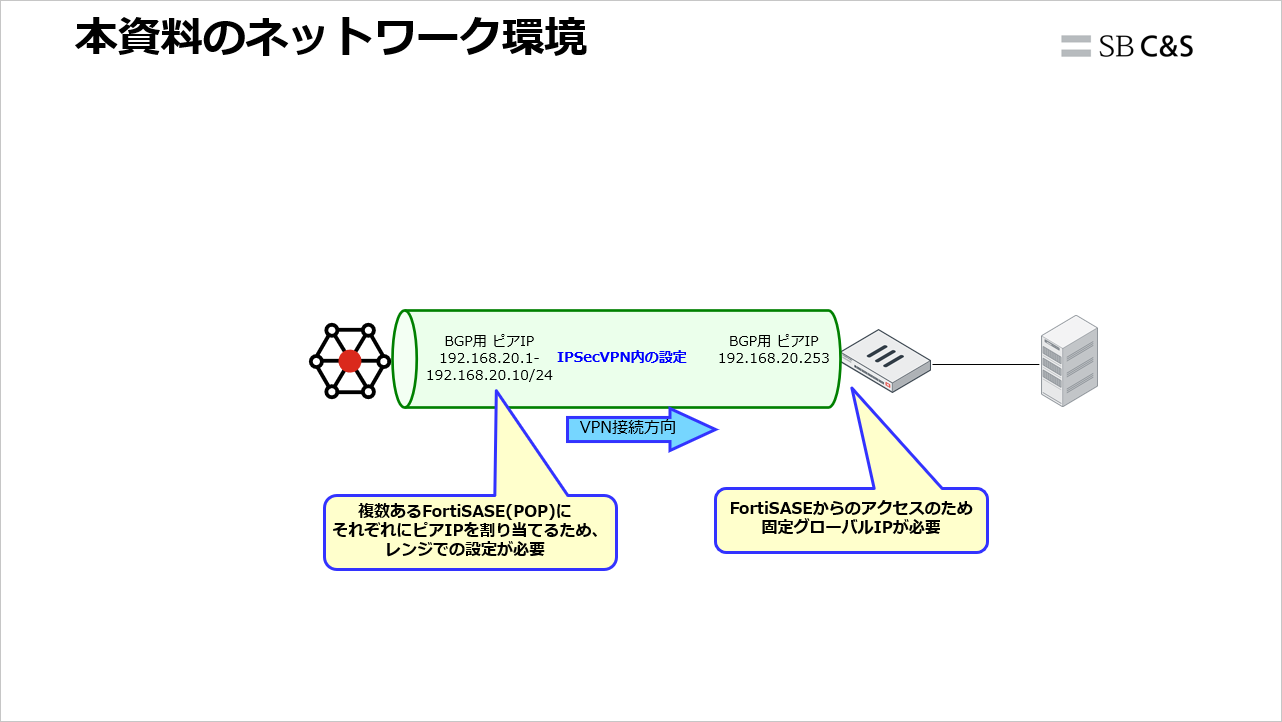

細かい動作としては、FortiSASEから、FortiGateに対して、IPSecVPNにてトンネルを接続するため、必然的にFortiGateがグローバルIPを持つ必要があります。

また、FortiSASE上で、FQDNによる接続先の指定が利用できないため、FortiGate側には固定グローバルIPが必要です。

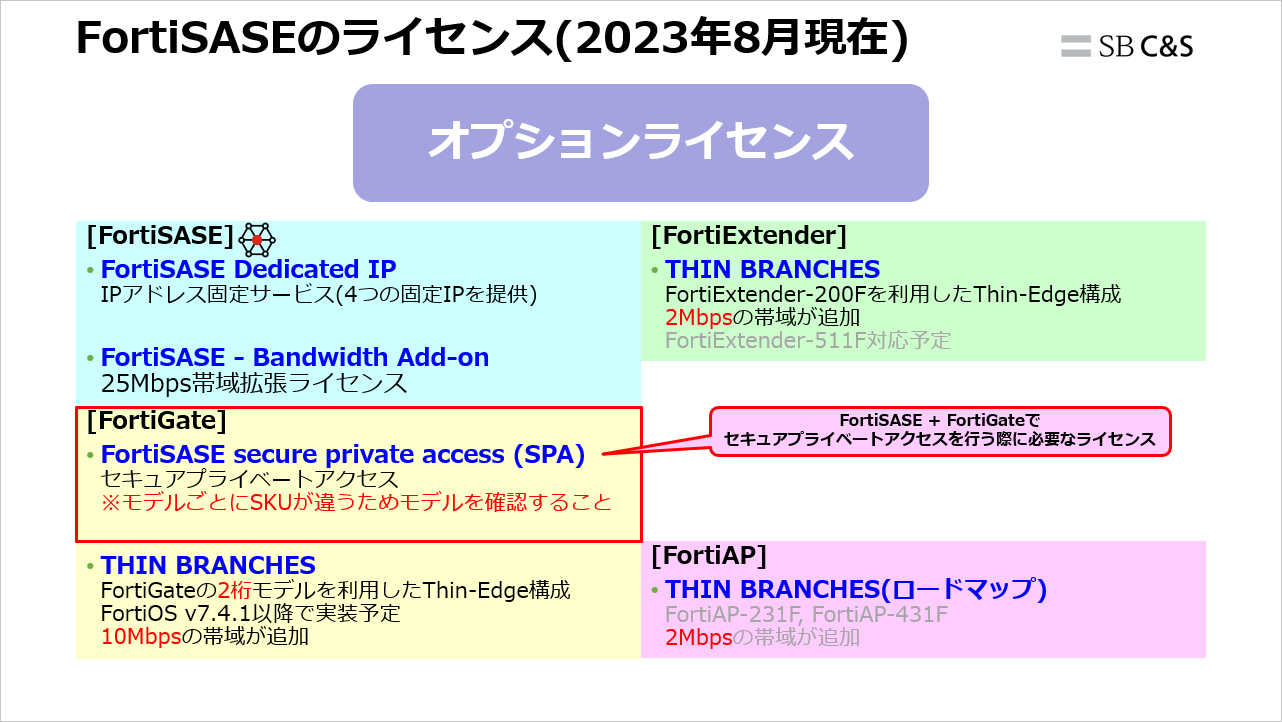

ライセンス

参考までに、FortiSASEとFortiSASEと関わる製品で利用するライセンスをまとめました。

今回は、FortiGateに適用するFortiSASE secure private access(SPA)ライセンスが必要です。

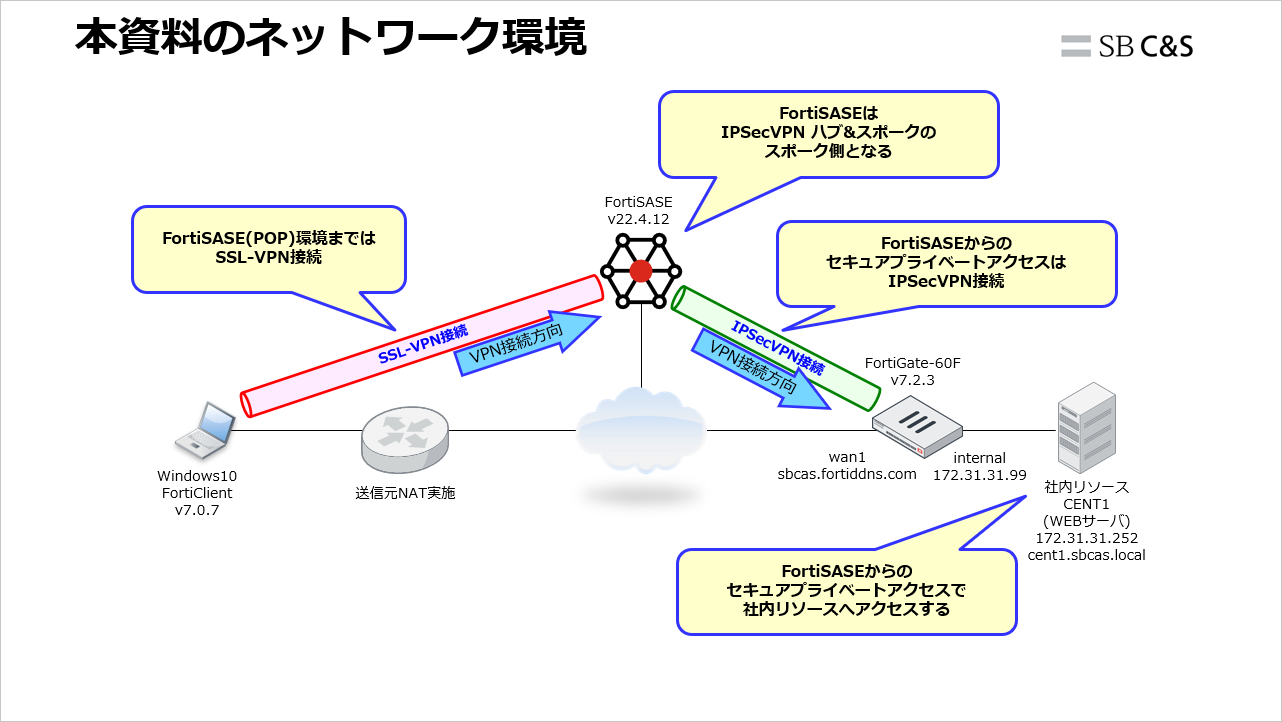

ネットワーク環境

本記事で実施した構成です。

改めて、資料ではFortiGateのwan1がFQDNになっていますが、FortiSASE上で設定する値はグローバルIPとなります。

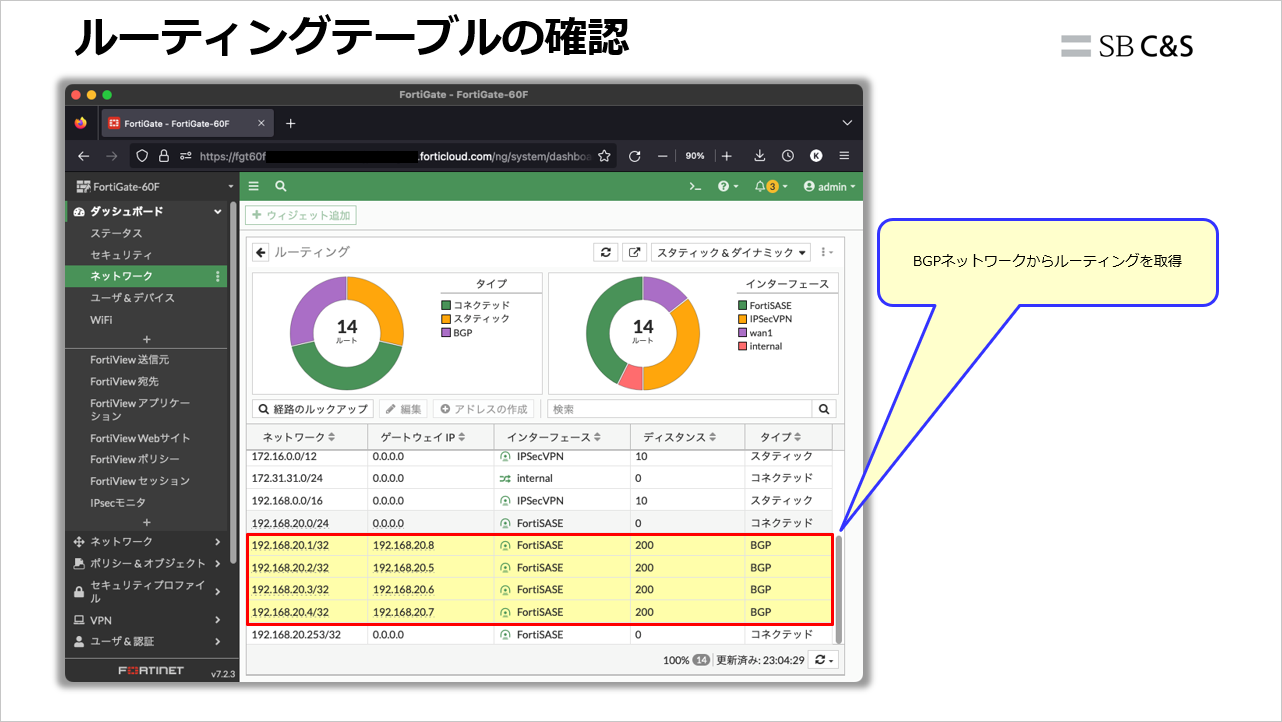

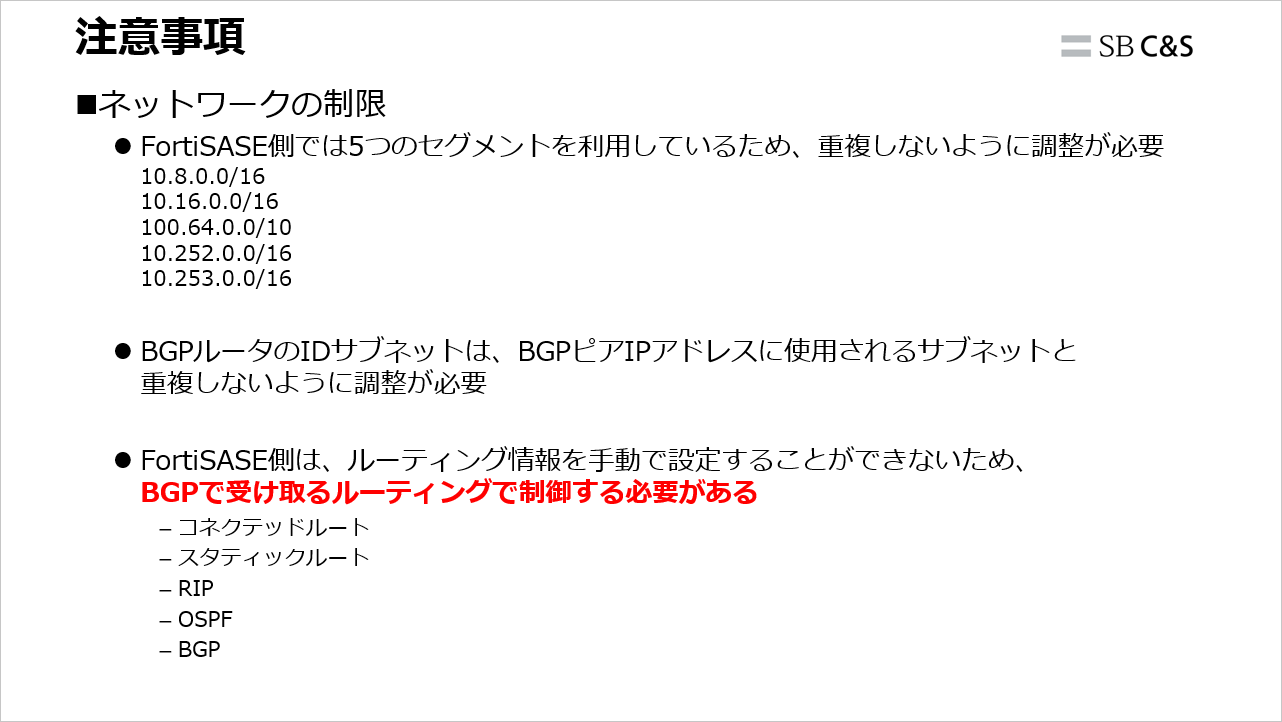

IPSecVPNトンネルの中では、BGPによる動的ルーティングで、FortiSASEへルーティング情報を伝える動作になります。

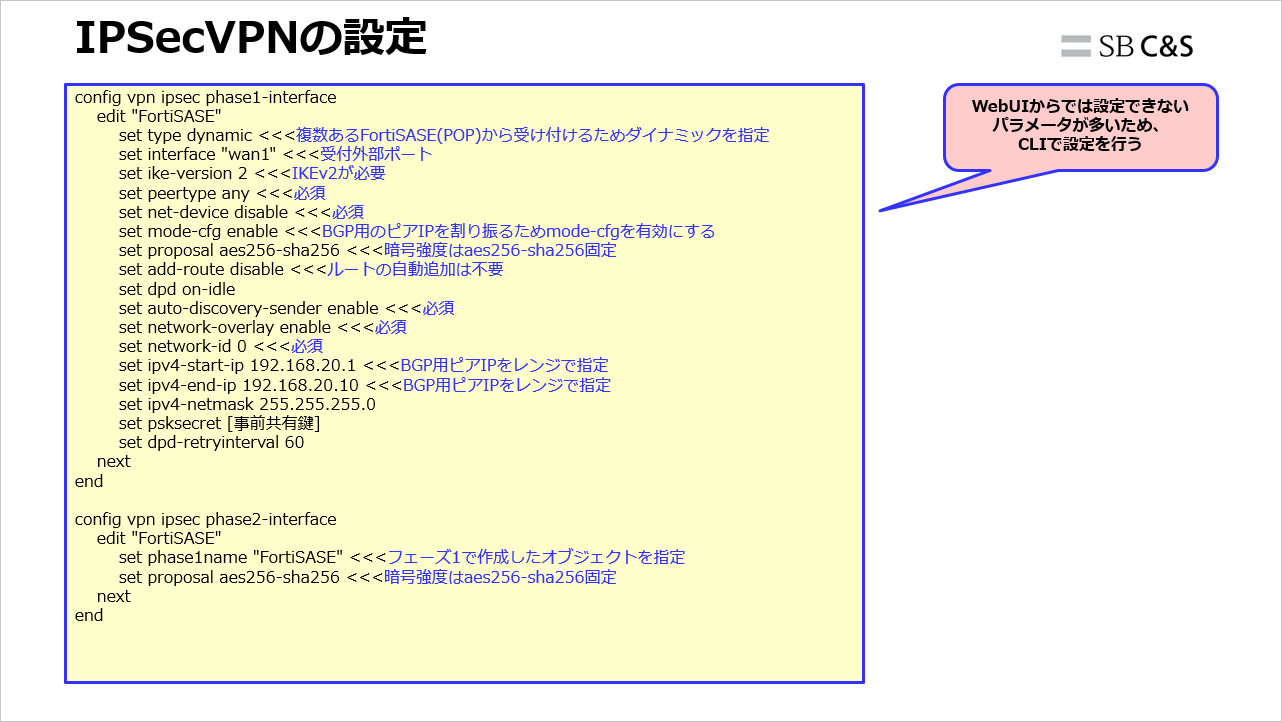

FortiGate側の設定

FortiSASEからのIPSecVPN接続受付および、BGPによるルーティングの設定を行います。

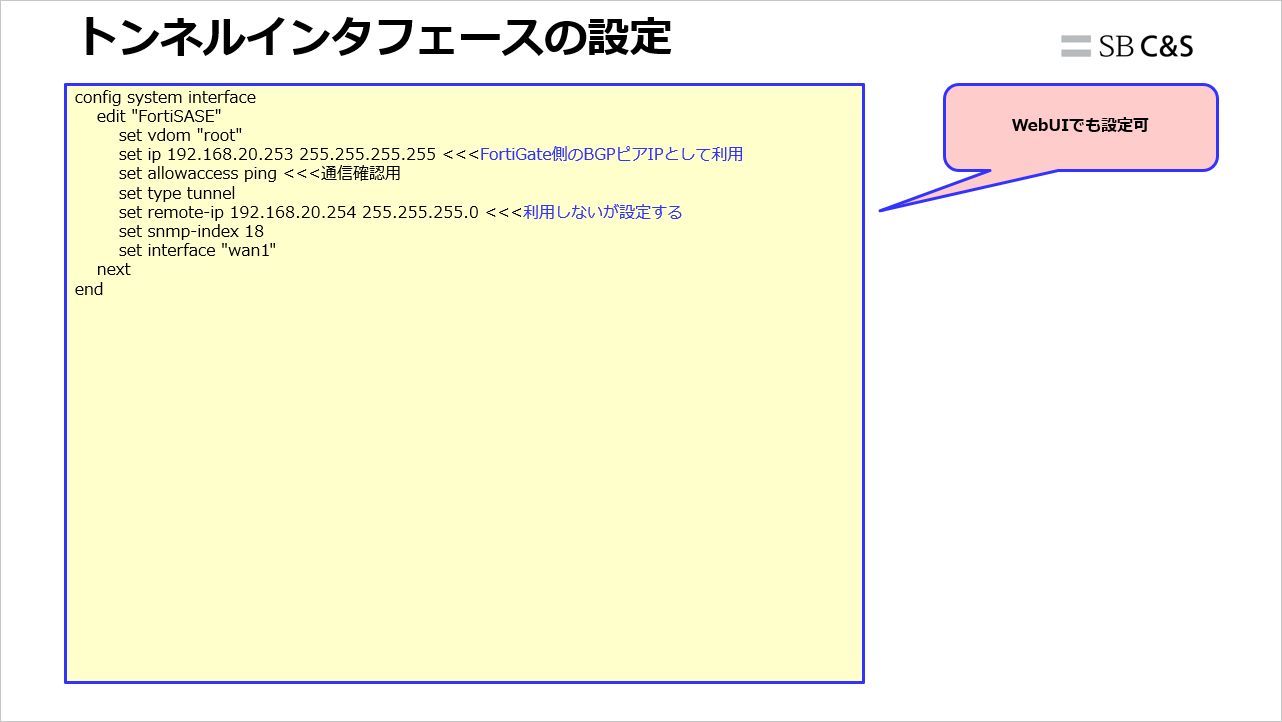

IPSecVPNトンネル内でBGPのやり取りを行うために、トンネル内にIPを設定します。

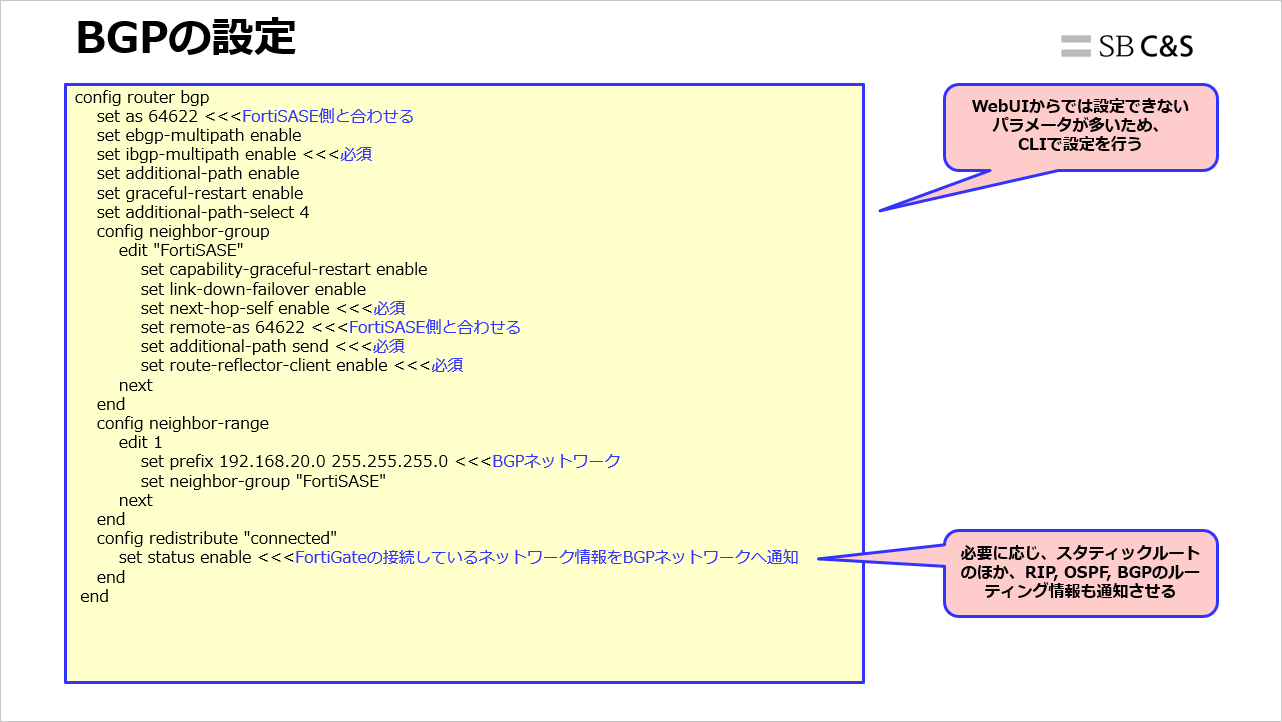

BGPのパラメータを設定します。

もしFortiSASE経由でFortiGateを超えた後、さらにルーティングが必要な場合は、"redistribute" パラメータを併用してルーティングを追加します。

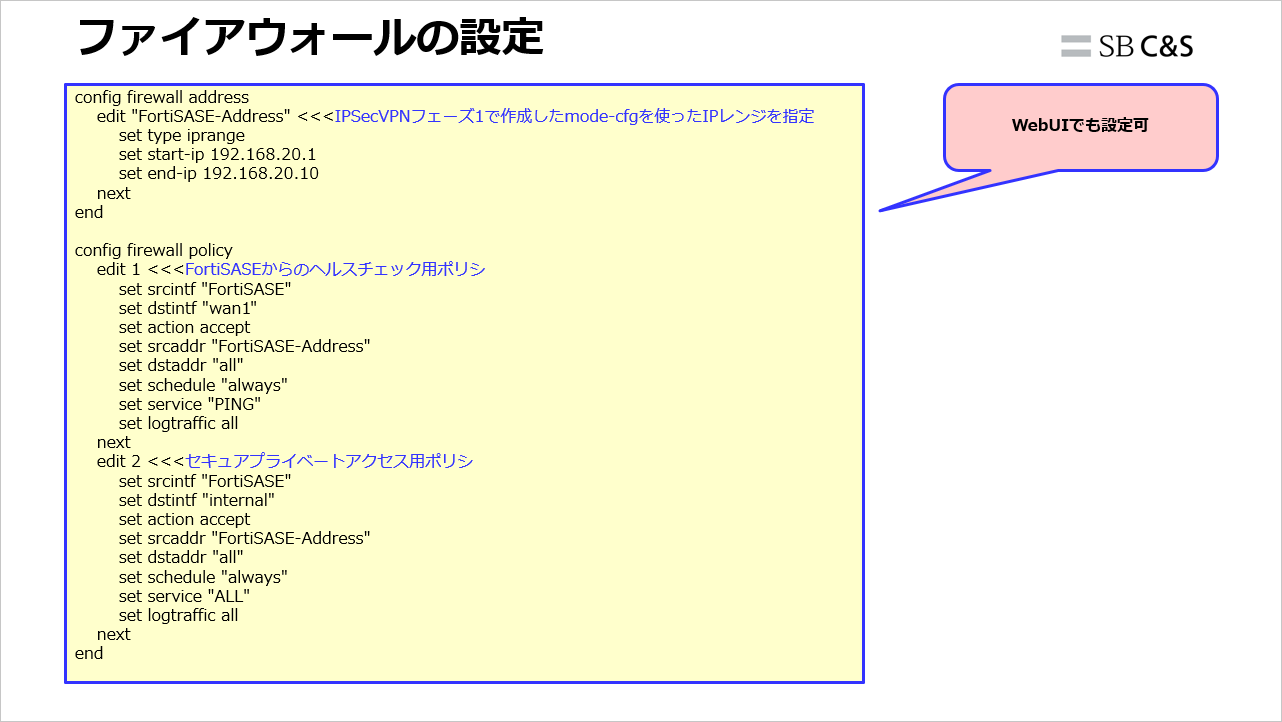

IPSecVPNトンネルから拠点/データセンターへアクセスするためのファイアウォールを設定します。

FortiSASE側の設定

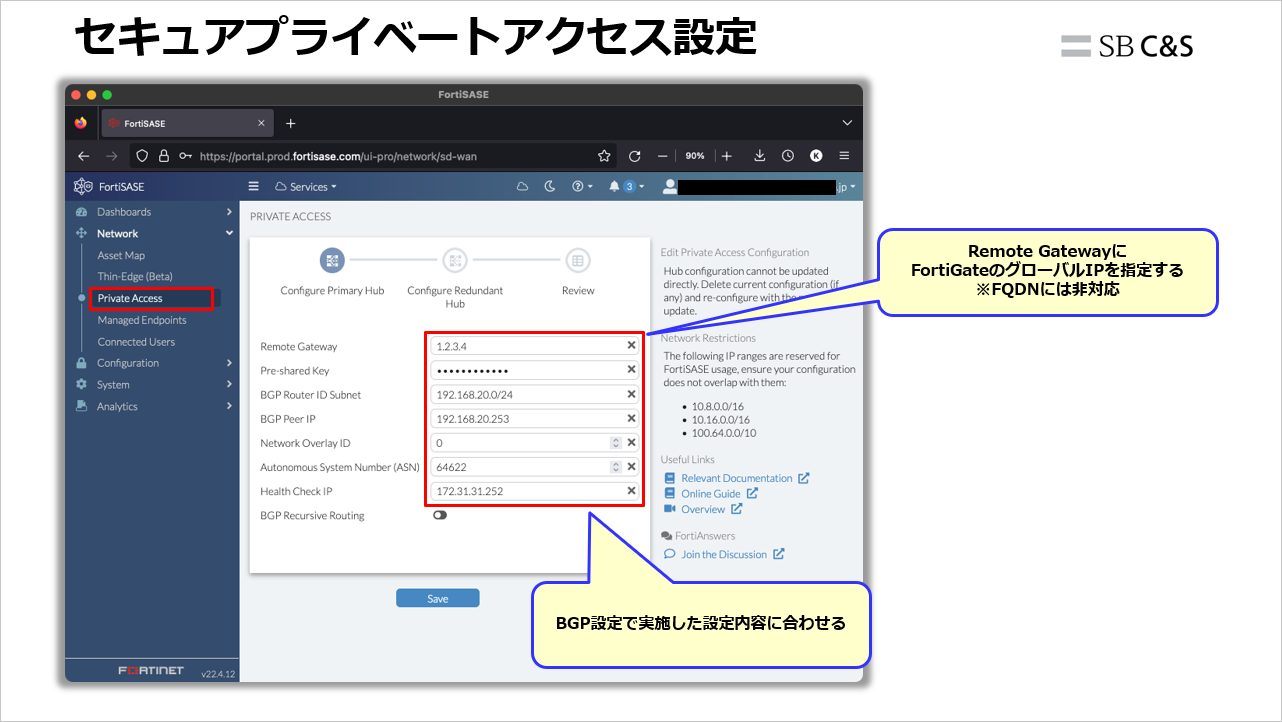

Network >> Secure Private Access(図ではPrivate Access)から、セキュアプライベートアクセス設定を行います。

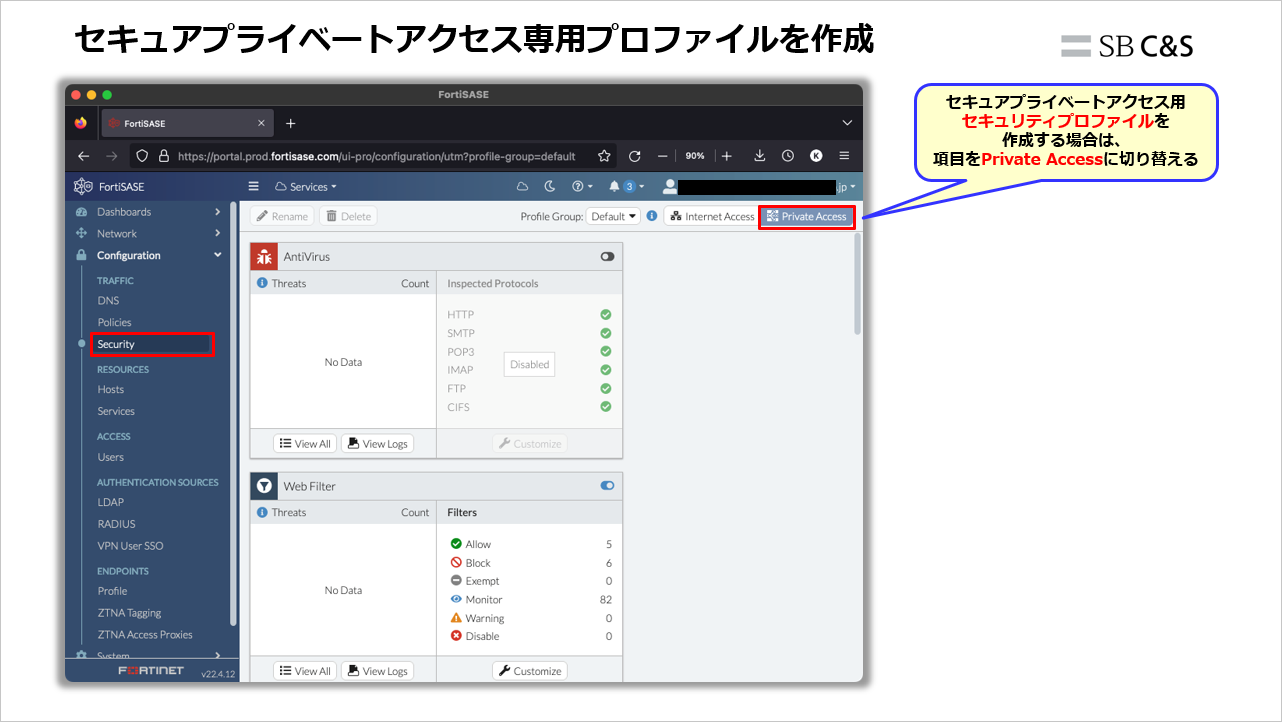

FortiSASE上のファイアウォールで適用するセキュリティプロファイルを設定します。

注意点としては、インターネットアクセス向けと、セキュアプライベートアクセス向けが分かれているため、設定箇所を間違えないようにします。

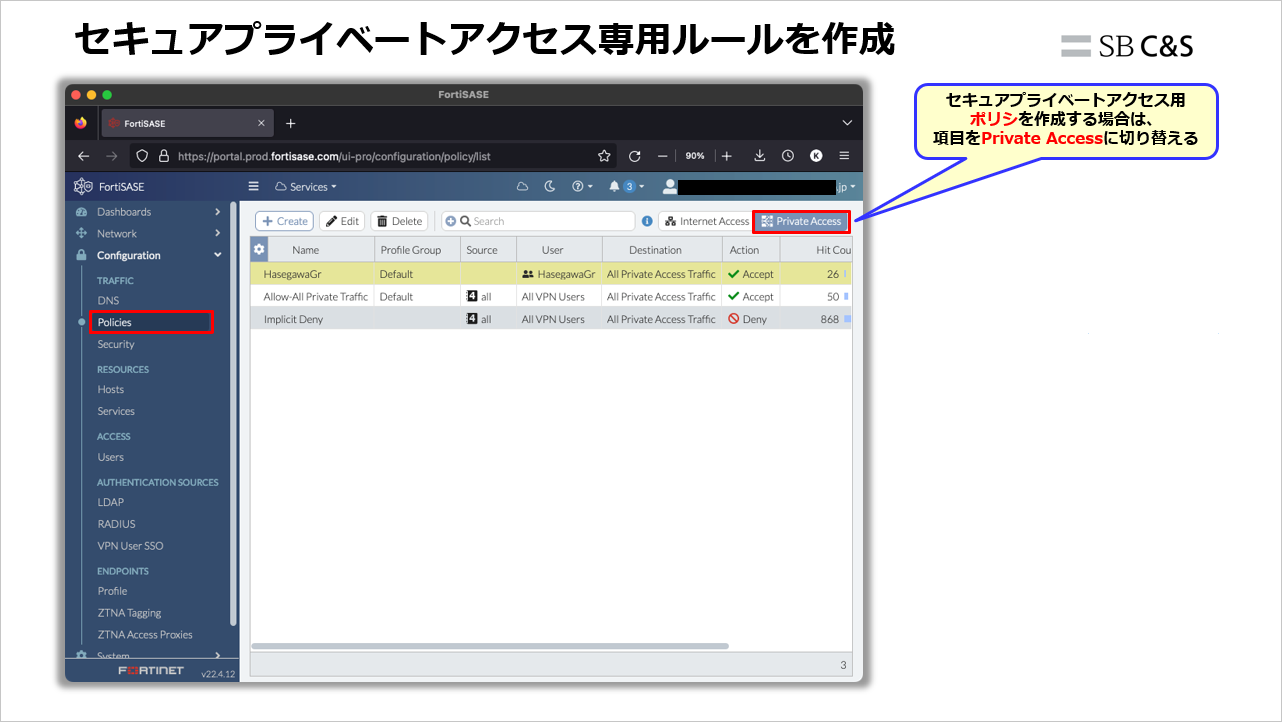

FortiSASEを通過させるファイアウォールポリシを作成します。

セキュリティプロファイルと同様に、インターネットアクセス向けと、セキュアプライベートアクセス向けが分かれているため、設定箇所を間違えないようにします。

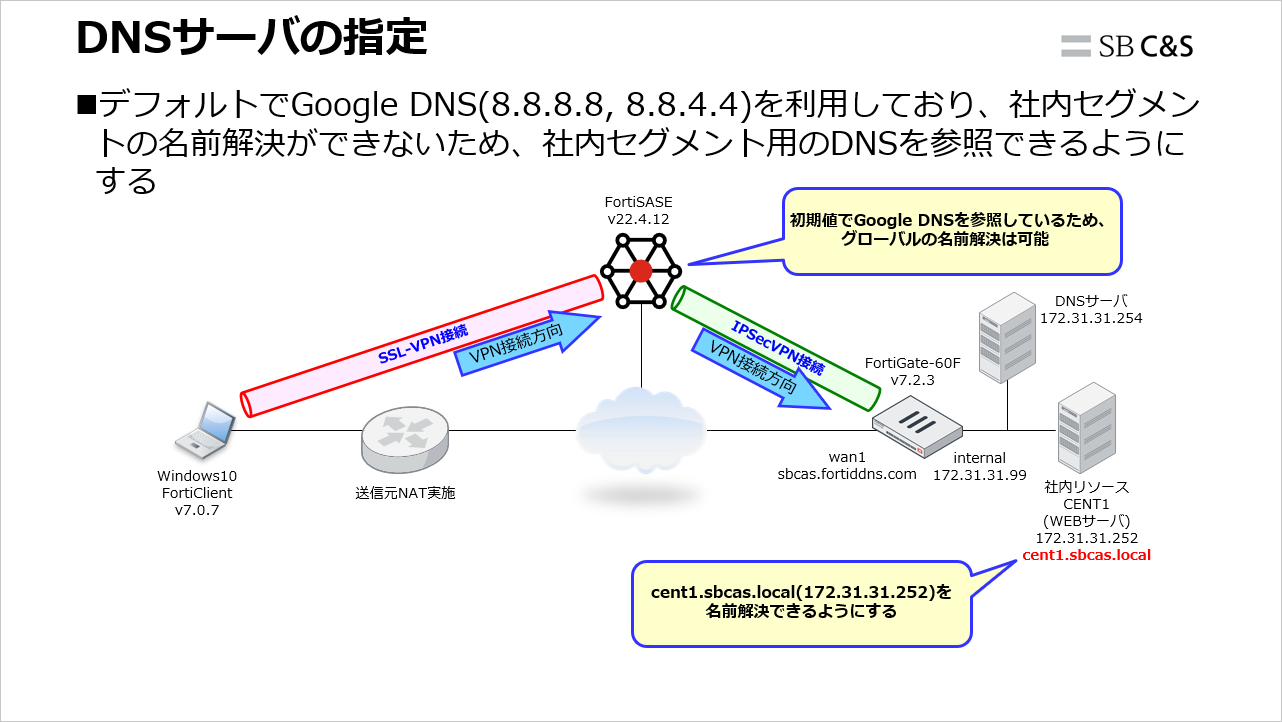

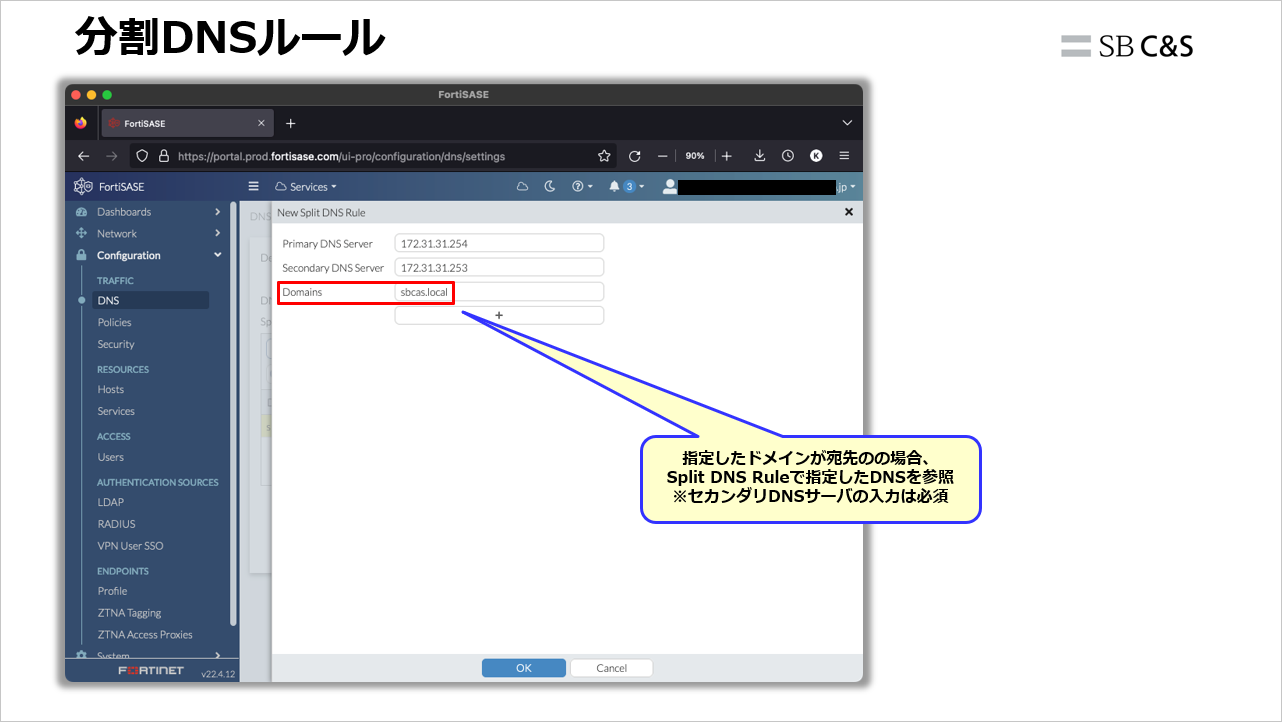

セキュアプライベートアクセス先で名前解決を行う場合

拠点やデータセンター内で、独自の名前解決が必要な場合は、分割DNS(Split DNS)設定を行います。

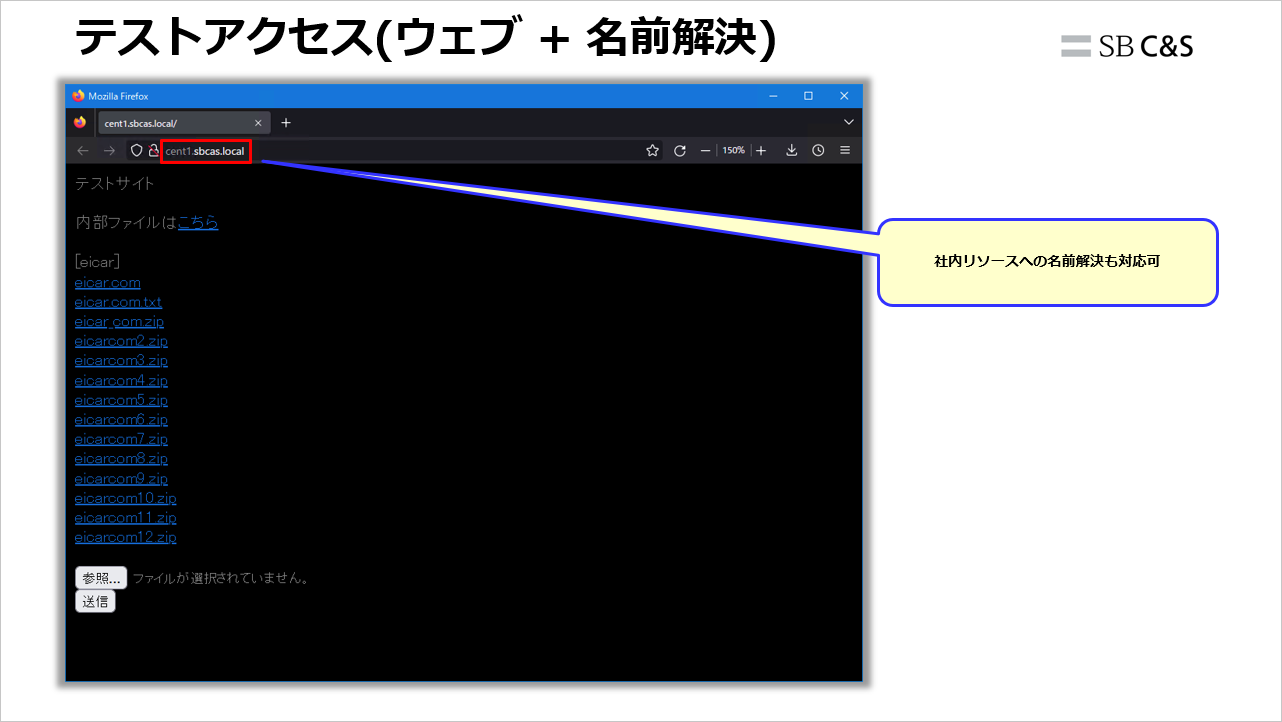

今回のネットワークでは、cent1.sbcas.local というプライベートネットワークで利用する名前解決を行います。

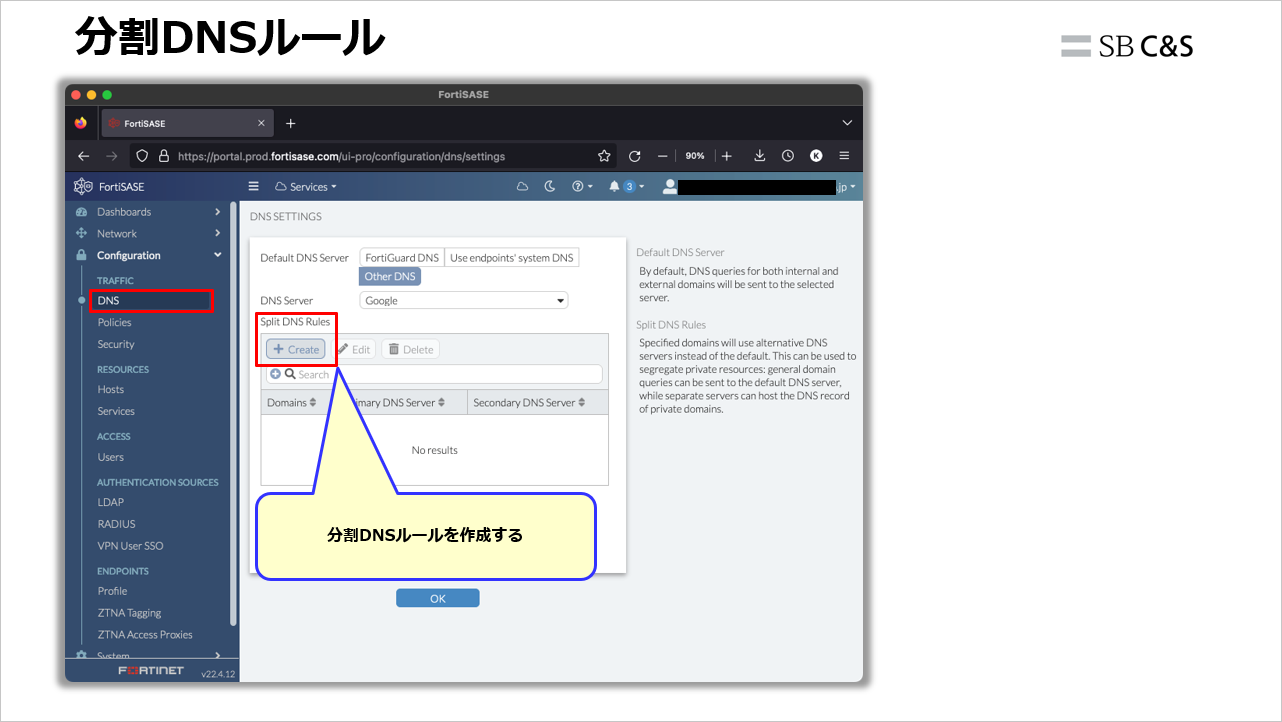

Configration >> DNS

より、分割DNS(Split DNS) Rulesを作成します。

DNSサーバのIPアドレスと、問い合わせを行うドメインを指定します。

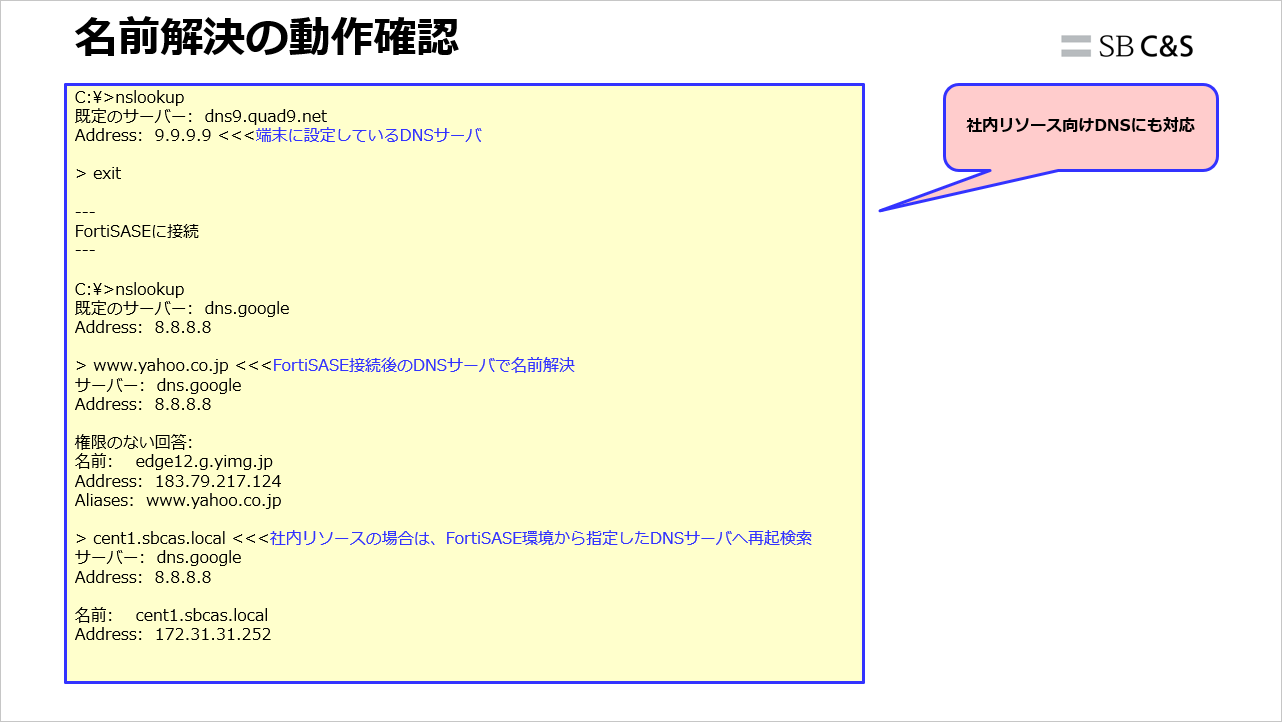

実際にテストを行った場合、社内ネットワークでも名前解決ができることが確認できます。

動作確認

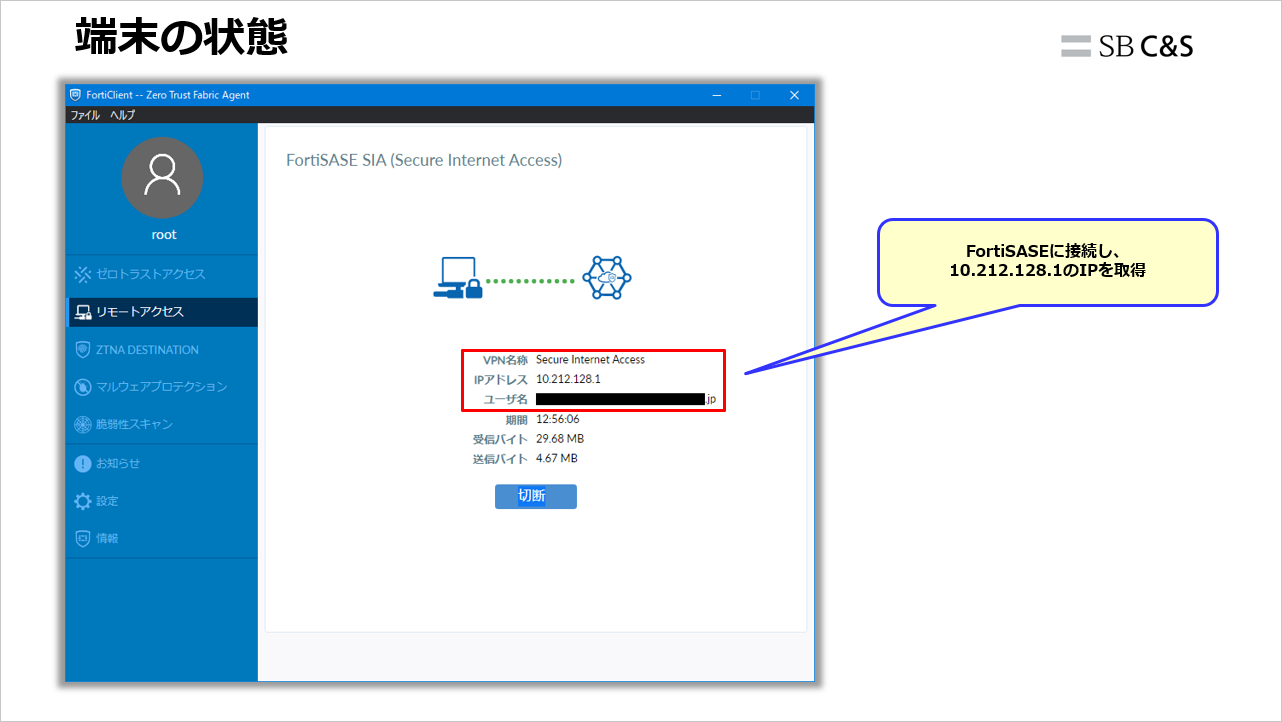

エージェント(FortiClient)を利用して、FortiSASEへ接続します。

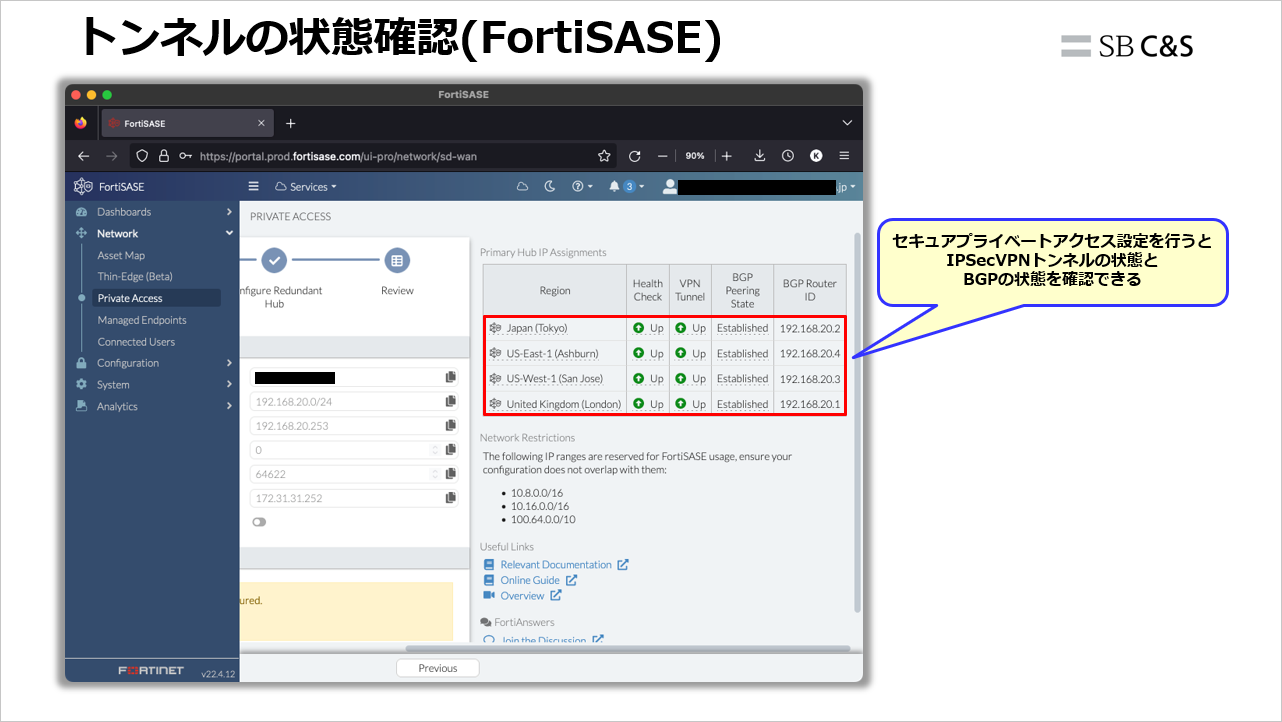

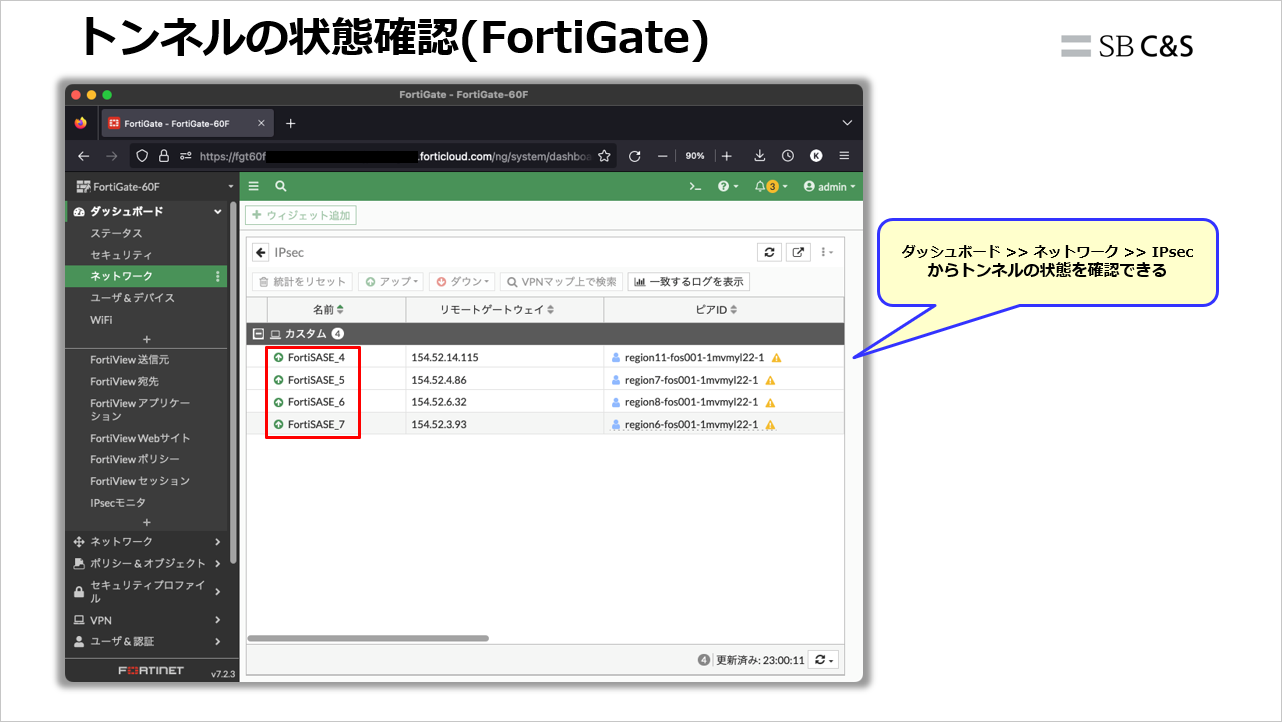

FortiSASE上では、FortiGateとIPSecVPN接続について正常にできていることが確認できます。

※PoPs は4つあるため、4つのFortiSASEから、FortiGateにIPSecVPN接続が行われます。

FortiGate側も4つのIPSecVPNトンネルがアップしていることを確認できます。

ルーティングテーブルを見ると、BGPでそれぞれのFortiSASEのPoPsに対するルーティング情報を確認できます。

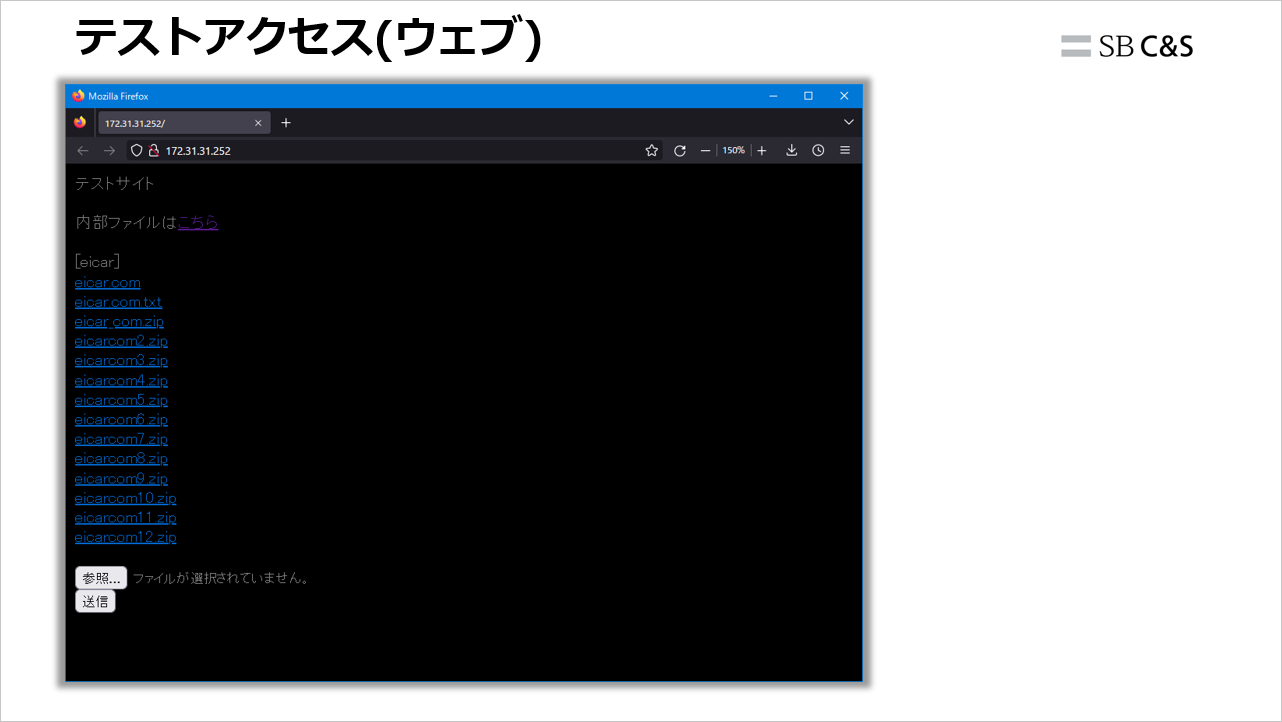

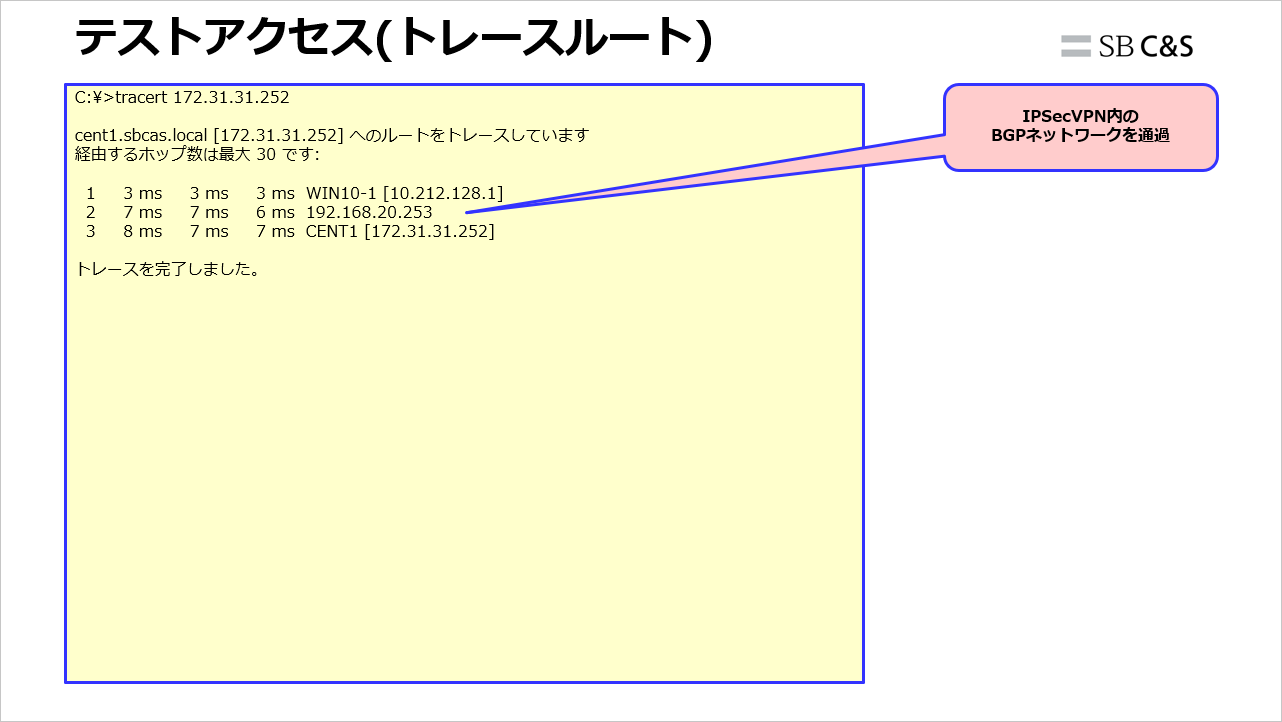

端末からセキュアプライベートアクセス先のサーバにアクセスを行います。

分割DNSにより、セキュアプライベートアクセス先で利用している名前解決も可能です。

トレースルートを行うと、IPSecVPNトンネルを通ることも確認できます。

セキュアプライベートアクセス利用の際の注意点

FortiSASEのセキュアプライベートアクセスでは、あらかじめ5つのセグメントが予約されています。

導入する際は、セグメントが重複していないか確認いただき、重複している場合はセグメントの変更が必要になります。

いかがでしたでしょうか。

FortiSASEのセキュアプライベートアクセス構成は、既存資産のFortiGateを有効に活用することができます。

ZTNA方式の場合は、アクセス先ごとにルールを作成する必要があるため、ルールの作成が手間でしたが、セキュアプライベートアクセスによってIPSecVPNと同じように作成ができ、さらにポスチャーチェックを利用するなどゼロトラストとしても活用できます。

以上、ご拝読ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡