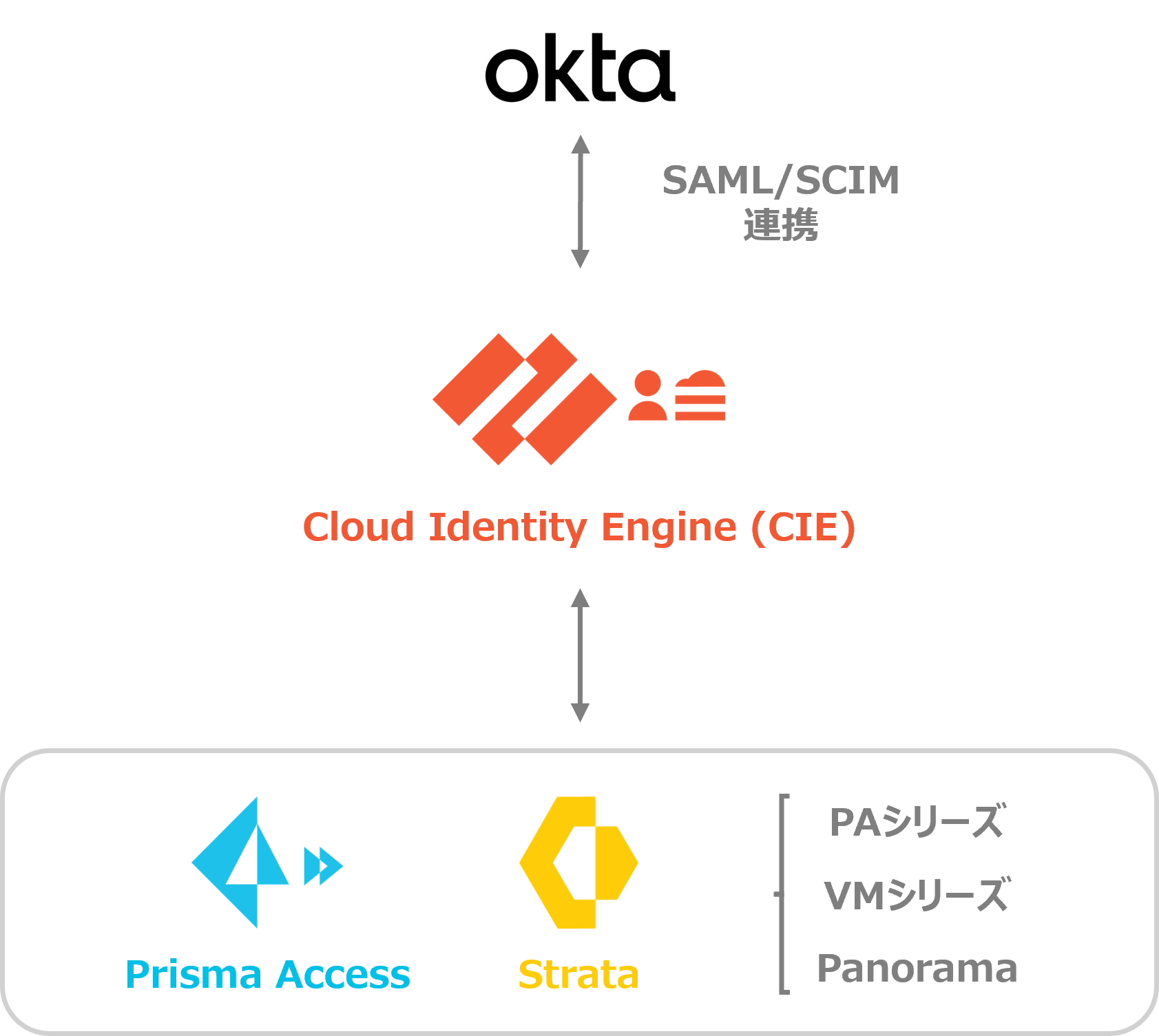

本記事は、Palo Alto Networks社のPrisma AccessとOktaのSAML/SCIM連携についての内容です。

Prisma AccessではIDaaSとの連携でユーザ認証やIDベースのポリシー制御が可能になります。

Cloud Identity Engine (CIE) を活用することで、Prisma AccessやPAなどのネットワーク製品における

ID管理を一元化し簡素化することができます。

Cloud Identity Engine (CIE) は、オンプレミスやクラウドで管理されたユーザー、グループ、および

認証データを一元化し、ネットワークセキュリティインフラストラクチャ全体でIDを統一することが

可能なクラウドサービスです。

オンプレミスからクラウドのIDプロバイダ (IdP) への移行によって複数のIdPが共存する環境においても、

一貫したユーザー認証で常にIDベースのセキュリティ対策を施行することでゼロトラストを実現します。

本記事ではCIEを介してPrisma AccessとOktaを連携し、ユーザー認証とポリシー制御を行う手順をご紹介いたします。

目次

1. CIEとは

CIEはPalo Alto Networks社が提供している、クラウドネイティブなID統合サービスです。

CIEの機能は、「ユーザー認証」と「ディレクトリ同期」の2つに大別されます。

「ユーザー認証」

SAML 2.0ベースのユーザー認証が可能です。

NGFWやPrisma Accessは、サービスプロバイダ (SP) としてCIE経由でIdPから認証を受けます。

「ディレクトリ同期」

IdPからID情報を取得して同期し、NGFWやPrisma Accessといったセキュリティ製品に提供します。

この情報をもとに、ユーザーやグループベースのセキュリティポリシーを定義することができます。

IdPとSCIM連携することによってディレクトリの同期を行います。

2. 設定の流れ

本記事では、以下の流れで Prisma Access - CIE - Okta の連携を行います。

CIEとOktaのSAML連携

CIEを介した「ユーザ認証」を実施するため、CIEとOktaの設定を行います。

▶ 3. CIEとOktaのSAML連携

CIEとOktaのSCIM連携

CIEにOktaの「ディレクトリを同期」するため、CIEとOktaの設定を行います。

▶ 4. CIEとOktaのSCIM連携

Prisma AccessとCIEの連携

Prisma Accessでの外部認証をCIE経由で実施するための設定を行います。

▶ 5. Prisma AccessとCIEの連携

動作確認

Prisma Accessでのユーザー認証とポリシー制御の動作確認を行います。

▶ 6. 動作確認

3. CIEとOktaのSAML連携

【事前準備】

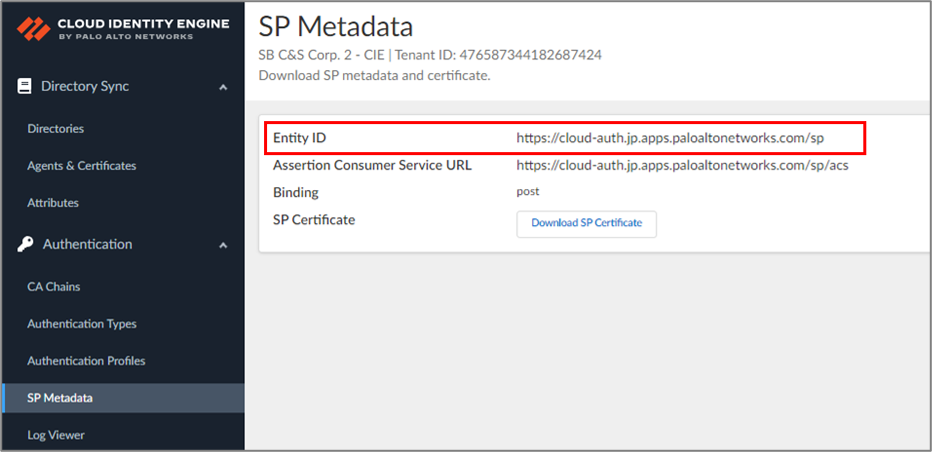

①CIEにアカウント管理者としてログインします。

②Authentication > SP Metadata

後述のOkta側の設定で使用する SAML Region を確認して控えておきます。

【Entity ID】 https://cloud-auth.jp.apps.paloaltonetworks.com/sp

↓

【SAML Region】 cloud-auth.jp.apps

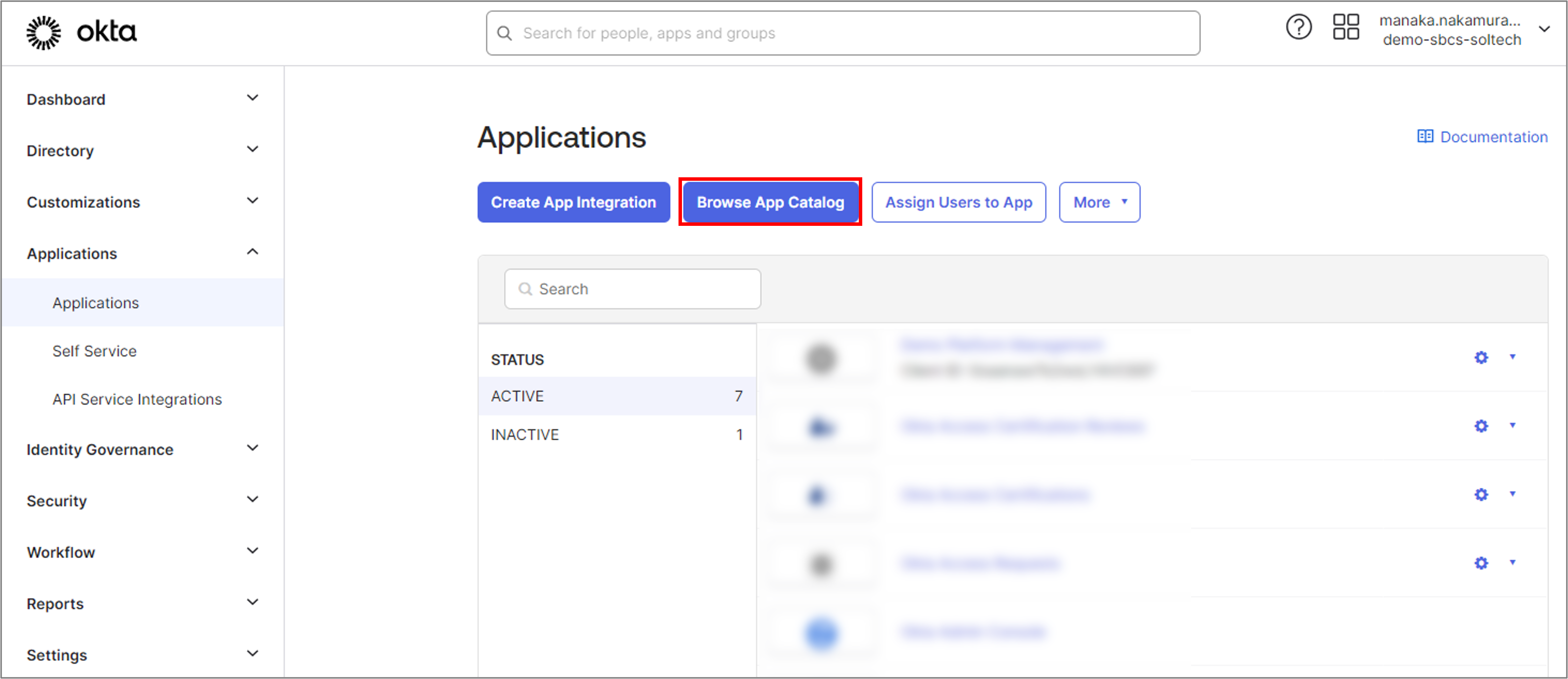

【Okta側の設定】

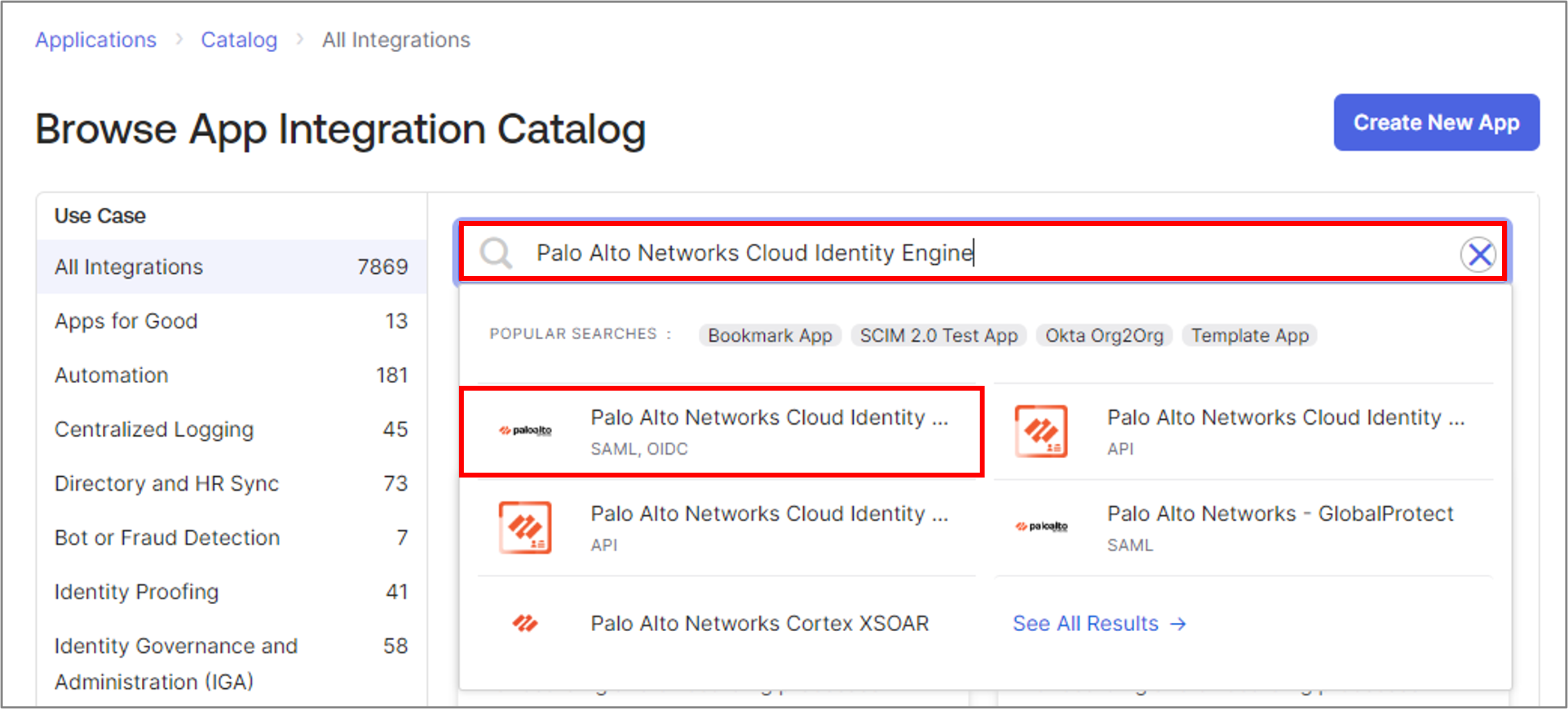

Palo Alto Networks Cloud Identity Engine アプリの追加

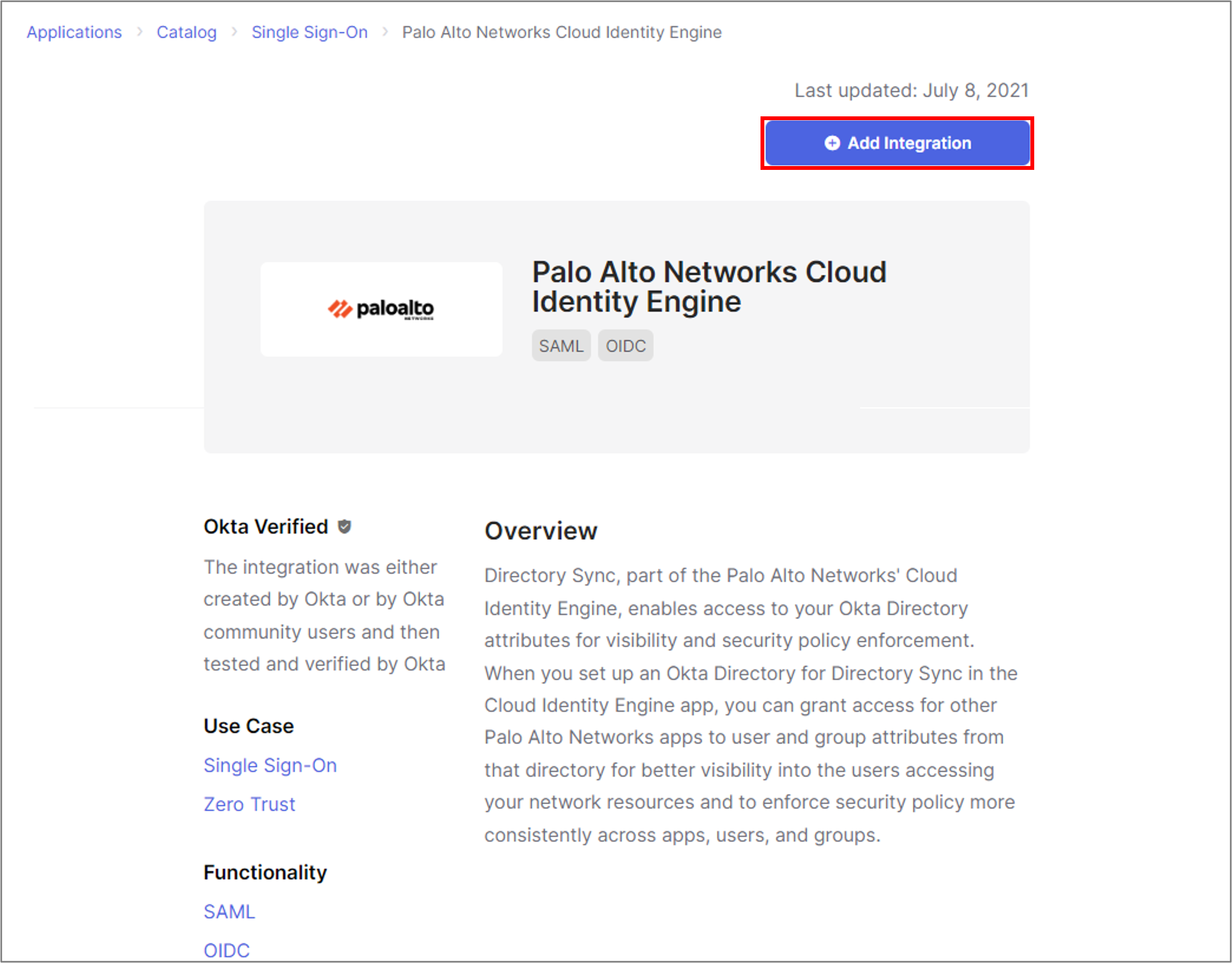

③Palo Alto Networks Cloud Identity Engine を検索して選択します。

④Add Integration をクリックします。

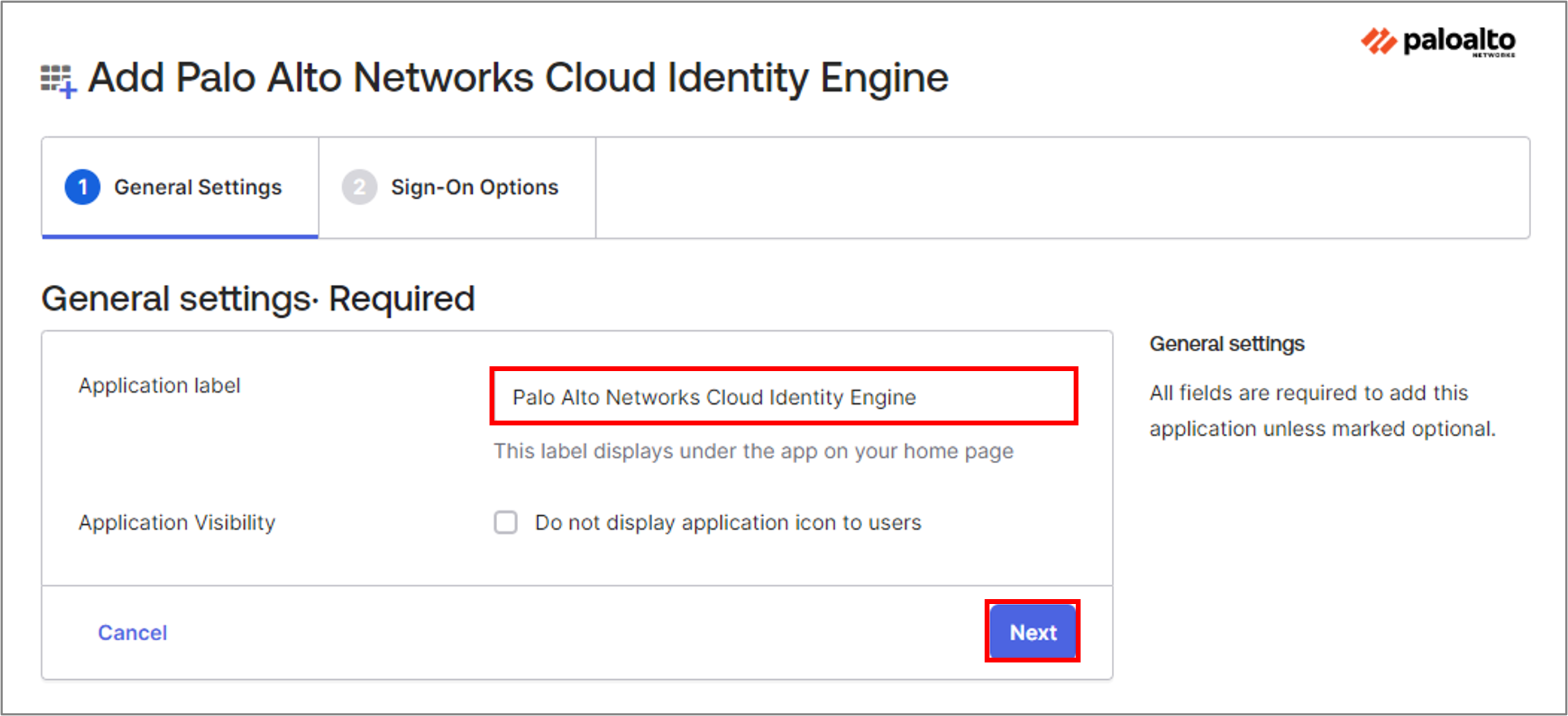

⑤必要に応じてアプリの表示名を編集後、Next をクリックします。

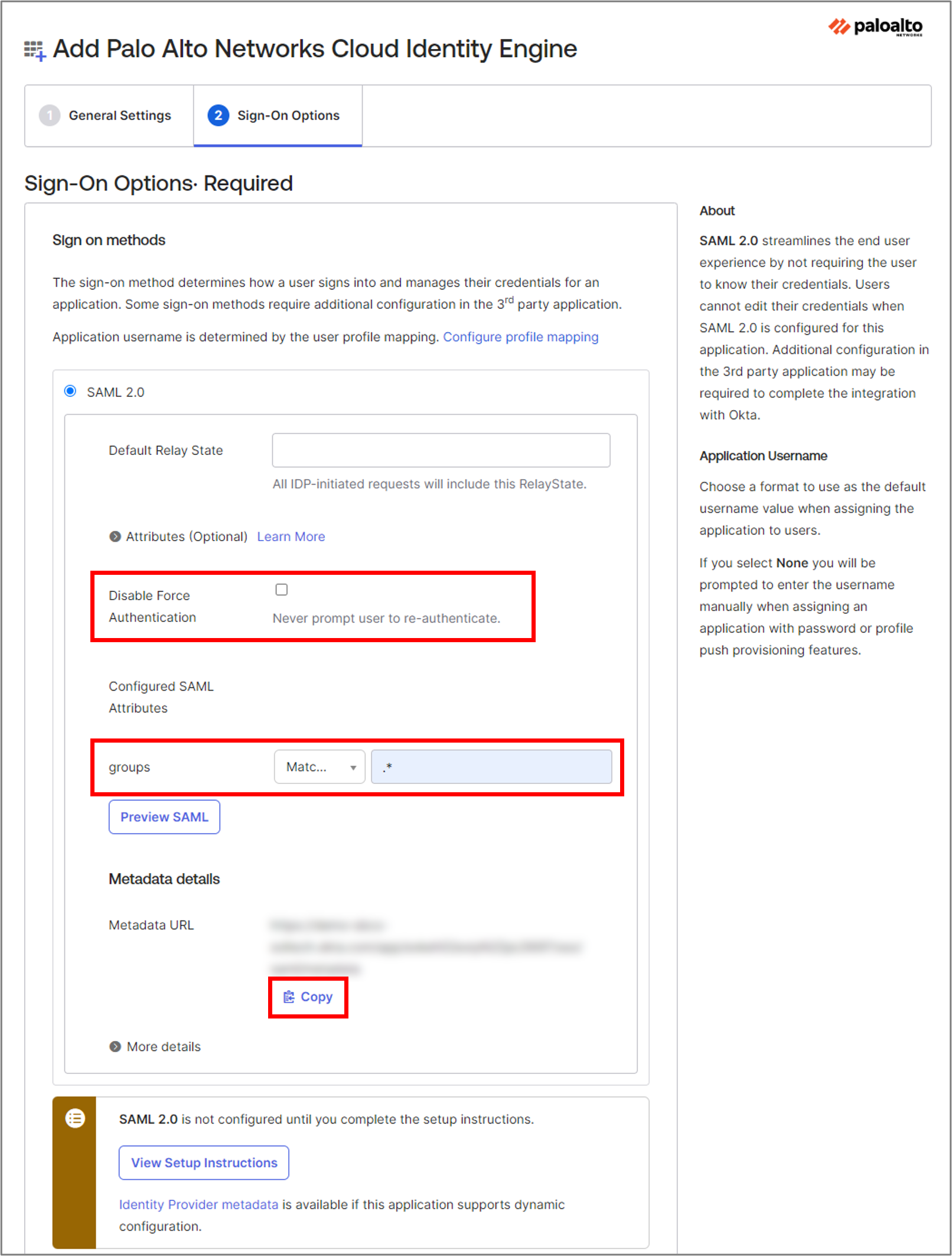

⑥SAML 2.0 が選択されていることを確認します。

⑦Force Authentication を有効にする場合は Disable Force Authentication のチェックを外します。

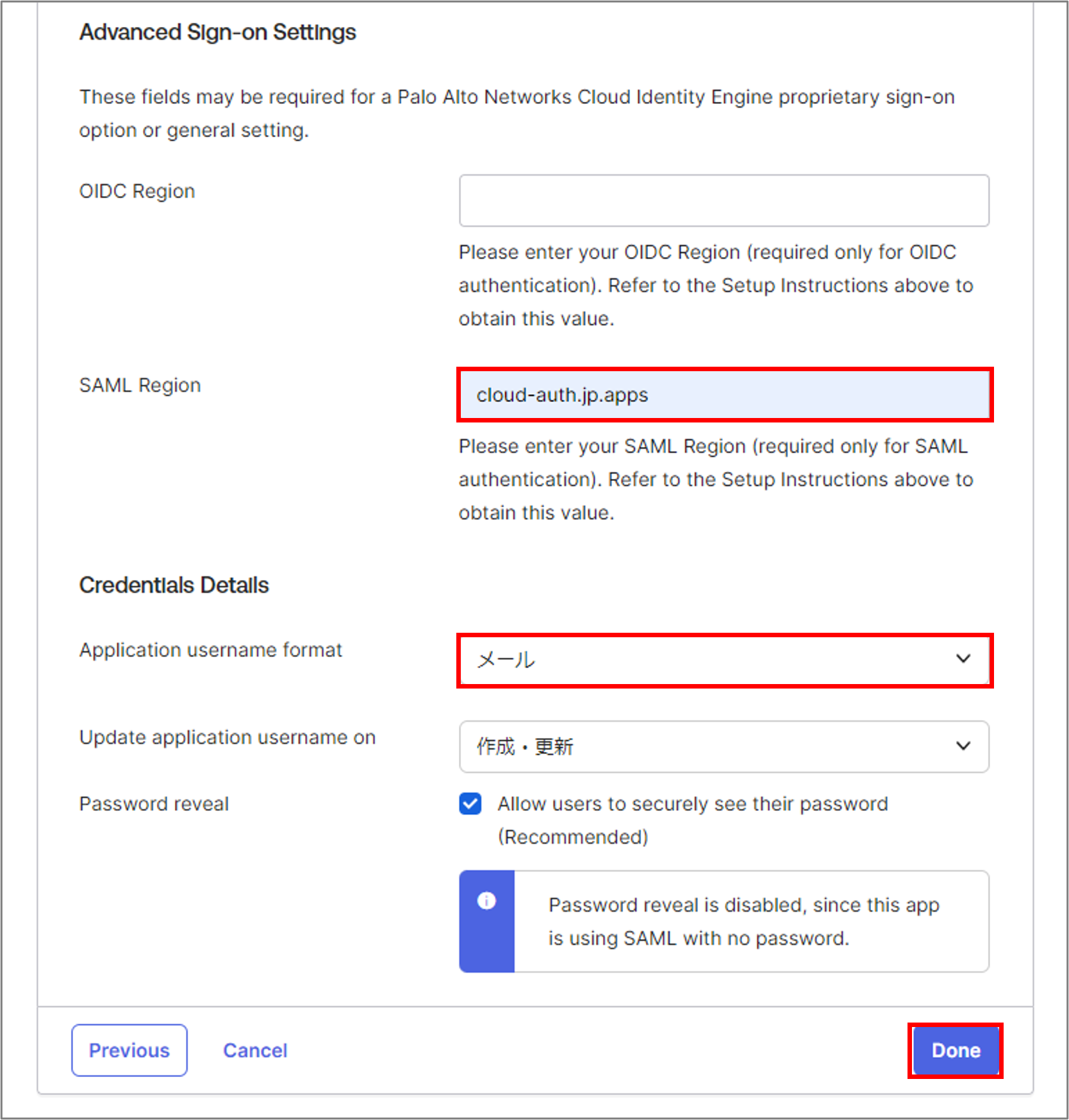

⑧groups で Matches regex を選択し、「.* (ピリオド、アスタリスク)」を入力します。

⑨Metadata URL をコピーして控えておきます。

⑩Advanced Sign-on Settings の SAML Region に「事前確認」で確認した値を貼り付けます (例: cloud-auth.jp.apps)。

⑪Application username format でユーザー認証に使用したい形式を選択します。

⑫Done をクリックします。

ユーザーの割り当て

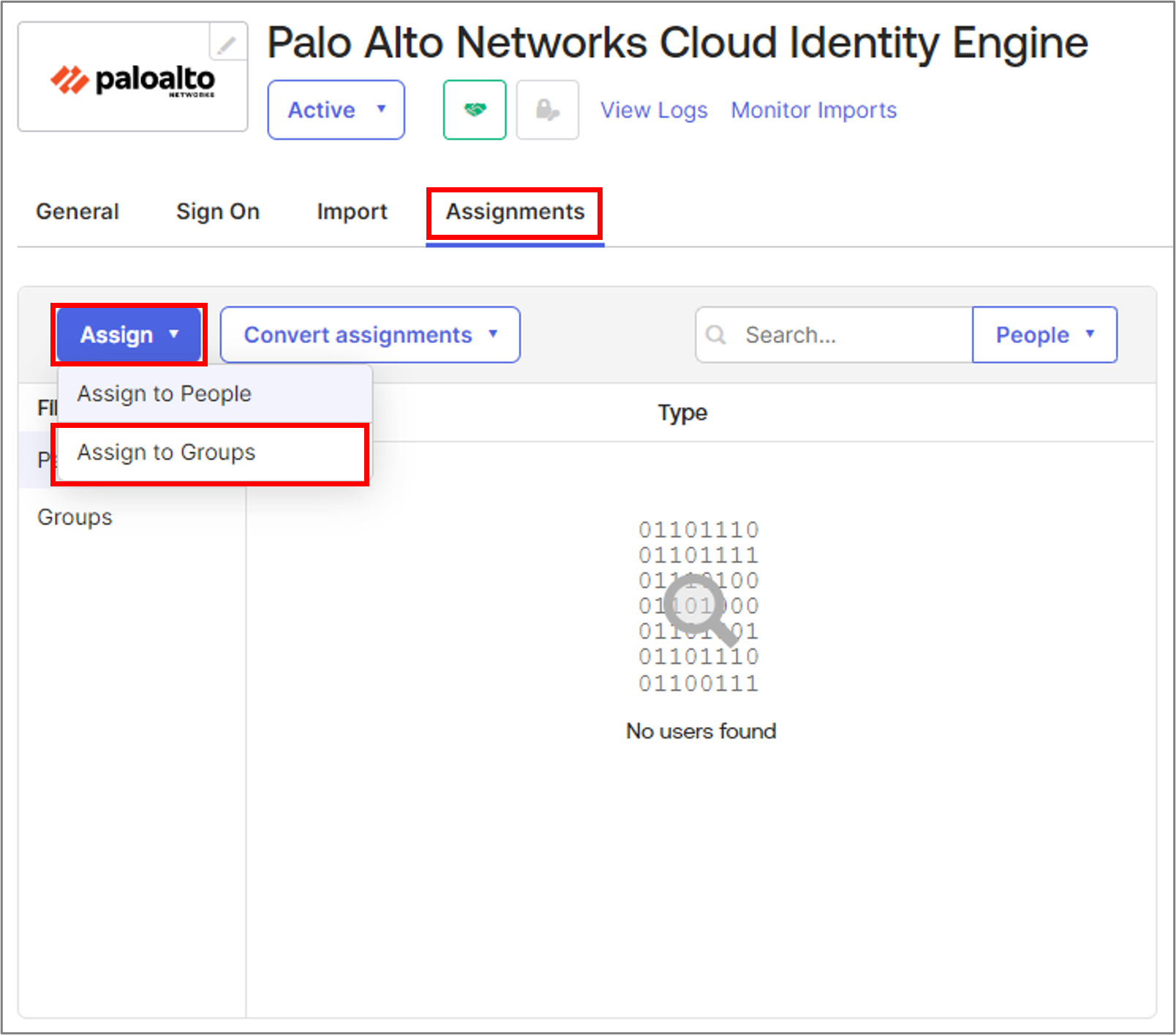

①Assignments から Assign をクリックします。

②ユーザーもしくはグループに対してアプリを割り当てます。

ユーザーの場合は Assign to People、グループの場合は Assign to Groups をクリックします。

今回はグループに割り当てるため Assign to Groups をクリックします。

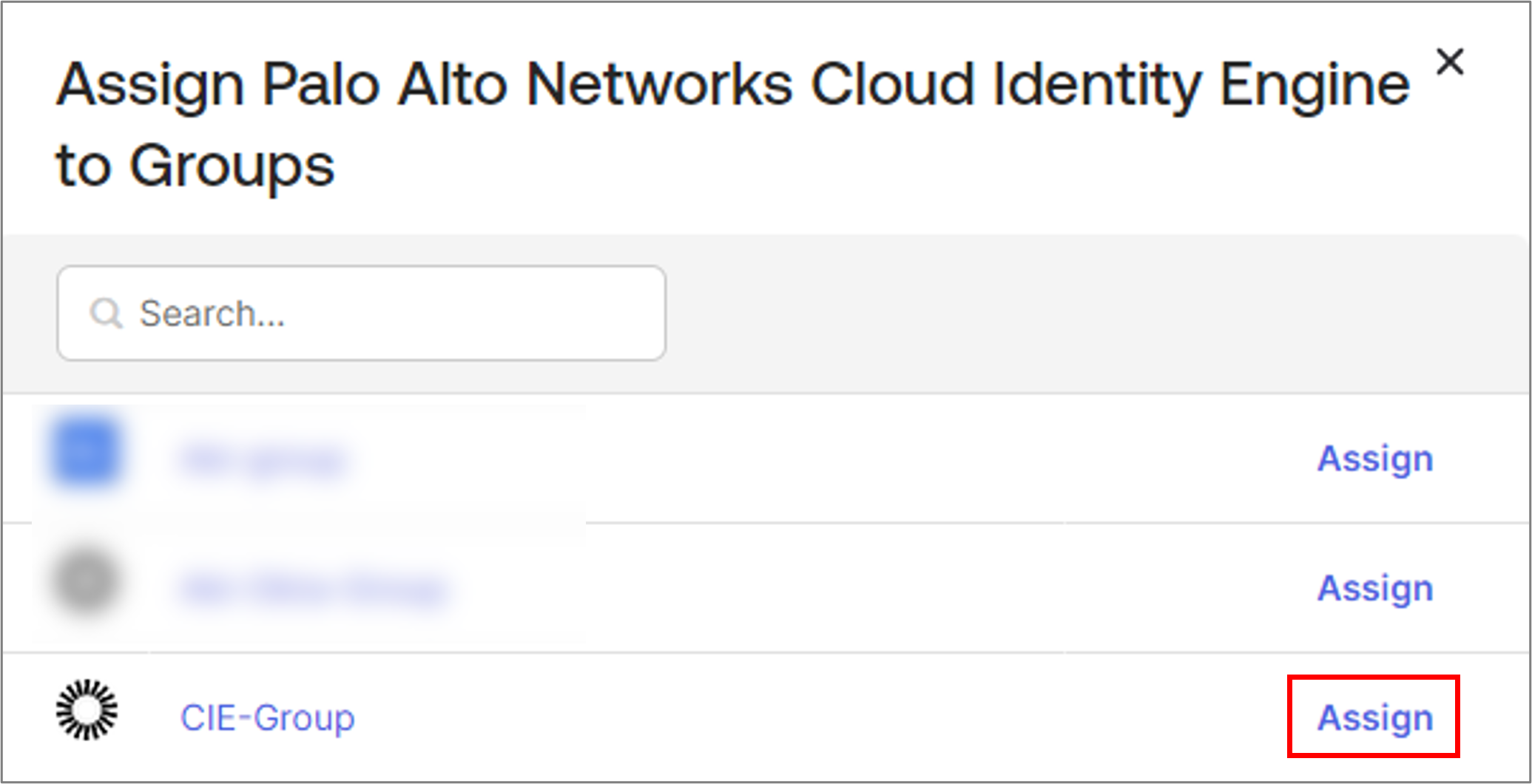

③選択するグループの右側にある Assign を選択し Done をクリックします。

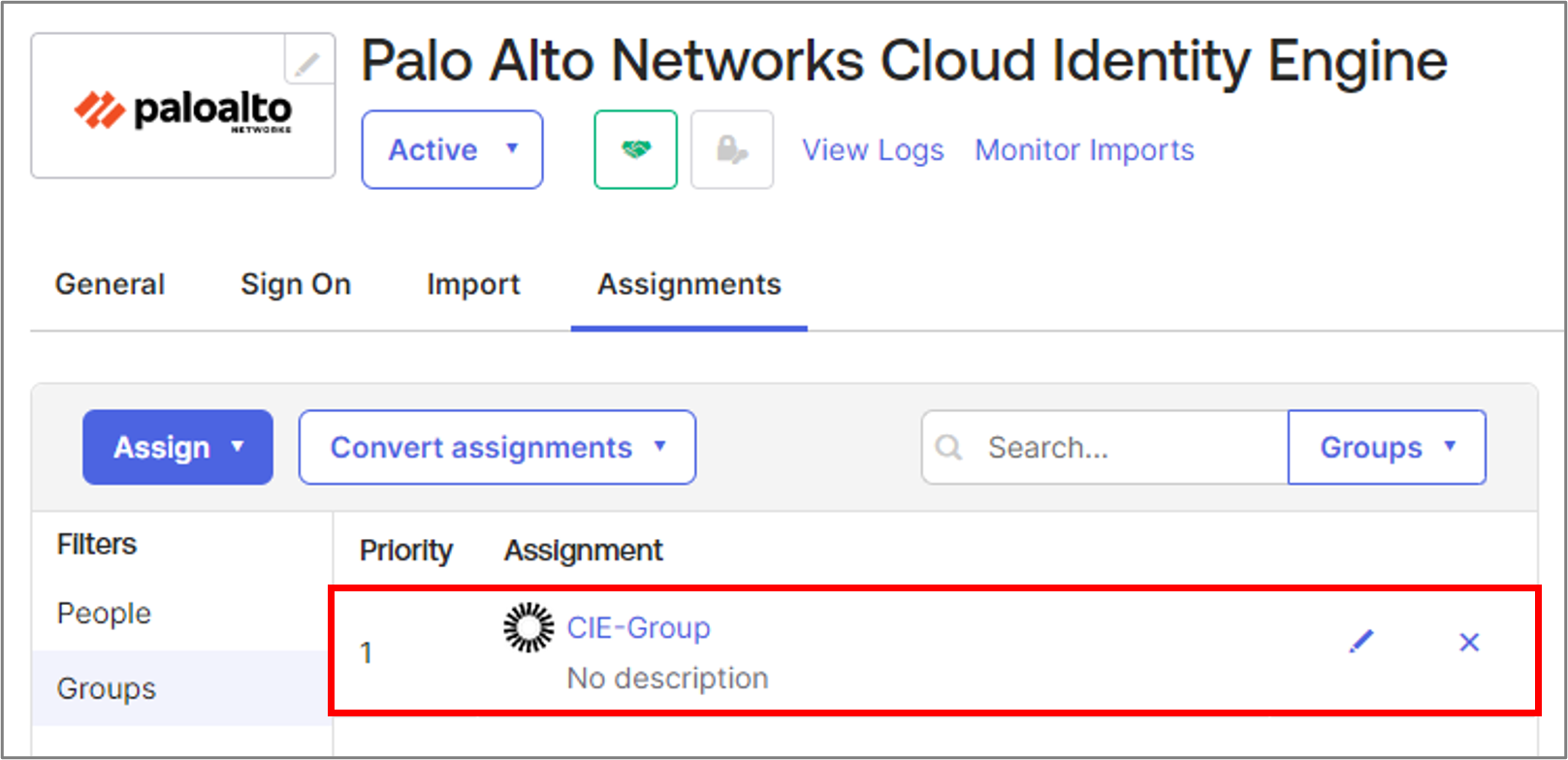

④Assignments > Groups から、アプリに割り当てられたグループを確認できます。

【CIE側の設定】

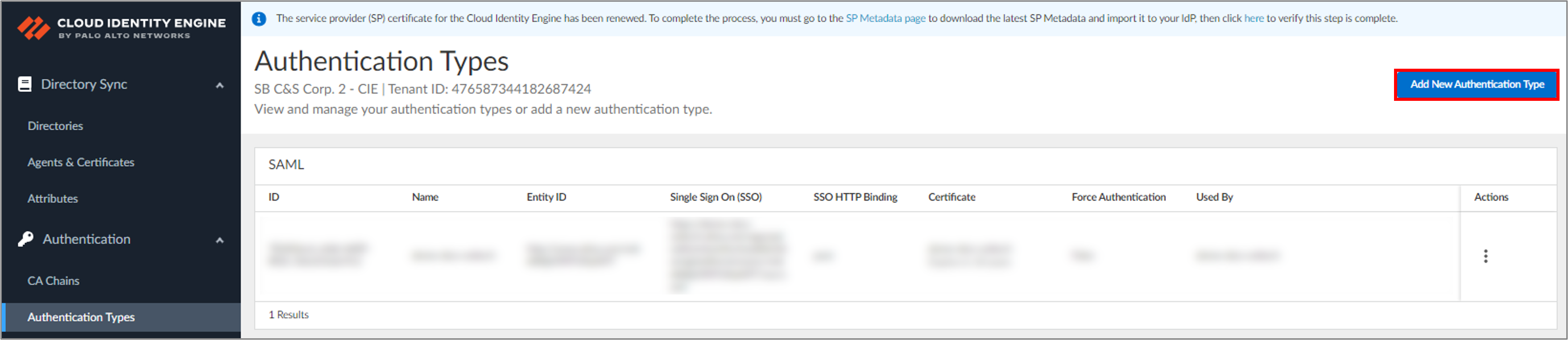

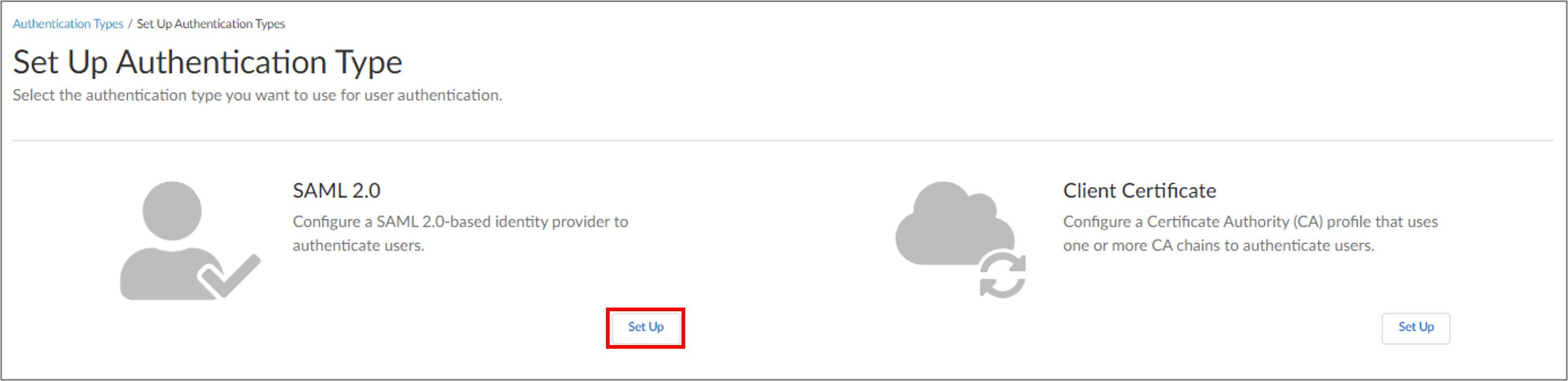

①Authentication > Authentication Types から Add New Authentication Type をクリックします。

②SAML 2.0 の Set Up をクリックします。

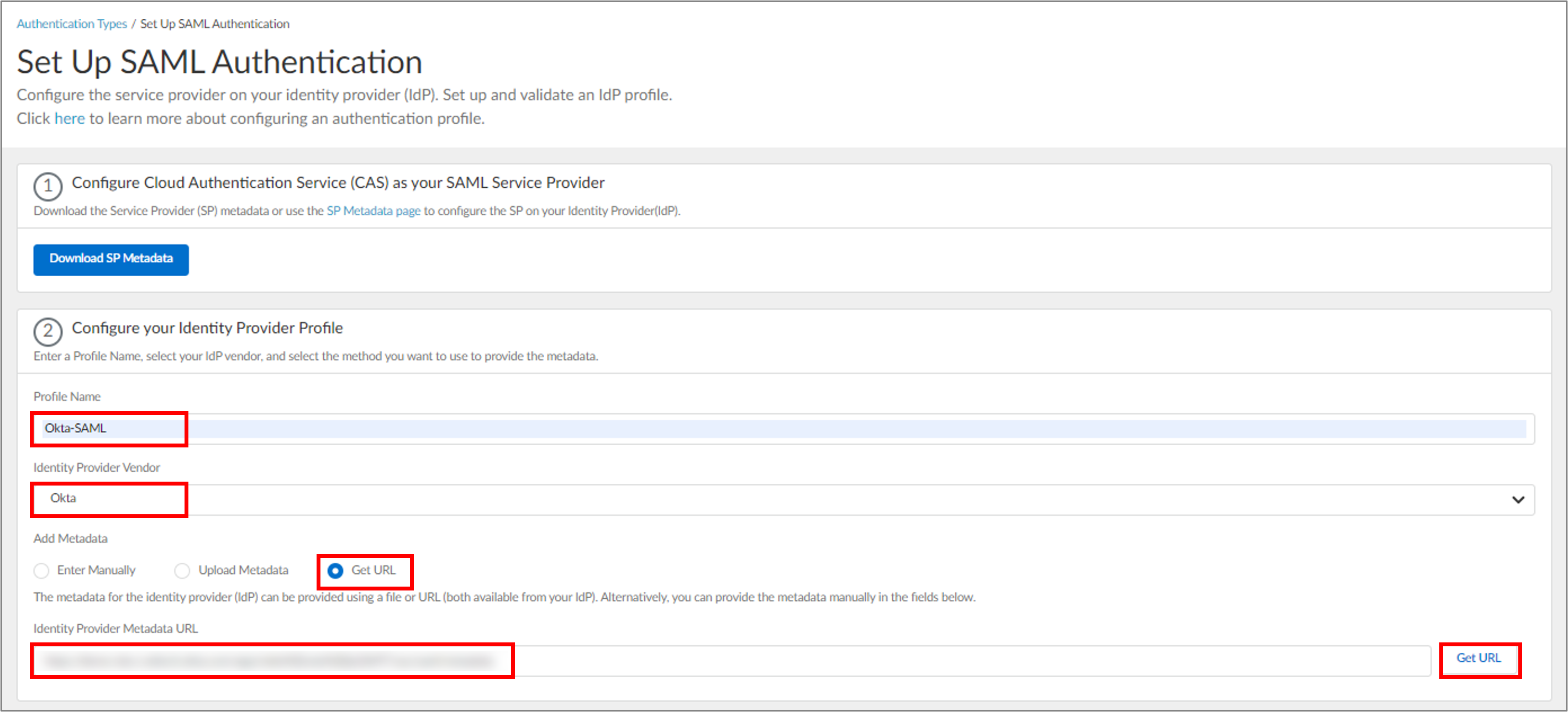

③Profile Name に、SAML認証タイプのプロファイル名を入力します。

④Identity Provider Vendor で Okta を選択します。

⑤Add Metadata で Get URL を選択します。

⑥Identity Provider Metadata URL に「Palo Alto Networks Cloud Identity Engine アプリの追加」で控えた Metadata URL をペーストし、Get URL をクリックします。

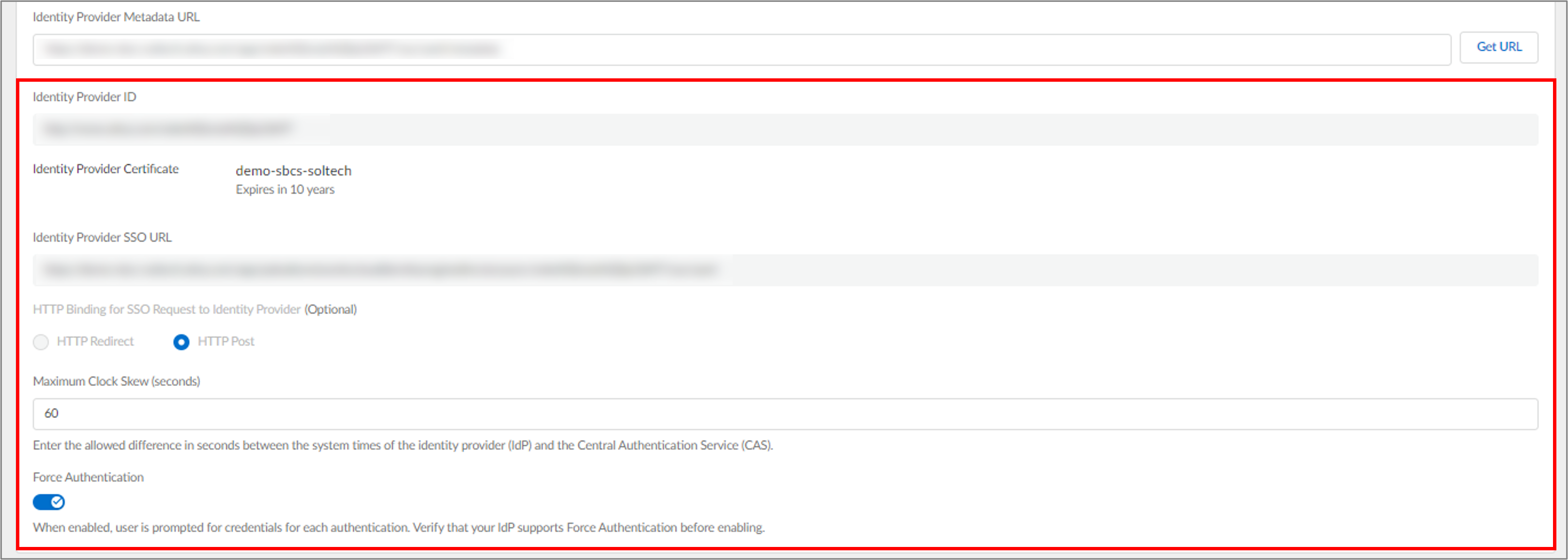

⑧GlobalProtect への再接続時に認証情報を用いてログインする必要がある場合は、Force Authentication を有効にします。

⑨プロファイル設定を検証するために、Test SAML Setup をクリックします。

⑩Oktaのログイン画面が表示されたら、割り当て済みユーザーの認証情報でログインします。

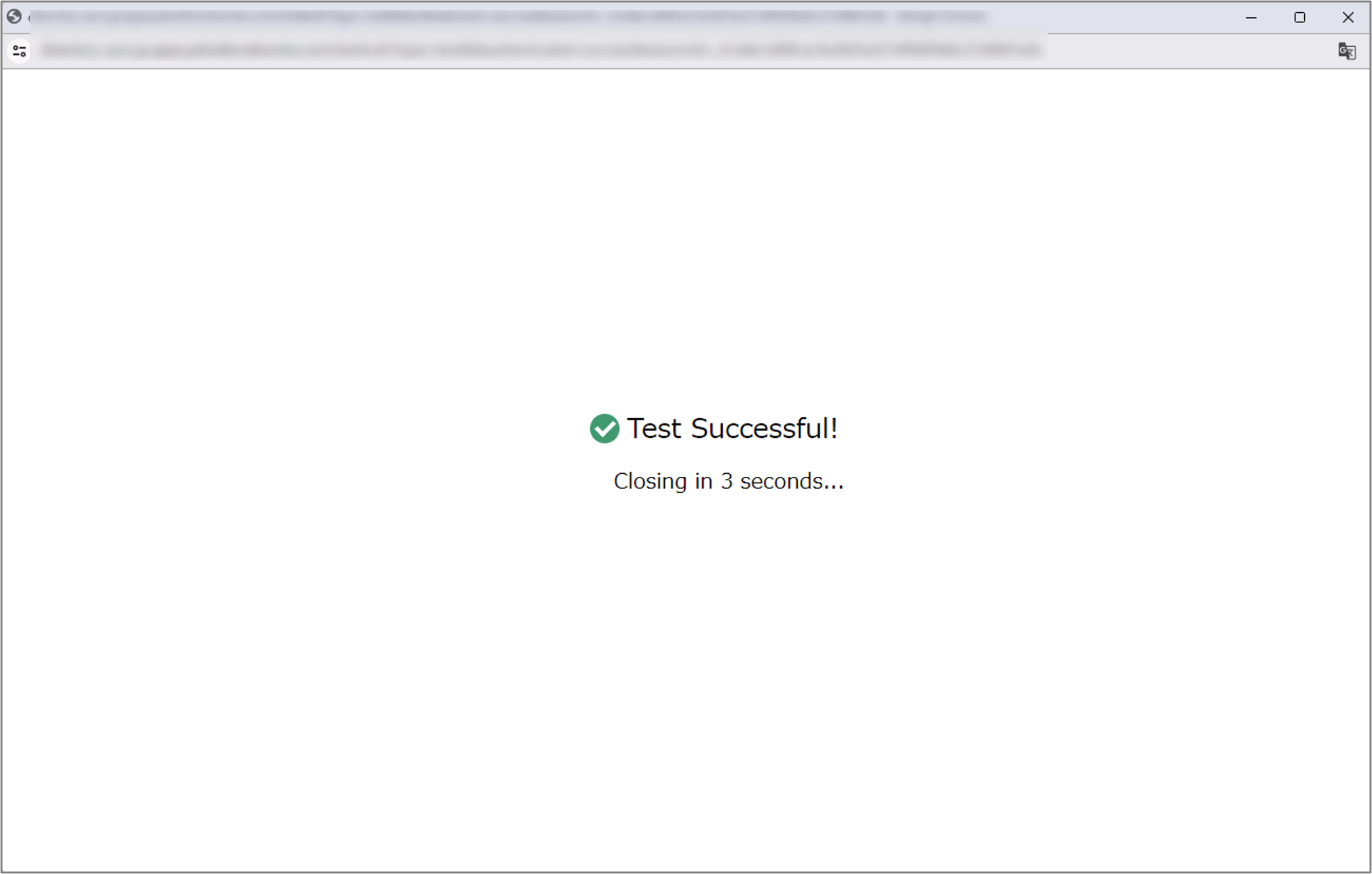

⑪認証に成功すると Test Sccessful! と表示され、ウィンドウが自動的に閉じます。

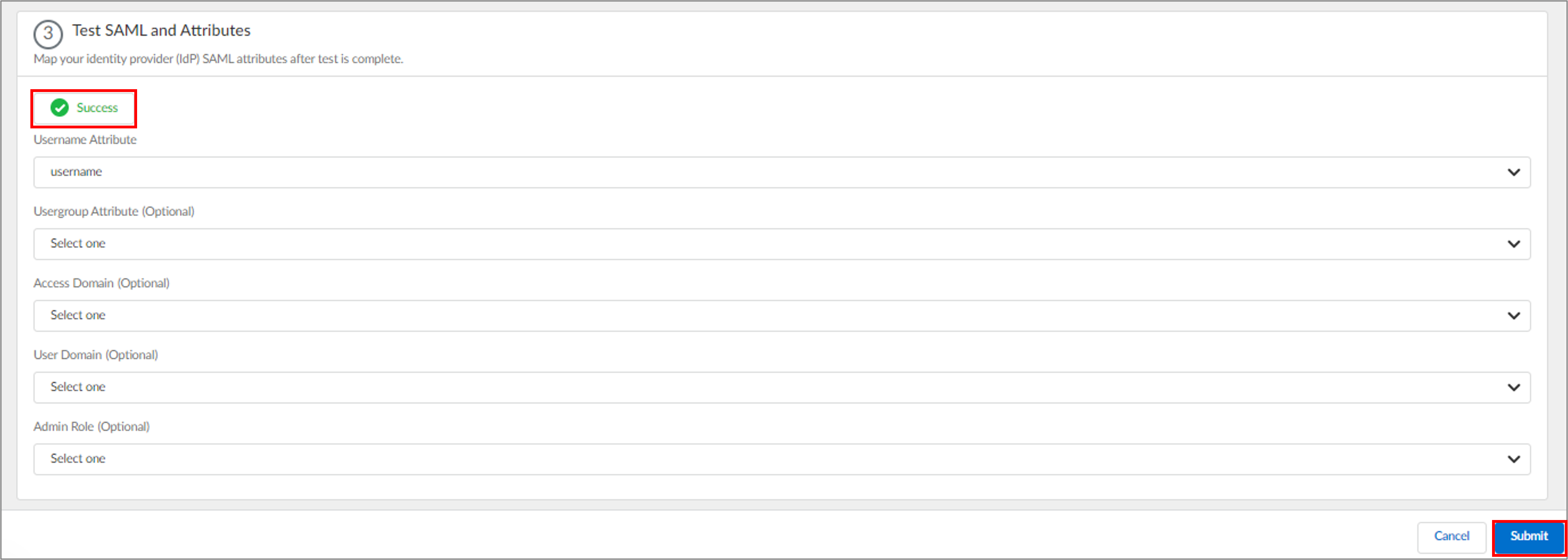

⑫Success と表示されたら Submit をクリックします。

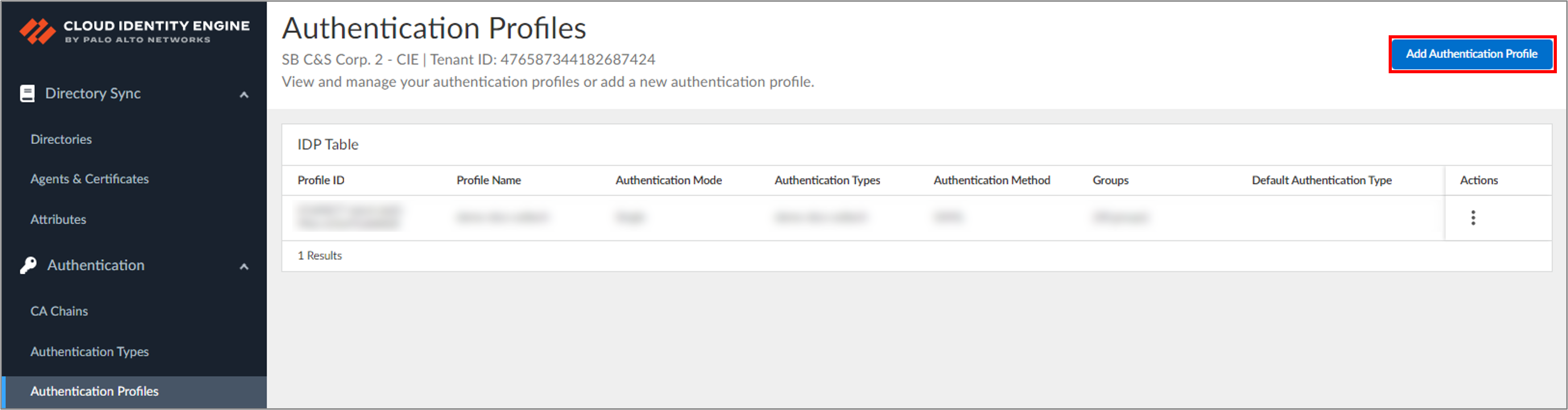

⑬Authentication > Authentication Profiles から Add Authentication Profile をクリックします。

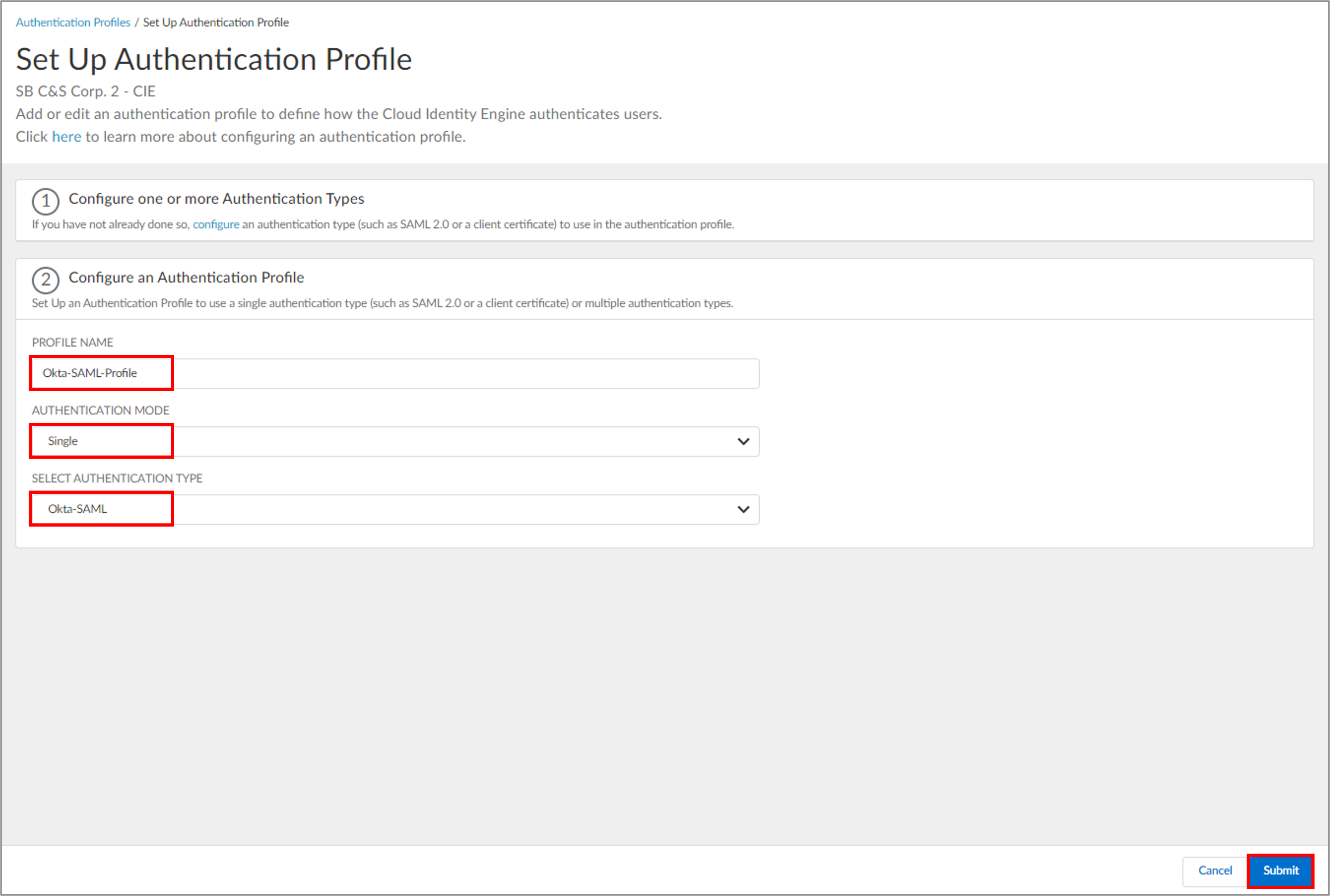

⑭PROFILE NAME に、SAML認証プロファイルの名前を入力します。

⑮AUTHENTICATION MODE で Single を選択します。

⑯SELECT AUTHENTICATION TYPE で、上記で作成したプロファイルを選択します。

⑰Submit をクリックします。

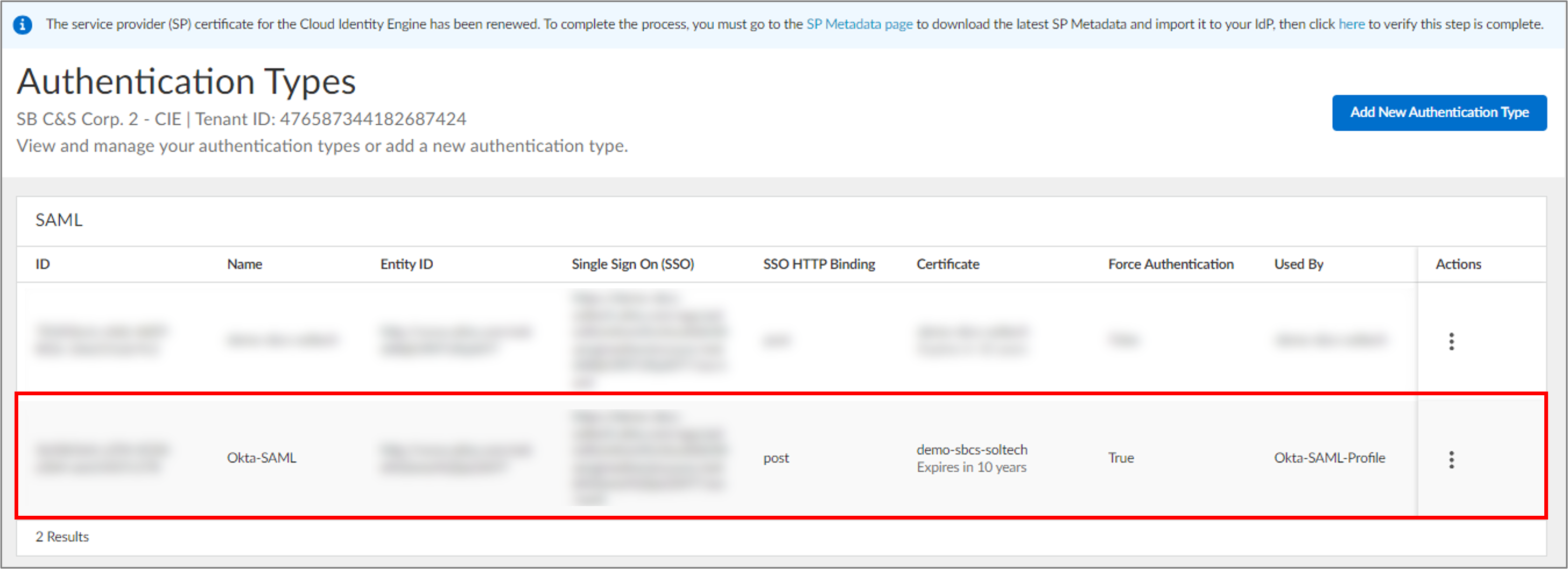

⑱Authentication > Authentication Types に、作成した認証プロファイルが表示されます。

4. CIEとOktaのSCIM連携

【CIE側の設定⑴】

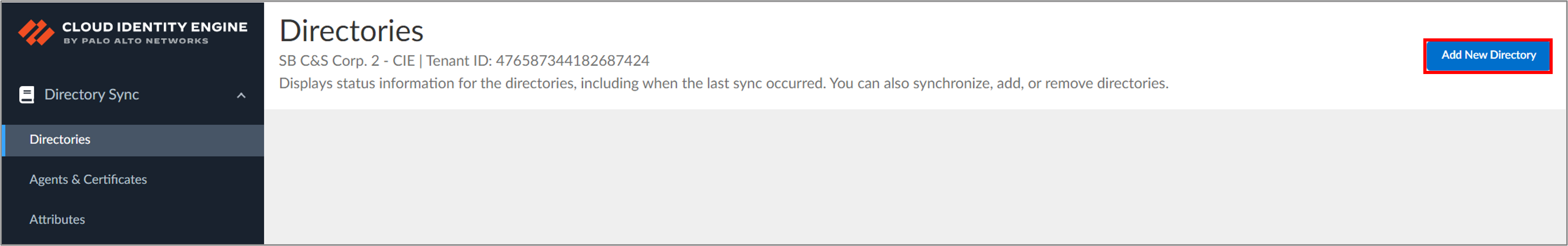

①Directory Sync > Directories から Add New Directory をクリックして新規ディレクトリを追加します。

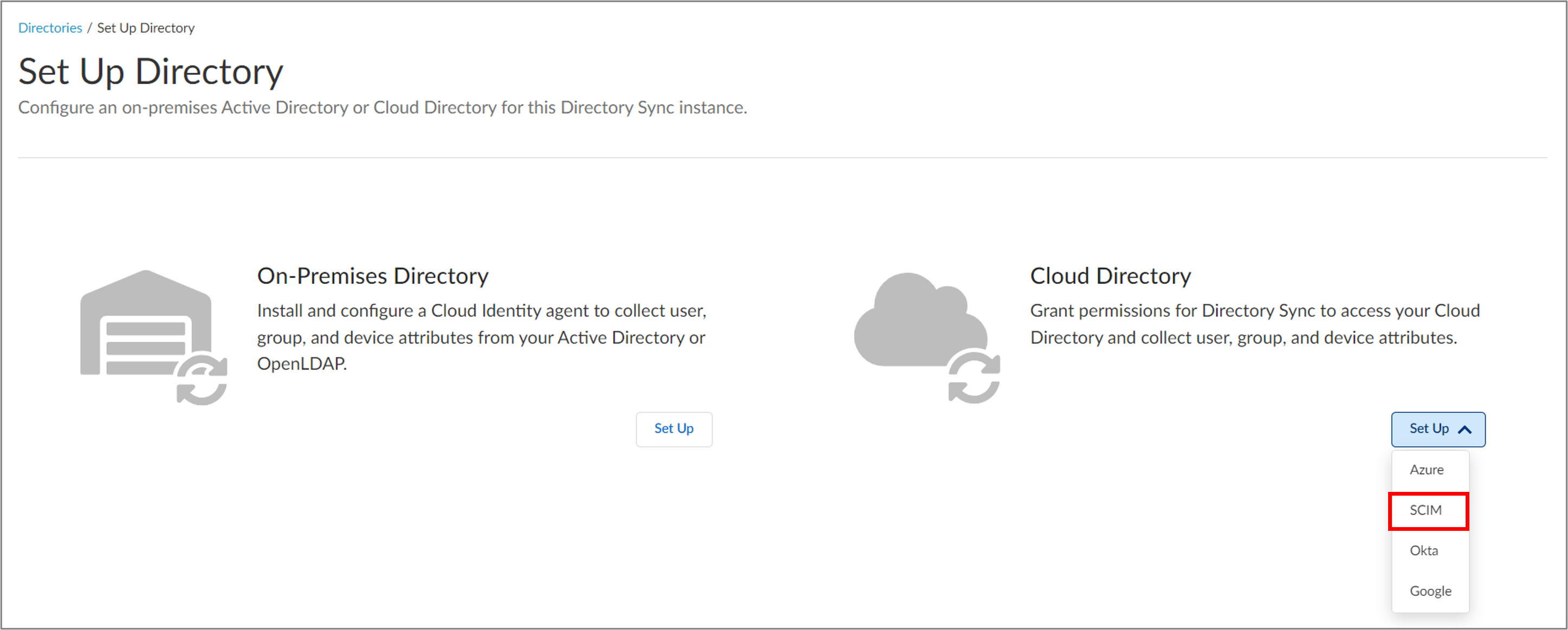

②Cloud Directory の Set Up から SCIM を選択します。

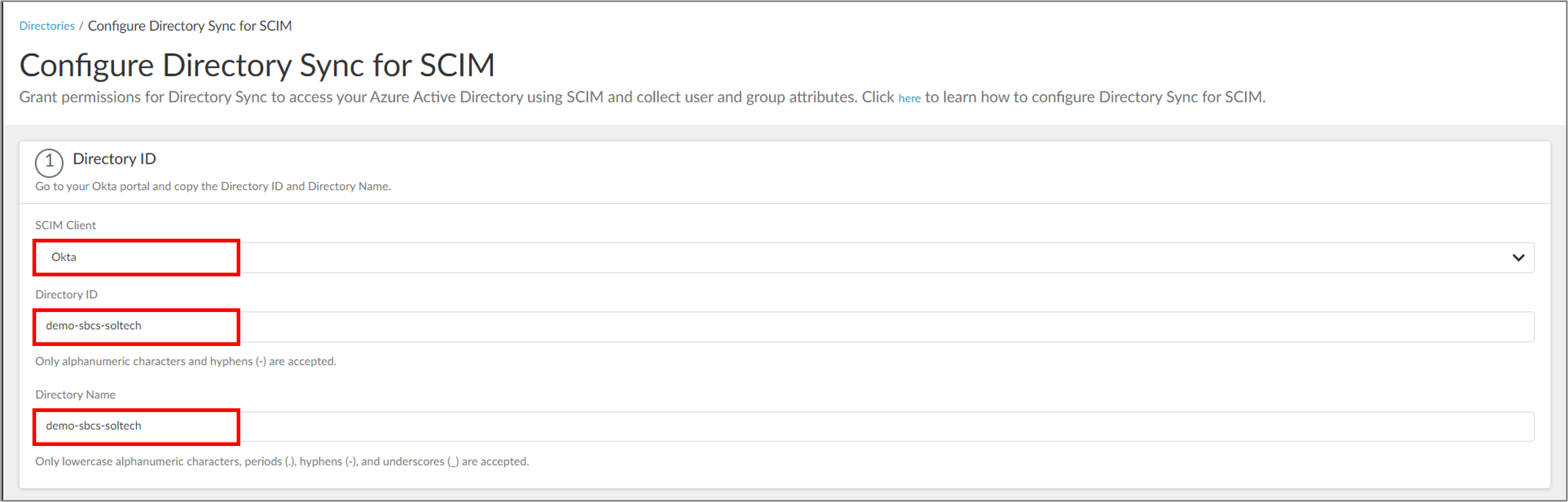

Configure Directory Sync for SCIM の設定を行います。

③SCIM Client: Okta を選択します

④Directory ID: Okta の Directory Name が推奨ですが、任意のIDを入力します (-を含む40文字までの英数字)

⑤Directory Name: Okta Domain を入力します (小文字の英数字、ピリオド(.)、ハイフン(-)、アンダースコア(_)のみ使用可能)

※ピリオド (.) を含む場合最初のピリオドの前は最大15文字

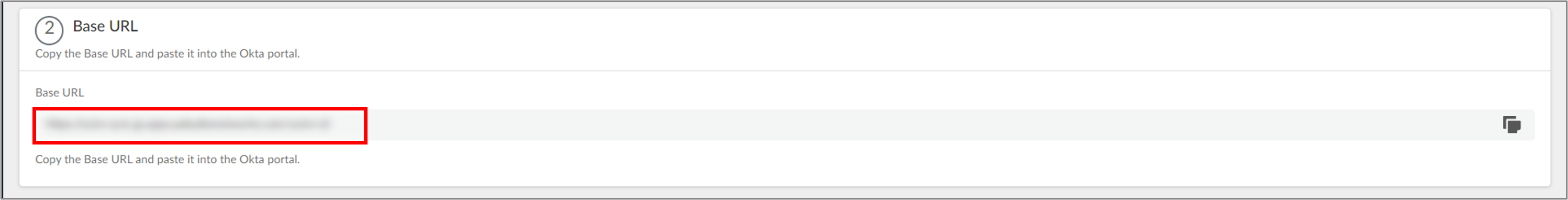

⑥Base URL: Okta側の設定で使うため、コピーして控えておきます

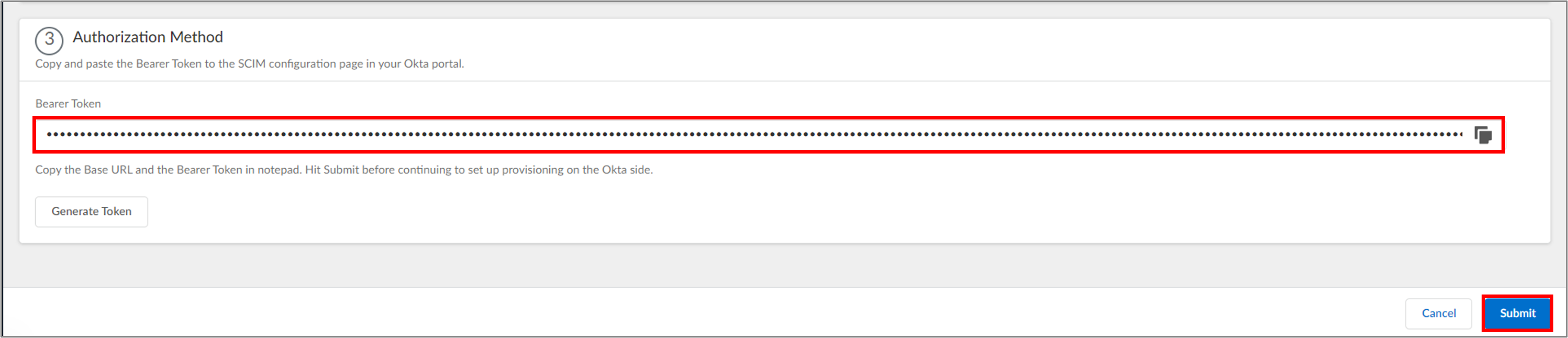

⑦Bearer Token: Okta側の設定で使うため、コピーして控えておきます

⑧Submit をクリックします。

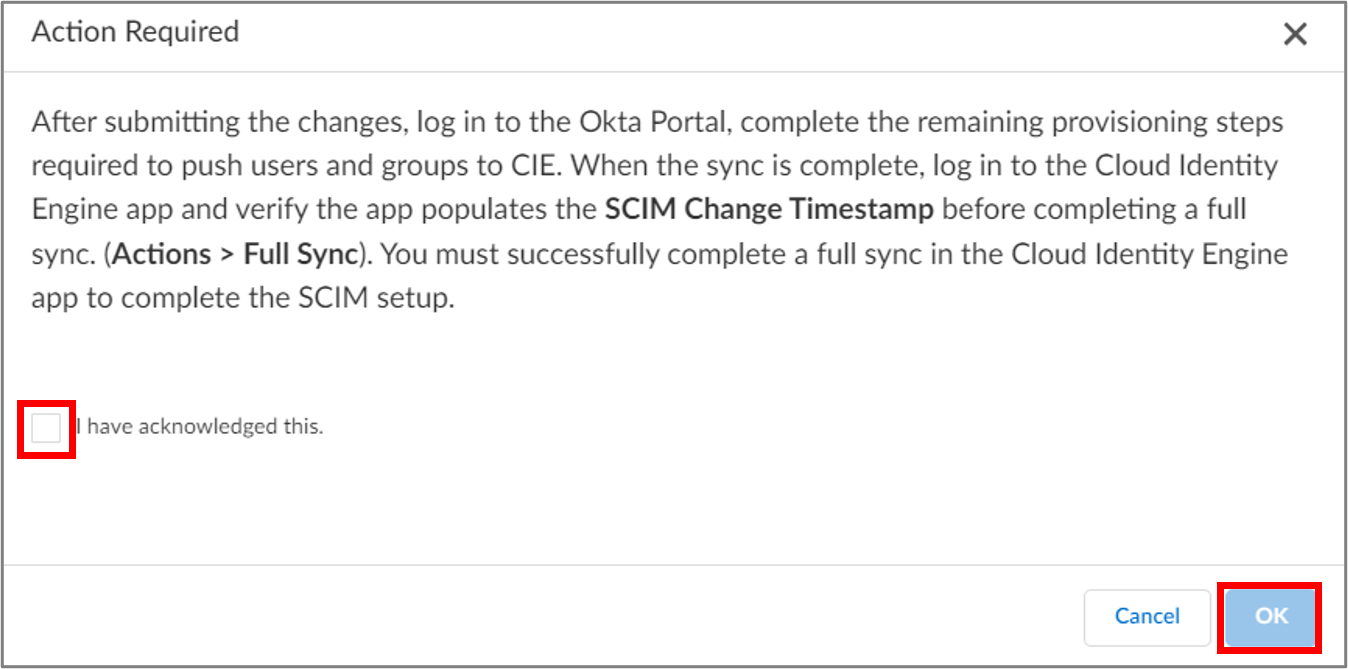

⑨以下ポップアップが表示された場合、チェックボックスにチェックを入れてOKをクリックします。

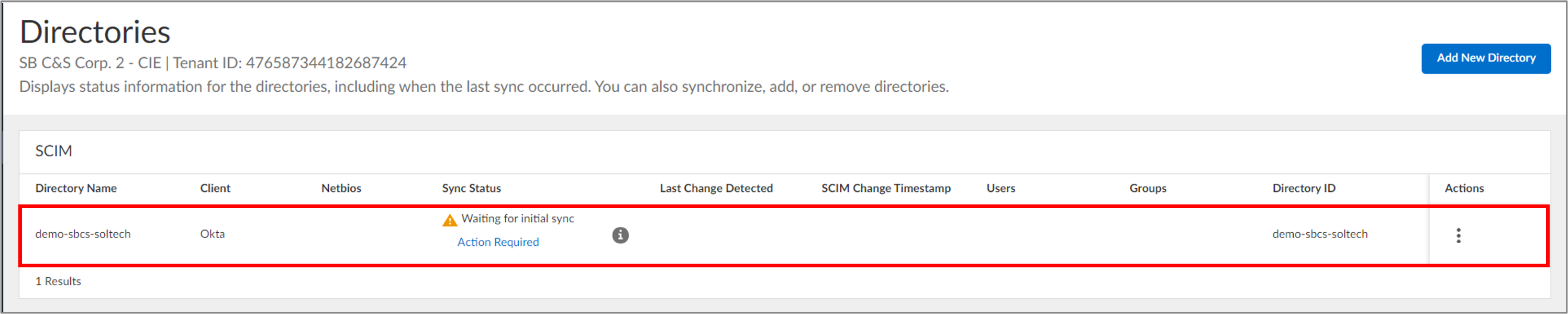

⑩作成したディレクトリが表示されます。

※Oktaとの同期前のため、Sync Status は Waiting for initial sync の状態で問題ありません。

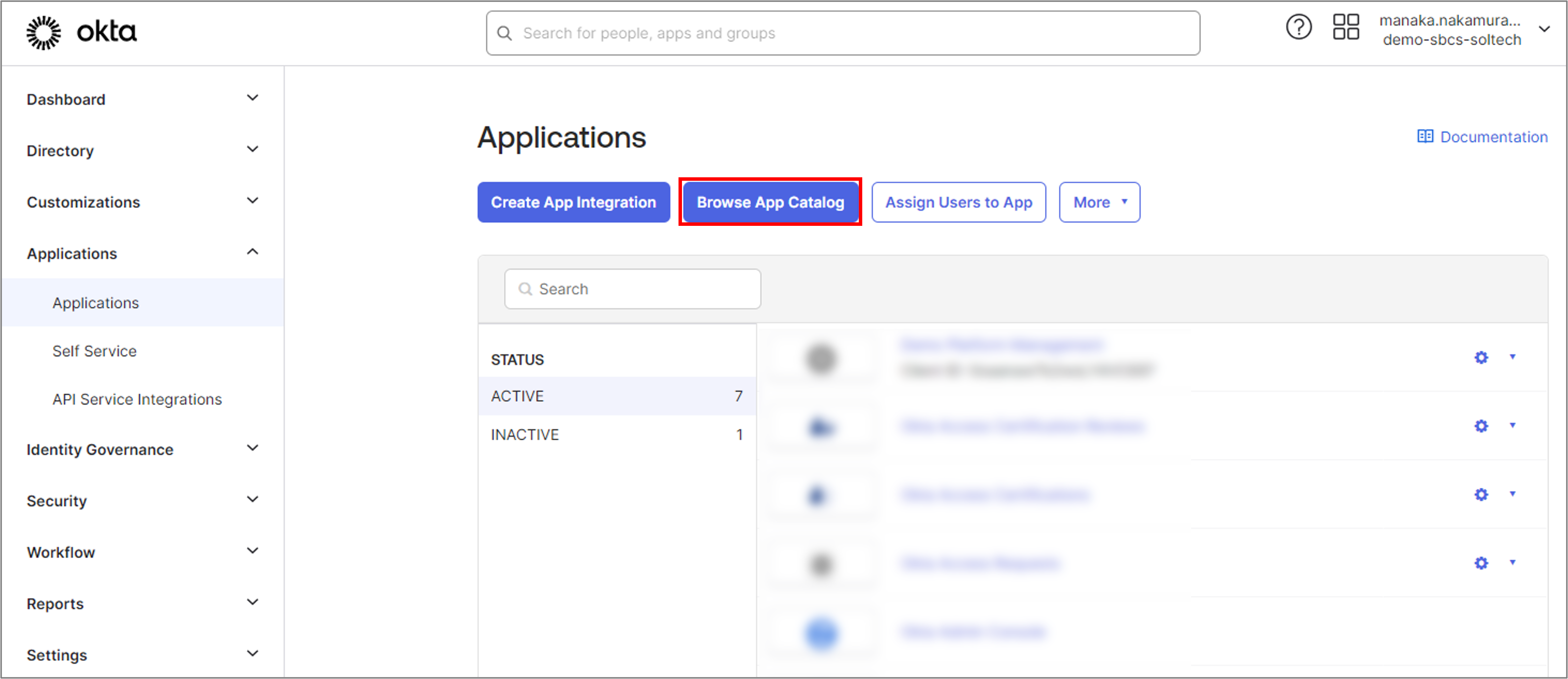

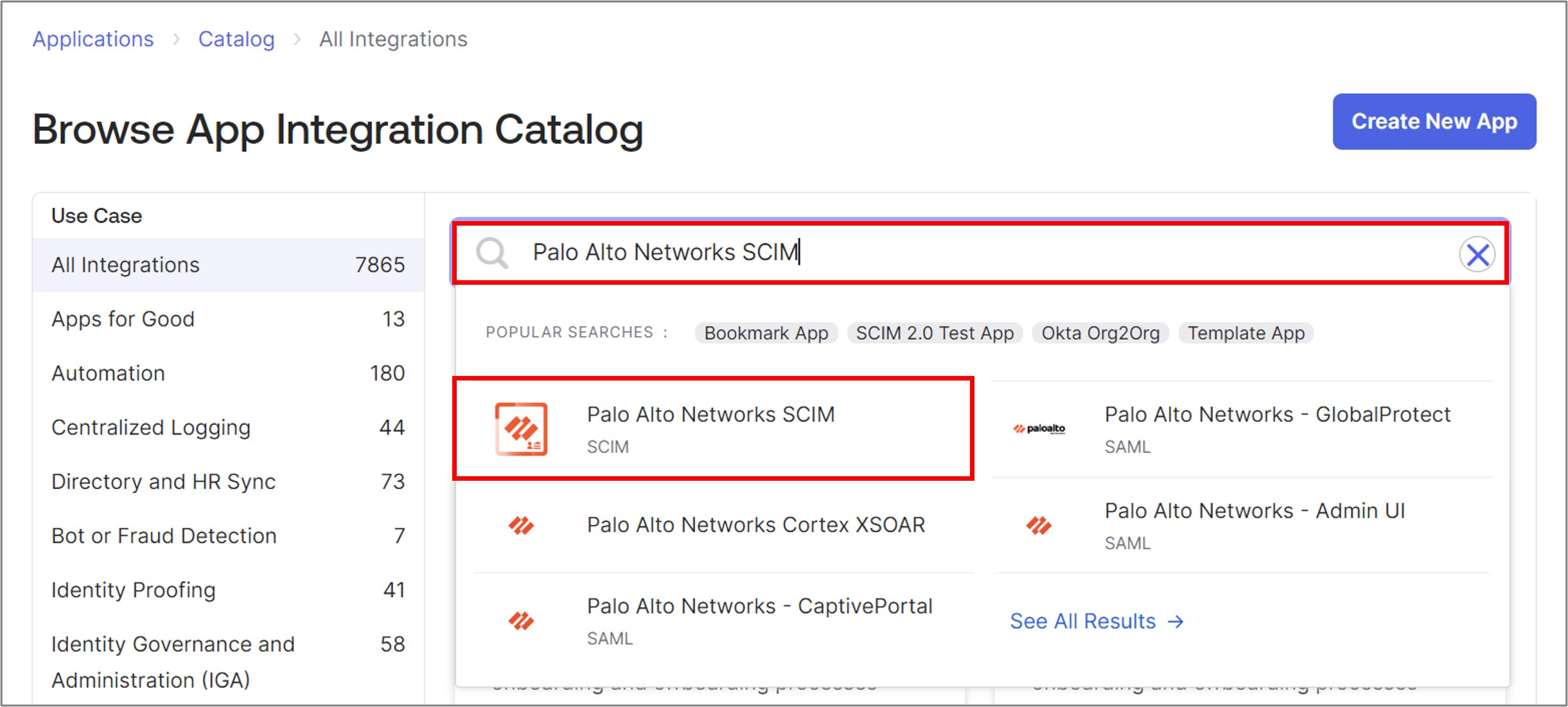

【Okta側の設定】

②Palo Alto Networks SCIM を検索して選択します。

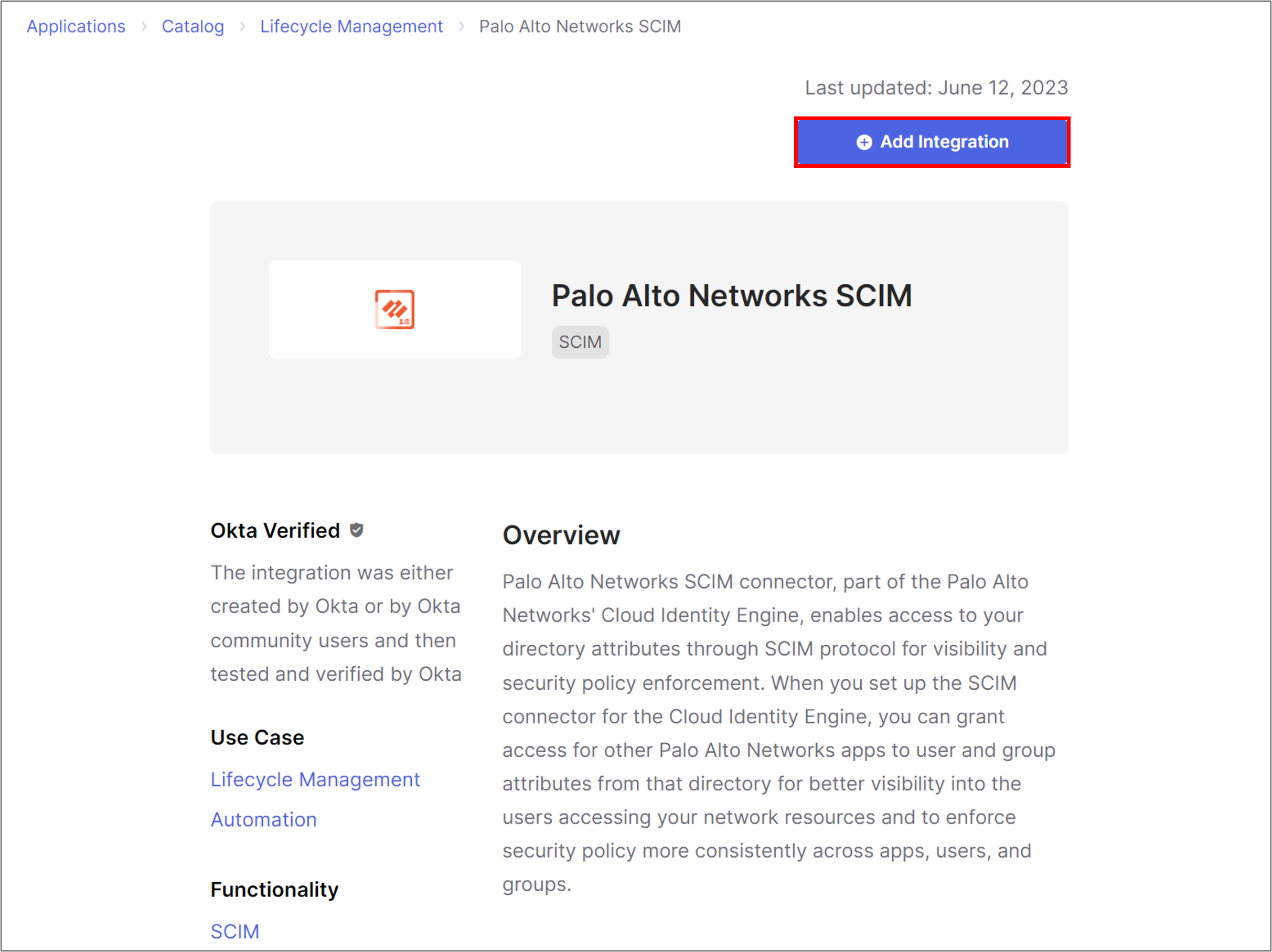

③Add Integration をクリックします。

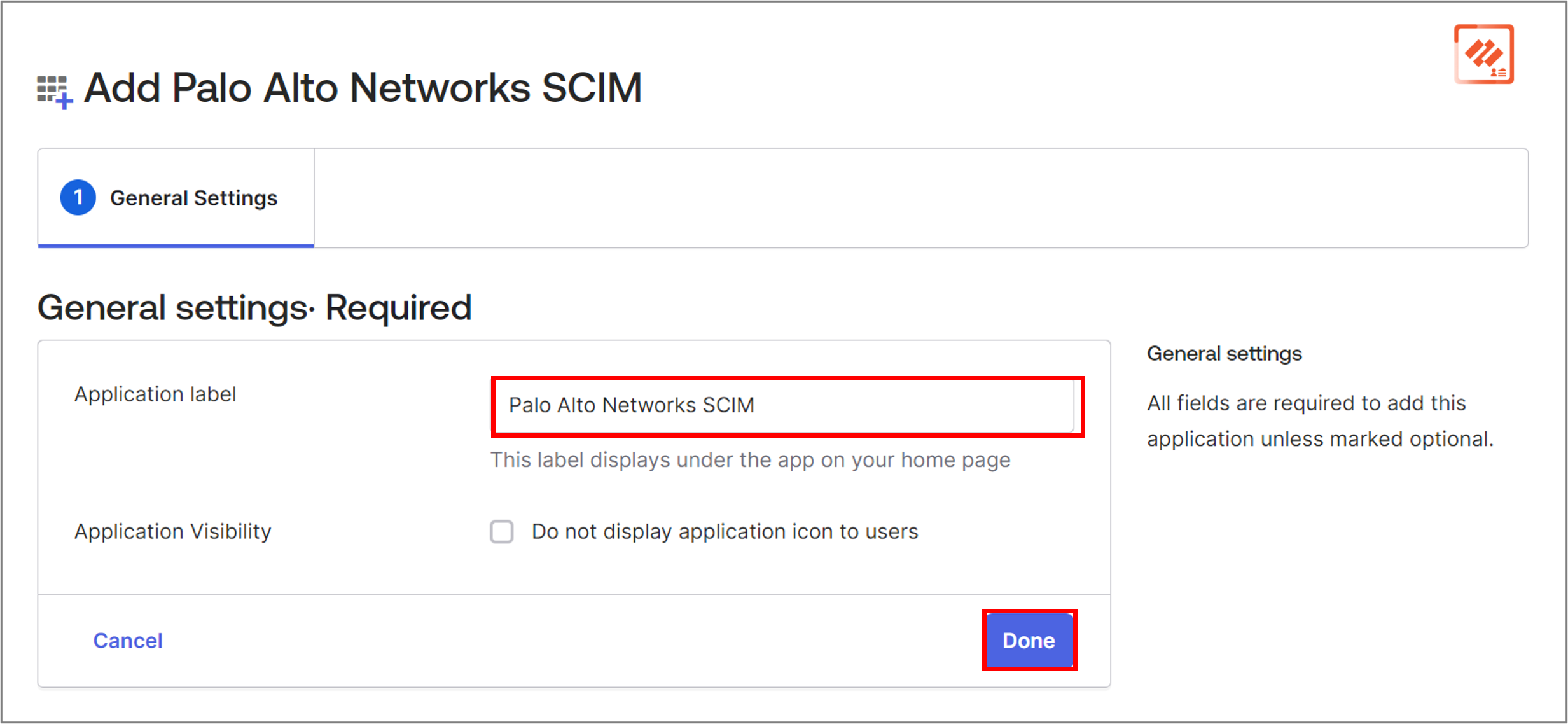

④必要に応じてアプリの表示名を編集後、Done をクリックします。

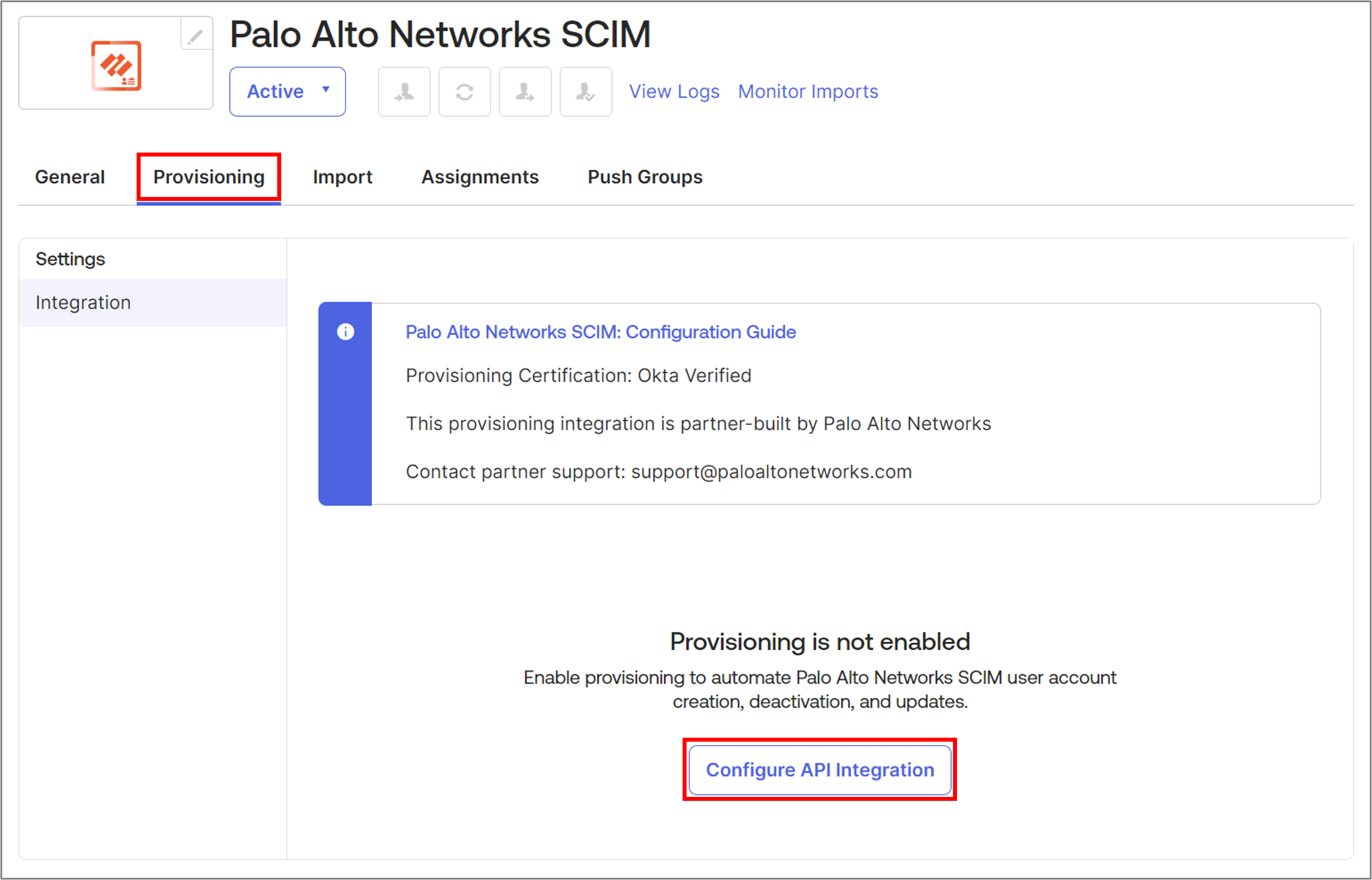

⑤Provisioning から Configure API Integration をクリックします。

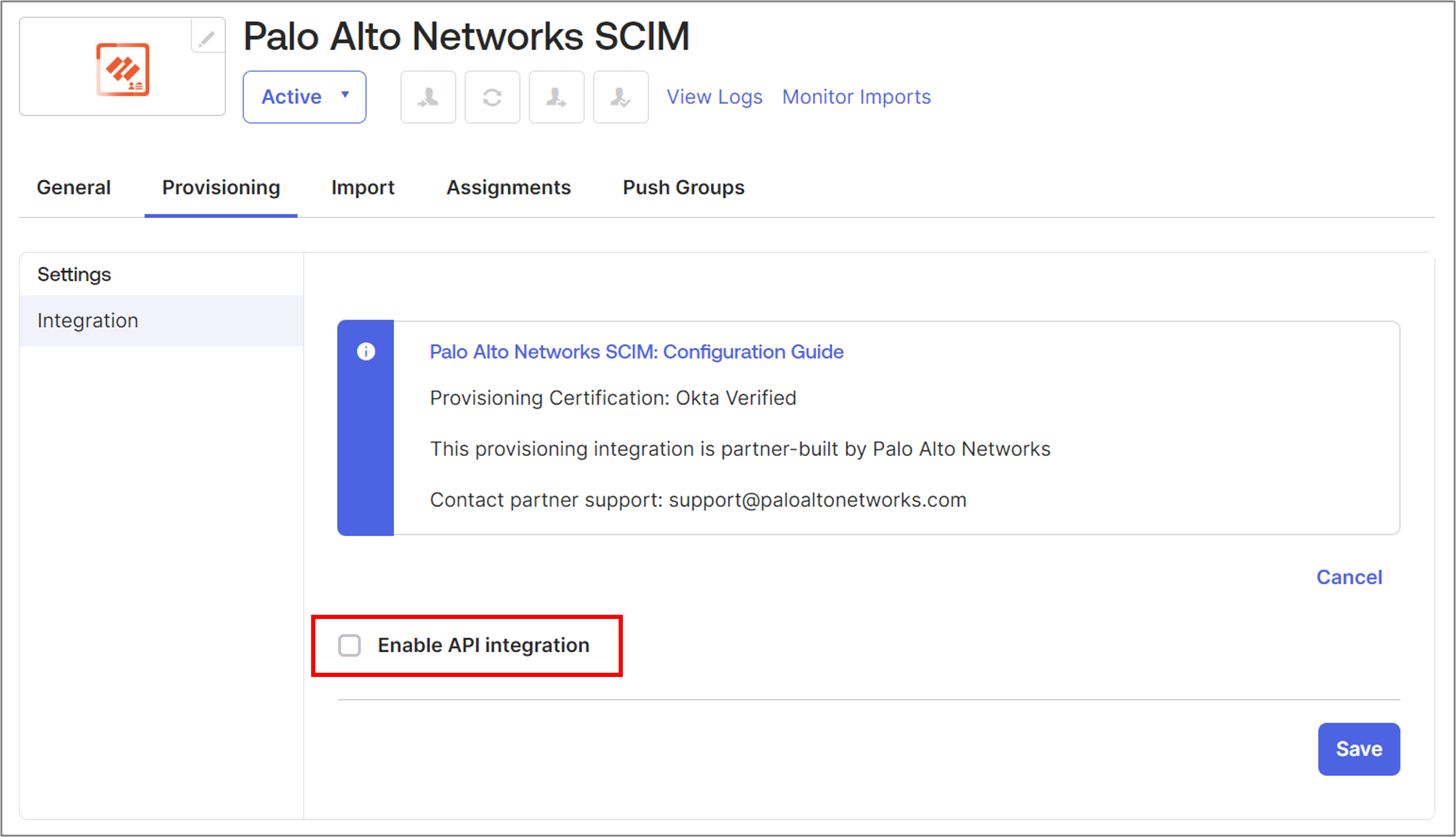

⑥Enable API Integration にチェックを入れます。

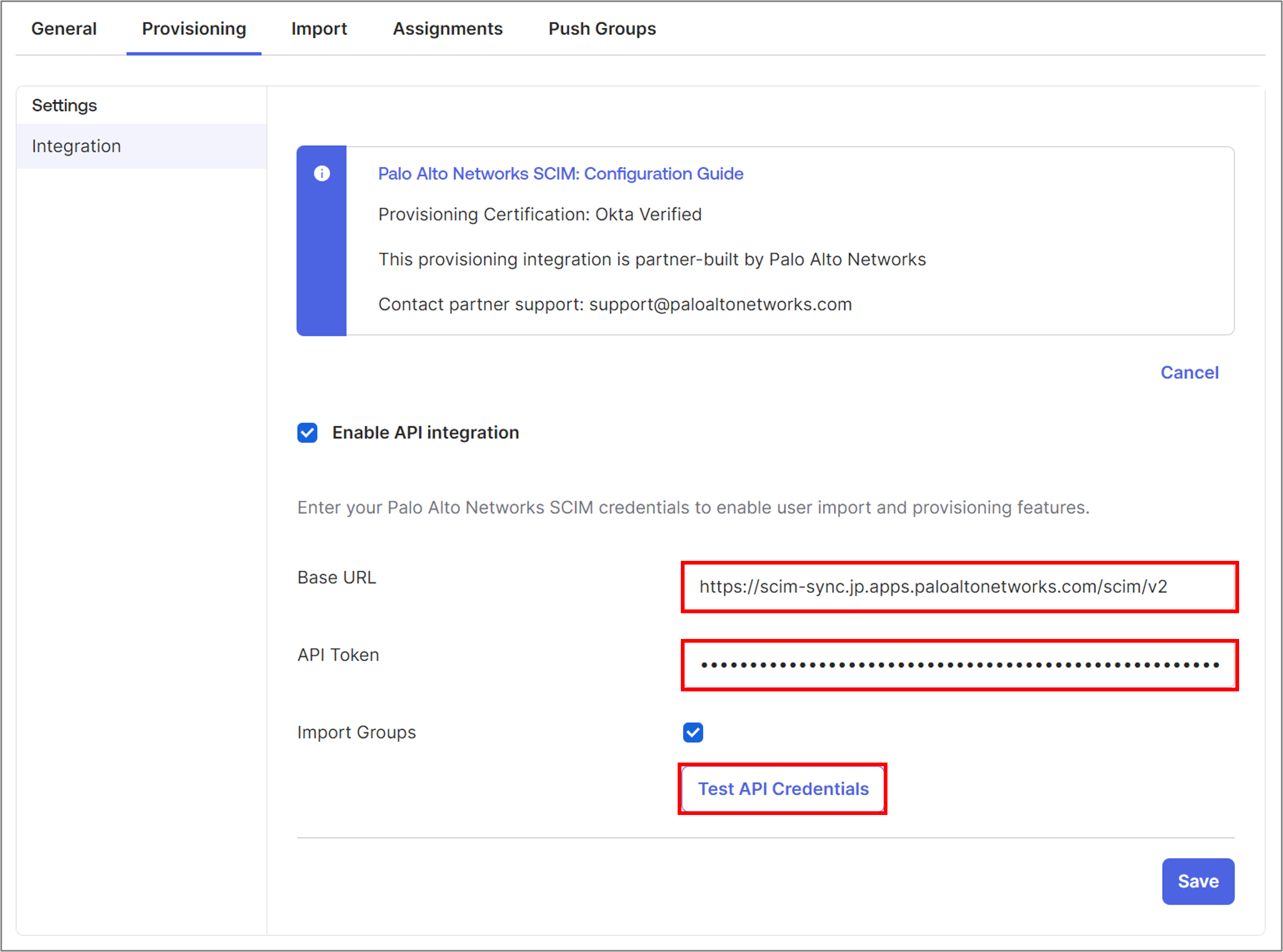

⑦Base URL: CIE側の設定でコピーした Base URL を貼り付けます。

⑧API Token: CIE側の設定でコピーした Bearer Token を貼り付けます。

⑨Test API Credentials をクリックします。

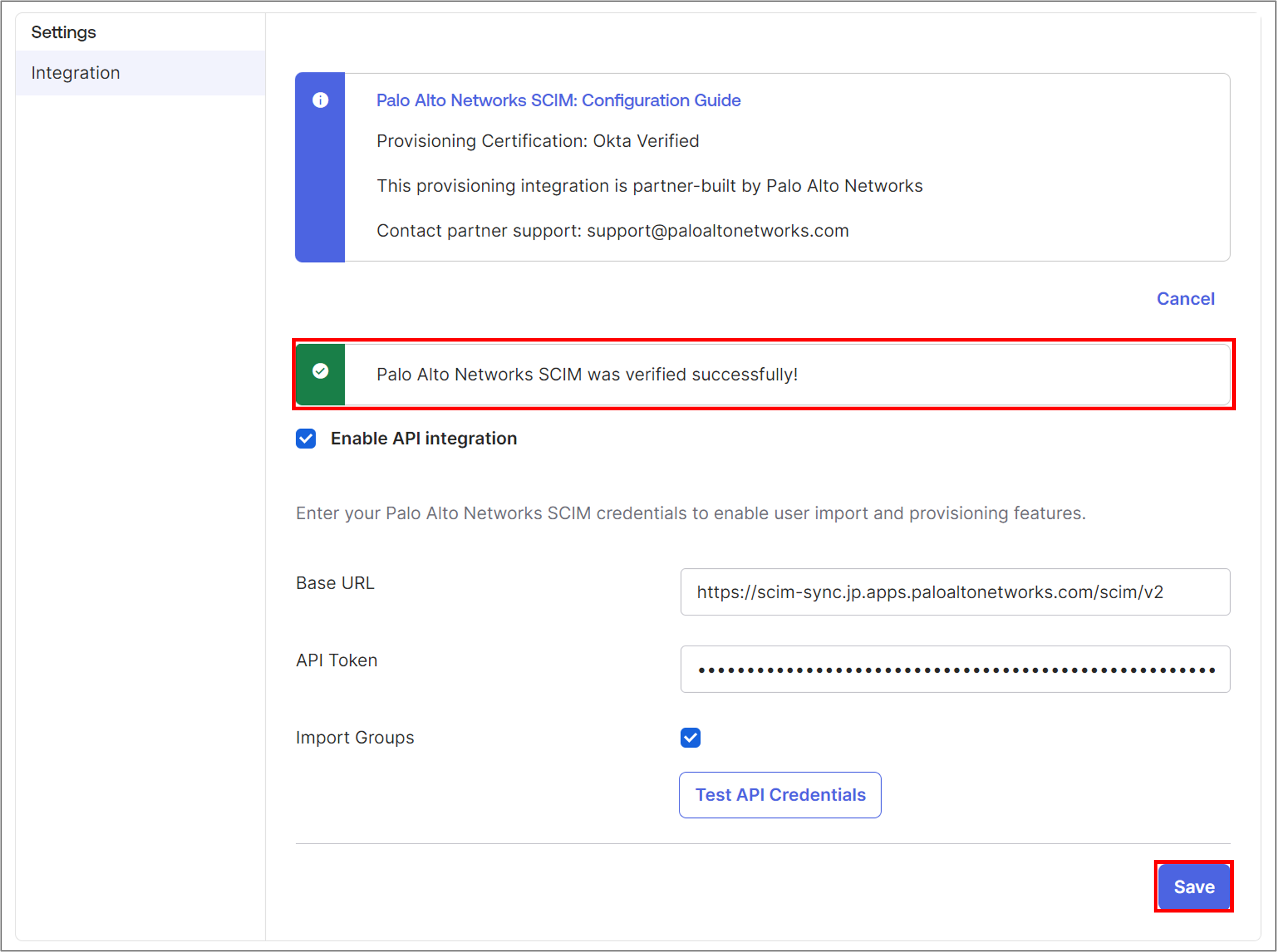

⑩Palo Alto Networks SCIM was verified successfully! と表示されたら Save をクリックして設定を保存します。

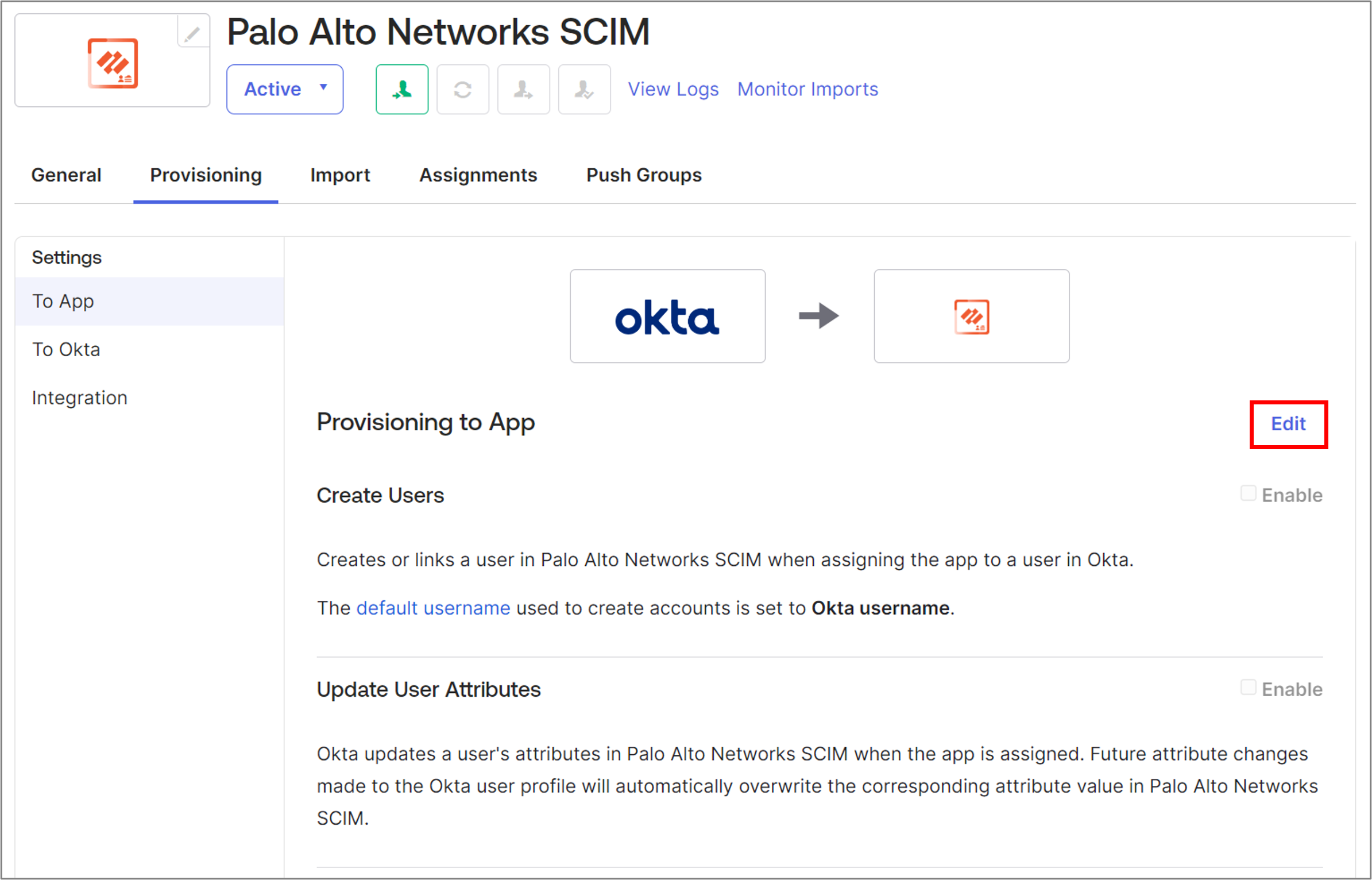

⑪画面が遷移したら、Provisioning to App の右にある Edit をクリックします。

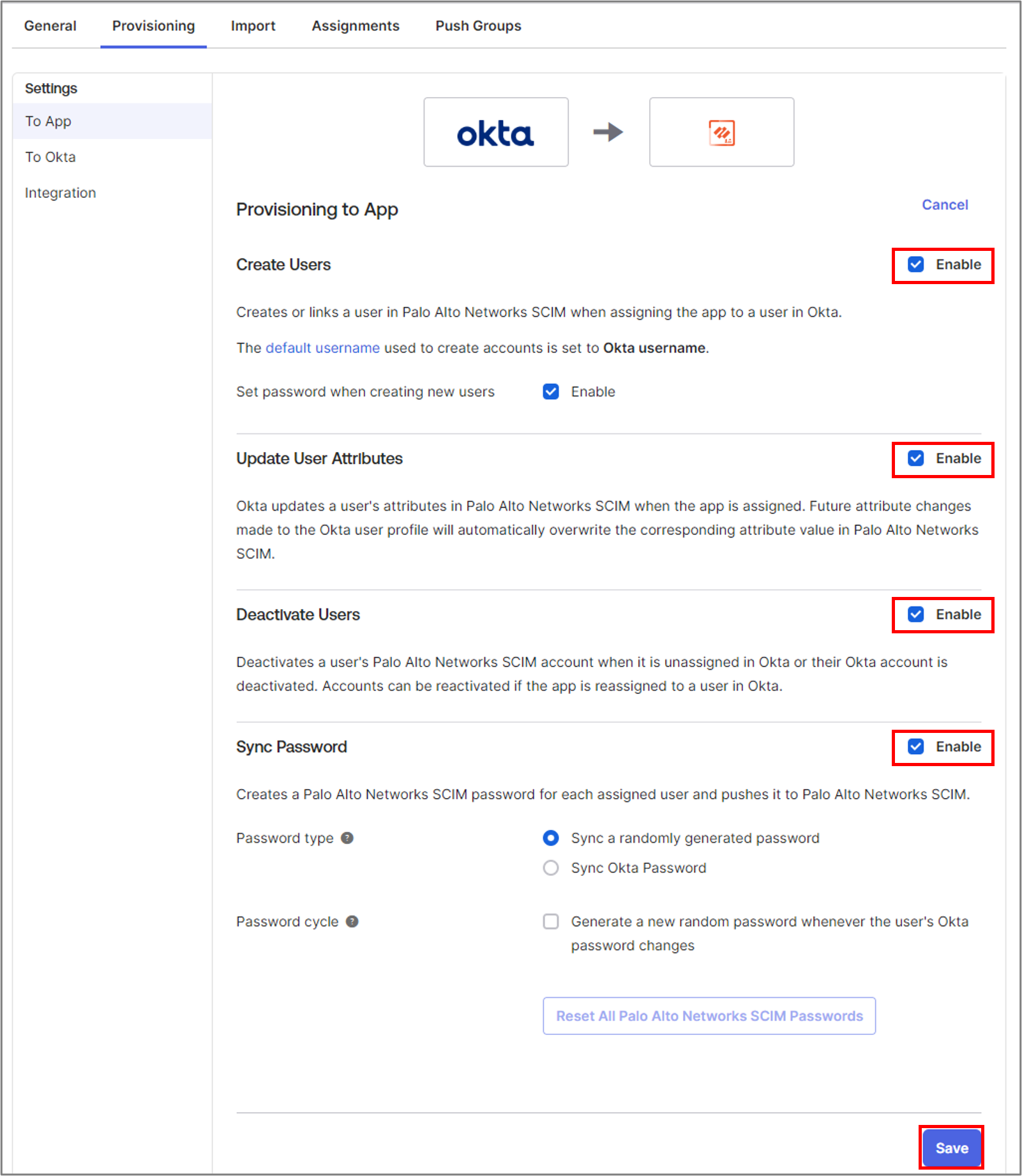

⑫Create Users、Update User Attributes、Deactivate Users、Sync Password を Enable にして、Save をクリックします。

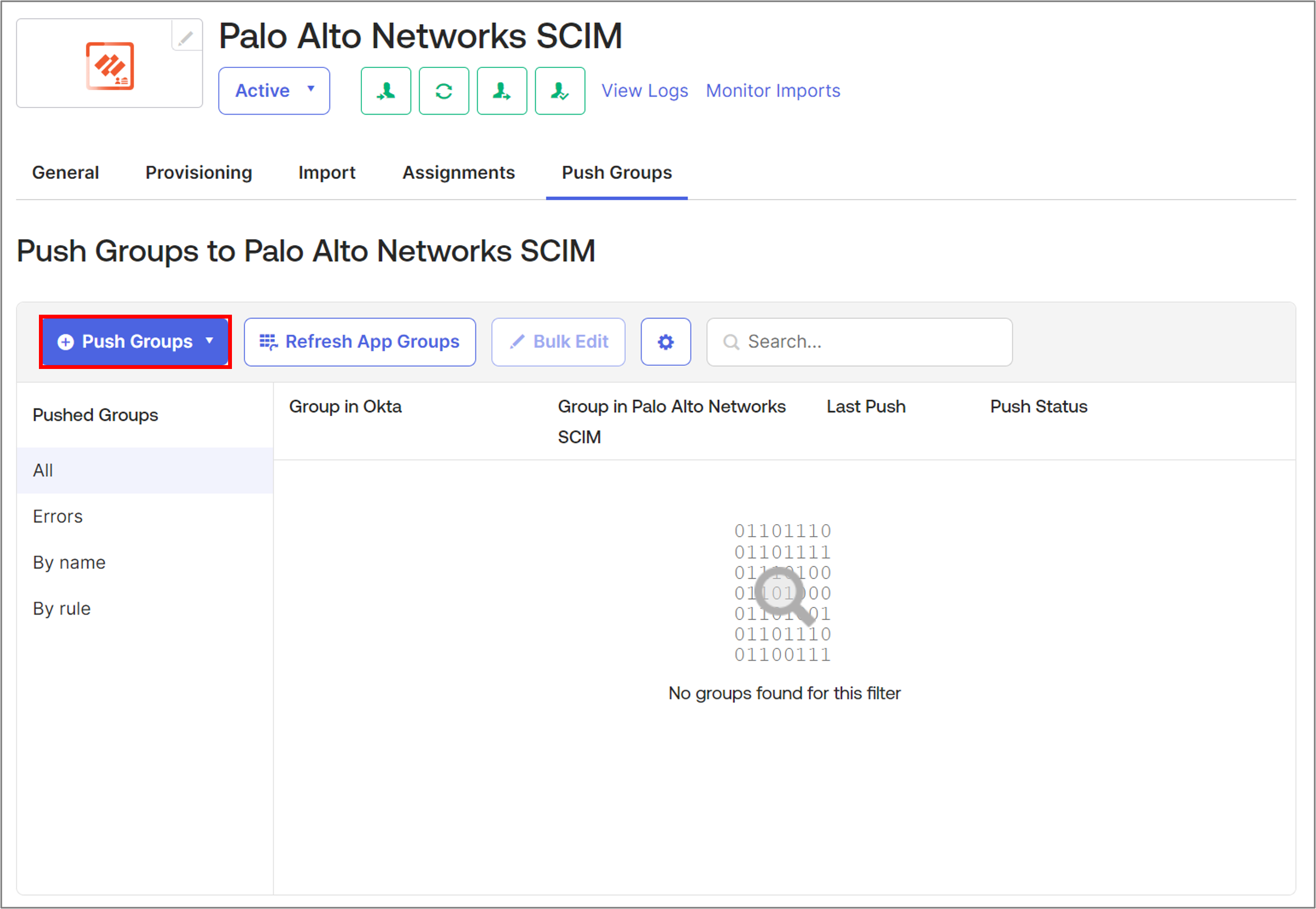

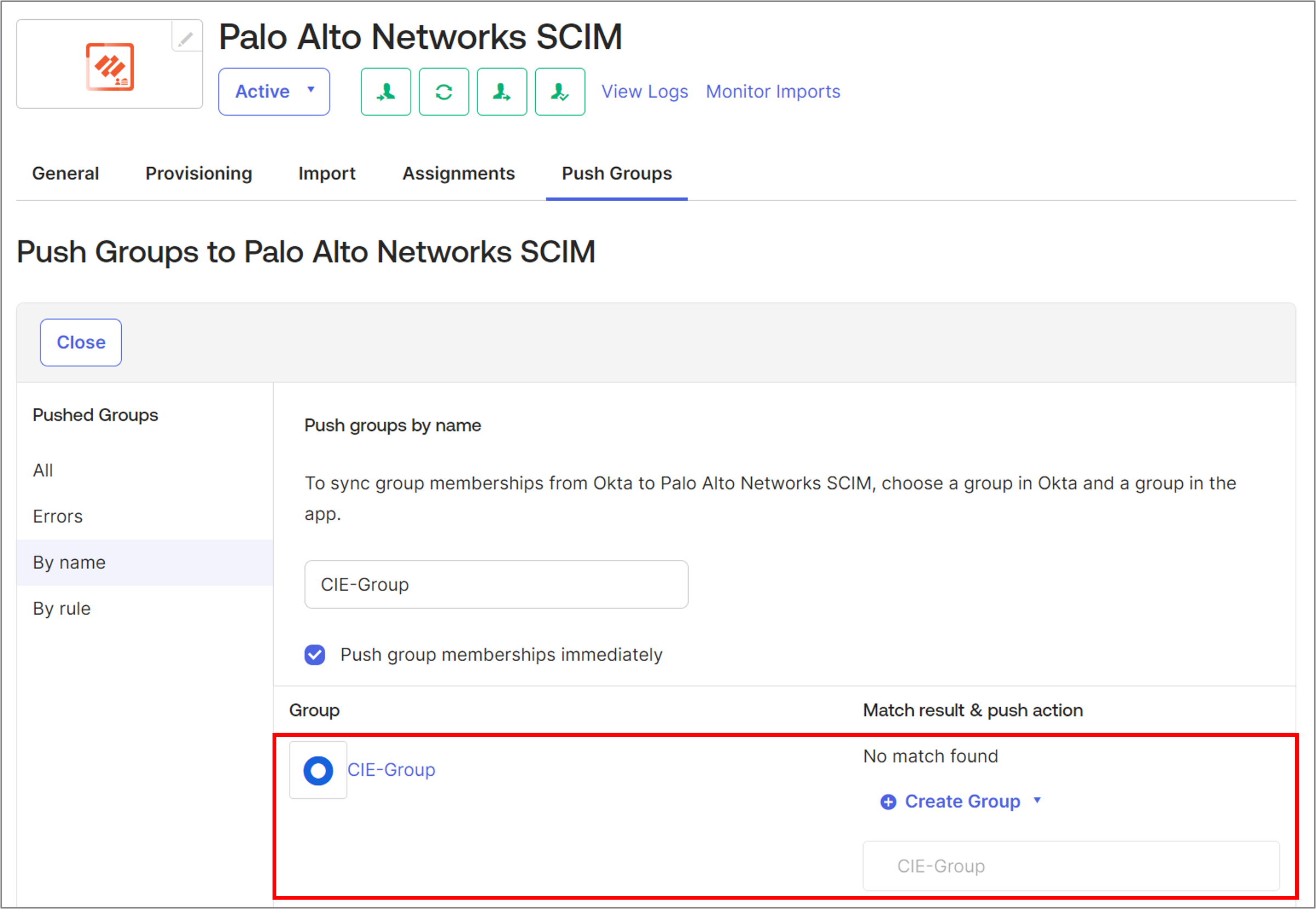

⑬Push Groups から Push Groups をクリックします。

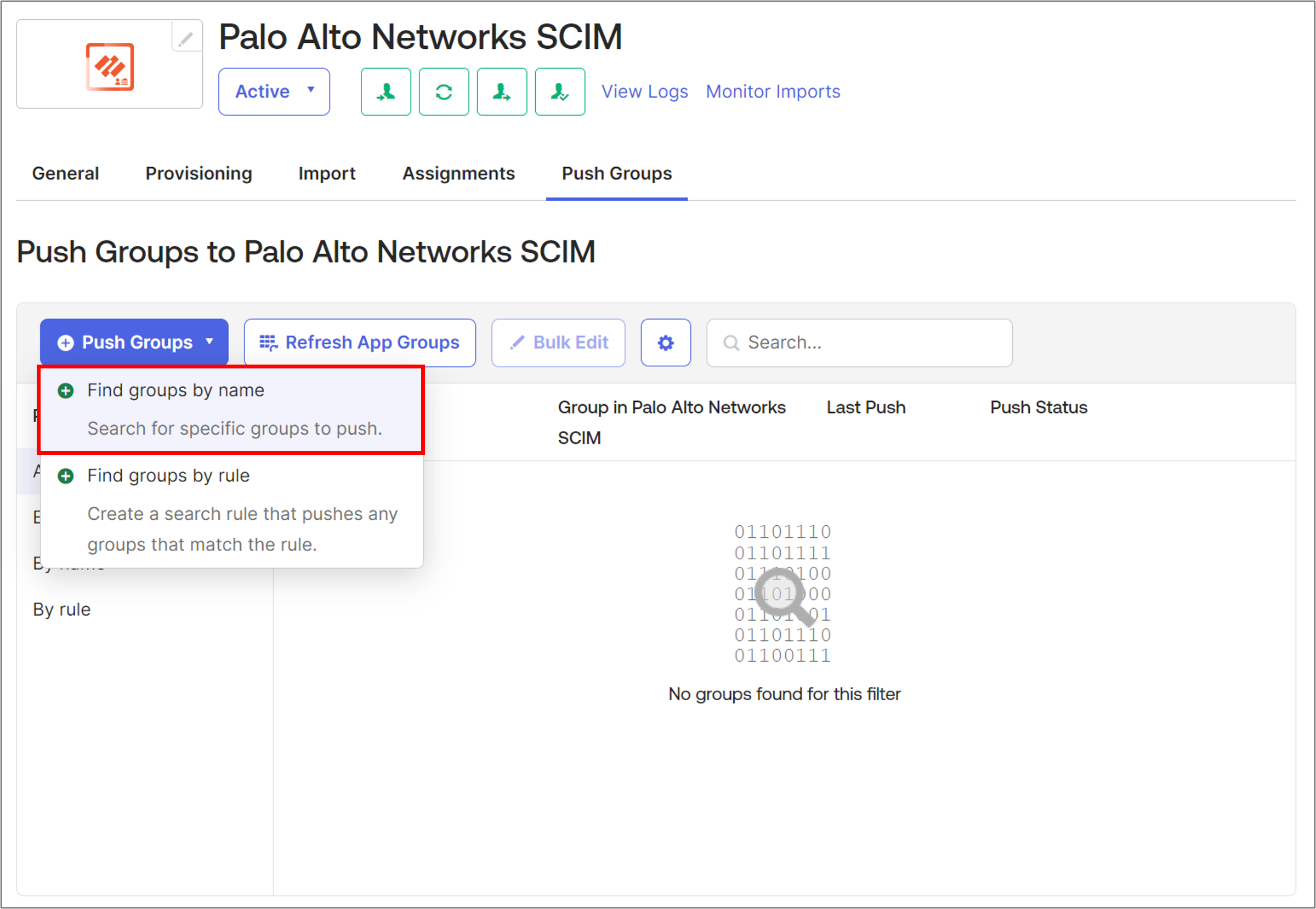

⑭Find group by name をクリックします。

⑮プッシュするグループの名前を検索して選択します。

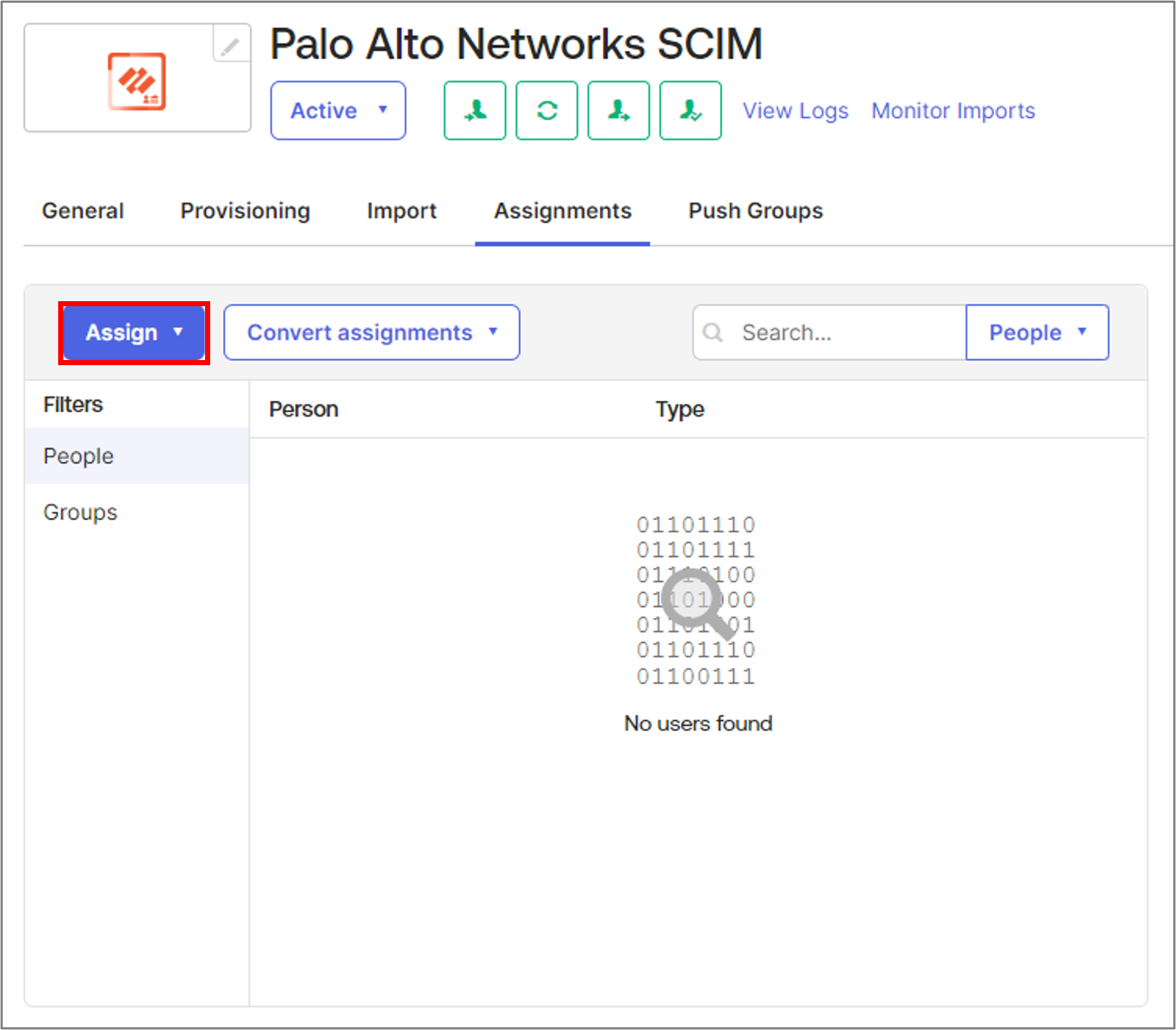

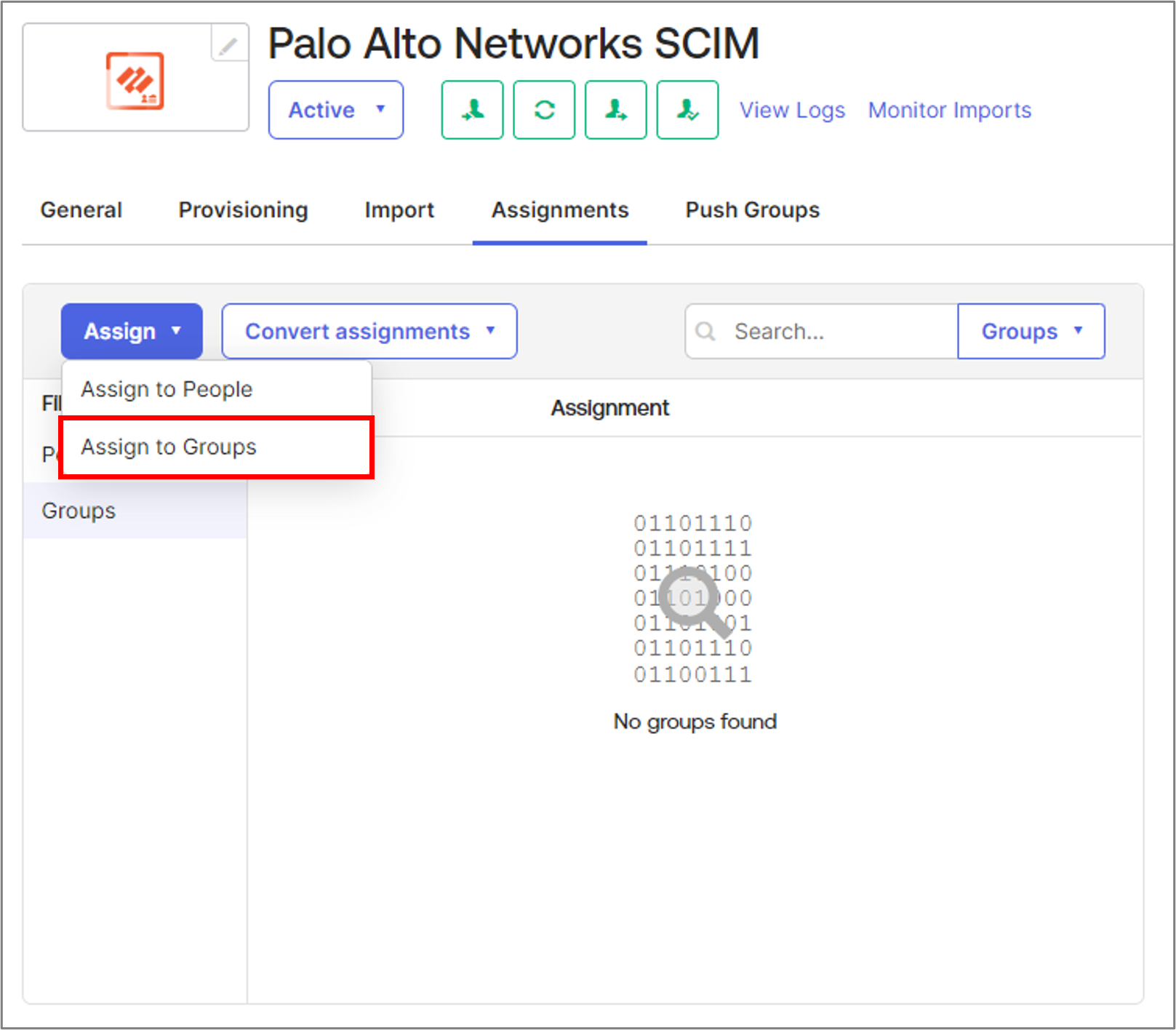

⑯Assignments から Assign をクリックします。

⑰ユーザーもしくはグループに対してアプリを割り当てます。

ユーザーの場合は Assign to People、グループの場合は Assign to Groups をクリックします。

今回はグループに割り当てるため Assign to Groups をクリックします。

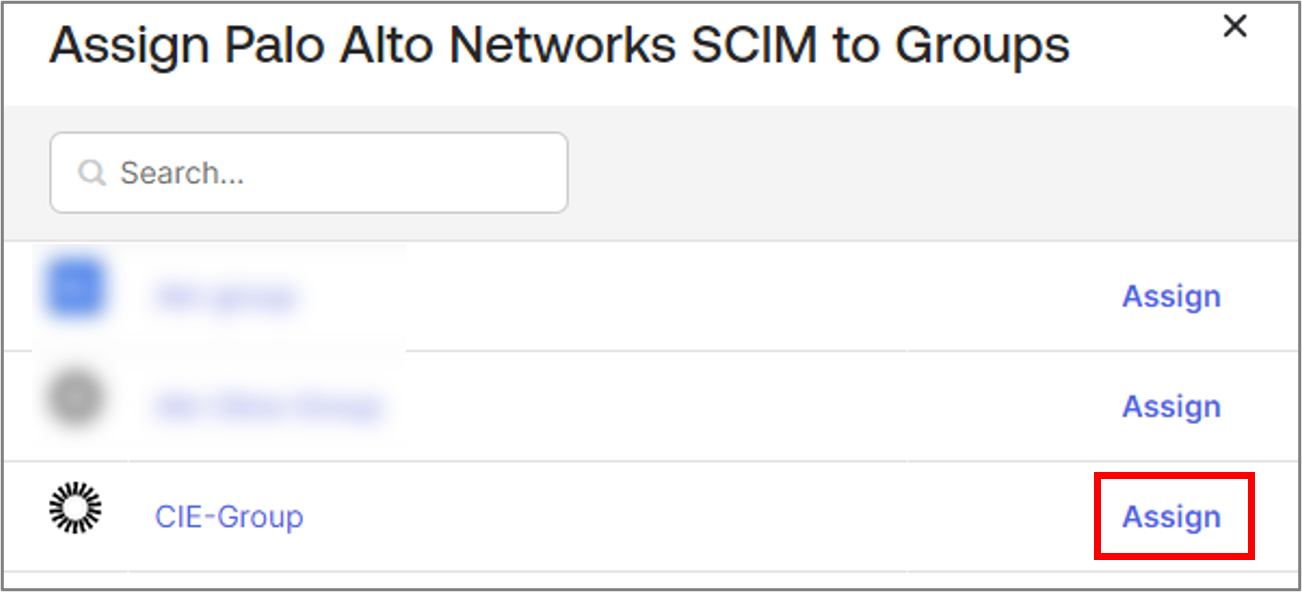

⑱選択するグループの右側にある Assign を選択し Done をクリックします。

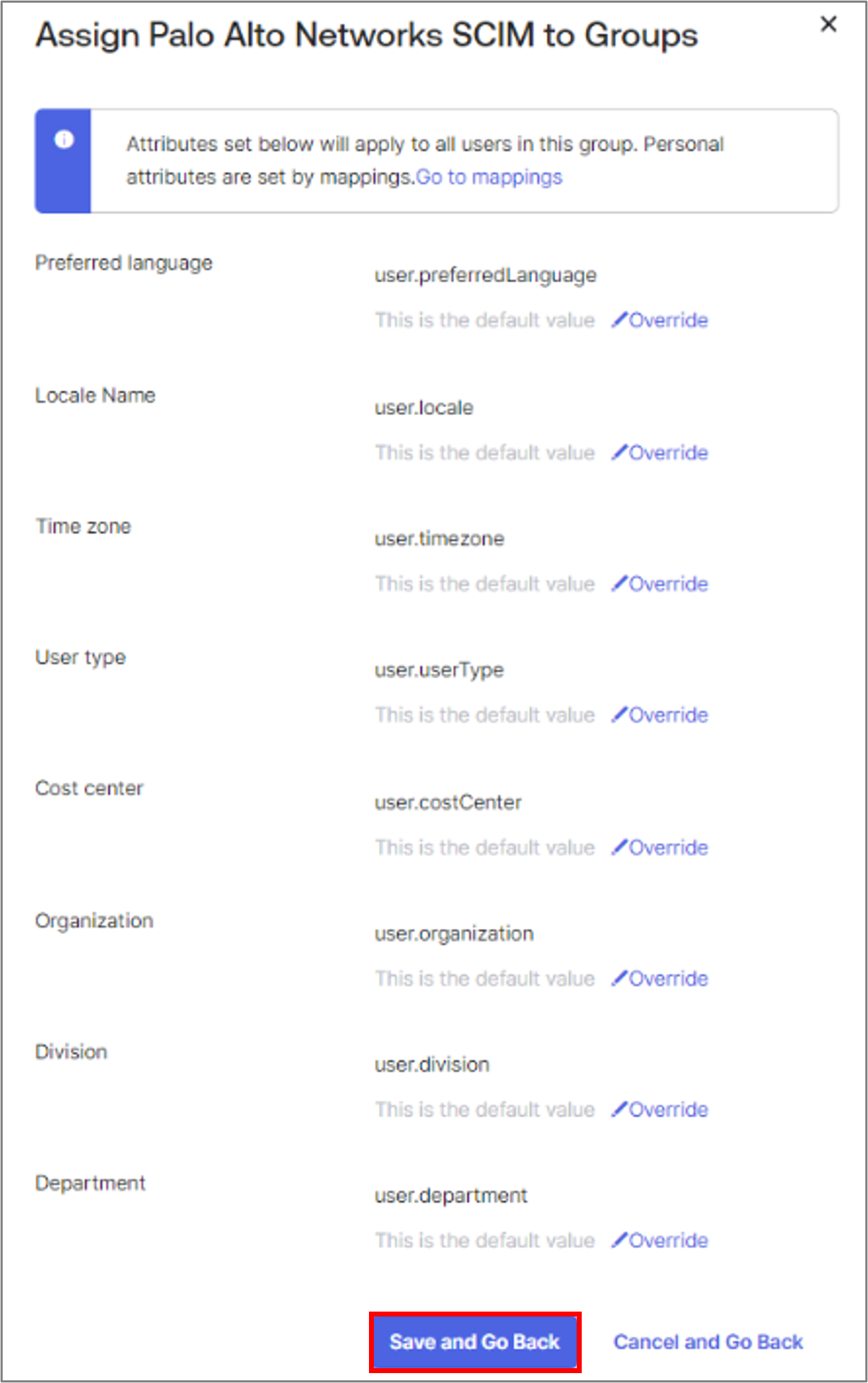

⑲グループ内の全ユーザーに対して適用される属性を確認して、Save and Go Back をクリックします。

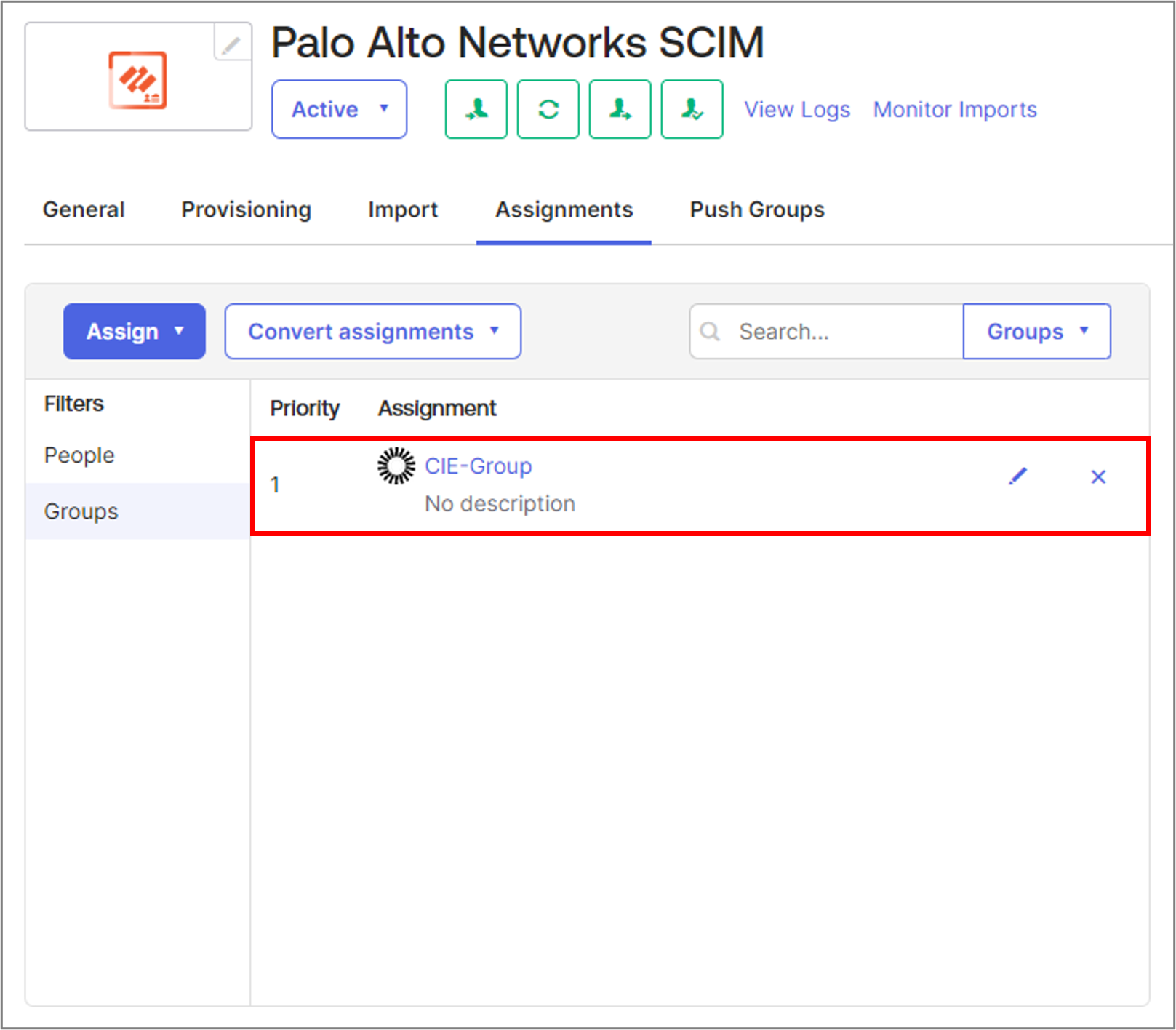

⑳選択したグループが表示されていることを確認します。

CIE側の設定⑵

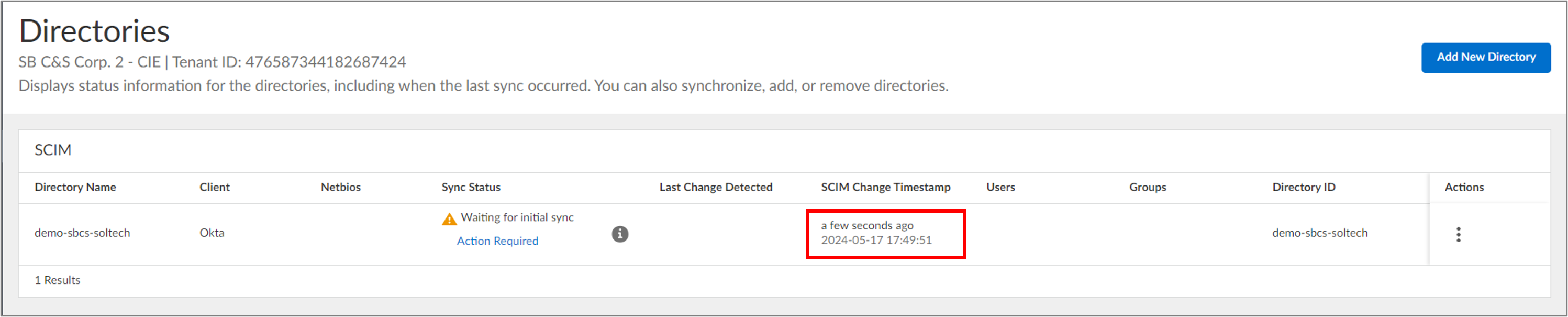

①Directory Sync > Directories で Okta SCIM ディレクトリの SCIM Change Timestamp のカラムに

タイムスタンプが表示されていることを確認します。

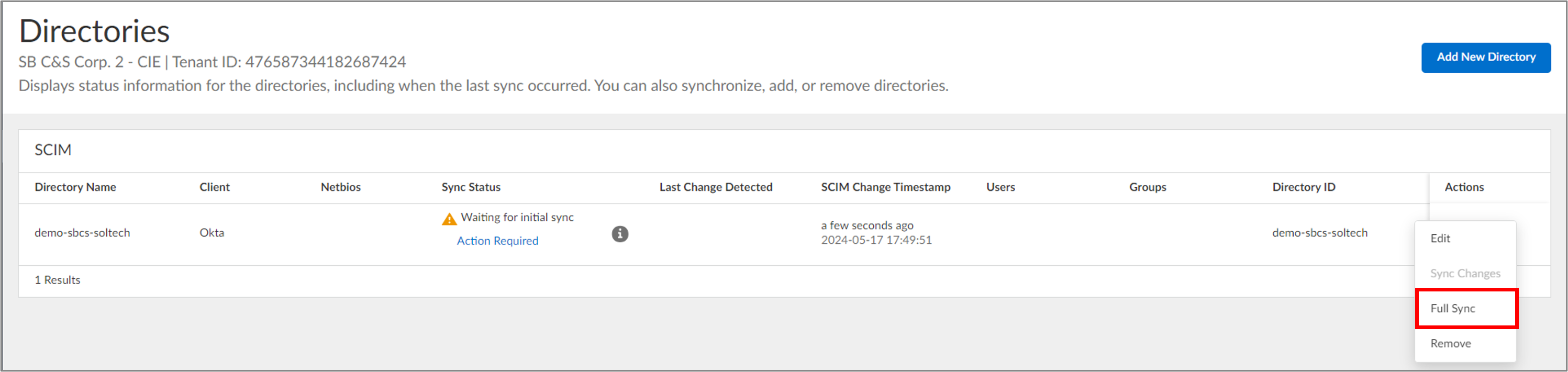

②Actions カラムから Full Sync をクリックします。

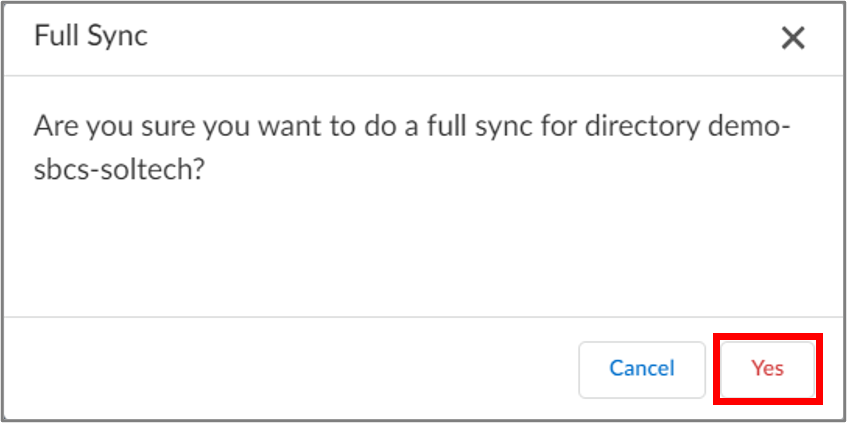

③以下の確認ポップアップが表示されたら Yes をクリックします。

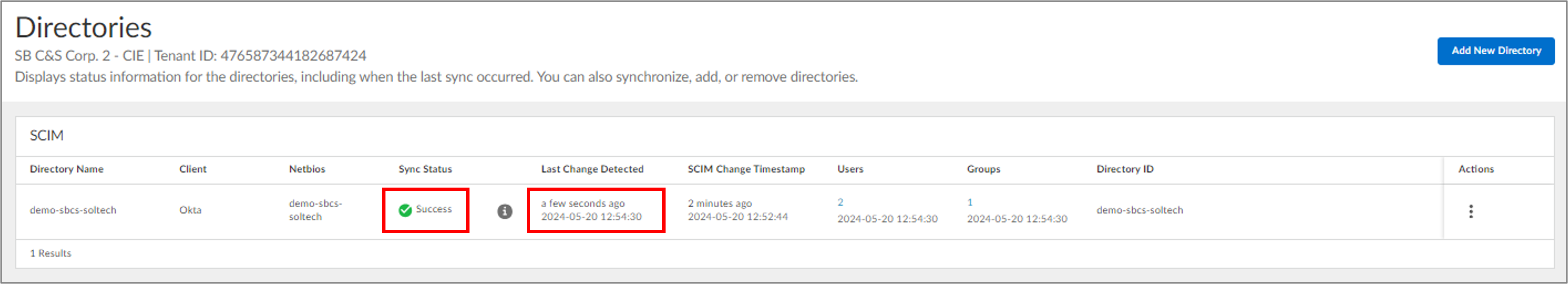

④Full Sync が完了すると Sync Status カラムに Success と表示されます。

Last Change Detected カラムでは、最後に変更が行われた時間を確認できます。

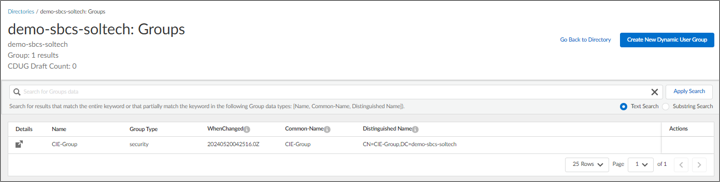

CIEディレクトリの確認

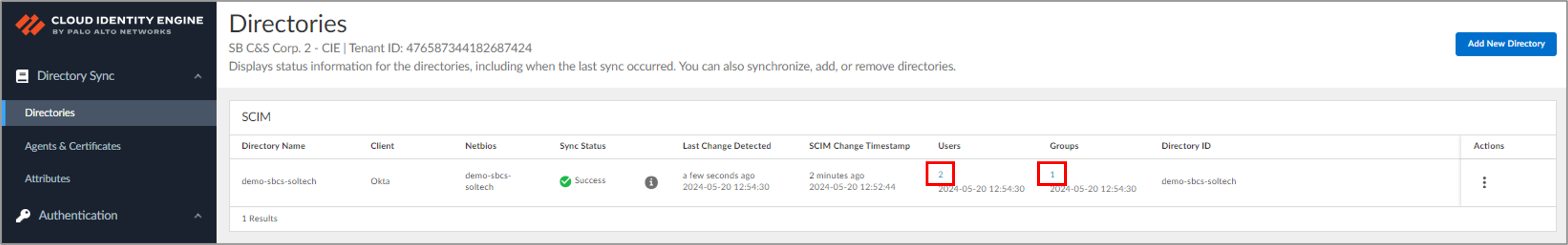

①Directory Sync > Directories では同期済みのディレクトリ情報を確認できます。

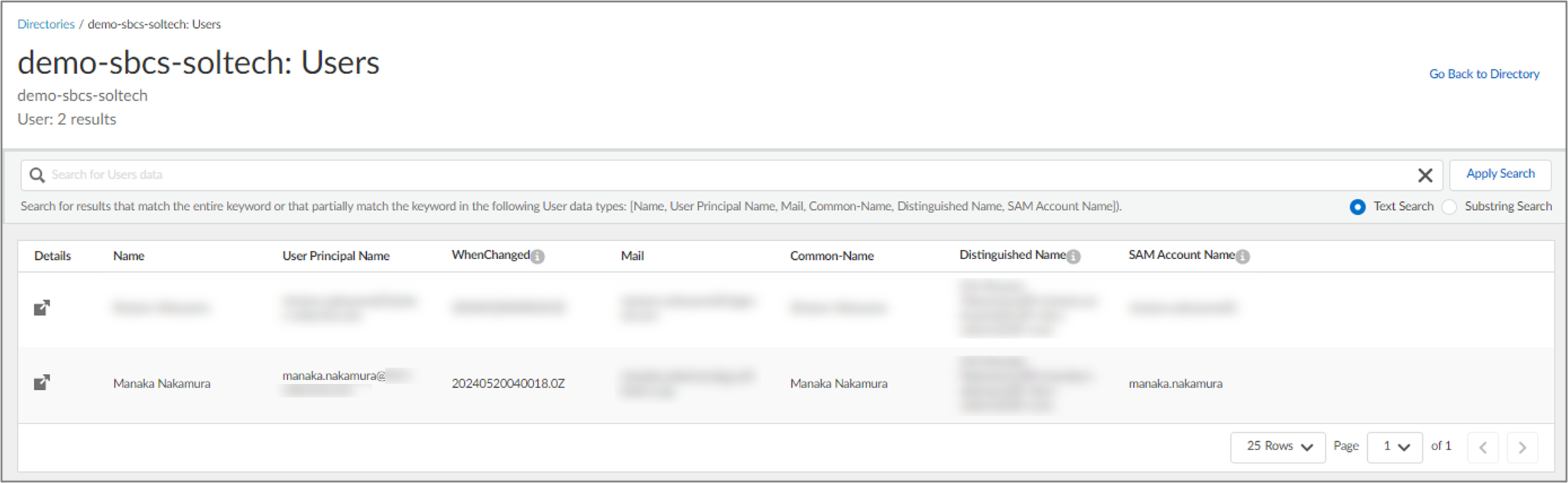

②Users カラムの数字をクリックすると、同期されたユーザーの情報が一覧で表示されます。

③Groups カラムの数字をクリックすると、同期されたグループの情報が一覧で表示されます。

5. Prisma AccessとCIEの連携

Prisma Accessに管理者としてログインします。

※今回はクラウド管理コンソールである Strata Cloud Manager (SCM) での手順となります

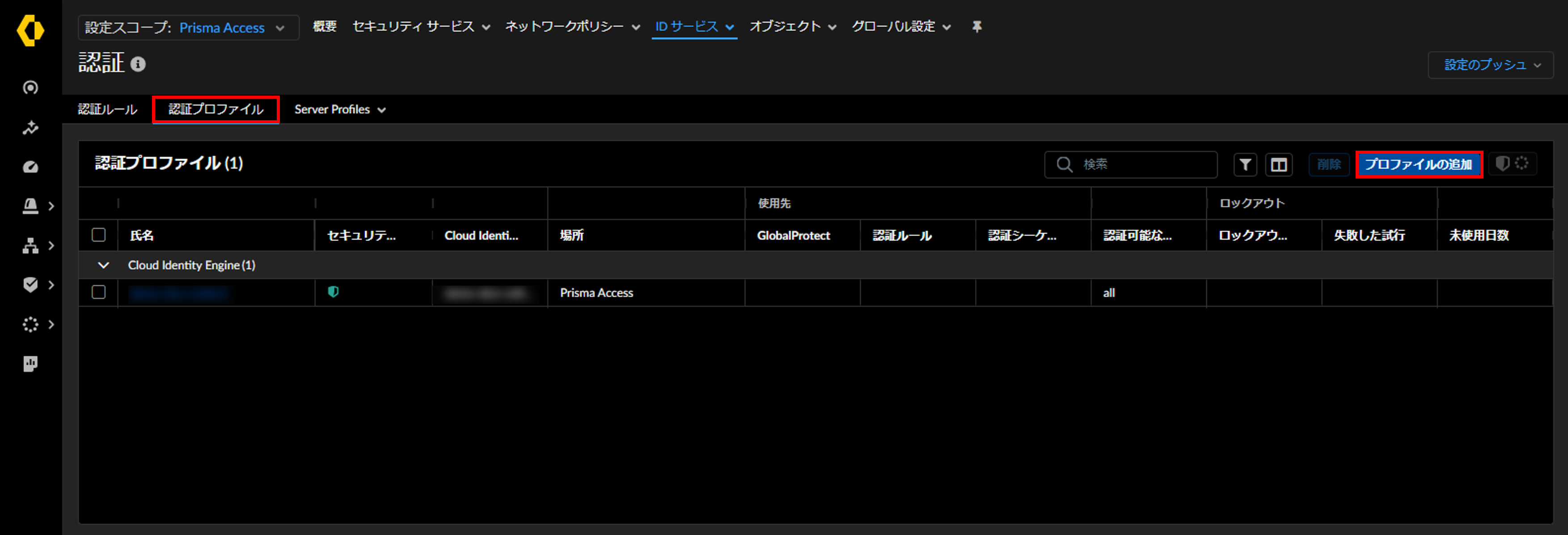

ユーザー認証 (SAML)

Prisma Accessで、認証プロファイルを作成します。

①Manage > Configuration > NGFW and Prisma Access > IDサービス > 認証 に移動します。

②認証プロファイルタブを選択し、プロファイルの追加をクリックします。

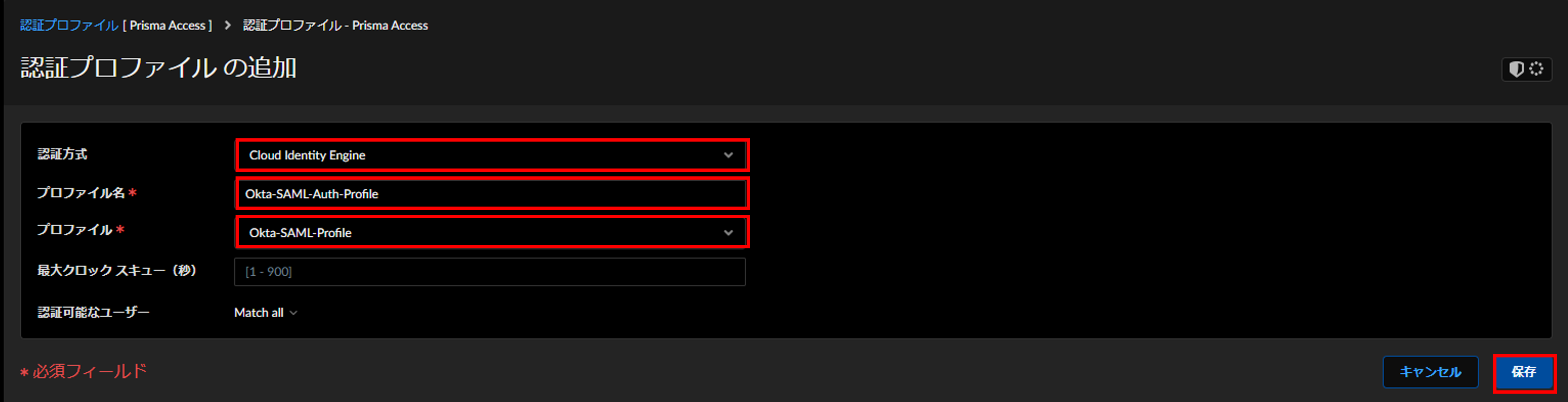

③認証方式: Cloud Identity Engine

④プロファイル名: プロファイル名を入力します

⑤プロファイル: 「CIEで作成したプロファイル」を選択します

⑥保存 をクリックします。

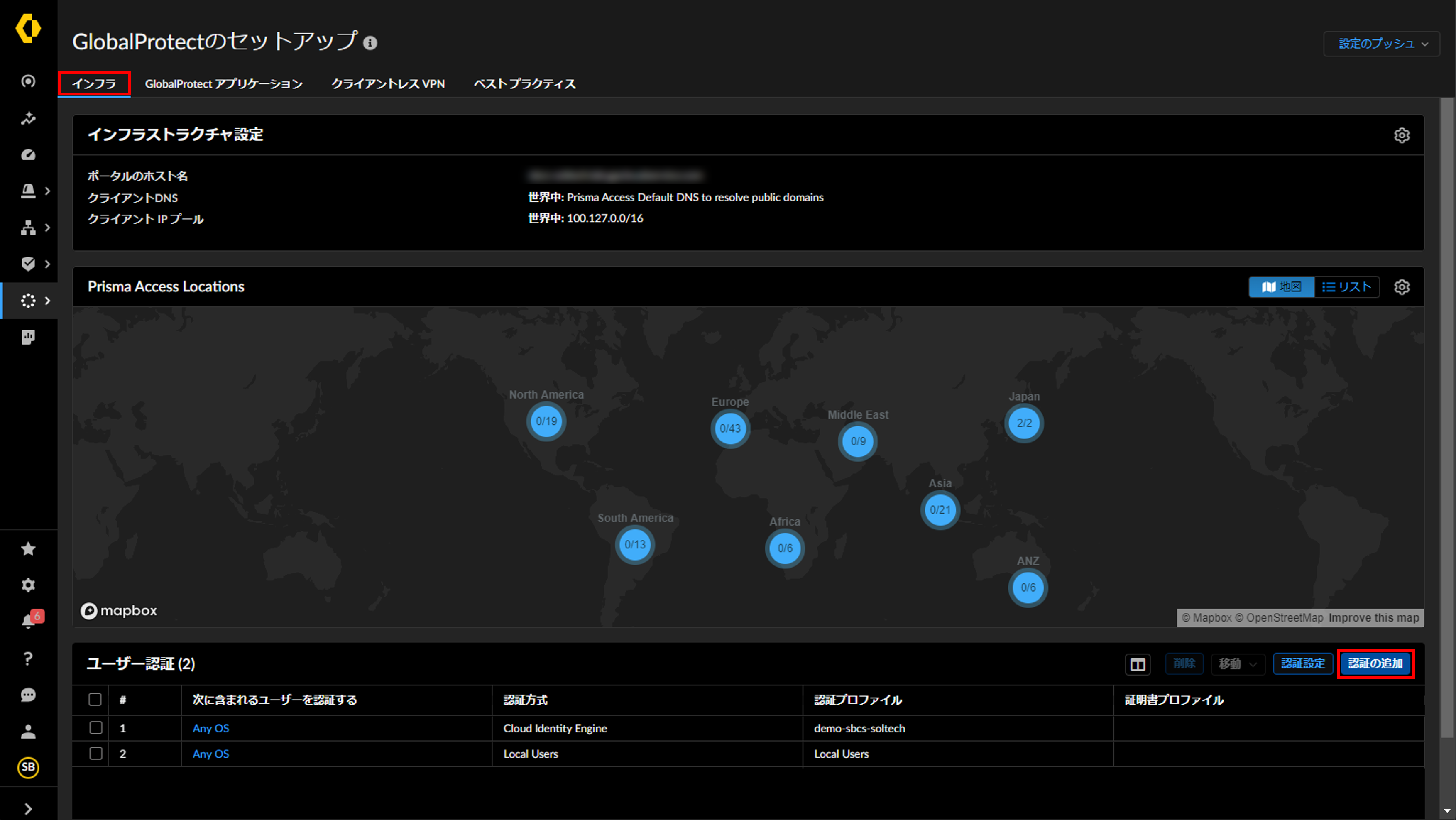

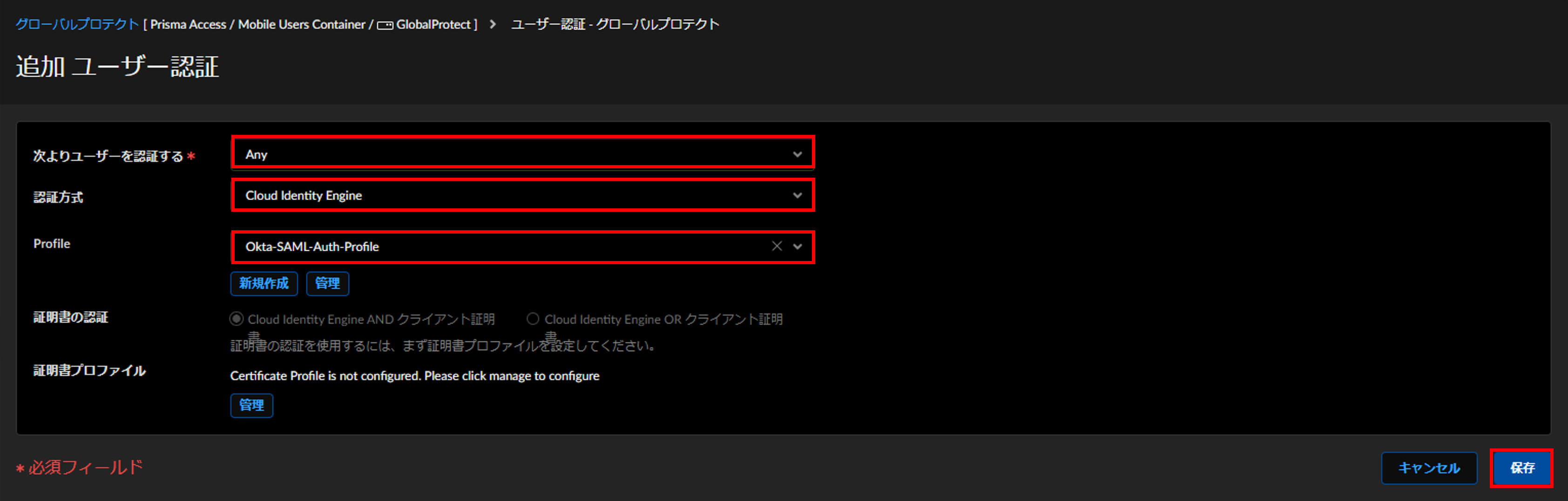

次に、GlobalProtectユーザーの認証設定を行います。

⑦Workflows > Prisma Access Setup > GlobalProtect に移動します。

⑧インフラ > ユーザー認証で認証の追加をクリックします。

⑨次よりユーザーを認証する: 認証対象のOSを選択します

⑩認証方式: Cloud Identity Engine を選択します

⑪Profile: 「上記で作成した認証プロファイル」を選択します

⑫保存をクリックします。

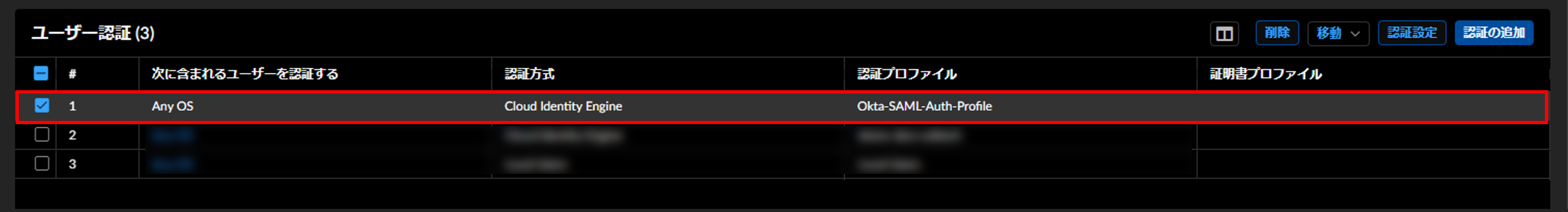

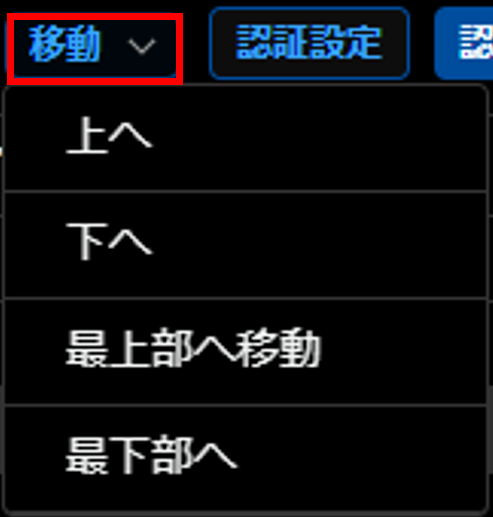

⑬認証シーケンスの確認を行います。

ユーザー認証に表示されている認証設定は、上から順に適用されます。

今回は追加した認証設定を最上位に移動します。※1

※1) 移動させたい認証設定を選択して、移動 からアクションを選択できます。

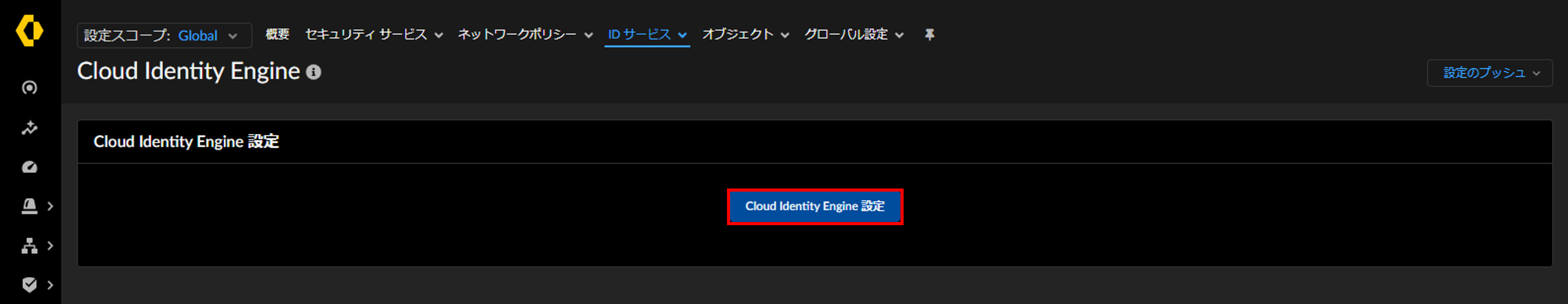

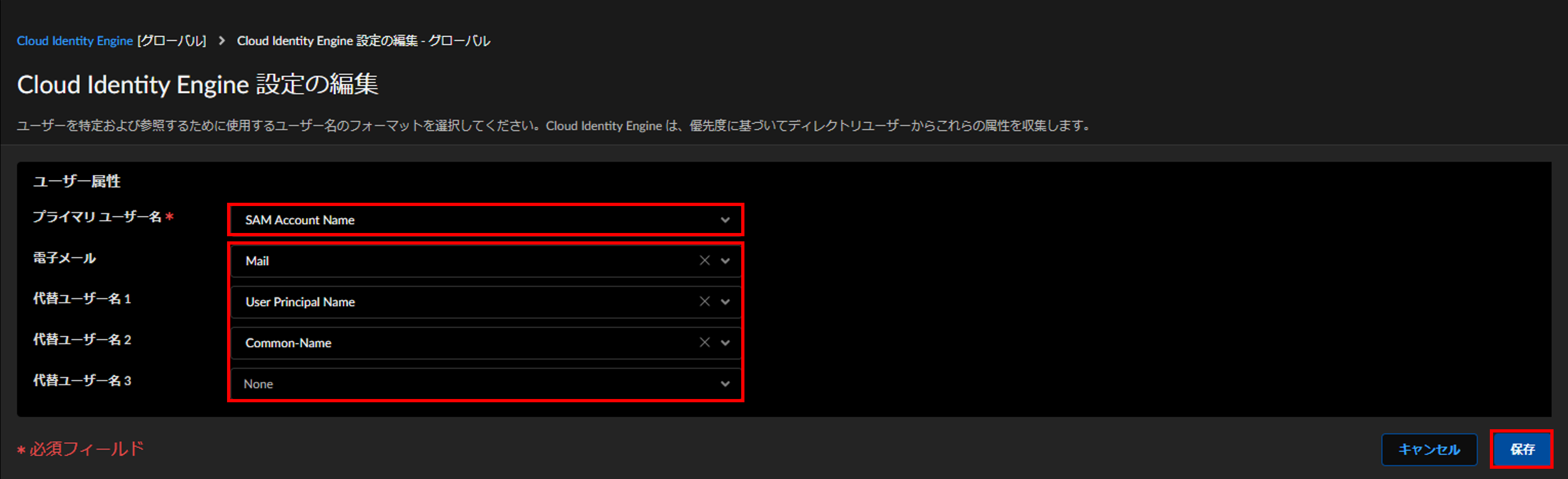

ディレクトリ同期 (SCIM)

①Manage > Configuration > NGFW and Prisma Access > IDサービス > Cloud Identity Engine に移動します。

②Cloud Identity Engine設定 をクリックします。

③ユーザーを特定するために使用するユーザー名の形式を選択します。

プライマリユーザー名の選択は必須です。その他は必要に応じて選択します。

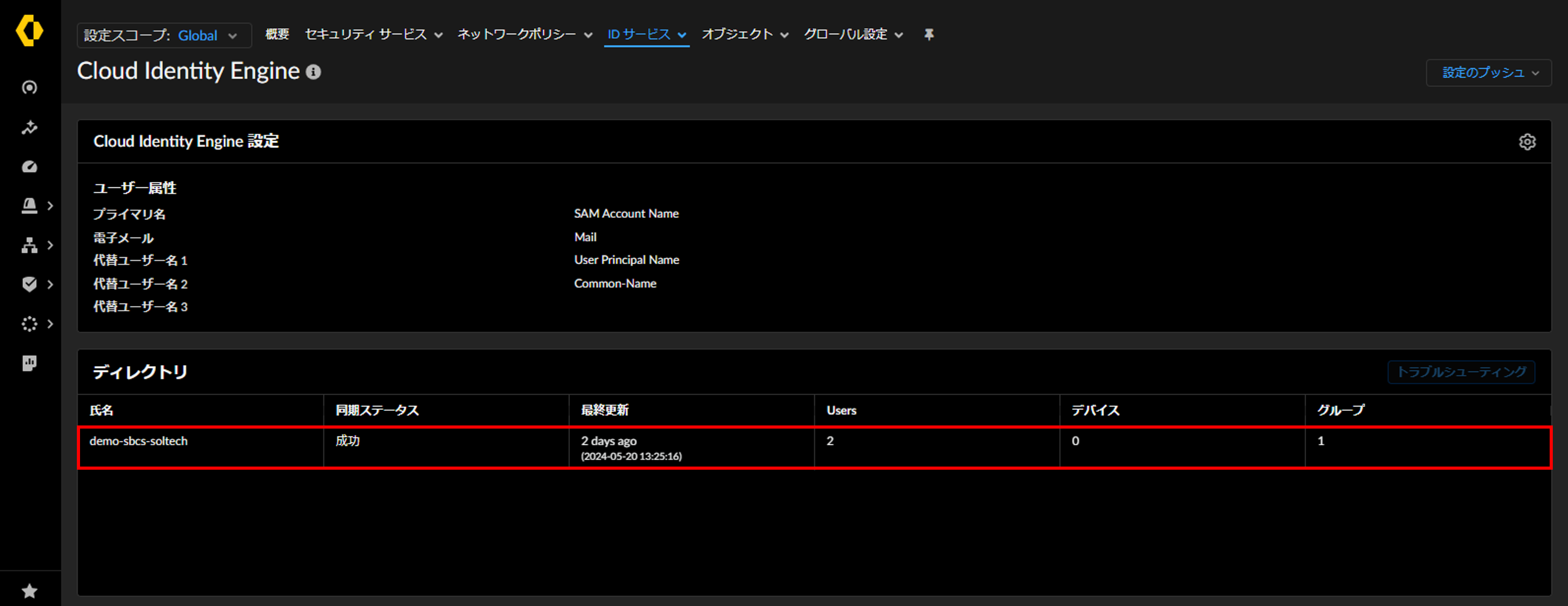

④選択後、保存をクリックします。

⑤CIE に同期したディレクトリが表示されることを確認します。

次に、ディレクトリのユーザーやグループをポリシールールに追加できることを確認します。

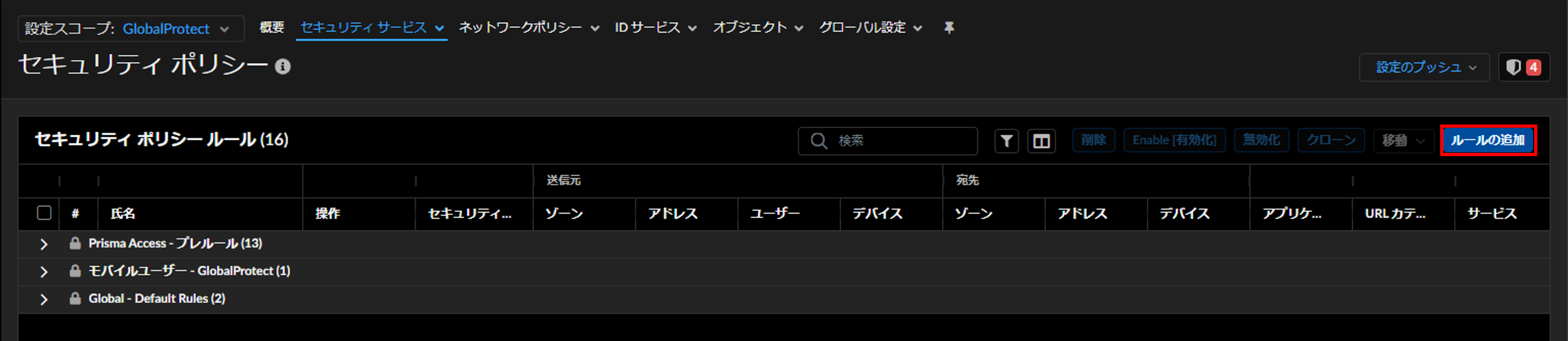

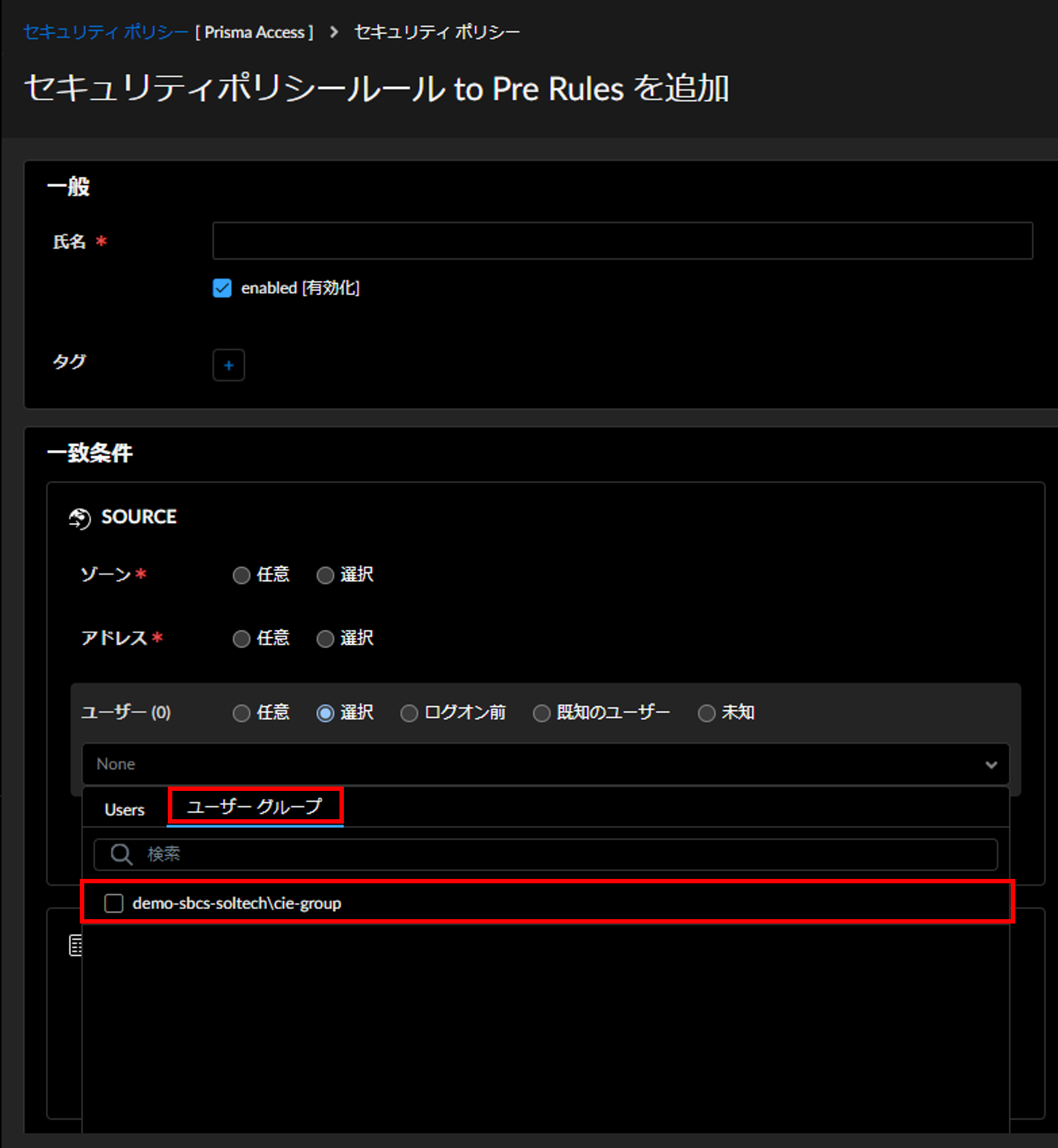

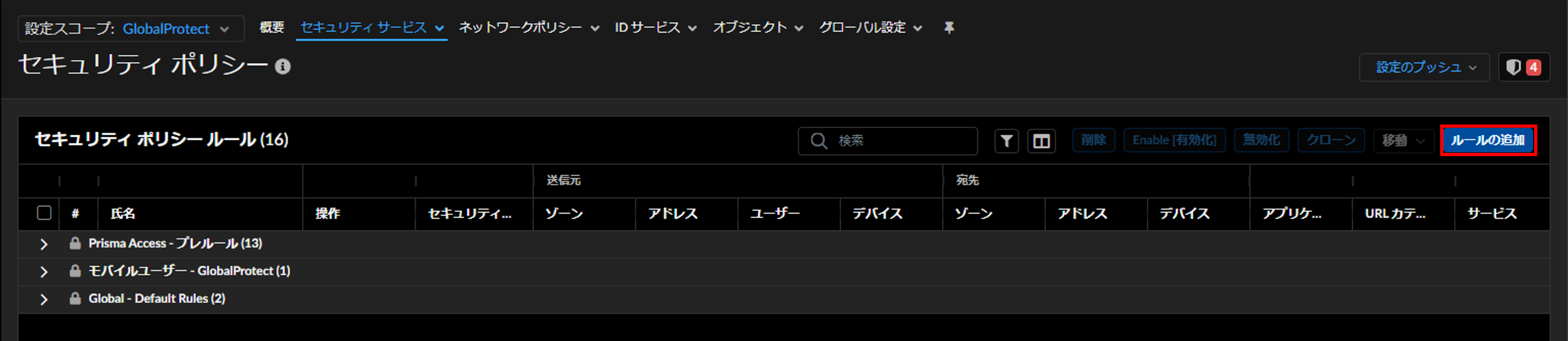

⓺Manage > Configuration > NGFW and Prisma Access >セキュリティサービス> セキュリティポリシーに移動します。

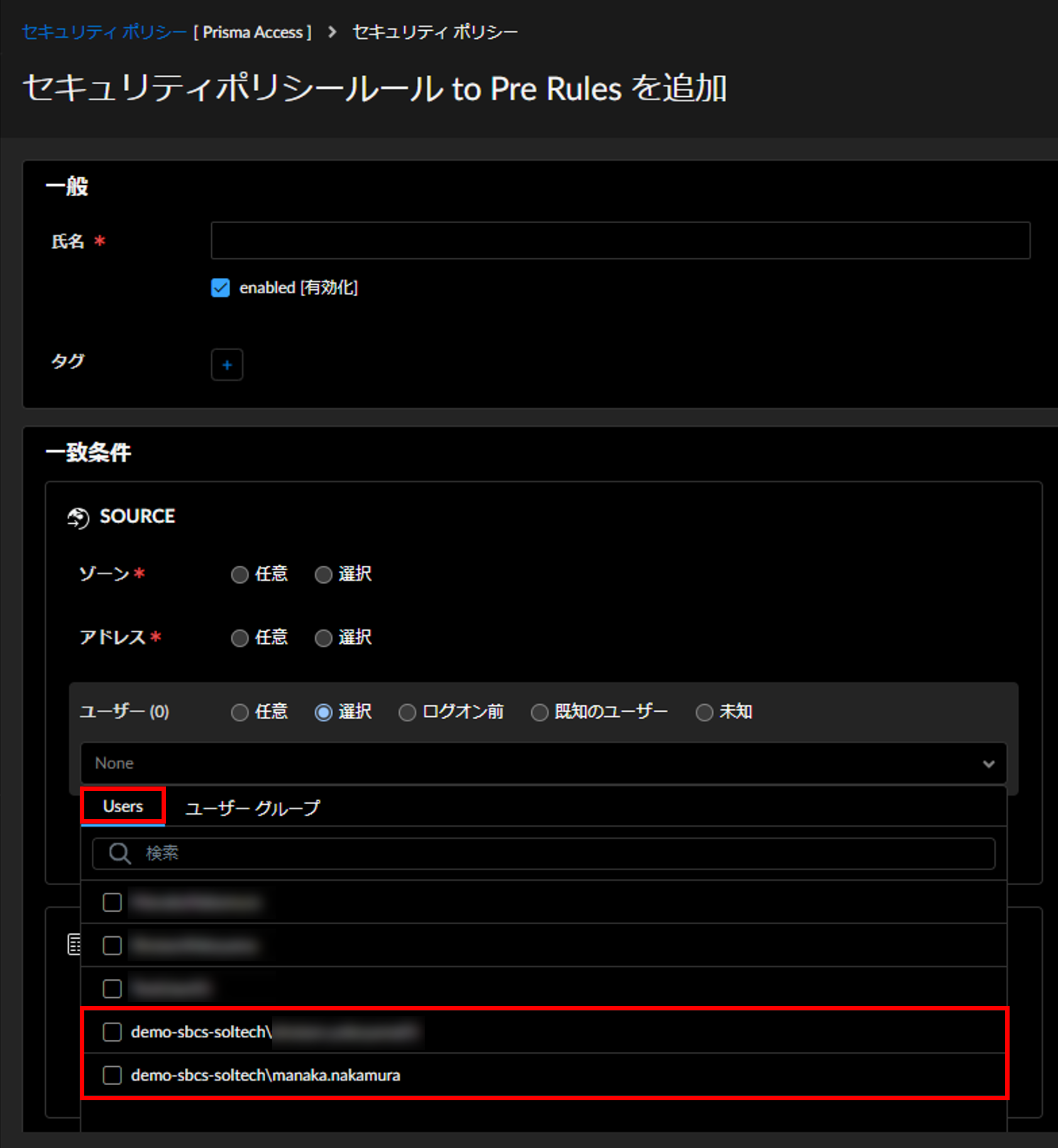

⑦ルールの追加をクリックします。

⑧セキュリティポリシールールの一致条件でユーザーの指定条件を選択にします。

⑨Usersタブに、CIEに同期されたディレクトリのユーザーが表示されます。

ユーザーの表示形式は、Directory Name\プライマリユーザー名で選択した属性です。

⑩ユーザーグループタブに、CIEに同期されたディレクトリのユーザーグループが表示されます。

ユーザーグループの表示形式は、Directory Name\ディレクトリのグループ名です。

6. 動作確認

Prisma Accessでのユーザー認証

①GlobalProtectをインストール済みの端末から、Prisma Accessに接続します。

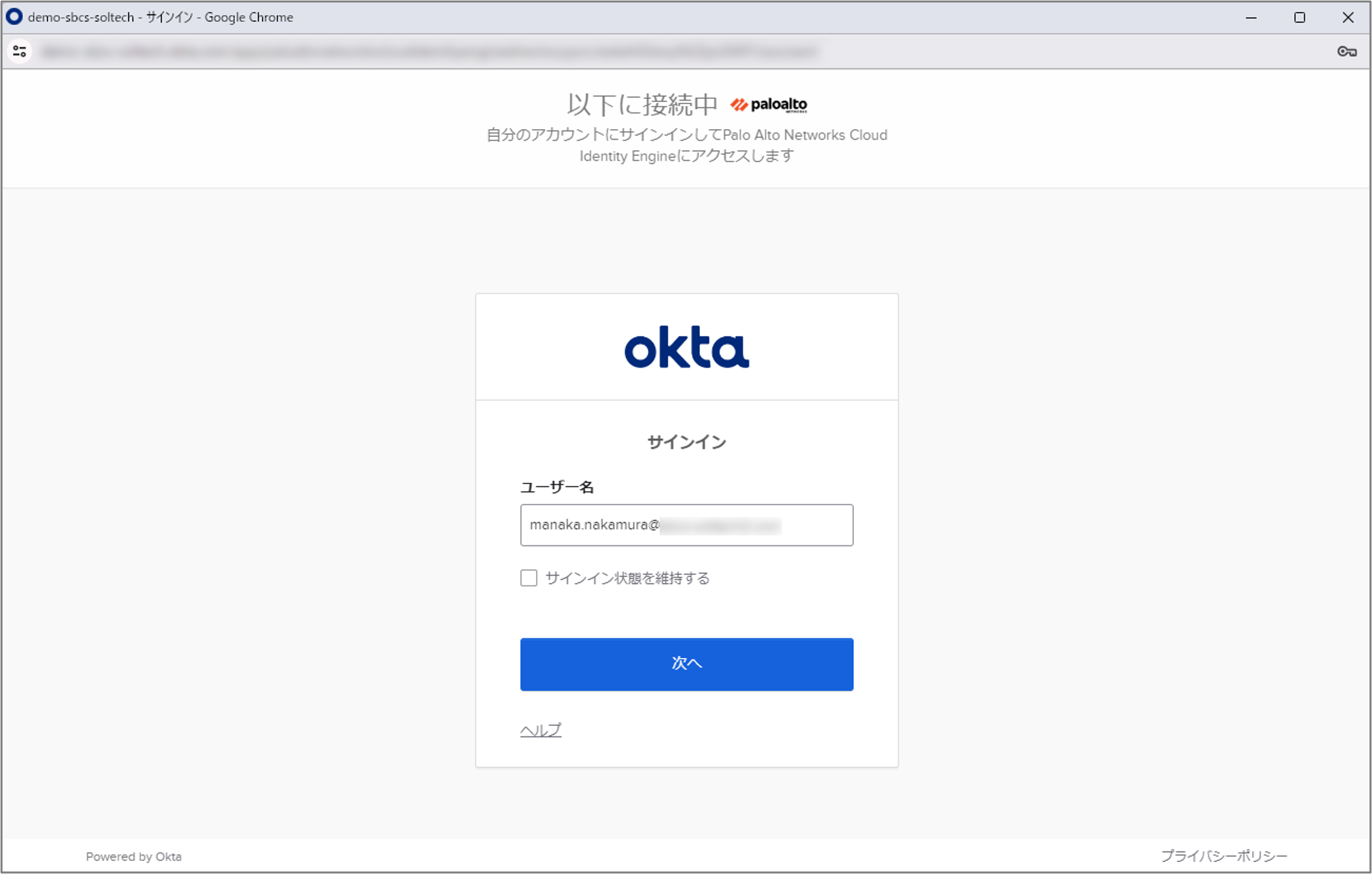

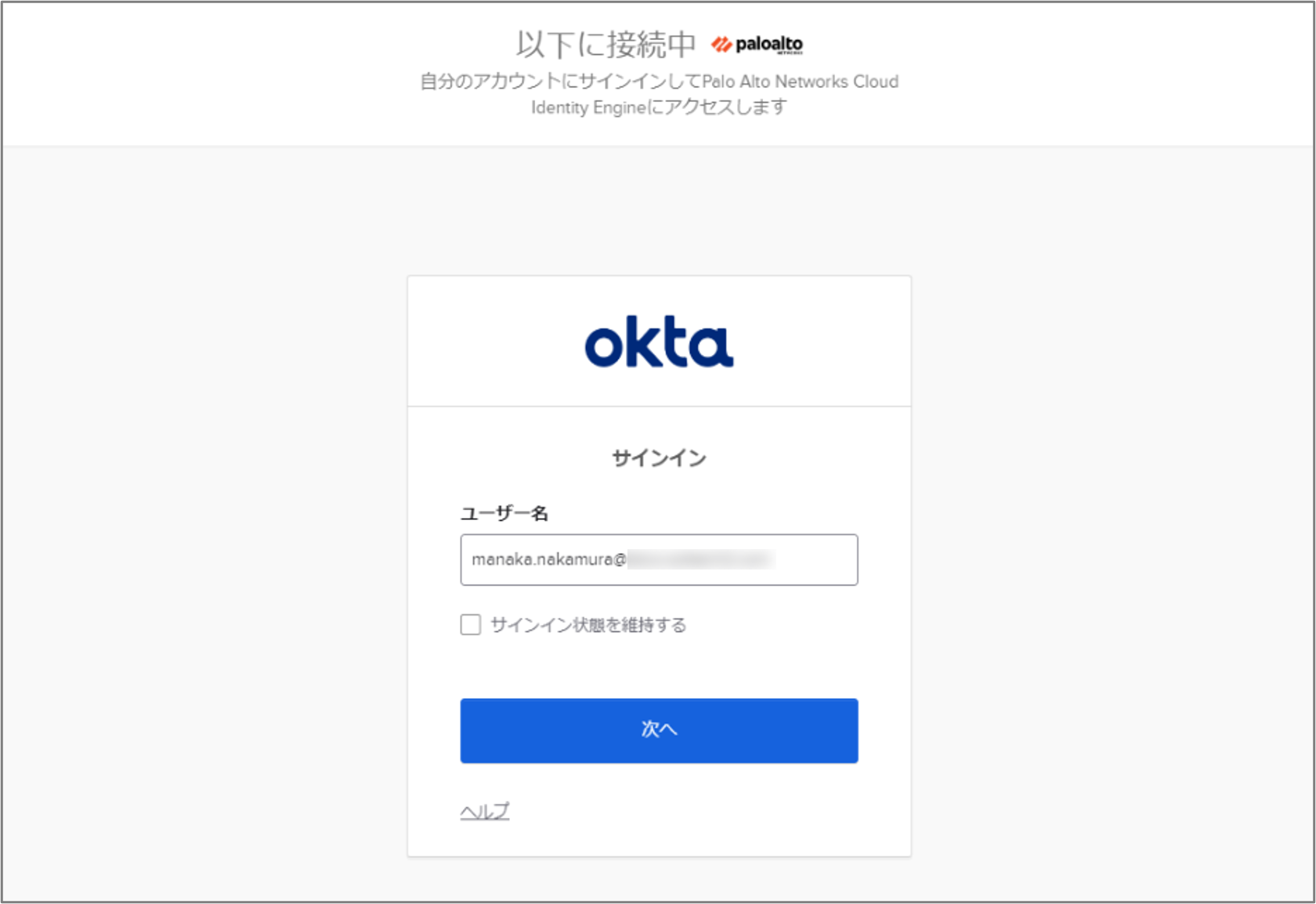

②Webブラウザにリダイレクトされ、Oktaの認証画面が表示されます。

③対象のユーザーでサインインします。

④認証が成功すると、以下の画面が表示されます。

⑤Prisma Accessに接続されました。

ユーザーベースのセキュリティポリシー制御

①Manage > Configuration > NGFW and Prisma Access > セキュリティサービス > URLアクセス管理に移動します。

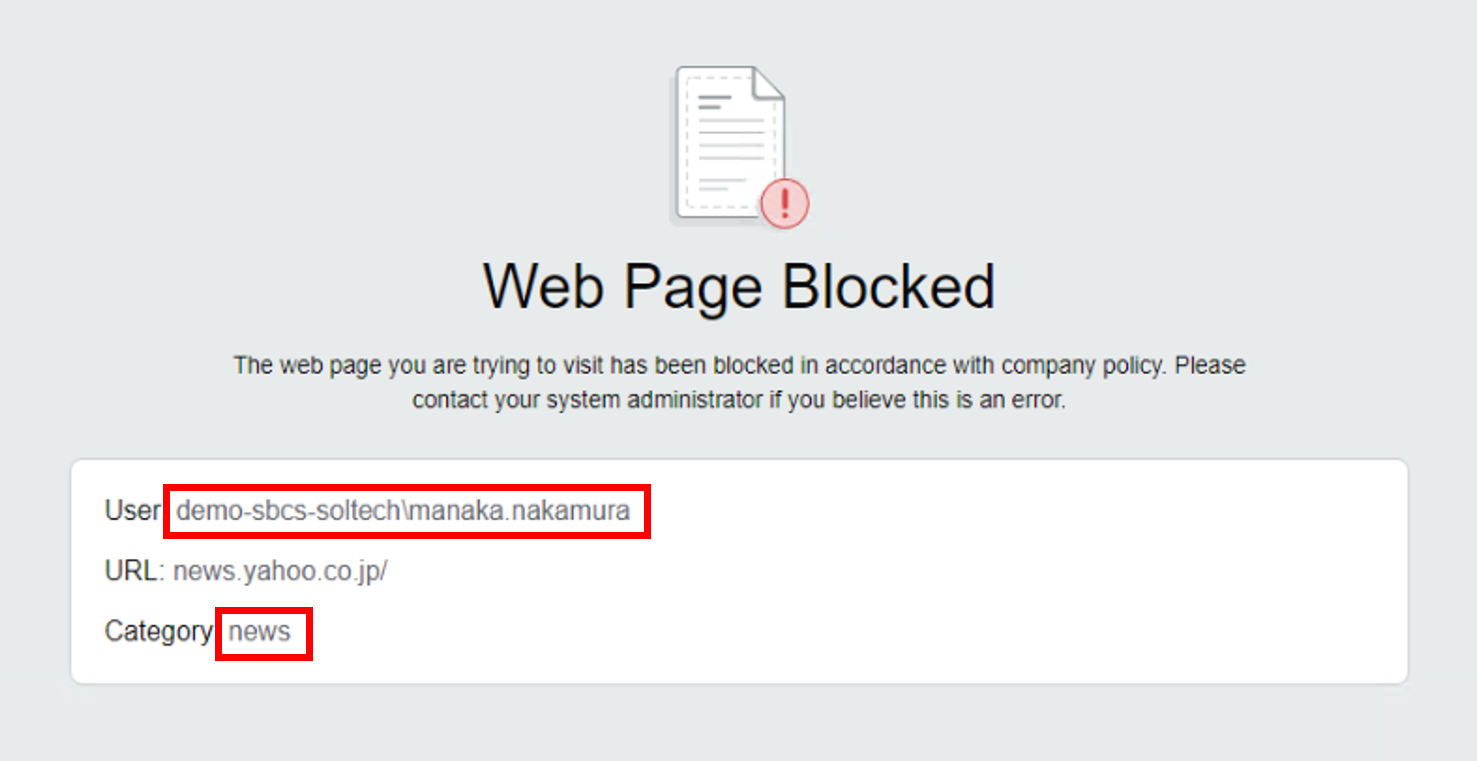

②newsカテゴリへのサイトアクセスをblockに設定したURLアクセス管理プロファイルを追加します。

③Manage > Configuration > NGFW and Prisma Access > セキュリティサービス > セキュリティポリシーに移動します。

④ルールの追加をクリックします。

送信元にOktaディレクトリのユーザーを指定したポリシーを作成します。

⑤ポリシー名: CIE-User-Test-Policy

⑥送信元ユーザー: demo-sbcs-soltech\manaka.nakamura

※newsカテゴリをblockに設定したURLアクセス管理プロファイルを適用します (本記事では説明を省略します)。

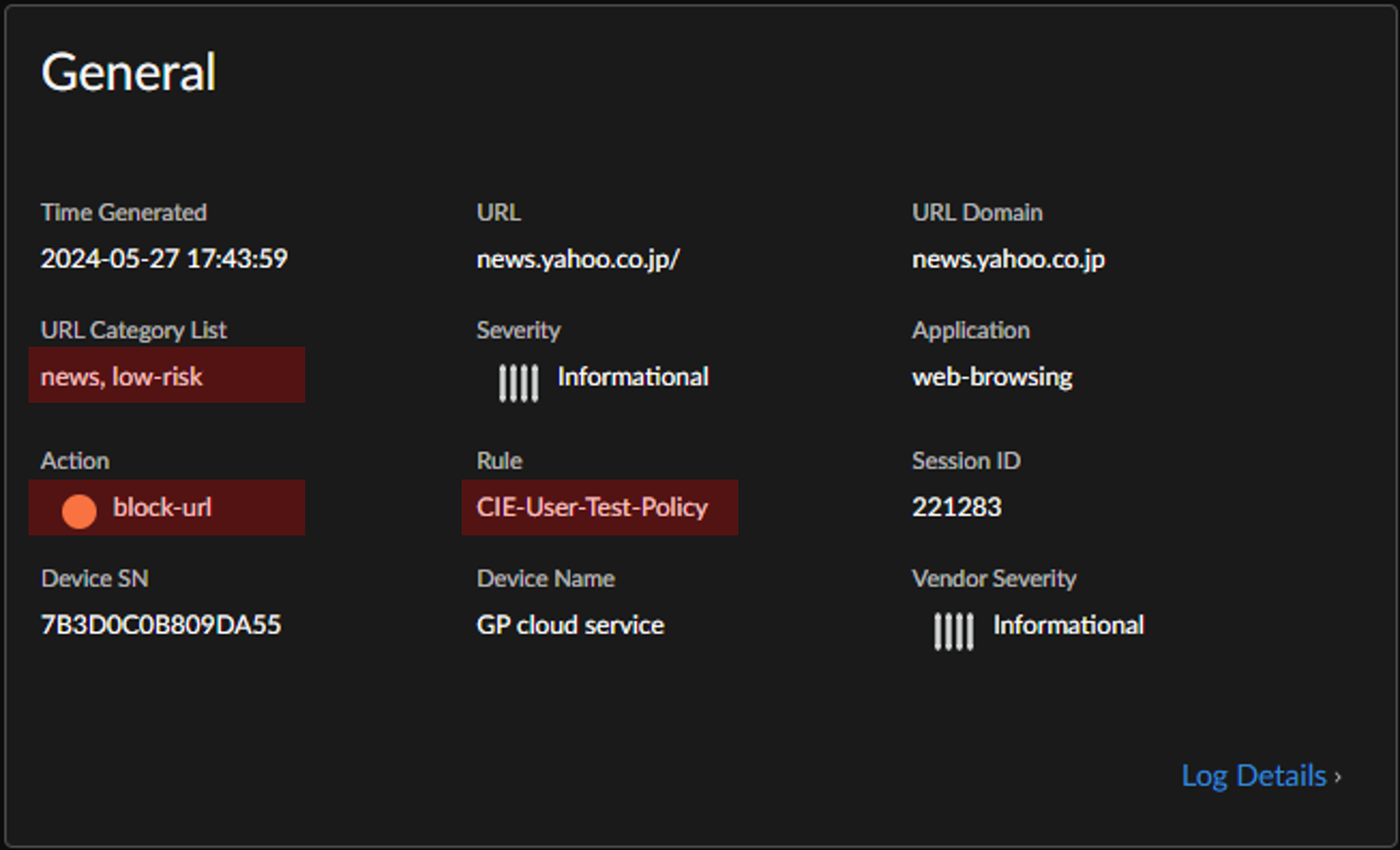

⑦対象ユーザーからのアクセスがブロックされ、ブロックページが表示されます。

⑧作成したポリシーによって対象の通信がブロックされたことを確認できます。

次に、送信元にOktaディレクトリのグループを指定したポリシーを作成します。

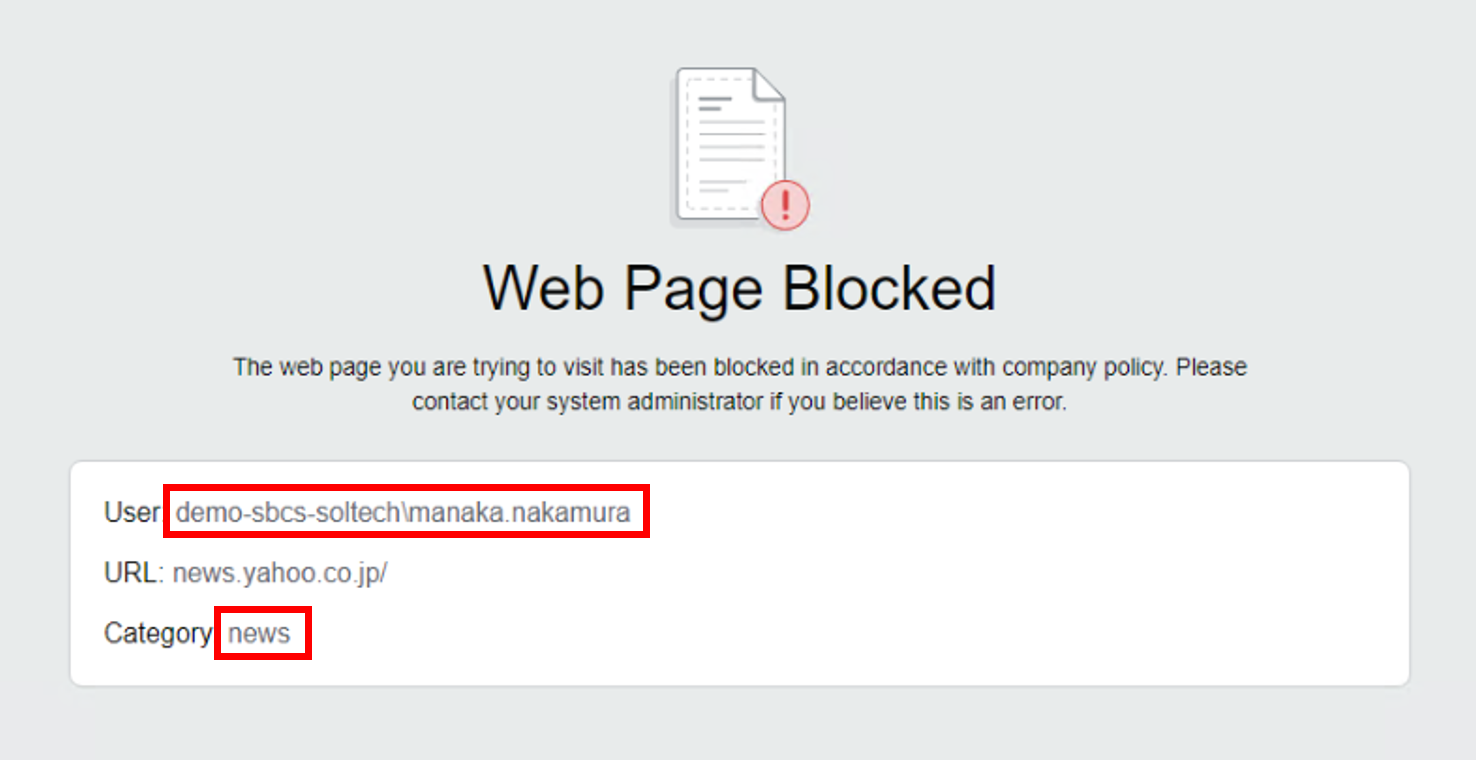

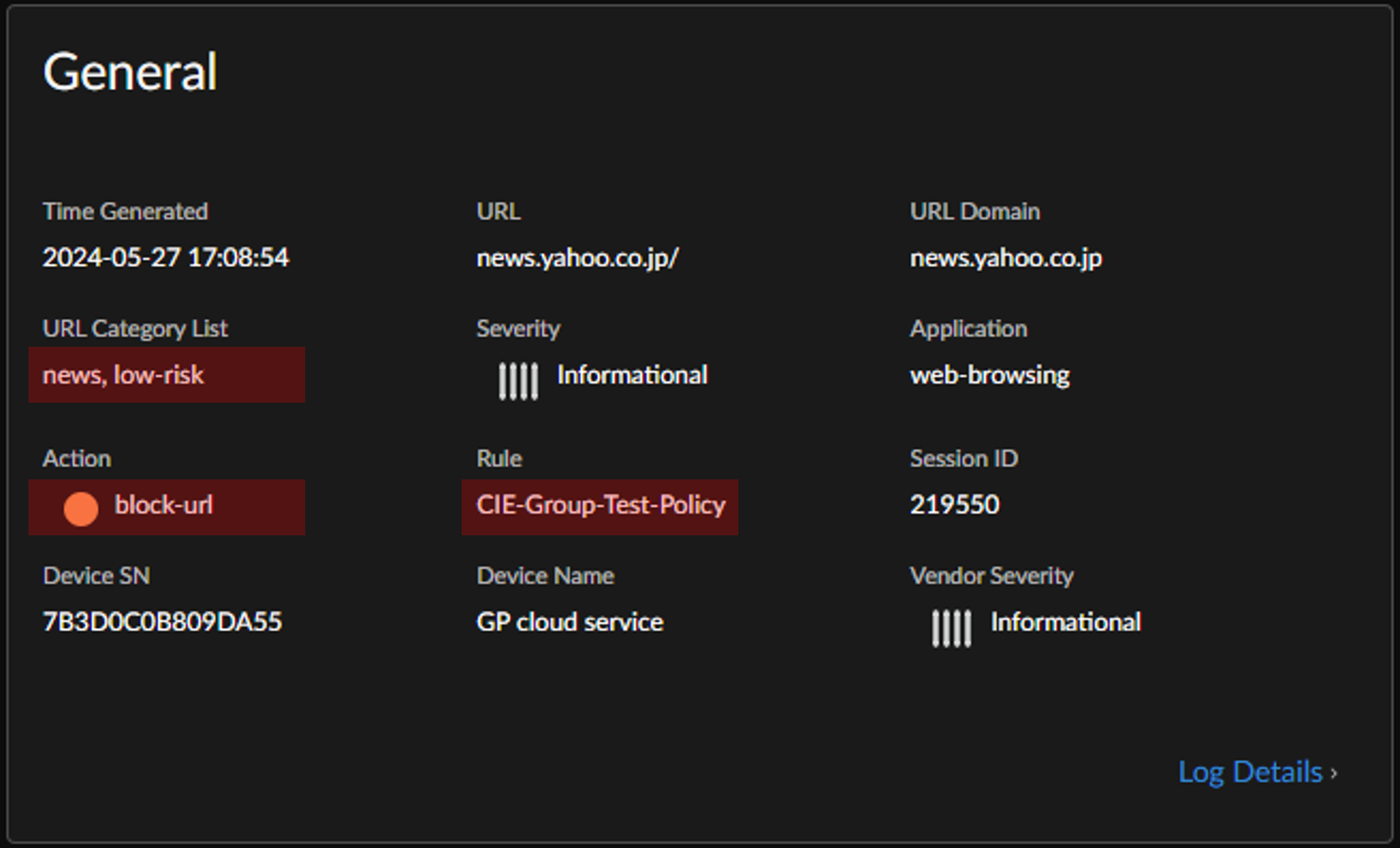

⑨ポリシー名: CIE-Group-Test-Policy

⑩送信元ユーザー: CN=CIE-Group,DC=demo-sbcs-soltech

※newsカテゴリをblockに設定したURLアクセス管理プロファイルを適用します (本記事では説明を省略します)。

⑪対象グループに属するユーザーからのアクセスがブロックされ、ブロックページが表示されます。

⑫作成したポリシーによって対象の通信がブロックされたことを確認できます。

7. まとめ

本記事ではCIEとOktaを連携し、Prisma Accessでのユーザー認証とポリシー制御を行う設定手順をご紹介しました。

一貫したIDベースのセキュリティ制御は、ゼロトラストの観点からも非常に重要です。

CIEを利用することで、NGFWやPrisma AccessにおけるIDの一元管理が容易になります。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-