皆さんこんにちは!SB C&Sで Prisma Cloudのプリセールスを担当している長谷川です。

Prisma Cloud の CSPM (Cloud Security Posture Management) 領域では、クラウド リソース設定の脆弱性について分析、監視といった対応可能です。

今回は、分析や監視の前に、実際にクラウド環境(Azure)と連携するまでの手順について説明いたします。

事前準備

Prisma Cloudへの管理アクセスと、Azure環境への管理アクセスを用意しておきます。

各サービスを行き来するため、同じブラウザで準備しておくと便利です。

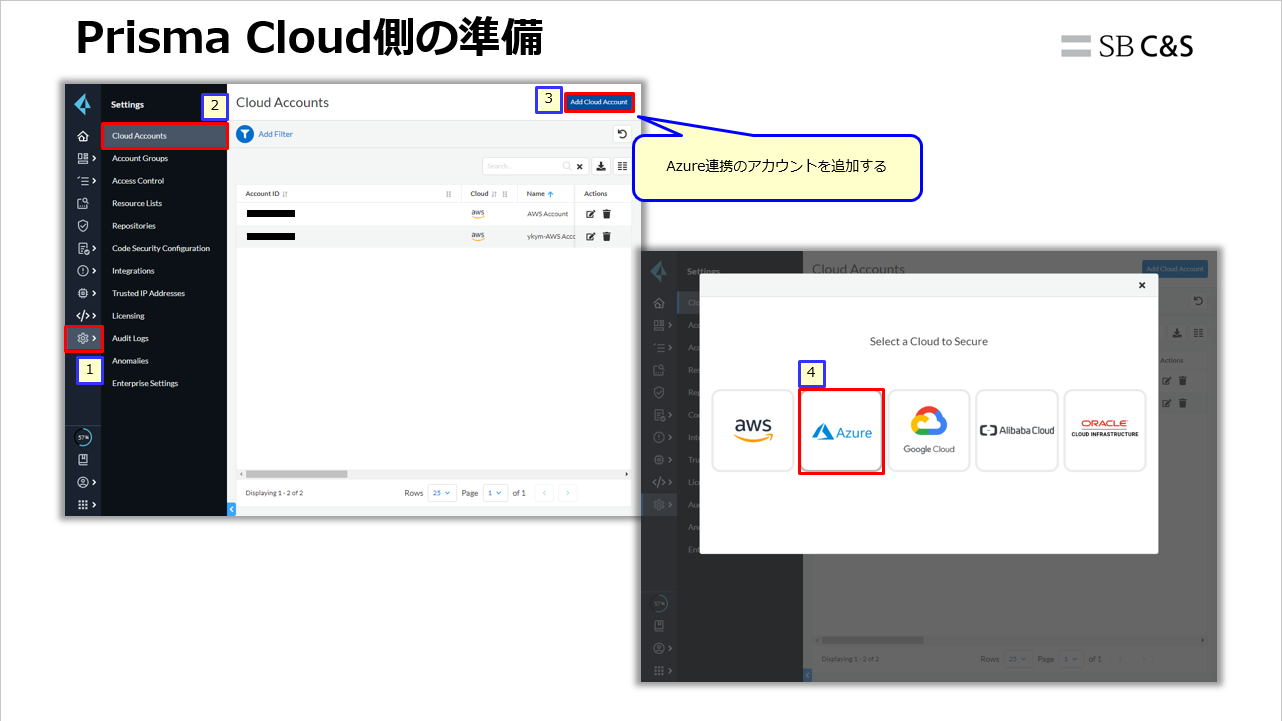

Prisma Cloud側の準備

Prisma Cloudの管理コンソールから、

Settings >> Cloud Accounts より、Azure連携のアカウント(Azure)の追加を行います。

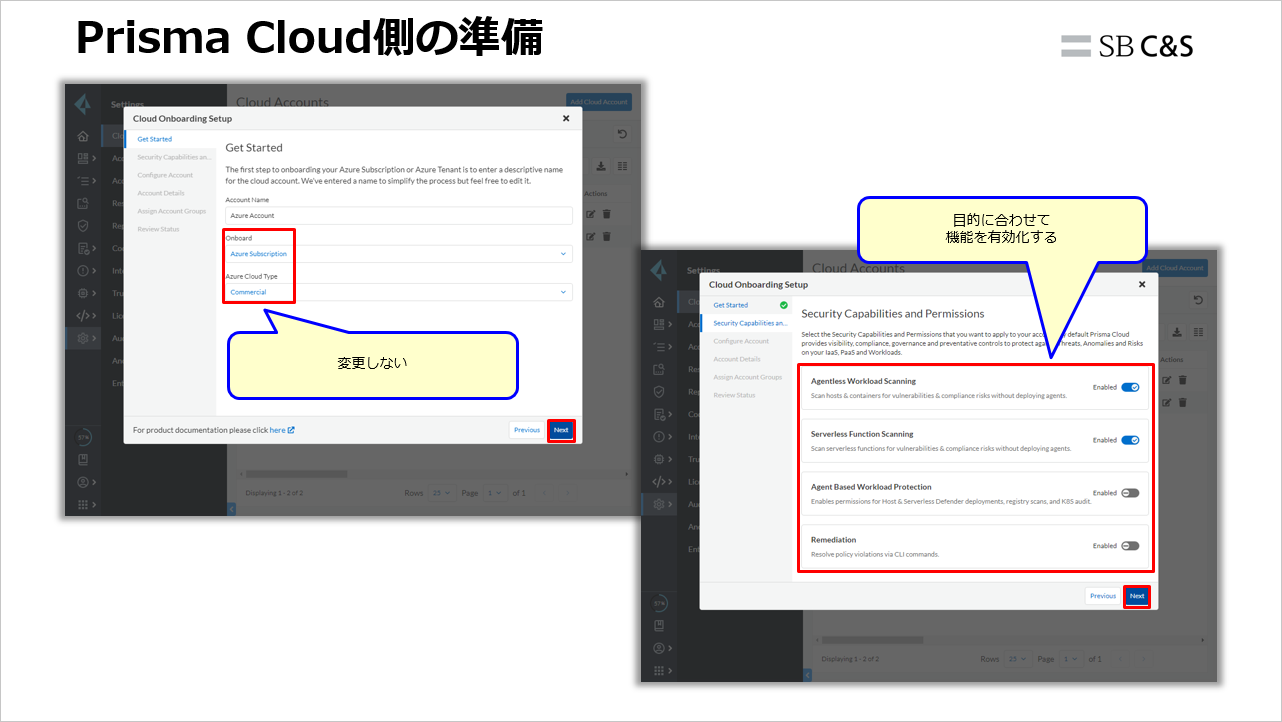

続いて、Azure Subscriptionを選択し、利用したい機能を有効化します。

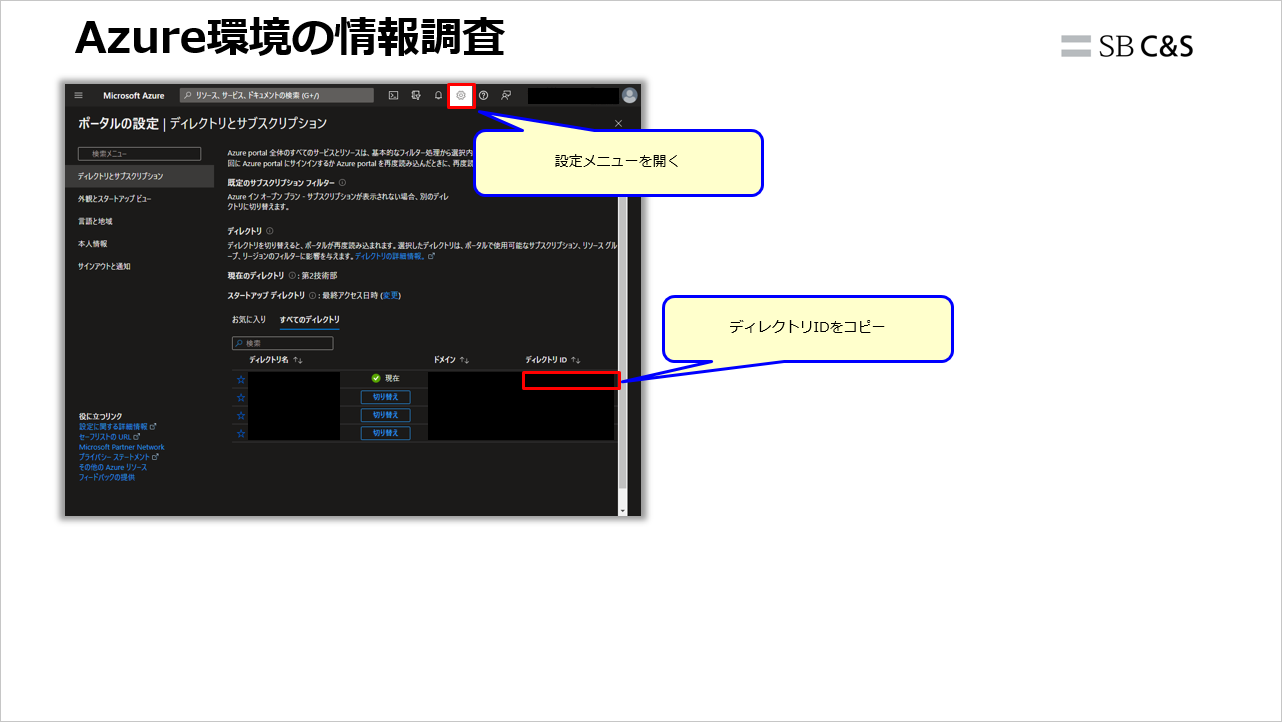

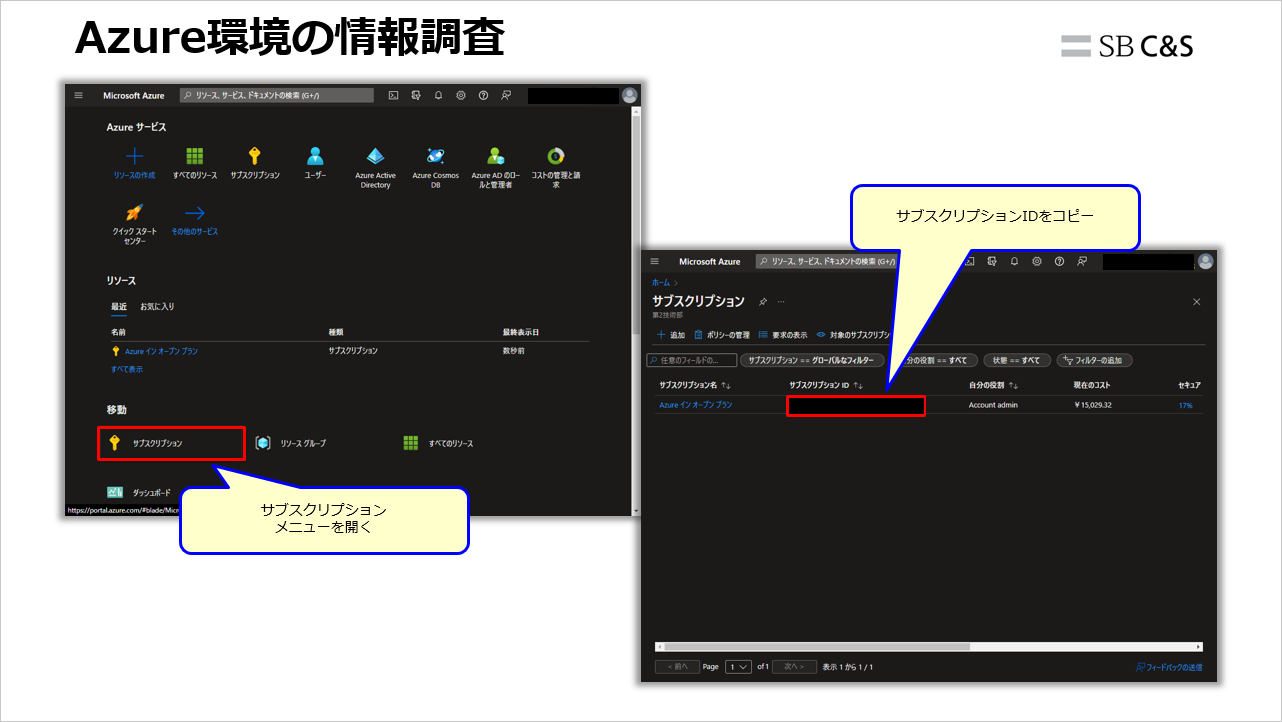

Azure側の情報調査

Azure側では、Directory(テナント)ID とSubscription IDを表示させ、Prisma Cloud環境へコピーします。

Directory IDは、Azureの設定メニューより、ディレクトリ一覧が確認できるため、連携対象のDirectory IDを控えます。

Subscription ID は、サブスクリプションメニューから、確認ができます。

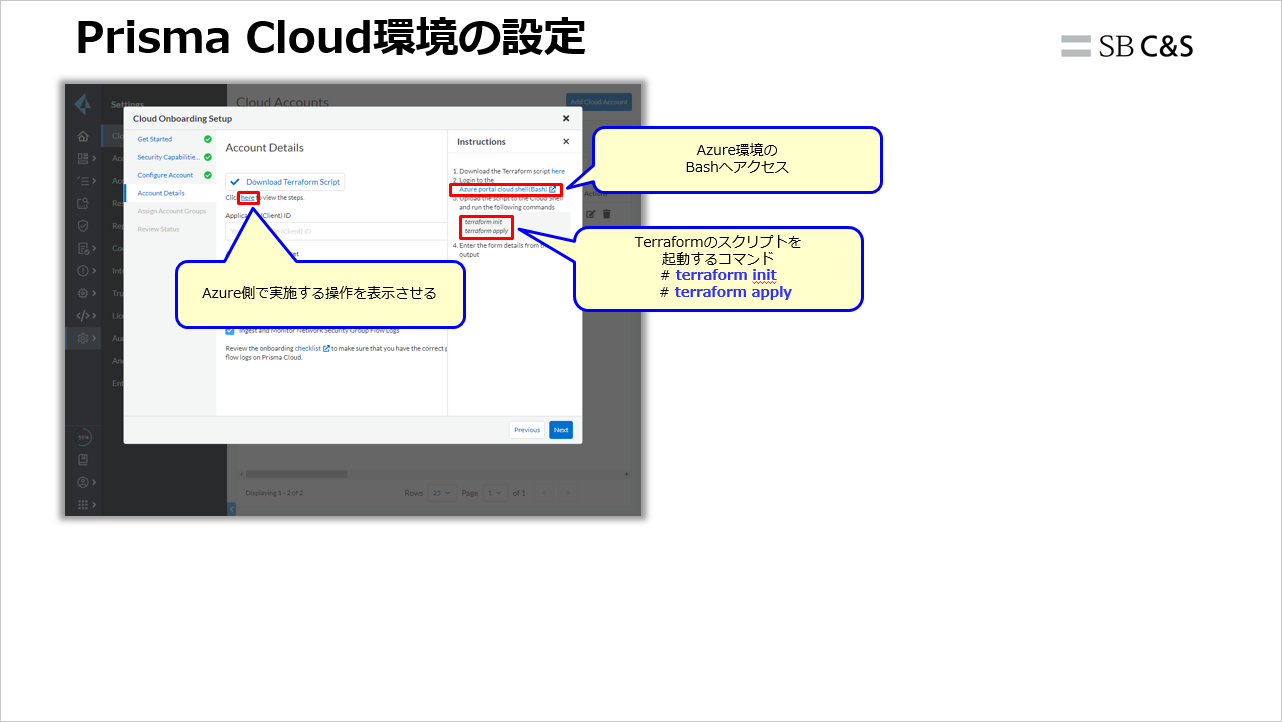

Prisma Cloud環境の設定

Azure側で確認した、Directory(テナント)ID とSubscription ID を Prisma Cloudへ登録します。

今度は、Application(クライアント)ID, Application Clinet Secret, Enterprisse Application Object ID を入力しますが、こちらはAzure側で生成する必要があります。

生成には Terraformより、スクリプトで自動的に生成が可能です。

Terraform で利用するスクリプトは、Prisma Cloud環境よりダウンロードが可能です。

※ダウンロードしたファイルは、用途が分かりやすいように命名しておきます。(Azure連携するサブスクリプションの名前にするなど)

Azure環境のBashを起動し、ダウンロードしたTerraform用のスクリプトを実行するのですが、Bashの起動はPrisma Cloud環境からリンクされています。

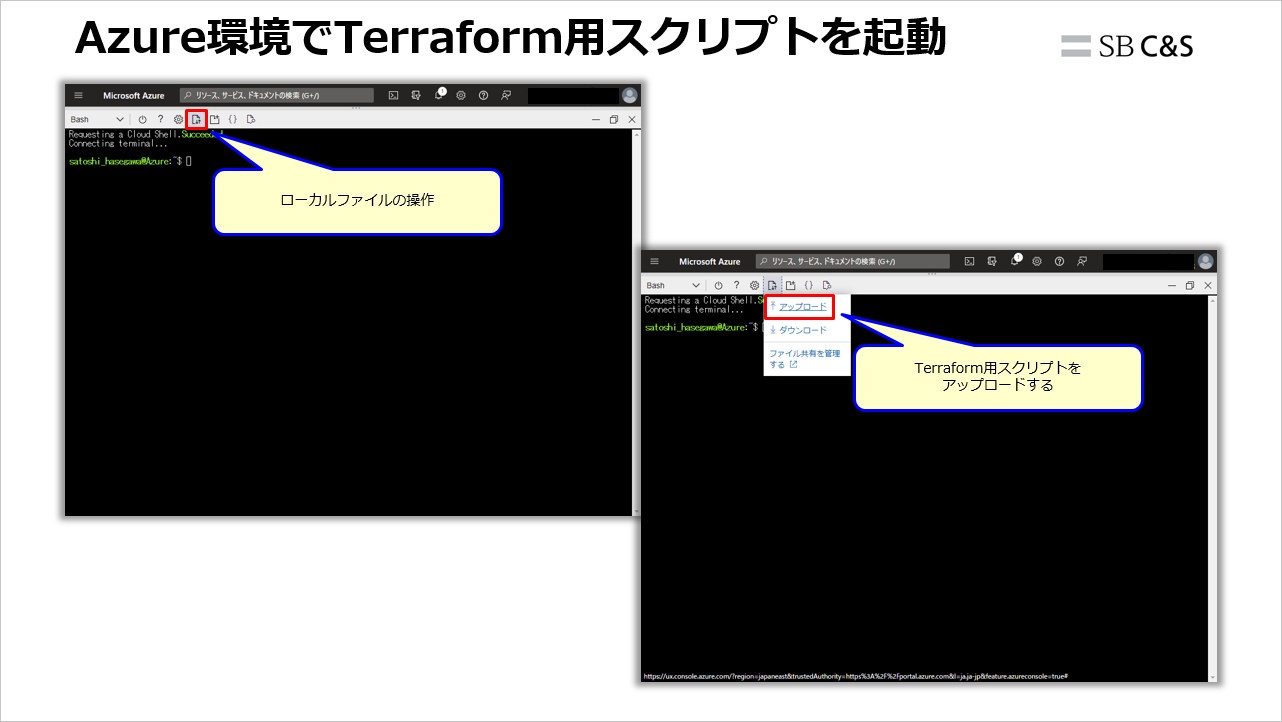

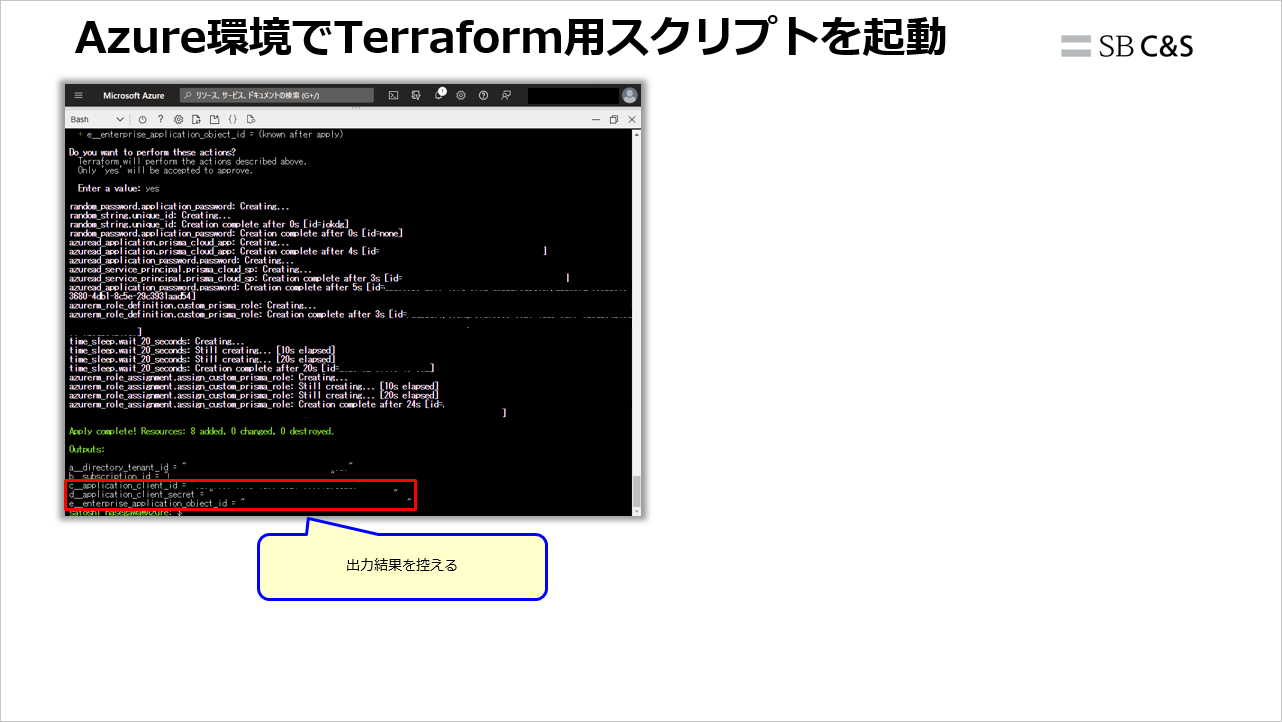

Azure環境でTerraform用スクリプトを起動

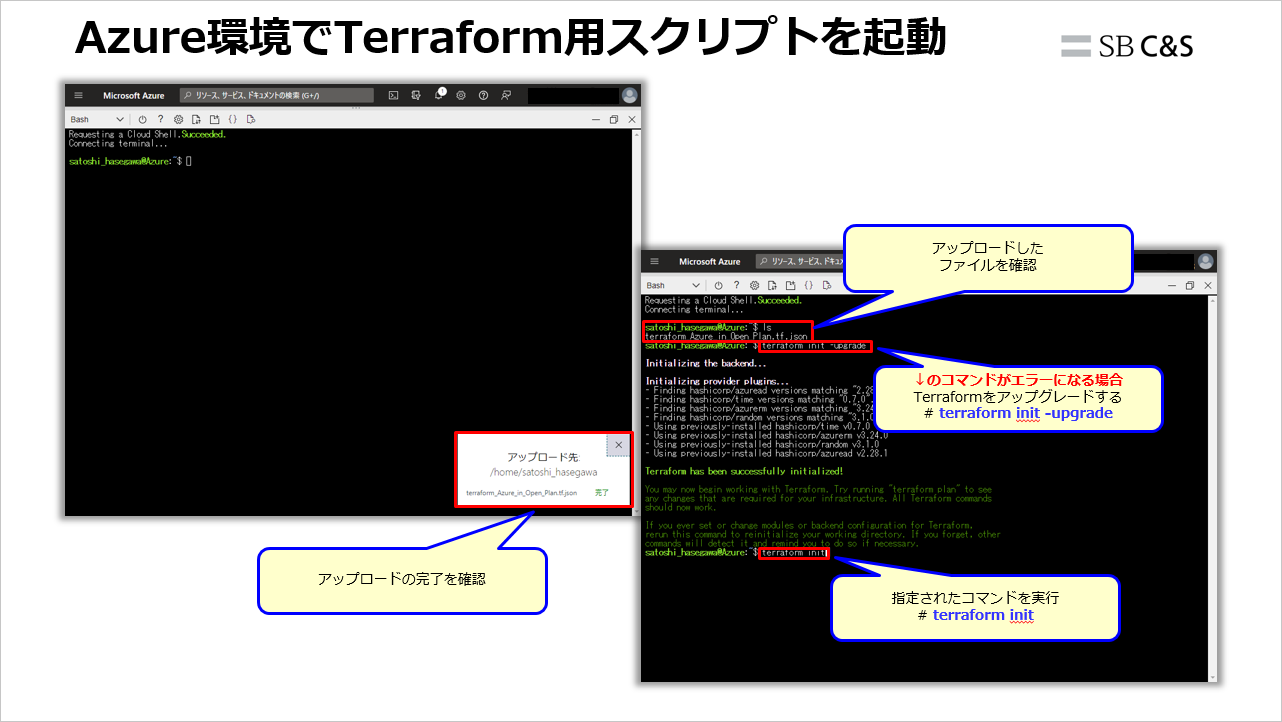

ダウンロードしたTerraform用スクリプトを、Bash環境へアップロードします。

アップロードが終わったら、ls などのコマンドで、ファイルを確認します。

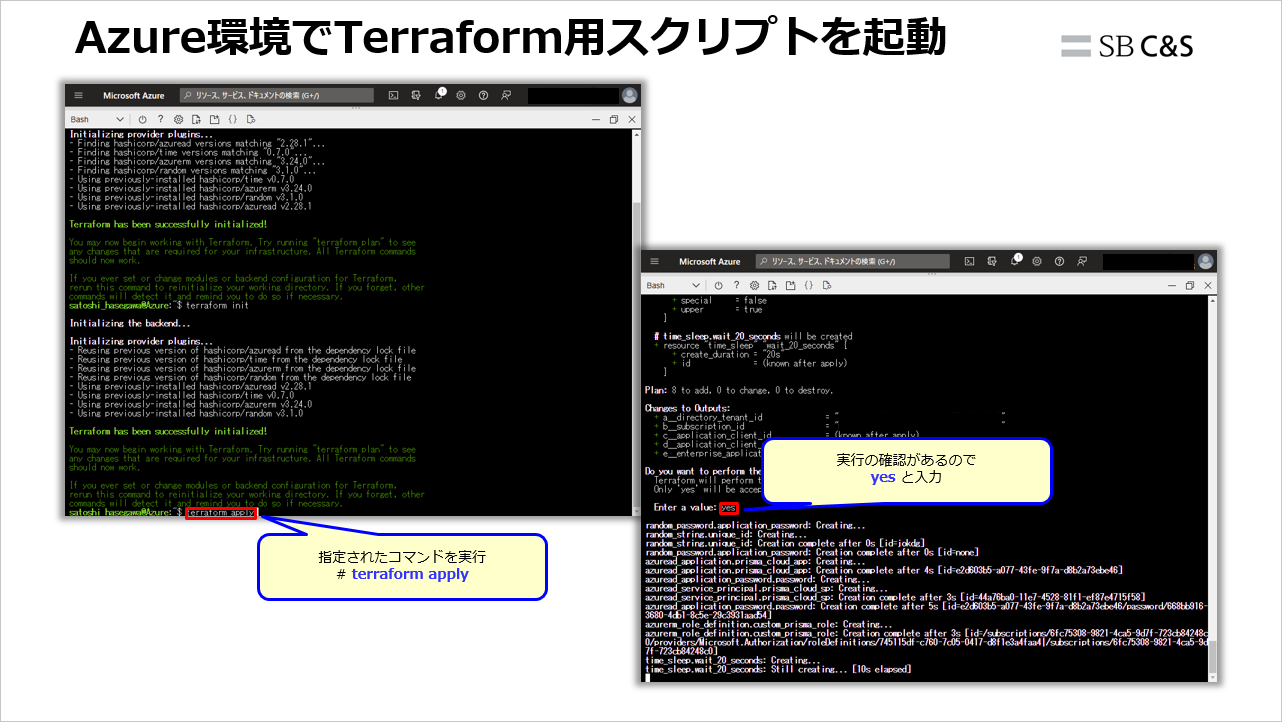

Terraformで実行するコマンドは、

# terraform init

# terraform apply

の2つですが、Terraform環境が古い場合、エラーが発生する可能性があります。

その際は、

# terraform init - upgrade

で、Terraform環境を更新した後にコマンドを実行します。

途中スクリプトにより、各種IDの生成を実行するか問われるので、yes と入力します。

自動的にApplication(クライアント)ID, Application Clinet Secret, Enterprisse Application Object ID の3つのIDが出力されるので、そちらを控えます。

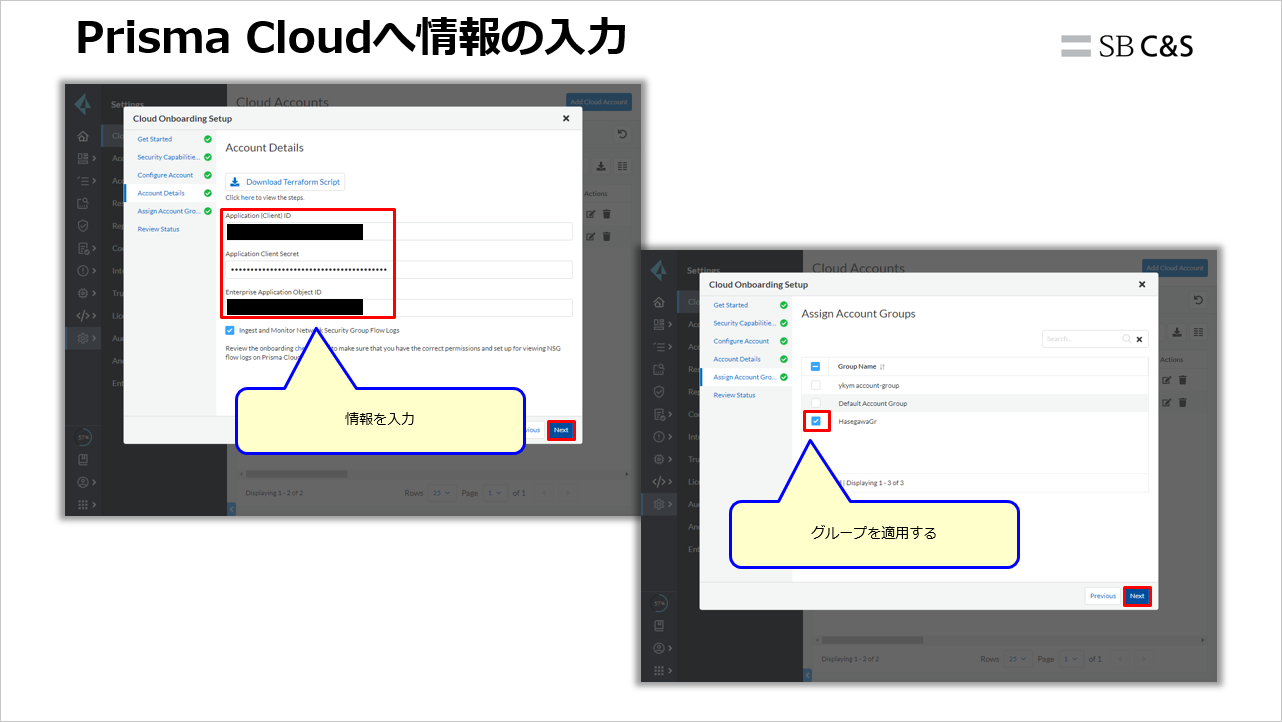

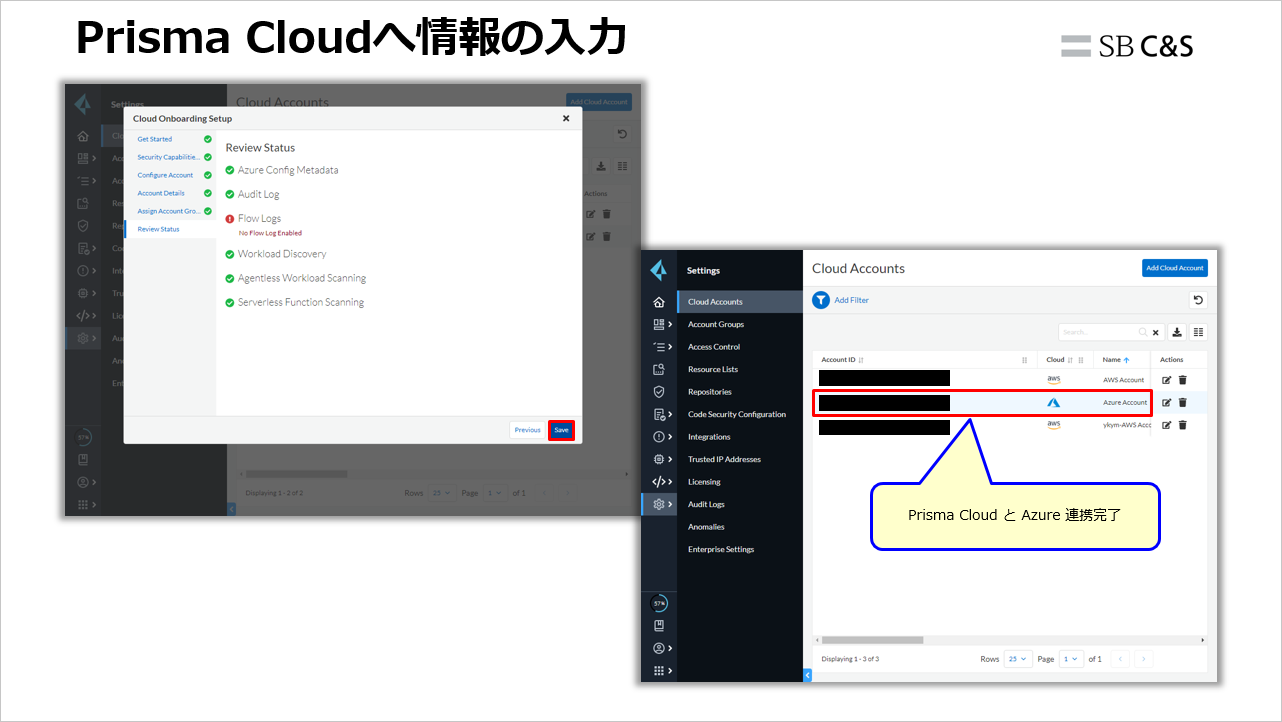

Prisma Cloudへ情報の入力

Azure環境で生成した各種IDをPrisma Cloudへ入力して進めます。

Azureのアカウントグループに紐づけます。

連携作業が行われ、無事にAzure連携が完了しました。

いかがでしたでしょうか。

今回は、Prisma Cloudの連携について紹介いたしました。

次回からは、Prisma Cloudの機能など、実際の操作など紹介する予定です。

以上、ご拝読ありがとうございました。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第2技術部 1課

長谷川 聡