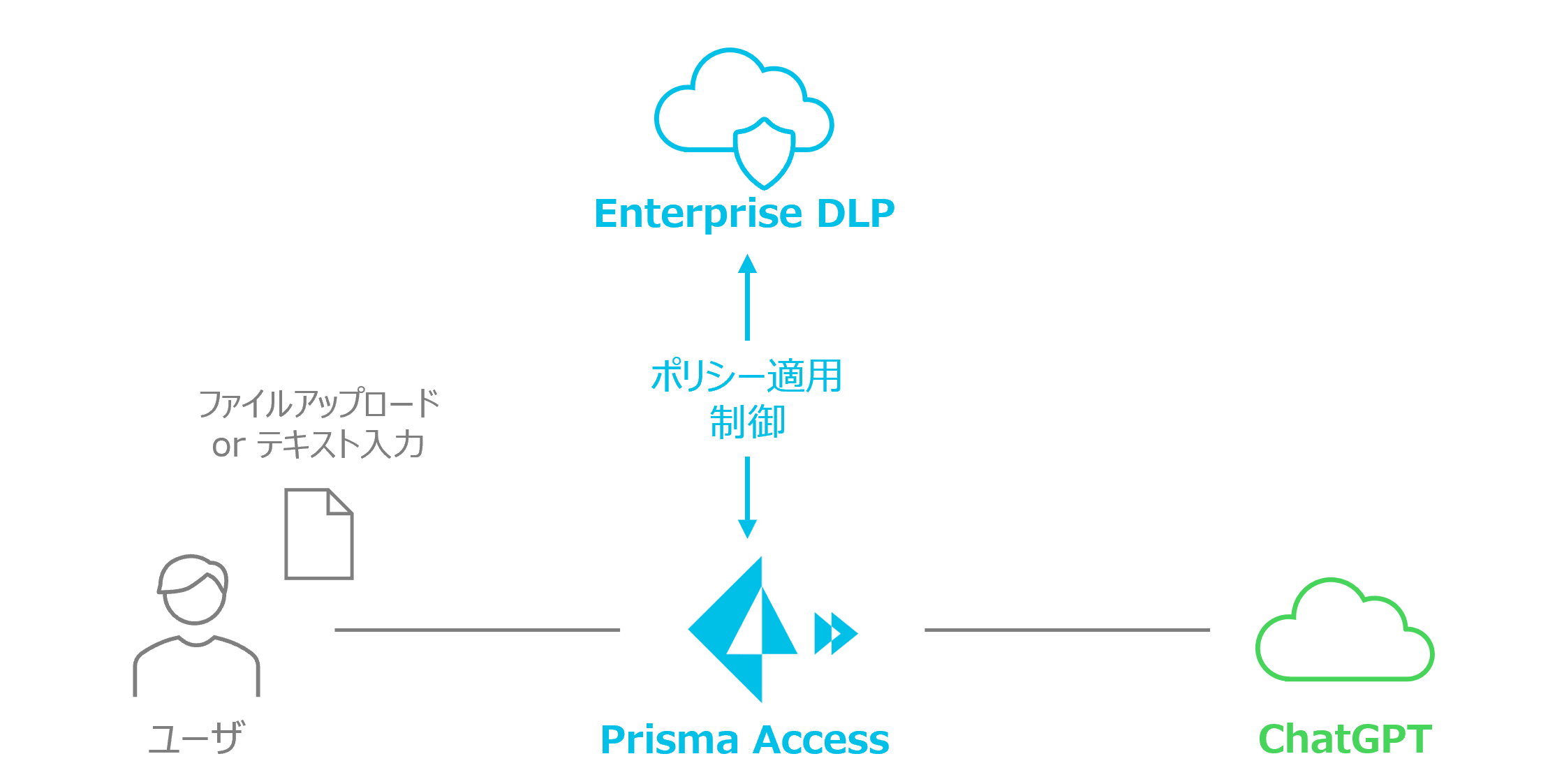

本記事は、Palo Alto Networks社のPrisma Accessで利用できるEnterprise DLPについての内容です。

本機能を利用することで、通常のファイルベースの検出に加えてChat GPTなどへのテキスト入力の制御も可能になります。また、日本語での検出にも対応しています。

今回はPrisma AccessでEnterprise DLPを利用する方法と、ChatGPTでの情報漏洩対策への活用方法についてご紹介します。

目次

- Enterprise DLPとは

- Enterprise DLPの設定

- ChatGPTへのアップロード制御

- まとめ

1. Enterprise DLPとは

クラウドサービスとして提供されているInline型のDLPです。

ネットワーク経路上の機密情報漏洩防止を目的としており、Prisma Accessを経由するデータを保護します。

2. Enterprise DLPの設定

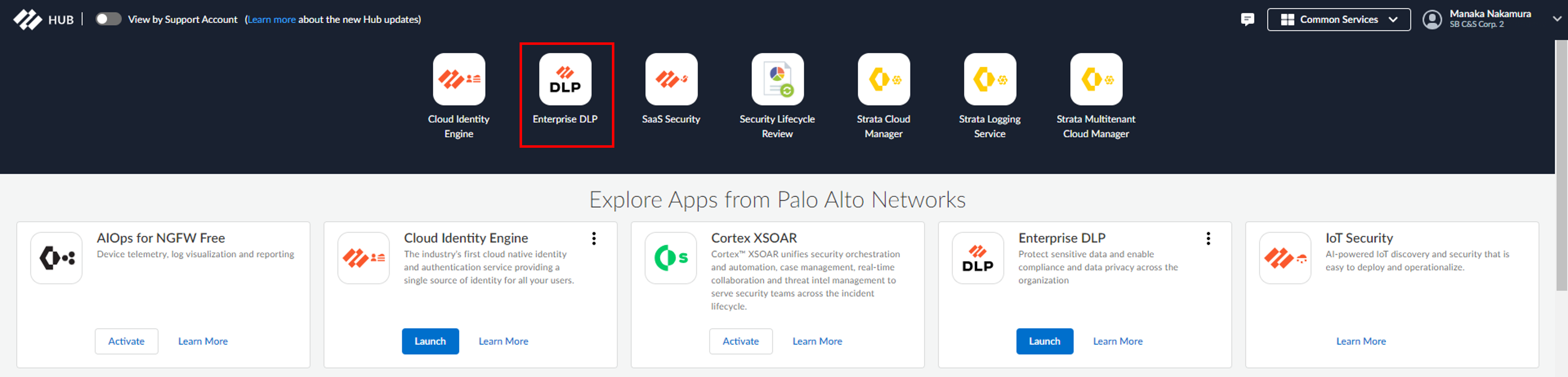

HUBからEnterprise DLPの管理コンソールにアクセスします。

Enterprise DLPの管理コンソールは、Strata Cloud Managerに統合されています。

Enterprise DLPでは、以下の流れで設定を行います。

①機密情報の定義

②Data Profileの作成

③DLP Ruleの設定

④Prisma Accessのポリシー設定

①機密情報の定義

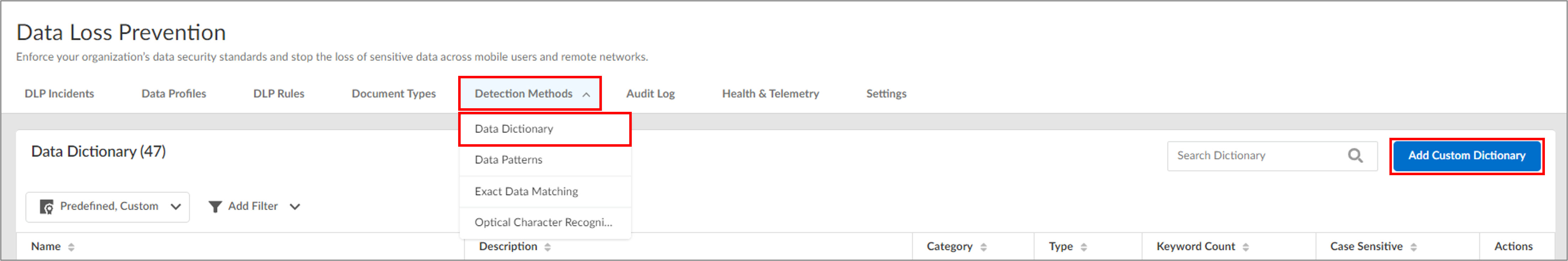

Enterprise DLPでは、以下のようなデータ検出方法があります。

- Data Dictionary: 流出を防止したいキーワードを指定

- Data Patterns: どのようなコンテンツが機密であり保護する必要があるかを指定

- Exact Data Matching (EDM): データセットをアップロードして機密情報や個人情報 (PII) を検出

- Optical Character Recognition (OCR): ファイルベースの検査で機密データを含むイメージを検出

今回は、検出方法としてData Dictionaryを使用します。

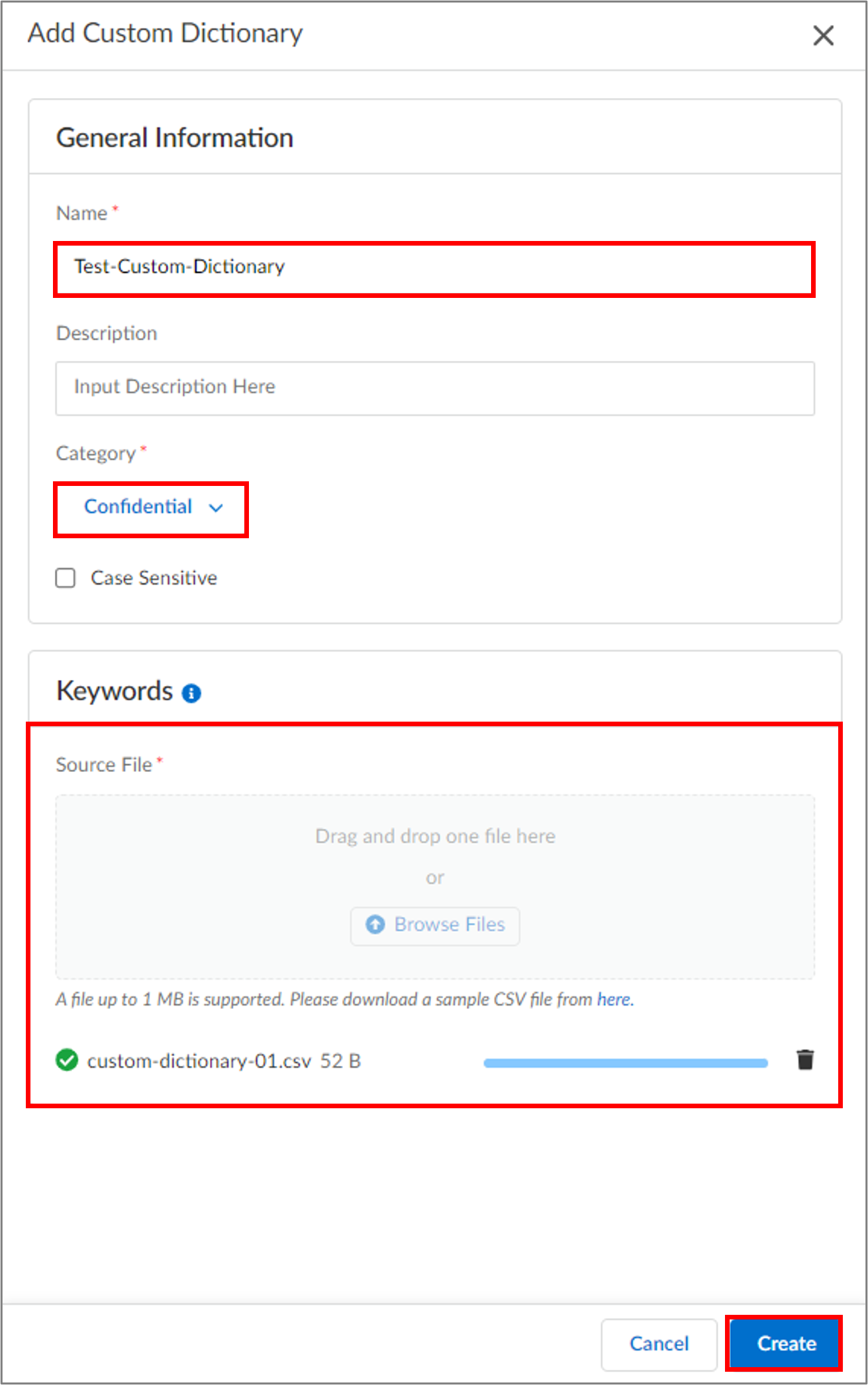

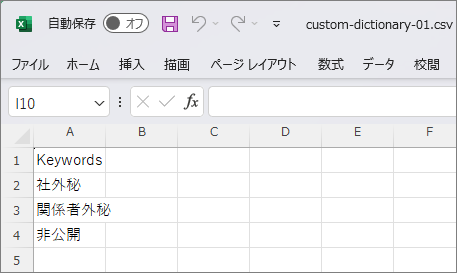

Add Custom Dictionary

General Informationで、Dictionaryの名前を入力しカテゴリーを選択します。

Keywordsで、検出したいキーワードを含むファイルをアップロードします。

以下のキーワードを入力したCSVファイルをアップロードしました。

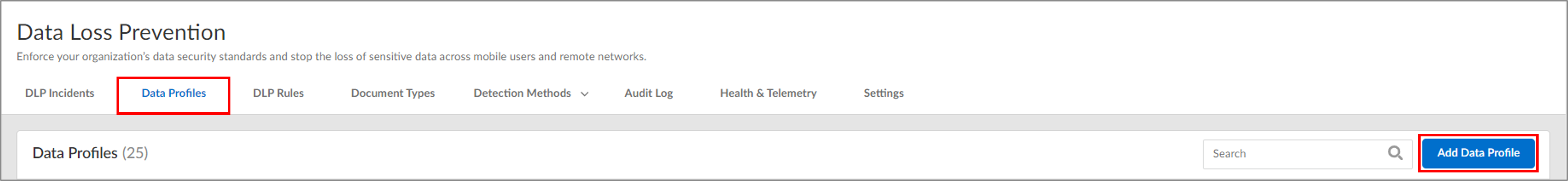

②Data Profileの作成

Data Profileを作成してデータセットの定義を行います。

Data Profileタブから、Add Data Profileをクリックします。

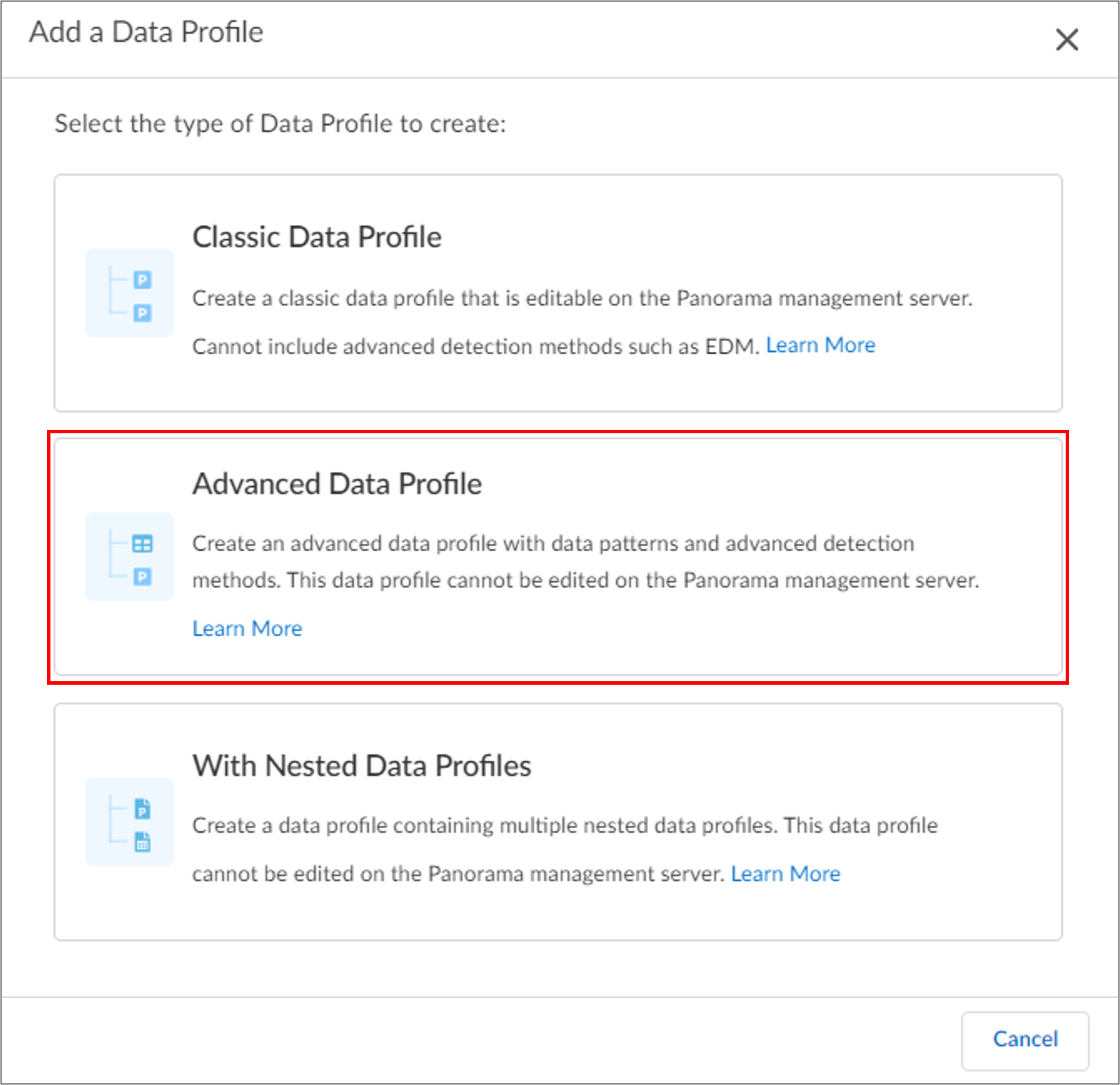

Data Profileの種類を選択します。

- Classic Data Profile: Data Patternのみ指定可能

- Advanced Data Profile: Data Pattern以外の検出方法も指定可能

- With Nested Data Profiles: 複数のネストされたData Profileの作成に使用

今回はData Dictionaryを用いるためAdvanced Data Profileを選択します。

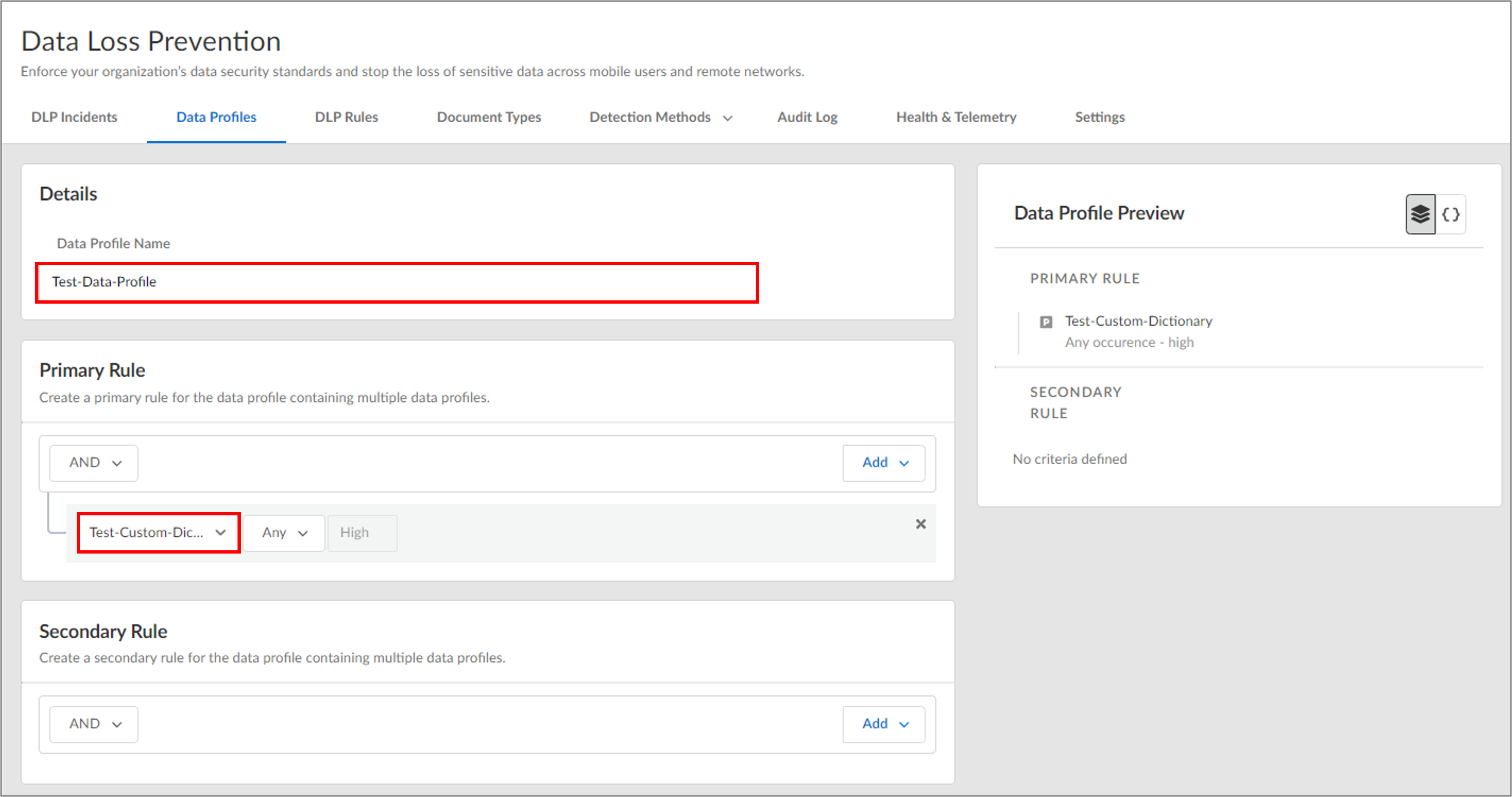

Data Profile名を入力して①で作成したData Dictionaryを選択します。

全て入力したらSaveをクリックします。

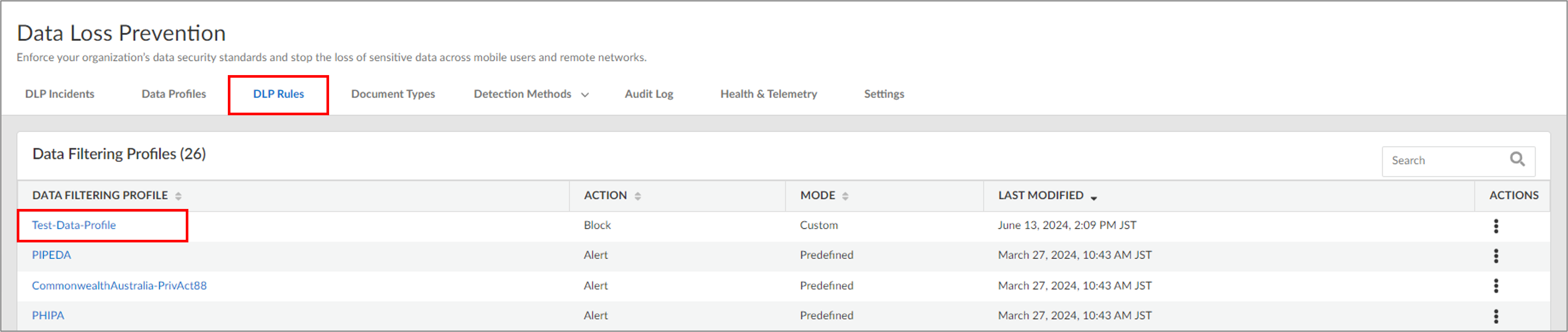

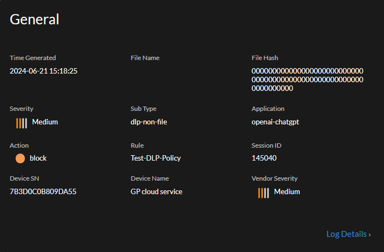

③DLP Ruleの設定

DLP Rule(Data Filtering Profile)では、対象のトラフィックと機密情報を検出した際のアクションを定義します。

DLP Rulesタブを選択します。

②で作成したDLP Profileと同じ名前のルールが自動で作成されます。

作成されたルールを選択すると情報を確認できます。

Editマークをクリックしてルールの編集が可能です。

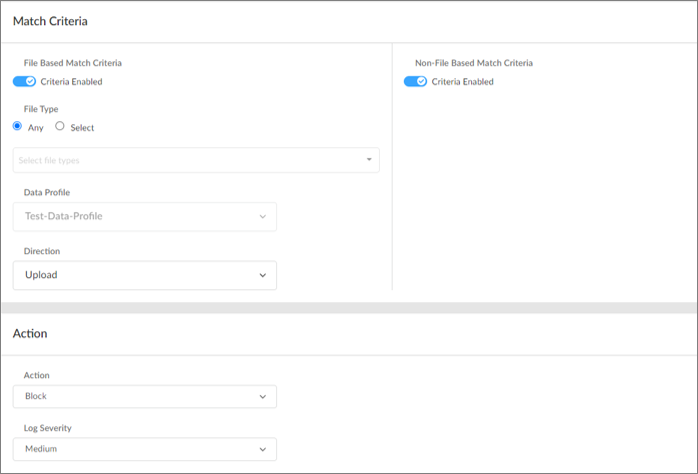

Match Criteriaでは、対象トラフィックの設定をします。

- File Based Match Criteria: ファイルベースの検出

- Non-File Based Match Criteria: 非ファイルベースの検出 (WebフォームへのPostなど)

※今回はChatGPTへのUpload (Post) をブロックするため有効にします

- File Type: 検出するFile Typeの選択 (Anyもしくは特定の拡張子)

- Data Profile: 検出対象のData Profile (※変更不可)

- Direction: 検出対象の通信 (Upload/Download/Both)

Actionでは、機密情報を検出した際のアクションを選択します。

- Action: 違反検出時のアクションを選択 (BlockまたはAlert)

- Log Severity: ログの重大度を選択

全て入力したらSaveをクリックします。

④Prisma Accessのポリシー設定

作成したDLP ProfileをPrisma Accessのポリシーに適用します。

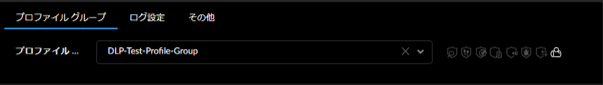

まず、プロファイルグループを作成します。

Manage > Configuration> NGFW and Prisma Access > セキュリティサービス > プロファイルグループ

データ損失防止プロファイルで、作成したDLP Profileを選択します。

次に、セキュリティポリシーを作成します。

Manage > Configuration> NGFW and Prisma Access > セキュリティサービス > セキュリティポリシー

ルールの追加でプレルールを選択し、上記で作成したプロファイルグループを選択します。

全て入力したらSaveをクリックします。

設定のプッシュを行い変更内容を反映します。

3. ChatGPTへのアップロード制御

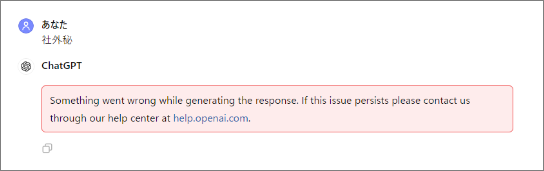

ChatGPTに検出対象のキーワードを送信します。

![]()

Prisma Accessでキーワードが検出され、通信がブロックされたことがわかります。

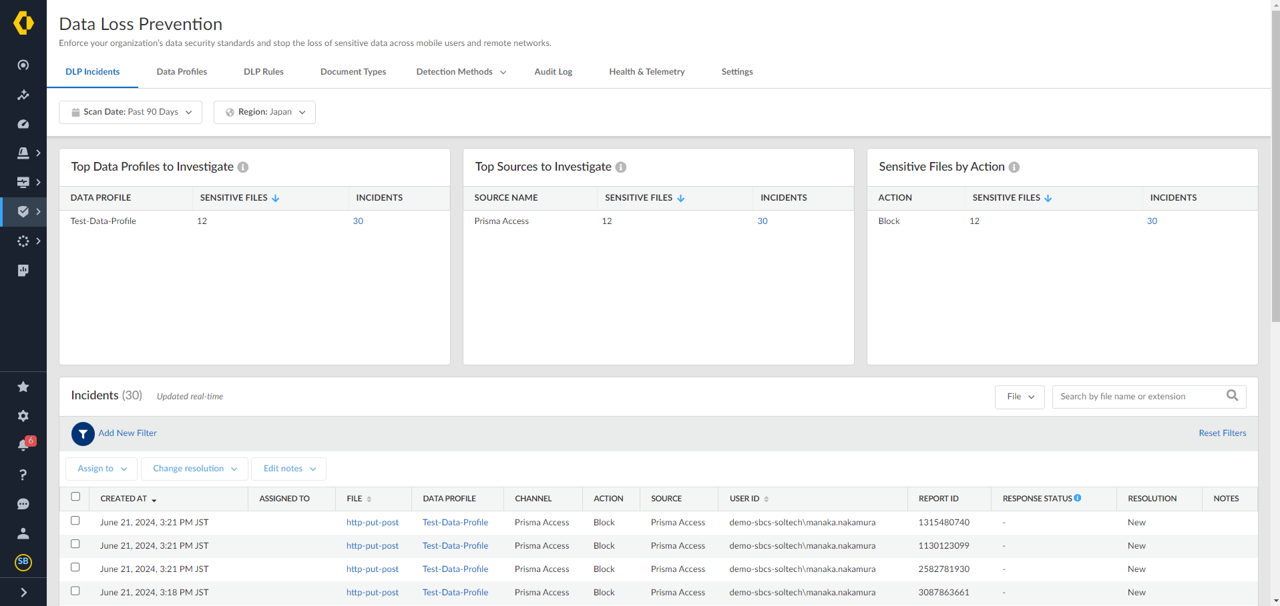

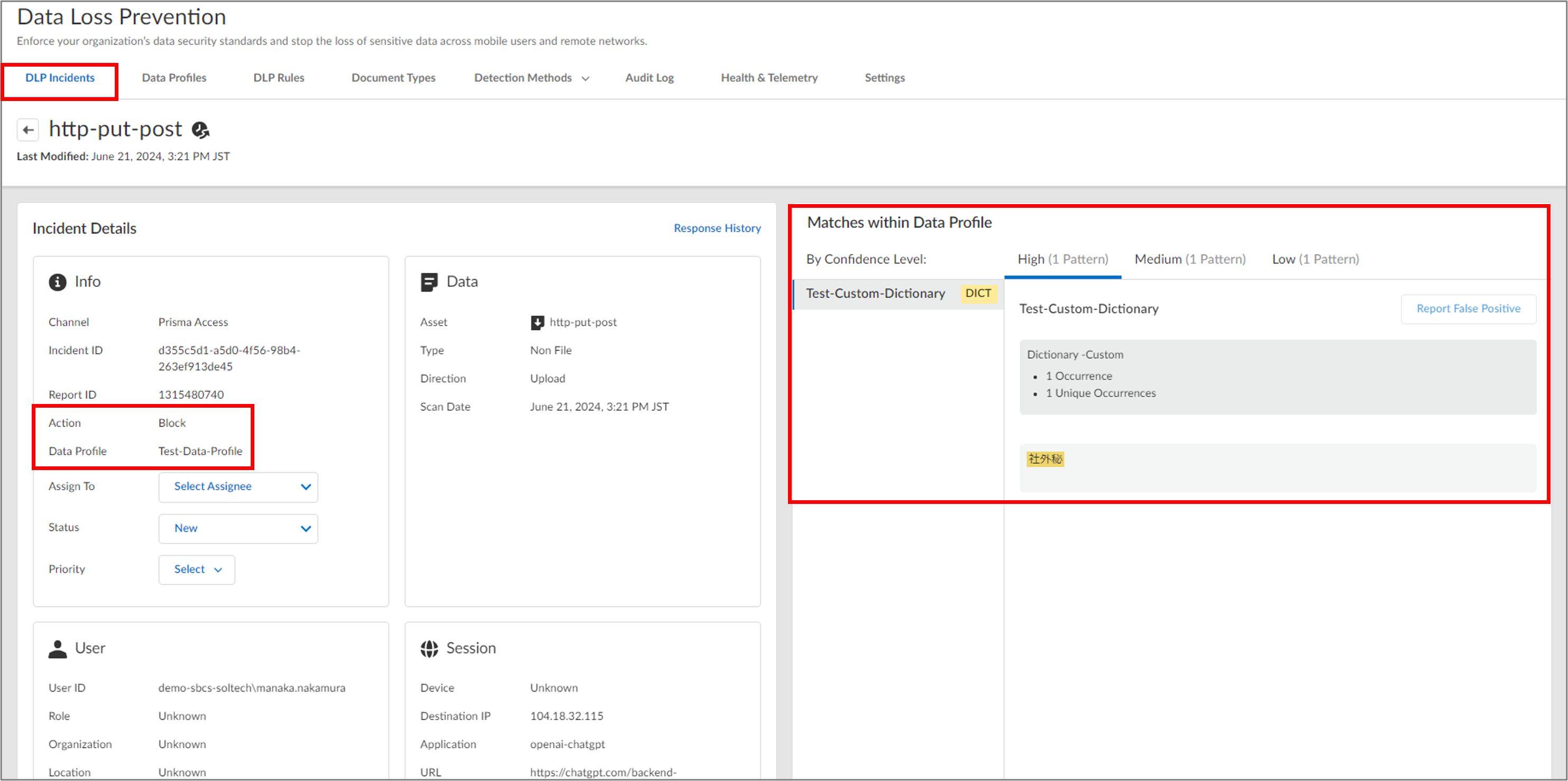

DLPルールで検出した機密情報は、DLP Incidentsから確認できます。

Incident Detailsでは、アクションや検出したデータの情報が表示されます。

Match within Data Profileでは、一致したData Profileと検出されたキーワードが表示されます。

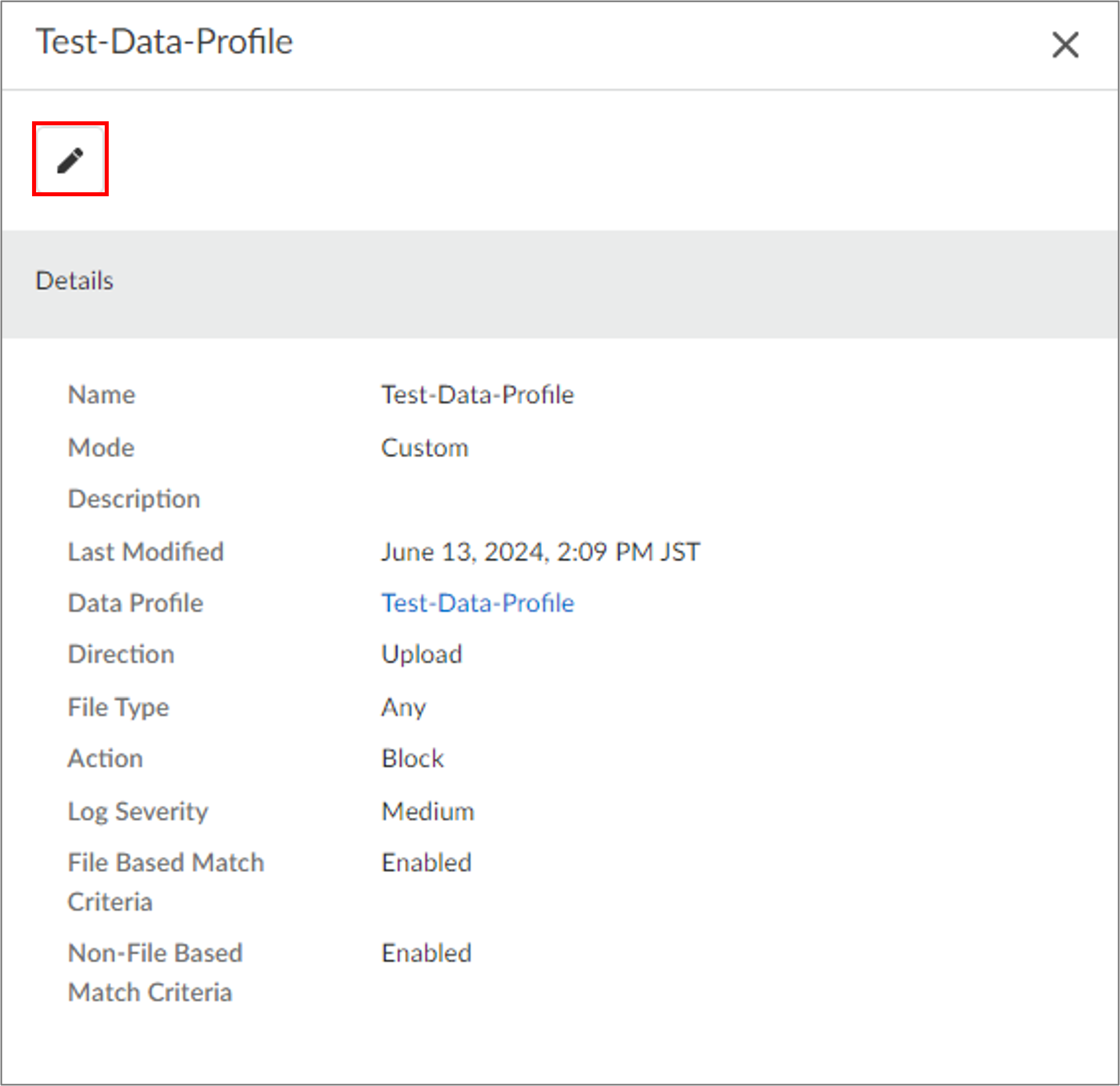

Prisma AccessのLog Viewerからもログの確認が可能です。

Incidents & Alerts > Log Viewer > Firewall/Fileにて、該当するログの詳細を確認します。

4. まとめ

本記事では、Enterprise DLPの設定方法とChatGPTの情報漏洩対策への活用についてご紹介しました。

Prisma AccessのAdd-onとして利用可能なEnterprise DLPでは、ファイルベースの検出に加えて、

ChatGPTやWebメールへのテキスト入力など非ファイルベースの検出にも対応しています。

日本語での検出も可能なため、ぜひご活用いただければと思います。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

「Palo Alto Networksコンシェルジュ」

製品パンフレットのDLからお見積り依頼まで受け付けております

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-