皆さんこんにちは!Fortinet 製品のプリセールスを担当している長谷川です。

US時間で2024/09/17にリリースされましたFortiOS v7.4.5 にて、RADIUS機能を利用している構成時に影響が大きく出る仕様変更がありましたので、注意喚起いたします。

本ページの閲覧の前に、RADIUSの脆弱性 Blast-RADIUS(CVE-2024-3596)の概要をご確認ください。

外部リンク(Japan Vulnerability Notes) 2024/7/12公開

RADIUSプロトコルにおける認証レスポンスを偽造可能な問題

脆弱性の概要と対策について

RADIUSを利用している際に、認証レスポンスを偽造可能となる脆弱性となります。

本件の脆弱性対応のためには、

------------------------------

・RADIUS認証にMessage-Authenticator属性を使用する。

・RADSEC(RADIUS over TLS)を使用する

------------------------------

のいずれかの対応が必要です。

FortiGate(Fortinet製品)での影響

v7.4.5 より、CVE-2024-3596 に対応するため、RADIUSクライアント機能にて、message-authenticator を強制する仕様に変更になりました。

RADIUSサーバ側で、message-authenticator に対する応答ができない場合、FortiGateは強制的に認証を拒否します。

FortiOS v7.4.5 Release Notes [RADIUS vulnerability]

FortiOS v7.2.9, v7.6.0 においては、仕様変更は行われておりませんが、今後のバージョンで変更となる可能性があります。

------------------------------

[2024/09/20追記] v7.2.10 で確認したところ、message-authenticator が付加されるような動作になっていませんでしたが、v7.2.9 でできていたRADIUS接続が、v7.2.10ではRADIUS接続ができなくなる現象が発生しています。

------------------------------

本脆弱性は、RADIUSプロトコルの脆弱性のため、RADIUSクライアント機能を実装している、FortiProxy等にも今後影響が出ると想定されます。

FortiGateと連携しているFortiAP(Wi-Fi)や、RADIUS認証を行うためのファイアウォール認証、IPSecVPN(XAUTH), SSL-VPNなどに影響があります。

動作検証

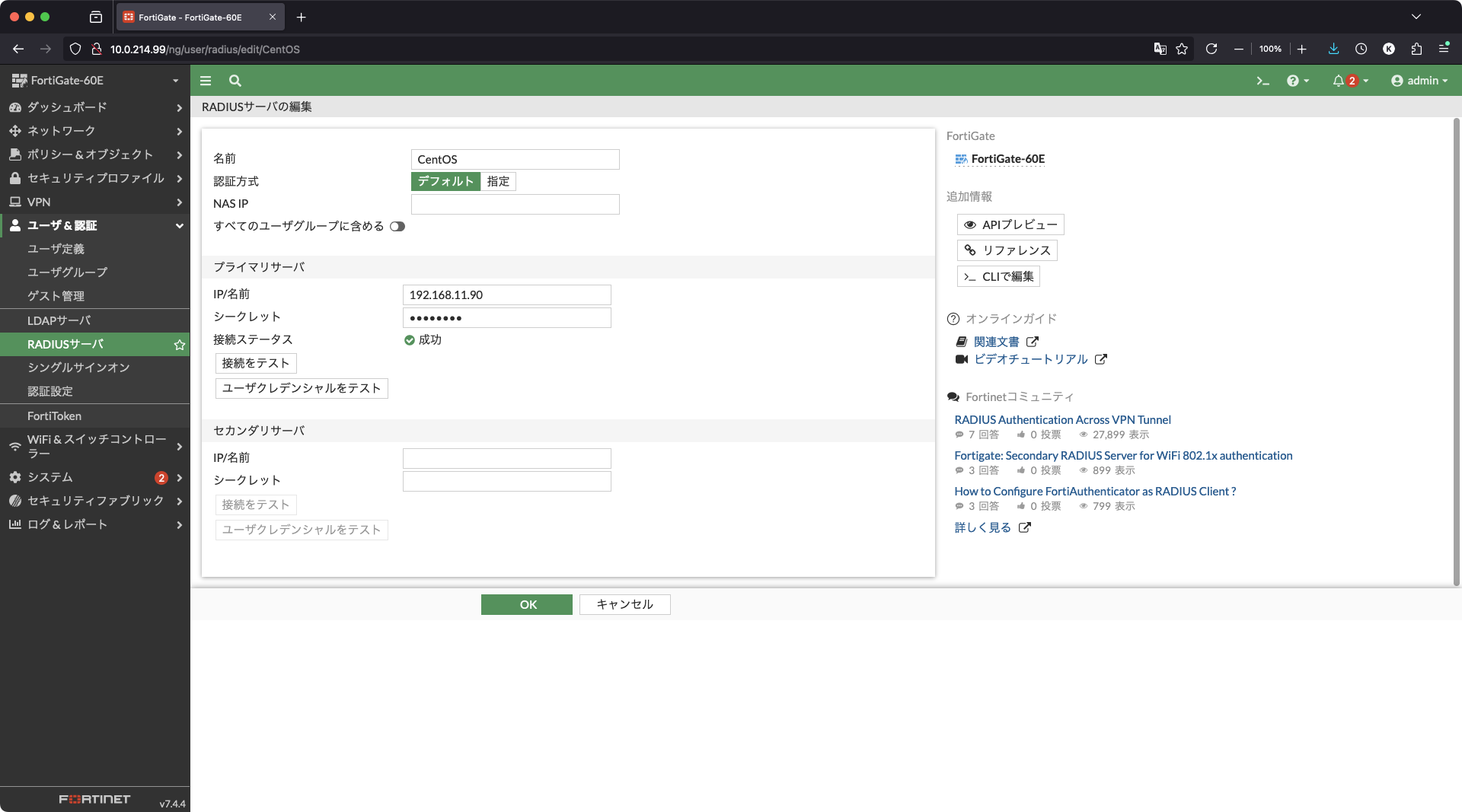

FortiOS v7.4.4 を利用した場合、RADIUS連携は特に問題はありません。

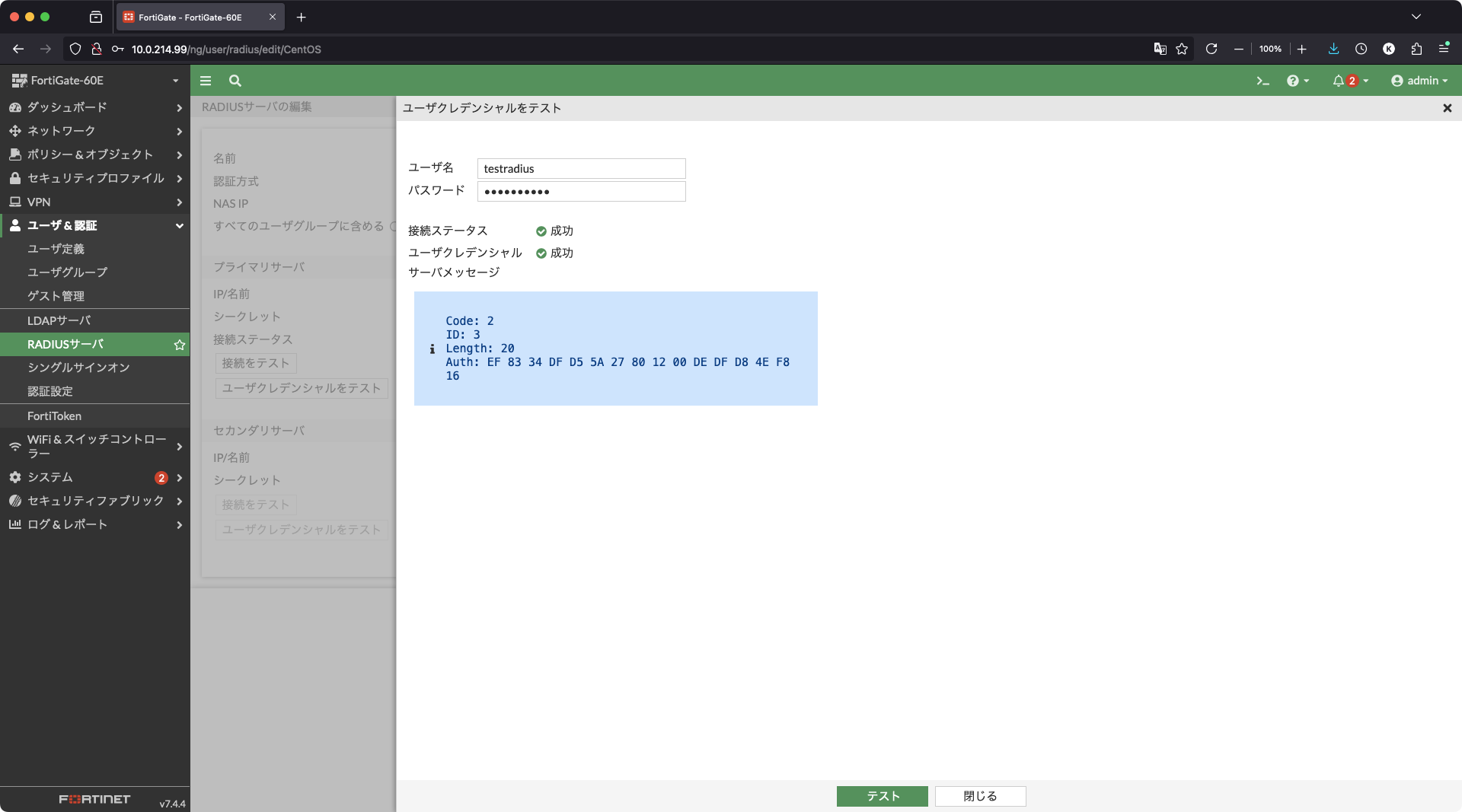

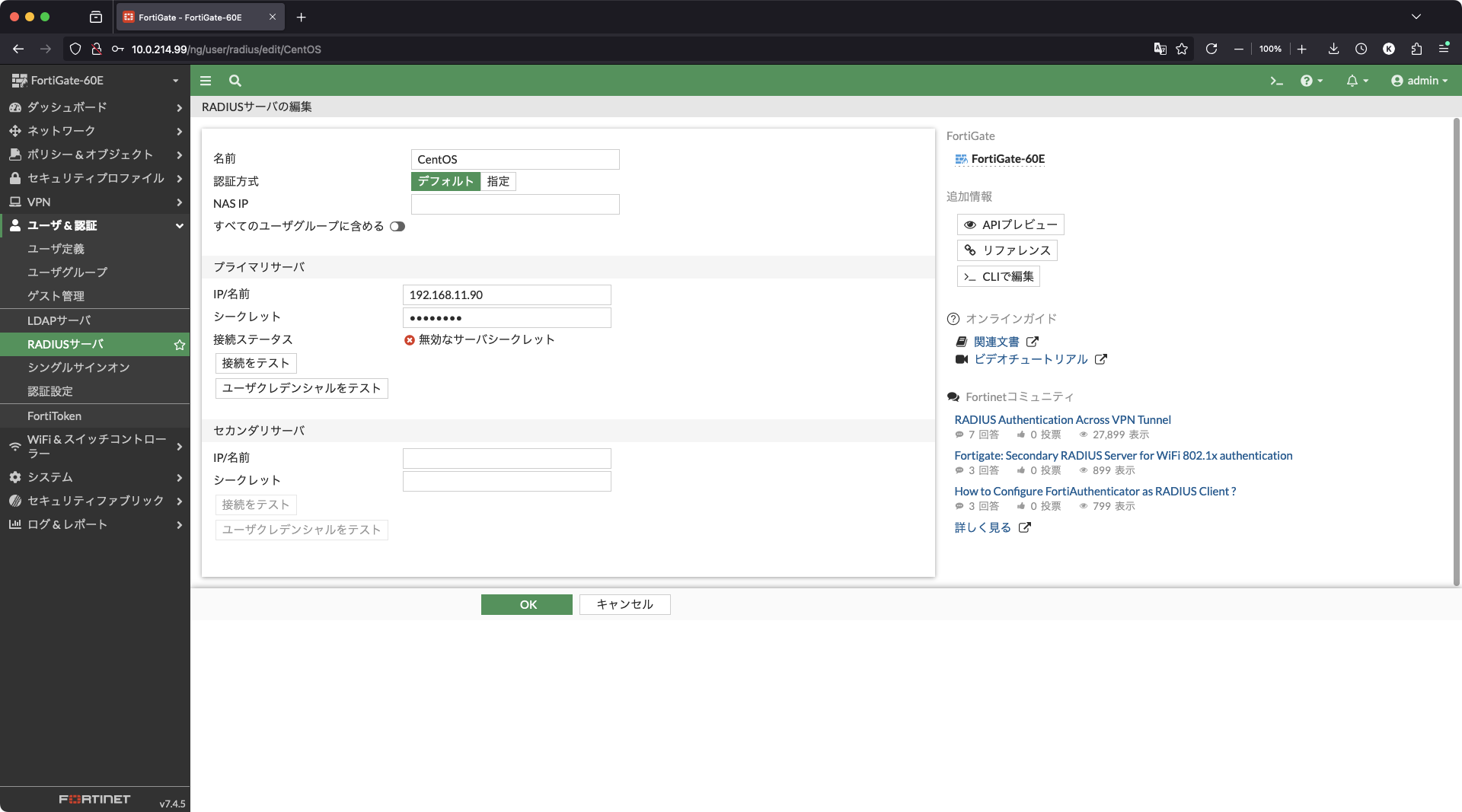

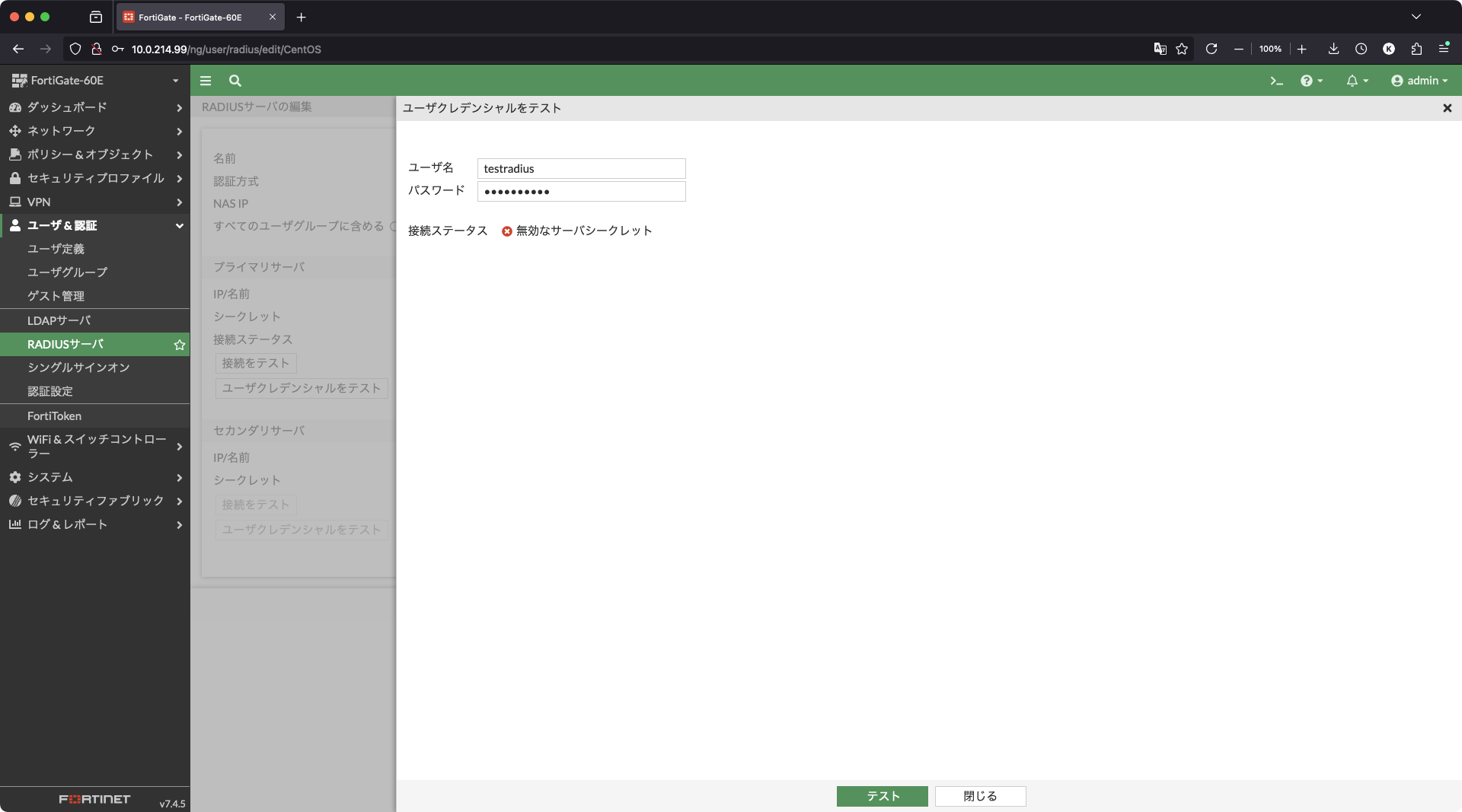

FortiOS v7.4.5 を利用した場合、"無効なサーバシークレット" となり、連携が失敗するようになります。

正常なユーザを用いても認証に失敗します。

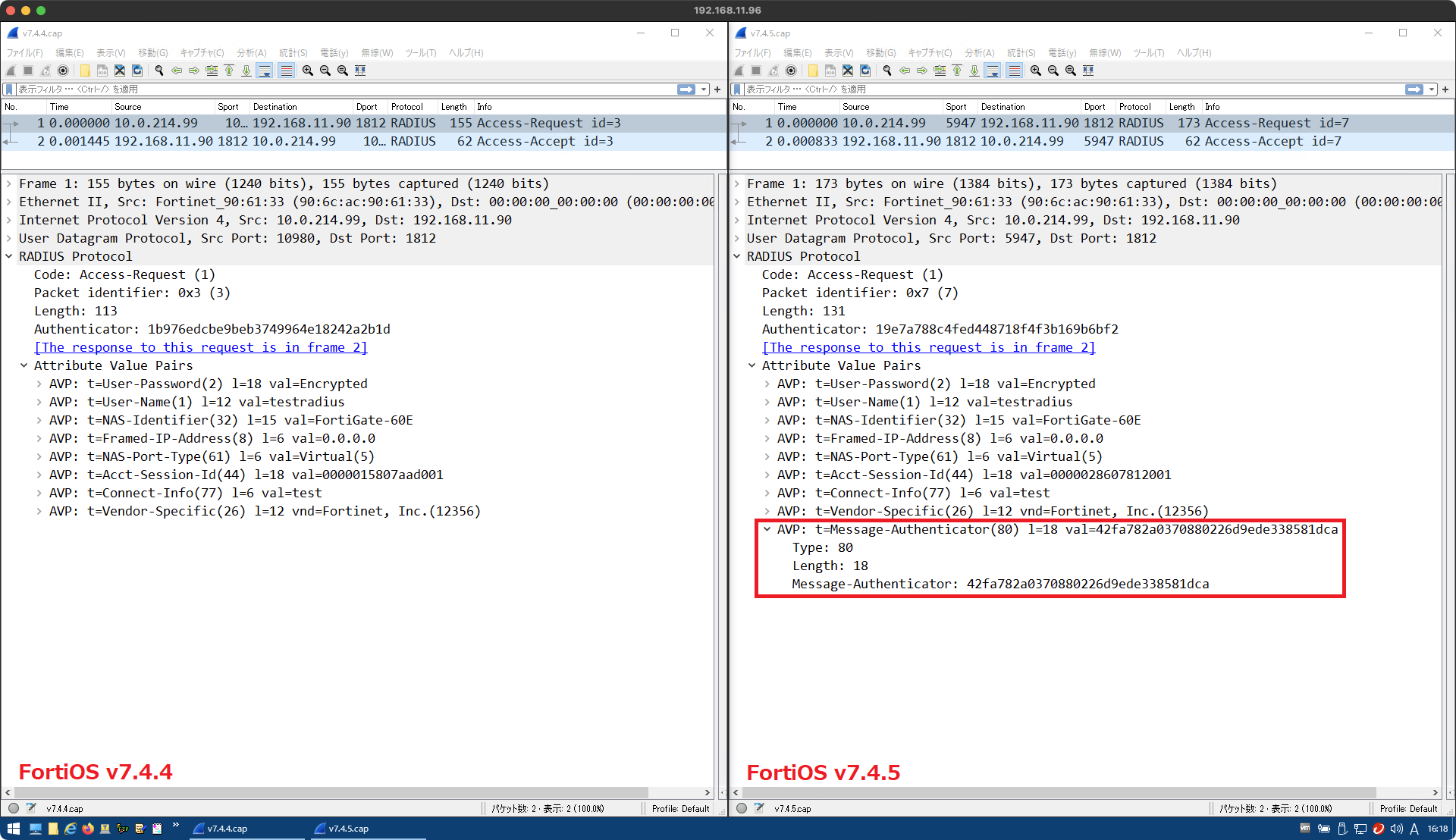

FortiOS v7.4.4 と v7.4.5 でパケットを取得すると、FortiOS v7.4.5 では、強制的に "Message-Authenticator" が付加されていることが確認できます。

さいごに

RADIUSクライアントとしてFortiGateを利用している環境で、FortiOS v7.4.5以降を適用される場合、RADIUSサーバ側の仕様を十分に確認の上、ご対応をお願いいたします。

FortiAuthenticatorをRADIUSサーバとして利用されている場合は、v6.6.1 までのバージョンを利用されていると連携ができなくなりますので、事前に v6.6.2 以降への更新が必要です。

以上、ご拝読ありがとうございました。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡