■はじめに

本記事ではCrowdsrike Falcon で実装されている"全般設定"について記載しております。

※こちらでご紹介している全般設定の項目及び設定内容は、今後のアップデートやアドオンの状況により変更される場合がございます。

"現状確認できるの汎用性の高い設定項目から抜粋してのご紹介"という形でご認識いただけますと幸いです。

■隅々までの確認は怠りがち...しかしぜひ確認していただきたい!

作りこまれたGUIはユーザビリティーに配慮されているとはいえ、セキュリティを高めるための様々な機能が表示されており、忙しい日々の業務の中で全ての画面を見て把握するのは現実的には難しい部分があるかと存じます。

今回はそんな事情はありつつも知っていると役に立つ「見落としがちな設定箇所」についてご紹介していきます。

■その名も「全般設定」

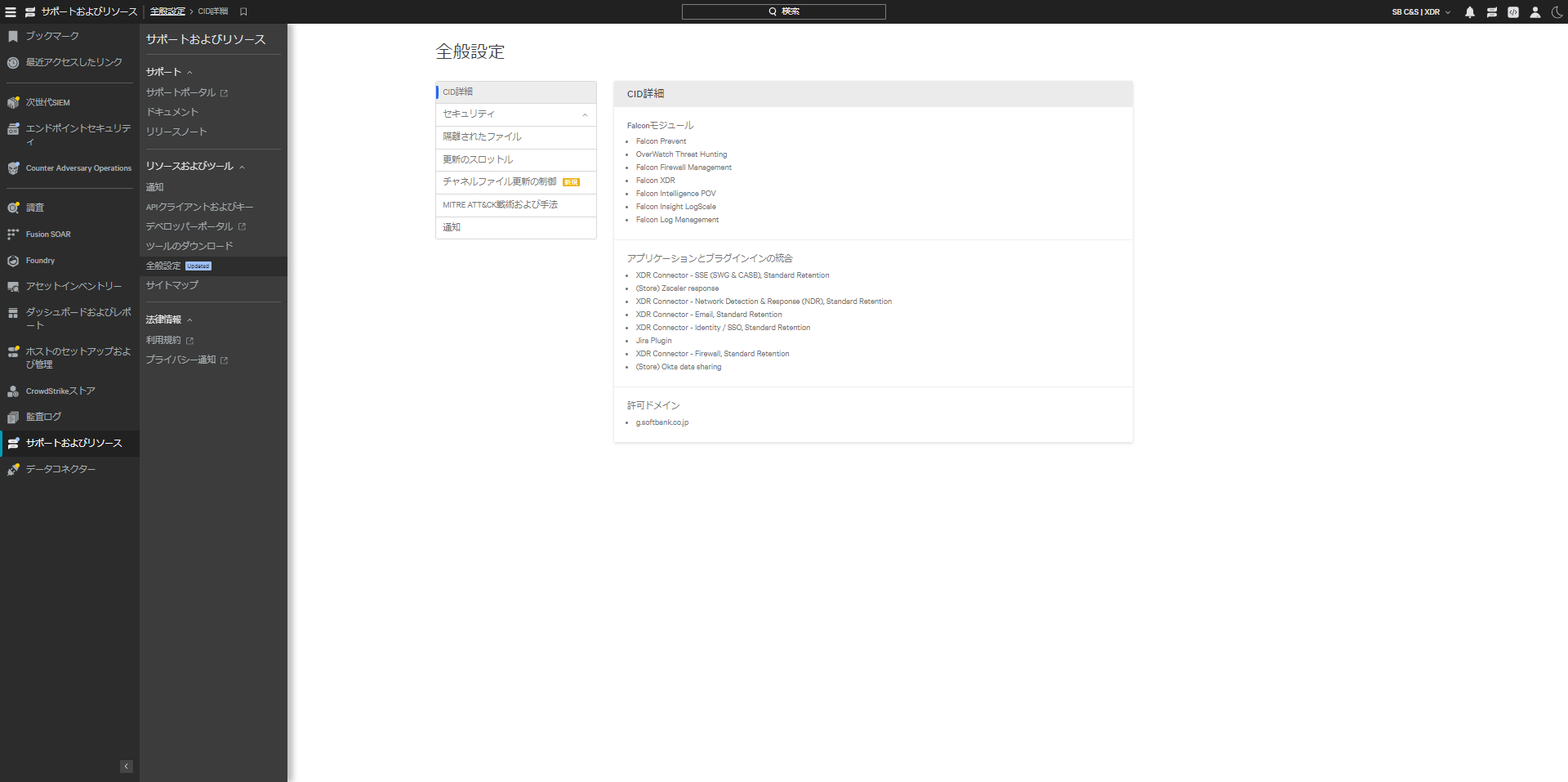

[ハンバーガーメニュー > サポートとリソース > リソース及びツール内の"全般設定"]にございます。

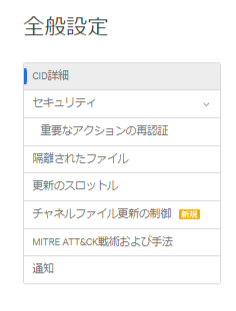

項目クリック後に表示されるメニューはあまり多くないですが、重要なものを含んでいますので今回の機会で是非ご認識ください。

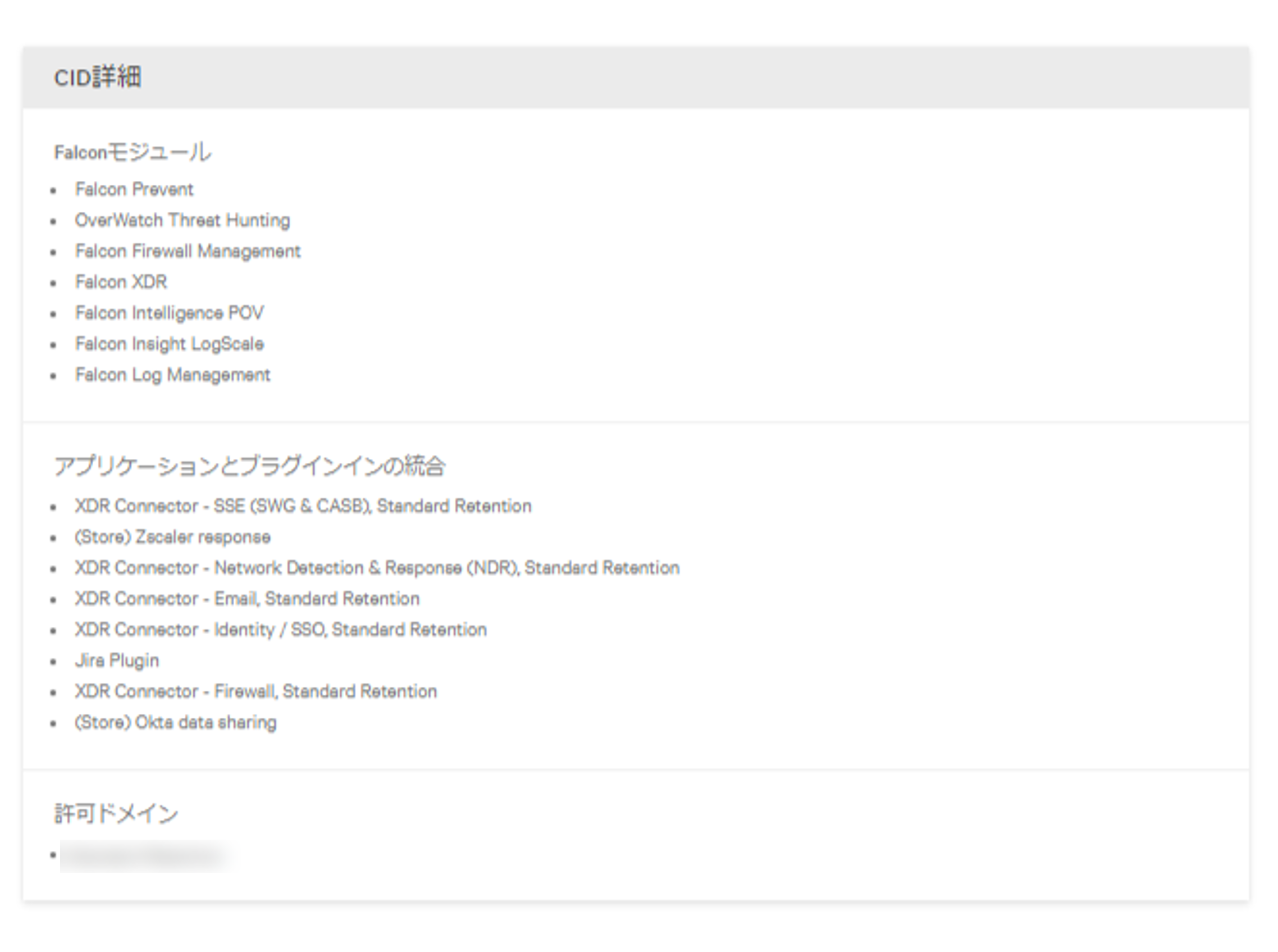

・CID詳細

現状ご利用の環境で有効化されているモジュール(アドオン)を一覧で表示してくれます。

CrowdStrikeのアドオンは、複数のモジュールの機能が合わさってパッケージされたものや単独でアドオンされたものなどご契約の形態により様々ございます。

気になる機能を見つけたときに、どのようなアドオンに含まれた機能で、自分の環境に実装されているのかどうかを確認する際などに役に立つ画面です。

「あれ、新しく契約したはずなのに機能が追加されていないぞ?」といったトラブルの際の確認にも利用できます。

また、許可ドメインも確認できますので例えばFlight Controlで管理対象となるような同じ親を持つ共有ドメイン間でホストを移動させる際などにこちらを確認すれば移行の可否を前もって知ることが可能です。

・セキュリティ > 重要なアクションの再認証

RTR(リアルタイムレスポンダー)のセキュリティや端末の正常性に影響を及ぼす可能性のある特定の操作について、実行時に多要素認証を行うよう強制できる設定です。

RTRはFalcon Platformからリモートで保護端末に接続し、シェルの操作を行える機能になります。

運用管理からトラブルシュート、攻撃被害時の証跡確保や復旧まで利用できる汎用性の高い機能です。

この機能を使えば、エージェントインストール端末にとって致命的な状態を引き起こすような操作も可能です。

保護を行う上でそういった部分へのセキュリティ機器の干渉は当然トレードオフの関係ですが、攻撃者に利用される可能性やオペミスの可能性は軽減できるに越したことはありません。

こちらはそんな高リスクな状況にピンポイントで対策できる設定箇所となります。

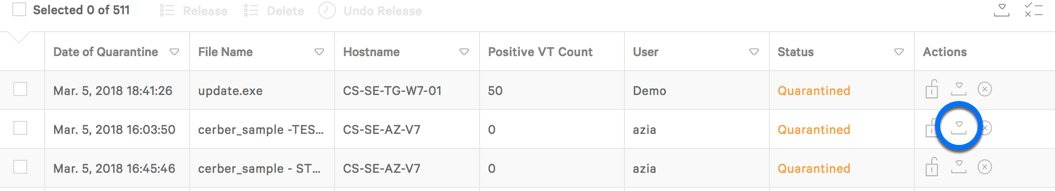

・隔離されたファイル

CrowdStrikeのクラウド上に端末で隔離されたファイルをアップロードするかどうかのフラグになります。

画像内でも以下のメリットが記載されています。

・Falcon Intelligenceをご利用のお客様の場合、隔離ファイルが自動的にサンドボックスで分析されます

・Falconコンソールから隔離されたファイルをダウンロードできます。CrowdStrikeにアップロードしたくないファイルがある場合は、 機械学習から除外 を使用して、アップロードしないファイルを指定できます。

・CrowdStrikeの検知技術向上に協力

Sandboxに提出されたファイルはもちろん非公開ですのでその点はご安心ください。

なお、Falconコンソール上からは隔離されたファイルをダウンロードすることも可能ですが、こちらの設定が有効であることが前提となります。

仮にインシデントが発生された場合、証跡確保や調査において検体として隔離ファイルを保持しておく必要がある場合もございます。

その際に有用な設定箇所となります。

・更新のスロットル

時間(分)当たりのセンサーの更新の台数や、使用帯域幅(秒間)に制限をかけることが可能です。

社外向けサービス利用回線と業務利用回線が同じであったり、または頻繁にNWで遅延が生じる環境へのFalconの導入を考えている場合は、こちらで流量を制限することで

NWへの負荷を考慮した運用が可能です。

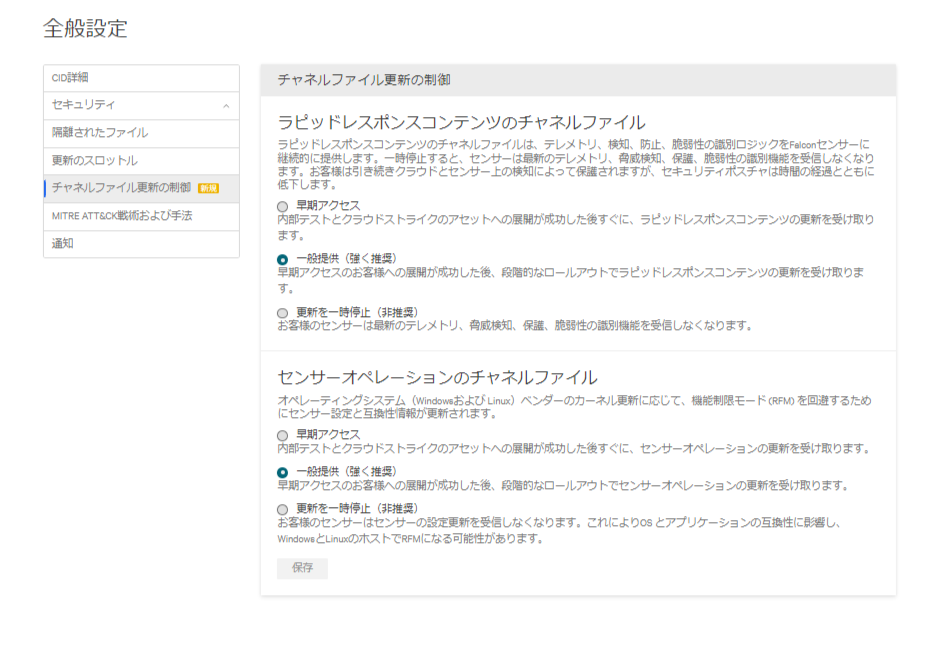

・チャネルファイル更新の制御

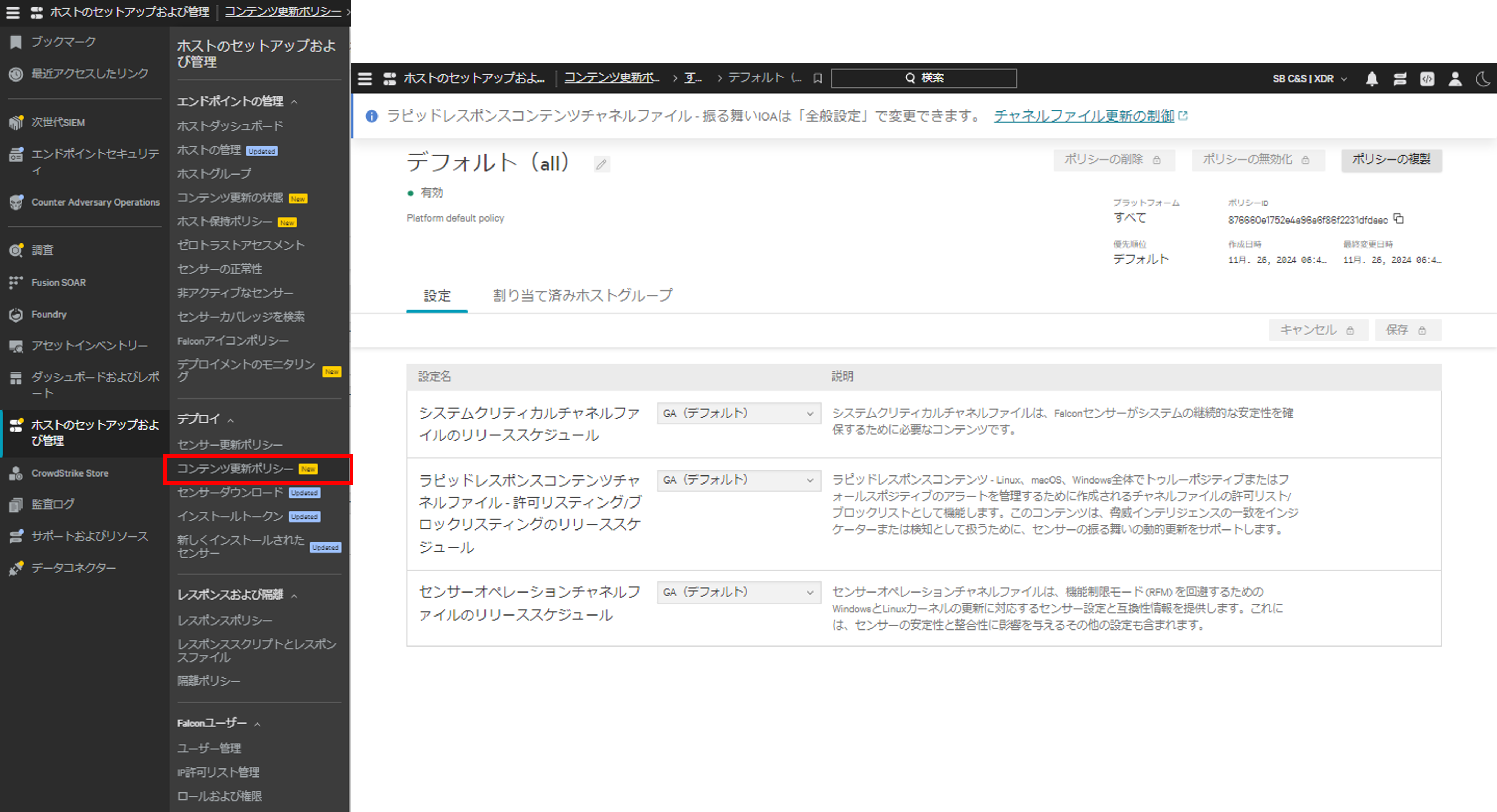

※チャネルファイル関連の更新につきましては、後のアップデートでコンテンツ更新ポリシーに移行いたしました。

コンテンツ更新ポリシーに関しましてはこちらの記事をご確認ください。

ブルースクリーン関連の問題を受けて実装されたシステム的な対策のひとつになります。

チャネルファイルのアップデートタイミングをずらすことにより、デフォルトで推奨値(アーリーアクセス企業のあとにアップデート)となっているため

アップデート内容に問題があった場合はメーカー側の対応を待ってアップデートすることになります。

※アップデートに関連した更新について

2024年12月16日より、更新コンテンツポリシーという形で新しいカテゴリのポリシーがロールアウトされました。

以下の要件で実装される(実質全てのユーザー)ため、以降はFalcon導入フローの中にこちらの確認や設定も組み込まれることになると思います。

=====================

要件:

サブスクリプション:Falcon Insight XDR、Falcon Prevent

センサーサポート:サポートされているすべてのセンサーバージョン

デフォルトのロール:コンテンツコントロールマネージャー

CrowdStrikeクラウド:すべてのクラウドで利用可能

=====================

チャネルファイルは要約するとこんな感じです。

上記に関して言えばアーリーアクセスでの結果を待つことでメーカー側の対応バッファも稼げるため、ユーザーは基本的には推奨値で問題はなさそうです。

〇システムクリティカルチャネルファイル:

- Falconセンサーの継続的なオペレーティングシステムの安定性のために必要。

センサーが重要なOSファイルを妨害しないことを保証。

〇ラピッドレスポンスコンテンツ - 許可リストとブロックリストのチャネルファイル:

- IOAとMLコンテンツのフォールスポジティブ/フォールスネガティブの緩和策の更新を提供。

〇ラピッドレスポンスコンテンツ - 振る舞いIOAチャネルファイル:

- 振る舞いIOAとテレメトリ、検知、防止ロジックをFalconセンサーに継続的に提供

〇センサーオペレーションのチャネルファイル:

- WindowsとLinuxのベンダー提供のオペレーティングシステムのカーネルの更新に対するFalconセンサーの互換性を確保。

機能制限モード (RFM) を回避するために重要。

※RFM=Falconの保護機能が制限されたモードです。検出などがスルーされるようになるためセキュリティが著しく低下した状態です。

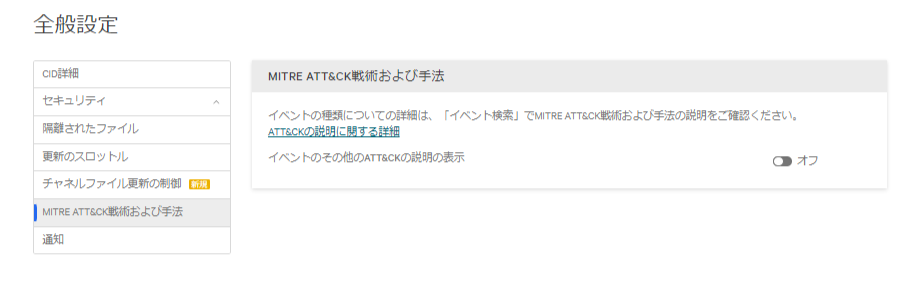

・MITRE ATT&CK戦術及び手法(Falcon Insight XDRがアドオンされている場合表示)

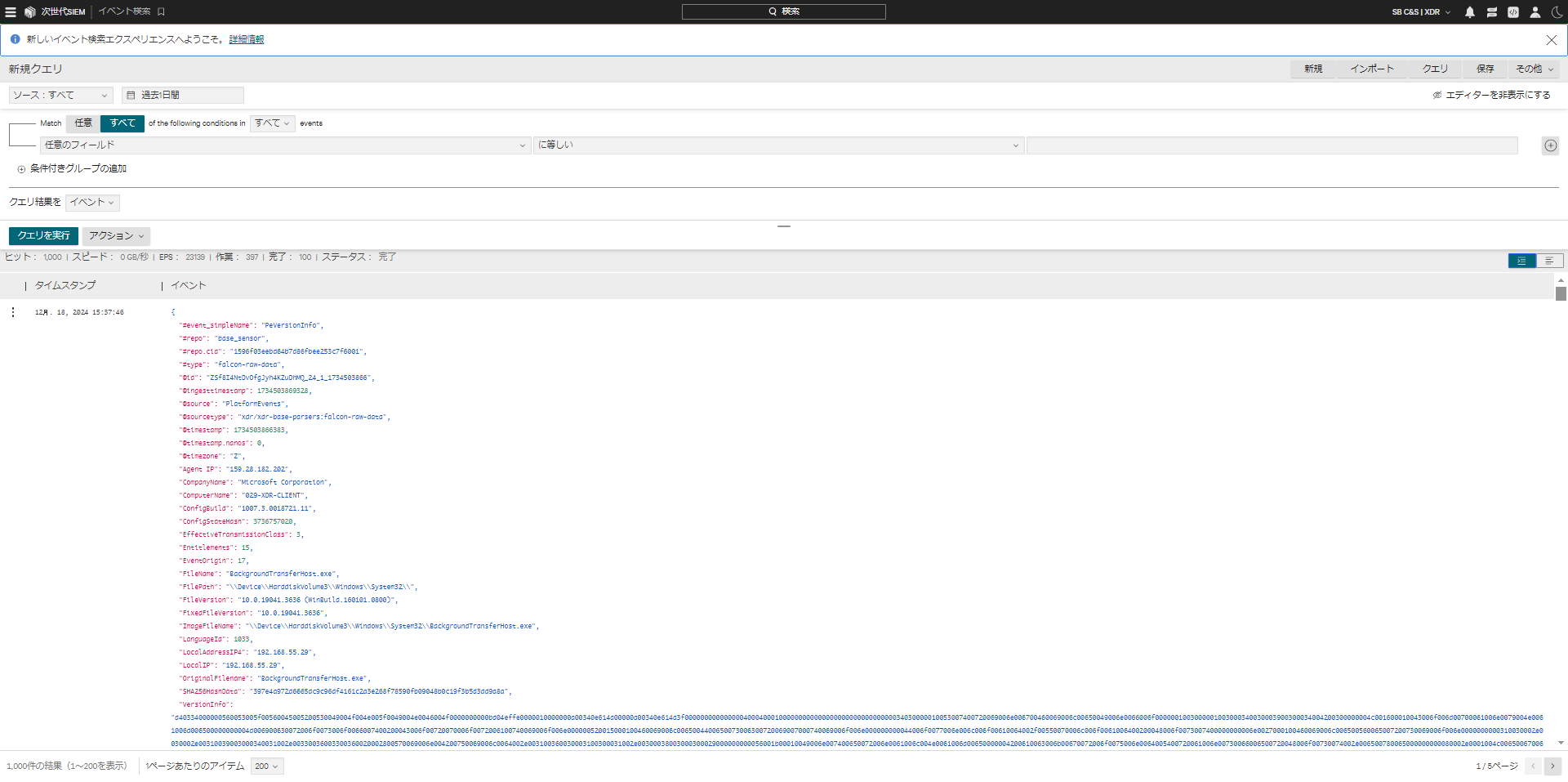

イベント検索でクエリにより出力するメタデータに[MITRE ATT&CK戦術および手法の注釈]を含めるかどうかを設定できます。

SplunkなどSIEMと連携してデータを管理する中で、項目として準備しておきたい場合などに設定することが想定されます。

メタデータ出力の例

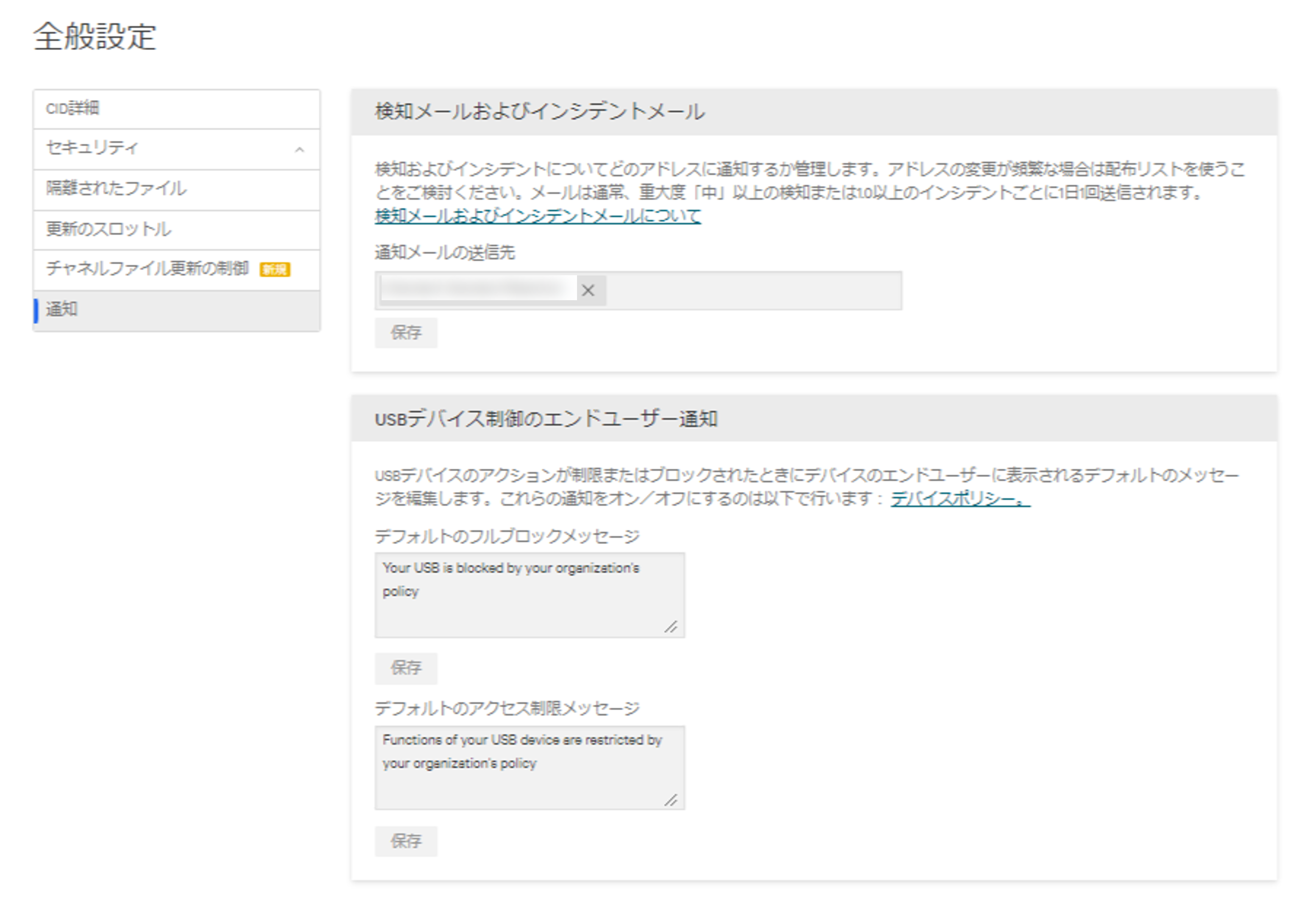

・通知

インシデント発生時の管理者等への通知メールの送信先や、USBデバイス制御機能を利用中に端末利用ユーザへの検知/遮断イベント発生時の通知のデフォルトメッセージ内容を管理できます。

USBデバイス制御の通知自体のON/OFFはUSBデバイス制御のポリシー側で設定できますので併せてご理解ください。

ちなみにカスタム通知メッセージなどもこちらのポリシーで設定できるので、デフォルトメッセージを変更しなくともカスタム側を変更するといった使い方でも問題ございません。

■最後に

ご紹介した全般設定は基本的には初期設定でも問題ないかと思われます。(隔離ファイルのアップロードについては万が一を考えると変更しておくのもアリですが)

しかしながら、知っておくと結構便利に利用できる項目もあるのでこの機会にご確認いただければと思います。

ご一読いただき、ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のオススメ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 1課

宮澤 建人